- Windows server configure dns server

- Новые возможности DNS-сервера в Windows Server What’s New in DNS Server in Windows Server

- Политики DNS DNS Policies

- Ограничение скорости ответа Response Rate Limiting

- Поддержка область «данные DANE support

- Неизвестная поддержка записи Unknown record support

- Корневые указания IPv6 IPv6 root hints

- Поддержка Windows PowerShell Windows PowerShell support

Windows server configure dns server

Установка и настройка DNS-сервера и Active Directory в Windows Server 2016 практически не отличается от предыдущих выпусков серверов компании Microsoft, таких как Windows Server 2012, 2008. Пройдя несколько шагов устанавливается роль DNS и Доменные службы Active Directory, также для сервера имён потребуется небольшая настройка.

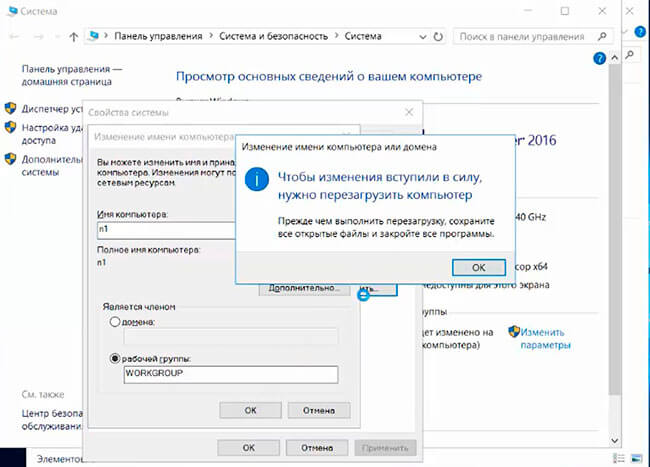

До установки ролей сервера, требуется задать имя будущему серверу, а также статический IP-адрес. Также, если имеются, указываем IP-арес шлюза.

1. Нажимаем правой клавишей мыши на «Этот компьютер» и выбираем «Свойства». В открывшемся окне — «Изменить параметры» — «Изменить». Задаём имя компьютера и нажимаем «ОК». Для того, чтобы изменения вступили в силу, перезагружаем компьютер.

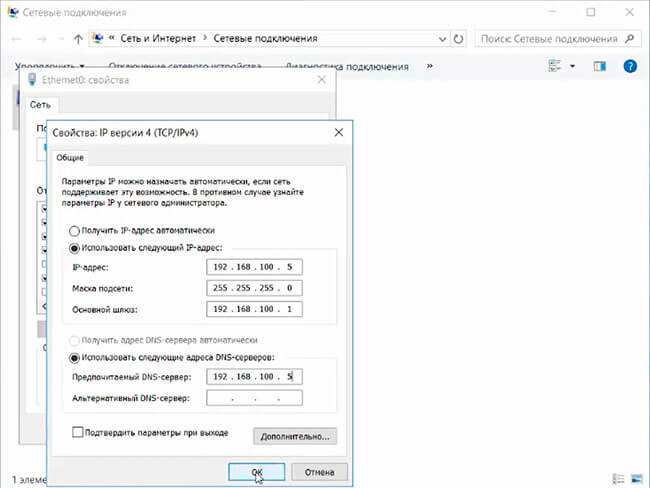

2. Для того, чтобы открыть сетевые соединения, в поле «Поиск» набираем команду ncpa.cpl. Выбираем нужный сетевой интерфейс, правой клавишей мыши — «Свойства». IP версии 6(TCP/IPv6) выключаем, если не используем. Затем выбираем IP версии(TCP/IPv4). Заполняем поля:

IP-адрес: адрес сервера (например, 192.168.100.5)

Маска подсети: маска сети (например, 255.255.255.0)

Основной шлюз: шлюз, если имеется (например, 192.168.100.1)

Предпочитаемый DNS-сервер: (например, 192.168.100.5)

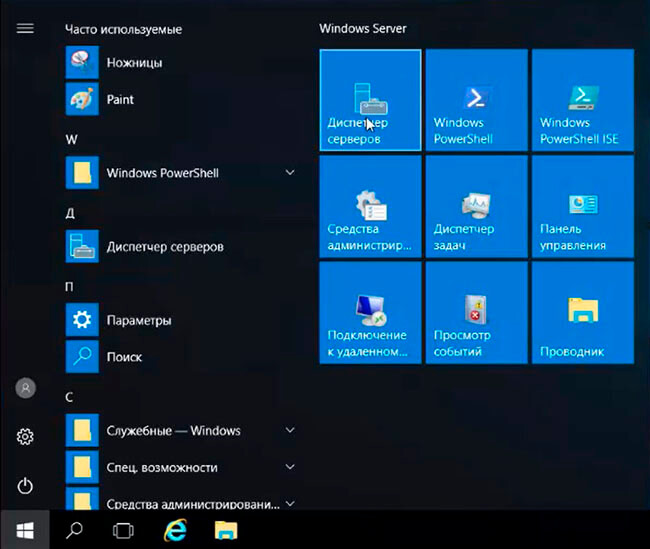

3. Теперь можно начать установку ролей сервера. Для этого выбираем «Диспетчер серверов».

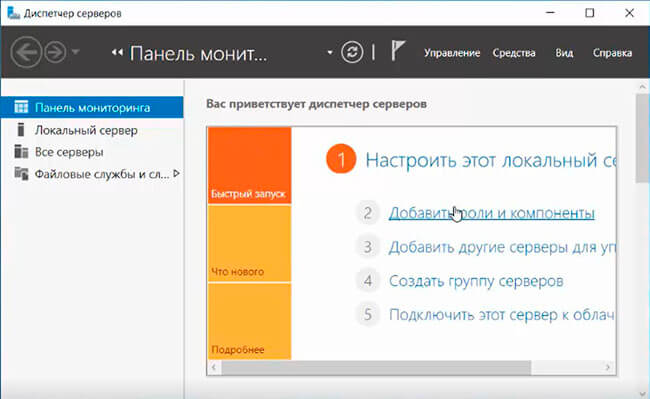

4. В следующем окне — «Добавить роли и компоненты».

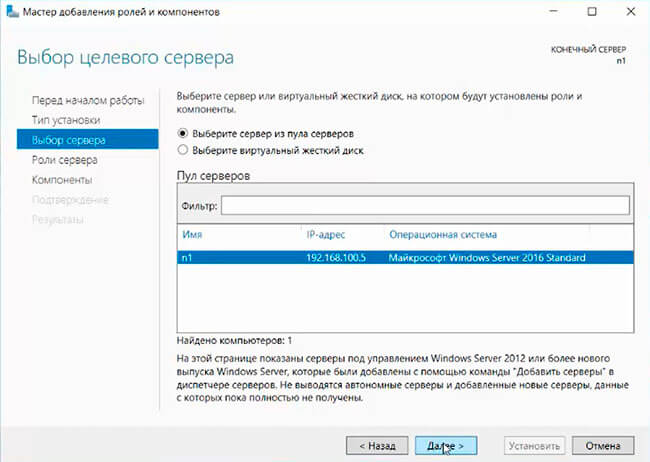

5. Читаем «Перед началом работы» и нажимаем «Далее». Затем оставляем по умолчанию чекбокс «Установка ролей или компонентов» и снова «Далее». В следующем окне выбираем сервер, на который будем устанавливать роли и «Далее».

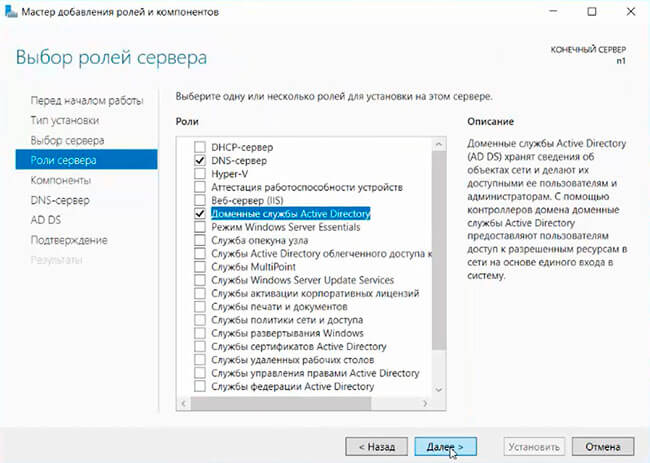

6. Выбора ролей сервера — ставим галочки напротив «DNS-сервера» и «Доменные службы Active Directory». При появлении запроса о добавлении компонентов — «Добавить компоненты». Затем «Далее».

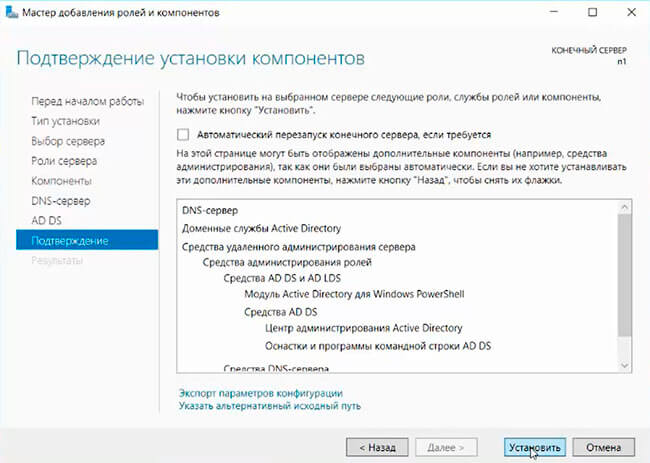

7. В следующих окнах нажимаем «Далее», а в окне «Подтверждение установки компонентов» выбираем «Установить». Этот мастер можно закрывать, по окончании установки появится предупреждение в диспетчере серверов.

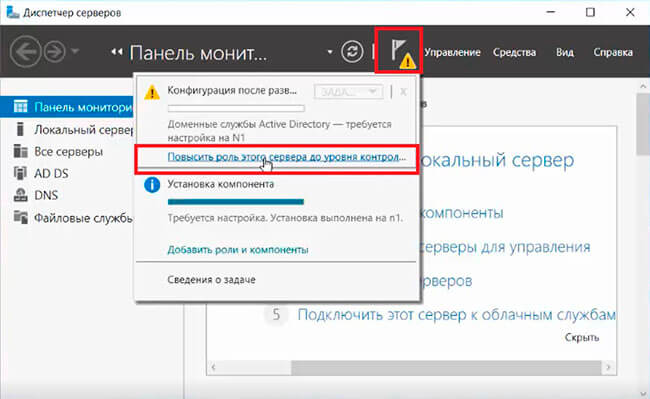

8. После окончания установки выбранных ролей сервера, нажимаем на значок предупреждения в «Диспетчере серверов» и выбираем «Повысить роль этого сервера до уровня контроллера домена».

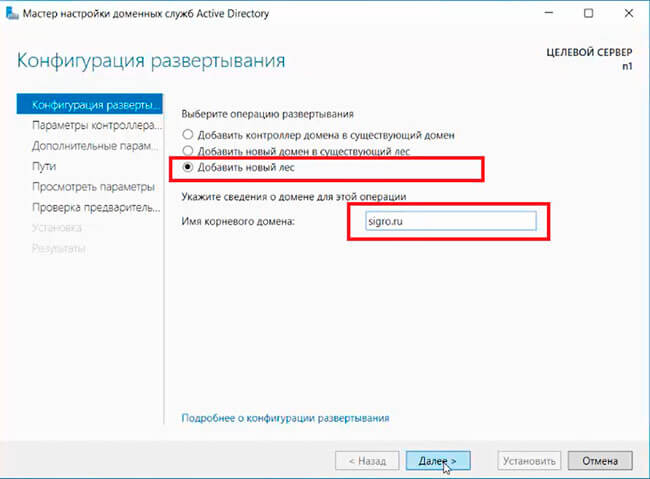

9. В следующем окне — «Добавить новый лес». Имя корневого домена — уникальное имя вашего домена.

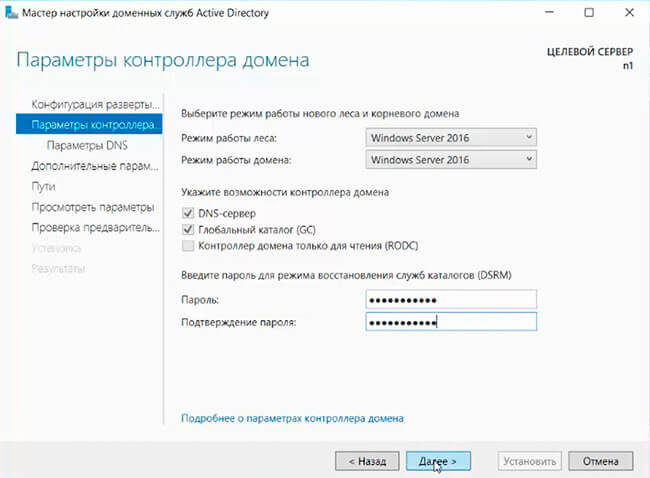

10. В «Параметрах контроллера домена» оставляем по умолчанию режим работы леса и домена — «Windows Server 2016». Вводим пароль для режима восстановления служб каталогов (DSRM).Этот пароль может пригодиться, его обязательно надо запомнить или записать в надежное место.

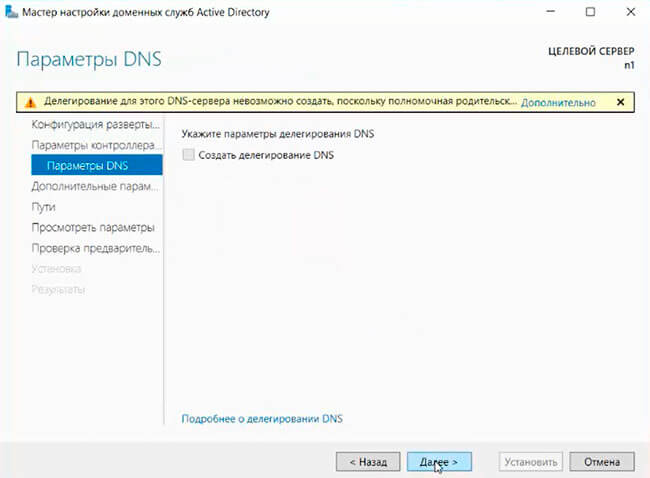

11. В окне «Параметры DNS» — нажимаем «Далее».

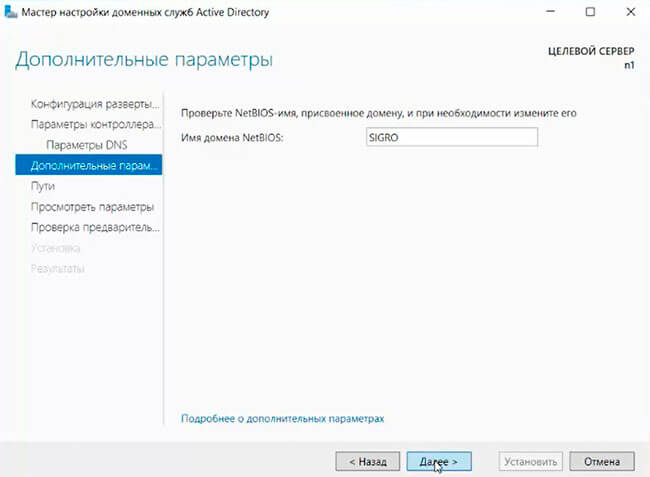

12. В «Дополнительные параметры» — «Далее».

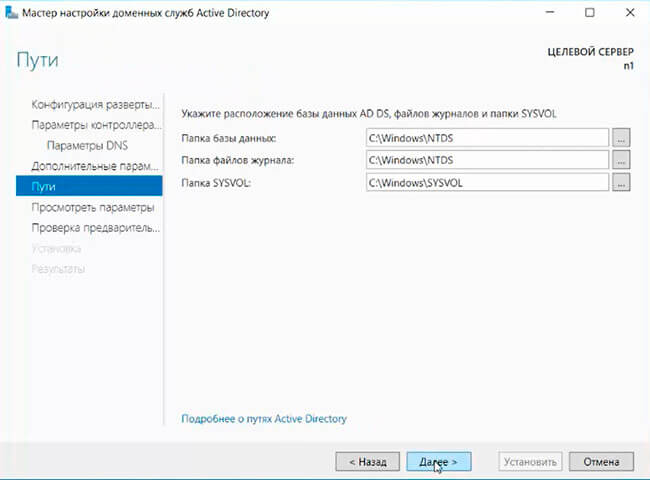

13. Расположение базы данных AD DS, файлов журналов и попок SYSVOL оставляем по умолчанию, нажимаем «Далее».

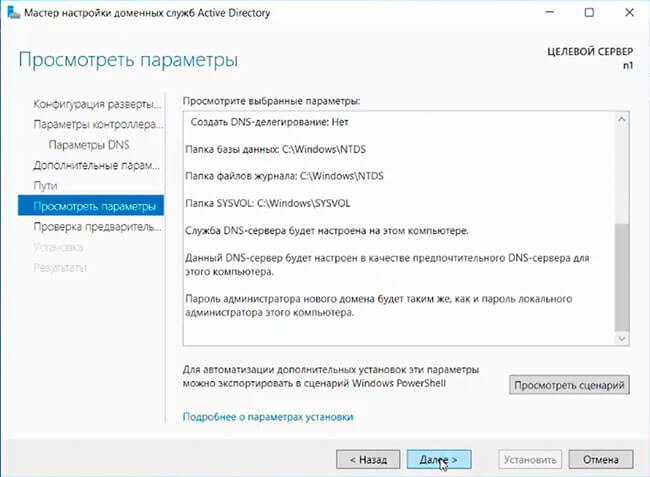

14. Проверяем параметры, затем «Далее».

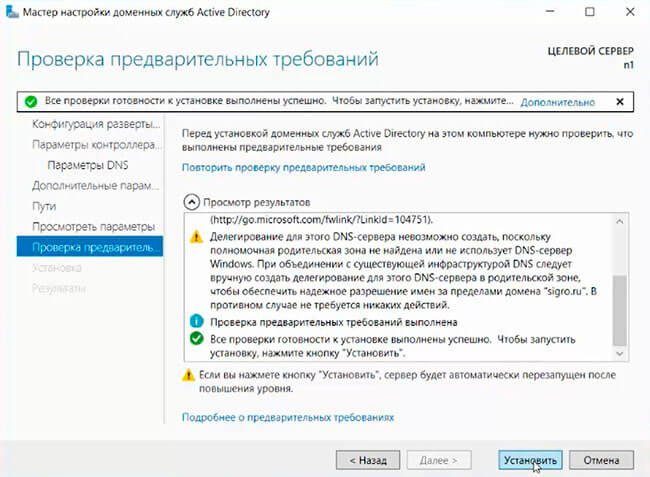

15. После того, как сервер проверит соответствие предварительных требований, можно нажимать «Установить».

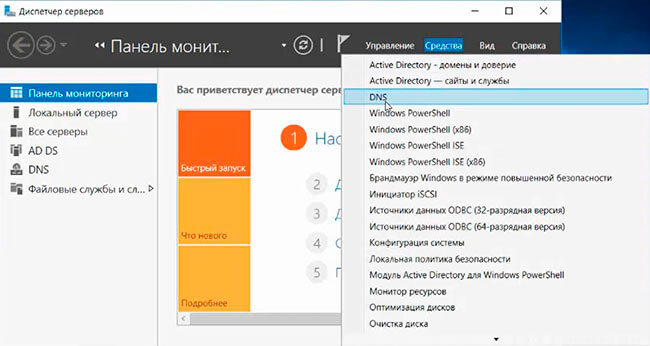

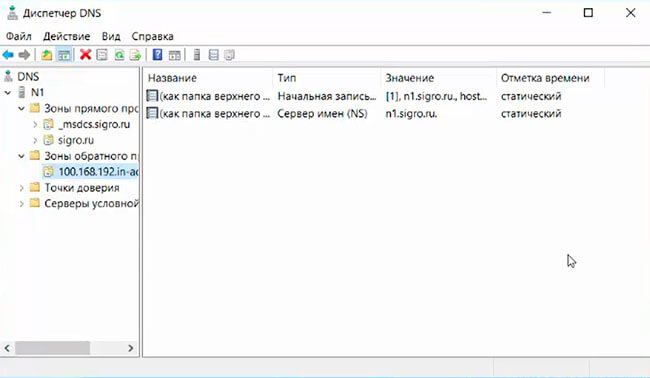

16. После настройки контроллера домена, можно перейти к настройке обратной зоны DNS-сервера. Для этого в «Диспетчер серверов» выбираем «Средства», далее «DNS».

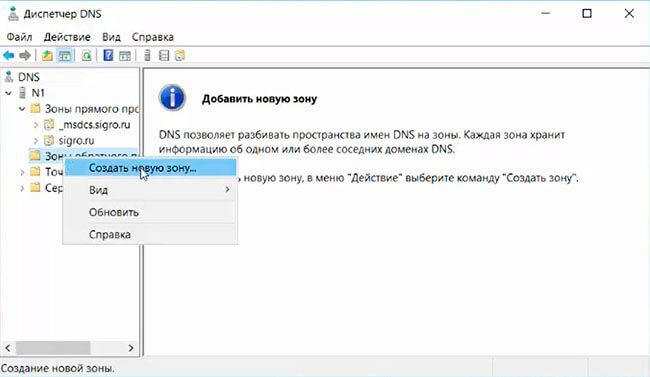

17. В открывшемся окне выбираем наш сервер, затем «Зона обратного просмотра». Правой клавишей мыши — «Создать новую зону. «.

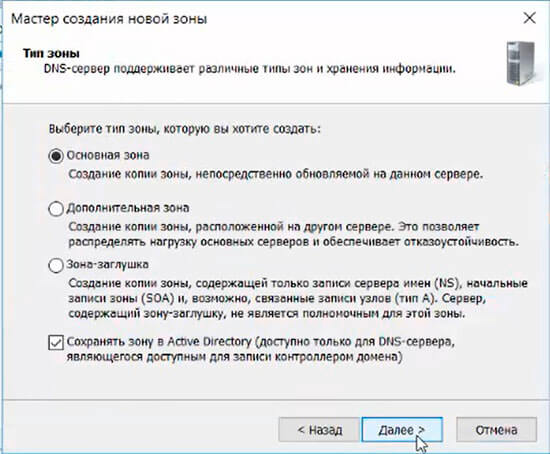

18. В мастере создания новой зоны оставляем тип зоны — «Основная зона», затем «Далее».

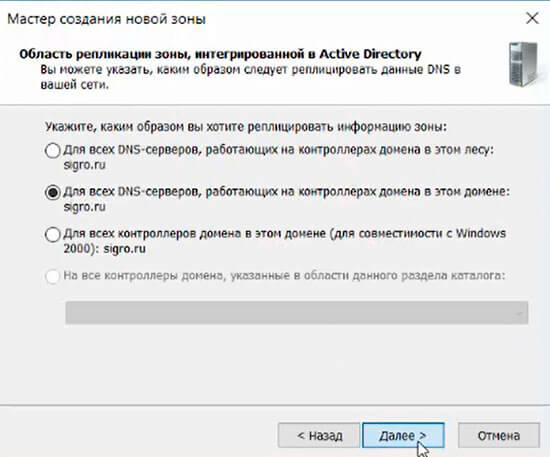

19. Оставляем по умолчанию чекбокс на «Для всех DNS-серверов, работающих на контроллерах домена в этом домене, снова «Далее».

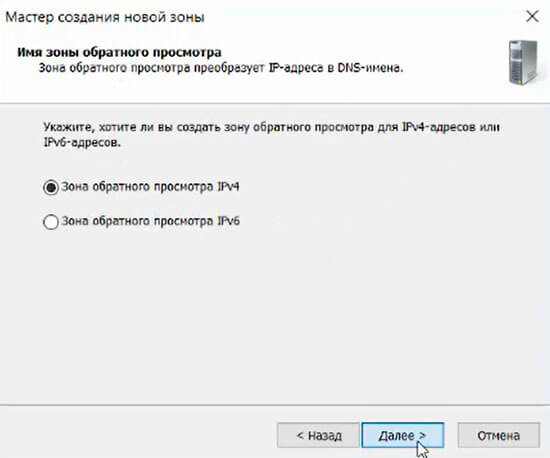

20. В следующем окне — «Зона обратного просмотра IPv4», затем «Далее».

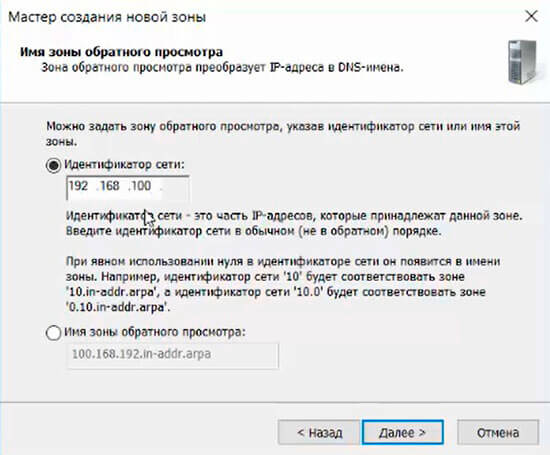

21. Для настройки зоны обратного просмотра задаем «Идентификатор сети» (например 192.168.100). После этого появится автоматически зона обратного просмотра. Нажимаем «Далее».

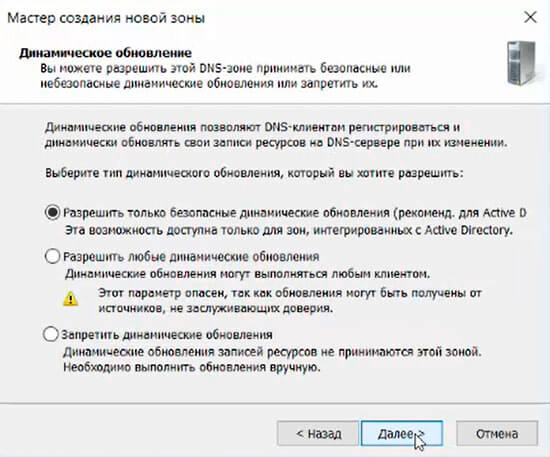

22. В следующем окне оставляем по умолчанию «Разрешить только безопасные динамические обновления, затем «Далее».

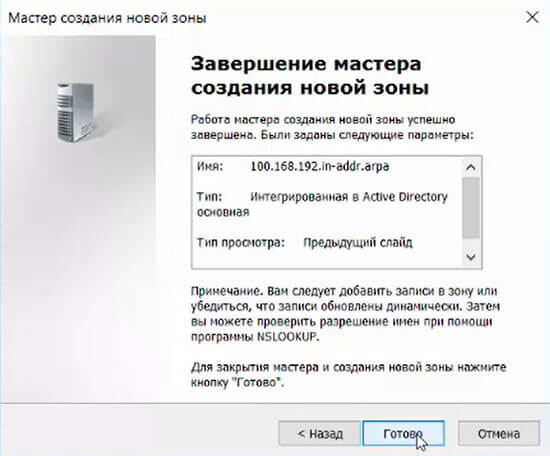

23. Для завершения настройки создания новой зоны проверяем настройки и нажимаем «Готово».

24. Появится зона обратного просмотра для домена.

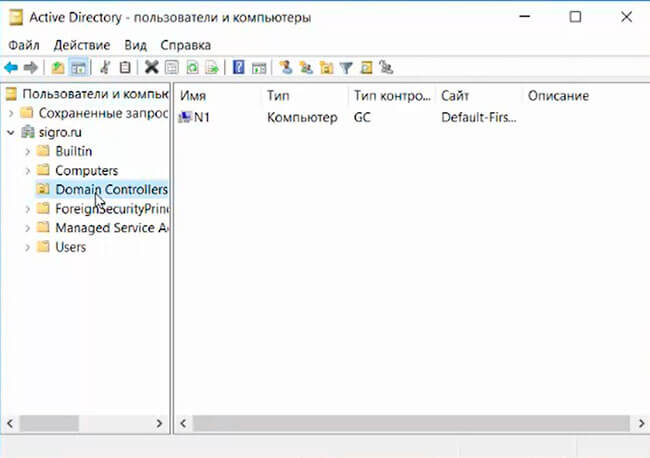

25. В «Диспетчере серверов» выбираем «Пользователи и компьютеры Active Directory». Проверяем работу Active Directory.

На этом установка и настройка выбранных ролей сервера заканчивается.

Посмотреть, что и как делать, можно здесь:

Новые возможности DNS-сервера в Windows Server What’s New in DNS Server in Windows Server

Применяется к: Windows Server (Semi-Annual Channel), Windows Server 2016 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016

В этом разделе описываются новые или измененные функциональные возможности сервера доменных имен (DNS) в Windows Server 2016. This topic describes the Domain Name System (DNS) server functionality that is new or changed in Windows Server 2016.

В Windows Server 2016 DNS-сервер предлагает улучшенную поддержку в следующих областях. In Windows Server 2016, DNS Server offers enhanced support in the following areas.

| Функциональность Functionality | Новый или улучшенный New or Improved | Описание Description |

|---|---|---|

| Политики DNS DNS Policies | Создать New | Можно настроить политики DNS, чтобы указать, как DNS-сервер отвечает на запросы DNS. You can configure DNS policies to specify how a DNS server responds to DNS queries. Ответы DNS могут основываться на IP-адресе (расположении) клиента, времени суток и нескольких других параметрах. DNS responses can be based on client IP address (location), time of the day, and several other parameters. Политики DNS включают DNS с поддержкой расположения, управление трафиком, балансировку нагрузки, разделение DNS и другие сценарии. DNS policies enable location-aware DNS, traffic management, load balancing, split-brain DNS, and other scenarios. |

| Ограничение скорости отклика (RRL) Response Rate Limiting (RRL) | Создать New | Вы можете включить ограничение скорости ответа на DNS-серверах. You can enable response rate limiting on your DNS servers. Таким образом, вы не хотите, чтобы вредоносные системы, использующие DNS-серверы, инициировали атаку типа «отказ в обслуживании» на DNS-клиенте. By doing this, you avoid the possibility of malicious systems using your DNS servers to initiate a denial of service attack on a DNS client. |

| Проверка подлинности именованных сущностей на основе DNS (область «данные) DNS-based Authentication of Named Entities (DANE) | Создать New | Вы можете использовать записи ТЛСА (проверка подлинности на уровне транспорта), чтобы предоставить клиентам DNS сведения о том, какой ЦС должен рассчитывать сертификат для доменного имени. You can use TLSA (Transport Layer Security Authentication) records to provide information to DNS clients that state what CA they should expect a certificate from for your domain name. Это предотвращает атаки типа «злоумышленник в середине», когда кто-то может повредить кэш DNS, чтобы он указывал на свой собственный веб-сайт, и предоставить сертификат, выданный другим ЦС. This prevents man-in-the-middle attacks where someone might corrupt the DNS cache to point to their own website, and provide a certificate they issued from a different CA. |

| Неизвестная поддержка записи Unknown record support | Создать New | Можно добавить записи, которые не поддерживаются DNS-сервером Windows с помощью функции неизвестных записей. You can add records which are not explicitly supported by the Windows DNS server using the unknown record functionality. |

| Корневые указания IPv6 IPv6 root hints | Создать New | Для выполнения разрешения имен Интернета с помощью корневых серверов IPV6 можно использовать встроенную поддержку IPV6-ссылок. You can use the native IPV6 root hints support to perform internet name resolution using the IPV6 root servers. |

| Поддержка Windows PowerShell Windows PowerShell Support | Улучшена команда Improved | Для DNS-сервера доступны новые командлеты Windows PowerShell. New Windows PowerShell cmdlets are available for DNS Server. |

Политики DNS DNS Policies

Вы можете использовать политику DNS для управления трафиком на основе Geo-Location, интеллектуальных ответов DNS в зависимости от времени суток, для управления одним DNS-сервером, настроенным для раздельного — развертывания, применения фильтров к запросам DNS и многого другого. You can use DNS Policy for Geo-Location based traffic management, intelligent DNS responses based on the time of day, to manage a single DNS server configured for split-brain deployment, applying filters on DNS queries, and more. Следующие элементы содержат более подробные сведения об этих возможностях. The following items provide more detail about these capabilities.

Балансировка нагрузки приложений. Application Load Balancing. При развертывании нескольких экземпляров приложения в разных местах можно использовать политику DNS для балансировки нагрузки трафика между разными экземплярами приложения, динамически выделяя нагрузку на трафик для приложения. When you have deployed multiple instances of an application at different locations, you can use DNS policy to balance the traffic load between the different application instances, dynamically allocating the traffic load for the application.

-Управление трафиком на основе географического расположения. Geo-Location Based Traffic Management. С помощью политики DNS можно разрешить основным и дополнительным DNS-серверам отвечать на запросы клиентов DNS на основе географического расположения клиента и ресурса, к которому пытается подключиться клиент, предоставляя клиенту IP-адрес ближайшего ресурса. You can use DNS Policy to allow primary and secondary DNS servers to respond to DNS client queries based on the geographical location of both the client and the resource to which the client is attempting to connect, providing the client with the IP address of the closest resource.

Разделение мозгового DNS-сервера. Split Brain DNS. При разделенном — мозге DNS записи DNS разбиваются на разные области зоны на одном DNS-сервере, а DNS-клиенты получают ответ в зависимости от того, являются ли клиенты внутренними или внешними клиентами. With split-brain DNS, DNS records are split into different Zone Scopes on the same DNS server, and DNS clients receive a response based on whether the clients are internal or external clients. Вы можете настроить раздельный — мозг DNS для Active Directory интегрированных зон или для зон на автономных DNS-серверах. You can configure split-brain DNS for Active Directory integrated zones or for zones on standalone DNS servers.

Записей. Filtering. Вы можете настроить политику DNS для создания фильтров запросов на основе заданных вами условий. You can configure DNS policy to create query filters that are based on criteria that you supply. Фильтры запросов в политике DNS позволяют настроить DNS-сервер на отправку пользовательского способа на основе DNS-запроса и DNS-клиента, отправляющего запрос DNS. Query filters in DNS policy allow you to configure the DNS server to respond in a custom manner based on the DNS query and DNS client that sends the DNS query.

Экспертизы. Forensics. С помощью политики DNS можно перенаправить вредоносные DNS-клиенты на — несуществующий, а не направить их на компьютер, к которому они пытаются связаться. You can use DNS policy to redirect malicious DNS clients to a non-existent IP address instead of directing them to the computer they are trying to reach.

Перенаправление на основе времени суток. Time of day based redirection. Политику DNS можно использовать для распределения трафика приложений между различными географически распределенными экземплярами приложения с помощью политик DNS, основанных на времени суток. You can use DNS policy to distribute application traffic across different geographically distributed instances of an application by using DNS policies that are based on the time of day.

Политики DNS также можно использовать для Active Directory интегрированных зон DNS. You can also use DNS policies for Active Directory integrated DNS zones.

Дополнительные сведения см. в описании сценария политики DNS. For more information, see the DNS Policy Scenario Guide.

Ограничение скорости ответа Response Rate Limiting

Вы можете настроить параметры RRL, чтобы управлять реакцией на запросы к DNS-клиенту, когда сервер получает несколько запросов, предназначенных для одного и того же клиента. You can configure RRL settings to control how to respond to requests to a DNS client when your server receives several requests targeting the same client. Таким образом можно предотвратить отправку атаки типа «отказ в обслуживании» (DOS) с помощью DNS-серверов. By doing this, you can prevent someone from sending a Denial of Service (Dos) attack using your DNS servers. Например, программа-робот Bot может отправить запросы на DNS-сервер, используя IP-адрес третьего компьютера в качестве запрашивающего. For instance, a bot net can send requests to your DNS server using the IP address of a third computer as the requestor. Без RRL ваши DNS-серверы могут отвечать на все запросы, выполняя переполнение третьего компьютера. Without RRL, your DNS servers might respond to all the requests, flooding the third computer. При использовании RRL можно настроить следующие параметры. When you use RRL, you can configure the following settings:

Ответов в секунду. Responses per second. Это максимальное число раз, когда один и тот же ответ будет передан клиенту в течение одной секунды. This is the maximum number of times the same response will be given to a client within one second.

Количество ошибок в секунду. Errors per second. Это максимальное число попыток отправки ответа об ошибке одному клиенту в течение одной секунды. This is the maximum number of times an error response will be sent to the same client within one second.

Окно. Window. Число секунд, в течение которых ответы на клиент будут приостановлены при слишком большом количестве запросов. This is the number of seconds for which responses to a client will be suspended if too many requests are made.

Скорость утечки. Leak rate. Так часто DNS-сервер будет отвечать на запрос во время приостановки ответов. This is how frequently the DNS server will respond to a query during the time responses are suspended. Например, если сервер приостанавливает ответы на клиент в течение 10 секунд, а скорость утечки составляет 5, сервер по-прежнему будет отвечать на один запрос для каждых 5 отправленных запросов. For instance, if the server suspends responses to a client for 10 seconds, and the leak rate is 5, the server will still respond to one query for every 5 queries sent. Это позволяет законным клиентам получать ответы, даже если DNS-сервер применяет ограничение скорости ответа для своей подсети или полного доменного имени. This allows the legitimate clients to get responses even when the DNS server is applying response rate limiting on their subnet or FQDN.

Скорость TC. TC rate. Это позволяет клиенту попытаться подключиться по протоколу TCP, если ответы на клиент приостановлены. This is used to tell the client to try connecting with TCP when responses to the client are suspended. Например, если скорость TC составляет 3, а сервер приостанавливает ответы на заданный клиент, сервер выдает запрос на TCP-соединение для каждого полученного 3 запроса. For instance, if the TC rate is 3, and the server suspends responses to a given client, the server will issue a request for TCP connection for every 3 queries received. Убедитесь, что значение параметра «скорость TC» меньше, чем скорость утечки, чтобы предоставить клиенту возможность подключения через TCP перед утечкой ответов. Make sure the value for TC rate is lower than the leak rate, to give the client the option to connect via TCP before leaking responses.

Максимальное количество ответов. Maximum responses. Это максимальное число ответов, которые сервер будет выдавать клиенту, пока отменяются ответы. This is the maximum number of responses the server will issue to a client while responses are suspended.

Домены разрешенных. Allowlist domains. Это список доменов, исключаемых из параметров RRL. This is a list of domains to be excluded from RRL settings.

Подсети разрешенных. Allowlist subnets. Это список подсетей, исключаемых из параметров RRL. This is a list of subnets to be excluded from RRL settings.

Серверные интерфейсы разрешенных. Allowlist server interfaces. Это список интерфейсов DNS-сервера, исключаемых из параметров RRL. This is a list of DNS server interfaces to be excluded from RRL settings.

Поддержка область «данные DANE support

Можно использовать поддержку область «данные ( RFC 6394 и 6698 ) , чтобы указать клиентам DNS, какие ЦС должны получать сертификаты для имен доменов, размещенных на DNS-сервере. You can use DANE support (RFC 6394 and 6698) to specify to your DNS clients what CA they should expect certificates to be issued from for domains names hosted in your DNS server. Это предотвращает атаку «злоумышленник в середине», когда кто-то может повредить кэш DNS и указать DNS-имя на свой IP-адрес. This prevents a form of man-in-the-middle attack where someone is able to corrupt a DNS cache and point a DNS name to their own IP address.

Например, предположим, что вы размещаете защищенный веб-сайт, использующий SSL по адресу www.contoso.com, используя сертификат из хорошо известного центра с именем CA1. For instance, imagine you host a secure website that uses SSL at www.contoso.com by using a certificate from a well-known authority named CA1. Кто-то может получить сертификат для www.contoso.com от другого хорошо известного центра сертификации с именем CA2. Someone might still be able to get a certificate for www.contoso.com from a different, not-so-well-known, certificate authority named CA2. Затем сущность, в которой размещается фальшивый веб-сайт www.contoso.com, может повредить кэш DNS клиента или сервера, чтобы указать www.contoto.com на свой фальшивый сайт. Then, the entity hosting the fake www.contoso.com website might be able to corrupt the DNS cache of a client or server to point www.contoto.com to their fake site. Конечный пользователь будет представлять сертификат из CA2 и может просто подтвердить его и подключиться к поддельному сайту. The end user will be presented a certificate from CA2, and may simply acknowledge it and connect to the fake site. При использовании область «данные клиент отправляет запрос на DNS-сервер для contoso.com с запросом на запись ТЛСА и узнает, что сертификат для www.contoso.com был вызван CA1. With DANE, the client would make a request to the DNS server for contoso.com asking for the TLSA record and learn that the certificate for www.contoso.com was issues by CA1. Если он представлен сертификатом из другого ЦС, подключение прерывается. If presented with a certificate from another CA, the connection is aborted.

Неизвестная поддержка записи Unknown record support

«Неизвестная запись» — это запись типа RR, формат RDATA которой неизвестен DNS-серверу. An «Unknown Record» is an RR whose RDATA format is not known to the DNS server. Недавно Добавленная поддержка для типов неизвестных записей (RFC 3597) означает, что можно добавить неподдерживаемые типы записей в зоны DNS-сервера Windows в двоичном формате. The newly added support for unknown record (RFC 3597) types means that you can add the unsupported record types into the Windows DNS server zones in the binary on-wire format. Сопоставитель Windows Caching уже имеет возможность обрабатывать неизвестные типы записей. The windows caching resolver already has the ability to process unknown record types. DNS-сервер Windows не будет выполнять обработку записей для неизвестных записей, но будет отправлять их обратно в ответ, если для него получены запросы. Windows DNS server will not do any record specific processing for the unknown records, but will send it back in responses if queries are received for it.

Корневые указания IPv6 IPv6 root hints

Корневые указания IPV6, опубликованные IANA, были добавлены на DNS-сервер Windows. The IPV6 root hints, as published by IANA, have been added to the windows DNS server. Теперь запросы имен Интернета могут использовать корневые серверы IPv6 для выполнения разрешения имен. The internet name queries can now use IPv6 root servers for performing name resolutions.

Поддержка Windows PowerShell Windows PowerShell support

В Windows Server 2016 появились следующие новые командлеты и параметры Windows PowerShell. The following new Windows PowerShell cmdlets and parameters are introduced in Windows Server 2016.

Add-днссерверрекурсионскопе. Add-DnsServerRecursionScope. Этот командлет создает новую область рекурсии на DNS-сервере. This cmdlet creates a new recursion scope on the DNS server. Области рекурсии используются политиками DNS для указания списка серверов пересылки, используемых в запросе DNS. Recursion scopes are used by DNS policies to specify a list of forwarders to be used in a DNS query.

Remove-днссерверрекурсионскопе. Remove-DnsServerRecursionScope. Этот командлет удаляет существующие области рекурсии. This cmdlet removes existing recursion scopes.

Set-днссерверрекурсионскопе. Set-DnsServerRecursionScope. Этот командлет изменяет параметры существующей области рекурсии. This cmdlet changes the settings of an existing recursion scope.

Get-днссерверрекурсионскопе. Get-DnsServerRecursionScope. Этот командлет извлекает сведения о существующих областях рекурсии. This cmdlet retrieves information about existing recursion scopes.

Add-днссерверклиентсубнет. Add-DnsServerClientSubnet. Этот командлет создает новую подсеть клиента DNS. This cmdlet creates a new DNS client subnet. Подсети используются политиками DNS для обнаружения места расположения клиента DNS. Subnets are used by DNS policies to identify where a DNS client is located.

Remove-днссерверклиентсубнет. Remove-DnsServerClientSubnet. Этот командлет удаляет существующие подсети клиента DNS. This cmdlet removes existing DNS client subnets.

Set-днссерверклиентсубнет. Set-DnsServerClientSubnet. Этот командлет изменяет параметры существующей подсети клиента DNS. This cmdlet changes the settings of an existing DNS client subnet.

Get-днссерверклиентсубнет. Get-DnsServerClientSubnet. Этот командлет извлекает сведения о существующих подсетях клиента DNS. This cmdlet retrieves information about existing DNS client subnets.

Add-днссерверкуериресолутионполици. Add-DnsServerQueryResolutionPolicy. Этот командлет создает новую политику разрешения DNS-запросов. This cmdlet creates a new DNS query resolution policy. Политики разрешения DNS-запросов используются для указания того, как или если запрос отвечает на основании различных критериев. DNS query resolution policies are used to specify how, or if, a query is responded to, based on different criteria.

Remove-днссерверкуериресолутионполици. Remove-DnsServerQueryResolutionPolicy. Этот командлет удаляет существующие политики DNS. This cmdlet removes existing DNS policies.

Set-днссерверкуериресолутионполици. Set-DnsServerQueryResolutionPolicy. Этот командлет изменяет параметры существующей политики DNS. This cmdlet changes the settings of an existing DNS policy.

Get-днссерверкуериресолутионполици. Get-DnsServerQueryResolutionPolicy. Этот командлет извлекает сведения о существующих политиках DNS. This cmdlet retrieves information about existing DNS policies.

Enable-днссерверполици. Enable-DnsServerPolicy. Этот командлет включает существующие политики DNS. This cmdlet enables existing DNS policies.

Disable-днссерверполици. Disable-DnsServerPolicy. Этот командлет отключает существующие политики DNS. This cmdlet disables existing DNS policies.

Add-днссерверзонетрансферполици. Add-DnsServerZoneTransferPolicy. Этот командлет создает новую политику зонных передач DNS-сервера. This cmdlet creates a new DNS server zone transfer policy. Политики зонных передач DNS определяют, следует ли запрещать или игнорировать зонную пересылку на основе различных критериев. DNS zone transfer policies specify whether to deny or ignore a zone transfer based on different criteria.

Remove-днссерверзонетрансферполици. Remove-DnsServerZoneTransferPolicy. Этот командлет удаляет существующие политики зонных передач DNS-сервера. This cmdlet removes existing DNS server zone transfer policies.

Set-днссерверзонетрансферполици. Set-DnsServerZoneTransferPolicy. Этот командлет изменяет параметры существующей политики зонных передач DNS-сервера. This cmdlet changes settings of an existing DNS server zone transfer policy.

Get-днссерверреспонсерателимитинг. Get-DnsServerResponseRateLimiting. Этот командлет извлекает параметры RRL. This cmdlet retrieves RRL settings.

Set-днссерверреспонсерателимитинг. Set-DnsServerResponseRateLimiting. Этот командлет изменяет параметры RRL. This cmdlet changes RRL settigns.

Add-днссерверреспонсерателимитинжексцептионлист. Add-DnsServerResponseRateLimitingExceptionlist. Этот командлет создает список исключений RRL на DNS-сервере. This cmdlet creates an RRL exception list on the DNS server.

Get-днссерверреспонсерателимитинжексцептионлист. Get-DnsServerResponseRateLimitingExceptionlist. Этот командлет извлекает списки RRL екскцептион. This cmdlet retrieves RRL excception lists.

Remove-днссерверреспонсерателимитинжексцептионлист. Remove-DnsServerResponseRateLimitingExceptionlist. Этот командлет удаляет существующий список исключений RRL. This cmdlet removes an existing RRL exception list.

Set-днссерверреспонсерателимитинжексцептионлист. Set-DnsServerResponseRateLimitingExceptionlist. Этот командлет изменяет списки исключений RRL. This cmdlet changes RRL exception lists.

Add-днссерверресаурцерекорд. Add-DnsServerResourceRecord. Этот командлет был обновлен для поддержки неизвестного типа записи. This cmdlet was updated to support unknown record type.

Get-днссерверресаурцерекорд. Get-DnsServerResourceRecord. Этот командлет был обновлен для поддержки неизвестного типа записи. This cmdlet was updated to support unknown record type.

Remove-днссерверресаурцерекорд. Remove-DnsServerResourceRecord. Этот командлет был обновлен для поддержки неизвестного типа записи. This cmdlet was updated to support unknown record type.

Set-днссерверресаурцерекорд. Set-DnsServerResourceRecord. Этот командлет был обновлен для поддержки неизвестного типа записи This cmdlet was updated to support unknown record type

Дополнительные сведения см. в следующих разделах справки по командам Windows PowerShell для Windows Server 2016. For more information, see the following Windows Server 2016 Windows PowerShell command reference topics.