- Делегирование администрирования с помощью объектов подразделений Delegating Administration by Using OU Objects

- sysrtfm

- Блог, инструкция системного администратора, форум, советы, помощь

- Делегирование прав в Active Directory

- Делегирование административных полномочий в Active Directory

- Особенности делегирования прав в AD

- Делегирование полномочий на сброс паролей и разблокировку учетных записей

- Делегация полномочий на присоединение компьютеров в домен AD

- Отключаем делегирование прав в домене AD

Делегирование администрирования с помощью объектов подразделений Delegating Administration by Using OU Objects

Область применения. Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies To: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Подразделения (OU) можно использовать для делегирования администрирования объектов, таких как пользователи или компьютеры, в подразделении к определенному лицу или группе. You can use organizational units (OUs) to delegate the administration of objects, such as users or computers, within the OU to a designated individual or group. Чтобы делегировать администрирование с помощью подразделения, поместите в группу пользователя или группу, которым делегируются административные права, а затем поместите набор объектов для управления в подразделение, а затем делегируйте административные задачи для подразделения этой группе. To delegate administration by using an OU, place the individual or group to which you are delegating administrative rights into a group, place the set of objects to be controlled into an OU, and then delegate administrative tasks for the OU to that group.

Службы домен Active Directory Services (AD DS) позволяют управлять административными задачами, которые могут быть делегированы на очень подробном уровне. Active Directory Domain Services (AD DS) enables you to control the administrative tasks that can be delegated at a very detailed level. Например, можно назначить одной группе полный контроль над всеми объектами в подразделении. Назначьте другой группе права только для создания, удаления учетных записей пользователей в подразделении и управления ими. а затем назначить третьей группе право на сброс паролей учетных записей пользователей. For example, you can assign one group to have full control of all objects in an OU; assign another group the rights only to create, delete, and manage user accounts in the OU; and then assign a third group the right only to reset user account passwords. Можно сделать эти разрешения наследуемыми, чтобы они применялись к подразделениям, помещенным в поддеревья исходного подразделения. You can make these permissions inheritable so that they apply to any OUs that are placed in subtrees of the original OU.

Подразделения и контейнеры по умолчанию создаются во время установки AD DS и контролируются администраторами служб. Default OUs and containers are created during the installation of AD DS and are controlled by service administrators. Лучше, если администраторы служб продолжают управлять этими контейнерами. It is best if service administrators continue to control these containers. Если необходимо делегировать управление объектами в каталоге, создайте дополнительные подразделения и поместите объекты в эти подразделения. If you need to delegate control over objects in the directory, create additional OUs and place the objects in these OUs. Делегируйте управление этими подразделениями соответствующим администраторам данных. Delegate control over these OUs to the appropriate data administrators. Это позволяет делегировать управление объектами в каталоге, не изменяя элемент управления по умолчанию, предоставленный администраторам служб. This makes it possible to delegate control over objects in the directory without changing the default control given to the service administrators.

Владелец леса определяет уровень полномочий, делегированных владельцу подразделения. The forest owner determines the level of authority that is delegated to an OU owner. Это может варьироваться от возможности создания и управления объектами в подразделении, чтобы разрешить только управление одним атрибутом одного типа объекта в подразделении. This can range from the ability to create and manipulate objects within the OU to only being allowed to control a single attribute of a single type of object in the OU. Предоставление пользователю возможности создавать объект в подразделении неявно предоставляет этому пользователю возможность управлять любым атрибутом любого объекта, создаваемого пользователем. Granting a user the ability to create an object in the OU implicitly grants that user the ability to manipulate any attribute of any object that the user creates. Кроме того, если созданный объект является контейнером, пользователь неявно имеет возможность создавать любые объекты, размещенные в контейнере, и управлять ими. In addition, if the object that is created is a container, the user implicitly has the ability to create and manipulate any objects that are placed in the container.

sysrtfm

Блог, инструкция системного администратора, форум, советы, помощь

Делегирование прав в Active Directory

Привет, сегодня, с позволения своего коллеги Дружкова Дмитрия (автора данной инструкции), поделюсь с Вами опытом делегирования административных полномочий для работы в Active Directory. Изначально задача заключается в том что бы предоставить ограниченные права рядовому сисадмину для администрирования Organization Unit (OU) отдельного филиала компании. Работать будем в WIndows Server 2008 R2.

Административные полномочия включают в себя полный доступ и распространяются на следующие объекты: Группа , Компьютер , Контакт , Общая папка , Подразделение , Пользователь , Принтер . Данные права доступа не распространяются на объект, на который непосредственно производится делегирование (например, права доступа на удаление контейнера отсутствуют).

Для делегирования полномочий на объект Active Directory необходимо иметь права доступа администратора на него.

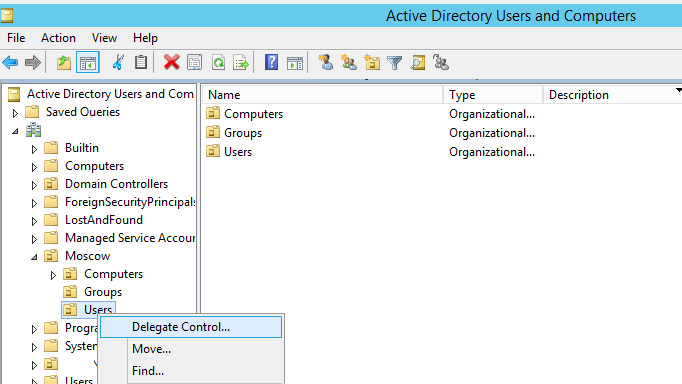

1. Выделить требуемый объект и нажатием правой кнопкой мыши вызвать меню свойств (для этого в консоли «Active Directory – Пользователи и компьютеры» в меню «Вид» должен быть выбран пункт «Дополнительные компоненты» ). Выбрать пункт меню «Делегирование управления…»(рисунок 1).

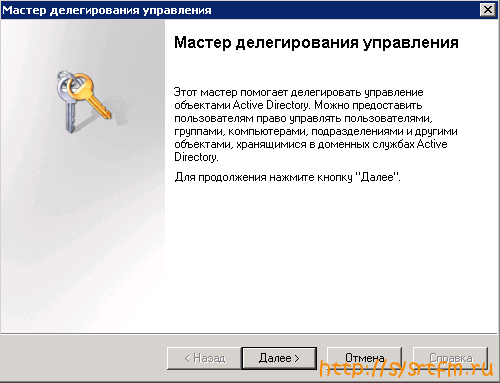

2. В появившемся приветственном окне «Мастера делегирования управления» меню нажать кнопку «Далее» (рисунок 2).

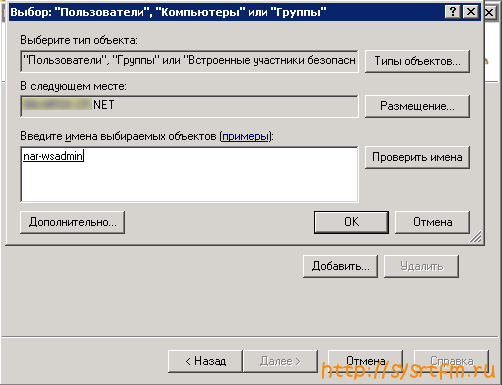

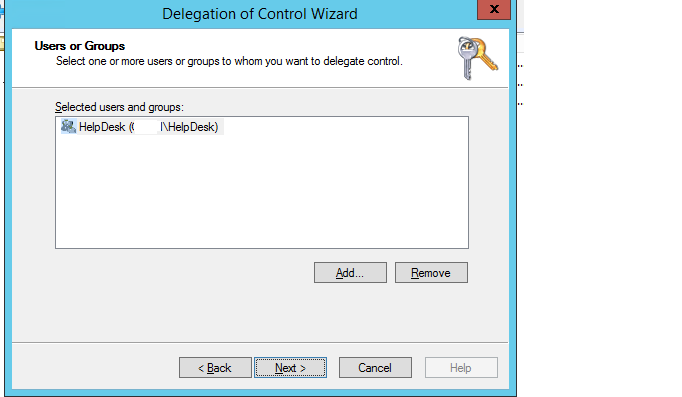

3. В окне «Пользователи или группы» нажать кнопку «Добавить» и в появившемся меню выбрать требуемую группу безопасности или учётную запись (делегирование прав доступа на контейнер предпочтительно производить для доменной группы безопасности). После выбора всех требуемых учётных записей нажать «ОК» и «Далее» (рисунок 3).

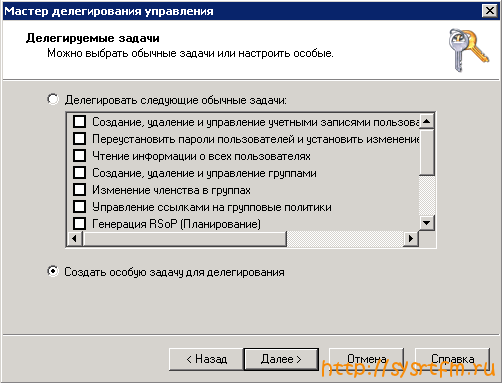

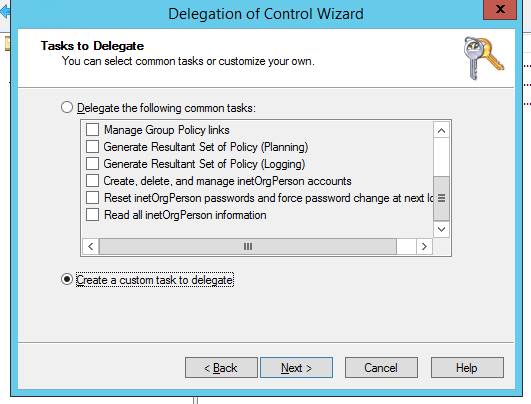

4. В окне «Делегируемые задачи» выбрать «Создать особую задачу для делегирования» и нажать «Далее» (рисунок 4).

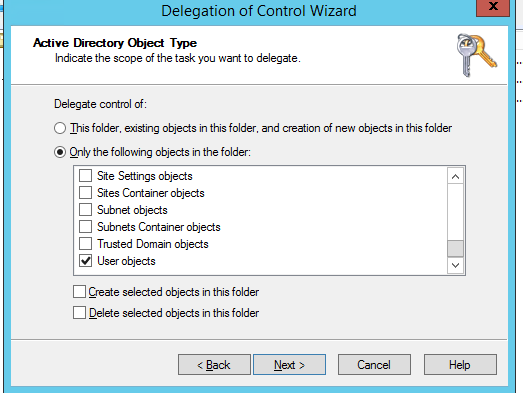

5. В окне «Тип объекта Active Directory» выбрать пункт меню «Только следующими объектами в этой папке:» и далее отметить следующие объекты:

· Группа объектов

· Компьютер объектов

· Контакт объектов

· Общая папка объектов

· Подразделение объектов

· Пользователь объектов

· Принтер объектов

Отметить пункты «Создать в этой папке выбранные объекты» и «Удалить из этой папки объекты».

Нажать кнопку «Далее» (рисунок 5).

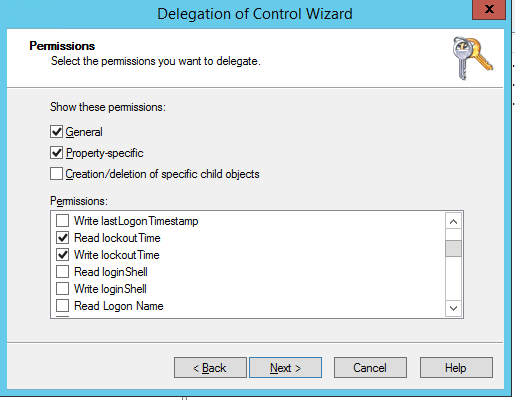

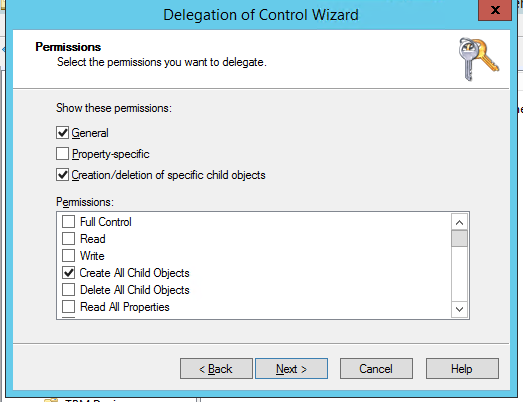

6. В окне «Разрешения» оставить пункт меню «Общие» и выбрать «Полный доступ». Нажать «Далее» (рисунок 6).

7. В окне «Завершение мастера делегирования управления» нажать «Готово» (рисунок 7).

Делегирование административных полномочий в Active Directory

В этой статье мы рассмотрим особенности делегирования административных полномочий в домене Active Directory. Делегирование позволяет предоставить право на выполнение некоторых задач управления в AD обычным пользователям домена, не включая их в привилегированные доменные группы, такие как Domain Admins, Account Operators и т.д.. Например, с помощью делегирования вы можете предоставить определённой группе пользователей (допустим, Helpdesk) право на добавление пользователей в группы, заведение новых пользователей в AD и сброс пароля.

Особенности делегирования прав в AD

Для делегации полномочий в AD используется мастер Delegation of Control Wizard в графической оснастке Active Directory Users and Computers (DSA.msc).

Административные права в AD можно делегировать на довольно детальном уровне. Одной группе можно предоставить право на сброс пароля в OU, другой – на создание и удаление аккаунтов, третье на сброс пароля. Можно настроить наследование разрешений на вложенные OU. Вы можете делегировать полномочия на уровне:

- Сайта AD;

- Всего домена;

- Конкретной OU в Active Directory.

Обычно не рекомендуется делегировать разрешения непосредственно для пользователя. Вместо этого создайте в AD новую группу безопасности, добавьте в нее пользователя и делегируйте полномочия на OU для группы. Если вам понадобится предоставить такие же права в домене еще одному пользователю, вам будет достаточно добавить его в группу безопасности.

Делегирование полномочий на сброс паролей и разблокировку учетных записей

Представим, наша задача – предоставить группе HelpDesk право на сброс пароля и разблокировку аккаунтов пользователей в домене. Итак, создадим новую группу в AD с помощью PowerShell:

New-ADGroup «HelpDesk» -path ‘OU=Groups,OU=Moscow,DC=corp,dc=winitpro,DC=ru’ -GroupScope Global

Добавьте в группу нужных пользователей:

Add-AdGroupMember -Identity HelpDesk -Members ivanovaa, semenovvb

Запустите консоль Active Directory Users and Computers (ADUC), щелкните ПКМ по OU с пользователями (в нашем примере это ‘OU=Users,OU=Moscow,DC=corp,dc=winitpro,DC=ru’) и выберите пункт меню Delegate Control.

Выберите группу, которой вы хотите предоставить административные полномочия.

Выберите из списка один из преднастроенных наборов привилегий (Delegate the following common tasks):

- Create, delete, and manage user accounts;

- Reset user passwords and force password change at next logon;

- Read all user information;

- Create, delete and manage groups;

- Modify the membership of a group;

- Manage Group Policy links;

- Generate Resultant Set of Policy (Planning);

- Generate Resultant Set of Policy (Logging);

- Create, delete, and manage inetOrgPerson accounts;

- Reset inetOrgPerson passwords and force password change at next logon;

- Read all inetOrgPerson information.

Либо создайте собственное задание делегирования (Create a custom task to delegate). Я выберу второй вариант.

Выберите тип объектов AD, на которые нужно предоставить права. Т.к. нам нужно предоставить права на учетные записи пользователей, выберите пункт User Object. Если вы хотите предоставить право на создание и удаление пользователей в этом OU, выберите опции Create/Delete selected objects in this folder. В нашем примере мы не предоставляем таких полномочий.

В списке разрешений нужно выбрать те привилегий, которые вы хотите делегировать. В нашем примере мы выберем право на разблокировку (Read lockoutTime и Write lockoutTime) и сброс пароля (Reset password).

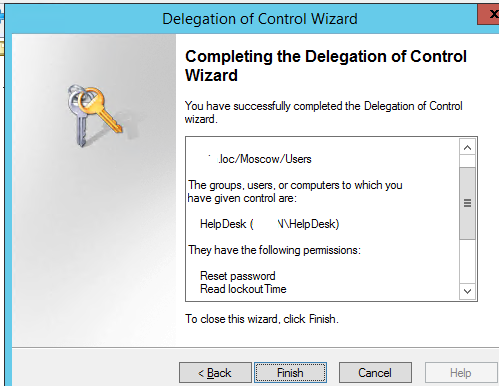

Нажмите Next и на последнем экране подтвердите назначение выбранных полномочий.

Теперь под учетной записью пользователя из группы HelpDesk попробуйте из PowerShell сбросить пароль пользователя из OU Users, например из PowerShell:

Set-ADAccountPassword petricdb -Reset -NewPassword (ConvertTo-SecureString -AsPlainText “PPPPa$$w0rd1” -Force -Verbose) –PassThru

Пароль должен сброситься успешно (если он соответствует доменной политике паролей).

Теперь попробуйте создать пользователя в данной OU с помомью командлета New-ADUser:

New-ADUser -Name kalininda -Path ‘OU=Users,OU=Moscow,OU=winitpro,OU=DC=ru’ -Enabled $true

Должна появится ошибка доступа, т.к. полномочий на создание учетных записей вы не делегировали.

Для контроля пользователям, которым вы делегированными привилегии, вы можете использовать журналы контроллеров домена. Например, вы можете отследить кто сбросил пароль пользователя в домене, узнать кто создал учетную запись пользователя в AD или отследить изменения в определённых группах AD.

Делегация полномочий на присоединение компьютеров в домен AD

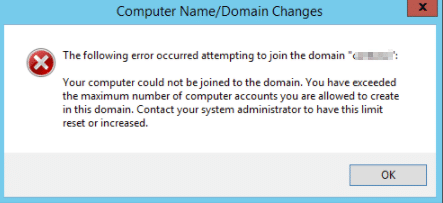

По умолчанию любой пользователь домена может присоединить в домен 10 компьютеров. При добавлении в домен 11-го компьютера появляется сообщение об ошибке.

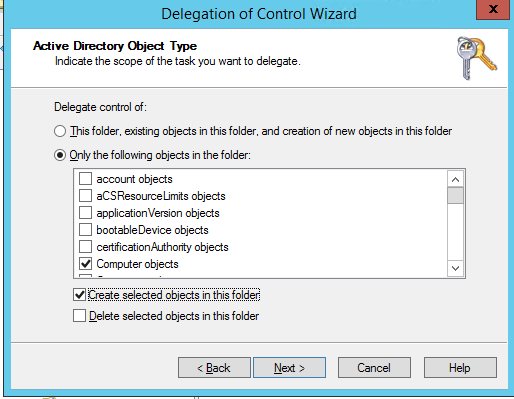

Вы можете изменить это ограничение на уровне всего домена, увеличив значение в атрибуте ms-DS-MachineAccountQuota (ссылка). Либо (гораздо правильнее и безопаснее), делегировав право на присоединение компьютеров к домену в определенной OU конкретной группе пользователей (helpdesk). Для этого нужно предоставить право создавать объекты типа (Computer objects). В мастере делегирования выберите Create selected objects in this folder.

А в секции Permissions выберите Create All Child Objects.

Отключаем делегирование прав в домене AD

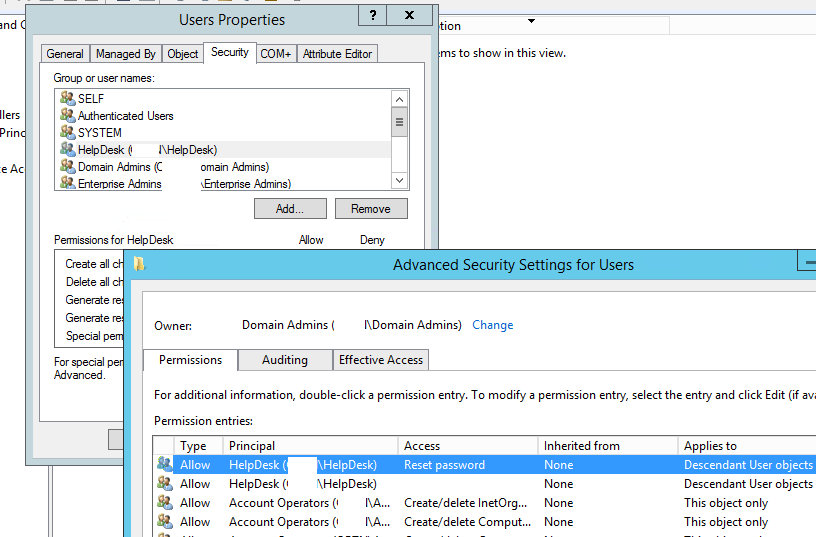

Чтобы лишить группу делегированных ранее прав на OU, откройте свойства OU в консоли ADUC и перейдите на вкладку Security.

В списке разрешений найдите группу, который вы делегировали права и нажмите Remove. Список предоставленных полномочий можно посмотреть на вкладке Advanced. Как вы видите для группы HelpDesk разрешен сброс паролей.

Также со вкладки Security ->Advanced вы можете самостоятельно настроить делегирование полномочий, назначая нестандартные разрешений различным группам безопасности.