- Разбираемся с типами групп Active Directory. Как создать новую группу в AD?

- Типы групп Active Directory

- Создаем группу с помощью оснастки ADUC

- Как создать группу Active Directory с помощью PowerShell

- Добавление пользователей в локальную группу администраторов через GPO

- Особенности использования группы локальных администраторов в домене Active Directory

- Добавление пользователей в локальную группу администраторов через Group Policy Preferences

- Управление локальными администраторами через Restricted Groups

- Предоставление прав администратора на конкретном компьютере

- Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене.

- Создание группы в домене

- Добавление подразделения в домене

- Удаление пользователя

- Удаление группы

- Удаление подразделения

Разбираемся с типами групп Active Directory. Как создать новую группу в AD?

Группа Active Directory – это совокупность объектов в Active Directory. В группу могут входить пользователи, компьютеры, другие группы и другие объекты AD. Администратор управляет группой как одним объектом. В Active Directory существует 7 типов групп: две группы с тремя областями действий в каждой и локальная группа безопасности. В этой статье мы расскажем о различных типах групп Active Directory, отличиях между областями действия групп и покажем, как создавать в AD новые группы с помощью графической консоли «Active Directory пользователи и компьютеры» и с помощью командной строки PowerShell.

Типы групп Active Directory

В AD существует два типа групп:

- Группа безопасности – этот тип группы используется для предоставления доступа к ресурсам. Например, вы хотите предоставить определенной группе доступ к файлам в сетевой папке. Для этого нужно создать группу безопасности.

- Группа распространения – данный тип групп используется для создания групп почтовых рассылок (как правило используется при установке Microsoft Exchange Server). Письмо, отправленное на такую группу, дойдет всем пользователям группы. Это тип группы нельзя использовать для предоставления доступа к ресурсам домена.

Для каждого типа группы существует три области действия:

- Локальная в домене — используется для управления разрешениями доступа к ресурсам (файлам, папкам и другим типам ресурсам) только того домена, где она была создана. Локальную группу нельзя использовать в других доменах (однако в локальную группу могут входить пользователи другого домена). Локальная группа может входить в другую локальную группу, но не может входить в глобальную.

- Глобальная группа – данная группа может использоваться для предоставления доступа к ресурсам другого домена. В эту группу можно добавить только учетные записи из того же домена, в котором создана группа. Глобальная группа может входить в другие глобальные и локальные группы.

- Универсальная группа — рекомендуется использовать в лесах из множества доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах. В том случае, если в вашей сети имеется много филиалов, связанных медленными WAN каналами, желательно использовать универсальные группы только для редко изменяющихся групп. Т.к. изменение универсальной группы вызывает необходимость репликации глобального каталога во всем предприятии.

Отдельно выделяют локальные группы. Эти группы создаются в локальной базе данных диспетчера безопасности учетных записей (SAM) только одного компьютера. В отличии от доменных групп, локальные группы работают даже в случае недоступности контролеров домена.

Создаем группу с помощью оснастки ADUC

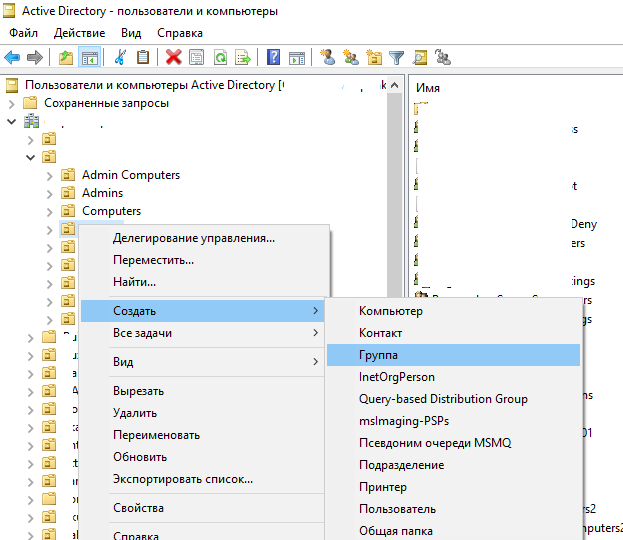

Самый простой способ создать группу – воспользоваться графической консолью Active Directory — Пользователи и компьютеры (dsa.msc). Перейдите в OU, в котором вы хотите создать группу, щелкните по нему ПКМ и выберите Создать -> Группа.

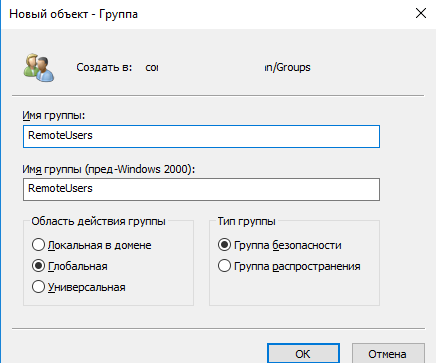

Укажите имя группы и выберите необходимый тип и область действия. И нажмите Ок.

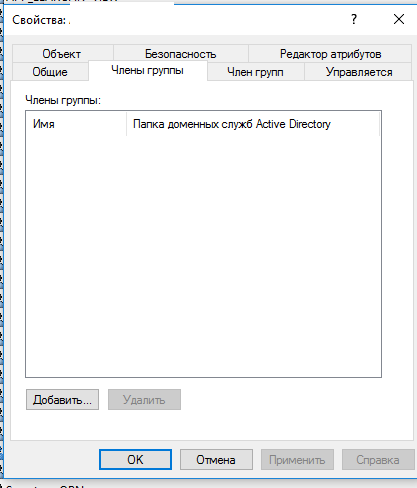

Чтобы добавить пользователя в группу, найдите ее в консоли ADUC и дважды щелкните. В окне свойств групп перейдите на вкладку «Члены групп» и с помощью кнопки «Добавить» добавьте в группу пользователей, компьютеры или другие группы.

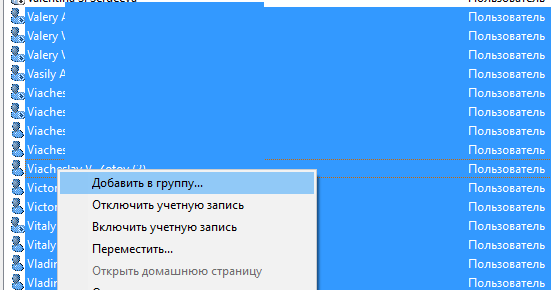

Также можно добавить пользователя в группу правым кликом по нему и выбрать пункт добавить в группу. Это довольно удобно при массовом добавлении.

Как создать группу Active Directory с помощью PowerShell

Для создания групп Active Directory используется командлет PowerShell New-ADGroup (из модуля Active Directory for Windows PowerShell).

Тип группы, группа безопасности (Security) или распространения (Distribution), указывается с помощью аргумента –GroupCategory. Область действия группы указывается с помощью параметра GroupScope (допустимые значения DomainLocal, Global, Universal).

Чтобы создать новую группу глобальную групп распространения в указанном OU, вы можете использовать команду

New-ADGroup -Path «OU=Groups,OU=Kaluga,DC=vmblog,DC=ru» -Name «KalugaUsers» -GroupScope Global -GroupCategory Distribution

Теперь создадим новую группу безопасности:

New-ADGroup –Name RemoteKalugaUsers -GroupScope Universal -GroupCategory Security -Path «OU=Groups,OU=Kauga,DC=vmblog,DC=ru»

Теперь можно добавить пользователей в эту группу с помощью командлета Add-ADGroupMember:

Add-ADGroupMember RemoteKalugaUsers -Members aaivanov,aaivanov2,vppetrov

Вывести состав список пользователей в группе и сохранить его в csv файл можно так.

Добавление пользователей в локальную группу администраторов через GPO

С помощью доменных групповых политик вы можете добавить необходимых пользователей AD (или группы) в локальную группу администраторов на серверах или рабочих станциях. Так можно предоставить права локального администратора на компьютерах домена сотрудникам техподдержки, службе HelpDesk, определенным пользователям и другим привилегированным аккаунтам. В этой статье мы покажем насколько способов управления членами локальной группы администраторов на компьютерах домена через GPO.

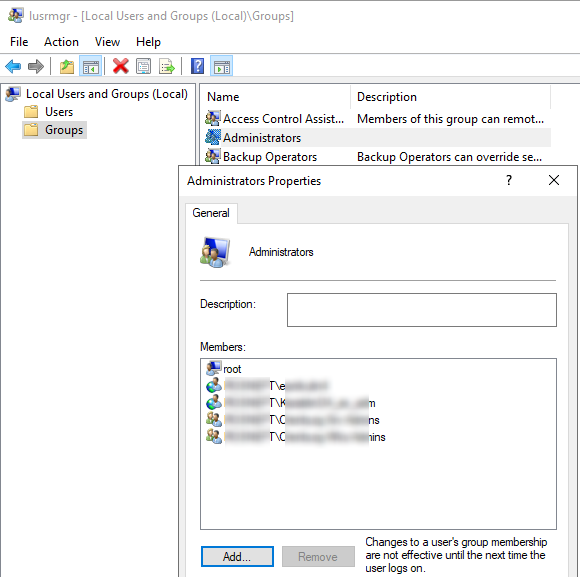

Особенности использования группы локальных администраторов в домене Active Directory

При добавлении компьютера в домен AD в группу Administrators автоматически добавляется группы Domain Admins, а группа Domain User добавляется в локальную Users.

Самый простой способ предоставить права локального администратора на определенном компьютере – добавить пользователя или группу в локальную группу безопасности Administrators через локальную оснастку “Локальные пользователи и группы” (Local users and groups — lusrmgr.msc). Однако такой способ очень неудобен, если компьютеров много и со временем в группах локальных администраторов обязательно окажутся лишние личности. Т.е. при таком способе предоставлении прав неудобно контролировать состав группы локальных администраторов.

В классических рекомендациях по безопасности Microsoft рекомендуется использовать следующие группы для разделения полномочиями администраторов в домене:

- Domain Admins – администраторы домена, используются только на контроллерах домена;

Допустим, нам нужно предоставить группе сотрудников техподдержки и HelpDesk права локального админа на компьютерах в конкретном OU. Создайте в домене новую группу безопасности с помощью PowerShell и добавьте в нее учетные записи сотрудников техподдержки:

New-ADGroup «mskWKSAdmins» -path ‘OU=Groups,OU=Moscow,DC=winitpro,DC=ru’ -GroupScope Global –PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

Откройте консоль редактирования доменных групповых политик (GPMC.msc), cоздайте новую политику AddLocaAdmins и назначьте ее на OU с компьютерами (в моем примере это ‘OU=Computers,OU=Moscow,dc=winitpro,DC=ru’).

В групповых политиках AD есть два метода управления локальными группами на компьютерах домена. Рассмотрим их по-очереди:

- Ограниченные группы (Restricted Groups)

- Управление локальным группами через предпочтения групповых политик (Group Policy Preferences)

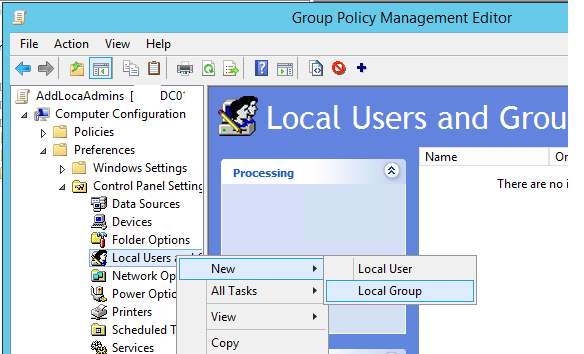

Добавление пользователей в локальную группу администраторов через Group Policy Preferences

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

- Откройте созданную ранее политику AddLocaAdmins в режиме редактирования;

- Перейдите в секцию GPO: Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups;

- Щелкните ПКМ по правому окну и добавите новое правило (New ->Local Group);

- В поле Action выберите Update (это важная опция!);

- В выпадающем списке Group Name выберите Administrators (Built-in). Даже если эта группа была переименована на компьютере, настройки будут применены к группе локальных администраторов по ее SID — S-1-5-32-544;

- Нажмите кнопку Add и укажите группы, которые нужно добавить в локальную группу администраторов (в нашем случае это mskWKSAdmins)

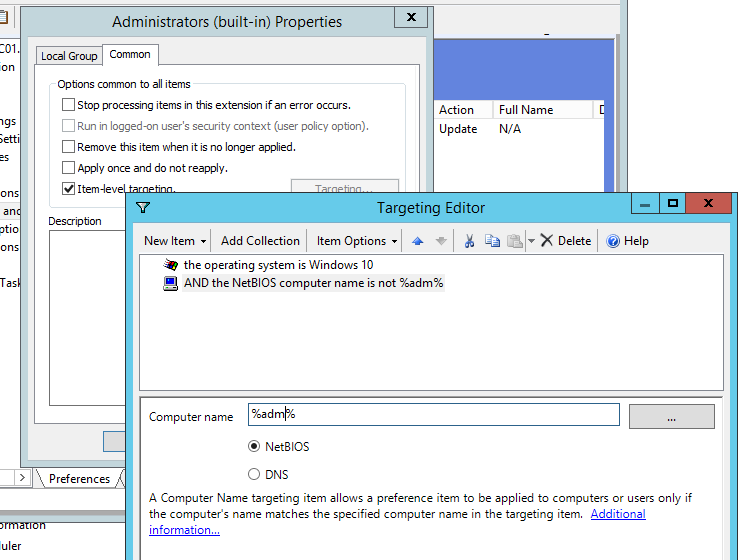

Вы можете настроить дополнительные (гранулярные) условия нацеливания данной политики на конкретные компьютеры с помощью WMI фильтров GPO или Item-level Targeting. Во втором случае перейдите на вкладку Common и отметьте опцию Item-level targeting. Нажмите на кнопку Targeting. Здесь вы можете указать условия, когда данная политика будет применяться. Например, я хочу, чтобы политика добавления группф администраторов применялась только к компьютерам с Windows 10, чьи NetBIOS/DNS имена не содержат adm . Вы можете использовать свои условия фильтрации.

Не рекомендуется добавлять в этой политики индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO),

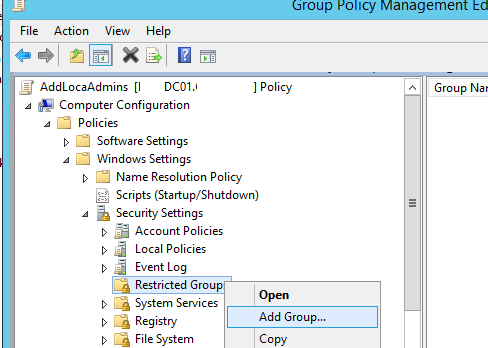

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется реже (способ менее гибкий, чем способ с Group Policy Preferences).

- Перейдите в режим редактирования политики;

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

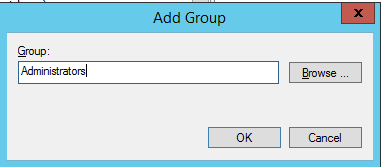

- В контекстном меню выберите Add Group;

- В открывшемся окне укажите Administrators -> Ok;

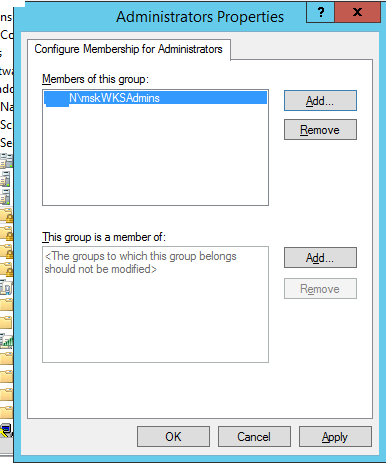

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа.

Предоставление прав администратора на конкретном компьютере

Иногда нужно предоставить определенному пользователю права администратора на конкретном компьютере. Например, у вас есть несколько разработчиков, которым периодически необходимы повышенные привилегии для тестирования драйверов, отладки, установки на своих компьютерах. Нецелесообразно добавлять их в группу администраторов рабочих станций на всех компьютерах.

Чтобы предоставить права лок. админа на одном конкретном компьютере можно использовать такую схему.

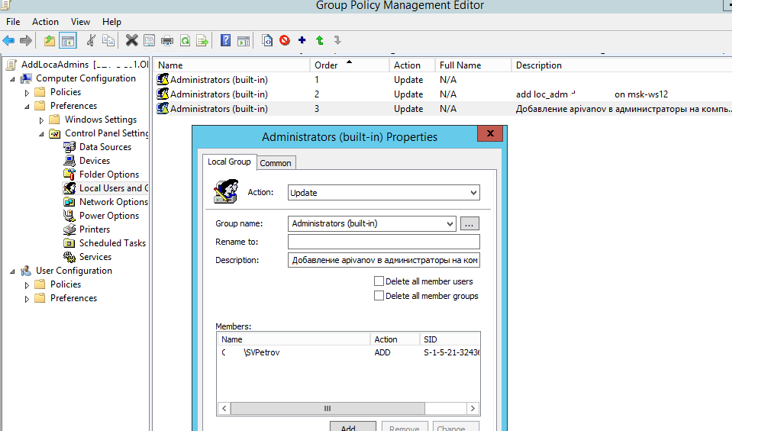

Прямо в созданной ранее политике AddLocalAdmins в секции предпочтений (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups) создайте новую запись для группы Administrators со следующими настройками:

- Action: Update

- Group Name: Administrators (Built-in)

- Description: “Добавление apivanov в лок. администраторы на компьютере msk-ws24”

- Members: Add -> apivanov

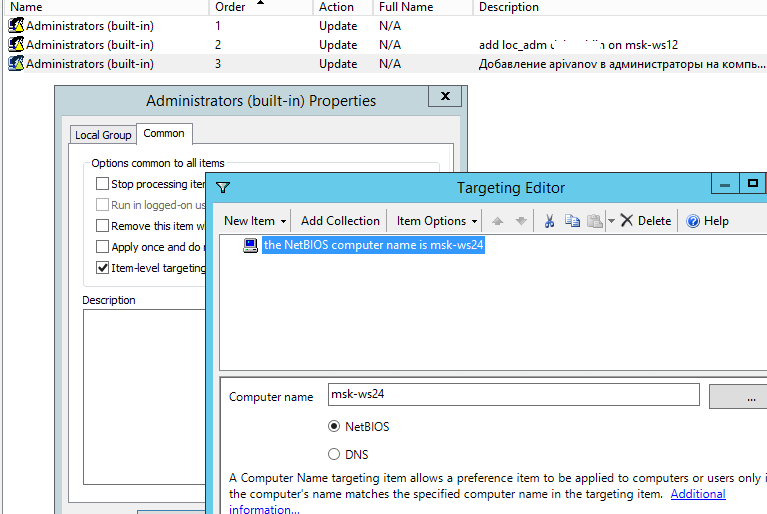

- На вкладке Common ->Targeting указать правило: “the NETBIOS computer name is msk-ws24”. Т.е. данная политика будет применяться только на указанном здесь компьютере.

Также обратите внимание на порядок применения групп на компьютере – Order. Настройки локальных групп применяются сверху вниз (начиная с политики с Order 1).

Первая политика GPP (с настройками “Delete all member users” и “Delete all member groups” как описано выше), удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную доменную группу. Затем применится дополнительная политика для конкретного компьютера и добавит в администраторы указанного пользователя. Если нужно изменить порядок применения членства в группе Администраторы, воспользуйтесь кнопками вверху консоли редактора GPO.

Как создать и удалить пользователя, группу и объект в домене

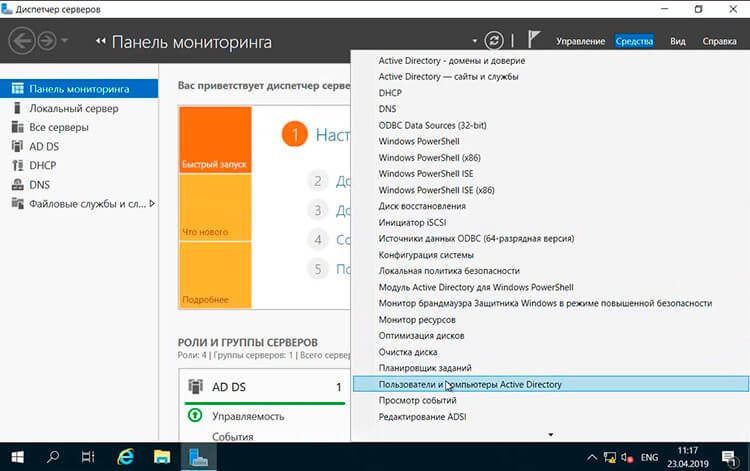

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

Создание пользователя в домене.

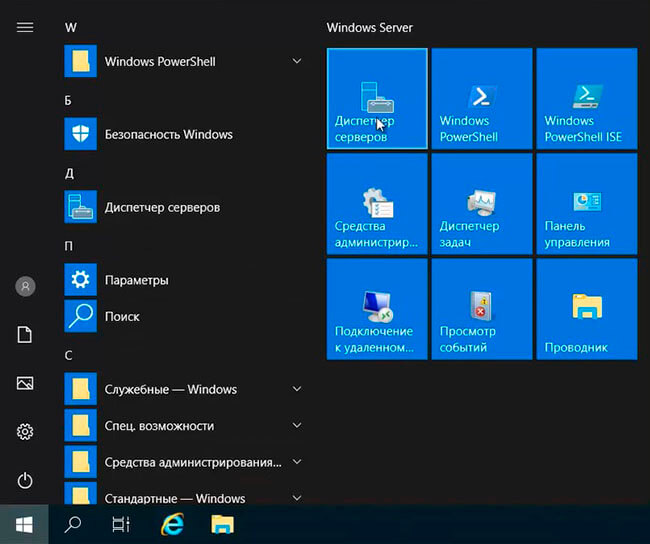

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

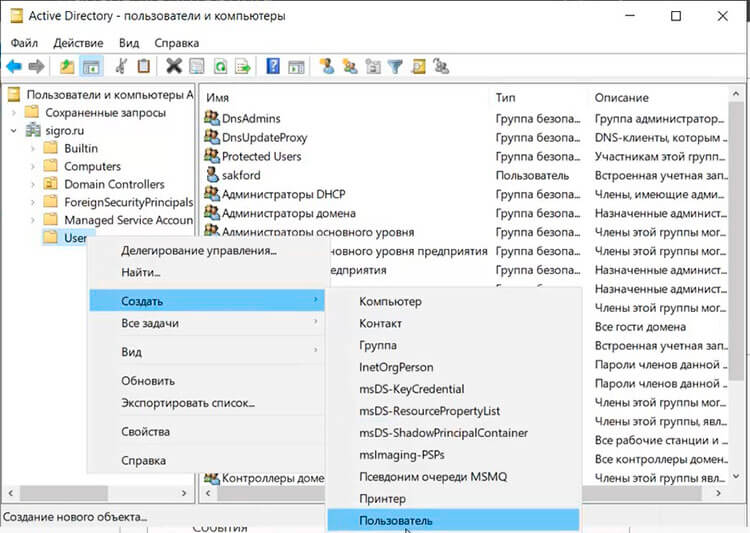

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

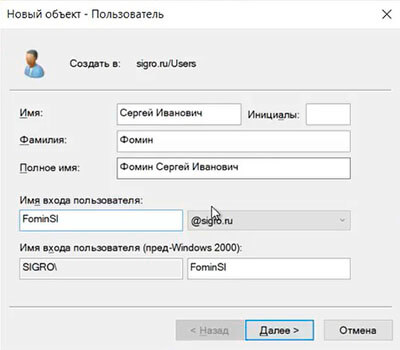

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

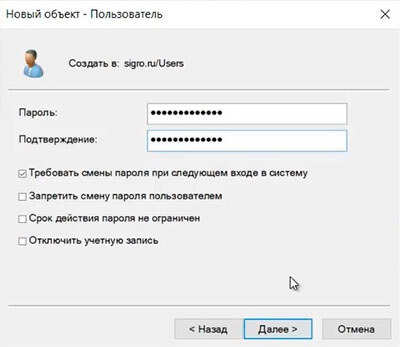

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

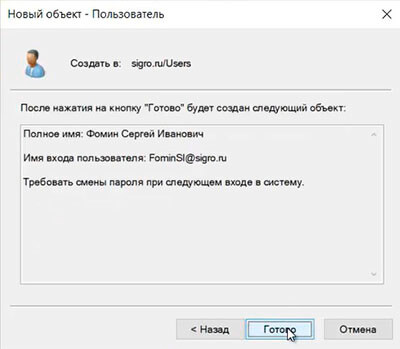

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

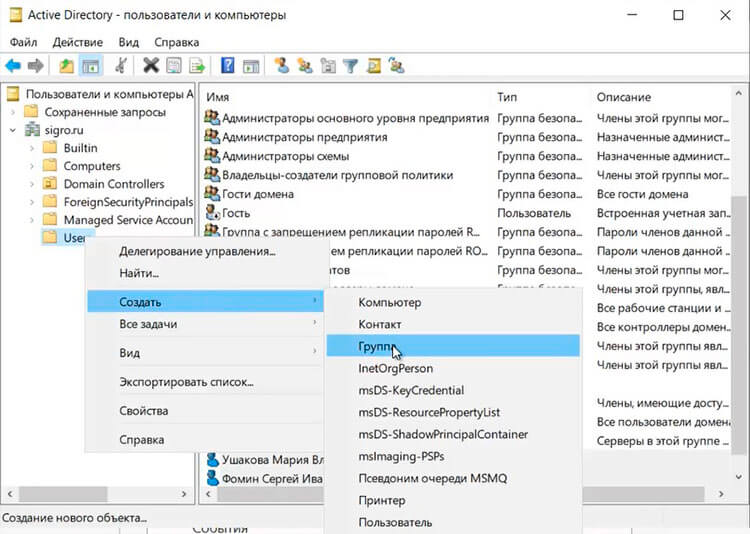

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

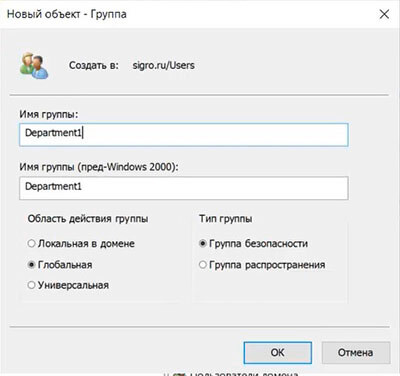

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

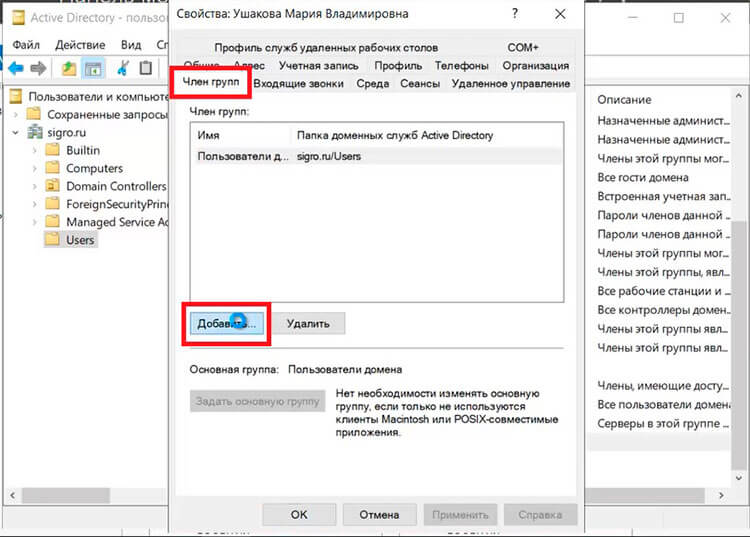

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

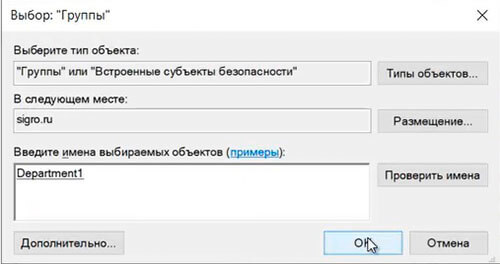

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

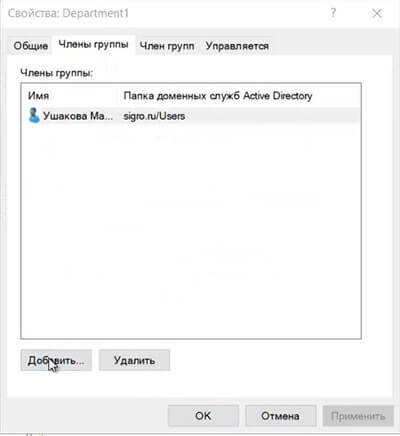

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

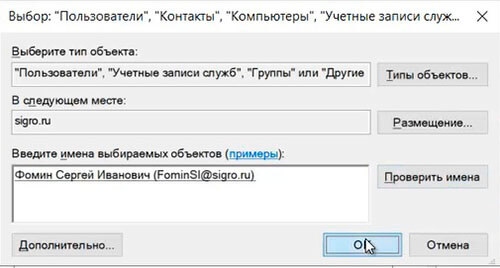

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

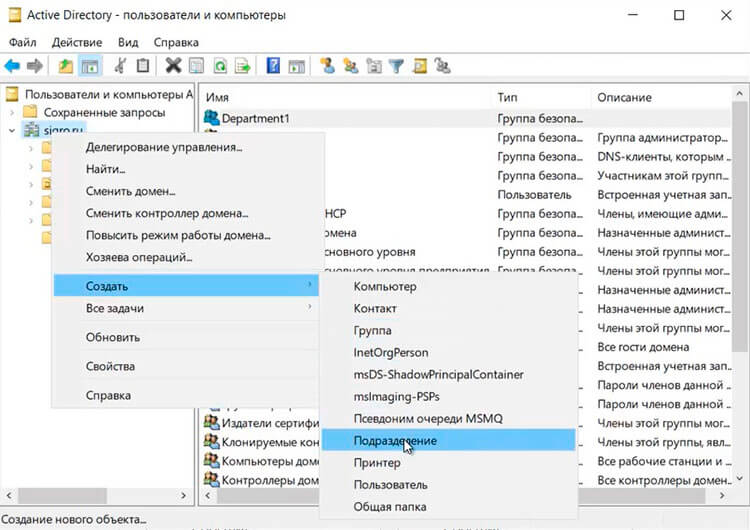

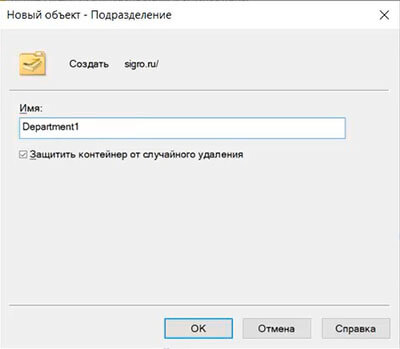

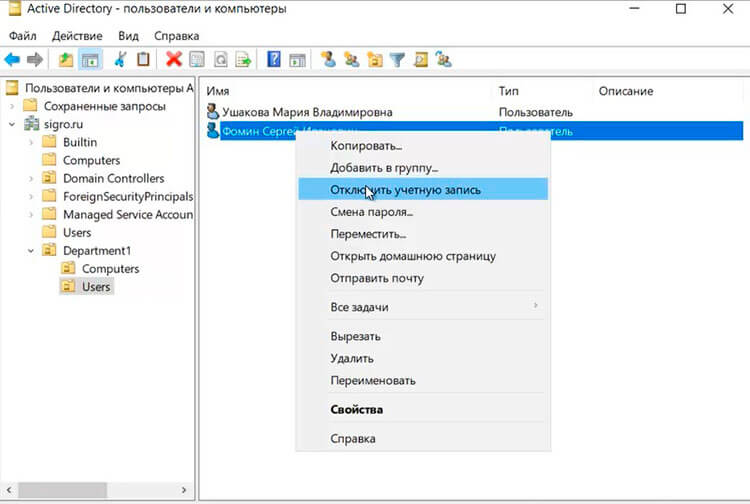

Добавление подразделения в домене

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

2. Задаём имя подразделения, далее «ОК«.

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

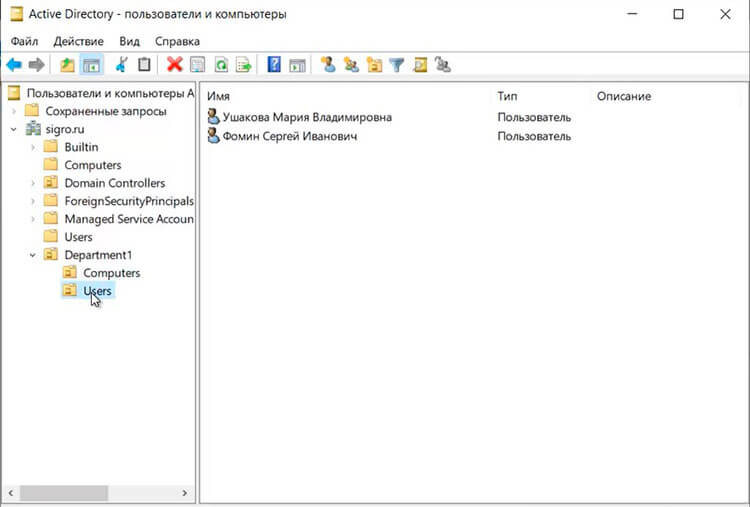

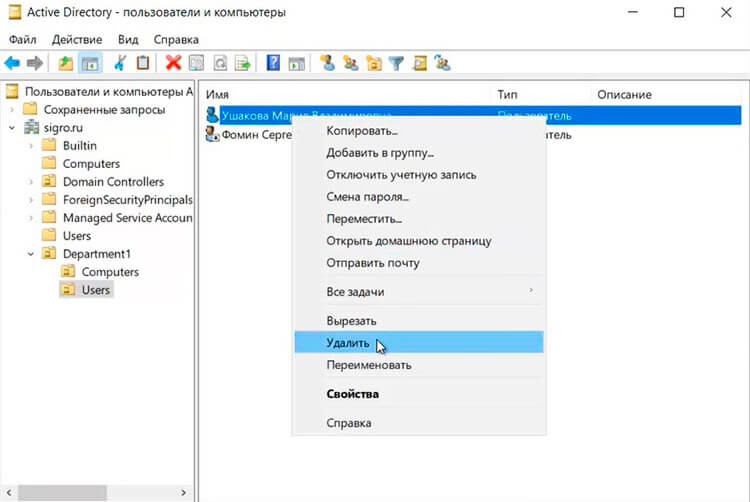

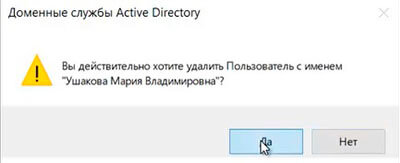

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем. «. Нажимаем «Да» и выбранный пользователь будет удален из домена.

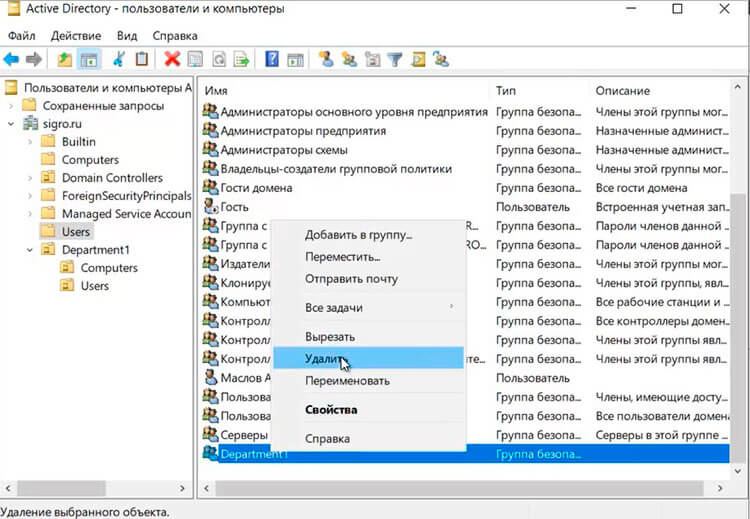

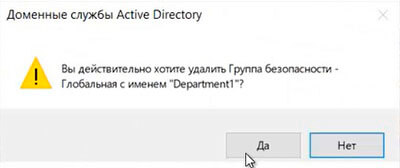

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности. «. Нажимаем «Да«. Выбранная группа будет удалена из домена.

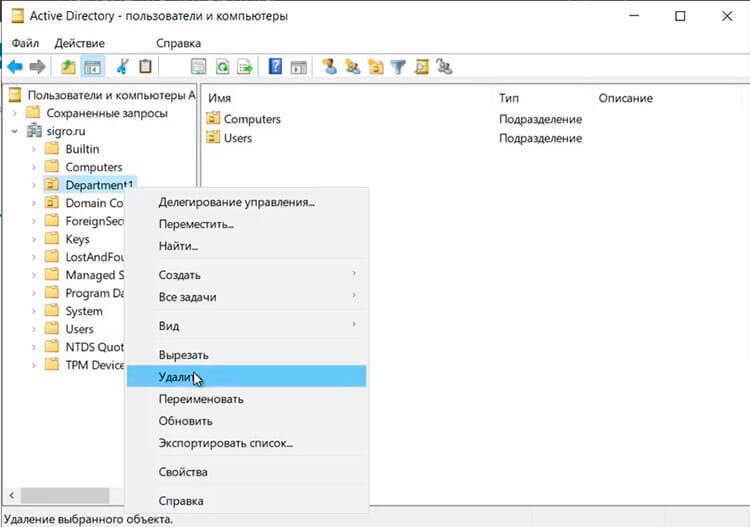

Удаление подразделения

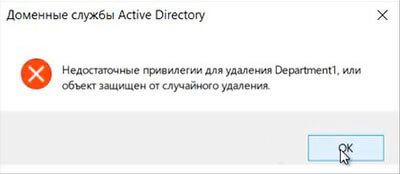

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

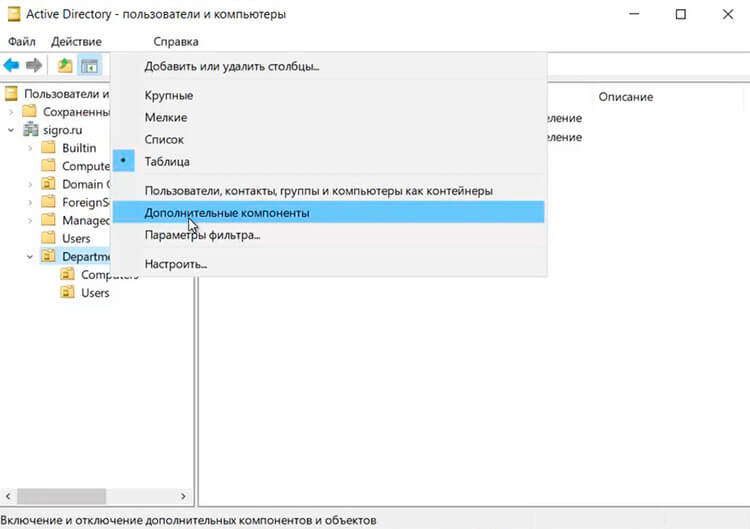

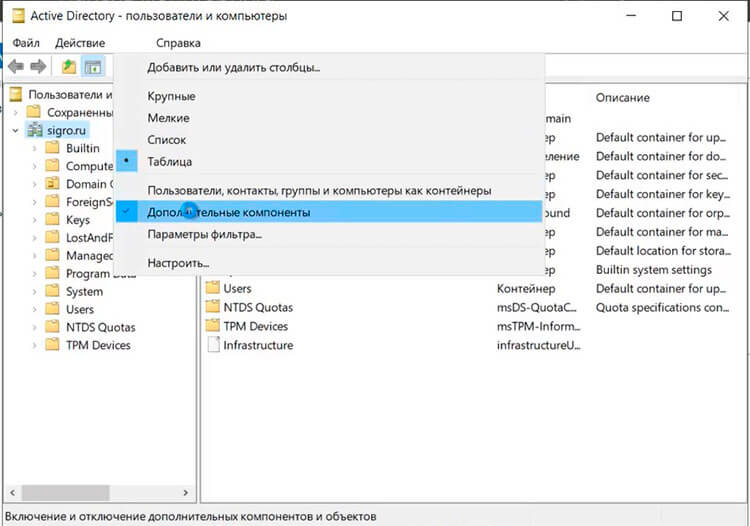

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

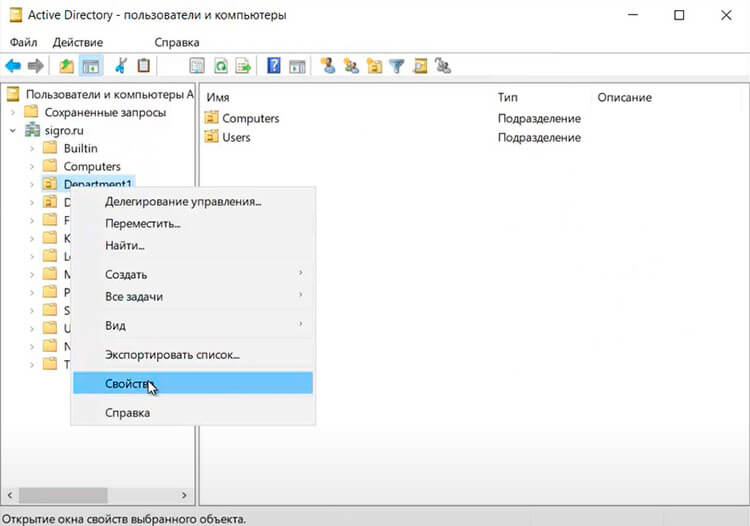

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

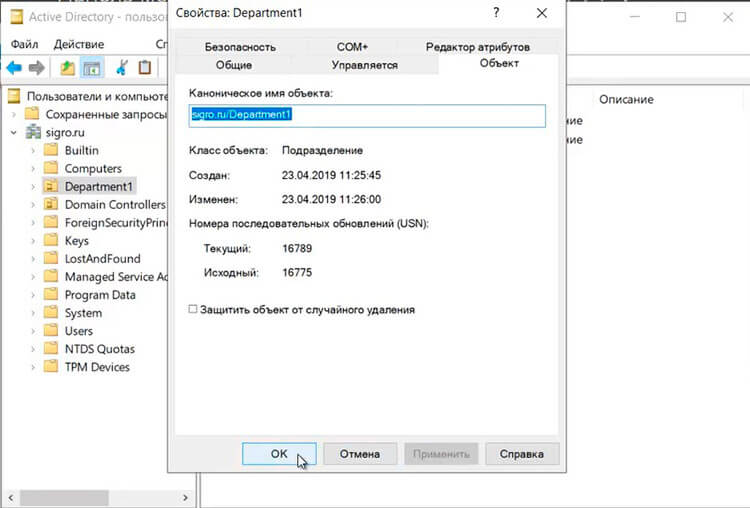

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

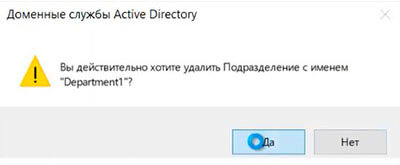

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем. «. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

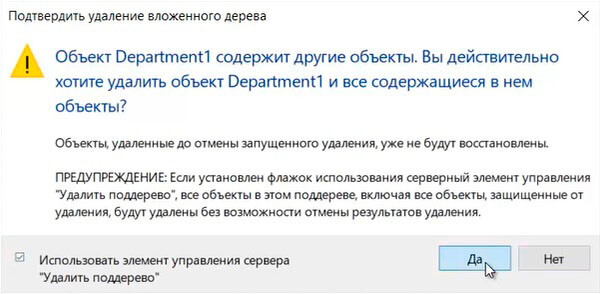

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь: