- Файловый сервер на базе Windows Server 2016 Шаг [2] Настройка прав доступа к сетевым папкам на файловом сервере

- DATAENGINER

- Анонимный доступ к общим папкам и принтерам без пароля

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

- Создать группу серверов на Windows Server 2016

Файловый сервер на базе Windows Server 2016 Шаг [2] Настройка прав доступа к сетевым папкам на файловом сервере

Файловый сервер установлен. Об установке и настройке файлового сервера смотрите статью «Файловый сервер на базе Windows Server 2016». В этой статье я расскажу о настройке прав доступа к сетевым папкам на файловом сервере.

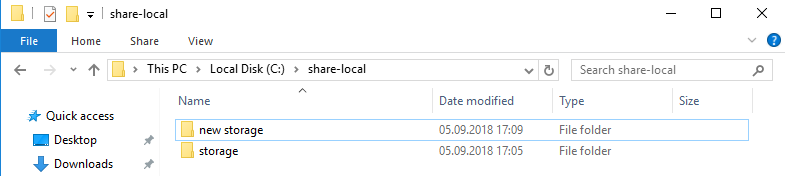

На логическом диске D: файлового сервера создадим папку, например, share-local. Это будет корневая папка для всего файлового сервера.

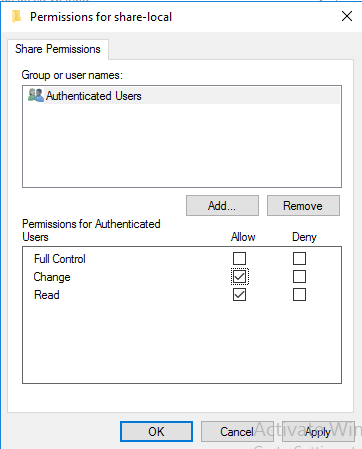

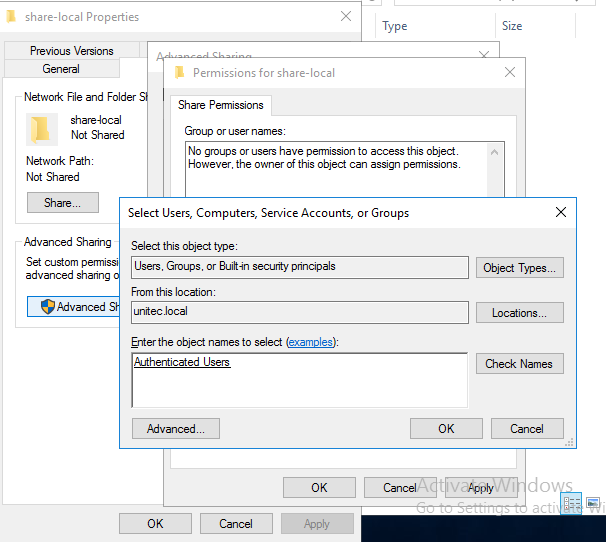

Включаем Sharing для этой папки. Нажимаем Advansed Sharing > удаляем Everyone и добавляем Authenticated Users или Domain Users.

Устанавливаем права для Authenticated Users.

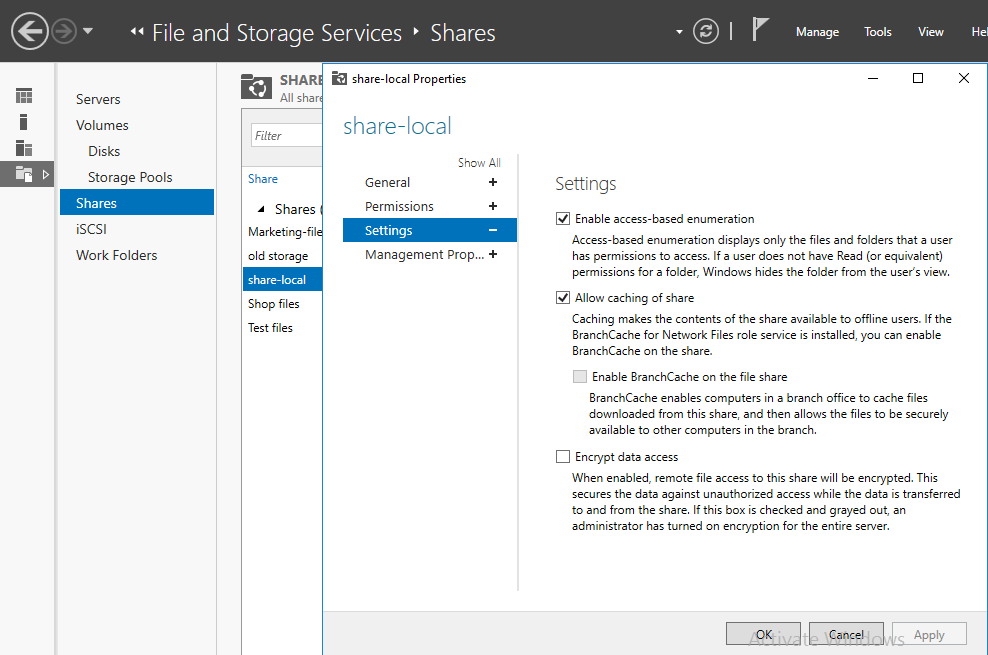

Теперь включаем ABE (Access Based Enumeration) — папки, к которым нет доступа, не будут отображаться. На Windows Server 2016 опция ABE находится в File and Storage Services > Shares. Выбираем нашу папку, клик правой кнопкой мыши >Properties и в пункте меню Settings ставим флаг — Enable access-based enumeration.

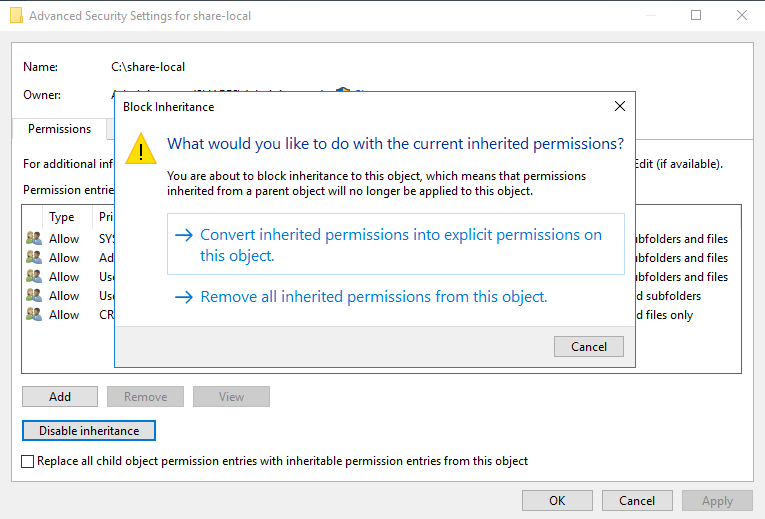

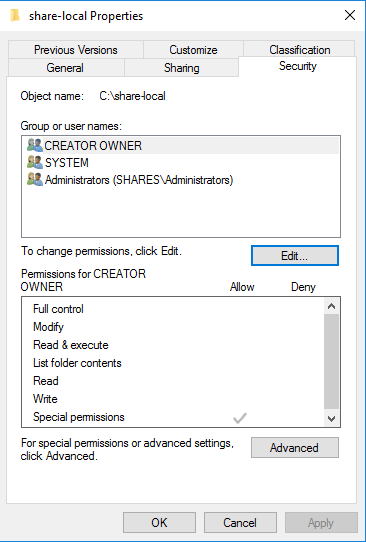

Возвращаемся к нашей папке share-local. Заходим на вкладку Security, нажимаем Advansed. В появившемся окне Advansed Security нажимаем Disable inheriatance (Отключить наследование). Отключаем наследование с преобразованием унаследованных прав в явные.

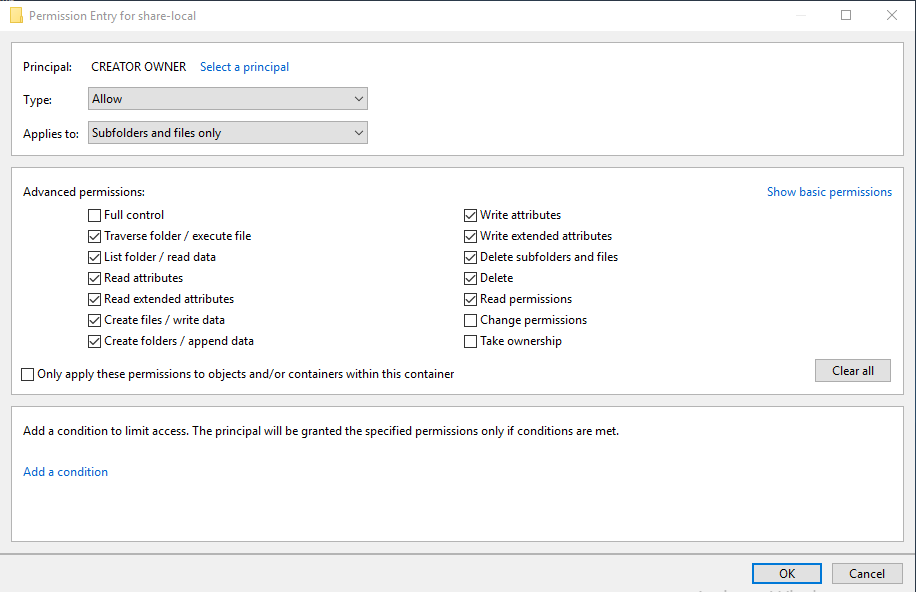

Оставляем полный доступ для этой папки, ее подпапок и файлов администраторам и системе, права создателя-владельца урезаем, остальные права доступа удаляем.

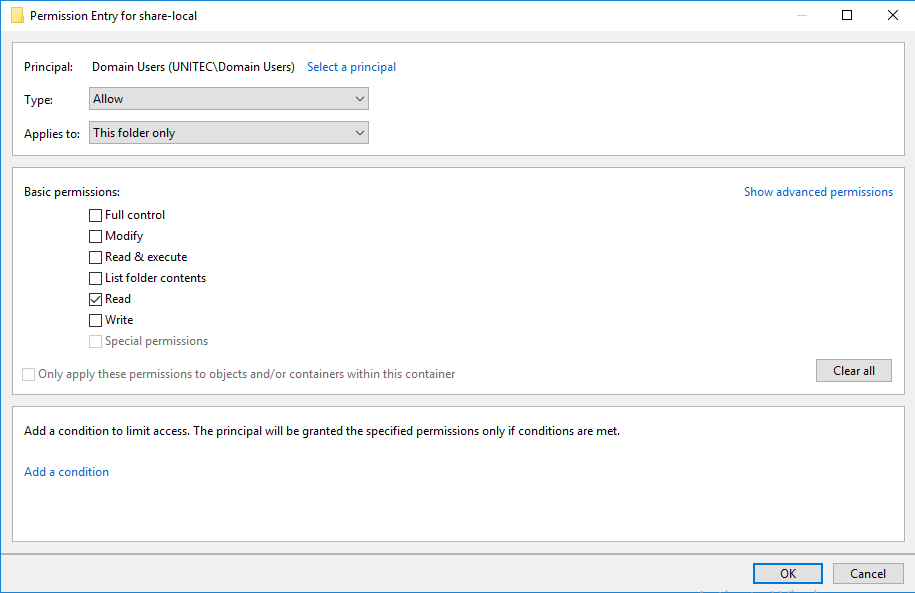

Добавляем группу Domain Users c правом только чтения и только этой папки.

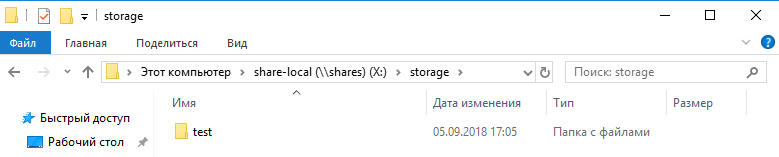

Создаем подпапки отделов. Вновь созданные папки будут видны только администраторам. Добавим группы, которые должны получить доступ к ним. И не забываем поставить флаг Write для групп.

Как видно, теперь пользователь сети нужного отдела видит папку своего отдела и может в ней создавать папки и файлы.

Создаем папку для второго отдела, добавляем нужную группу к доступу — у нашего пользователя по прежнему только его папка.

Помним, что один из отделов уже имеет общий ресурс для отдела. И нужно этому отделу подключить еще одну сетевую папку. Для этих целей мы создали наш Namespace. O Namespace смотрите статью

«Файловый сервер на базе Windows Server 2016».

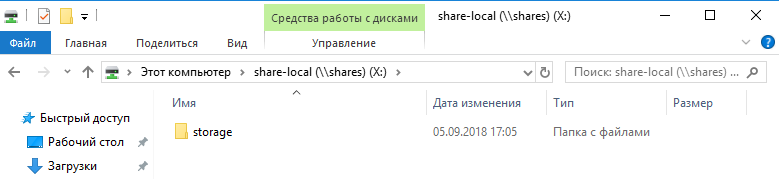

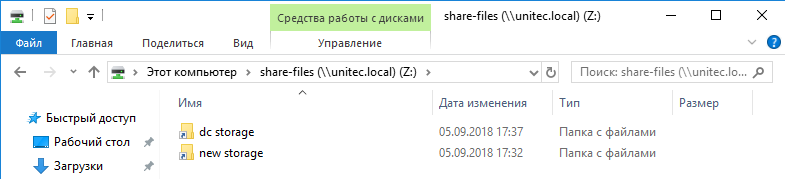

Подключаем сетевой ресурс через \\unitec.local\share-files

Видим 2 папки нашего отдела. Одна из них корневая со старого сетевого ресурса (dc share), а вторая подпапка отдела (new share) с нового файлового сервера. У пользователя все работает, есть возможность создавать файлы и папки.

Представим ситуацию, что кто-то вне нашего отдела узнал, что в локальной сети есть сетевой ресурс \\unitec.local\share-files и решил проверить — будет ли у него доступ.

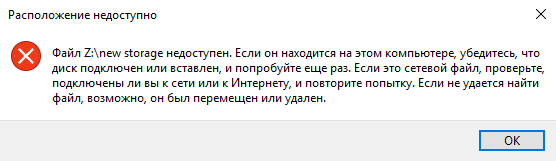

В результате такой пользователь увидит следующее. У него будут отображаться 2 папки первого отдела. Если он зайдет в корневую папку старого сетевого ресурса (dc share) — то для него папка будет пуста, так как на папке включен ABE. При попытке входа на подпапку отдела нового файлового сервера — получит ошибку.

Права доступа у нас работают.

Хочу добавить, что у меня не стояла задача создания структуры папок в корневой папке отдела и назначения прав на папки структуры.

DATAENGINER

Добрый день! Сегодня мы продолжаем настройку нашего ftp-servera на ОС Windows Server 2019. В данной статье мы рассмотрим создание группы для пользователей ОС Windows Server 2019.

Если вам интересно, для чего создавать группу пользователей?

То пользователи группируются, для объединения и разделения пользователей по набору прав и разграничения доступа.

Итак, приступим к созданию группы.

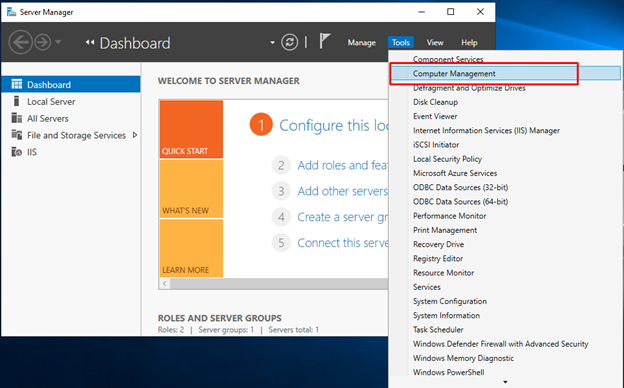

Шаг 1. Откроем консоль управления сервером и перейдем во вкладку computer manager.

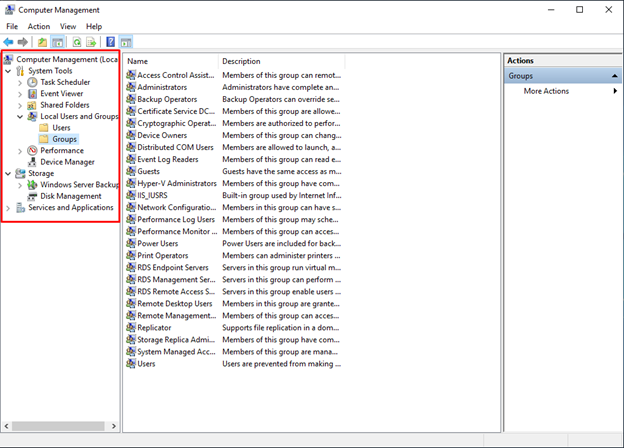

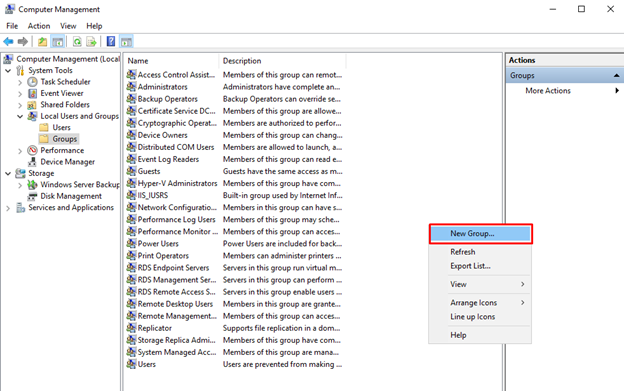

Шаг 2. Далее в левом боковом меню открываем вкладку локальных пользователей и групп, и переходим в папку Groups.

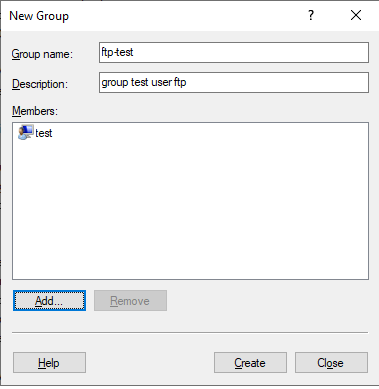

Шаг 3. В папке уже находятся стандартные группы windows server 2019. Добавим свою группу, которую назовем ftp-test. Для этого в списке групп на свободном пространстве нажмем правой кнопкой мыши и нажмем New Group.

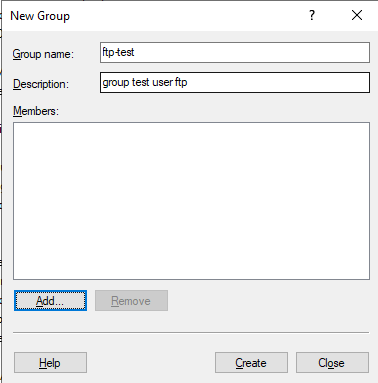

Шаг 4. Далее в окне создания новой группы укажем имя и зададим простое описание, для уточнения информации о группе пользователей.

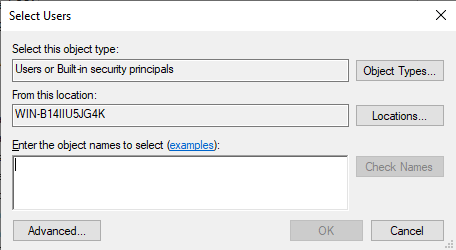

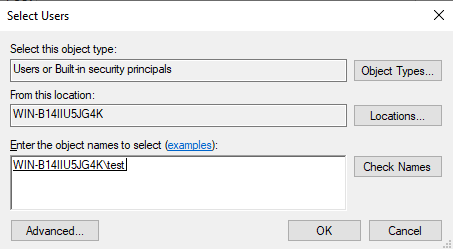

Шаг 5. Далее мы сразу можем добавить членов, для новой группы для этого нажмем Add. Если вы помните название всех необходимых пользователей, вы можете их перечислить в текстовом поле.

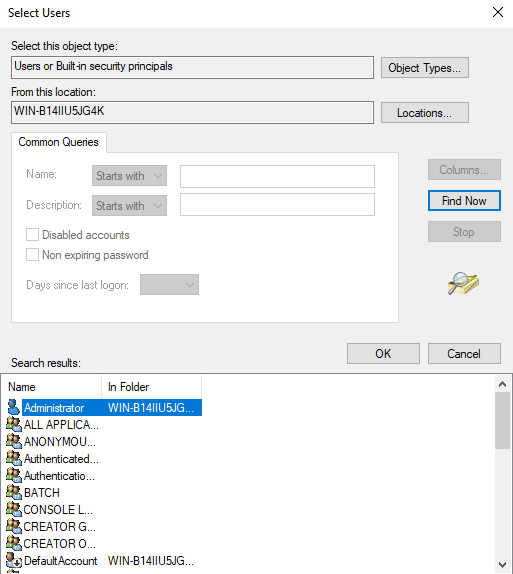

Если же вы не знаете точное название пользователей, то нажмем advanced и перейдем к расширенному окну для поиска пользователей. Нажмем Find Now и в списке пользователей отобразятся все существующие пользователи.

Шаг 6. Найдем ранее созданного нами пользователя test. Далее нажмем ОК. Пользователь появится в текстовом поле.

Шаг 7. Нажмем ОК и пользователь появится как член новой группы windows server.

Шаг 8. Нажмем create и списке групп появится наша новая группа пользователей, членом которой является наш тестовый пользователь, созданный ранее.

Анонимный доступ к общим папкам и принтерам без пароля

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

Локальные политики анонимного доступа

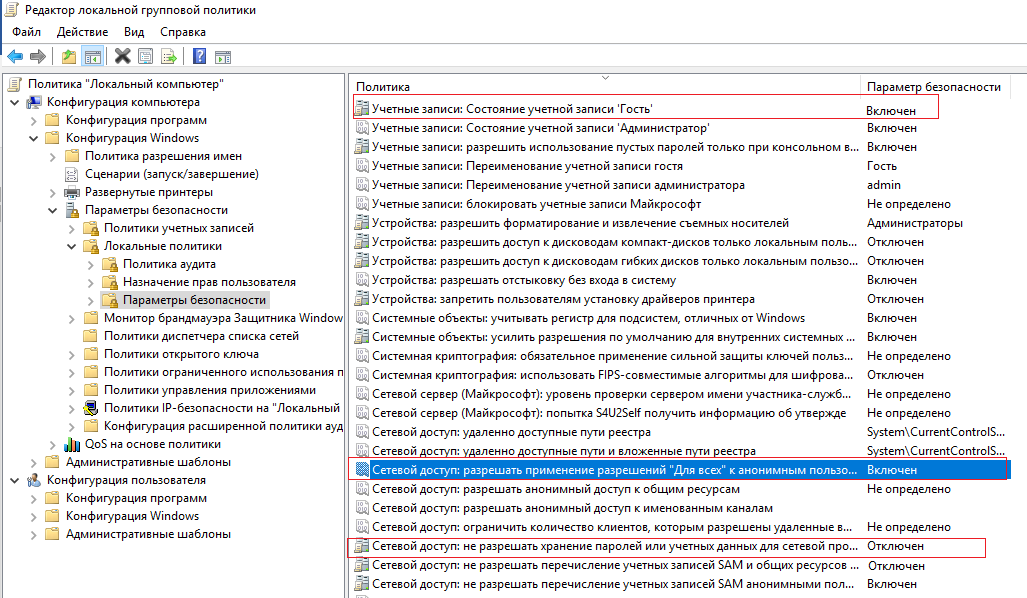

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

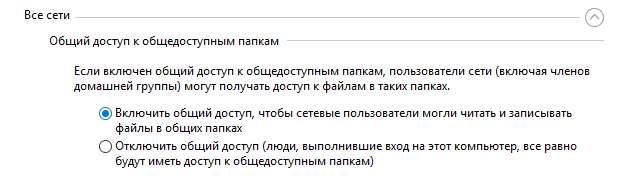

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). В секции “Все сети” должен быть выбрана настройка “Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках” и выбрать “Отключить парольную защиту (если вы доверяете всем устройствам в вашей сети)” (см. статью о проблемах обнаружения компьютеров в рабочих группах).

Настройка анонимного доступа к общей папке

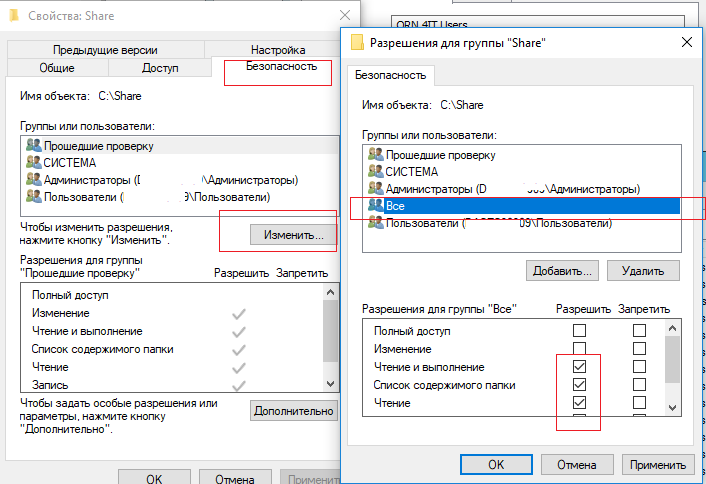

Теперь нужно настроить разрешения доступа на общей папке, к который вы хотите предоставить общий доступ. Откройте свойства папки в настройках NTFS разрешений (вкладка Безопасность) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

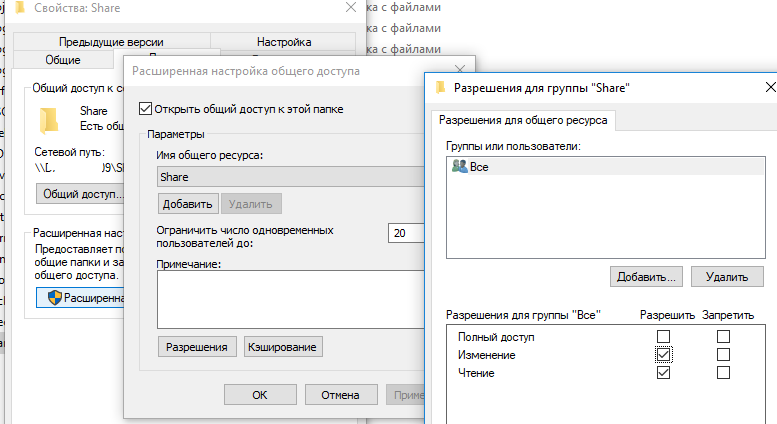

Также на вкладке Доступ нужно предоставить права анонимным пользователям на доступ к шаре (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

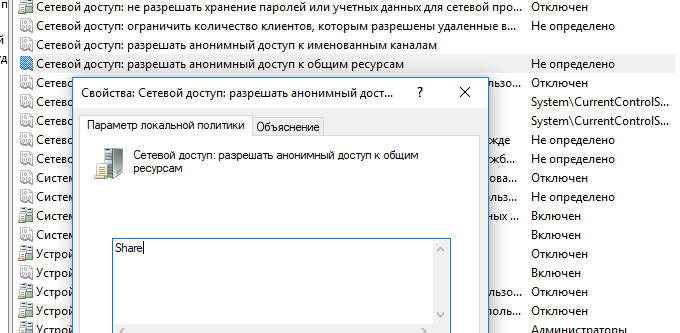

Теперь в редакторе локальных политик в секции Локальные политики -> Параметры безопасности нужно в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) указать имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

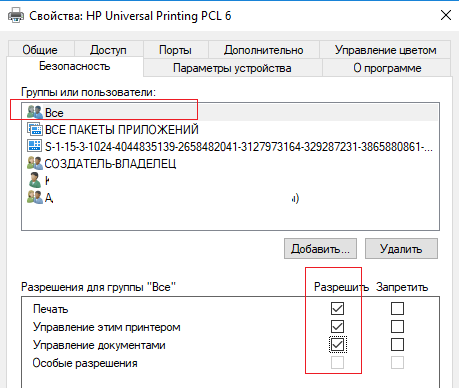

Предоставление анонимного доступа к общему сетевому принтеру

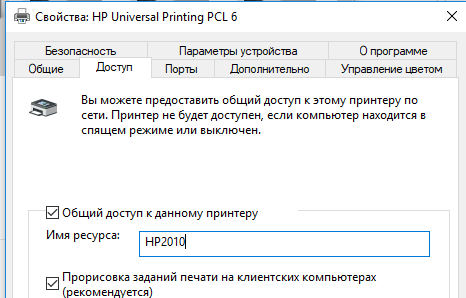

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\\servername\share) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

Создать группу серверов на Windows Server 2016

Считаю данную настройку (Группа Серверов) удобством, которое система Windows Server 2016 может предложить мне системному администратору в настройке и управлению подконтрольными сервера. Что я имею в виду и как это делаешь. Я могу подключить, к примеру, по RDP к одному серверу на базе Windows Server 2016 и уже с него управлять другими системами с такой же самой осью и мне не нужно будет заходить на каждый из них через службы удаленного рабочего стола. Т.е. устанавливать, настраивать роли, компоненты, сервисы, удалять и т.д.

Все действия на сервере выполняются с правами администратора домена, т.к. создаваемая группа будет состоять из систем входящих в мой домен polygon.local

Win + R -> Control.exe – «Администрирование» – «Диспетчер серверов» — «Панель мониторинга» — «Создать группу серверов», именую группу серверов:

- Имя группы серверов: srv-server

Либо через «Пул серверов«, «Active Directory«, «DNS» произвожу их поиск, я через Active Directory, т.к. все мои сервера введены в домен:

- Расположение: выбираю текущий домен polygon.local

- Операционная система: Все

- Имя (общее): указываю srv-server и нажимаю «Найти«, поиск отобразил три сервера, отмечаю каждый их них и нажимаю стрелочку «Вправо» дабы запись сервера перешла в правую колонку «Выбрано«

Затем нажимаю кнопку “OK” мастера «Создание группы серверов«. После чего уже в оснастке «Диспетчер серверов» будет новая настройка, именуемая по указанном имени группы серверов включающая в себя указанные сервера. Теперь при установке роли или компоненты нужно будет выбирать:

«Управление» – «Добавить роли и компоненты»/»Удалить роли и компоненты» — следует выбирать не конкретный сервер, а конкретный сервер из пула серверов, что гораздо удобнее.

По сути это делает использованием системы Windows Server 2016 Standard более продуктивнее, чем каждый сервер в отдельности. Главное это изучать что-то новое и пользоваться им в повседневности, а не застыть на рабочем месте в прошлом и не развиваться.

Задача выполнена. На этом у меня все, с уважением автор блога Олло Александр aka ekzorchik.