- How to Change a Network Location from Public to Private on Windows 10/Windows Server 2016?

- What is a Network Location (Profile) in Windows?

- How to Set a Network Profile in Windows 10?

- How to Change Windows 10 Network Location from Public to Private?

- Change Network Types Using PowerShell in Windows 10

- Setting Network Type Using Windows Registry

- Как изменить «Общедоступную сеть» (Public) на «Частную» (Private) в Windows 8.1/Server 2012

- Изменение профиля «общедоступной сети» на «частную» через редактор реестра

- Комментариев: 5

- Новые возможности работы с сетями What’s new in networking

- Новые сетевые функции и технологии New Networking Features and Technologies

- Программно определенная сетевая инфраструктура Software Defined Networking Infrastructure

- Основы облачного масштабирования Cloud Scale Fundamentals

- Новые возможности для работы с дополнительными сетевыми технологиями New Features for Additional Networking Technologies

- Служба DHCP

- DNS DNS

- DNS-клиент. DNS Client

- DNS-сервер DNS Server

- Туннелирование GRE GRE Tunneling

- Виртуализация сети Hyper-V Hyper-V Network Virtualization

- IPAM IPAM

How to Change a Network Location from Public to Private on Windows 10/Windows Server 2016?

In this article, we will consider the concept of a network profile in Windows, consider what types of network profiles are, what they are used for and how to change the assigned network profile from Public to Private or vice versa in Windows 10 and Windows Server 2019/2016. This is necessary if the network location is mistakenly detected as Public Network, when it should be Private.

Windows network profiles are a part of the Windows Defender Firewall with Advanced Security and allow you to apply different firewall rules depending on the type of network the computer is connected to. Depending on the profile used for your network connection, other computers may or may not see your computer on the network (network discovery settings), use shared network folders and printers.

What is a Network Location (Profile) in Windows?

Network profiles firstly appeared in Vista/Windows Server 2008. In Windows 10 (Windows Server 2016), you can assign one of the following network security profiles (locations) for your NIC (network interface card), whether Ethernet or Wi-Fi:

- Private or Home network – a profile for a trusted network (home or office networks). In such a network, the computer will be available for discovery by other devices; you can share your files and printers.

- Public network – a profile for an untrusted network (public Wi-Fi network in the subway, cafe, airport). You don’t trust other devices on such a network, your computer will be hidden to other network devices, no one will be able to access shared network folders and printers on your computer;

- Domain network – a profile for computers that are members of an Active Directory domain. Applies automatically after joining Windows to the AD domain. You can apply domain firewall policies for this profile.

The Network Location Awareness (NLA) service is used by Windows to determine if a network connection is on a Public, Private, or Domain network.

As mentioned earlier, different Windows Firewall rules apply to your network connection based on the network profile of your NIC.

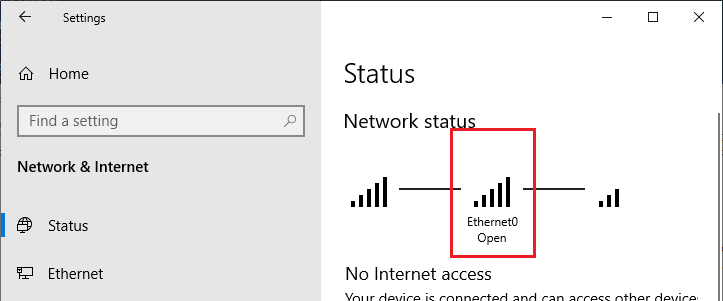

In Windows 10, you can check the current network profile (location) assigned to the network connection in the Settings -> Network & Internet. In my screenshot, you can see that the Open (Public) profile is assigned to the Ethernet0 NIC.

In the classic Control Panel, the network type for active network connections is displayed here: Control Panel -> All Control Panel Items -> Network and Sharing Center. But you cannot change the assigned network location from the classic Control Panel. For example, in Windows Server 2012 R2 / Windows 8.1, you can only change the network profile through the PowerShell, registry, or local security policy (described below).

How to Set a Network Profile in Windows 10?

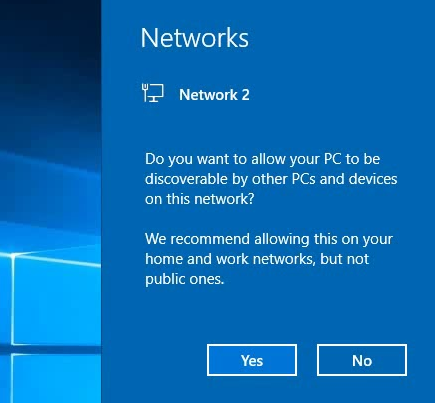

The network profile in Windows 10 is selected by the user when the device connected to the new network for the first time. A prompt appears:

If you select “Yes”, the Private profile will be assigned to the network, or the Public profile if you select “No”. The next time you connect to the same LAN or WiFi network, the previously selected profile is automatically assigned.

You can hide “Network Location Wizard” when connecting to a new network through the registry. Just create an empty registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Network\NewNetworkWindowOff. After that, all networks are considered Public.

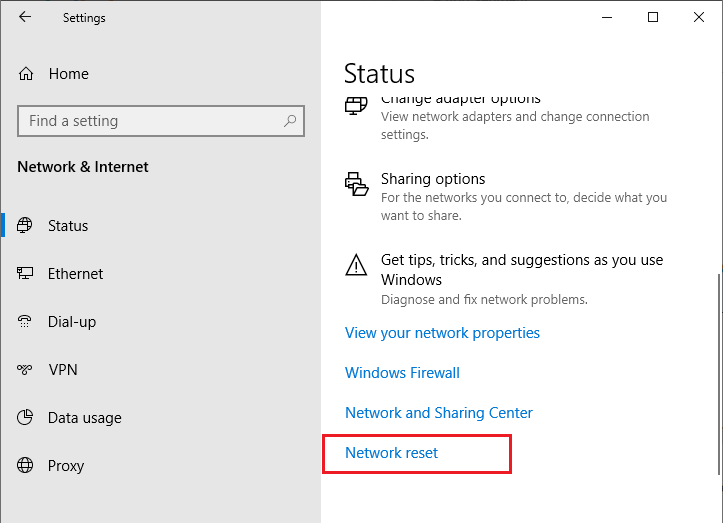

You can reset all settings and profiles for saved networks in Windows 10 by selecting Settings -> Network & Internet -> Status -> Network Reset and reboot the computer.

Now when you connected to the network, a network discovery request appears again.

How to Change Windows 10 Network Location from Public to Private?

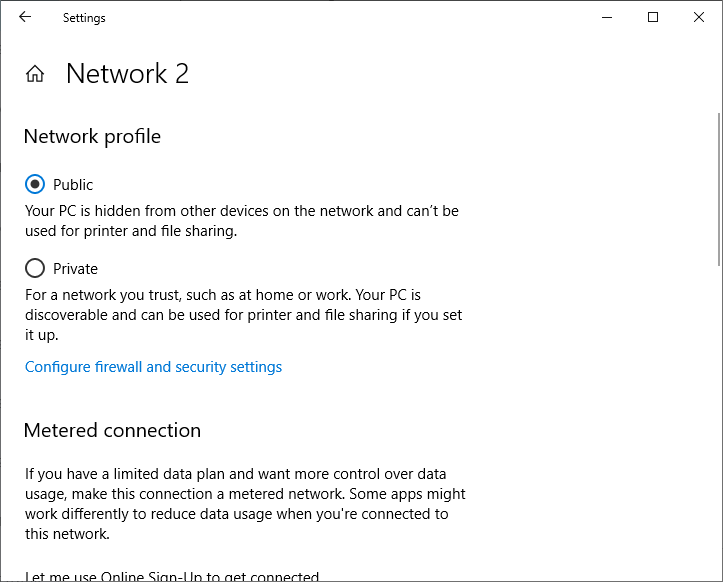

You can change the network profile from the Windows 10 GUI. If you are using the new Settings panel, go to “Network & Internet” -> “Status” -> “Change connection properties”.

Here you can switch the network location profile from Public to Private and vice versa.

You cannot change the network profile from the classic Control Panel in Windows 10.

Also, you cannot change the network profile on the domain-joined computer. The Domain profile will always be used for a domain network connection.

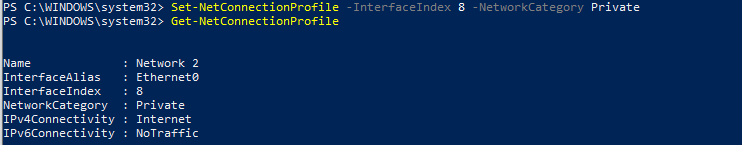

Change Network Types Using PowerShell in Windows 10

On Windows 10/Windows Server 2016/2019, you can manage network connection location from the PowerShell. Run the elevated PowerShell console.

Now use the Get-NetConnectionProfile cmdlet to get a list of network adapters on your computer and their associated network profiles.

In my example, there is only one physical network adapter on a computer with a Public network location type (in the NetworkCategory value, you can see the following types of network profiles: Public, Private or DomainAuthenticated).

Let’s try to change the assigned network profile for the NIC. We need to get the index assigned to this network card. In this example, InterfaceIndex is 8.

After you get the network adapter index, you can change the network type to Private:

Set-NetConnectionProfile -InterfaceIndex 8 -NetworkCategory Private

Check that the network profile has changed:

Get-NetConnectionProfile -InterfaceIndex 19

The new firewall rules will be applied to the interface according to the assigned network profile without rebooting.

You can also change the network profile for all network adapters of the computer at once:

Get-NetConnectionProfile | Set-NetConnectionProfile -NetworkCategory Private

Setting Network Type Using Windows Registry

The network type can also be changed from the Registry Editor. To do this, run regedit.exe and go to the following key: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\Profiles. This registry key contains profiles of all network connections.

You can find the necessary network profile by its name listed (from the Network and Sharing Center) in the ProfileName registry parameter.

The network type is specified in the Category parameter. The following values are available:

- 0 — Public Network

- 1 — Private Network

- 2 — Domain Network

Change the key value to the one you need and restart your computer.

Как изменить «Общедоступную сеть» (Public) на «Частную» (Private) в Windows 8.1/Server 2012

Windows 8.1 и Server 2012 R2 порой неправильно определяют тип сетевого подключения. Частная сеть (Private) может быть определена как общедоступная (Public Network) и наоборот, благодаря чему применяются разные правила брандмауэра. И если для домашнего компьютера это не критично, то на серверах такое не допустимо. Так, сервер, у которого в профиле сетевого подключения значится «Общедоступная сеть», не отвечает на пинги даже внутри сети.

Сетевые профили появились в Windows Vista и 2008-ом сервере и отныне являются частью брандмауэра Windows, в котором прописаны различные правила в зависимости от типа сети. В Windows Server 2012 убрали возможность управления типом соединения из графического интерфейса, оставив лишь просмотр примененного профиля (ну это же Microsoft и что у них творится в головах не понятно).

Сменить профиль можно выполнив пару команд в PowerShell. Для начала посмотрим текущие сетевые профили активных подключений командой Get-NetConnectionProfile:

PS C:\Users\Администратор> Get-NetConnectionProfile

Из скриншота видно, что «проблемный» интерфейс имеет индекс 12 и тип сети Public.

Команда Set-NetConnectionProfile позволяет установить категорию сетевого профиля:

PS C:\Users\Администратор> Set-NetConnectionProfile -InterfaceIndex 12 -NetworkCategory Private

Дополнительно ничего перезагружать не требуется. После смены профиля на «частную» сеть, применяются новые правила файервола и сервер начинает отзываться на пинги внутри сети.

Изменение профиля «общедоступной сети» на «частную» через редактор реестра

Лично мне этот вариант не очень нравится, но пусть будет в качестве альтернативы. Запускаем редактор реестра и находим ветку, содержащую профили всех сетевых подключений:

Имя интересующего нас профиля можно узнать в «Центре управления сетями и общим доступом». которое указано в ключе реестра ProfileName. Тип сети задается в параметре Category. Доступны следующие значения этого ключа:

- «0» — Общественная сеть (Public Network)

- «1» — Частная сеть (Private Network)

- «2» — Доменная сеть (Domain Network)

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Комментариев: 5

А что, вполне актуально!

С учетом что пару лет назад майкрософт сняла Win8.1 с поддержки и всем очень сильно рекомендовала пеерйти на Win10

Ваш сарказм не очень уместен. Вы мыслите весьма узко, беря во внимание исключительно домашнюю версию Windows 8/8.1, но не забывайте сколько в работе серверов на Windows Server 2012/R2, которые ещё долгое время будут работать.

Уважаемый автор, Ваш пост не совсем корректен.

«Windows 8.1 и Server 2012 R2 порой неправильно определяют тип сетевого подключения» — при подключении эти ОС (и не только эти) спрашивают насчёт профиля сети. И если пользователь ответил «га-отвали» или вообще не ответил, то получим то, что получим.

Если уж «для начала», то оболочку PowerShell нужно сначала запустить. Для этого в той же 2012 R2 нужно нажать и отпустить кнопку Windows, затем начать набирать power. Система поиска подскажет полное имя и даст ссылку на запуск PowerShell. Либо можно открыть панель Charms (курсор мыши в правый верхний угол), а затем запустить поиск (значок лупы), далее точно так же набираем название оболочки.

«C:\Users\Администратор>» — совсем не факт, ибо оболочка показывает профиль текущего пользователя, которого необязательно зовут Администратор. Корректнее было бы написать C:\Users\имя_текущего_пользователя>

В остальном — информация, безусловно, полезная.

Zoltan Lisovsky, да вы, как я посмотрю, буквоед 🙂 В таком случае следует начинать с включения компьютера. Полагаю, всем ясно, что PS C:\Users\Администратор> просто дано в качестве примера и сути командлета это не меняет.

Дибилы из MS по какому-то хитрому принципу назначают тип сети (то-ли по наличию прописанного шлюза, то-ли еще по чему) — почему бы не сделать возможность прямого выбора? В любом случае спасибо за подсказку про PowerShell 🙂

Новые возможности работы с сетями What’s new in networking

Применяется к: Windows Server 2016 Applies to: Windows Server 2016

Ниже приведены новые или улучшенные сетевые технологии в Windows Server 2016. Following are the new or enhanced networking technologies in Windows Server 2016. UPD этот раздел содержит следующие разделы. Upd This topic contains the following sections.

Новые сетевые функции и технологии New Networking Features and Technologies

Сеть — это базовая часть платформы, определяемой программным обеспечением центра обработки данных (SDDC), и Windows Server 2016 предоставляет новые и улучшенные технологии программно-определяемой сети (SDN), которые помогут вам перейти к полностью реализованному решению SDDC для вашей организации. Networking is a foundational part of the Software Defined Datacenter (SDDC) platform, and Windows Server 2016 provides new and improved Software Defined Networking (SDN) technologies to help you move to a fully realized SDDC solution for your organization.

При управлении сетями в качестве программно определенного ресурса можно описать требования к инфраструктуре приложения один раз, а затем выбрать, где приложение выполняется локально или в облаке. When you manage networks as a software defined resource, you can describe an application’s infrastructure requirements one time, and then choose where the application runs — on premises or in the cloud. Такая согласованность означает, что теперь ваши приложения легче масштабировать, и вы можете легко запускать приложения в любом месте с одинаковой степенью безопасности, производительности, качества обслуживания и доступности. This consistency means that your applications are now easier to scale and you can seamlessly run applications , anywhere, with equal confidence around security, performance, quality of service, and availability.

В следующих разделах содержатся сведения о новых сетевых функциях и технологиях. The following sections contain information about these new networking features and technologies.

Программно определенная сетевая инфраструктура Software Defined Networking Infrastructure

Ниже приведены новые или улучшенные технологии инфраструктуры SDN. Following are the new or improved SDN infrastructure technologies.

Сетевой контроллер. Network Controller. Новый в Windows Server 2016, сетевой контроллер предоставляет централизованную, программируемую точку автоматизации для управления, настройки, мониторинга и устранения неполадок виртуальной и физической сетевой инфраструктуры в центре обработки данных. New in Windows Server 2016, Network Controller provides a centralized, programmable point of automation to manage, configure, monitor, and troubleshoot virtual and physical network infrastructure in your datacenter. С помощью сетевого контроллера можно автоматизировать настройки сетевой инфраструктуры и отказаться от ручной настройки сетевых устройств и служб. Using Network Controller, you can automate the configuration of network infrastructure instead of performing manual configuration of network devices and services. Дополнительные сведения см. в статьях сетевой контроллер и развертывание программно определенных сетей с помощью сценариев. For more information, see Network Controller and Deploy Software Defined Networks using scripts.

Виртуальный коммутатор Hyper-V. Hyper-V Virtual Switch. Виртуальный коммутатор Hyper-V работает на узлах Hyper-V и позволяет создавать распределенные коммутаторы и маршрутизацию, а также уровень применения политик, который согласуется и совместим с Microsoft Azure. The Hyper-V Virtual Switch runs on Hyper-V hosts, and allows you to create distributed switching and routing, and a policy enforcement layer that is aligned and compatible with Microsoft Azure. Дополнительные сведения см. в разделе Виртуальный коммутатор Hyper-V. For more information, see Hyper-V Virtual Switch.

Виртуализация сетевых функций (НФВ). Network Function Virtualization (NFV). В современных программно определенных центрах обработки данных сетевые функции, выполняемые аппаратными устройствами (например, подсистемы балансировки нагрузки, брандмауэры, маршрутизаторы, коммутаторы и т. д.), все чаще развертываются как виртуальные устройства. In today’s software defined datacenters, network functions that are being performed by hardware appliances (such as load balancers, firewalls, routers, switches, and so on) are increasingly being deployed as virtual appliances. Такая «виртуализация сетевых функций» является естественным этапом развития виртуализации серверов и сетей. This «network function virtualization» is a natural progression of server virtualization and network virtualization. Виртуальные устройства быстро создаются и создаются на новом рынке. Virtual appliances are quickly emerging and creating a brand new market. Они продолжают создавать интерес и получать импульс как в платформах виртуализации, так и в облачных службах. They continue to generate interest and gain momentum in both virtualization platforms and cloud services. В Windows Server 2016 доступны следующие технологии НФВ. The following NFV technologies are available in Windows Server 2016.

Брандмауэр центра обработки данных. Datacenter Firewall. Этот распределенный брандмауэр предоставляет детализированные списки управления доступом (ACL), позволяющие применять политики брандмауэра на уровне интерфейса виртуальной машины или на уровне подсети. This distributed firewall provides granular access control lists (ACLs), enabling you to apply firewall policies at the VM interface level or at the subnet level.

Шлюз RAS. RAS Gateway. Вы можете использовать шлюз RAS для маршрутизации трафика между виртуальными сетями и физическими сетями, включая VPN-подключения типа «сеть — сеть» из облачного центра обработки данных к удаленным сайтам клиентов. You can use RAS Gateway for routing traffic between virtual networks and physical networks, including site-to-site VPN connections from your cloud datacenter to your tenants’ remote sites. В частности, можно протокол IKE развернуть виртуальные частные сети (VPN) типа «сеть — сеть» (VPN), уровня 3 (L3) и шлюзы GRE. Specifically, you can deploy Internet Key Exchange version 2 (IKEv2) site-to-site virtual private networks (VPNs), Layer 3 (L3) VPN, and Generic Routing Encapsulation (GRE) gateways. Кроме того, теперь поддерживаются пулы шлюзов и избыточность шлюза M + N. и протокол BGP (BGP) с возможностями отражения маршрутов обеспечивает динамическую маршрутизацию между сетями для всех сценариев шлюза (IKEv2 VPN, GRE VPN и VPN уровня «L3»). In addition, gateway pools and M+N redundancy of gateways are now supported; and Border Gateway Protocol (BGP) with Route Reflector capabilities provides dynamic routing between networks for all gateway scenarios (IKEv2 VPN, GRE VPN, and L3 VPN).

Load Balancer программного обеспечения (SLB) и преобразование сетевых адресов (NAT). Software Load Balancer (SLB) and Network Address Translation (NAT). Балансировщик нагрузки уровня «Север-Юг» и «Восток-Запад 4» и NAT повышает пропускную способность благодаря поддержке прямого возврата сервера, при котором возвращаемый сетевой трафик может обходить мультиплексора балансировки нагрузки. The north-south and east-west layer 4 load balancer and NAT enhances throughput by supporting Direct Server Return, with which the return network traffic can bypass the Load Balancing multiplexer. Дополнительные сведения см. в разделе Программная балансировка нагрузки () SLB для Sdn. For more information, see Software Load Balancing (SLB) for SDN.

Дополнительные сведения см. в статье виртуализация сетевой функции. For more information, see Network Function Virtualization.

Стандартизированные протоколы. Standardized Protocols. Сетевой контроллер использует пересылку данных о состоянии (остальное) в интерфейсе обмена с полезными данными нотация объектов JavaScript (JSON). Network Controller uses Representational State Transfer (REST) on its northbound interface with JavaScript Object Notation (JSON) payloads. Интерфейс подсистемамми сетевого контроллера использует открытый протокол управления базой данных vSwitch (ОВСДБ). The Network Controller southbound interface uses Open vSwitch Database Management Protocol (OVSDB).

Гибкие технологии инкапсуляции. Flexible encapsulation technologies. Эти технологии работают на плоскости данных и поддерживают как виртуальную расширяемую локальную сеть (Вкслан), так и универсальную инкапсуляцию маршрутизации сетевого виртуализации (NVGRE). These technologies operate at the data plane, and support both Virtual Extensible LAN (VxLAN) and Network Virtualization Generic Routing Encapsulation (NVGRE). Дополнительные сведения см. в статье туннелирование GRE в Windows Server 2016. For more information, see GRE Tunneling in Windows Server 2016.

Дополнительные сведения о SDN см. в разделе программно определяемая сеть (SDN). For more information about SDN, see Software Defined Networking (SDN).

Основы облачного масштабирования Cloud Scale Fundamentals

Теперь доступны следующие основы облачного масштабирования. The following cloud scale fundamentals are now available.

Сетевая карта с согласованным сетевым интерфейсом (NIC). Converged Network Interface Card (NIC). С помощью этого адаптера можно использовать один сетевой адаптер для управления, хранения с поддержкой удаленного доступа к памяти (RDMA) и трафика клиента. The converged NIC allows you to use a single network adapter for management, Remote Direct Memory Access (RDMA)-enabled storage, and tenant traffic. Это сокращает капитальные затраты, связанные с каждым сервером в вашем центре обработки данных, поскольку для управления разными типами трафика на один сервер требуется меньше сетевых адаптеров. This reduces the capital expenditures that are associated with each server in your datacenter, because you need fewer network adapters to manage different types of traffic per server.

Пакет Direct. Packet Direct. Пакет Direct обеспечивает высокую пропускную способность сетевого трафика и инфраструктуру обработки пакетов с низкой задержкой. Packet Direct provides a high network traffic throughput and low-latency packet processing infrastructure.

Переключить объединение внедренных команд (Set). Switch Embedded Teaming (SET). НАБОР — это решение для объединения сетевых карт, интегрированное в виртуальный коммутатор Hyper-V. SET is a NIC Teaming solution that is integrated in the Hyper-V Virtual Switch. НАБОР позволяет объединять до восьми физических сетевых адаптеров в единую команду набора, что повышает доступность и обеспечивает отработку отказа. SET allows the teaming of up to eight physical NICS into a single SET team, which improves availability and provides failover. В Windows Server 2016 можно создавать команды SET, ограниченные использованием SMB и RDMA. In Windows Server 2016, you can create SET teams that are restricted to the use of Server Message Block (SMB) and RDMA. Кроме того, можно использовать команды SET для распределения сетевого трафика для виртуализации сети Hyper-V. In addition, you can use SET teams to distribute network traffic for Hyper-V Network Virtualization. Дополнительные сведения см. в статьях Удаленный доступ к памяти (RDMA) и включение объединения внедренных (SET). For more information, see Remote Direct Memory Access (RDMA) and Switch Embedded Teaming (SET).

Новые возможности для работы с дополнительными сетевыми технологиями New Features for Additional Networking Technologies

В этом разделе содержатся сведения о новых функциях для знакомых сетевых технологий. This section contains information about new features for familiar networking technologies.

Служба DHCP

Протокол DHCP является стандартом IETF, разработанным для облегчения управления и упрощения настройки узлов сети, основанной на протоколе TCP/IP, например частной интрасети. DHCP is an Internet Engineering Task Force (IETF) standard that is designed to reduce the administrative burden and complexity of configuring hosts on a TCP/IP-based network, such as a private intranet. С использованием службы DHCP-сервера процесс настройки протокола TCP/IP на DHCP-клиентах происходит автоматически. By using the DHCP Server service, the process of configuring TCP/IP on DHCP clients is automatic.

Дополнительные сведения см. в разделе новые возможности DHCP. For more information, see What’s New in DHCP.

DNS DNS

Служба DNS представляет собой систему, используемую в сетях TCP/IP для именования компьютеров и сетевых служб. DNS is a system that is used in TCP/IP networks for naming computers and network services. DNS-имена позволяют находить компьютеры и службы с помощью понятных имен. DNS naming locates computers and services through user-friendly names. Когда пользователь вводит DNS-имя в приложении, службы DNS могут сопоставить имя с другими сведениями, например с IP-адресом. When a user enters a DNS name in an application, DNS services can resolve the name to other information that is associated with the name, such as an IP address.

Ниже приведены сведения о DNS-клиенте и DNS-сервере. Following is information about DNS Client and DNS Server.

DNS-клиент. DNS Client

Ниже приведены новые или улучшенные технологии DNS-клиента. Following are the new or improved DNS client technologies.

- Привязка службы клиента DNS. DNS Client service binding. В Windows 10 служба DNS-клиента обеспечивает расширенную поддержку компьютеров с несколькими сетевыми интерфейсами. In Windows 10, the DNS Client service offers enhanced support for computers with more than one network interface.

DNS-сервер DNS Server

Ниже приведены новые или улучшенные технологии DNS-сервера. Following are the new or improved DNS server technologies.

Политики DNS. DNS Policies. Можно настроить политики DNS, чтобы указать, как DNS-сервер отвечает на запросы DNS. You can configure DNS policies to specify how a DNS server responds to DNS queries. Ответы DNS могут основываться на IP-адресе (расположении) клиента, времени суток и нескольких других параметрах. DNS responses can be based on client IP address (location), time of the day, and several other parameters. Политики DNS включают DNS с поддержкой расположения, управление трафиком, балансировку нагрузки, разделение DNS и другие сценарии. DNS policies enable location-aware DNS, traffic management, load balancing, split-brain DNS, and other scenarios.

Поддержка Nano Server для DNS на основе файлов. Вы можете развернуть DNS-сервер в Windows Server 2016 на образе Nano Server. Nano Server support for file based DNS, You can deploy DNS server in Windows Server 2016 on a Nano Server image. Этот вариант развертывания доступен при использовании DNS на основе файлов. This deployment option is available to you if you are using file based DNS. Запустив DNS-сервер в образе Nano Server, можно запускать DNS-серверы с меньшим объемом памяти, быстрым запуском и минимальным набором исправлений. By running DNS server on a Nano Server image, you can run your DNS servers with reduced footprint, quick boot up, and minimized patching.

Active Directory интегрированные службы DNS не поддерживаются на сервере Nano Server. Active Directory integrated DNS is not supported on Nano Server.

Ограничение скорости ответа (RRL). Response Rate Limiting (RRL). Вы можете включить ограничение скорости ответа на DNS-серверах. You can enable response rate limiting on your DNS servers. Таким образом, вы не хотите, чтобы вредоносные системы, использующие DNS-серверы, инициировали атаку типа «отказ в обслуживании» на DNS-клиенте. By doing this, you avoid the possibility of malicious systems using your DNS servers to initiate a denial of service attack on a DNS client.

Проверка подлинности именованных сущностей на основе DNS (область «данные). DNS-based Authentication of Named Entities (DANE). Вы можете использовать записи ТЛСА (проверка подлинности на уровне транспорта), чтобы предоставить клиентам DNS сведения о том, какой центр сертификации (ЦС) должен иметь сертификат для доменного имени. You can use TLSA (Transport Layer Security Authentication) records to provide information to DNS clients that state what certification authority (CA) they should expect a certificate from for your domain name. Это предотвращает атаки типа «злоумышленник в середине», когда кто-то может повредить кэш DNS, чтобы он указывал на свой собственный веб-сайт, и предоставить сертификат, выданный другим ЦС. This prevents man-in-the-middle attacks where someone might corrupt the DNS cache to point to their own website, and provide a certificate they issued from a different CA.

Неизвестная поддержка записи. Unknown record support. Можно добавить записи, которые не поддерживаются DNS-сервером Windows с помощью функции неизвестных записей. You can add records which are not explicitly supported by the Windows DNS server using the unknown record functionality.

Корневые указания IPv6. IPv6 root hints. Для выполнения разрешения имен Интернета с помощью корневых серверов IPV6 можно использовать встроенную поддержку IPV6-ссылок. You can use the native IPV6 root hints support to perform internet name resolution using the IPV6 root servers.

Улучшена поддержка Windows PowerShell. Improved Windows PowerShell Support. Для DNS-сервера доступны новые командлеты Windows PowerShell. New Windows PowerShell cmdlets are available for DNS Server.

Туннелирование GRE GRE Tunneling

Шлюз RAS теперь поддерживает туннели протокола GRE высокого уровня доступности для подключений типа «сеть — сеть» и M + N избыточности шлюзов. RAS Gateway now supports high availability Generic Routing Encapsulation (GRE) tunnels for site to site connections and M+N redundancy of gateways. GRE — это упрощенный протокол туннелирования, который может инкапсулировать разнообразные протоколы сетевого уровня внутри виртуальных каналов «точка-точка» в IP-сети. GRE is a lightweight tunneling protocol that can encapsulate a wide variety of network layer protocols inside virtual point-to-point links over an Internet Protocol internetwork.

Виртуализация сети Hyper-V Hyper-V Network Virtualization

В Windows Server 2012 виртуализация сети Hyper-V (HNV) обеспечивает виртуализацию сетей клиентов поверх общей инфраструктуры физической сети. Introduced in Windows Server 2012, Hyper-V Network Virtualization (HNV) enables virtualization of customer networks on top of a shared physical network infrastructure. Благодаря минимальным изменениям, необходимым в структуре физической сети, HNV предоставляет поставщикам услуг гибкость для развертывания и переноса рабочих нагрузок клиента в любом месте в трех облаках: в облаке поставщика услуг, частном облаке или Microsoft Azure общедоступном облаке. With minimal changes necessary on the physical network fabric, HNV gives service providers the agility to deploy and migrate tenant workloads anywhere across the three clouds: the service provider cloud, the private cloud, or the Microsoft Azure public cloud.

IPAM IPAM

IPAM обеспечивает широкие возможности администрирования и мониторинга для IP-адреса и инфраструктуры DNS в сети Организации. IPAM provides highly customizable administrative and monitoring capabilities for the IP address and DNS infrastructure on an organization network. С помощью IPAM можно отслеживать, проверять и администрировать серверы, на которых выполняется протокол DHCP и служба доменных имен (DNS). Using IPAM, you can monitor, audit, and manage servers that are running Dynamic Host Configuration Protocol (DHCP) and Domain Name System (DNS).

Улучшенное управление IP-адресами. Enhanced IP address management. Возможности IPAM улучшены в таких сценариях, как обработка подсетей IPv4/32 и IPv6/128 и поиск свободных подсетей IP-адресов и диапазонов в блоке IP-адресов. IPAM capabilities are improved for scenarios such as handling IPv4 /32 and IPv6 /128 subnets and finding free IP address subnets and ranges in an IP address block.

Улучшенное управление СЛУЖБАМИ DNS. Enhanced DNS service management. IPAM поддерживает запись ресурсов DNS, условный сервер пересылки и управление зонами DNS как для присоединенных к домену Active Directory, так и для DNS-серверов, поддерживающих передачу файлов. IPAM supports DNS resource record, conditional forwarder, and DNS zone management for both domain-joined Active Directory-integrated and file-backed DNS servers.

Интегрированное управление DNS, DHCP и IP-адрес (DDI). Integrated DNS, DHCP, and IP address (DDI) management. Включены несколько новых возможностей и интегрированных операций управления жизненным циклом, таких как визуализация всех записей ресурсов DNS, относящихся к IP-адресу, автоматическое Инвентаризация IP-адресов на основе записей ресурсов DNS и управление жизненным циклом IP-адресов для операций DNS и DHCP. Several new experiences and integrated lifecycle management operations are enabled, such as visualizing all DNS resource records that pertain to an IP address, automated inventory of IP addresses based on DNS resource records, and IP address lifecycle management for both DNS and DHCP operations.

Поддержка нескольких Active Directory лесов. Multiple Active Directory Forest support. IPAM можно использовать для управления DNS-и DHCP-серверами нескольких Active Directory лесов при наличии двустороннего отношения доверия между лесом, в котором установлена система IPAM, и каждым из удаленных лесов. You can use IPAM to manage the DNS and DHCP servers of multiple Active Directory forests when there is a two-way trust relationship between the forest where IPAM is installed and each of the remote forests.

Поддержка Windows PowerShell для управления доступом на основе ролей. Windows PowerShell support for Role Based Access Control. Для установки областей доступа к объектам IPAM можно использовать Windows PowerShell. You can use Windows PowerShell to set access scopes on IPAM objects.

Дополнительные сведения см. в статьях новые возможности IPAM и Управление IPAM. For more information, see What’s New in IPAM and Manage IPAM.