- Group Managed Service Accounts в Windows Server 2012

- Создаем KDS ключ

- Создаем учетную запись gMSA

- Установка gMSA на сервере

- «Тонкая» настройка gMSA

- Управление пользователями в коллекции RDS Manage users in your RDS collection

- Создание пользователей и групп в Active Directory Create your users and groups in Active Directory

- Установите средства AD DS Install AD DS tools

- Создание группы Create a group

- Создайте пользователя и добавьте его в группу Create a user and add to a group

- Назначение пользователей и групп в коллекции Assign users and groups to collections

Group Managed Service Accounts в Windows Server 2012

Технология управляемых служебных записей (Managed Service Accounts – MSA) впервые была представлена в Windows Server 2008 R2 и предназначена для автоматического управления (смены) паролей служебных (сервисных) учетных записей. Благодаря использованию механизма Managed Service Accounts можно существенно снизить риск компрометации системных учетных записей, из-под которых запущены системные службы(не секрет, что существует большое количество утилит, позволяющих извлечь пароли локальных пользователей из LSASS).

Для учетных записей MSA генерируется пароль длиной 240 символов, из которых половина – английские буквы, другая половина – служебные символы. Пароль такой учетной записи меняется автоматически (по-умолчанию каждые 30 дней) и не хранится на локальной системе

Основным недостатком MSA является возможность использования подобной служебной записи только на одном компьютере. Это означает, что служебные учетные записи MSA не могут работать с кластерными и NLB службами (веб-фермы), которые работают одновременно на нескольких серверах и используют одну учетную запись и пароль.

Для преодоления указанного недостатка Microsoft в Windows Server 2012 добавила функционал групповых управляемых учетных записей служб (gMSA — Group Managed Service Accounts). Такие учетные записи можно одновременно использовать на нескольких серверах, чтобы все экземпляры службы использовали одну и ту же учетную запись, например в службе балансировки нагрузки (NLB), кластерных службах и т.п.

Требования gMSA :

Чтобы воспользоваться возможностями gMSA, нужно, чтобы инфраструктура соответствовала следующим требованиям:

- Уровень схемы AD — Windows Server 2012 (как ее обновить описано здесь).

- Контроллер домена Windows Server 2012 (и выше) со службой Microsoft Key Distribution Service (служба распространения ключей) – именно это служба отвечает за генерацию паролей

- PowerShell модуль для управления Active Directory

- В качестве клиентов могут использоваться Windows Server 2012/2012 R2 и Windows 8/8.1

- Служба, использующая gMSA должна быть совместима с этим типом аккаунтов (должно быть указано в документации). На данный момент gMSA поддерживают: SQL Server 2008 R2 SP1, 2012;IIS; AD LDS; Exchange 2010/2013

Создаем KDS ключ

Прежде, чем приступить к созданию учетной записи gMSA, необходимо выполнить разовую операцию по созданию корневого ключа KDS (KDS root key). Для этого на контроллере домена с правами администратора выполните команду (служба Microsoft Key Distribution Services должна быть установлена и включена):

В этом случае ключ будет создан и доступен через 10 часов, после окончания репликации.

Проверим, что корневой ключ KDS создался успешно:

Создаем учетную запись gMSA

Создадим новую учетную запись gMSA командой:

Где, gmsa1 – имя создаваемой учетной записи gMSA

dc1.winitpro.ru – имя DNS сервера

gmsa1Group – группа Active Directory, в которую включены все системы, которые будут использовать эту групповую учетную запись (группа должна быть создана предварительно)

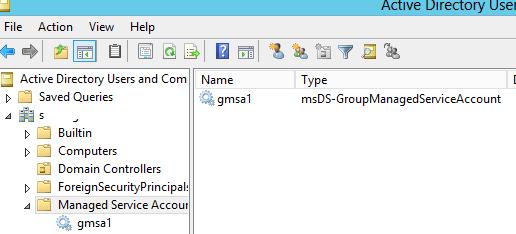

После выполнения команды нужно открыть консоль ADUC (Active Directory Users and Computers) и проверить, что в контейнере (OU) Managed Service Accounts появилась советующая учетная запись (по умолчанию этот контейнер не отображается, чтобы его увидеть, нужно в меню View оснастки включить опцию Advanced Features)

Установка gMSA на сервере

Подключим модуль Powershell для поддержки среды Active Directory:

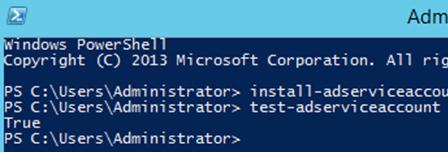

Далее нам нужно установить управляемую учетную запись на сервера, на которых она будет использоваться (из-под этой учетки в дальнейшем будет запущен некий сервис). В первую очередь нужно проверить, что этому серверу разрешено получать пароль учетной записи gMSA из Active Directory. Для этого его учетная запись должна состоять в указанной при создании доменной группе (в нашем случае gmsa1Group). Установим запись gmsa1 на данном сервере:

Проверить, что учетная групповая сервисная запись установлена корректно можно так (для Windows PowerShell 4.0):

Если команда вернет True – все настроено правильно.

Далее в свойствах службы укажем, что она будет запускаться их под учетной записи gMSA. Для этого на вкладке Log on нужно выбрать This account и указать имя сервисной учетной записи. В конце имени обязательно указывается символ $, пароль указывать не нужно. После сохранения изменений службу нужно перезапустить.

Сервисной учетной записи автоматически будут предоставлены права «Log On As a Service».

«Тонкая» настройка gMSA

Периодичность смены пароля можно изменить (по умолчанию 30 дней):

Учетную запись gMSA можно использовать и в задачах планировщика. Тонкий нюанс в том, что задание можно настроить только через PowerShell.

Аргумент «-LogonType Password» означает, что пароль для этой gMSA учетной записи будет получен с контроллера домена.

Управление пользователями в коллекции RDS Manage users in your RDS collection

Применяется к: Windows Server (Semi-Annual Channel), Windows Server 2019, Windows Server 2016 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2019, Windows Server 2016

Как администратор, вы можете напрямую управлять тем, какие пользователи имеют доступ к определенным коллекциям. As an admin, you can directly manage which users have access to specific collections. Таким образом, вы можете создать одну коллекцию со стандартными приложениями для информационных работников, а затем создать отдельную коллекцию приложений с интенсивным использованием графики моделирования для инженеров. This way, you can create one collection with standard applications for information workers, but then create a separate collection with graphics-intensive modeling applications for engineers. Существует два основных этапа управления доступом пользователей в развертывании служб удаленных рабочих столов (RDS): There are two primary steps to managing user access in a Remote Desktop Services (RDS) deployment:

Создание пользователей и групп в Active Directory Create your users and groups in Active Directory

В развернутом состоянии службы удаленных рабочих столов и доменные службы Active Directory (AD DS) являются источником всех пользователей, групп и других объектов в домене. In an RDS deployment, Active Directory Domain Services (AD DS) is the source of all users, groups, and other objects in the domain. Вы можете управлять Active Directory непосредственно с помощью PowerShell, или использовать встроенные средства пользовательского интерфейса, которые добавляют в процесс простоты и гибкости. You can manage Active Directory directly with PowerShell, or you can use built in UI tools that add ease and flexibility. Выполнение следующих условий позволит установить эти средства (если они все еще не установлены) и затем использовать эти инструменты для управления пользователями и группами. The following steps will guide you to install those tools — if you do not have them already installed — and then use those tools to manage users and groups.

Установите средства AD DS Install AD DS tools

Выполнение следующих условий позволит установить средства AD DS на сервер, на котором уже запущены AD DS. The following steps detail how to install the AD DS tools on a server already running AD DS. После установки можно создавать пользователей или группы. Once installed, you can then create users or create groups.

- Подключитесь к серверу, на котором запущены доменные службы Active Directory. Connect to the server running Active Directory Domain Services. Для сред Azure выполните следующие действия. For Azure deployments:

- На портале Azure щелкните Обзор > Группы ресурсов, а затем щелкните «Группа ресурсов» для развертывания. In the Azure portal, click Browse > Resource groups, and then click the resource group for the deployment

- Выберите виртуальную машину AD. Select the AD virtual machine.

- Нажмите кнопку Подключить > Открыть для открытия клиента удаленного рабочего стола. Click Connect > Open to open the Remote Desktop client. Если кнопка Подключить отображается серым цветом, то виртуальная машина может не иметь общедоступного IP-адреса. If Connect is grayed out, the virtual machine might not have a public IP address. Для этого выполните следующие шаги, а затем снова вернитесь к этому шагу. To give it one perform the following steps, then try this step again.

- Выберите команду Параметры > Сетевые интерфейсы и выберите соответствующий сетевой интерфейс. Click Settings > Network interfaces, and then click the corresponding network interface.

- Щелкните Параметры > IP-адрес. Click Settings > IP address.

- Для параметра Общедоступный IP-адрес выберите Включено, а затем щелкните IP-адрес. For Public IP address, select Enabled, and then click IP address.

- Если у вас есть существующий общедоступный IP-адрес, который вы хотите использовать, выберите его в списке. If you have an existing public IP address you want to use, select it from the list. В другом случае нажмите Создать, введите имя и нажмите ОК, а затем Сохранить. Otherwise, click Create new, enter a name, and then click OK and Save.

- В окне клиента выберите Подключить, а затем нажмите кнопку Использовать другую учетную запись. In the client, click Connect, and then click Use another account. Введите имя пользователя и пароль для учетной записи администратора домена. Enter the user name and password for a domain administrator account.

- Нажмите кнопку Да в ответ на запрос о сертификате. Click Yes when asked about the certificate.

- Установите роль доменных служб Active Directory. Install the AD DS tools:

- В диспетчере серверов щелкните Управление > Добавить роли и компоненты. In Server Manager click Manage > Add Roles and Features.

- Выберите команду Установка ролей или компонентов, а затем выберите текущий сервер AD. Click Role-based or feature-based installation, and then click the current AD server. Следуйте инструкциям, пока не перейдете на вкладку Функции. Follow the steps until you get to the Features tab.

- Разверните Средства администрирования удаленного сервера > Средства администрирования ролей > Средства AD DS и AD LDS, а затем выберите Средства AD DS. Expand Remote Server Administration Tools > Role Administration Tools > AD DS and AD LDS Tools, and then select AD DS Tools.

- Выберите Автоматический перезапуск конечного сервера, если требуется, а затем нажмите кнопку Установить. Select Restart the destination server automatically if required, and then click Install.

Создание группы Create a group

Вы можете использовать группы AD DS для предоставления доступа группе пользователей, которым необходимо использовать одни и те же удаленные ресурсы. You can use AD DS groups to grant access to a set of users that need to use the same remote resources.

- В диспетчере серверов на сервере, на котором запущены AD DS, нажмите кнопку Инструменты > Active Directory — пользователи и компьютеры. In Server Manager on the server running AD DS, click Tools > Active Directory Users and Computers.

- Разверните домен на панели слева, чтобы просмотреть его вложенные папки. Expand the domain in the left-hand pane to view its subfolders.

- Щелкните правой кнопкой мыши папку, где вы хотите создать группу и нажмите кнопку Создать > Группа. Right-click the folder where you want to create the group, and then click New > Group.

- Введите имя соответствующей группы, а затем выберите Global (Глобальная) и Security (Безопасность). Enter an appropriate group name, then select Global and Security.

Создайте пользователя и добавьте его в группу Create a user and add to a group

- В диспетчере серверов на сервере, на котором запущены AD DS, нажмите кнопку Инструменты > Active Directory — пользователи и компьютеры. In Server Manager on the server running AD DS, click Tools > Active Directory Users and Computers.

- Разверните домен на панели слева, чтобы просмотреть его вложенные папки. Expand the domain in the left-hand pane to view its subfolders.

- Щелкните правой кнопкой мыши Пользователи, а затем нажмите кнопку Создать > Пользователь. Right-click Users, and then click New > User.

- Введите как минимальное имя и имя пользователя для входа. Enter, at minimum, a first name and a user logon name.

- Введите и подтвердите пароль для пользователя. Enter and confirm a password for the user. Установите соответствующие параметры пользователя, например Пользователь должен сменить пароль при следующем входе в систему. Set appropriate user options, like User must change password at next logon.

- Добавление нового пользователя в группу Add the new user to a group:

- В папке Пользователи щелкните правой кнопкой мыши нового пользователя. In the Users folder right-click the new user.

- Нажмите кнопку Добавить в группу. Click Add to a group.

- Введите название группы, к которой вы хотите добавить пользователя. Enter the name of the group to which you want to add the user.

Назначение пользователей и групп в коллекции Assign users and groups to collections

Теперь, когда вы создали пользователей и группы в Active Directory, вы можете уточнить, кто будет иметь доступ к коллекциям удаленных рабочих столов в вашей среде. Now that you’ve created the users and groups in Active Directory, you can add some granularity regarding who has access to the Remote Desktop collections in your deployment.

Подключитесь к серверу, на котором выполняется роль посредника подключений к удаленному рабочему столу (посредник подключений к удаленному рабочему столу), выполнив действия, описанные ранее. Connect to the server running the Remote Desktop Connection Broker (RD Connection Broker) role, following the steps described earlier.

Добавьте другие серверы удаленного рабочего стола в пул управляемых серверов посредников подключений к удаленному рабочему столу. Add the other Remote Desktop servers to the RD Connection Broker’s pool of managed servers:

- В диспетчере серверов щелкните Управление > Добавить серверы. In Server Manager click Manage > Add Servers.

- Щелкните Find Now(Найти). Click Find Now.

- Выберите каждый сервер в своем развертывании, на котором выполняется роль Службы удаленных рабочих столов, а затем нажмите кнопку ОК. Click each server in your deployment that is running a Remote Desktop Services role, and then click OK.

Изменение коллекции для предоставления доступа к конкретным пользователям или группам описано ниже. Edit a collection to assign access to specific users or groups:

- В диспетчере серверов выберите Службу удаленных рабочих столов > Обзор, а затем нажмите кнопку определенной коллекции. In Server Manager click Remote Desktop Services > Overview, and then click a specific collection.

- В разделе Свойства нажмите кнопку Задачи > Изменить свойства. Under Properties, click Tasks > Edit properties.

- Щелкните Группы пользователей. Click User groups.

- Нажмите кнопку Добавить и введите пользователя или группу, которые должны иметь доступ к коллекции. Click Add and enter the user or group that you want to have access to the collection. Можно также удалить пользователей и группы из этого окна, выбрав нужного пользователя или группу и нажав кнопку Удалить. You can also remove users and groups from this window by selecting the user or group you want to remove, and then clicking Remove.

Окно групп пользователей не может быть пустым. The User groups window can never be empty. Чтобы сузить круг пользователей, имеющих доступ к коллекции, необходимо сначала добавить определенных пользователей или группы, а затем удалить остальные группы. To narrow the scope of users who have access to the collection, you must first add specific users or groups before removing broader groups.