- Windows server wifi подключение

- Windows server wifi подключение

- Постановка задачи

- Методы настройки сети в Windows Server 2019

- Настройка сети через графический интерфейс

- Настройка сети через Windows Admin Center

- Настройка сети Windows Server 2019 через командную строку

- Настройка сети через PowerShell

- Удаленная настройка сети

- Настройка проверки подлинности Wi-Fi в Windows Server 2008 (часть 2)

- Установка ролей сетевой политики и служб доступа

- Настройка беспроводных контроллеров и/или точек доступа

- Установка ЦС сертификата на клиентских машинах

- Настройка сетевых параметров на клиентских компьютерах

- И, наконец, подключаемся и входим!

- Заключение

Windows server wifi подключение

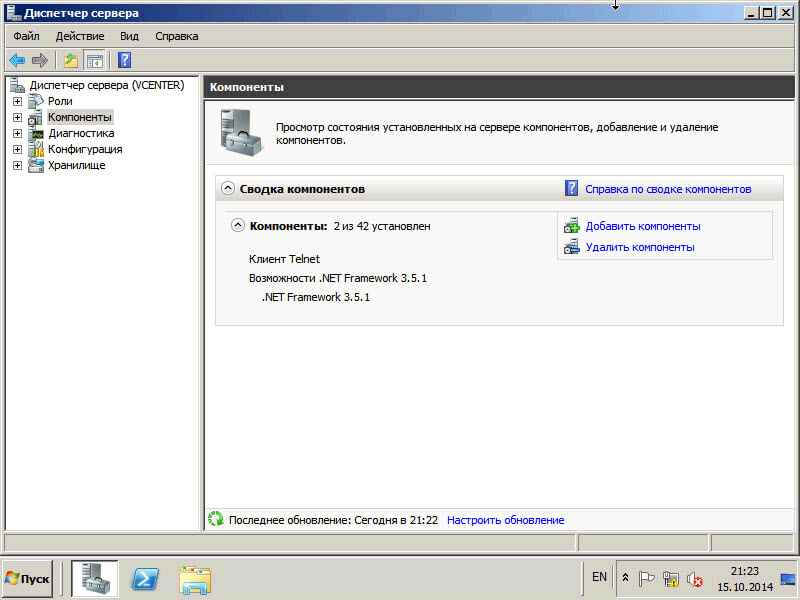

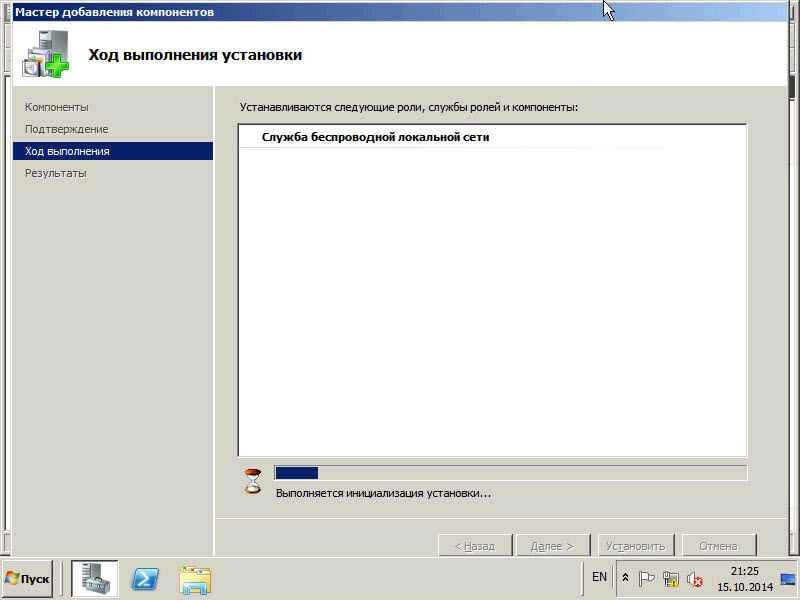

В Windows Server 2008 R2 есть беспроводная сетевая карта с установленными драйверами, в сетевых подключениях видно сетевое подключение, но отсутствует интерфейс работы с беспроводными сетями соответственно никаких wi-fi сетей невидно. Решается все просто доставлением компонента Служба беспроводной локальной сети. Открываем диспетчер сервера, компоненты. Щелкаем добавить компонент.

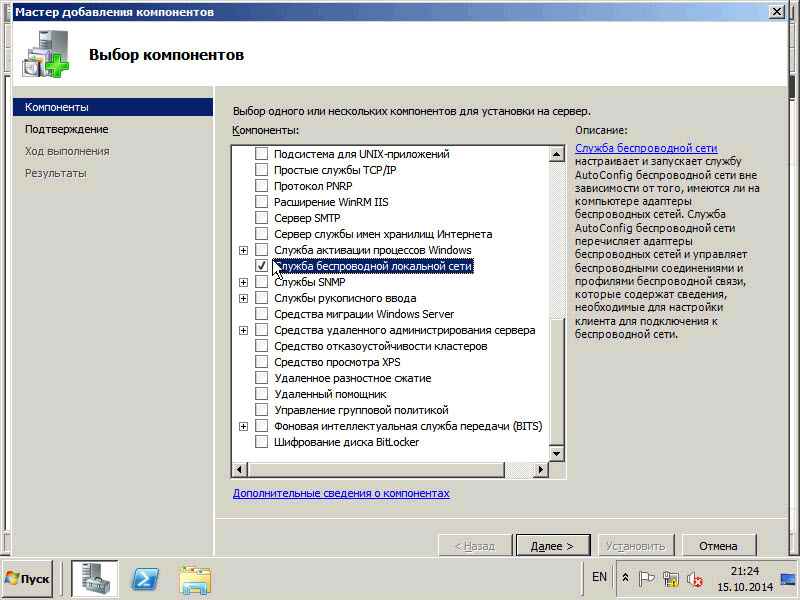

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-01

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-02

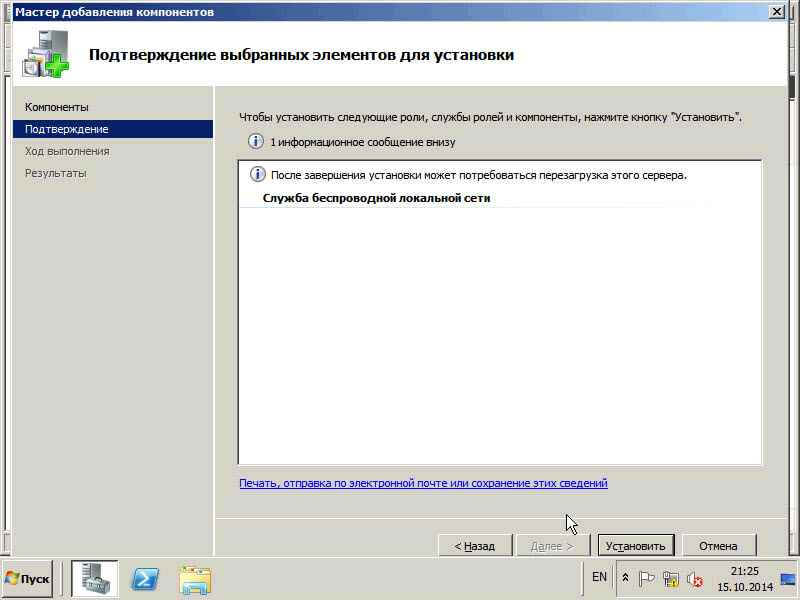

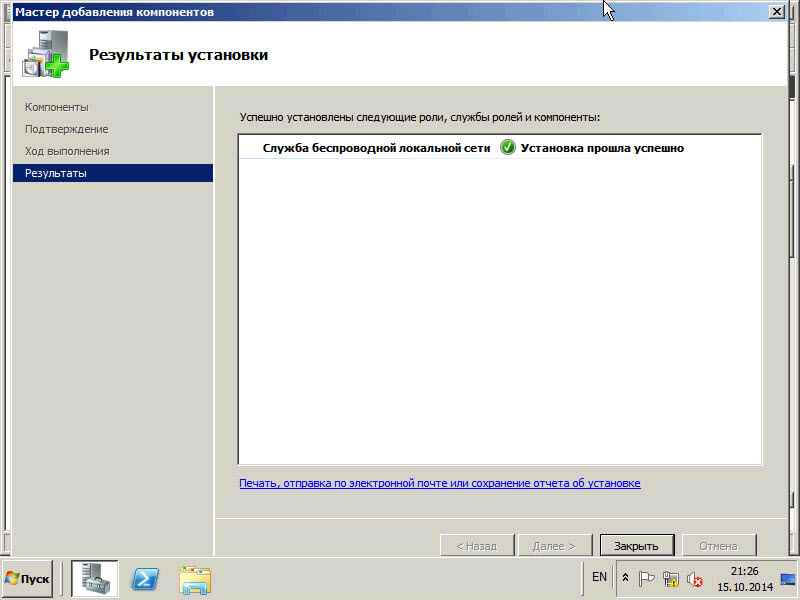

Жмем далее. Установить.

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-03

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-04

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-05

После установки у вас появится ваш беспроводной адаптер и вы сможете подключить WIFI.

Windows server wifi подключение

Постановка задачи

Я хочу вас научить производить настройку статического IP адреса, маски, шлюза и DNS серверов на вашем сетевом интерфейсе, разными методами, локально и удаленно. Ситуаций может быть очень много. Лично я являюсь приверженцем того, что любой сервер должен иметь выделенный, статический ip-адрес исключительно под него, тут можно долго спорить, что можно делать резервирование на DHCP, через который потом можно быстрее менять настройки, но я придерживаюсь такой политики, так как из отказоустойчивый DHCP может ломаться, если вы можете меня переубедить в моем видении, то прошу в комментарии.

Методы настройки сети в Windows Server 2019

Существует ряд методов и инструментов позволяющих производить настройки вашего сетевого интерфейса, их можно разделить на два подхода:

- Локальная настройка сетевых параметров

- Удаленная настройка сетевыми параметрами

Среди инструментов можно выделить:

- Свойства сетевого интерфейса

- Утилита командной строки netsh

- Командлеты powerShell

- Использование Windows Admin Center

- Различные утилиты

Настройка сети через графический интерфейс

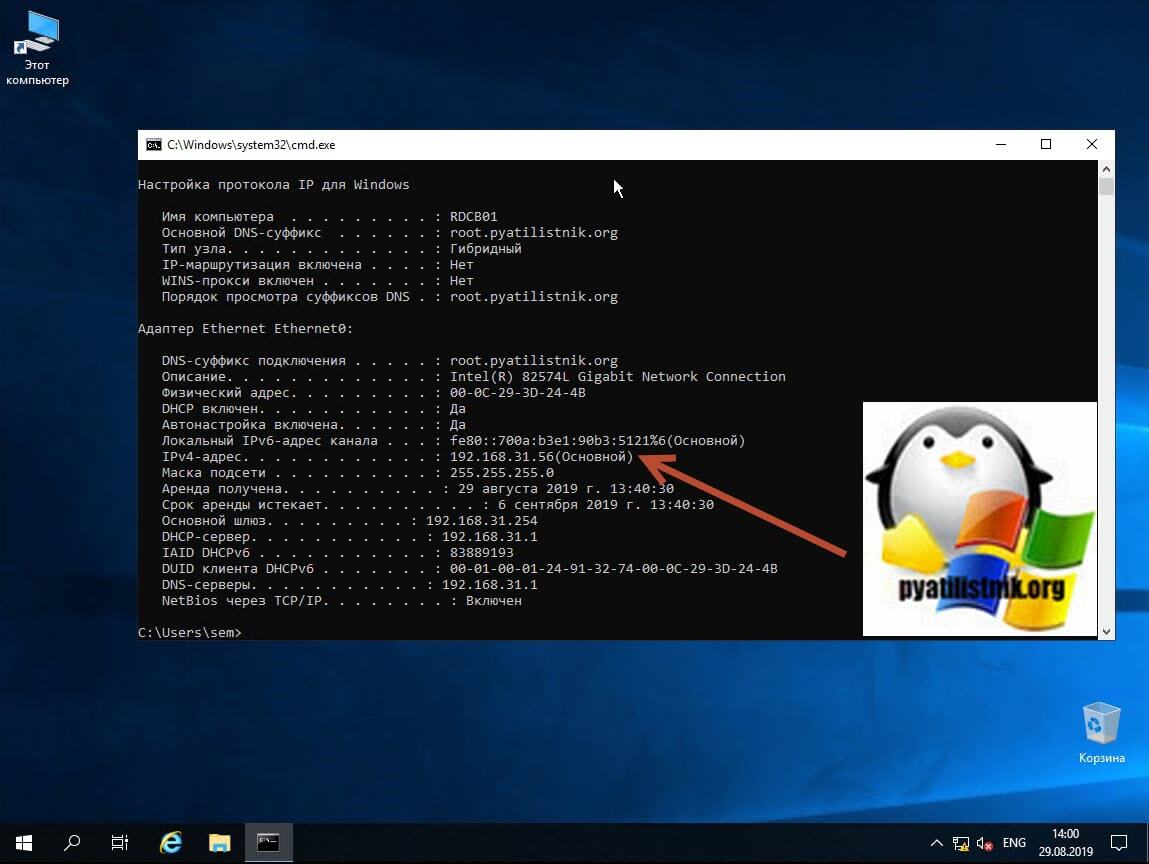

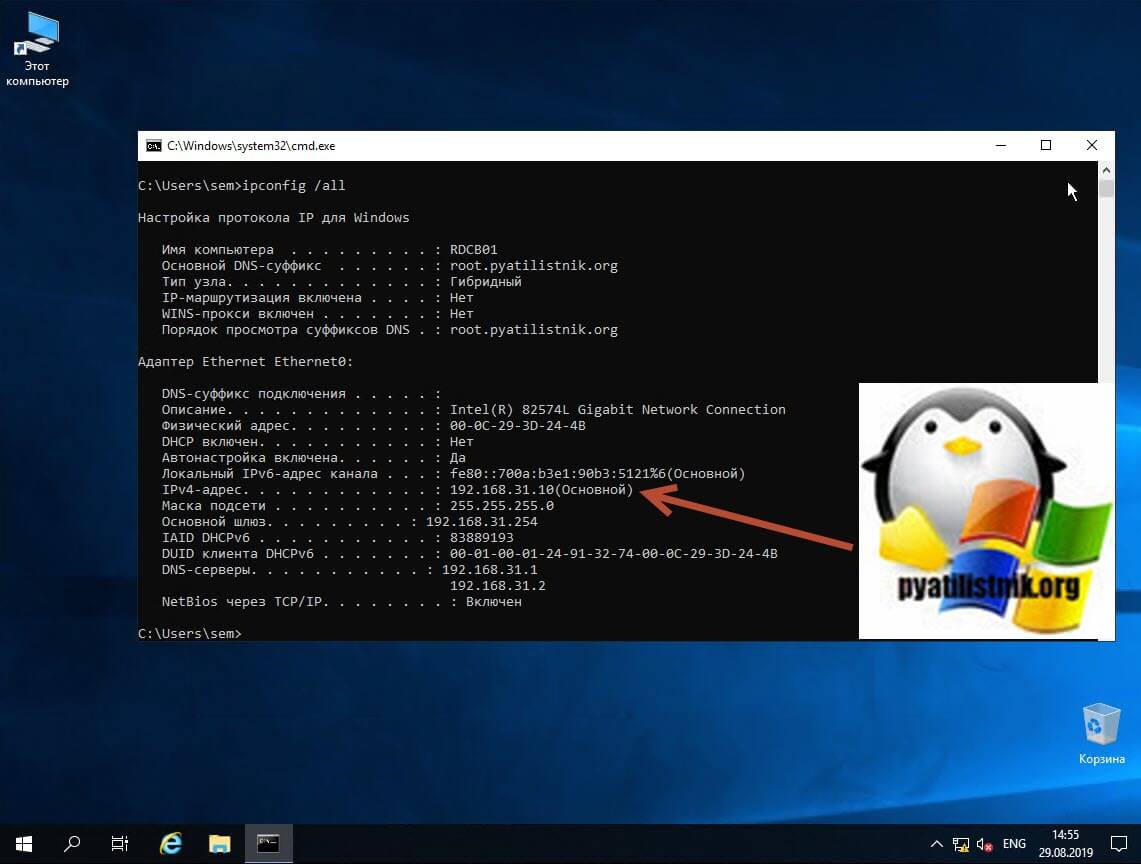

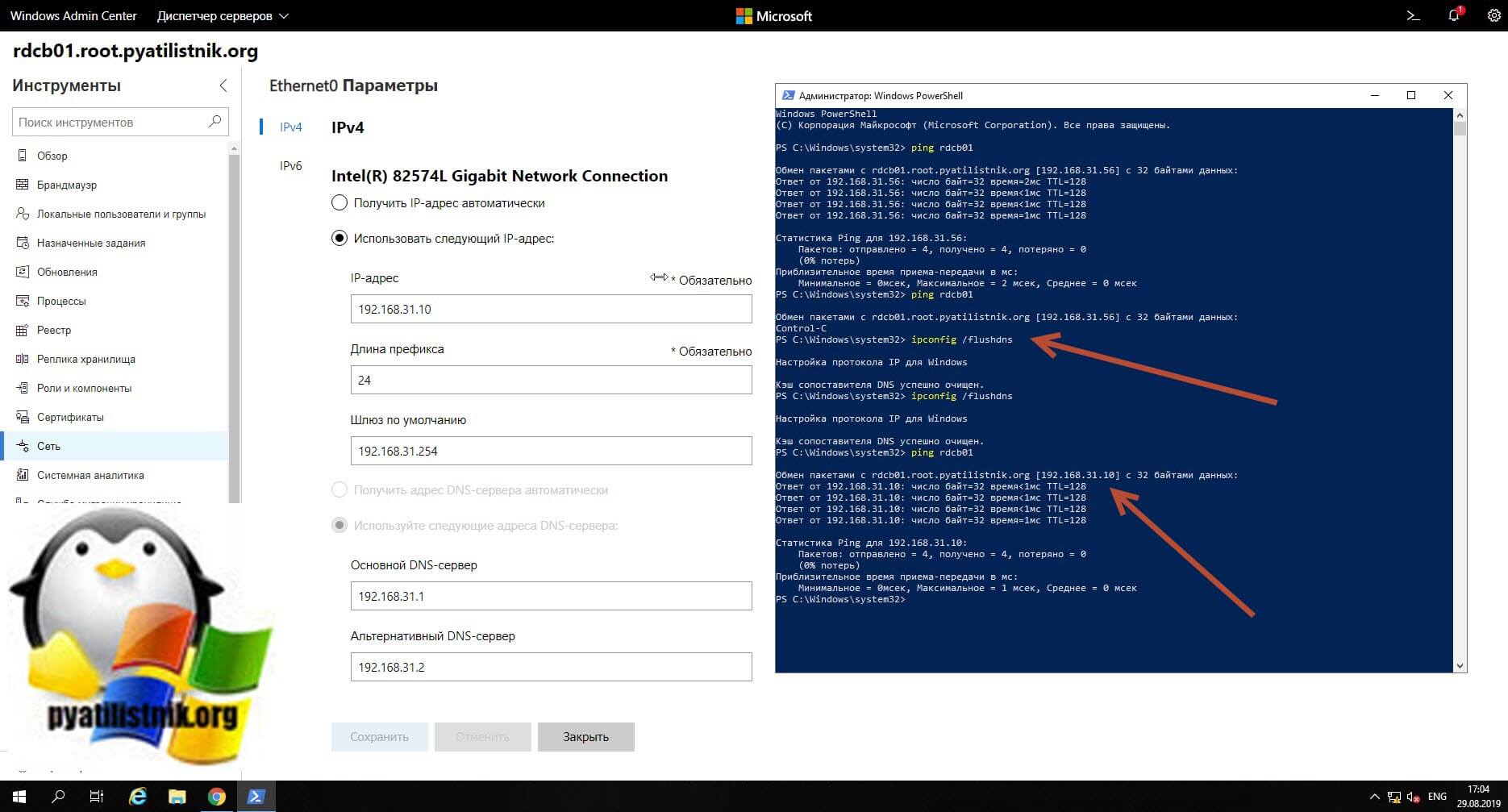

Первый метод, можно назвать классическим, так как он самый простой и подойдет для большинства администратором. Тут мы с вами будем использовать оснастку «Центр управления сетями и общим доступом«, настроим статический IP-адрес, маску сети, основной шлюз и DNS-сервера через графический интерфейс. У меня есть сервер RDCB01, для которого я выделил IP-адрес 192.168.31.10. На текущий момент айпишник прилетает от DHCP-сервера. Проверим текущие параметры интерфейса через командную строку, в которой нужно написать команду:

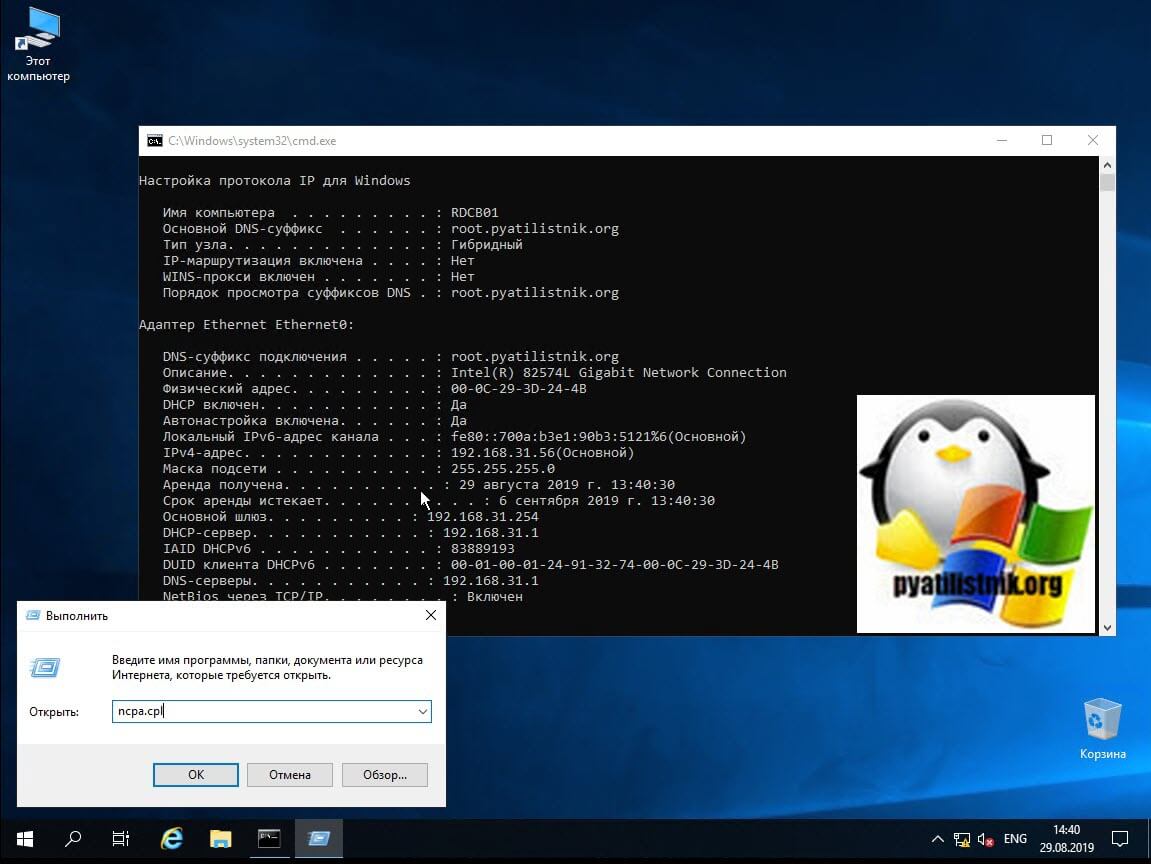

Чтобы открыть «Центр управления сетями и общим доступом» со списком сетевых интерфейсов, мы воспользуемся быстрыми командами Windows. Открываем окно выполнить и пишем в нем:

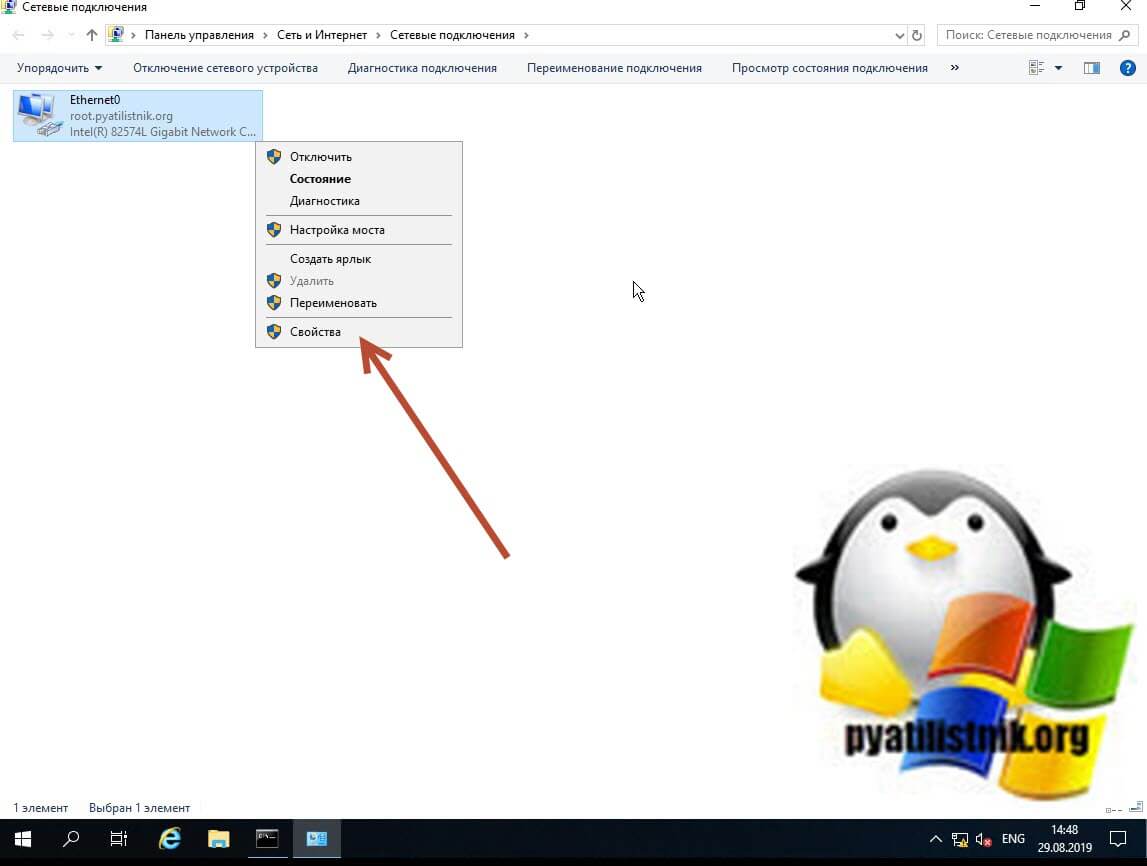

Находим нужный сетевой интерфейс, в моем примере, это единственный Ethernet0 и заходим в его свойства.

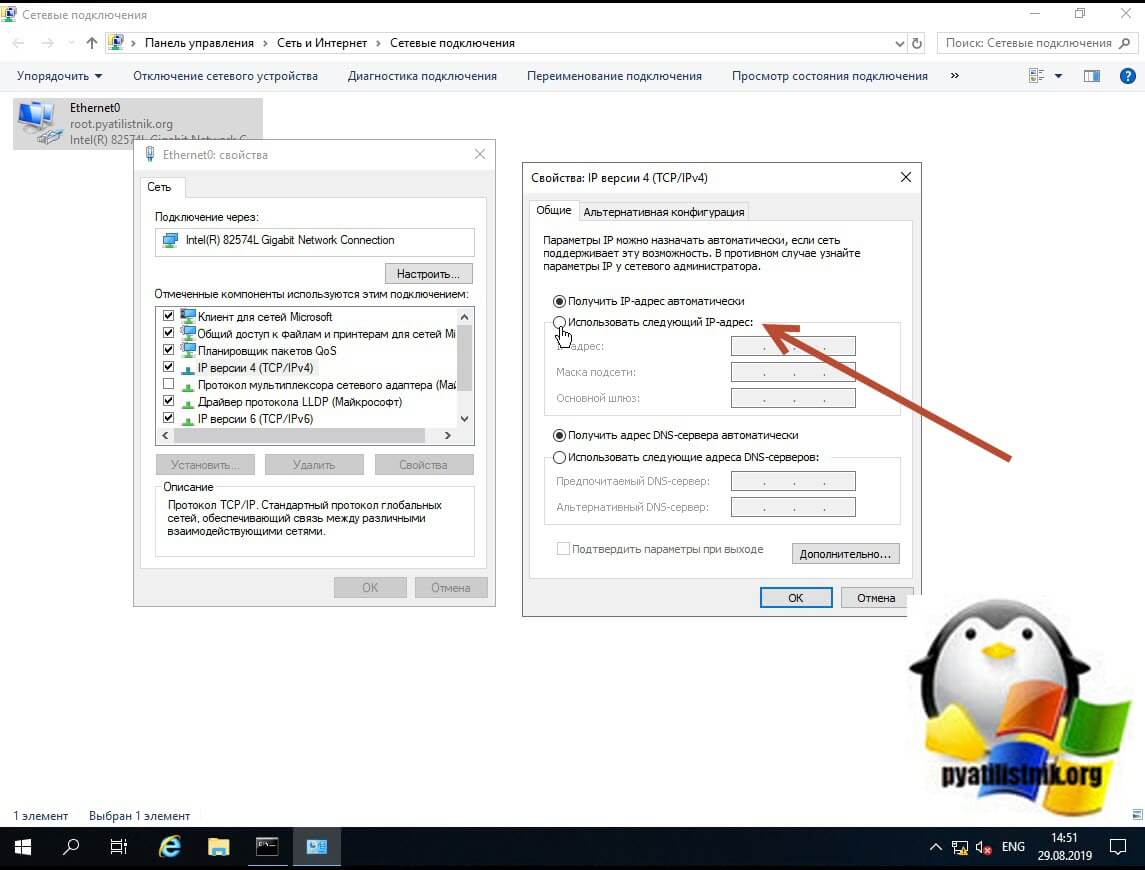

Далее находим пункт «IP версии 4 (TCP/Ipv4)»и открываем его свойства, далее мы видим, что выделение сетевых настроек производится в автоматическом режиме, через службу DHCP.

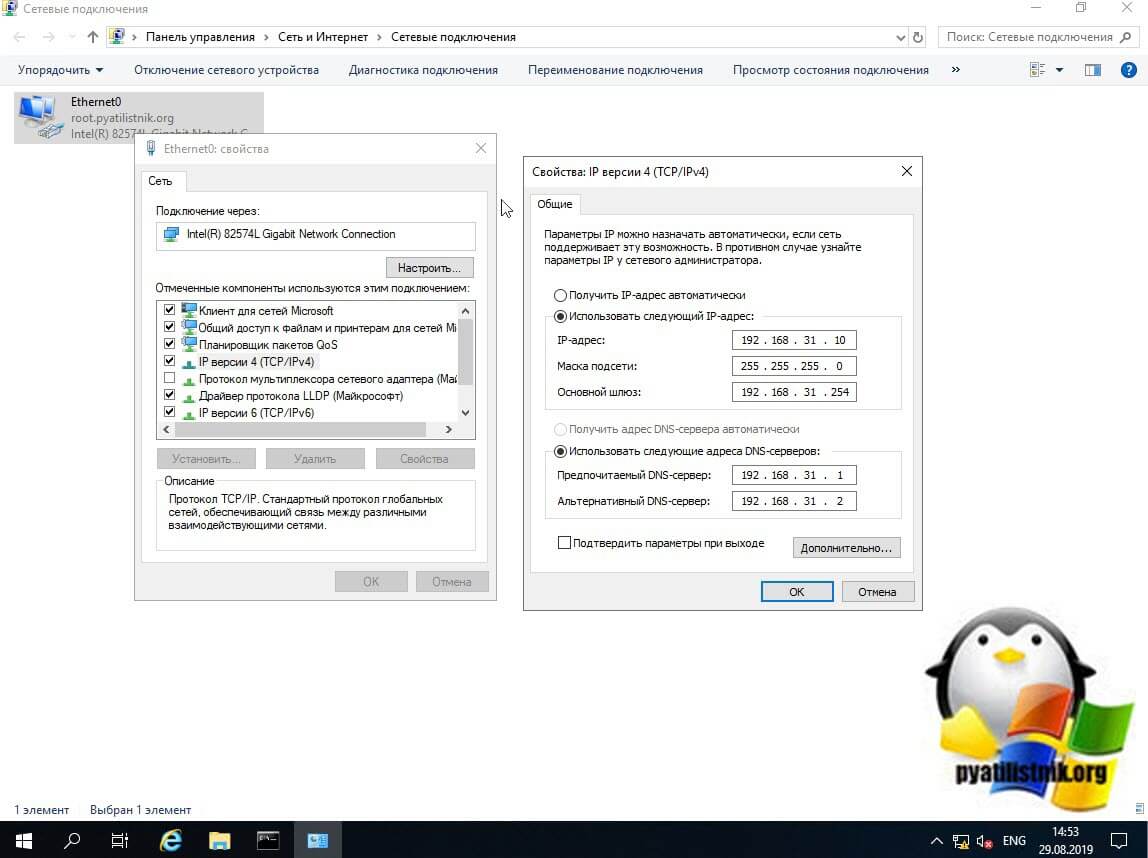

Чтобы вбить статические настройки выбираем пункт «Использовать следующий IP-адрес» и по порядку задаем настройки, подготовленные заранее. В моем случае

- IP-адрес 192.168.31.10

- Маска подсети 255.255.255.0

- Основной шлюз 192.168.31.254

- Предпочитаемый DNS-сервер 192.168.31.1

- Альтернативный DNS-сервер 192.168.31.2

Сохраняем все настройки и проверяем через Ipconfig /all, что все видится. Так же можете попробовать пропинговать ваш основной шлюз или DNS-сервер. На этом графическая настройка сети в Windows Server 2019 окончена.

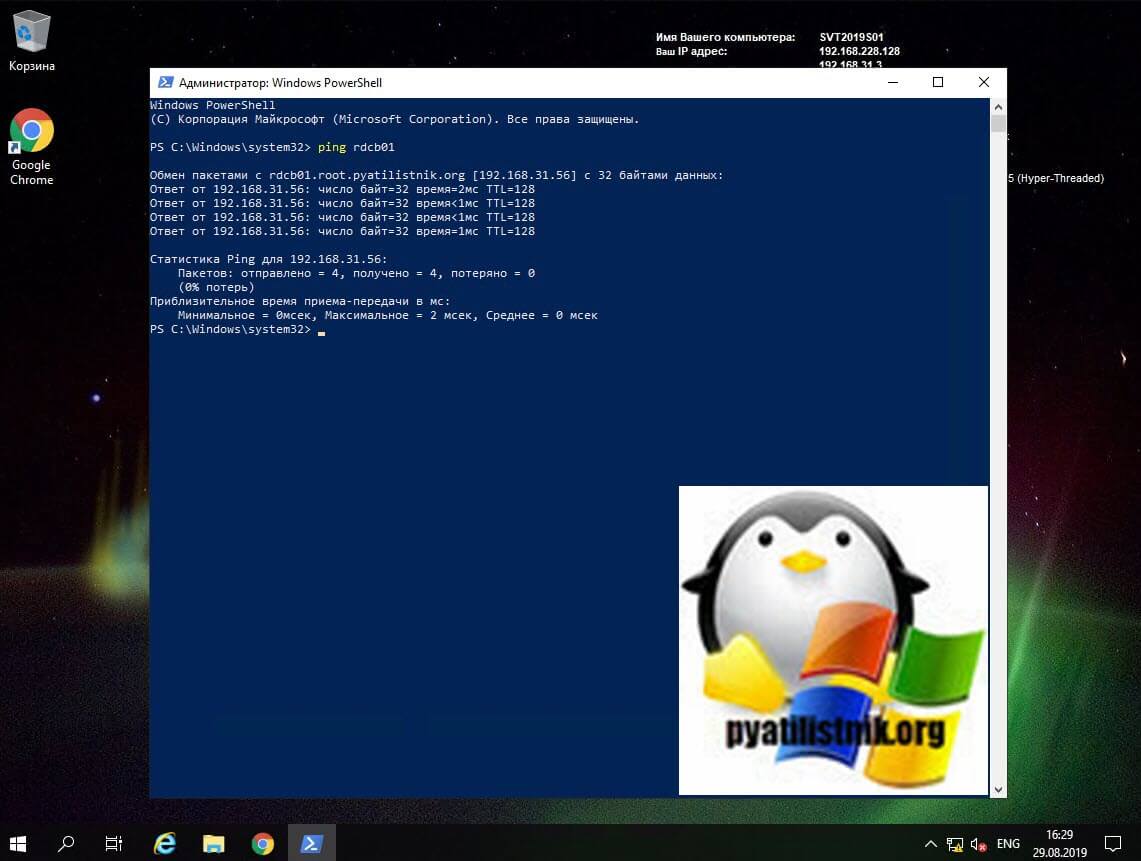

Настройка сети через Windows Admin Center

С выходом Windows Server 2019 Microsoft наконец-то создает правильный инструмент для системного администратора, я говорю, о Windows Admin Center. Я вам уже подробно рассказывал, как устанавливать Windows Admin Center и его назначение. Если в двух словах, то это крутая веб консоль позволяющая управлять серверами и рабочими станциями с любого устройства, через ваш браузер. Давайте я покажу, как вы легко можете произвести установку статического Ip-адреса, маски, основного шлюза и DNS на удаленном сервере, через WAC. Напоминаю, что делать я это буду для сервера RDCB01. Давайте его пропингуем и выясним текущий адрес. Я вижу ip-адрес 192.168.31.56.

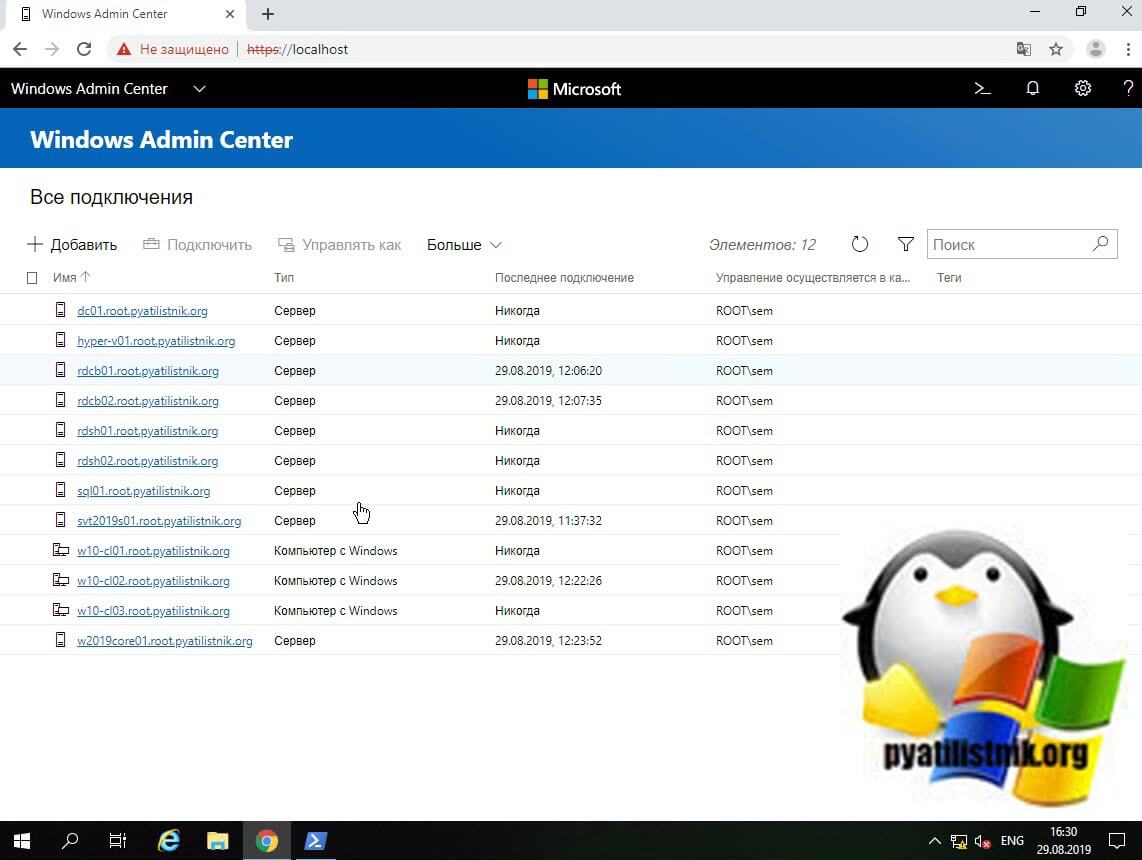

Открываем в браузере Windows Admin Center и производим подключение к нужному серверу.

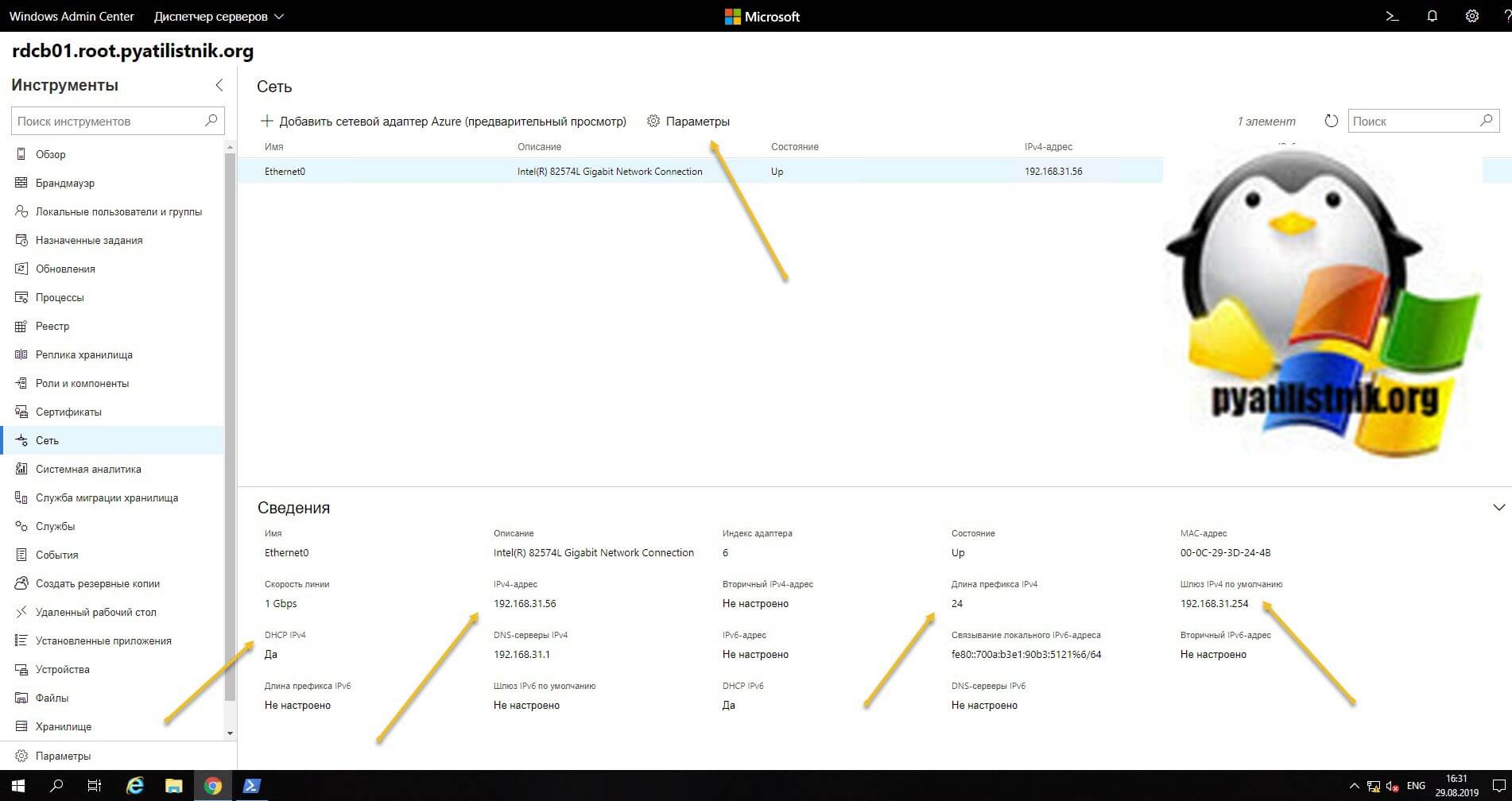

Далее находим раздел «Сеть«, тут у вас будет список всех ваших сетевых интерфейсов. Выбираем нужный, тут чем хорошо вы сразу видите много сводной информации в нижней части.

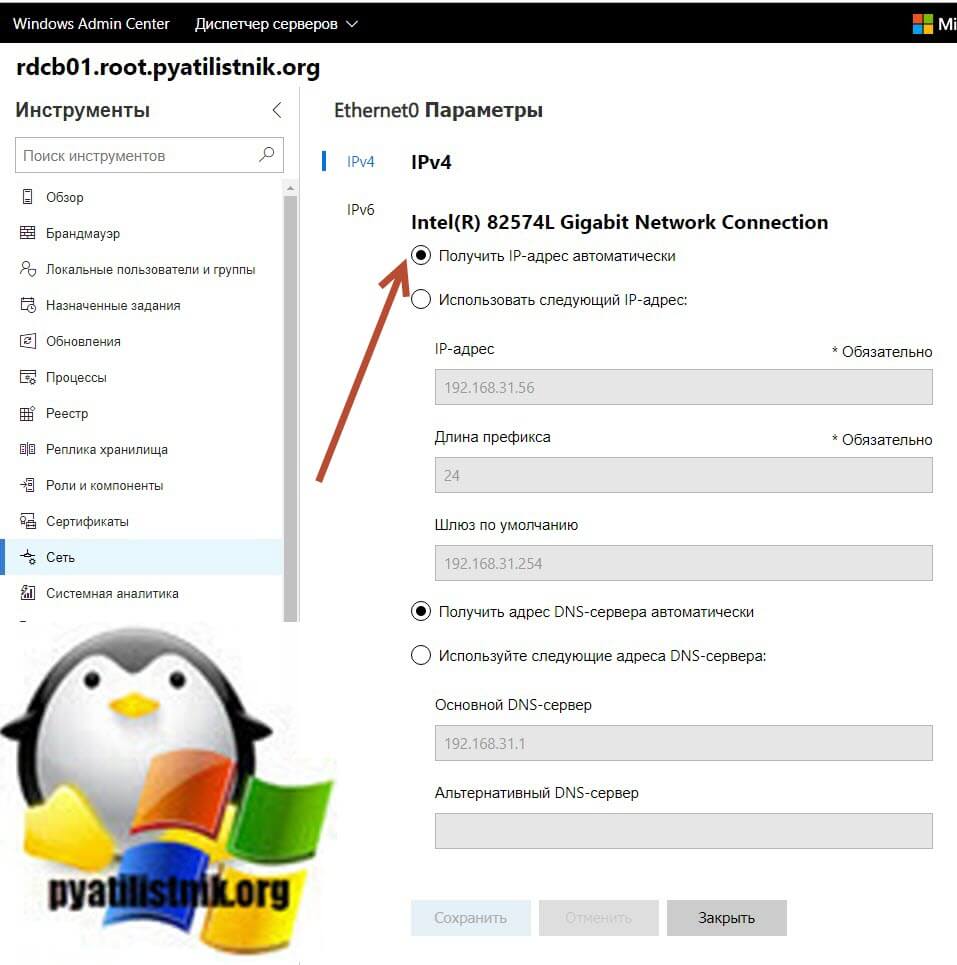

Для настройки сети нажмите кнопку «Параметры«. Как видим стоит автоматическое получение настроек.

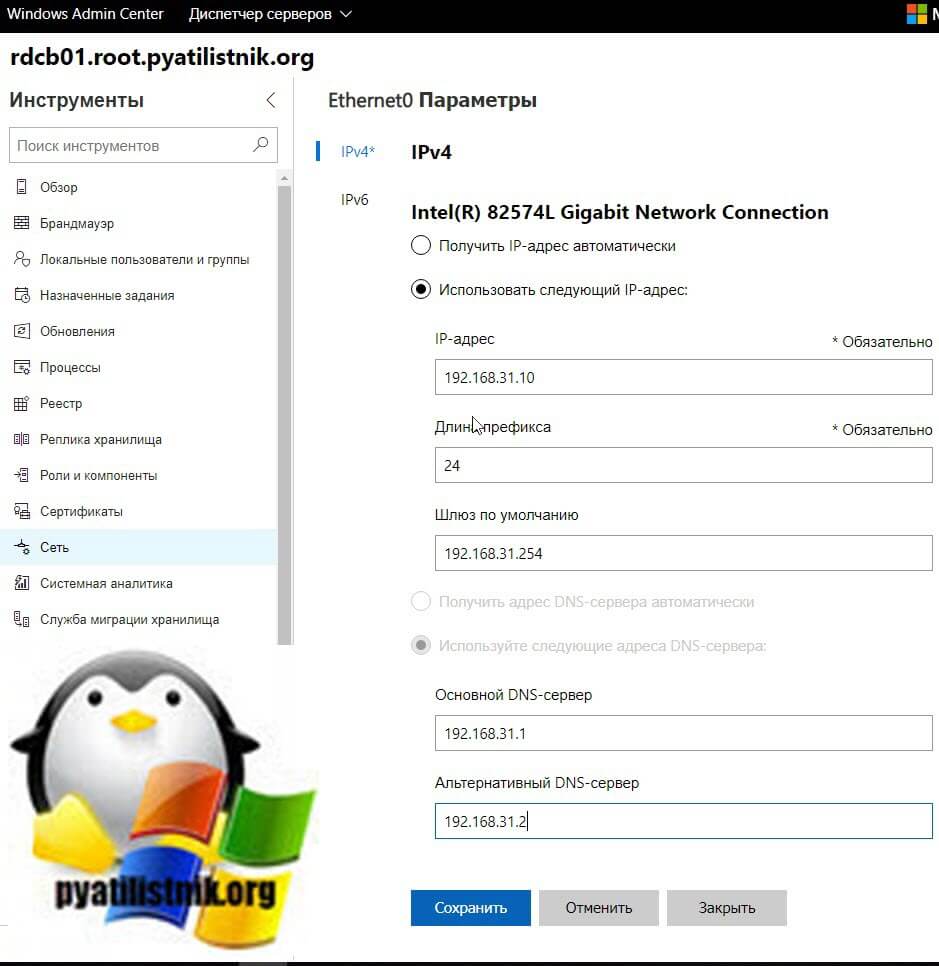

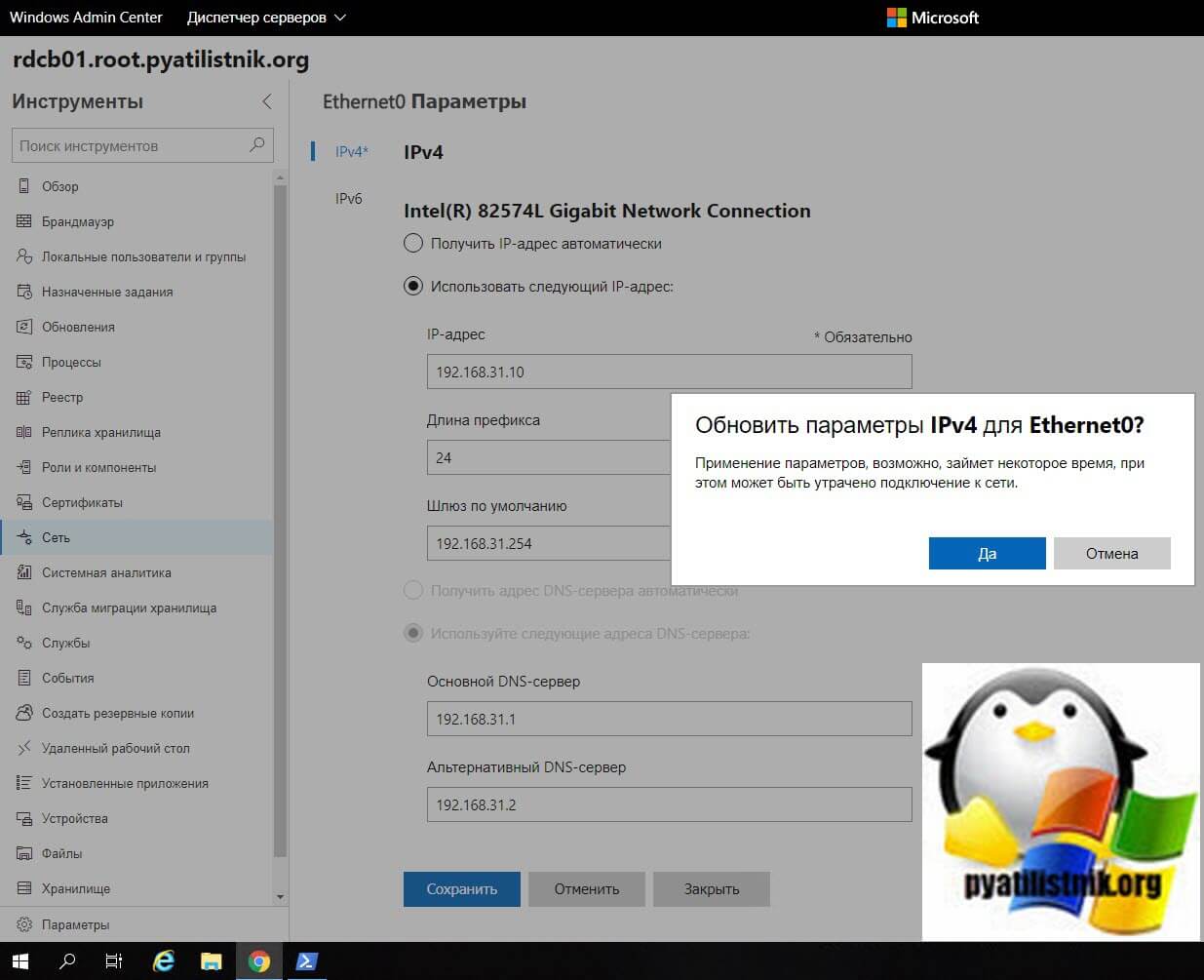

Активируем пункт «Использовать следующий IP-адрес» и задаем нужные сетевые настройки, после чего сохраняем изменения.

Подтверждаем применение настроек.

В правом верхнем углу вам покажут, что началось задание по обновлению.

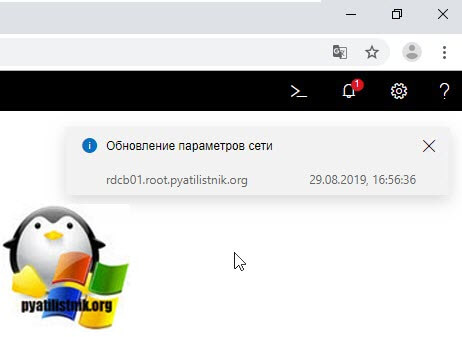

Проверяем, перед этим единственное нужно очистить кэш-DNS. В итоге я вижу, что сервер пингуется по новому адресу.

В итоге удаленная настройка сети на сервере Windows Server 2019 выполнена.

Настройка сети Windows Server 2019 через командную строку

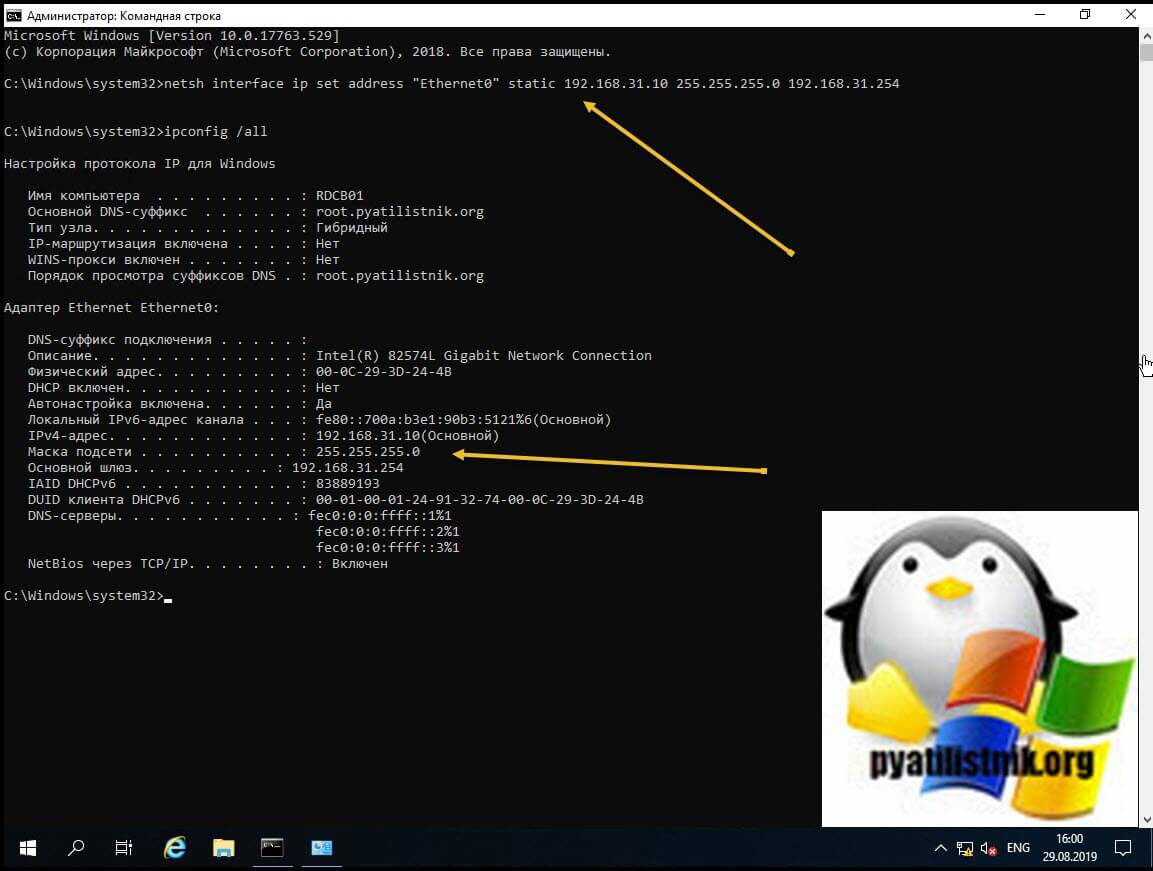

Второй метод заключается в использовании утилиты командной строки netsh. На практике, это используется в скриптах, или при настройке Windows Server в режиме Core. Я опять переведу свои настройки на получение адреса от DHCP сервера. DHCP присвоил мне адрес 192.168.31.56.

Для того, чтобы настроить статический IP-адрес через утилиту Netsh, вам нужно знать правильное имя сетевого адаптера, он легко смотрится при выводе команды Ipconfig /all. В моем примере, это Ethernet0.

- 192.168.31.10 — это мой статический Ip-адрес

- 255.255.255.0 — это моя маска подсети

- 192.168.31.254 — это мой основной шлюз

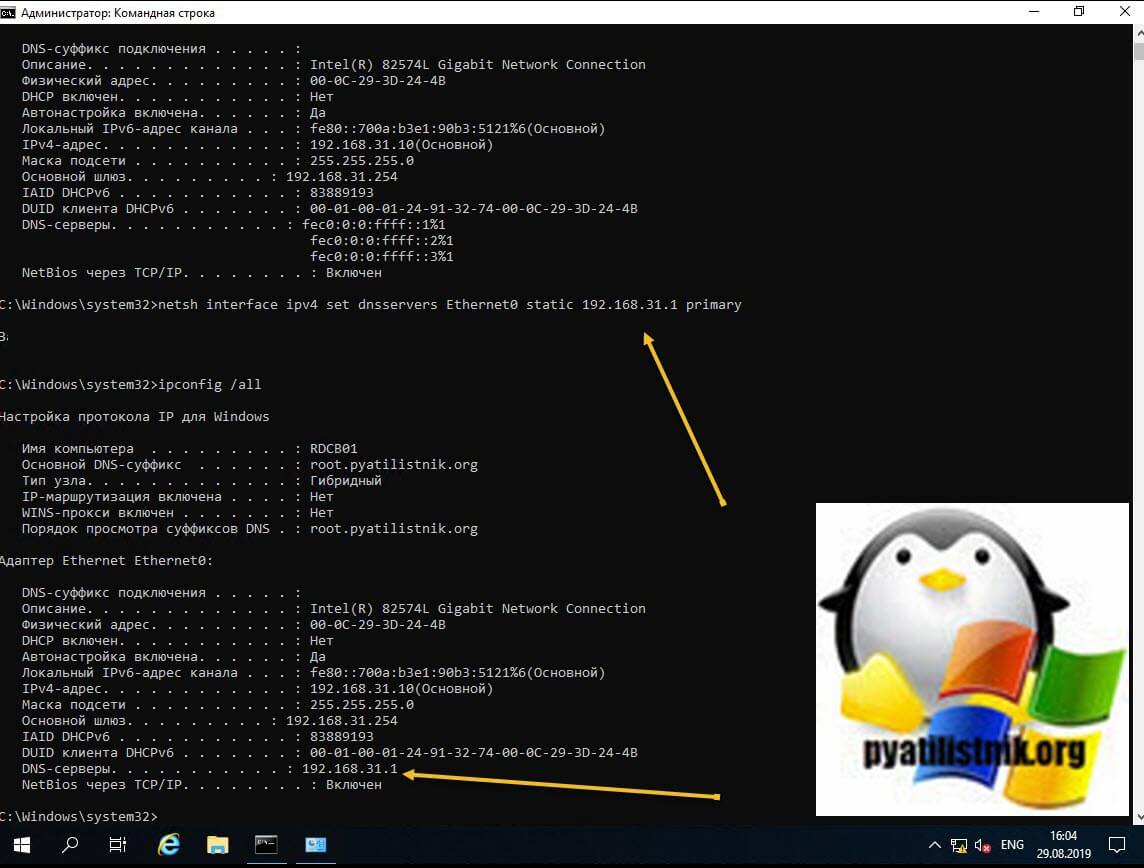

Видим, что команда успешно отработала, можно сразу проверить применение настроек сети через ipconfig. Теперь выполним настройку основного и альтернативного DNS.

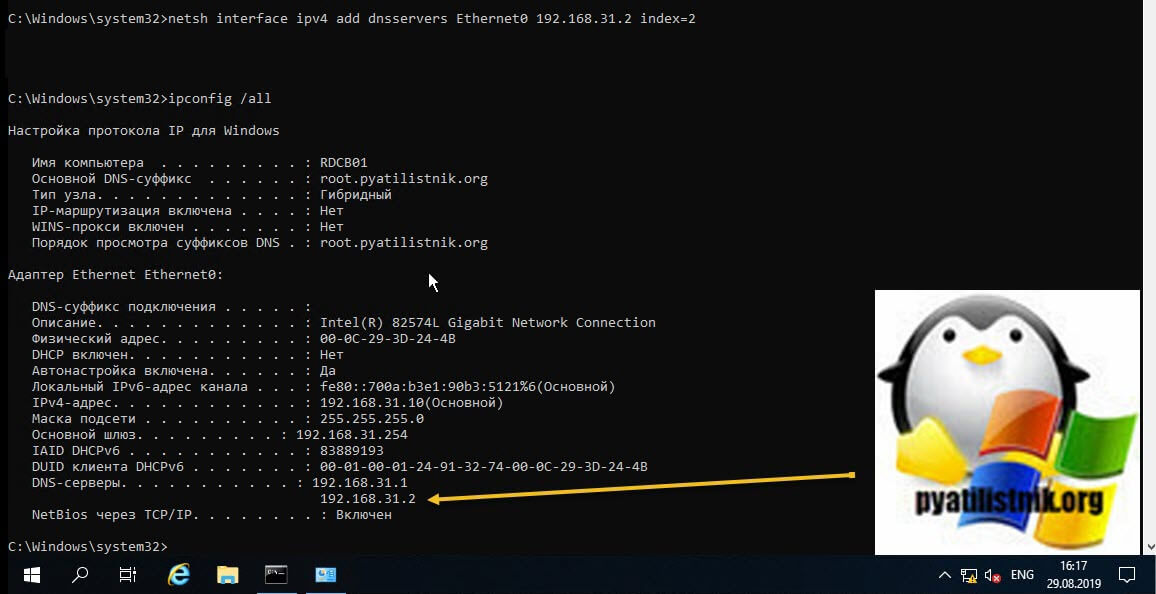

Прописываем альтернативный DNS адрес

В итоге как видим у нас появился второй адрес DNS сервера на нашем сетевом интерфейсе. Настройка выполнена.

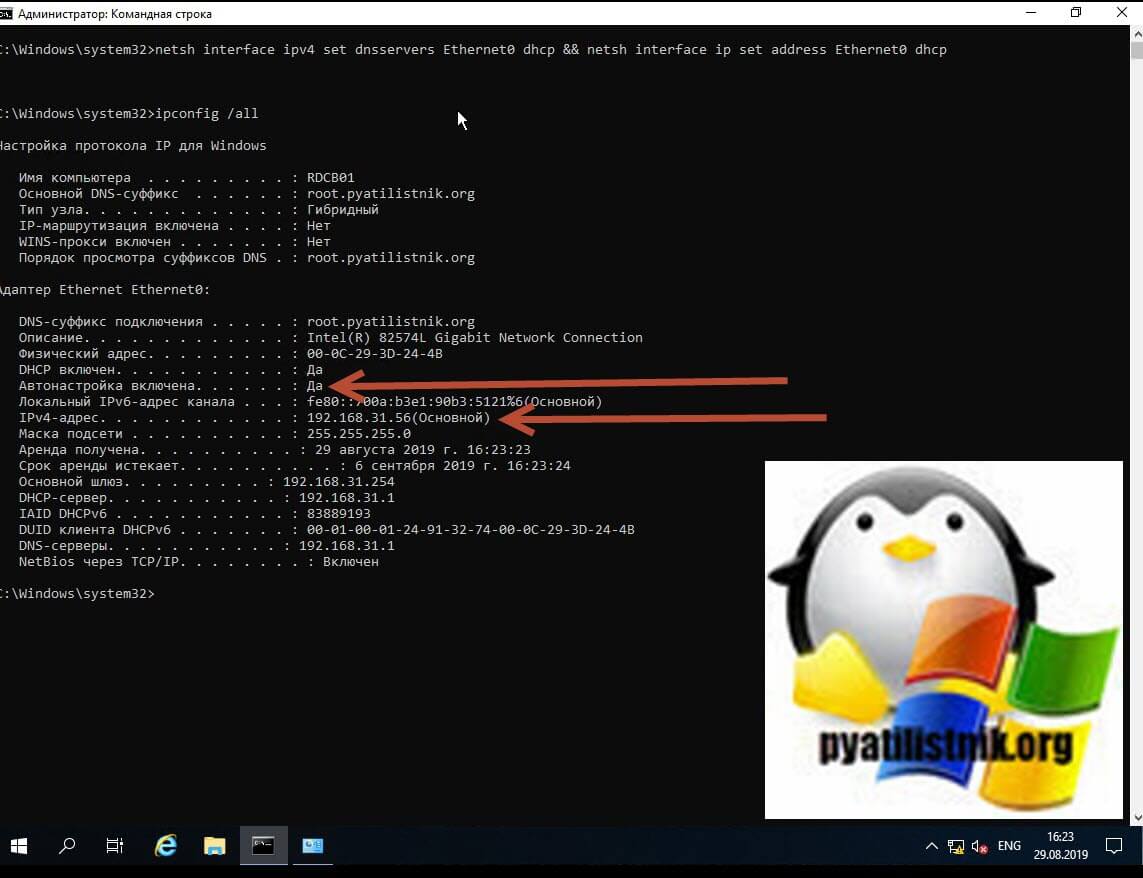

Если вам нужно вернуть сетевые настройки на получение адреса от DHCP сервера, то введите команду:

Настройка сети через PowerShell

Чтобы настроить статический адрес на сетевом интерфейсе с помощью командлетов, вам необходимо открыть от имени администратора оболочку PowerShell.

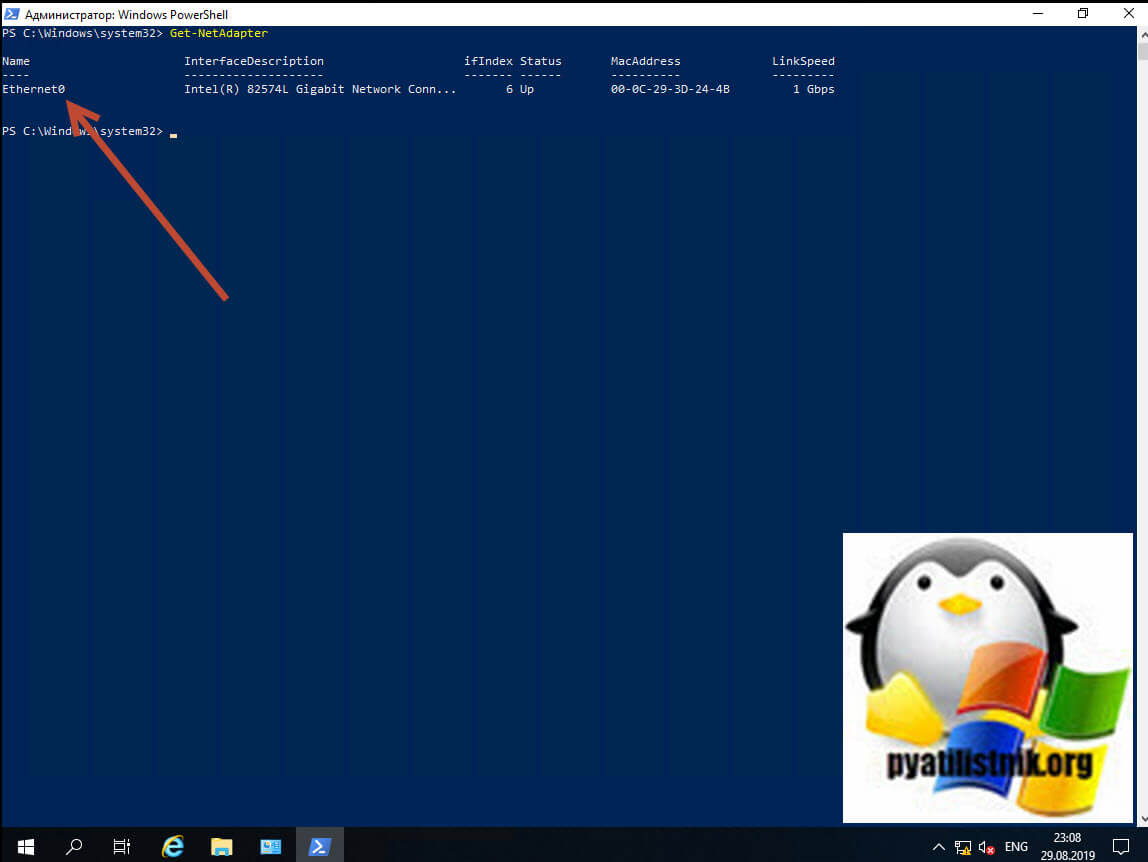

Прежде чем мы начнем настройку сети через PowerShell в нашей Windows Server 2019, нам как и в случае с netsh, нужно выяснить имя сетевого интерфейса. Для этого вводим команду:

В результате я вижу имя интерфейса Ethernet0.

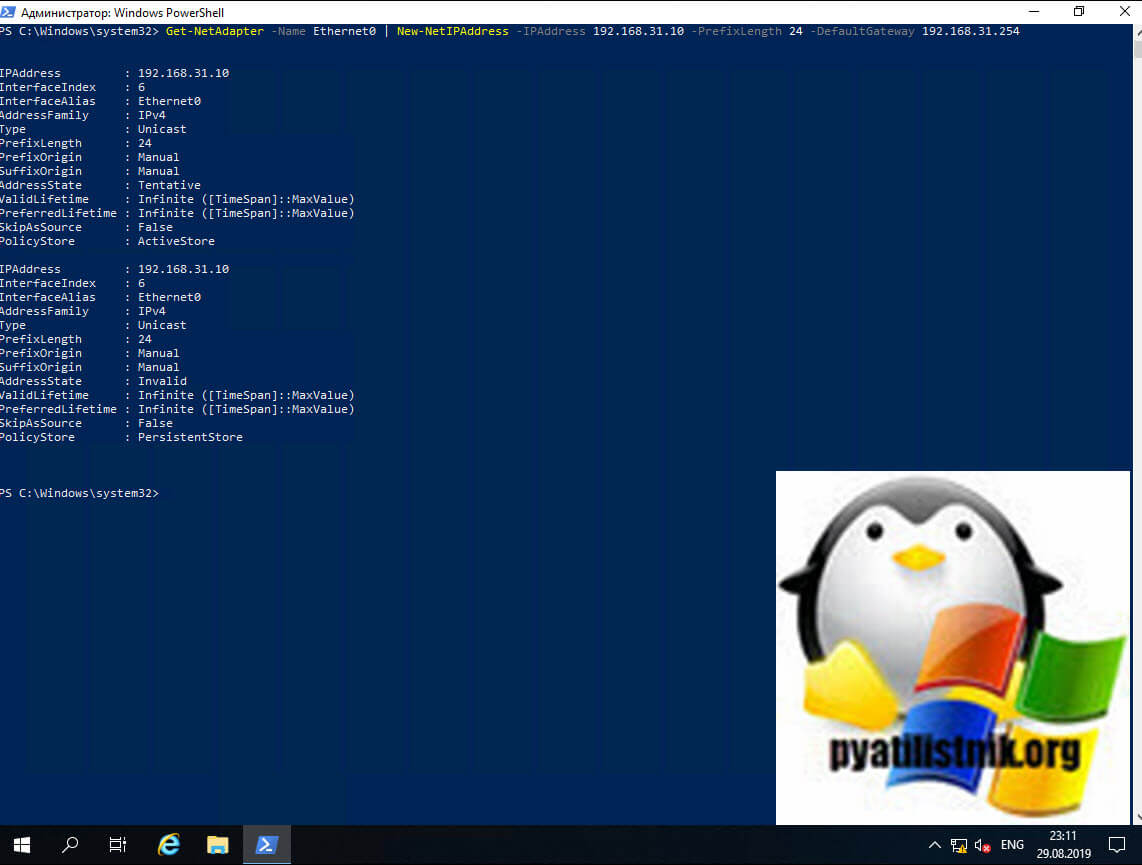

Пишем команду, где обратите внимание префикс сети 255.255.255.0 задается в виде -PrefixLength 24. На выходе вы сразу увидите примененные настройки.

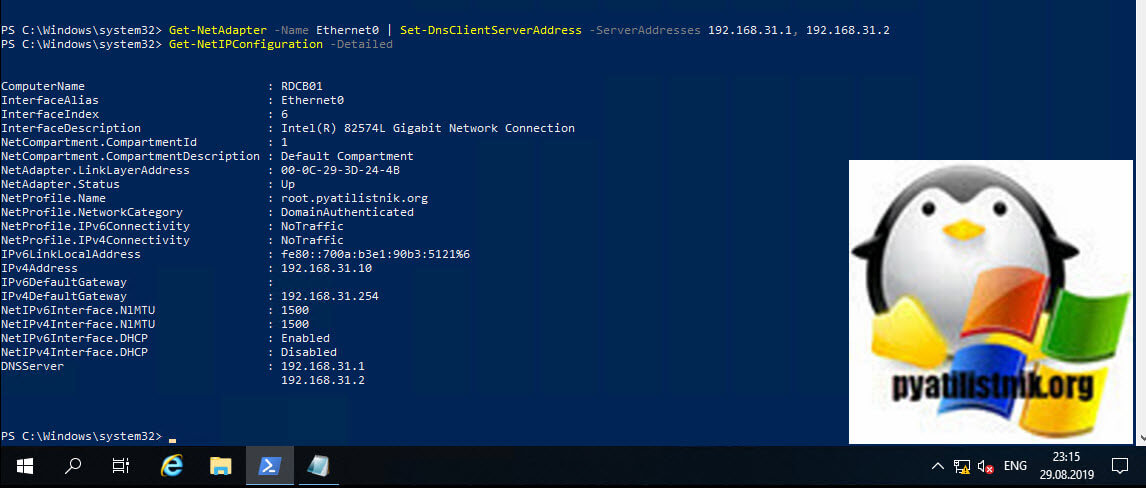

Зададим теперь оба DNS-сервера через команду

Посмотрим текущие сетевые настройки через команду:

Как видите все сетевые настройки в моем Windows Server 2019 успешно применены.

Удаленная настройка сети

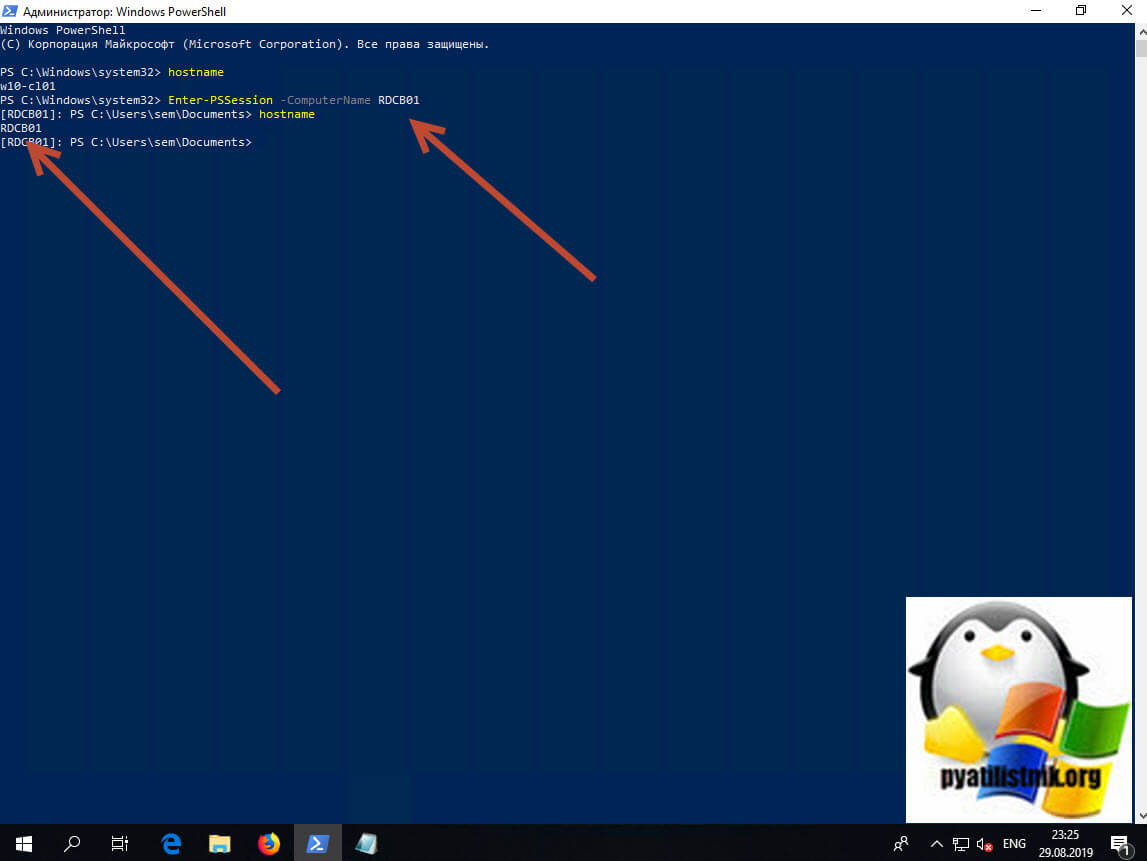

Выше я уже показал вам метод удаленной настройки сети через Windows Admin Center, но существует и еще несколько методов, которые мне были полезны в моей практике. Первое, это использование все того же PowerShell. И так у меня есть компьютер W10-cl01 с Windos 10 и предположим хочу с него настроить сеть на сервере RDCB01.

Открываем PowerShell, командой hostname я показываю, что сижу на компьютере W10-cl01. Далее для удаленного подключения вводим команду:

Я успешно подключился, теперь повторно введя команду hostname, я вижу, что сижу на компьютере RDCB01, и можно вводить команды описанные выше.

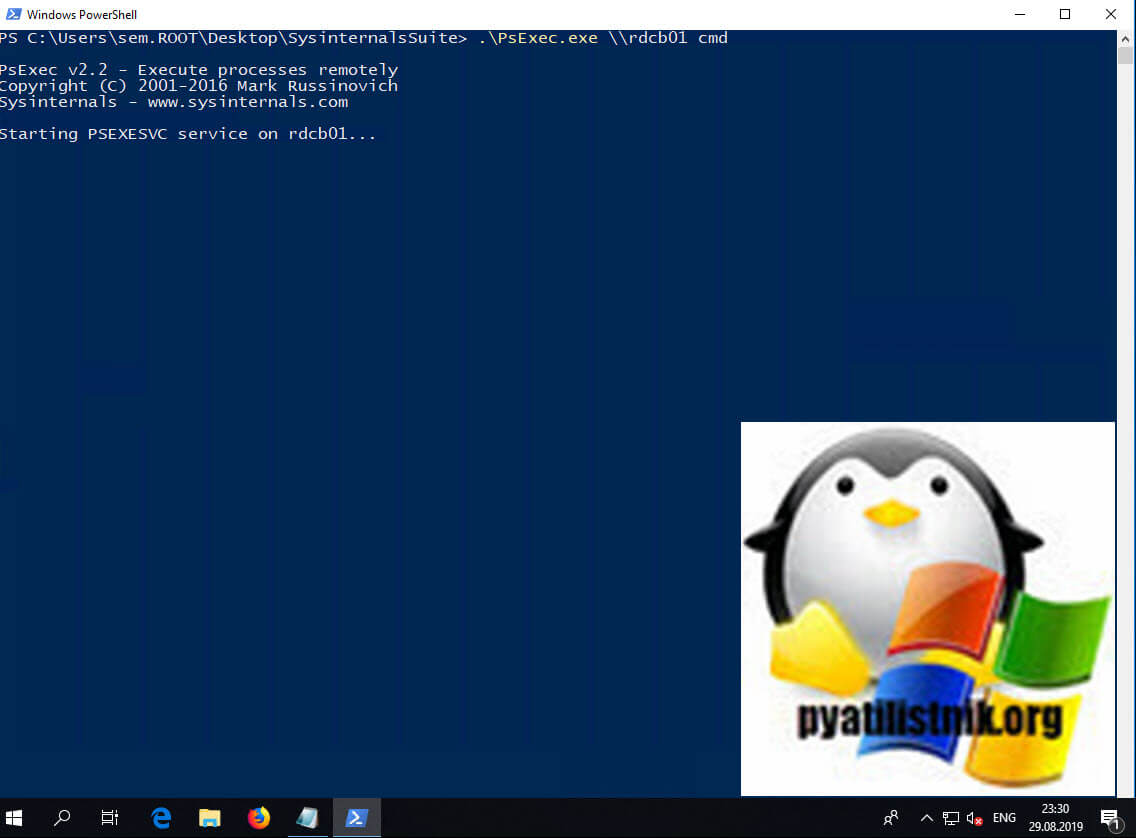

Второй метод удаленной настройки сети на Windows Server 2019, это использование утилиты PsExec.exe, я,о ее настройке и установке рассказывал в статье «Включить RDP Windows удаленно и локально».

Начнется запуск службы на удаленном сервере.

Введя все ту же команду hostname я вижу, что подключен к удаленному серверу RDCB01, при желании вы можете использовать для настройки сети netsh или PowerShell, что нравится больше.

Настройка проверки подлинности Wi-Fi в Windows Server 2008 (часть 2)

В первой части мы узнали, зачем предприятием использовать Enterprise режим Wi-Fi Protected Access (WPA or WPA2), а не Personal (PSK) режим. Мы узнали, что 802.1X проверка подлинности в режиме Enterprise требует использование RADIUS сервера, который включен в Windows Server.

Мы уже установили и настроили службу сертификатов в Windows Server 2008. В этой части мы продолжим установку и настройку сетевой политики и служб доступа. Затем мы настроим беспроводные контроллеры и/или точки доступа (APs) на использование шифрования, а также параметры RADIUS. Затем мы настроим клиентские компьютеры. И наконец, мы сможем подключиться.

Установка ролей сетевой политики и служб доступа

В предыдущих версиях Windows Server функция RADIUS обеспечивалась службой Internet Authenticate Service (IAS). Начиная с Windows Server 2008, она обеспечивается сетевой политикой (Network Policy) и службами доступа (Access Services). Сюда входят предыдущие службы IAS наряду с новым компонентом NAP.

В окне начальной настройки (Initial Configuration Tasks) пролистайте вниз и выберите Добавить роли (Add roles). Если вы закрыли и свернули это окно, нажмите Пуск> Диспетчер сервера, выберите Роли и нажмите Добавить роли.

Выберите Сетевая политика и службы доступа (Network Policy and Access Services) (рисунок 1), и нажмите Далее.

Рисунок 1: Выбор установки ролей сетевой политики и служб доступа

Просмотрите введение и нажмите Далее.

Выберите следующее (рисунок 2):

- Сервер сетевой политики (Network Policy Server)

- Серверы маршрутизации и удаленного доступа (Routing and Remote Access Servers)

- Службы удалённого доступа (Remote Access Services)

- Маршрутизация (Routing)

Рисунок 2: Выбор установки первых четырех опций

Нажмите Далее. Затем нажмите Установить, подождите завершения установки и нажмите Закрыть.

Теперь можно начать настройку NPS для функции RADIUS: нажмите Пуск, введите nps.msc и нажмите Enter.

Для опции Стандартная конфигурация (Standard Configuration) выберите опцию RADIUS сервер для 802.1X Wireless или проводных подключений (RADIUS server for 802.1X Wireless or Wired Connections) (рисунок 3) из раскрывающегося меню.

Рисунок 3: Выбор RADIUS сервера для 802.1X

Нажмите Настроить 802.1X.

Для типа 802.1X подключений выберите Защищать беспроводные подключения (Secure Wireless Connections) (рисунок 4), и нажмите Далее.

Рисунок 4: Выбор защиты беспроводных подключений

Для каждого беспроводного контроллера и/или точки доступа нажмите Добавить, чтобы создать новую запись клиента RADIUS. Как показано на рисунке 5, нужно указывать дружественные имена, которые помогут вам определить их среди прочих, IP или DNS адреса и общий секрет (Shared Secret).

Рисунок 5: Ввод информации для беспроводного контроллера или точки доступа

Эти общие секреты важны для проверки подлинности и шифрования. Делайте их сложными и длинными, как пароли. Они должны быть уникальными для каждого контроллера/AP. Позже вам нужно будет ввести такие же общие секреты для соответствующих контроллеров/AP. Не забывайте держать их в секрете, храните их в безопасном месте.

Для способа проверки подлинности (Authentication Method) выберите Microsoft Protected EAP (PEAP), поскольку мы будем использовать PEAP.

Нажмите кнопку Настроить’, выберите ранее созданный сертификат и нажмите OK.

В окне указания групп пользователей (рисунок 6) нажмите Добавить.

Рисунок 6: Добавление групп пользователей, которые смогут подключаться

В диалогах выбора группы введите группы или нажмите дополнительно (Advanced) для поиска доступных групп. Если вы не создали дополнительные группы, вам, возможно, придется выбрать Пользователей домена (Domain Users) для разрешения пользователей и Компьютеры домена (Domain Computers) для проверки подлинности машин, если ваши контроллеры/APs поддерживают их. Если вы получите сообщение об ошибке, говорящее о том, что домен не существует, перезапустите сервер Active Directory Domain Services и попробуйте еще раз.

После добавления нужных групп нажмите Далее для продолжения.

В окне настройки VLAN (рисунок 7), если ваша сеть (коммутаторы и контроллеры/APs) поддерживает VLAN и они настроены, нажмите Настроить’, чтобы установить функцию VLAN.

Рисунок 7: Нажмите кнопку настройки для определения параметров VLAN

По окончании настройки VLANs нажмите Далее.

Просмотрите параметры и нажмите Готово.

Настройка беспроводных контроллеров и/или точек доступа

Пришло время настроить беспроводные контроллеры или точки доступа (APs). Вызовите веб-интерфейс путем ввода IP адреса точек доступа или контроллеров в браузер. Затем перейдите в параметры беспроводной сети.

Выберите WPA-Enterprise или WPA2-Enteprise. Для типа шифрования выберите TKIP, если используется WPA (TKIP if using WPA) или AES, если используется WPA2 (AES if using WPA2). Затем введите IP адрес RADIUS сервера, которым должна быть только что настроенная машина Windows Sever. Введите общий секрет, созданный ранее для этого контроллера/AP. Сохраните параметры.

Установка ЦС сертификата на клиентских машинах

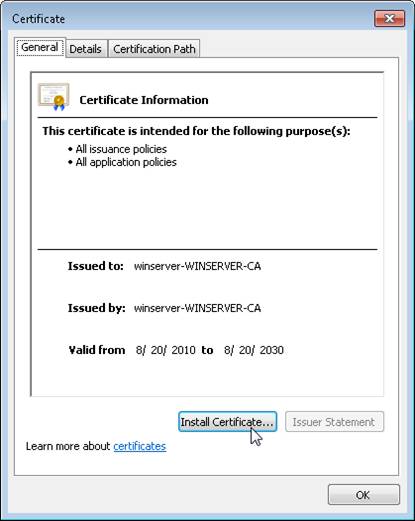

В первой части цикла вы создавали собственный Центр сертификации (ЦС) и сертификат сервера. Таким образом, нужно установить ЦС на все клиентские компьютеры. В этом случае клиент может выполнить проверку сервера перед прохождением проверки подлинности.

Если вы используете сеть доменов с Active Directory, вам, возможно, понадобится развернуть этот сертификат с помощью групповой политики. Однако вы также можете установить его вручную.

Для просмотра и управления сертификатами в Windows Server 2008, вызовите диспетчер сертификатов (Certificate Manager). Если вы сохранили эту MMC на свой компьютер в первой части, откройте ее. В противном случае выполните эти шаги еще раз:

- Нажмите Пуск, введите MMC и нажмите Enter.

- В окне консоли MMC выберите Файл>Добавить или удалить оснастку.

- Выберите Сертификаты и нажмите Добавить.

- Выберите Учетная запись компьютера и нажмите Далее.

- Выберите Локальный компьютер, нажмите Готово и OK.

Совет: и опять же, вы можете сохранить эту консоль MMC на компьютер для более удобного доступа в будущем: нажмите Файл>Сохранить.

Теперь разверните Сертификаты (Локальная учетная запись компьютера (Local Computer Account)), разверните Личные (Personal) и нажмите Сертификаты (Certificates).

Как показано на рисунке 8, нажмите правой клавишей на сертификате, у которого значение «Выдан для» (Issued To) заканчивается на CA, перейдите к пункту Все задачи и выберите Экспорт’. Затем следуйте указаниям мастера экспорта. Когда мастер вас спросит, не экспортируйте закрытый ключ, а используйте DER формат. Вам, возможно, придется экспортировать его на флешку, чтобы можно было брать его с собой к клиентским машинам.

Рисунок 8: Экспортирование ЦС сертификата для установки на клиенты

Теперь на клиентских компьютерах дважды нажмите на сертификате и нажмите кнопку Установить сертификат (Install Certificate) (рисунок 9). Используйте мастер для импорта сертификата в хранилище Доверенные корневые центры сертификации (Trusted Root Certificate Authorities).

Рисунок 9: Установка ЦС сертификата на клиенте.

Настройка сетевых параметров на клиентских компьютерах

Теперь можно настроить сетевые параметры. Как и с установкой сертификатов, можно продвигать сетевые настройки на клиенты с помощью групповой политики, если вы работаете в сети доменов с Active Directory. Однако можно также настроить клиентов вручную, как в нашем случае для Windows XP, Vista и 7.

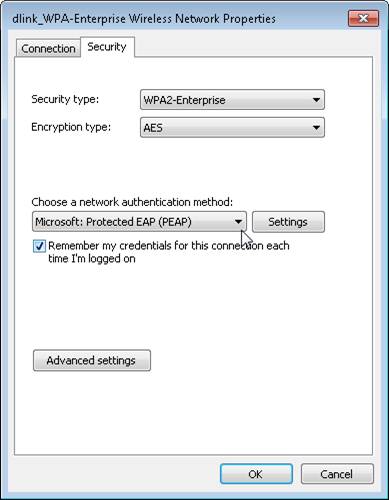

Сначала, вручную создаем сетевой профиль или предпочитаемую запись сети. Для Типа безопасности (Security Type) выберите WPA-Enterprise или WPA2-Enteprise. Для Типа шифрования (Encryption Type) выберите TKIP, если используется WPA или AES, если используется WPA2.

Откройте сетевой профиль и выберите закладку Безопасность (в Vista и 7) или Проверка подлинности (в XP). В XP отметьте опцию Включить IEEE 802.1x проверку подлинности для этой сети.

Для Способ проверки подлинности сети (Network Authentication method) (в Vista и 7, как показано на рисунке 10) или EAP Type (в XP), выберите Protected EAP (PEAP). В XP также уберите флажки с опций внизу окна.

Рисунок 10: Выбор PEAP для способа проверки подлинности

В Windows 7 (только) нажмите кнопку Дополнительные параметры (Advanced Settings) в закладке Безопасность. Затем в окне дополнительных параметров отметьте опцию Указать способ проверки подлинности (Specify authentication mode), выберите Проверка подлинности пользователя (User Authentication) и нажмите OK, чтобы вернуться в закладку безопасности.

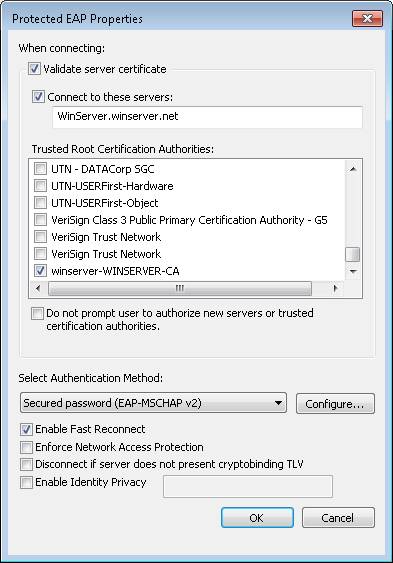

Нажмите кнопку Параметры (в Vista и 7) или Свойства (в XP).

В диалоге свойств Protected EAP Properties выполните эти шаги (рисунок 11):

- Отметьте первую опцию, Проверять сертификат сервера (Validate server).

- Отметьте вторую опцию, Подключаться к этим серверам (Connect to these servers), и введите полные имена компьютеров серверов. При необходимости дважды нажмите на нем в Windows Server, выбрав Пуск > Диспетчер сервера.

- В окне списка Доверенных корневых центров сертификации выберите сертификат ЦС, который вы импортировали.

- Выберите Защищённый пароль (Secured password (EAP-MSCHAP v2)) для способа проверки подлинности.

Рисунок 11: Настройка свойств PEAP

- Нажмите кнопку Настроить. Если вы работаете в сети доменов с Active Directory, лучше отметить эту опцию. В противном случае снимите флажок с этой опции, чтобы можно было вводить имя пользователя и пароль при подключении к сети.

Наконец, нажмите OK в диалоге windows для сохранения параметров.

И, наконец, подключаемся и входим!

Когда сервер, APs и клиенты настроены, нужно попробовать подключиться.

На клиентском компьютере выбираем сеть из списка доступных сетевых подключений. Если вы не настроили клиента на автоматическое использование входа в Windows, вам нужно будет ввести учетные данные для входа, как показано на рисунке 12. Используйте учетную запись на Windows Server, принадлежащую к группе, настроенной ранее в разделе установки сетевой политики и служб доступа. Если вы выбрали группу пользователей домена, учетная запись администратора должна быть разрешена по умолчанию.

Рисунок 12: Окно входа.

Заключение

Теперь у вас должна быть сеть с 802.1X проверкой подлинности и защитой Enterprise шифрованием, благодаря Windows Server 2008 и предоставляемой им функции RADIUS. Мы настроили сервер, беспроводные APs, и клиентов на использование PEAP проверки подлинности. Конечные пользователи смогут входить с помощью своих учетных записей.

Для управления параметрами сервера RADIUS, такими как добавление или удаление APs, используйте утилиту Network Policy Server: нажмите Пуск>Все программы> Инструменты администрирования>Сервер сетевой политики.

.gif)