- Скрываем папки недоступные пользователю с помощью Access-Based Enumeration (ABE) в Windows Server

- Особенности доступа к общим сетевым папкам Windows

- Ограничения Access Based Enumeration

- Использование ABE в Windows Server 2008 / 2008 R2

- Настройка Access Based Enumeration в Windows Server 2012 R2/ 2016

- Настройка Access Based Enumeration в Windows Server 2003

- Управление ABE из командной строки

- Управление Access Based Enumeration с помощью PowerShell

- Access-Based Enumeration в Windows 10 / 8.1 / 7

- Создание правила для разрешения или запрета пользователям на основании входящего утверждения Create a Rule to Permit or Deny Users Based on an Incoming Claim

- Создание правила, разрешив пользователям на основе входящего утверждения в Windows Server 2016 To create a rule to permit users based on an incoming claim on Windows Server 2016

- Создание правила для запрета доступа пользователей на основе входящего утверждения в Windows Server 2016 To create a rule to deny users based on an incoming claim on Windows Server 2016

- Создание правила разрешения или запрета доступа пользователей на основе входящего утверждения в Windows Server 2012 R2 To create a rule to permit or deny users based on an incoming claim on Windows Server 2012 R2

Скрываем папки недоступные пользователю с помощью Access-Based Enumeration (ABE) в Windows Server

Технология Access-based Enumeration (ABE — Перечисление на основании доступа) позволяет на общих сетевых ресурсах (шарах) скрыть от пользователей файлы и папки, к которым у них отсутствует права доступа на чтение на уровне NTFS. Тем самым можно обеспечить дополнительную конфиденциальность данных, хранящихся в сетевом каталоге (за счет скрытия структуры и имен каталогов и файлов), улучшить юзабилити для пользователя, которому в процессе работы с сетевым каталогом не будет отображаться лишняя информация (тем более доступ к которой у него все равно отсутствует) и, самое главное, оградим системного администратора от постоянных вопросов пользователей «почему меня не пускает в эту папку!!». Попробуем детальнее разобраться в этой технологии и особенностях ее настройки и использования в различных версиях Windows.

Особенности доступа к общим сетевым папкам Windows

Одним из недостатков сетевых папок Windows является тот факт, что по-умолчанию все пользователи при просмотре содержимого общей папки могли, как минимум, видеть ее структуру и список содержащихся в ней файлов и каталогов, в том числе тех, доступ к которым на уровне NTFS у них отсутствует (при попытке открыть такой файл или папку пользователь получает ошибку доступа «Доступ запрещен / Access Denied»). Так почему бы не скрыть от пользователя те каталоги и файлы, к которым у него все равно нет доступа? Помочь в этой задаче должна технология Access Based Enumeration (ABE). Включив ABE на общей сетевой папке можно добиться того, чтобы разные пользователи видели различный список каталогов и файлов в одной и той же сетевой шаре, основанный индивидуальных правах доступа пользователя к этим папкам (ACL).

Каким образом происходит взаимодействие между клиентом и сервером при обращении к общей папке:

- Клиент обращается к серверу с запросом на доступ к интересующему его каталогу в общей сетевой папке;

- Служба LanmanServer на сервере проверяет, есть ли у пользователя права доступа к данному каталогу на уровне разрешений файловой системе NTFS;

- Если доступ разрешен (просмотр содержимого/чтение/запись), пользователь видит список содержимого каталога;

- Затем пользователь по такой же схеме может открыть конкретный файл или вложенный каталог (вы можете посмотреть, кто открыл конкретный файл в сетевой папке так). Если доступа к папке нет, пользователь получает соответствующее уведомление.

Из этой схемы ясно, что сервер сначала показывает пользователю все содержимое папки, а проверку прав доступа на конкретный объект осуществляет только после попытки доступа к его содержимому.

Функционал Access Based Enumeration (ABE) позволяет реализовать проверку прав доступа на объекты файловой системы до того, как пользователю отправляется список содержимого папки. Следовательно, в конечный список будут попадать только те объекты, к которым у пользователя есть хотя бы права Read на уровне NTFS, а все недоступные ресурсы просто не отображаются (скрываются).

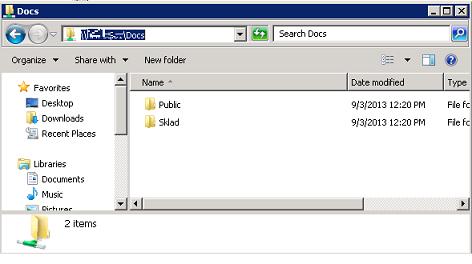

Т.е. пользователь одного отдела (например, склада) в одном и том же сетевом каталоге (\\filesrv1\docs) будет видеть один список папок и файлов. Как вы видите, у пользователя отображаются только две папки: Public и Sklad.

У пользователей другого департамента, например, ИТ (которые включены в другую группу безопасности Windows), отображается другой список вложенных каталогов. Помимо каталогов Public и Sklad у данных пользователей в сетевой папке видны еще 6 директорий.

Основной недостаток использования ABE на файловых серверах – дополнительная нагрузка на сервер. Особенно это можно почувствовать на высоконагруженных файловых серверах. Чем больше количество объектов в просматриваемом каталоге, и чем больше количество пользователей открывают файлы на нем, тем больше задержка. По заявлению Microsoft в случае наличия в отображаемом каталоге 15000 объектов (файлов и каталогов), скорость открытия папки замедляется на 1-3 секунды. Именно поэтому, при проектировании структуры общих папок, рекомендуется уделить большое внимание созданию четкой и иерархической структуры подпапок, в этом случае замедление скорости открытия каталогов будет незаметным.

Управлять ABE можно из командной строки (утилита abecmd.exe), из графического интерфейса, PowerShell или через специальный API.

Ограничения Access Based Enumeration

Access-based Enumeration в Windows не работает в случаях:

- Если в качестве файл-сервера используется Windows XP или Windows Server 2003 без Service Pack;

- При локальном просмотре каталогов (непосредственно с сервера). Например, пользователь, подключившись к RDS серверу будет видеть все локальные папки, если данный сервер используется и в качестве файлового сервера);

- Для членов локальной группы администраторов файлового сервера (они всегда видят полный список файлов).

Использование ABE в Windows Server 2008 / 2008 R2

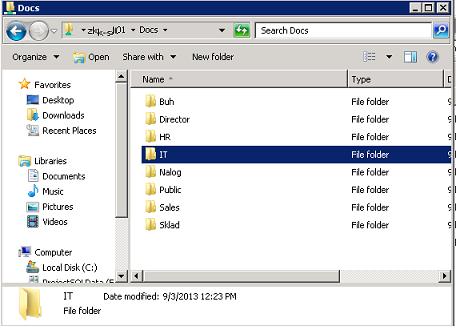

В Windows Server 2008/R2 для использования функционала Access Based Enumeration никаких дополнительных компонентов устанавливать не нужно, т.к. возможность управления функционалом ABE уже встроена в графический интерфейс Windows. Чтобы включить Access-based Enumeration для конкретной папки в Windows Server 2008/2008 R2, откройте mmc консоль управления Share and Storage Management (Start –> Programs –> Administrative Tools ->Share and Storage Management). Перейдите в окно свойств нужной шары. Затем перейдите в окно расширенных настроек (кнопка Advanced) и включите опцию Enable access-based enumeration.

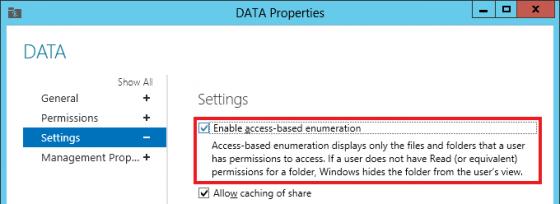

Настройка Access Based Enumeration в Windows Server 2012 R2/ 2016

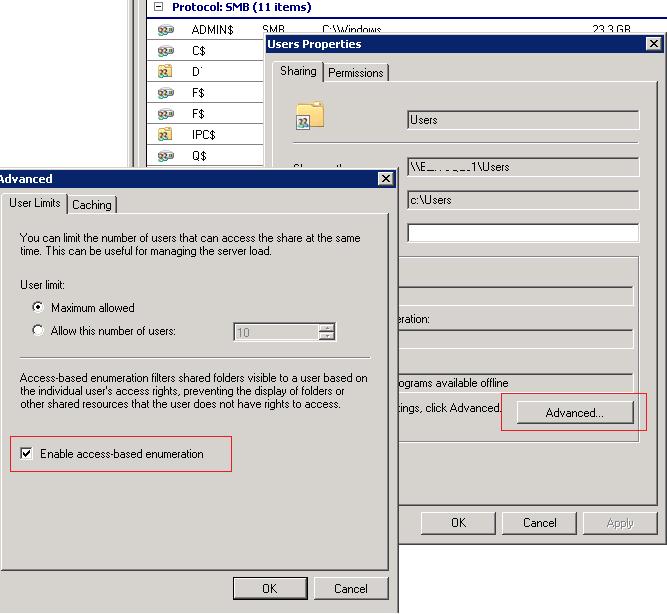

Настройка ABE в Windows Server 2012 R2 / 2016 также выполняется просто. Чтобы включить Access Based Enumeration необходимо сначала, естественно, установить роль файлового сервера (File And Storage Services), а затем в консоли Server Manager перейти в свойства общей папки.

И в разделе Settings включить опцию Enable access-based enumeration.

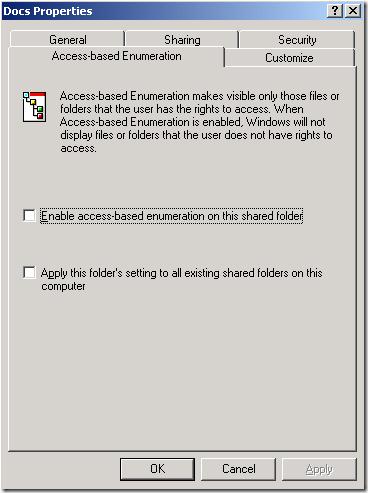

Настройка Access Based Enumeration в Windows Server 2003

В Windows Server 2003 (снята с поддержки) технология ABE стала поддерживаться начиная с Service Pack1. Чтобы включить Access-based Enumeration в Windows Server 2003 SP1 (и выше), нужно скачать и установить пакет _http://www.microsoft.com/en-us/download/details.aspx?id=17510. В процессе установки необходимо указать, нужно ли автоматически включить ABE для всех общих папок на сервере, либо настройка будет проводиться в индивидуальном порядке. Если выбран второй пункт, то после окончания установки пакета, в свойствах общих папок появится новая вкладка Access-based Enumeration.

Чтобы активировать ABE для конкретной папки, включите в ее свойствах опцию Enable access-based enumeration on this shared folder.

Также отметим, что в Windows 2003 поддерживается использование Access Based Enumeration на основе DFS, однако настроить его можно только из командной строки с помощью утилиты cacls.

Управление ABE из командной строки

Настройками Access-based Enumeration можно управлять из командной строки при помощи утилиты Abecmd.exe. Данная утилита входит в пакет Access-based Enumeration для Windows Server 2003 SP1 (ссылка выше).

Утилита Abecmd.exe позволяет активировать ABE сразу для всех каталогов или же персонально. Следующая команда включит Access-Based Enumeration сразу для всех шар:

abecmd /enable /all

Или для конкретной папки (например, шары с именем Docs):

abecmd /enable Docs

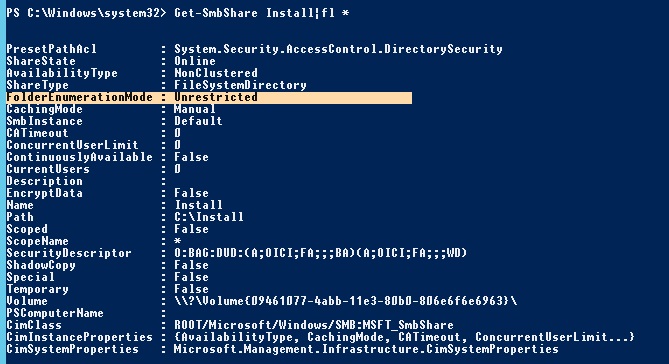

Управление Access Based Enumeration с помощью PowerShell

Для управления настройками Access Based Enumeration для конкретных папок можно использовать PowerShell модуль SMBShare (установлен по-умолчанию в Windows 10/8.1 и Windows Server 2016/ 2012 R2). Выведем свойства конкретной сетевой папки:

Обратите внимание на значение атрибута FolderEnumerationMode. В нашем случае его значение – Unrestricted. Это означает, что ABE отключен для этой папки.

Можно проверить статус ABE для всех сетевых папок сервера:

Get-SmbShare | Select-Object Name,FolderEnumerationMode

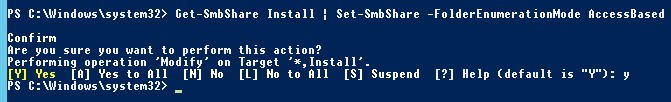

Чтобы включить ABE для папки, выполните:

Get-SmbShare Install | Set-SmbShare -FolderEnumerationMode AccessBased

Вы можете включить Access Based Enumeration для всех опубликованных сетевых папок (в том числе административных шар ADMIN$, C$, E$, IPC$), выполните:

Get-SmbShare Install | Set-SmbShare -FolderEnumerationMode AccessBased

Чтобы отключить ABE, выполните:

Get-SmbShare Install | Set-SmbShare -FolderEnumerationMode Unrestricted

Access-Based Enumeration в Windows 10 / 8.1 / 7

Многим пользователем, особенно в домашних сетях, также хотелось бы иметь возможность воспользоваться функционалом Access-Based Enumeration. Проблема заключается в том, что в клиентских ОС Microsoft отсутствует как графический, так и командный интерфейс управления «Перечислением на основе доступа».

В Windows 10 (Server 2016) и Windows 8.1 (Server 2012R2) для управления Access-based Enumeration можно использовать PowerShell (см. раздел выше). В более старых версиях Windows, вам необходимо установить последнюю версию PowerShell (>= 5.0) или использовать утилиту abecmd.exe из пакета для Windows Server 2003, прекрасно работает и на клиентских ОС. Т.к. пакет Windows Server 2003 Access-based Enumeration на Windows 10 / 8.1 / 7 не устанавливается, придется сначала установить его на Windows Server 2003, а затем скопировать его из каталога C:\windows\system32 в такой же каталог на клиенте. После этого включить ABE можно по сценарию с командной строкой, описанному выше.

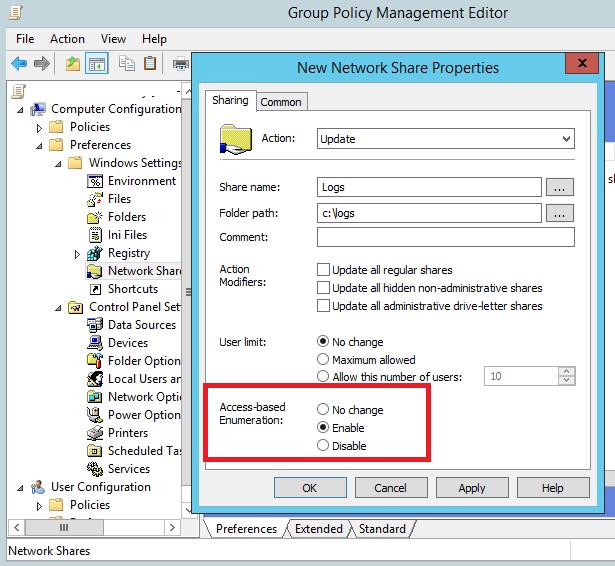

Кроме того, вы можете включать ABE на компьютерах домена AD с помощью групповых политик. Для этого используется GPP в секции: Computer Configuration -> Preferences -> Windows Settings -> Network Shares).

Как вы видите, в свойствах сетевой папки есть опция Access-Based Enumeration, если изменить значение на Enable, для всех общих папок, созданных с помощью данной GPO будет включен режим ABE.

Создание правила для разрешения или запрета пользователям на основании входящего утверждения Create a Rule to Permit or Deny Users Based on an Incoming Claim

В Windows Server 2016 можно использовать политику управления доступом для создания правила, которое позволяет или запрещать пользователям на основе входящего утверждения. In Windows Server 2016, you can use an Access Control Policy to create a rule that will permit or deny users based on an incoming claim. В Windows Server 2012 R2 с использованием шаблона Разрешить или запрещать пользователей, основанных на входящем в службы федерации Active Directory (AD FS) AD FS шаблоне правила ( ) авторизации, можно создать правило проверки подлинности, которое будет предоставлять или запрещать доступ пользователя к проверяющей стороне на основе типа и значения входящего утверждения. In Windows Server 2012 R2, using the Permit or Deny Users Based on an Incoming Claim rule template in Active Directory Federation Services (AD FS), you can create an authorization rule that will grant or deny user’s access to the relying party based on the type and value of an incoming claim.

Например, с помощью этого правила можно создать правило, которое позволит получить доступ к проверяющей стороне только пользователям с утверждением группы со значением «Администраторы домена». For example, you can use this to create a rule that will permit only users that have a group claim with a value of Domain Admins to access the relying party. Если вы хотите предоставить всем пользователям доступ к проверяющей стороне, используйте политику разрешения доступа ко всем пользователям или шаблон правило разрешения всех пользователей в зависимости от используемой версии Windows Server. If you want to permit all users to access the relying party, use the Permit Everyone Access Control Policy or the Permit All Users rule template depending on your version of Windows Server. Пользователи, которым разрешен доступ к проверяющей стороне из службы федерации, все еще могут получить отказ в обслуживании проверяющей стороной. Users who are permitted to access the relying party from the Federation Service may still be denied service by the relying party.

Следующую процедуру можно использовать для создания правила утверждения с помощью оснастки управления AD FS — в. You can use the following procedure to create a claim rule with the AD FS Management snap-in.

Для выполнения этой процедуры требуется членство в группе Администраторы или в эквивалентной группе на локальном компьютере. Membership in Administrators, or equivalent, on the local computer is the minimum required to complete this procedure. Просмотрите сведения об использовании соответствующих учетных записей и членстве в группах в локальной среде и группах домена по умолчанию. Review details about using the appropriate accounts and group memberships at Local and Domain Default Groups.

Создание правила, разрешив пользователям на основе входящего утверждения в Windows Server 2016 To create a rule to permit users based on an incoming claim on Windows Server 2016

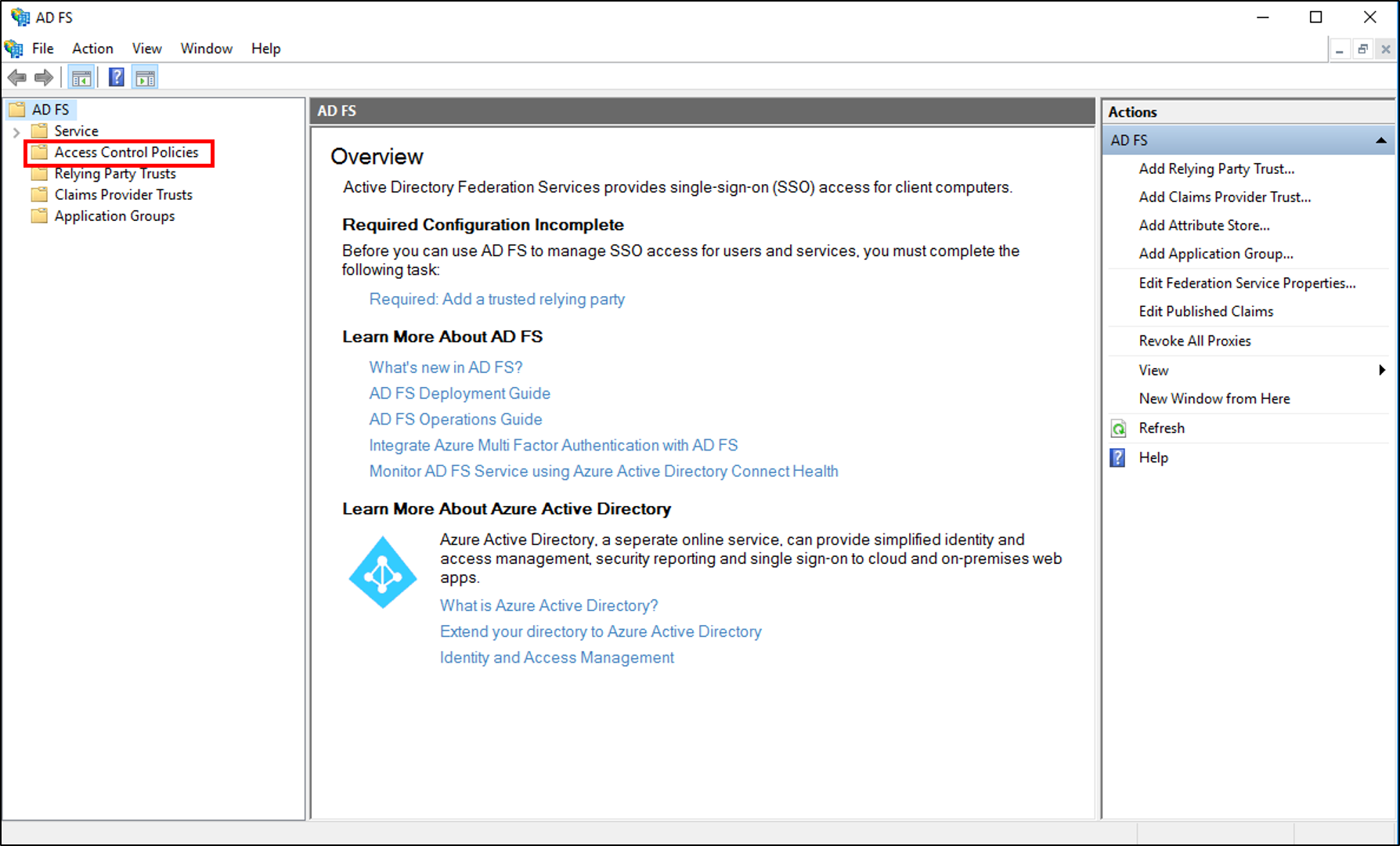

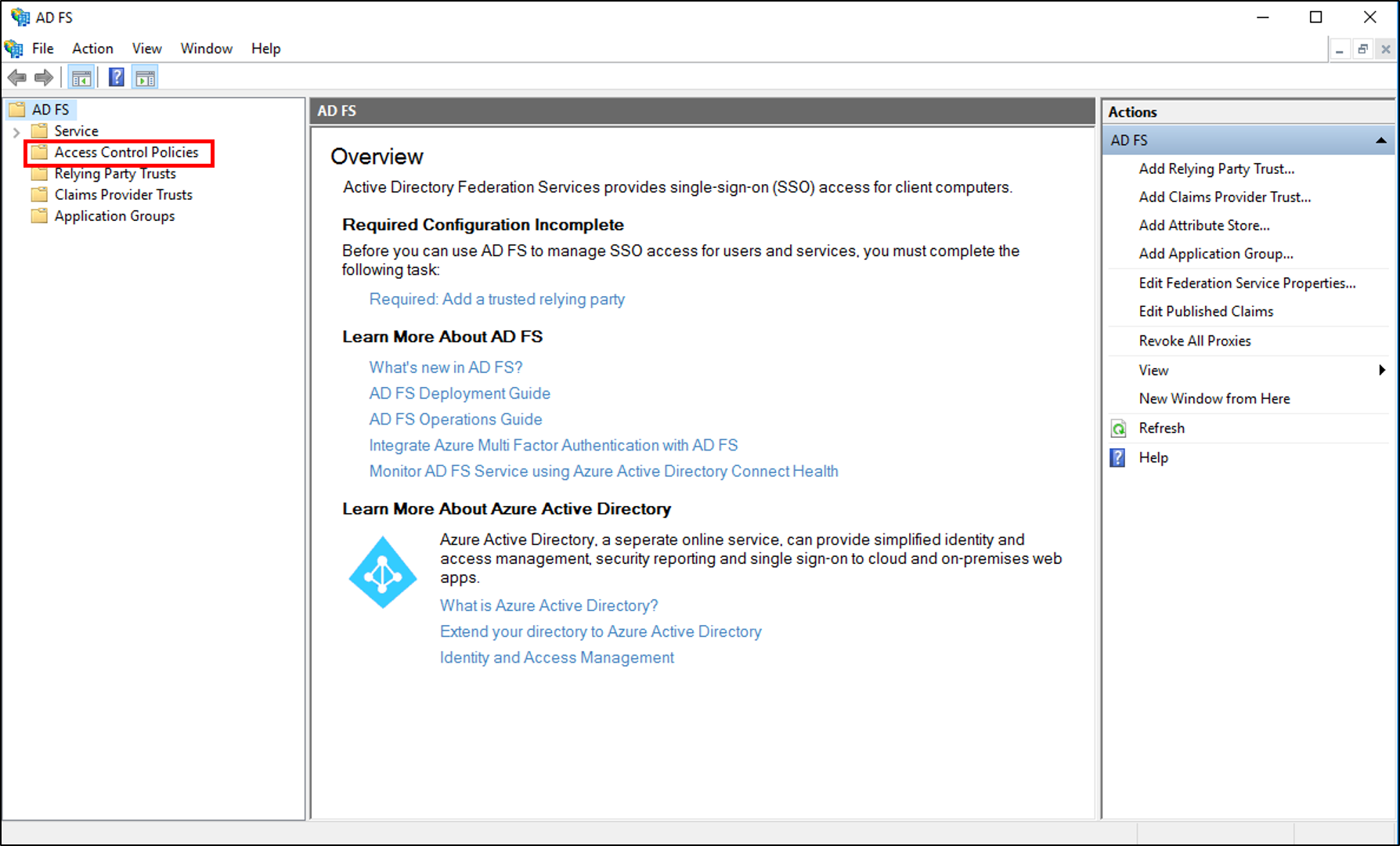

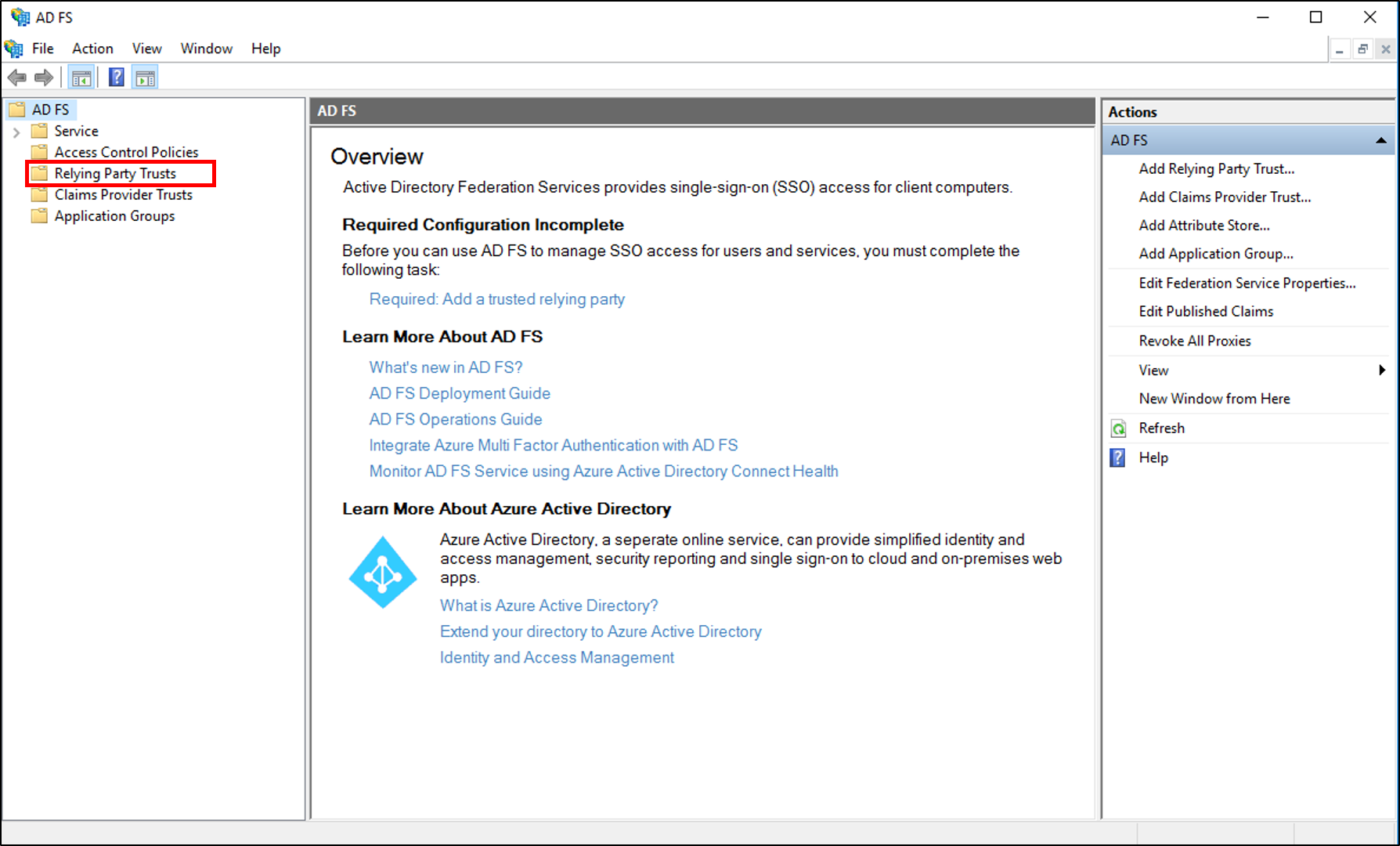

В диспетчере сервера щелкните Средства и выберите Управление AD FS. In Server Manager, click Tools, and then select AD FS Management.

В дереве консоли в разделе AD FS щелкните политики управления доступом. In the console tree, under AD FS, click Access Control Policies.

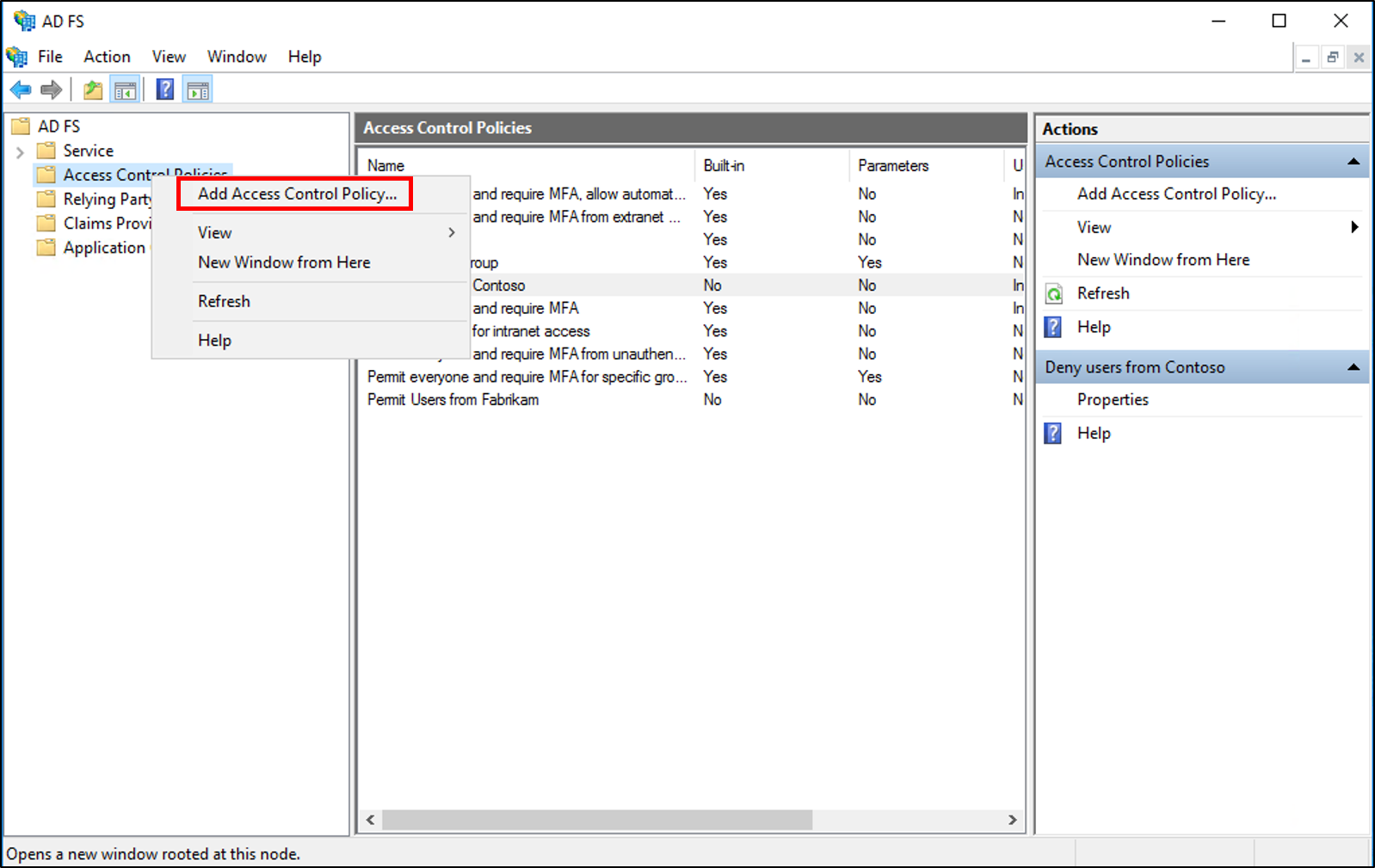

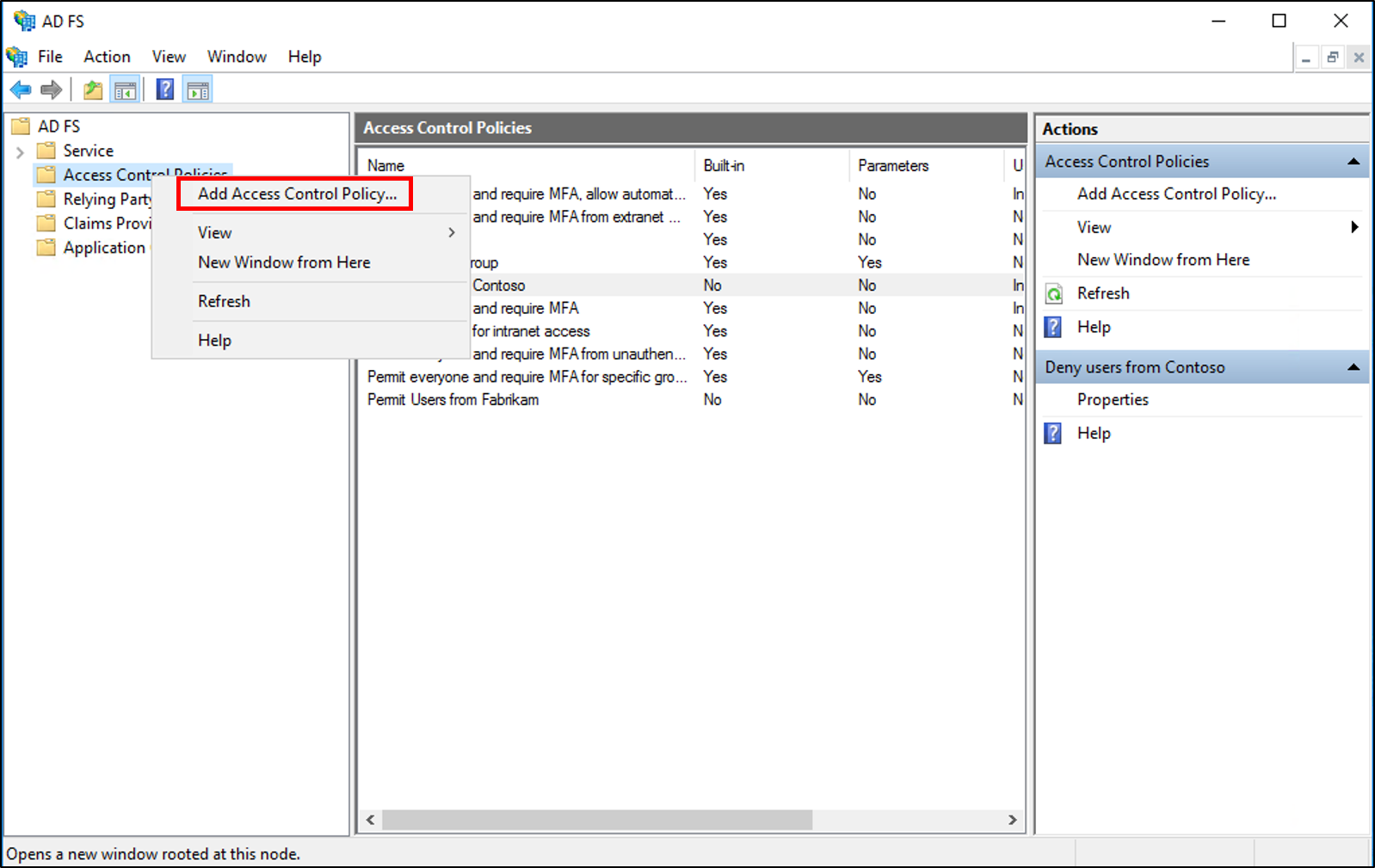

Щелкните правой кнопкой мыши и выберите Добавить политику управления доступом. Right-click and select Add Access Control Policy.

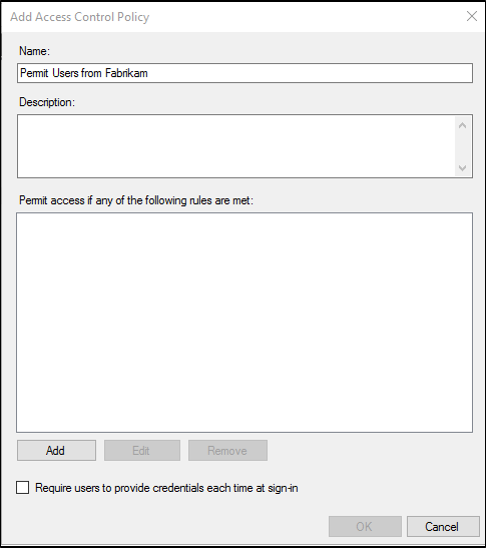

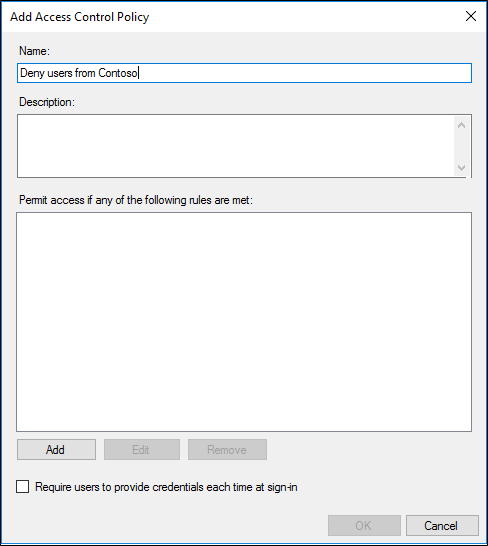

В поле Имя введите имя политики, описание и нажмите кнопку Добавить. In the name box, enter a name for your policy, a description and click Add.

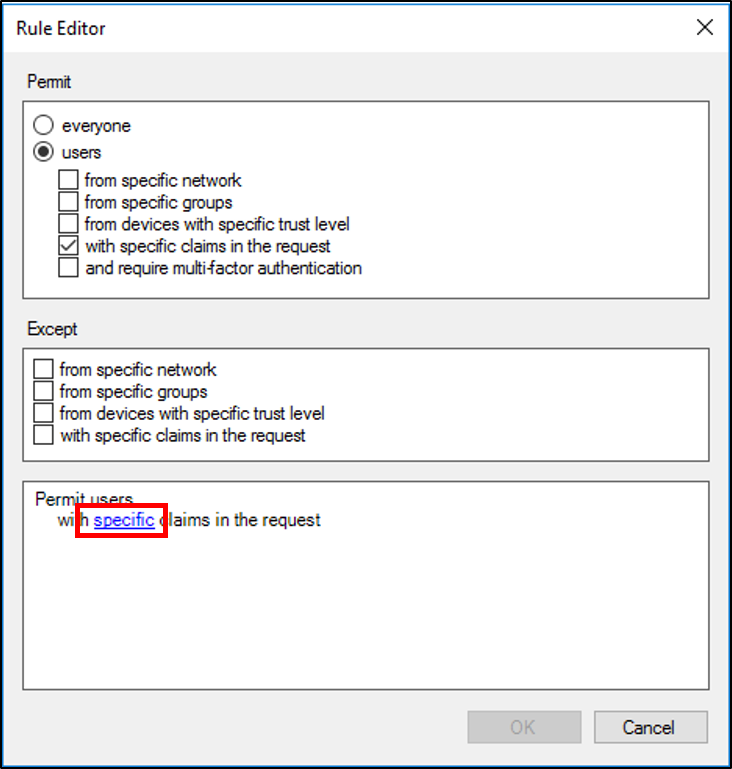

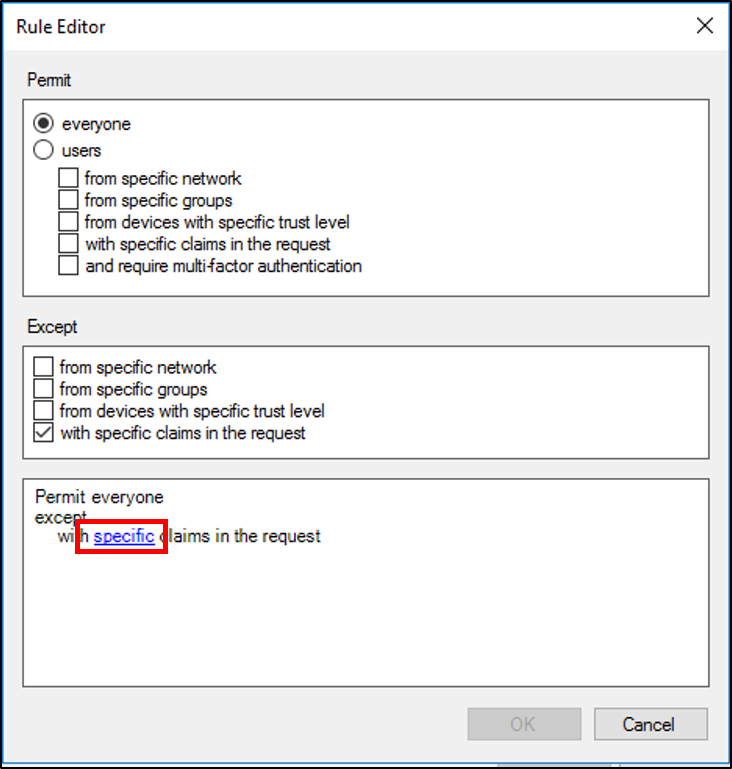

В редакторе правил в разделе Пользователи Поместите флажок с конкретными утверждениями в запросе и щелкните подчеркнутый в нижней части. On the Rule Editor, under users, place a check in with specific claims in the request and click the underlined specific at the bottom.

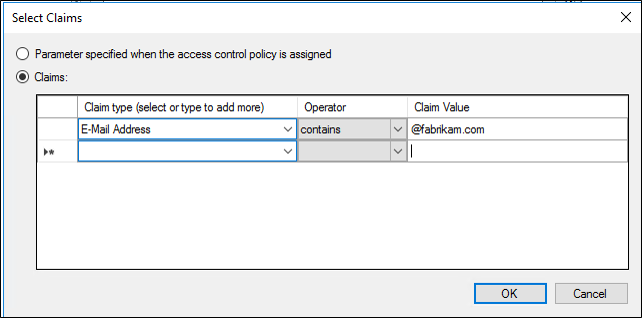

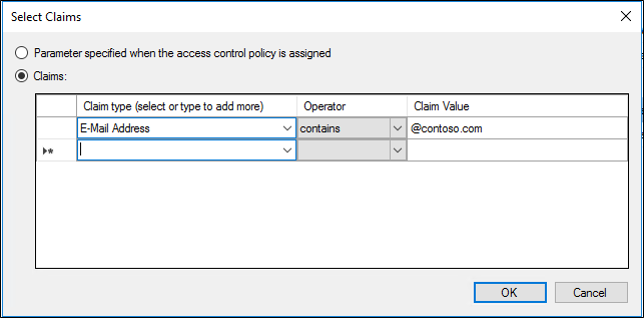

На экране Выбор утверждений щелкните переключатель утверждения , выберите тип утверждения, оператор и значение утверждения , а затем нажмите кнопку ОК. On the Select Claims screen, click the Claims radio button, select the Claim type, the Operator, and the Claim Value then click Ok.

В редакторе правил нажмите кнопку ОК. On the Rule Editor click Ok. На экране Добавить политику управления доступом нажмите кнопку ОК. On the Add Access Control Policy screen, click Ok.

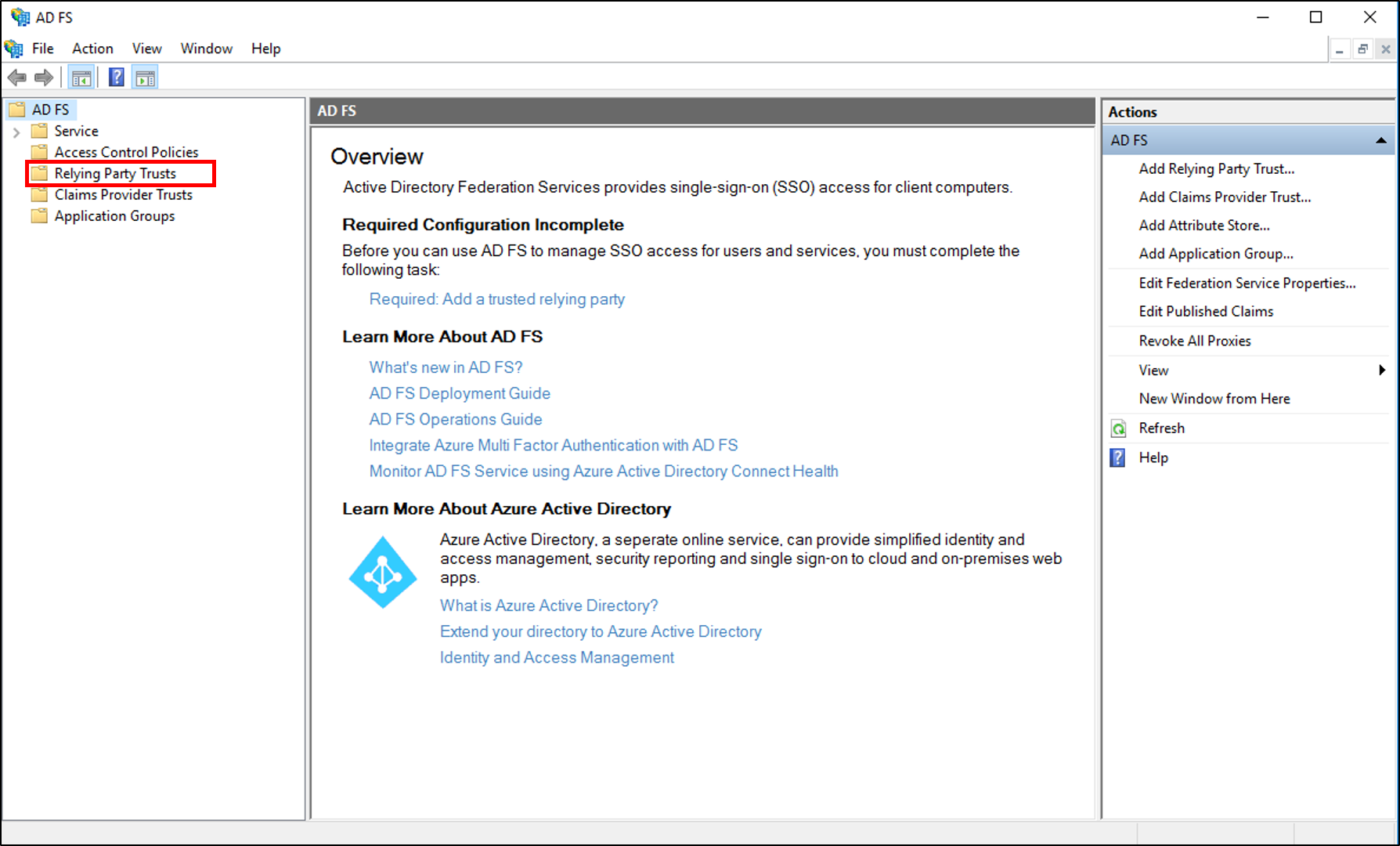

В дереве консоли управления AD FS в разделе AD FS щелкните отношения доверия с проверяющей стороной. In the AD FS Management console tree, under AD FS, click Relying Party Trusts.

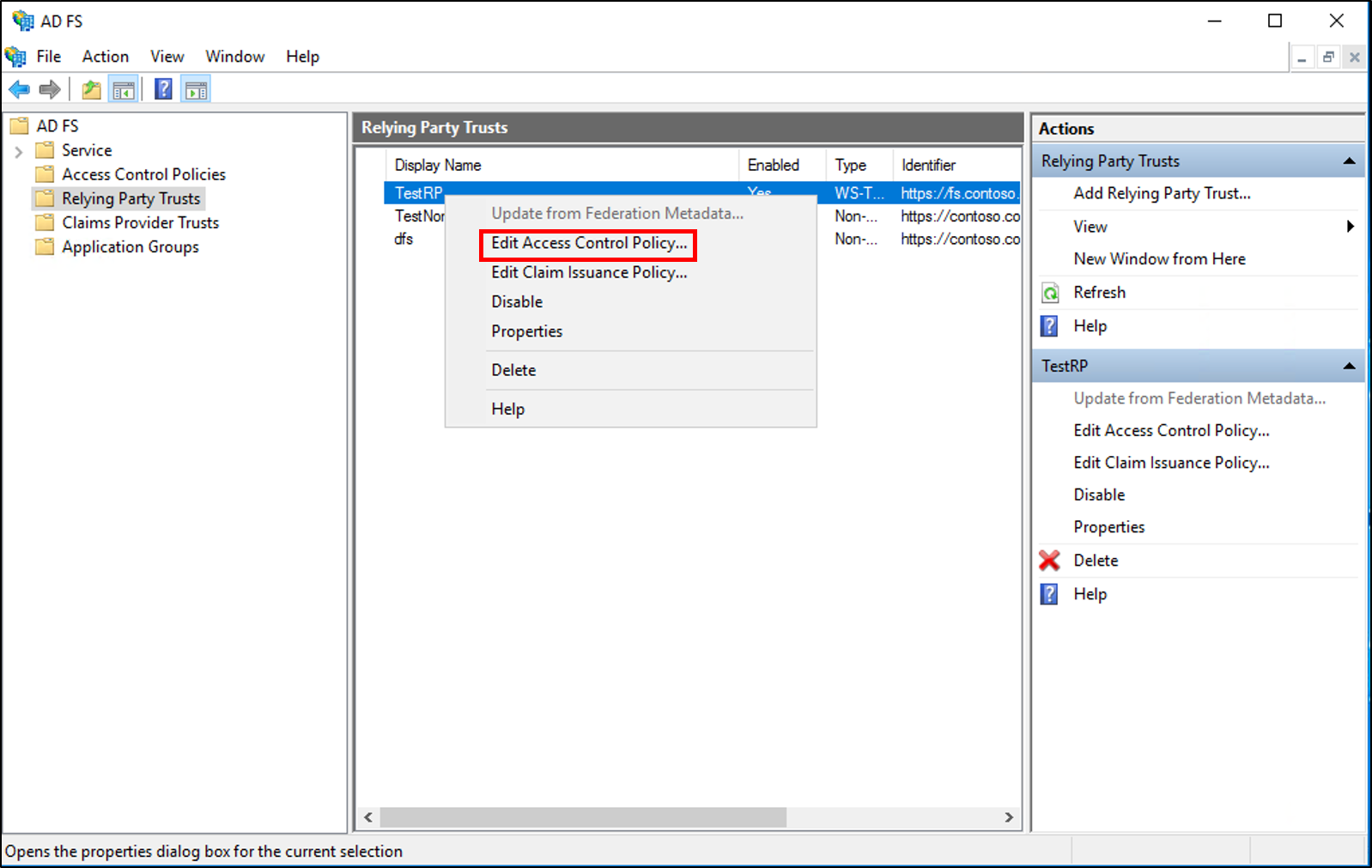

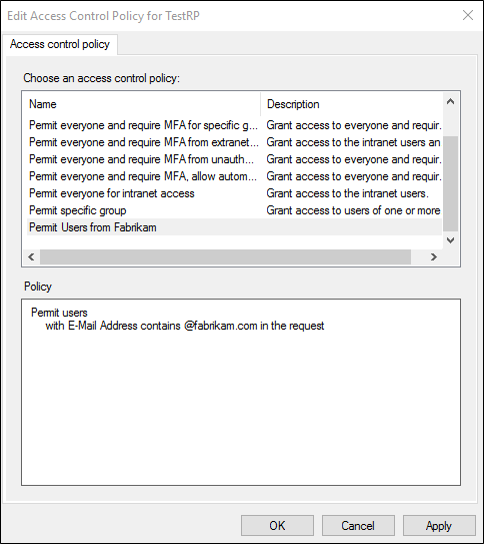

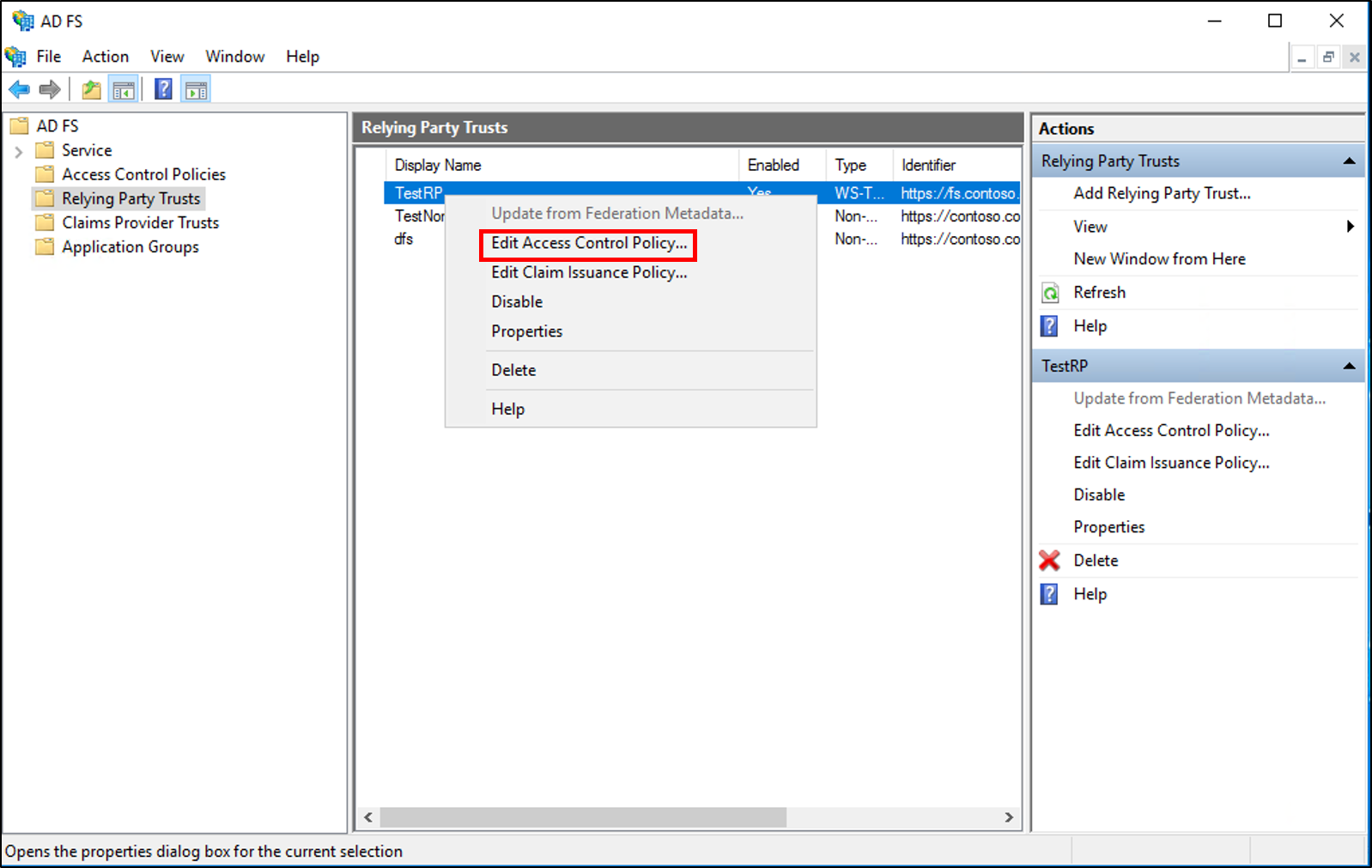

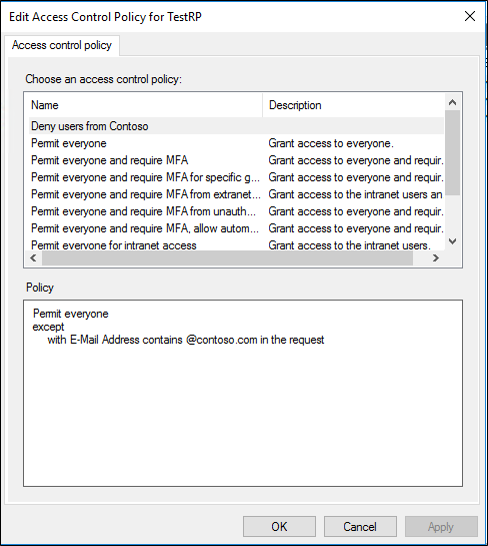

Щелкните правой кнопкой мыши отношение доверия с проверяющей стороной , к которому требуется предоставить доступ, и выберите пункт изменить политику управления доступом. Right-click the Relying Party Trust that you want to permit access to and select Edit Access Control Policy.

В политике управления доступом выберите политику, а затем нажмите кнопку Применить и ОК. On the Access control policy select your policy and then click Apply and Ok.

Создание правила для запрета доступа пользователей на основе входящего утверждения в Windows Server 2016 To create a rule to deny users based on an incoming claim on Windows Server 2016

В диспетчере сервера щелкните Средства и выберите Управление AD FS. In Server Manager, click Tools, and then select AD FS Management.

В дереве консоли в разделе AD FS щелкните политики управления доступом. In the console tree, under AD FS, click Access Control Policies.

Щелкните правой кнопкой мыши и выберите Добавить политику управления доступом. Right-click and select Add Access Control Policy.

В поле Имя введите имя политики, описание и нажмите кнопку Добавить. In the name box, enter a name for your policy, a description and click Add.

В редакторе правил убедитесь, что выбран параметр все все, а в разделе за исключением установите флажок с конкретными утверждениями в запросе и щелкните подчеркнутое в нижней части. On the Rule Editor, make sure everyone is selected and under Except place a check in with specific claims in the request and click the underlined specific at the bottom.

На экране Выбор утверждений щелкните переключатель утверждения , выберите тип утверждения, оператор и значение утверждения , а затем нажмите кнопку ОК. On the Select Claims screen, click the Claims radio button, select the Claim type, the Operator, and the Claim Value then click Ok.

В редакторе правил нажмите кнопку ОК. On the Rule Editor click Ok. На экране Добавить политику управления доступом нажмите кнопку ОК. On the Add Access Control Policy screen, click Ok.

В дереве консоли управления AD FS в разделе AD FS щелкните отношения доверия с проверяющей стороной. In the AD FS Management console tree, under AD FS, click Relying Party Trusts.

Щелкните правой кнопкой мыши отношение доверия с проверяющей стороной , к которому требуется предоставить доступ, и выберите пункт изменить политику управления доступом. Right-click the Relying Party Trust that you want to permit access to and select Edit Access Control Policy.

В политике управления доступом выберите политику, а затем нажмите кнопку Применить и ОК. On the Access control policy select your policy and then click Apply and Ok.

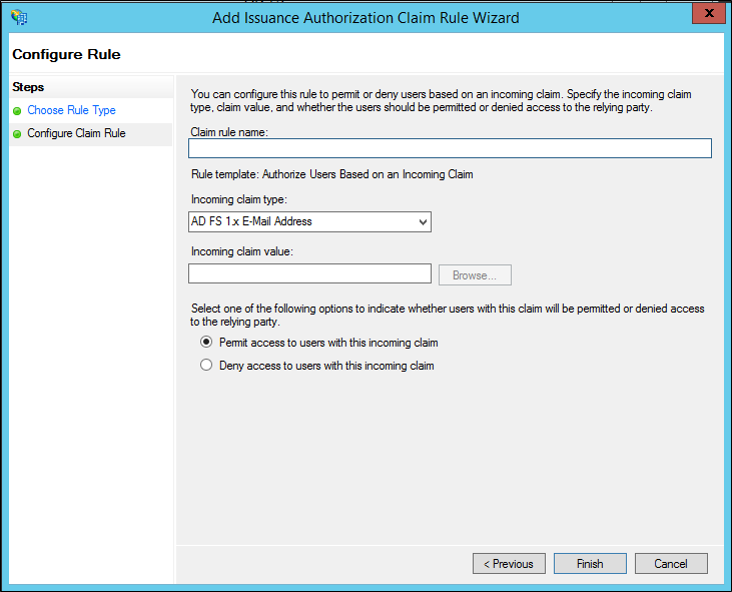

Создание правила разрешения или запрета доступа пользователей на основе входящего утверждения в Windows Server 2012 R2 To create a rule to permit or deny users based on an incoming claim on Windows Server 2012 R2

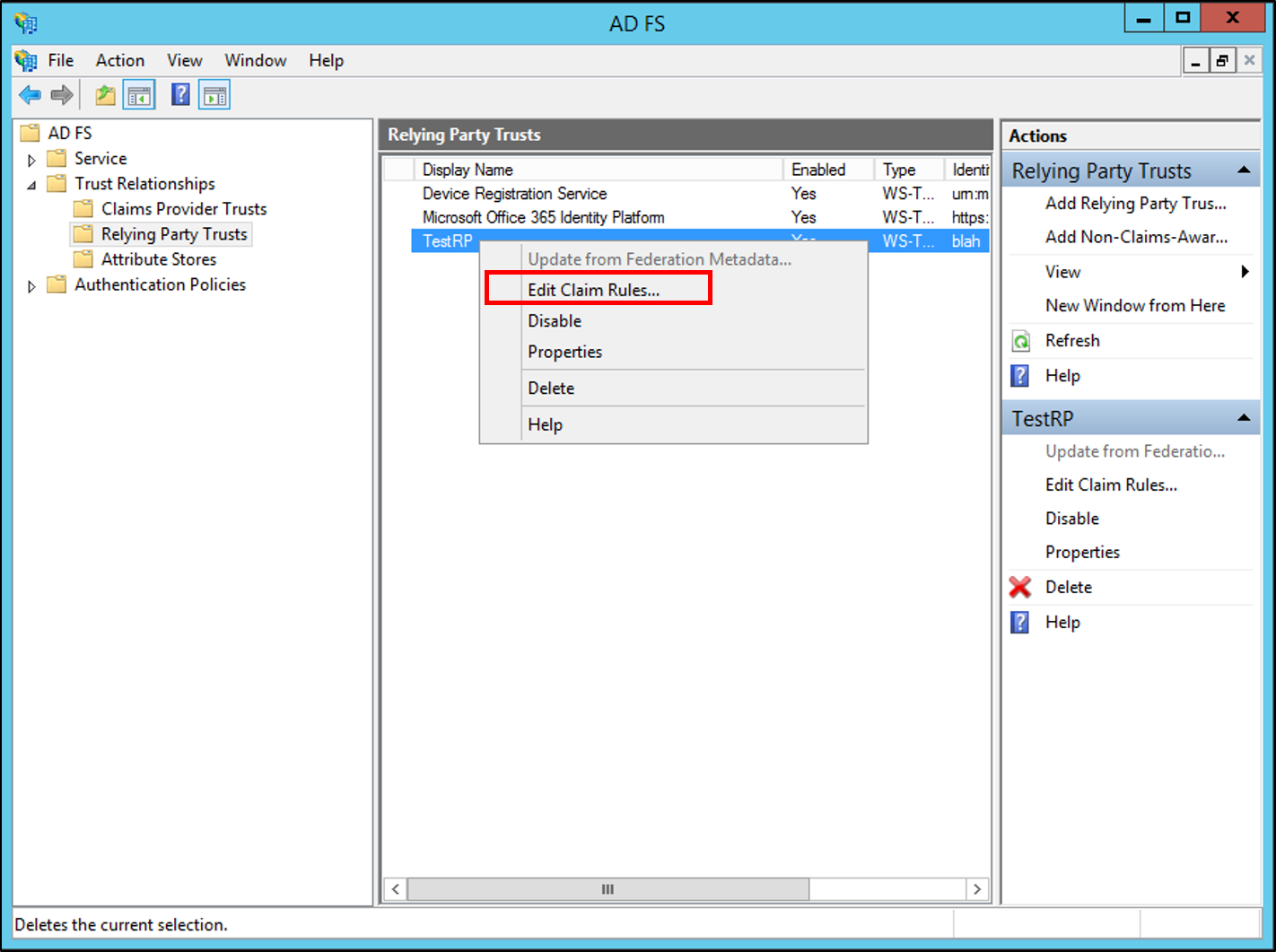

В диспетчере сервера щелкните Средства и выберите Управление AD FS. In Server Manager, click Tools, and then select AD FS Management.

В дереве консоли в разделе AD FS отношения \ доверия с \ проверяющей стороной выберите определенное отношение доверия в списке, в котором вы хотите создать это правило. In the console tree, under AD FS\Trust Relationships\Relying Party Trusts, click a specific trust in the list where you want to create this rule.

Щелкните — Выбранное отношение доверия правой кнопкой мыши и выберите команду изменить правила утверждений. Right-click the selected trust, and then click Edit Claim Rules.

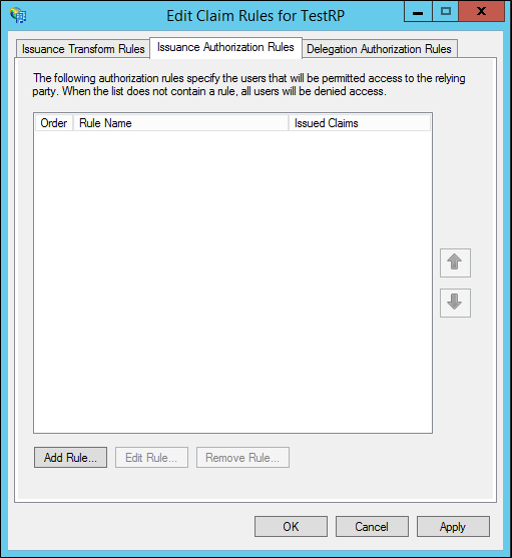

В диалоговом окне изменение правил утверждений перейдите на вкладку правила авторизации выдачи или на вкладку правила авторизации делегирования в ( зависимости от требуемого типа правила авторизации ) , а затем нажмите кнопку Добавить правило , чтобы запустить Мастер добавления правила авторизации. In the Edit Claim Rules dialog box, click the Issuance Authorization Rules tab or the Delegation Authorization Rules tab (based on the type of authorization rule you require), and then click Add Rule to start the Add Authorization Claim Rule Wizard.

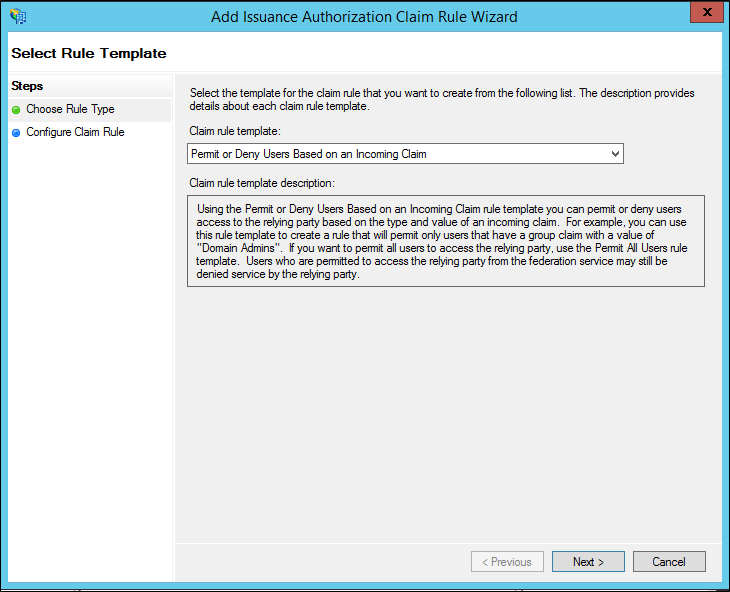

На странице Выбор шаблона правила в разделе шаблон правила утверждения выберите Разрешить или запретить пользователям на основе входящего утверждения из списка, а затем нажмите кнопку Далее. On the Select Rule Template page, under Claim rule template, select Permit or Deny Users Based on an Incoming Claim from the list, and then click Next.

На странице Настройка правила в разделе имя правила утверждения введите отображаемое имя для этого правила в поле тип входящего утверждения выберите тип утверждения в списке, в разделе значение входящего утверждения введите значение или нажмите кнопку Обзор, ( если оно доступно, и выберите ) значение, а затем выберите один из следующих вариантов в зависимости от потребностей Организации. On the Configure Rule page under Claim rule name type the display name for this rule, in Incoming claim type select a claim type in the list, under Incoming claim value type a value or click Browse (if it is available) and select a value, and then select one of the following options, depending on the needs of your organization:

Разрешить доступ пользователям с данным входящим утверждением Permit access to users with this incoming claim

Запретить доступ пользователям с этим входящим утверждением

Нажмите кнопку Готово. Click Finish.

В диалоговом окне изменение правил утверждений нажмите кнопку ОК , чтобы сохранить правило. In the Edit Claim Rules dialog box, click OK to save the rule.