- Инструкция по защите RDP подключения

- Переименуйте стандартную учетную запись администратора

- Блокировка RDP-подключений для учетных записей с пустым паролем

- Смена стандартного порта Remote Desktop Protocol

- Защита от буртфорса

- Запрет прямого ip подключения Server 2012 R2

- Запрет подключения по RDP на Windows Server 2012 R2

- Настройка динамических параметров ограничений IP IIS 8 в Windows Server 2012

- Виртуальный сервер на базе Windows

- Настройка блокировки на основе HTTP-запросов

- Настройка IIS для запрета доступа с IP-адреса

- Настройка режима прокси

Инструкция по защите RDP подключения

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

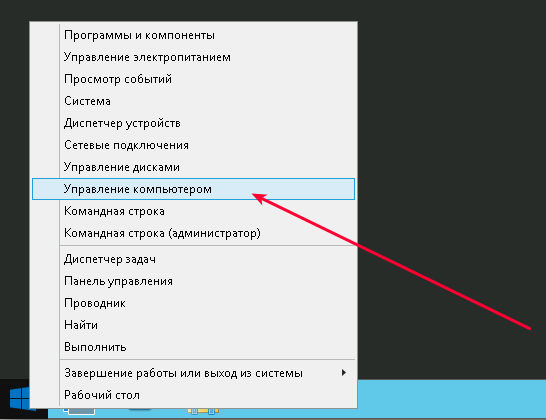

Нажмите Win + X и выберите «Управление компьютером»:

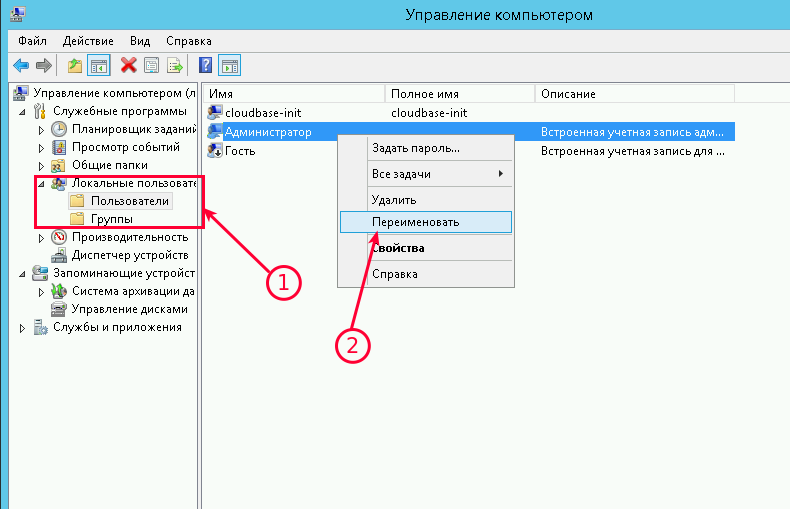

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Блокировка RDP-подключений для учетных записей с пустым паролем

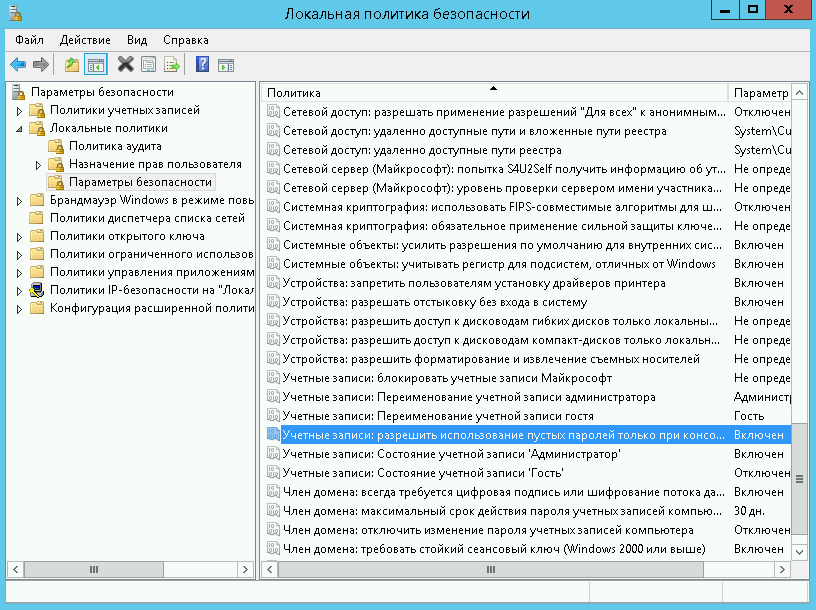

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

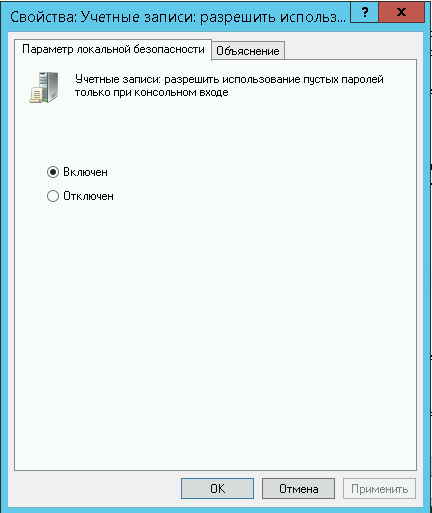

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей. » и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

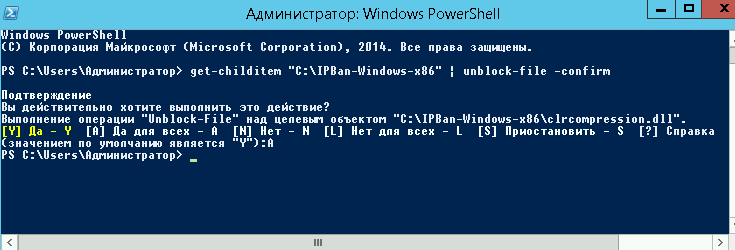

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershellи «ОК») и воспользуйтесь командой следующего вида:

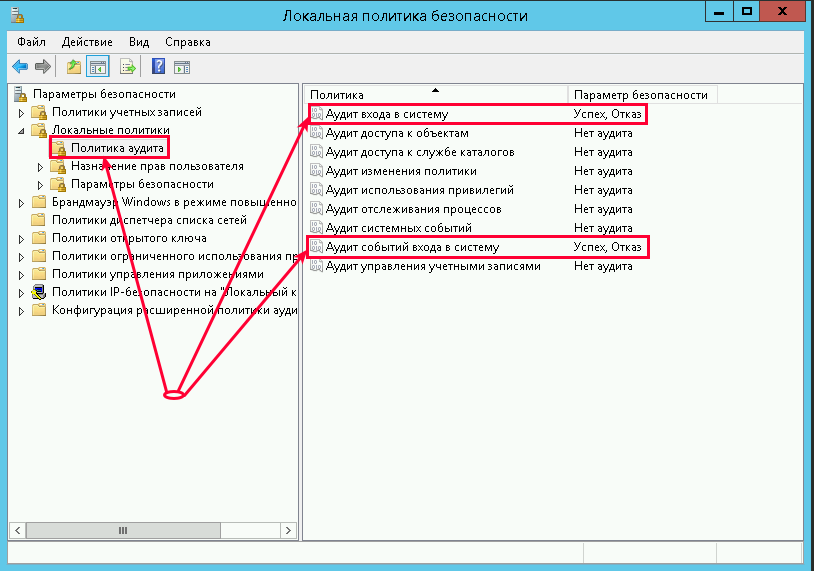

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

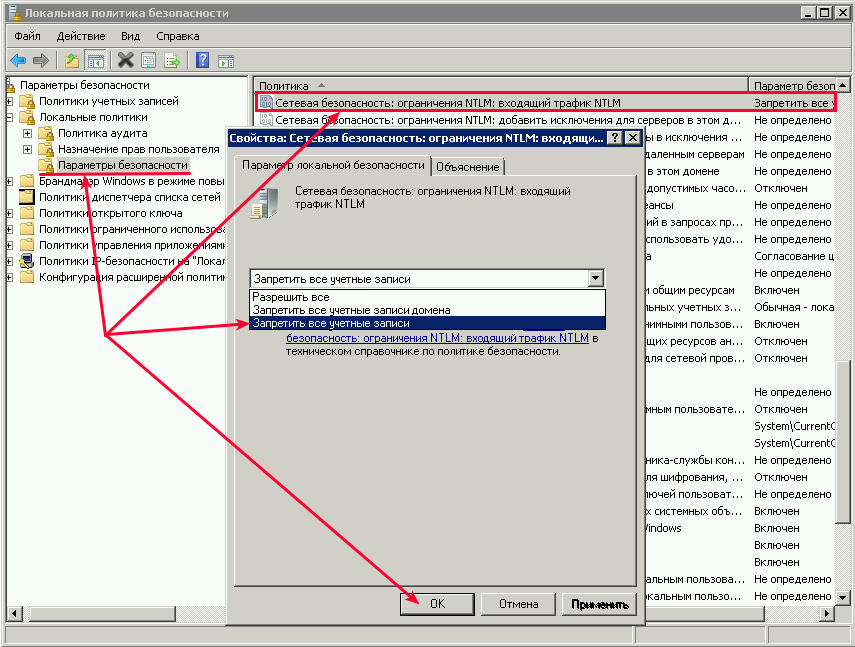

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

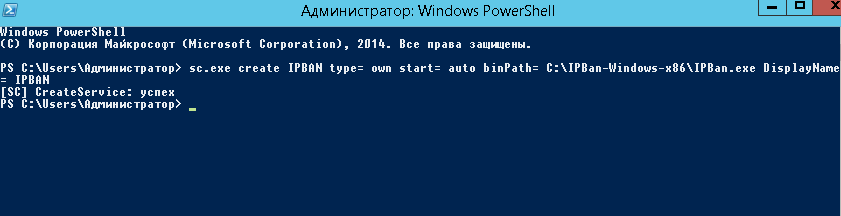

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

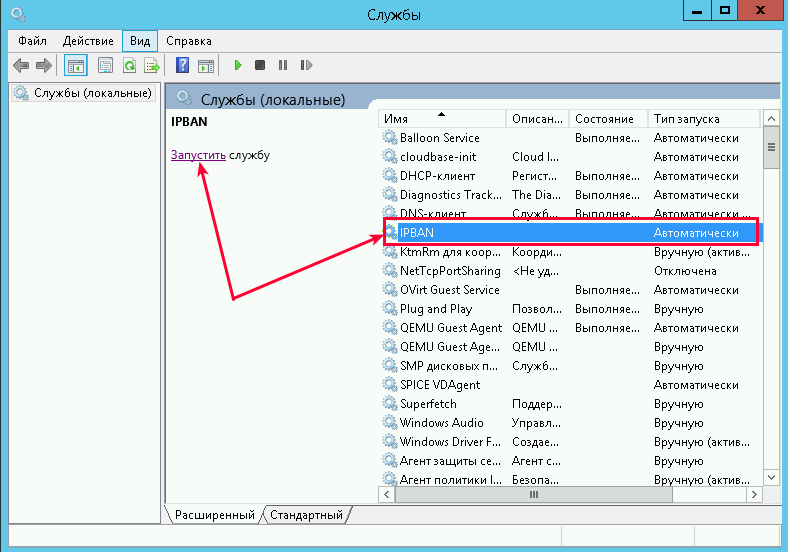

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

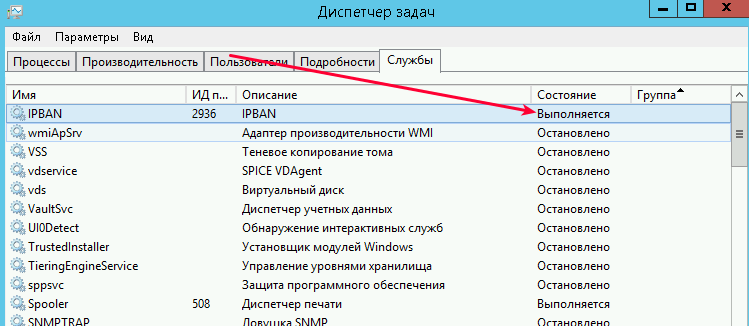

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

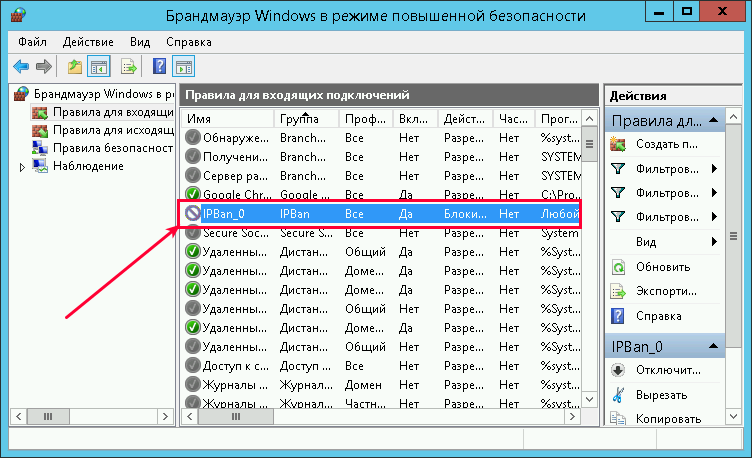

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

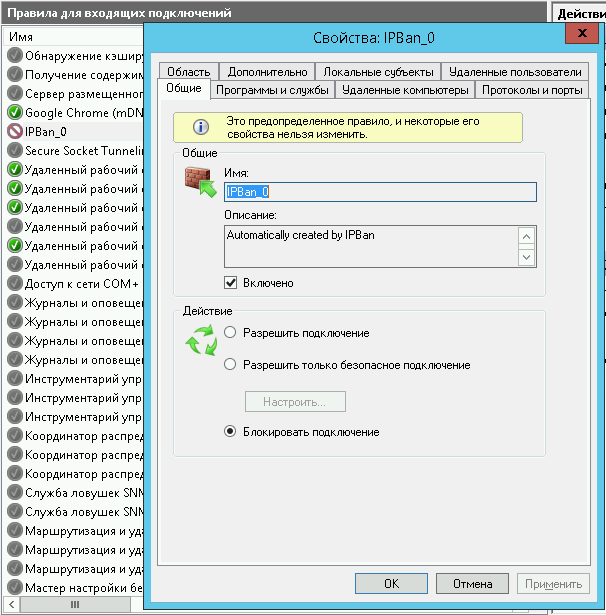

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Запрет прямого ip подключения Server 2012 R2

Многие системные администраторы хотят обезопасить свою сеть, помимо настройки локальной политике безопасности необходимо обезопасить свою сеть еще одним образом, а именно запретить вход по RDP и удаленному рабочему столу по прямому IP адресу.

В каких случаях может понадобится данная процедура? В моей практике встречались случаи, когда было необходимо запретить любой доступ к серверу извне! Но при этом на одной из сетевых карт был установлен прямой IP адрес от интернета провайдера, если вы немного знакомы с ролью VPN Server 2012 R2, то вы уже знаете о том, что любой пользователь, у которого подключен интернет сможет подключиться с помощью удаленного рабочего стола к компьютеру, на котором установлен прямой IP адрес. Поэтому в целях безопасности если вы не используете VPN или терминальный сервер настоятельно рекомендую вам обезопасить свою сеть!

Запрет подключения по RDP на Windows Server 2012 R2

Первым этапом откройте «Панель управления» и перейдите во вкладку «Администрирование»

Открываем раздел «Локальная политика безопасности»

Затем кликаем правой кнопкой мыши по разделу: «Политика IP безопасности на локальный компьютер» и выбираем пункт «Создать политику IP безопасности»

В стартовом окне мастера установки жмем «Далее»

В поле Имя введите название политики и нажмите «Далее»

В запросах безопасного соединения оставляем все по умолчанию и кликаем «Далее»

Далее жмем «Готово»

Кликаем по вновь созданному подключению и выбираем пункт «Добавить»

В мастере создания новых правил для IP безопасности нажимаем «Далее»

В данном окне выберите пункт «Это правило не определяет туннель» и нажмите «Далее»

Выберите тип сети к которому будет применяться данное правило, в нашем примере я укажу «Все сетевые подключения» после чего «Далее»

Теперь нам необходимо создать IP фильтр для того типа IP трафика, к которому будет применено правило безопасности, так как у нас нет действующих фильтров жмем «Добавить»

Итак, список так называемых IP фильтров формируется из множества фильтров, поэтому у нас появляется возможность сгруппировать в один фильтров несколько подсетей.

Задаем Имя в соответствующее поле и кликаем «Добавить»

В появившимся мастере нажимаем «Далее»

По желанию можете заполнить Описание, но я обычно данной настройкой пренебрегаю, поэтому жмем «Далее»

Здесь будьте внимательны, в адресе источника пакетов, из раскрывающегося списка выбираем «Любой IP адрес» и жмем «Далее»

Соответственно в адресе назначения указываем IP адрес к которому хотим запретить прямое IP подключение и нажимаем «Далее»

В разделе Тип протокола выбираем вкладку «Любой» и жмем «Далее»

Ну и завершаем работу мастера кнопкой «Готово»

Итак, после вышеуказанных процедур мы создали список IP фильтров на этом настройка не заканчивается поэтому нажмите «Ок»

Теперь мы должны привязать действие к списку IP фильтра, выбираем ранее созданный список и жмем «Далее»

Для того что бы добавить действие IP фильтра жмем «Добавить»

В мастере настройки снова кликаем «Далее»

Задаем Имя действия фильтра и нажимаем «Далее»

Обратите особое внимание на данный пункт, в нем мы непосредственно указываем действие для получаемых и отправляемых пакетов на наш прямой IP адрес, так как мы решили запретить доступ извне выбираем пункт «Блокировать» затем «Далее»

Завершаем мастер кнопкой «Готово»

После того как мы создали действие блокировки применяем его на списке фильтров, для этого выберем его в списке и нажмем «Далее»

Завершаем вышеуказанные настройки нажав «Готово»

Во вкладке «Правила» необходимо выбрать ранее созданный «Список IP фильтров» и нажать «Применить»

В завершении вышеуказанных настроек необходимо запустить наш запрет подключения по прямому IP, для этого кликаем правой кнопкой мыши, по политике которую мы создали и выбираем пункт «Назначить»

Теперь если пользователи захотят подключиться через удаленный рабочий стол по прямому IP адресу к счастью у них ничего не получится так как мы запретили все пакеты для данного IP адреса.

Если у вас возникли вопросы по данной статье пишите мне в комментарии и подписывайтесь на рассылку. Всем спасибо за прочтение и удачи во всех начинаниях!

Настройка динамических параметров ограничений IP IIS 8 в Windows Server 2012

В веб-сервере IIS 7 и более ранних версий присутствовала встроенная функциональность, позволявшая администраторам разрешать или запрещать доступ для конкретного IP-адреса или пула адресов. При блокировке IP-адреса, любой HTTP-клиент, использовавший его, получал сообщение об ошибке с кодом “403.6 Forbidden”.

С помощью данной функции администраторы могут управлять доступом к своему серверу и реагировать на подозрительную активность в сети.

В новой версии веб-сервера IIS 8.0 компания Microsoft расширила описываемую функциональность, добавив несколько новых возможностей:

Виртуальный сервер на базе Windows

- Лицензия включена в стоимость

- Тестирование 3-5 дней

- Безлимитный трафик

- Динамическую фильтрацию IP-адресов, которая позволяет администраторам настраивать сервер таким образом, чтобы блокировать доступ для IP-адресов, количество запросов с которых превышает заданный порог.

- Теперь функции фильтрации IP-адресов позволяют администраторам настраивать поведение веб-сервера при блокировке IP-адреса, таким образом, чтобы соединение разрывалось, вместо отправки клиенту ошибки HTTP 403.6.

- Появилась новая функция фильтрации — режим прокси, который позволяет блокировать IP-адреса не только на основе IP клиента, который виден IIS, но и на основе значений x-forwarded в HTTP-заголовке.

Чтобы воспользоваться этими функциями необходим сервер под управлением Windows Server 2012 с установленным IIS 8.0.

Необходимо активировать дополнительные роли:

Настройка блокировки на основе HTTP-запросов

IIS 8.0 можно настроить так, чтобы он блокировал доступ к сайту на основе количества запросов, отправленных конкретным HTTP-клиентом за определенный промежуток времени, или на основе числа одновременных подключений, установленных клиентом.

Для настройки запрета на основе числа HTTP-запросов, необходимо зайти диспетчер служб IIS (с правами администратора), затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

Затем в правой панели выбрать пункт «Изменить динамические параметры ограничения»:

В появившемся диалоговом окне нужно поставить галочки в пунктах «Запретить IP_адрес с учетом количества параллельных запросов» и «Запрет IP-адреса по количеству запросов за период времени»:

После этого нужно нажать «ОК».

Настройка IIS для запрета доступа с IP-адреса

В IIS 7 и более ранних версий веб-сервер возвращал ошибку “403.6 Forbidden” клиенту, которому был запрещен доступ по IP. В IIS 8.0 адмнистраторы могут настраивать запрет на доступ разными способами.

Для этого нужно открыть диспетчер служб IIS, затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

Затем в правой панели кликнуть на «Изменить параметры»:

Затем в диалоговом окне нужно выбрать «Запрещено» в пункте «Запретить тип действия»:

Настройка режима прокси

При фильтрации по IP-адресам возникает проблема, которая заключается в том, что многие клиенты обращаются к веб-серверу через различные межсетевые экраны, балансировщики нагрузки и прокси-серверы — в таком случае IIS увидит лишь IP-адрес ближайшего к нему такого узла, за которым могут скрываться как благонадежные клиенты, так и те, которых стоит заблокировать. В IIS 8.0 администраторы могут настроить веб-сервер таким образом, чтобы он в дополнение к IP-адресу анализировал HTTP-заголовк x-forwarded-for, чтобы понимать, какой запрос нужно заблокировать, а какой нет. Эта функция называется режимом прокси.

Для того, чтобы настроить этот режим, нужно открыть диспетчер служб IIS, затем кликнуть на названии сервера и открыть оснастку «Ограничение IP-адресов и доменов»:

Затем в правой панели кликнуть на «Изменить параметры»:

Затем в диалоговом окне нужно поставить галочку напротив пункта «Разрешить режим прокси-сервера», а затем нажать «ОК»: