- Сетевой доступ: не разрешать перечисление учетных записей SAM и общих ресурсов анонимными пользователями Network access: Do not allow anonymous enumeration of SAM accounts and shares

- Справочные материалы Reference

- Возможные значения Possible values

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Конфликты политик Policy conflicts

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Гостевой доступ в SMB2 отключен по умолчанию в Windows

- Симптомы

- Запись журнала 1

- Рекомендации

- Запись журнала 2

- Рекомендации

- Причина

- Решение

- Дополнительные сведения

- Анонимный доступ к общим папкам и принтерам без пароля

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

Сетевой доступ: не разрешать перечисление учетных записей SAM и общих ресурсов анонимными пользователями Network access: Do not allow anonymous enumeration of SAM accounts and shares

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения и вопросы безопасности для сетевого доступа: не разрешайте анонимное нумерацию учетных записей SAM и параметров политики безопасности для доступа к ресурсам. Describes the best practices, location, values, and security considerations for the Network access: Do not allow anonymous enumeration of SAM accounts and shares security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие дополнительные разрешения будут назначены для анонимных подключений к устройству. This policy setting determines which additional permissions will be assigned for anonymous connections to the device. Windows позволяет анонимным пользователям выполнять определенные действия, такие как enumerating the names of domain accounts and network shares. Windows allows anonymous users to perform certain activities, such as enumerating the names of domain accounts and network shares. Это удобно, например, если администратор хочет предоставить доступ пользователям в доверенном домене, который не поддерживает взаимное доверие. This is convenient, for example, when an administrator wants to give access to users in a trusted domain that does not maintain a reciprocal trust. Однако даже если этот параметр политики включен, анонимные пользователи будут иметь доступ к ресурсам с разрешениями, которые явно включают встроенную группу ANONYMOUS LOGON. However, even with this policy setting enabled, anonymous users will have access to resources with permissions that explicitly include the built-in group, ANONYMOUS LOGON.

Этот параметр политики не влияет на контроллеры домена. This policy setting has no impact on domain controllers. Неправильное использование этого параметра политики — распространенная ошибка, которая может привести к потере данных или проблемам с доступом к данным или безопасностью. Misuse of this policy setting is a common error that can cause data loss or problems with data access or security.

Возможные значения Possible values

Администратор не может на назначены дополнительные разрешения для анонимных подключений к устройству. No additional permissions can be assigned by the administrator for anonymous connections to the device. Анонимные подключения будут зависеть от разрешений по умолчанию. Anonymous connections will rely on default permissions. Однако неавторизованный пользователь может анонимно перечислить имена учетных записей и использовать эти сведения для попытки угадать пароли или выполнить атаки со службой социальной инженерии. However, an unauthorized user could anonymously list account names and use the information to attempt to guess passwords or perform social-engineering attacks.

Не определено Not defined

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Отключено Disabled |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Отключено Disabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Конфликты политик Policy conflicts

Даже если этот параметр политики включен, анонимные пользователи будут иметь доступ к ресурсам с разрешениями, которые явно включают встроенную группу ANONYMOUS LOGON (в системах до Windows Server 2008 и Windows Vista). Even with this policy setting enabled, anonymous users will have access to resources with permissions that explicitly include the built-in group, ANONYMOUS LOGON (on systems earlier than Windows Server 2008 and Windows Vista).

Групповая политика Group Policy

Эта политика не влияет на контроллеры домена. This policy has no impact on domain controllers.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Неавторизованный пользователь может анонимно перечислять имена учетных записей и общие ресурсы, а также использовать эти сведения для попытки угадать пароли или выполнить атаки с использованием социальных сетей. An unauthorized user could anonymously list account names and shared resources and use the information to attempt to guess passwords or perform social-engineering attacks.

Противодействие Countermeasure

В разрешается сетевой доступ: не разрешайте анонимное нумерацию учетных записей SAM и параметров для доступа к ресурсам. Enable the Network access: Do not allow anonymous enumeration of SAM accounts and shares setting.

Возможное влияние Potential impact

Невозможно предоставить доступ пользователям другого домена через однонаправленное доверие, так как администраторы доверяемого домена не могут перечислять списки учетных записей в другом домене. It is impossible to grant access to users of another domain across a one-way trust because administrators in the trusting domain are unable to enumerate lists of accounts in the other domain. Пользователи, которые анонимно имеют доступ к файловым серверам и серверам печати, не могут перечислить общие сетевые ресурсы на этих серверах; для просмотра списков общих папок и принтеров пользователям необходимо пройти проверку подлинности. Users who access file and print servers anonymously are unable to list the shared network resources on those servers; the users must be authenticated before they can view the lists of shared folders and printers.

Гостевой доступ в SMB2 отключен по умолчанию в Windows

В этой статье описываются сведения об отключении гостевого доступа Windows в SMB2 по умолчанию, а также параметров, позволяющих включить небезопасные гостевых логотипы в групповой политике. Однако это, как правило, не рекомендуется.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016

Исходный номер КБ: 4046019

Симптомы

В Windows 10, Windows Server 2019 или Windows Server 2016 клиент SMB2 больше не разрешает следующие действия:

- Доступ учетной записи гостей к удаленному серверу.

- Возвращайся к учетной записи Гостевой после того, как будут предоставлены недействительные учетные данные.

SMBv2 имеет следующее поведение в этих версиях Windows:

- Windows 10 Enterprise и Windows 10 Education больше не позволяют пользователю подключаться к удаленной акции с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Windows Server 2016 Datacenter и Standard editions больше не позволяют пользователю подключаться к удаленной совместной информации с помощью учетных данных гостей по умолчанию, даже если удаленный сервер запрашивает учетные данные гостей.

- Выпуски Windows 10 Home и Professional не изменились по сравнению с предыдущим поведением по умолчанию.

Если вы попробуете подключиться к устройствам, запрашивающие учетные данные гостя, а не соответствующими проверке подлинности, вы можете получить следующее сообщение об ошибке:

Вы не можете получить доступ к этой общей папке, так как политики безопасности вашей организации блокируют недостоверный гостевой доступ. Эти политики помогают защитить компьютер от небезопасных или вредоносных устройств в сети.

Кроме того, если удаленный сервер пытается заставить вас использовать гостевой доступ, или если администратор включает гостевой доступ, в журнал событий SMB Client в журнале событий SMB-клиента в журнале регистрируются следующие записи:

Запись журнала 1

Рекомендации

Это событие указывает на то, что сервер пытался войти в систему пользователя в качестве недостоверного гостя, но ему было отказано. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, гостевых логотипов уязвимы для атак человека в середине, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные (несекреционные) гостевых логотипы по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Запись журнала 2

Значение реестра по умолчанию:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:0

Настроено значение реестра:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters] «AllowInsecureGuestAuth»=dword:1

Рекомендации

Это событие указывает на то, что администратор включил небезопасные гостевых логотипов. Ненадежный гостевых логотип возникает, когда сервер входит в систему пользователя в качестве недостоверного гостя. Обычно это происходит в ответ на сбой проверки подлинности. Гостевых логотипов не поддерживают стандартные функции безопасности, такие как подписание и шифрование. Таким образом, разрешение гостевых логонов делает клиента уязвимым для атак человека в центре, которые могут подвергать конфиденциальные данные в сети. Windows отключает небезопасные гостевых логотипов по умолчанию. Рекомендуется не включить небезопасные гостевых логотипы.

Причина

Это изменение в поведении по умолчанию по умолчанию по проекту и рекомендуется Корпорацией Майкрософт для обеспечения безопасности.

Вредоносный компьютер, который выдает себя за законный файл-сервер, может позволить пользователям подключаться в качестве гостей без их ведома. Рекомендуется не изменять этот параметр по умолчанию. Если удаленное устройство настроено на использование учетных данных гостей, администратор должен отключить гостевой доступ к этому удаленному устройству и настроить правильную проверку подлинности и авторизацию.

Windows и Windows Server не включили гостевой доступ или разрешили удаленным пользователям подключаться в качестве гостевых или анонимных пользователей с Windows 2000. Только сторонним удаленным устройствам может потребоваться гостевой доступ по умолчанию. Операционные системы, предоставляемые Корпорацией Майкрософт, не работают.

Решение

Если вы хотите включить небезопасный гостевой доступ, можно настроить следующие параметры групповой политики:

- Откройте редактор локальной групповой политики (gpedit.msc).

- В дереве консоли выберите компьютерную конфигурацию >административных шаблонов >сетевой локальной >рабочей станции.

- Для настройки щелкните правой кнопкой мыши Включить небезопасные гостевых логотипов и выберите Изменить.

- Выберите Включено и выберите ОК.

Включение небезопасных гостевых логонов снижает безопасность клиентов Windows.

Дополнительные сведения

Этот параметр не влияет на поведение SMB1. SMB1 продолжает использовать гостевой доступ и откат гостей.

SMB1 неустановлен по умолчанию в последних конфигурациях Windows 10 и Windows Server. Дополнительные сведения см. в см. в рубрике SMBv1 не установлен по умолчанию в Windows 10 версии 1709, Версии Windows Server 1709и более поздних версиях.

Анонимный доступ к общим папкам и принтерам без пароля

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

Локальные политики анонимного доступа

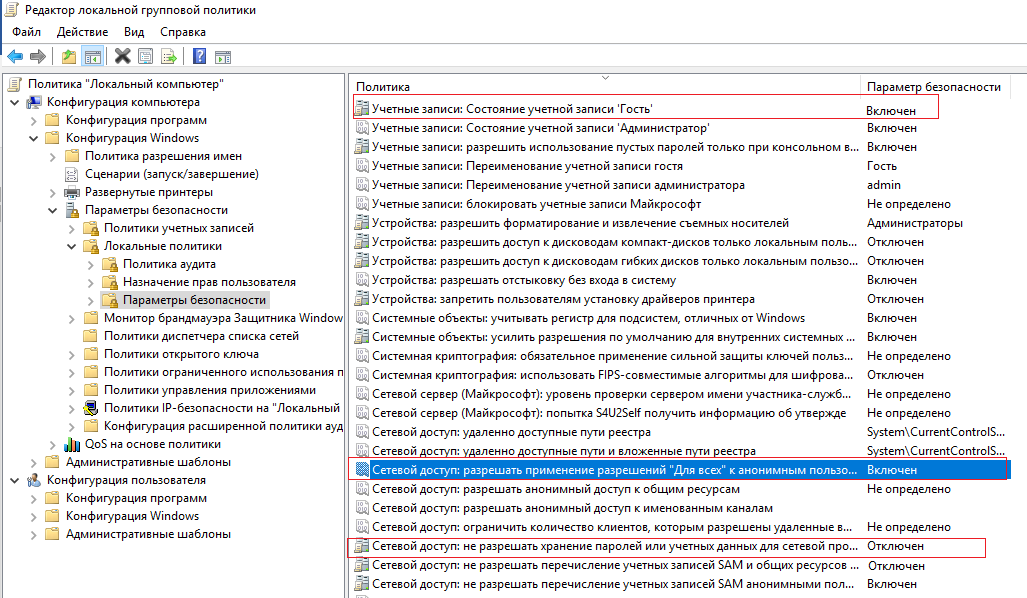

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

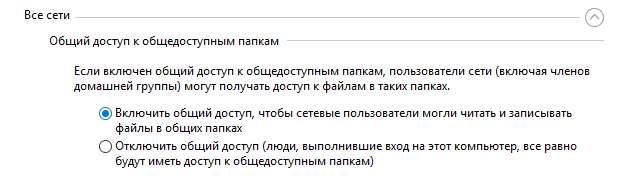

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). В секции “Все сети” должен быть выбрана настройка “Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках” и выбрать “Отключить парольную защиту (если вы доверяете всем устройствам в вашей сети)” (см. статью о проблемах обнаружения компьютеров в рабочих группах).

Настройка анонимного доступа к общей папке

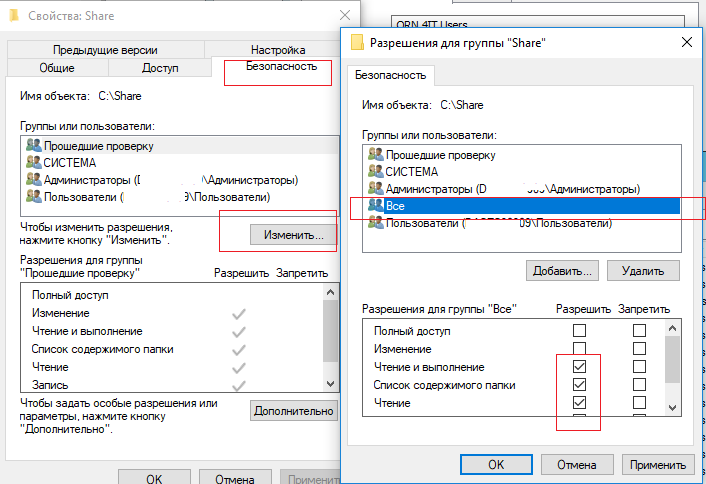

Теперь нужно настроить разрешения доступа на общей папке, к который вы хотите предоставить общий доступ. Откройте свойства папки в настройках NTFS разрешений (вкладка Безопасность) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

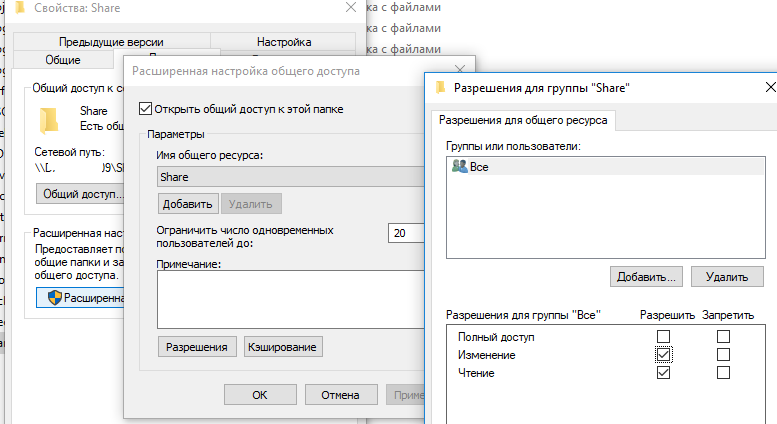

Также на вкладке Доступ нужно предоставить права анонимным пользователям на доступ к шаре (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

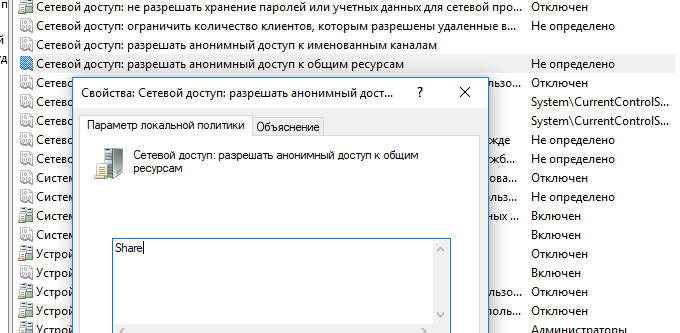

Теперь в редакторе локальных политик в секции Локальные политики -> Параметры безопасности нужно в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) указать имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Предоставление анонимного доступа к общему сетевому принтеру

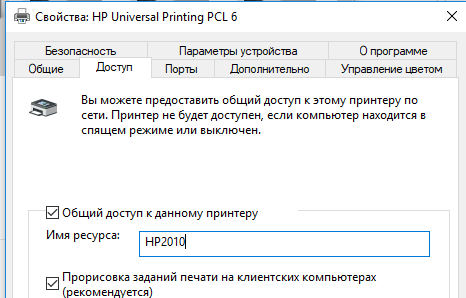

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

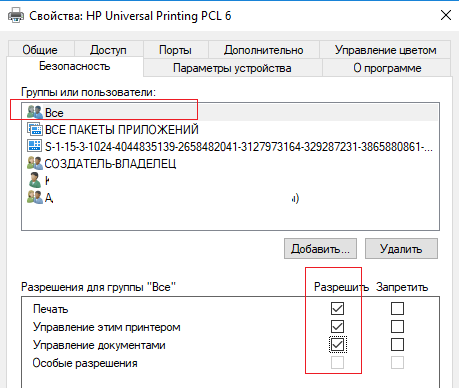

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\\servername\share) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.