- Device protection in Windows Security

- Core isolation

- Memory integrity

- Security processor

- Security processor details

- Secure boot

- Hardware security capability

- Your device meets the requirements for standard hardware security

- Your device meets the requirements for enhanced hardware security

- Your device exceeds the requirements for enhanced hardware security ( Note: In Windows 20H2 this message will say «Your device has all Secured-core PC features enabled»)

- Standard hardware security not supported

- Stay protected with Windows Security

- Important security info

- Understand and customize Windows Security features

- Status icons indicate your level of safety:

- Run a malware scan manually

- Run a quick scan in Windows Security

- Run an advanced scan in Windows Security

- Schedule your own scan

- Schedule a scan

- Turn Microsoft Defender Antivirus real-time protection on or off

- Turn real-time protection off temporarily

- Базовые защиты и дополнительные требования для защиты целостности кода на основе виртуализации Baseline protections and additional qualifications for virtualization-based protection of code integrity

- Базовые меры защиты Baseline protections

- Дополнительные требования для повышенной безопасности Additional qualifications for improved security

- Дополнительные требования к безопасности начиная с Windows 10 версии 1507 и Windows Server 2016 Technical Preview 4 Additional security qualifications starting with Windows 10, version 1507, and Windows Server 2016, Technical Preview 4

- Дополнительные требования к безопасности начиная с Windows 10 версии 1507 и Windows Server 2016 Technical Preview 4 Additional security qualifications starting with Windows 10, version 1607, and Windows Server 2016

- Дополнительные требования к безопасности за 2017г. (начиная с Windows 10 версии 1703) Additional security qualifications starting with Windows 10, version 1703

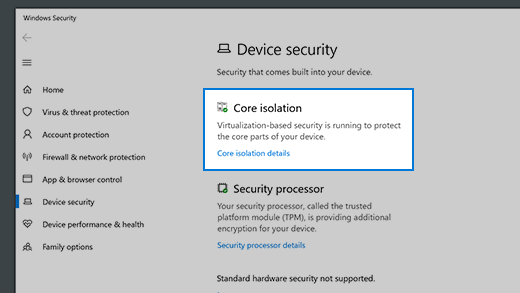

Device protection in Windows Security

Windows Security provides the following built-in security options to help protect your device from malicious software attacks.

To access the features described below, in the search box on the taskbar, type windows security, select it from the results, and then select Device security.

Notes: What you actually see on the Device security page may vary depending upon what your hardware supports.

For more info about Windows Security, see Stay protected with Windows Security.

For more info about Microsoft Defender Firewall, see Turn Microsoft Defender Firewall on or off.

Core isolation

Core isolation provides added protection against malware and other attacks by isolating computer processes from your operating system and device. Select Core isolation details to enable, disable, and change the settings for core isolation features.

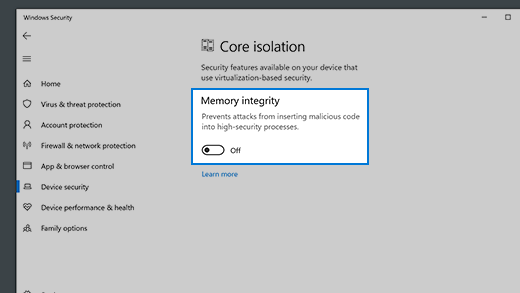

Memory integrity

Memory integrity is a feature of core isolation. By turning on the Memory integrity setting, you can help prevent malicious code from accessing high-security processes in the event of an attack.

Security processor

Your security processor provides additional encryption for your device.

Security processor details

This is where you’ll find info about the security processor manufacturer and version numbers, as well as about the security processor’s status. Select Security processor details for additional info and options.

Note: If you don’t see a Security processor entry on this screen then it’s likely that your device doesn’t have the TPM (Trusted Platform Module) hardware necessary for this feature.

If your security processor isn’t working properly you’ll see a link on the Security processor details page that says Security processor troubleshooting. Select it to see any error messages and advanced options. For more information see: Security Processor troubleshooting.

Secure boot

Secure boot prevents a sophisticated and dangerous type of malware—a rootkit—from loading when you start your device. Rootkits use the same permissions as the operating system and start before it, which means they can completely hide themselves. Rootkits are often part of an entire suite of malware that can bypass local logins, record passwords and keystrokes, transfer private files, and capture cryptographic data.

You may have to disable secure boot to run some PC graphics cards, hardware, or operating systems such as Linux or earlier versions of Windows. For more info, see How to disable and re-enable secure boot.

Hardware security capability

At the bottom of the Device security screen, one of the following messages appears, indicating the security capability of your device.

Your device meets the requirements for standard hardware security

This means your device supports memory integrity and core isolation and also has:

TPM 2.0 (also referred to as your security processor)

Secure boot enabled

Your device meets the requirements for enhanced hardware security

This means that in addition to meeting all the requirements of standard hardware security, your device also has memory integrity turned on.

Your device exceeds the requirements for enhanced hardware security ( Note: In Windows 20H2 this message will say «Your device has all Secured-core PC features enabled»)

This means that in addition to meeting all the requirements of enhanced hardware security, your device also has System Management Mode (SMM) protection turned on.

Standard hardware security not supported

This means that your device does not meet at least one of the requirements of standard hardware security.

Improving hardware security

If the security capability of your device isn’t what you’d like it to be, you might need to turn on certain hardware features (such as secure boot, if supported) or change the settings in your system’s BIOS. Contact your hardware manufacturer to see what features are supported by your hardware and how to activate them.

Stay protected with Windows Security

Windows 10 includes Windows Security, which provides the latest antivirus protection. Your device will be actively protected from the moment you start Windows 10. Windows Security continually scans for malware (malicious software), viruses, and security threats. In addition to this real-time protection, updates are downloaded automatically to help keep your device safe and protect it from threats.

Windows 10 in S mode

Some features will be a little different if you’re running Windows 10 in S mode. Because this mode is streamlined for tighter security, the Virus & threat protection area has fewer options. But don’t worry—the built-in security of this mode automatically prevents viruses and other threats from running on your device, and you’ll receive security updates automatically. For more info, see Windows 10 in S mode FAQ.

Important security info

Windows Security is built-in to Windows 10 and includes an antirvirus program called Microsoft Defender Antivirus. (In previous versions of Windows 10, Windows Security is called Windows Defender Security Center).

If you have another antivirus app installed and turned on, Microsoft Defender Antivirus will turn off automatically. If you uninstall the other app, Microsoft Defender Antivirus will turn back on automatically.

If you’re having problems receiving Windows Security updates, see Fix Windows Update errors and the Windows Update FAQ.

For info on how to uninstall an app, see Repair or remove an app in Windows 10.

To change your user account to an admin account, see Create a local user or administrator account in Windows 10.

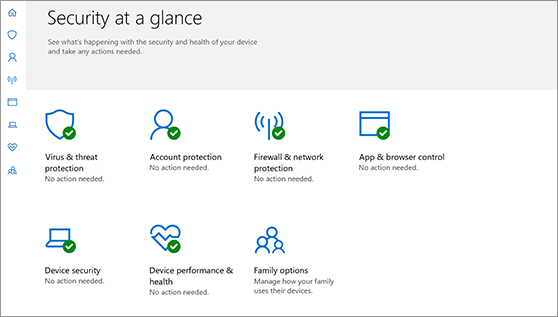

Understand and customize Windows Security features

Windows Security is your home to manage the tools that protect your device and your data:

Virus & threat protection. Monitor threats to your device, run scans, and get updates to help detect the latest threats. (Some of these options are unavailable if you’re running Windows 10 in S mode.)

Account protection. Access sign-in options and account settings, including Windows Hello and dynamic lock.

Firewall & network protection. Manage firewall settings and monitor what’s happening with your networks and internet connections.

App & browser control. Update settings for Microsoft Defender SmartScreen to help protect your device against potentially dangerous apps, files, sites, and downloads. You’ll have exploit protection and you can customize protection settings for your devices.

Device security. Review built-in security options to help protect your device from attacks by malicious software.

Device performance & health. View status info about your device’s performance health, and keep your device clean and up to date with the latest version of Windows 10.

Family options. Keep track of your kids’ online activity and the devices in your household.

You can customize how your device is protected with these Windows Security features. To access them, select Start > Settings > Update & Security > Windows Security . Then select the feature you want to explore.

Open Windows Security settings

Status icons indicate your level of safety:

Green means your device is sufficiently protected and there aren’t any recommended actions.

Yellow means there is a safety recommendation for you.

Red is a warning that something needs your immediate attention.

Run a malware scan manually

When you’re concerned about risks to a specific file or folder, you can right-click the file or folder in File Explorer, then select Scan with Microsoft Defender.

If you suspect there’s malware or a virus on your device, you should immediately run a quick scan. This is much faster than running a full scan on all your files and folders.

Run a quick scan in Windows Security

Select Start > Settings > Update & Security > Windows Security and then Virus & threat protection.

Open Windows Security settings

Under Current threats, select Quick scan (or in previous versions of Windows 10, under Threat history, select Scan now).

If the scan doesn’t find any issues, but you’re still concerned, you may want to check your device more thoroughly.

Run an advanced scan in Windows Security

Select Start > Settings > Update & Security > Windows Security and then Virus & threat protection.

Under Current threats, select Scan options (or in previous versions of Windows 10, under Threat history, select Run a new advanced scan).

Select one of the scan options:

Full scan (check files and programs currently running on your device)

Custom scan (scan specific files or folders)

Microsoft Defender Offline scan (run this scan if your device has been, or could potentially be, infected by a virus or malware). Learn more about Microsoft Defender Offline

Select Scan now.

Note: Because of streamlined security, this process isn’t available if you’re running Windows 10 in S mode.

Schedule your own scan

Even though Windows Security is regularly scanning your device to keep it safe, you can also set when and how often the scans occur.

Schedule a scan

Select the Start button, type schedule tasks in the Search box, and in the list of results, select Task Scheduler.

In the left pane, select the arrow (>) next to Task Scheduler Library to expand it, do the same with Microsoft > Windows, and then scroll down and select the Windows Defender folder.

In the top-center pane, select Windows Defender Scheduled Scan. (Point to the choices to see the full names.)

In the Actions pane on the right, scroll down and then select Properties.

In the window that opens, select the Triggers tab, and then select New.

Set your preferred time and frequency, and then select OK.

Review the schedule and select OK.

Note: Because of streamlined security, this process isn’t available if you’re running Windows 10 in S mode.

Turn Microsoft Defender Antivirus real-time protection on or off

Sometimes you may need to briefly stop running real-time protection. While real-time protection is off, files you open or download won’t be scanned for threats. However, real-time protection will soon turn on automatically again to protect your device.

Turn real-time protection off temporarily

Select Start > Settings > Update & Security > Windows Security and then Virus & threat protection > Manage settings. (In previous versions of Windows 10, select Virus & threat protection > Virus & threat protection settings.)

Open Windows Security settings

Switch the Real-time protection setting to Off and choose Yes to verify.

Note: Because of streamlined security, this process isn’t available if you’re running Windows 10 in S mode.

Базовые защиты и дополнительные требования для защиты целостности кода на основе виртуализации Baseline protections and additional qualifications for virtualization-based protection of code integrity

Компьютеры должны соответствовать определенным требованиям к оборудованию, прошивке и программному обеспечению, чтобы воспользоваться всеми функциями безопасности на основе виртуализации (VBS) в Защитник Windows Device Guard. Computers must meet certain hardware, firmware, and software requirements in order to take advantage of all of the virtualization-based security (VBS) features in Windows Defender Device Guard. Компьютеры без этих требований по-прежнему могут быть защищены Защитник Windows управления приложениями (WDAC) — разница в том, что эти компьютеры не будут так закалены от определенных угроз. Computers lacking these requirements can still be protected by Windows Defender Application Control (WDAC) policies—the difference is that those computers will not be as hardened against certain threats.

Например, на оборудовании, которое включает расширения виртуализации ЦП и SLAT, будет присутствовать усиленная защита от вредоносного ПО, пытающегося получить доступ к ядру, однако без защищенных параметров BIOS, таких как «Загружаться только со встроенного жесткого диска», компьютер может быть загружен (злоумышленником, имеющим к нему физический доступ) с помощью операционной системы на загрузочном носителе. For example, hardware that includes CPU virtualization extensions and SLAT will be hardened against malware that attempts to gain access to the kernel, but without protected BIOS options such as “Boot only from internal hard drive,” the computer could be booted (by a malicious person who has physical access) into an operating system on bootable media.

Защиты целостности кода на основе виртуализации может быть несовместима с некоторыми устройствами и приложениями. Virtualization-based protection of code integrity may be incompatible with some devices and applications. Настоятельно рекомендуется проверить эту конфигурацию в лаборатории перед включением защиты целостности кода на основе виртуализации в производственных системах. We strongly recommend testing this configuration in your lab before enabling virtualization-based protection of code integrity on production systems. В противном случае могут возникать непредвиденные ошибки, в том числе потеря данных или системная ошибки (STOP-ошибка). Failure to do so may result in unexpected failures up to and including data loss or a blue screen error (also called a stop error).

В следующих таблицах приведены дополнительные сведения об оборудовании, встроенном ПО и программном обеспечении, необходимых для развертывания различных функциональных возможностей Device Guard. The following tables provide more information about the hardware, firmware, and software required for deployment of various Windows Defender Device Guard features. В таблицах описываются базовые меры защиты, а также меры защиты для обеспечения повышенной безопасности, которые связаны с параметрами оборудования и встроенного ПО, доступными в 2015–2017 гг. The tables describe baseline protections, plus protections for improved security that are associated with hardware and firmware options available in 2015, 2016, and 2017.

Начиная с Windows 10 версии 1607, на новых компьютерах должен по умолчанию быть включен доверенный платформенный модуль (TPM 2.0). Beginning with Windows 10, version 1607, Trusted Platform Module (TPM 2.0) must be enabled by default on new computers.

Базовые меры защиты Baseline protections

| Базовые меры защиты Baseline Protections | Описание Description | Преимущества безопасности Security benefits |

|---|---|---|

| Оборудование: 64-разрядный ЦП Hardware: 64-bit CPU | Чтобы гипервизор Windows обеспечивал работу функций VBS, необходим 64-разрядный компьютер. A 64-bit computer is required for the Windows hypervisor to provide VBS. | |

| Оборудование: расширения виртуализации в ЦП, Hardware: CPU virtualization extensions, а также Extended Page Tables plus extended page tables | Требования: для работы VBS требуются следующие функциональные возможности оборудования/ These hardware features are required for VBS: Одно из следующих расширений виртуализации: One of the following virtualization extensions: • VT-x (Intel) или • VT-x (Intel) or • AMD-V • AMD-V А также: And: — технология Extended Page Tables, также называемая Second Level Address Translation (SLAT). • Extended page tables, also called Second Level Address Translation (SLAT). | Преимущества безопасности: VBS обеспечивает изоляцию ядра безопасности от обычной операционной системы. VBS provides isolation of the secure kernel from the normal operating system. Благодаря этой изоляции в обычной операционной системе нельзя воспользоваться уязвимостями и атаками «нулевого дня». Vulnerabilities and zero-days in the normal operating system cannot be exploited because of this isolation. |

| Встроенное ПО: версия встроенного ПО UEFI 2.3.1.c и выше с безопасной загрузкой UEFI Firmware: UEFI firmware version 2.3.1.c or higher with UEFI Secure Boot | См. требование System.Fundamentals.Firmware.UEFISecureBoot в спецификациях совместимости оборудования Windows для Windows 10, версии 1809 и Windows Server 2019 . See the System.Fundamentals.Firmware.UEFISecureBoot requirement in the Windows Hardware Compatibility Specifications for Windows 10, version 1809 and Windows Server 2019 — Systems download. Предыдущие версии спецификаций и политик программы совместимости оборудования Windows можно найти здесь. You can find previous versions of the Windows Hardware Compatibility Program Specifications and Policies here. | Преимущества безопасности: безопасная загрузка UEFI обеспечивает запуск на устройстве только авторизованного кода. UEFI Secure Boot helps ensure that the device boots only authorized code. Она может предотвратить установку буткитов и руткитов и их сохранение между перезагрузками. This can prevent boot kits and root kits from installing and persisting across reboots. |

| Встроенное ПО: безопасный процесс обновления встроенного ПО Firmware: Secure firmware update process | Прошивка UEFI должна поддерживать безопасное обновление прошивки, найденное в соответствии с требованием System.Fundamentals.Firmware.UEFISecureBoot в спецификациях совместимости оборудования Windows для Windows 10, версии 1809 и Windows Server 2019 . UEFI firmware must support secure firmware update found under the System.Fundamentals.Firmware.UEFISecureBoot requirement in the Windows Hardware Compatibility Specifications for Windows 10, version 1809 and Windows Server 2019 — Systems download. Предыдущие версии спецификаций и политик программы совместимости оборудования Windows можно найти здесь. You can find previous versions of the Windows Hardware Compatibility Program Specifications and Policies here. | Преимущества безопасности: встроенное ПО UEFI, как и любое ПО, имеет уязвимости безопасности, которые при их обнаружении должны устраняться посредством обновления встроенного ПО, UEFI firmware just like software can have security vulnerabilities that, when found, need to be patched through firmware updates. Исправление позволяет предотвратить установку руткитов. Patching helps prevent root kits from getting installed. |

| Программное обеспечение: драйверы, поддерживающие HVCI Software: HVCI compatible drivers | В спецификациях совместимости оборудования Windows для Windows 10, версии 1809 и Windows Server 2019см. требование Filter.DriverGuard.DriverCompatibility . See the Filter.Driver.DeviceGuard.DriverCompatibility requirement in the Windows Hardware Compatibility Specifications for Windows 10, version 1809 and Windows Server 2019 — Filter driver download. Предыдущие версии спецификаций и политик программы совместимости оборудования Windows можно найти здесь. You can find previous versions of the Windows Hardware Compatibility Program Specifications and Policies here. | Преимущества безопасности: драйверы, поддерживающие HVCI, обеспечивают возможность поддержки в VBS необходимых разрешений для доступа к памяти. HVCI Compatible drivers help ensure that VBS can maintain appropriate memory permissions. Это улучшает защиту при попытке обхода уязвимых драйверов ядра и предотвращает запуск вредоносного ПО на уровне ядра. This increases resistance to bypassing vulnerable kernel drivers and helps ensure that malware cannot run in kernel. В режиме ядра может выполняться только тот код, который был проверен на целостность. Only code verified through code integrity can run in kernel mode. |

| Программное обеспечение: прошедшая проверку операционная система Windows Software: Qualified Windows operating system | Windows 10 Enterprise, Windows 10 Pro, Windows 10 Education, Windows Server 2016 или Windows 10 IoT Enterprise Windows 10 Enterprise, Windows 10 Pro, Windows 10 Education, Windows Server 2016, or Windows 10 IoT Enterprise |

Внимание! Important:

Windows Server 2016 в роли контроллера домена не поддерживает Credential Guard. Windows Server 2016 running as a domain controller does not support Windows Defender Credential Guard. В этой конфигурации поддерживается только защита целостности кода на основе виртуализации. Only virtualization-based protection of code integrity is supported in this configuration.

Важно! В следующих таблицах приводятся дополнительные требования для повышенной безопасности. Important The following tables list additional qualifications for improved security. Вы можете использовать Device Guard с оборудованием, встроенным ПО и программным обеспечением, которые поддерживают базовые меры защиты, даже если эти компоненты не обеспечивают повышенную безопасность. You can use Windows Defender Device Guard with hardware, firmware, and software that support baseline protections, even if they do not support protections for improved security. Однако мы настоятельно рекомендуем выполнить требования для повышенной безопасности в целях значительного повышения уровня безопасности, обеспечиваемого Device Guard. However, we strongly recommend meeting these additional qualifications to significantly strengthen the level of security that Windows Defender Device Guard can provide.

Дополнительные требования для повышенной безопасности Additional qualifications for improved security

В следующих таблицах описаны дополнительные требования к оборудованию и встроенному ПО, а также функции повышенной безопасности, которые будут доступны при выполнении этих требований. The following tables describe additional hardware and firmware qualifications, and the improved security that is available when these qualifications are met.

Дополнительные требования к безопасности начиная с Windows 10 версии 1507 и Windows Server 2016 Technical Preview 4 Additional security qualifications starting with Windows 10, version 1507, and Windows Server 2016, Technical Preview 4

| Меры защиты для повышенной безопасности Protections for Improved Security | Описание Description | Преимущества безопасности Security benefits |

|---|---|---|

| Встроенное ПО: защита конфигурации загрузки и управление ею Firmware: Securing Boot Configuration and Management | • Необходимо наличие пароля BIOS или более строгой проверки подлинности. • BIOS password or stronger authentication must be supported. • В конфигурации BIOS необходимо настроить проверку подлинности BIOS. • In the BIOS configuration, BIOS authentication must be set. • Необходима поддержка защищенного параметра BIOS для настройки списка разрешенных устройств загрузки (например, «Загружаться только со встроенного жесткого диска») и порядка устройств загрузки, переопределяющих изменения BOOTORDER, выполненные операционной системой. • There must be support for protected BIOS option to configure list of permitted boot devices (for example, “Boot only from internal hard drive”) and boot device order, overriding BOOTORDER modification made by operating system. • В конфигурации BIOS необходимо обеспечить безопасность параметров BIOS, связанных с безопасностью и вариантами загрузки (список разрешенных устройств загрузки, порядок загрузки) во избежание запуска операционных систем, а также изменения параметров BIOS. • In the BIOS configuration, BIOS options related to security and boot options (list of permitted boot devices, boot order) must be secured to prevent other operating systems from starting and to prevent changes to the BIOS settings. | • Пароль BIOS или более строгая проверка подлинности гарантируют, что только прошедшие проверку подлинности администраторы платформы BIOS могут изменить параметры BIOS. • BIOS password or stronger authentication helps ensure that only authenticated Platform BIOS administrators can change BIOS settings. Это обеспечивает защиту при физическом доступе пользователя к компьютеру и системе BIOS. This helps protect against a physically present user with BIOS access. • Заблокированный порядок загрузки обеспечивает защиту от запуска компьютера в среде WinRE или другой операционной системе с загрузочного носителя. • Boot order when locked provides protection against the computer being booted into WinRE or another operating system on bootable media. |

Дополнительные требования к безопасности начиная с Windows 10 версии 1507 и Windows Server 2016 Technical Preview 4 Additional security qualifications starting with Windows 10, version 1607, and Windows Server 2016

| Меры защиты для повышенной безопасности Protections for Improved Security | Описание Description | Преимущества безопасности Security benefits |

|---|---|---|

| Встроенное ПО: безопасная загрузка на основе доверенной платформы, встроенной в оборудование Firmware: Hardware Rooted Trust Platform Secure Boot | Необходимо обеспечение целостности загрузки (безопасная загрузка платформы). • Boot Integrity (Platform Secure Boot) must be supported. См. требование System.Fundamentals.Firmware.CS.UEFISecureBoot.ConnectedStandby в спецификациях совместимости оборудования Windows для Windows 10, версии 1809 и Windows Server 2019 . See the System.Fundamentals.Firmware.CS.UEFISecureBoot.ConnectedStandby requirement in the Windows Hardware Compatibility Specifications for Windows 10, version 1809 and Windows Server 2019 — Systems download. Предыдущие версии спецификаций и политик программы совместимости оборудования Windows можно найти здесь. You can find previous versions of the Windows Hardware Compatibility Program Specifications and Policies here. • — Необходимо внедрить интерфейс HSTI 1.1.a. • The Hardware Security Test Interface (HSTI) 1.1.a must be implemented. См. спецификацию проверки безопасности оборудования. See Hardware Security Testability Specification. | • Целостность загрузки (безопасная загрузка платформы) с момента включения обеспечивает меры защиты от физического доступа злоумышленников, а также надежную защиту от вредоносного ПО. • Boot Integrity (Platform Secure Boot) from Power-On provides protections against physically present attackers, and defense-in-depth against malware. • HSTI 1.1.a обеспечивает дополнительную безопасность при правильном обеспечении безопасности микросхемы и платформы. • HSTI 1.1.a provides additional security assurance for correctly secured silicon and platform. |

| Встроенное ПО: обновление встроенного ПО через Центр обновления Windows Firmware: Firmware Update through Windows Update | Требования: встроенное ПО должно поддерживать обновление на месте через Центр обновления Windows и инкапсулированное обновление UEFI. Firmware must support field updates through Windows Update and UEFI encapsulation update. | Преимущества безопасности: обеспечивает быстрое, надежное и безопасное обновление встроенного ПО. Helps ensure that firmware updates are fast, secure, and reliable. |

| Встроенное ПО: защита конфигурации загрузки и управление ею Firmware: Securing Boot Configuration and Management | • Требуемые возможности BIOS: возможность поставщика оборудования добавлять сертификаты независимых поставщиков программного обеспечения, поставщиков оборудования и корпоративные сертификаты в базу данных безопасной загрузки во время производства. • Required BIOS capabilities: Ability of OEM to add ISV, OEM, or Enterprise Certificate in Secure Boot DB at manufacturing time. • Требуемые конфигурации: Центр сертификации Microsoft UEFI CA должен быть удален из базы данных безопасной загрузки. • Required configurations: Microsoft UEFI CA must be removed from Secure Boot DB. Поддержка сторонних модулей UEFI разрешена, но необходимо использовать сертификаты, предоставленные независимыми поставщиками программного обеспечения, или сертификат поставщика оборудования для определенного программного обеспечения UEFI. Support for 3rd-party UEFI modules is permitted but should leverage ISV-provided certificates or OEM certificate for the specific UEFI software. | • Предприятия могут разрешить запуск собственных драйверов и приложений EFI. • Enterprises can choose to allow proprietary EFI drivers/applications to run. • Удаление центра сертификации Microsoft UEFI CA из базы данных безопасной загрузки обеспечивает полный контроль предприятий над программным обеспечением, которое запускается до загрузки операционной системы. • Removing Microsoft UEFI CA from Secure Boot DB provides full control to enterprises over software that runs before the operating system boots. |

Дополнительные требования к безопасности за 2017г. (начиная с Windows 10 версии 1703) Additional security qualifications starting with Windows 10, version 1703

| Меры защиты для повышенной безопасности Protections for Improved Security | Описание Description | Преимущества безопасности Security benefits |

|---|---|---|

| Встроенное ПО: Реализация защиты NX с помощью VBS для служб среды выполнения UEFI Firmware: VBS enablement of NX protection for UEFI runtime services | • VBS обеспечит защиту от запуска исполняемого кода (NX) в коде службы среды выполнения UEFI и областях данных в памяти. • VBS will enable No-Execute (NX) protection on UEFI runtime service code and data memory regions. Код служб среды выполнения UEFI должен поддерживать защиту страниц только для чтения. Кроме того, данные службы среды выполнения UEFI не должны быть исполняемыми. UEFI runtime service code must support read-only page protections, and UEFI runtime service data must not be executable. • Служба среды выполнения UEFI должна отвечать приведенным ниже требованиям. • UEFI runtime service must meet these requirements: • Требуется реализовать таблицу UEFI 2.6 EFI_MEMORY_ATTRIBUTES_TABLE. • Implement UEFI 2.6 EFI_MEMORY_ATTRIBUTES_TABLE. В этой таблице должны описываться все данные в памяти службы среды выполнения UEFI (код и данные). All UEFI runtime service memory (code and data) must be described by this table. • Разделы PE необходимо выровнять по страницам в памяти (не требуется для энергонезависимого хранилища). • PE sections need to be page-aligned in memory (not required for in non-volitile storage). • В таблице атрибутов памяти код и данные должны быть правильно помечены как RO/NX для настройки в операционной системе. • The Memory Attributes Table needs to correctly mark code and data as RO/NX for configuration by the OS: • Все объекты должны включать атрибуты EFI_MEMORY_RO, EFI_MEMORY_XP или оба сразу • All entries must include attributes EFI_MEMORY_RO, EFI_MEMORY_XP, or both • Никакие записи не могут быть оставлены ни с одним из вышеуказанных атрибутов, что указывает на память, которая является одновременно исполняемой и подаваемой. • No entries may be left with neither of the above attributes, indicating memory that is both executable and writable. Память должна быть либо доступна для чтения и исполнения, либо доступна для записи и недоступна для исполнения. Memory must be either readable and executable or writeable and non-executable. |

Примечания. Notes:

• Это касается только памяти службы среды выполнения UEFI, а не памяти службы загрузки UEFI. • This only applies to UEFI runtime service memory, and not UEFI boot service memory.

• Эта защита применяется VBS в таблицах страниц ОС. • This protection is applied by VBS on OS page tables.