- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Курс по сетям

- 15 примеров команды PING для диагностики сети

- Руководство по команде grep в Linux

- Рекурсивно найти слово в файлах и папках Linux

- Установка корпоративного чата Rocket.Chat на Linux

- Выключаем portmapper в CentOS 7

- Работа с жесткими дисками в Linux

- Как автоматически очистить неиспользуемые временные файлы в Linux

- Как настроить SSH вход без пароля

- Подготовка

- Шаг 1. Создайте пару ключей SSH

- Шаг 2. Загрузите открытый ключ на удаленный сервер

- Вариант 1. Загрузить открытый ключ с помощью команды ssh-copy-id

- Вариант 2: загрузить открытый ключ с помощью команды cat

- Шаг 3. Войдите на сервер без пароля

- Дополнительно: Устранение неполадок с разрешениями файлов удаленного сервера

- Как настроить вход в SSH без пароля

- how to SSH Login Without Password [closed]

- 4 Answers 4

- Not the answer you’re looking for? Browse other questions tagged ssh ksh ssh-keys or ask your own question.

- Linked

- Related

- Hot Network Questions

- How to ssh to localhost without password?

- 12 Answers 12

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

15 примеров команды PING для диагностики сети

Руководство по команде grep в Linux

Рекурсивно найти слово в файлах и папках Linux

Установка корпоративного чата Rocket.Chat на Linux

Выключаем portmapper в CentOS 7

Работа с жесткими дисками в Linux

Как автоматически очистить неиспользуемые временные файлы в Linux

Еженедельный дайджест

Как настроить SSH вход без пароля

4 минуты чтения

SSH (Secure Shell) обеспечивает безопасное удаленное соединение между двумя системами. С помощью этого криптографического протокола вы можете управлять машинами, копировать или перемещать файлы на удаленном сервере через зашифрованные каналы.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Начать

Существует два способа входа в удаленную систему через SSH — с использованием аутентификации по паролю или аутентификации с открытым ключом (вход SSH без пароля).

В этом руководстве вы узнаете, как настроить и включить вход по SSH без пароля.

Подготовка

- Доступ к командной строке или окну терминала

- Пользователь с привилегиями sudo или root

- Локальный сервер и удаленный сервер

- Доступ по SSH к удаленному серверу через командную строку или окно терминала

Перед тем как начать проверьте существующие ключи SSH. Возможно, на вашем компьютере уже есть пара ключей SSH. Чтобы узнать, есть ли у вас в системе ключи SSH, выполните команду:

Если в выводе указано, что таких файлов нет, переходите к следующему шагу, который показывает, как сгенерировать ключи SSH. Если они у вас есть, вы можете использовать существующие ключи, сделать их резервную копию и создать новую пару или перезаписать ее.

Шаг 1. Создайте пару ключей SSH

1. Первое, что вам нужно сделать, это сгенерировать пару ключей SSH на машине, на которой вы сейчас работаете.

В этом примере мы генерируем 4096-битную пару ключей. Мы также добавляем адрес электронной почты, но это необязательно. Команда такая:

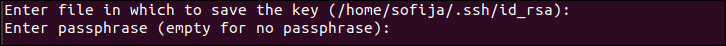

2. Затем введите место, где вы хотите сохранить ключи, или нажмите Enter, чтобы принять путь по умолчанию.

3. Также вам будет предложено установить кодовую фразу. Хотя это делает соединение еще более безопасным, оно может прерываться при настройке автоматизированных процессов. Поэтому вы можете ввести пароль или просто нажать Enter, чтобы пропустить этот шаг.

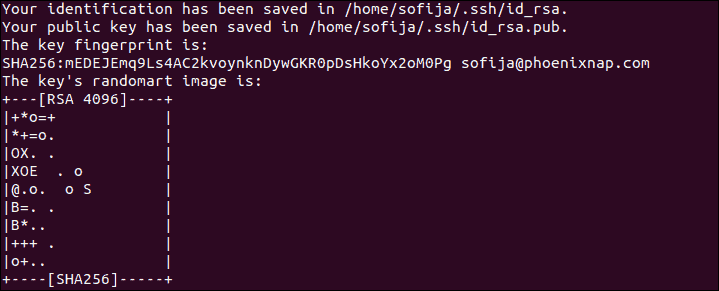

4. Затем в выводе сообщается, где хранятся идентификационный и открытый ключ, а также выдается отпечаток ключа.

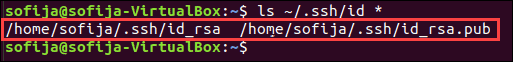

5. Убедитесь, что вы успешно создали пару ключей SSH, выполнив команду:

Вы должны увидеть путь идентификационного ключа и открытого ключа, как на скриншоте ниже:

Шаг 2. Загрузите открытый ключ на удаленный сервер

Вы можете загрузить публичный SSH-ключ на удаленный сервер с помощью команды ssh-copy-id или команды cat .

Вариант 1. Загрузить открытый ключ с помощью команды ssh-copy-id

Чтобы включить беспарольный доступ, вам необходимо загрузить копию открытого ключа на удаленный сервер.

1. Подключитесь к удаленному серверу и используйте команду ssh-copy-id :

2. Открытый ключ автоматически копируется в файл .ssh/authorized_keys .

Вариант 2: загрузить открытый ключ с помощью команды cat

Другой способ скопировать открытый ключ на сервер — использовать команду cat .

1. Начните с подключения к серверу и создания на нем каталога .ssh .

2. Затем введите пароль для удаленного пользователя.

3. Теперь вы можете загрузить открытый ключ с локальной машины на удаленный сервер. Команда также указывает, что ключ будет храниться под именем authorized_keys во вновь созданном каталоге .ssh :

Шаг 3. Войдите на сервер без пароля

После создания пары ключей SSH и загрузки открытого ключа на удаленный сервер вы должны иметь возможность подключаться к выделенному серверу без ввода пароля.

Проверьте, работает ли установка, выполнив команду:

Система должна напрямую входить в систему на удаленном сервере, пароль не требуется.

Примечание: убедившись, что вы можете подключаться к удаленному серверу SSH без пароля, рассмотрите возможность полного отключения аутентификации по паролю SSH. Это добавит еще один уровень безопасности и защитит ваш сервер от bruteforce атак.

Дополнительно: Устранение неполадок с разрешениями файлов удаленного сервера

Права доступа к файлам на удаленном сервере могут вызвать проблемы с входом в SSH без пароля. Это обычная проблема со старыми версиями SSH.

Если после выполнения всех шагов вам все еще предлагается ввести пароль, начните с редактирования прав доступа к файлам на удаленном сервере.

- Установите разрешения 700 для каталога .ssh .

- Установите разрешения 640 для каталога .ssh/authorized_keys .

Отредактируйте права доступа к файлу с помощью следующей команды:

При появлении запроса введите свой пароль. Если действие было успешным, вывода не будет.

Если вы хотите автоматизировать обновления и другие задачи или беспрепятственно подключаться к удаленному серверу по SSH, вам следует включить вход по SSH без пароля. Инструкции в этой статье должны помочь вам в этом.

Как настроить вход в SSH без пароля

Преамбула.

Ключи SSH обеспечивают более безопасный способ доступа к выделенному серверу с SSH, нежели с помощью пароля напрямую. В то время как пароль, в конечном счете, может быть взломан путем подбора, ключи SSH почти невозможно расшифровать с помощью перебора (bruteforce) в одиночку. Создание Ключевой Пары предоставляет вам две длинные строки символов: публичный и приватный ключи. Вы можете разместить публичный ключ на любом сервере, а затем разблокировать сервер, подключившись к нему с клиента, который уже имеет закрытый приватный ключ. Когда оба ключа совпадают, система разблокирует доступ без необходимости ввода пароля. Вы можете повысить безопасность еще больше, защищая закрытый ключ кодовой фразой.

Шаг первый — Создание RSA пары ключей.

Первым шагом является создание пары ключей на клиентской машине (будет просто замечательно, если это будет ваш компьютер):

Шаг второй — Сохранение ключа и кодовой фразы

После того, как вы ввели команду Gen Key, вы получите еще несколько запросов:

Enter file in which to save the key (/home/demo/.ssh/id_rsa):

Если вам удобно, нажмите клавишу ввода и , сохраните файл на своем личном компьютере (в данном случае, мой пример — пользователь называется «демо»).

Только от вас зависит, хотите ли вы использовать кодовую фразу. Ввод фразы имеет свои преимущества: безопасность ключа, независимо от того, как он зашифрован, а так же её невидимость для других пользователей, что немаловажно. Если объект защищен парольной фразой, то несанкционированным пользователям просто невозможно подключиться к процессу. Они не смогут войти в процесс не зная этой кодовой фразы, и в данной ситуации, даже покупка взломанных кодов и пользователей не решает проблему. Единственный недостаток при использовании кодовой фразы — ее придется вводить каждый раз, при использовании Ключевой Пары.

Весь процесс генерации ключа выглядит так:

Generating public/private rsa key pair.

Enter file in which to save the key (/home/demo/.ssh/id_rsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /home/demo/.ssh/id_rsa.

Your public key has been saved in /home/demo/.ssh/id_rsa.pub.

The key fingerprint is:

The key’s randomart image is:

Открытый ключ в настоящее время находится в /home/demo/.ssh/id_rsa.pub . закрытый ключ (идентификация) в настоящее время находится в /home/demo/.ssh/id_rsa

Шаг третий — копирование Публичного Ключа.

После того, как ключевая пара сгенерирована, пора поставить открытый ключ на сервере, который мы будем использовать.

Вы можете скопировать открытый ключ в authorized_keys машины с помощью команды ssh-copy-id. Не забудьте заменить имя пользователя и IP-адрес из примера ниже, на нужные вам.

Либо вы можете вставить в ключи с использованием SSH:

/.ssh/id_rsa.pub | ssh user@123.45.56.78 «mkdir -p

Независимо от того, какой метод вы выбрали, вы должны увидеть что-то вроде:

The authenticity of host ‘12.34.56.78 (12.34.56.78)’ can’t be established.

RSA key fingerprint is b1:7d:13:57:2e:31:4d:5e:c3:a8:a3:c0:c4:48:86:12.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added ‘12.34.56.78’ (RSA) to the list of known hosts.

Теперь поопробуйте залогиниться с помощью:

Это необходимо для того, чтобы убедиться что мы не создали лишние ключи.

Теперь вы можете авторизоваться как user@12.34.56.78 и не увидите предложения ввода пароля. Однако, если вы установите парольную фразу, вам будет предложено ввести ключевую фразу на тот момент (и всякий раз, когда вы захотите еще войти в будущем).

Дополнительный четвертый этап — отключить пароль для суперпользователя (администратора с root правами) в системе.

После того, как вы скопировали ключи SSH к вашему серверу и убедились, что вы можете войти с ключами SSH лично, вы можете пойти дальше и ограничить вход администратора, чтобы он допускался только с помощью ключей SSH.

Для того чтобы сделать это, откройте файл SSH конфигурации:

sudo nano /etc/ssh/sshd_config

в этом файле найдите строку, которая включает PermitRootLogin и измените её, чтобы разрешить пользователям подключаться только используя их SSH ключ

Убедитесь, что изменения вступили в силу:

reload ssh (либо service sshd restart)

how to SSH Login Without Password [closed]

Want to improve this question? Update the question so it’s on-topic for Stack Overflow.

Closed 4 years ago .

To use sftp in a script without user interaction (non-interactive). For example to login to an anonymous ftp server and not have to manually.

4 Answers 4

On your computer

press the enter key at every prompt

you will get 2 files id_dsa and id_dsa.pub use scp or other utility to copy file to your server

On your server

Add the new key to the file

Finally change the access modes;

Verify that access mode is correct for

if not, you can use

to correct your home access.

Logout and login again

Type the following commands

Press Enter key till you get the prompt

ssh-copy-id -i root@ip_address

(It will once ask for the password of the host system)

Now you should be able to login without any password

To allow ssh login without entering a password at each login, append your public ssh key to the

/.ssh/authorized_keys file on your target server. You can find your public key in

/.ssh/id_rsa.pub or, if it doesn’t exist, you may need to generate one.

See detailed answer here

May be if you want to turn off SFTP asking you YES/NO questions for each transfer of file when doing ftp using a ftp script file you can use -n -i command line arguments.

Then you can run this script using ftp -n -i servername to avoid getting «Do you want to transfer the sourcefile?y/n» kind of questions. For logging into ftp server without user name, password then the server ftp needs to allow anonymous logins as mentioned by Wesley.

Not the answer you’re looking for? Browse other questions tagged ssh ksh ssh-keys or ask your own question.

Linked

Related

Hot Network Questions

site design / logo © 2021 Stack Exchange Inc; user contributions licensed under cc by-sa. rev 2021.4.16.39093

By clicking “Accept all cookies”, you agree Stack Exchange can store cookies on your device and disclose information in accordance with our Cookie Policy.

How to ssh to localhost without password?

EDIT: Putting exactly what was done

I need to SSH localhost without password, the usual way of doing it (with public keys) do not work.

So as you can see in the last command it is still asking the password! How can I fix that? Ubuntu-10.04, OpenSSH_5.3p1

Adding some info about the sshd

EDIT3: Ading result from $ssh -vv localhost

12 Answers 12

I did following 3 steps to create the password less login

/.ssh/authorized_keys was already existing and had correct permissions, (3.) is not needed, but also does no harm. – akavel Apr 16 ’15 at 17:21

/.ssh/authorized_keys (don’t generate a new one). If the authorized_keys file doesn’t exist, don’t sweat, it will be automatically created (you probably knew that already) but more importantly appending it to

/.ssh/known_hosts file on Mac won’t help. If you’re using ZSH on iTerm , you would probably require restarting the terminal. – y2k-shubham Jan 23 ’18 at 9:03

Have discovered the problem.

Running the server with debuging:

I found it was not able to read the auth_key

Another possible answer: the authorized_keys file may exist and be readable. But if it is group- or world-writable, it will still prompt for the password. The answer to THAT problem is

Two simple steps:

Enter password and you’re done.

Do the following steps

Use the default file and empty passphrase (Simply press enter in the next 2 steps)

Copy the contents of

Ensure following are the permissions

Also, ensure the permissions for .ssh directory are. This is also important

The correct and safe way of doing it is to copy the keys as has been said here.

In other cases, sshpass can be handy.

Keep in mind that this is not safe at all. Even though it is not a good idea to use it in secure environments, it can be useful for scripting, automated testing.

this can be combined with

to avoid confirmation questions that prevent scripting from happening.

Again, only use this in development systems where different machines share an IP and security is not important.