- Create a user account in Windows

- Create a Microsoft account

- Create a local account

- My computer is on a domain

- My computer is in a workgroup

- Включение, настройка и отключение User Account Control (UAC)

- Что такое UAC и зачем он нужен?

- Панель управления

- Групповые политики

- Редактор реестра

- Командная строка

- Как работает контроль учетных записей How User Account Control works

- Процесс UAC и принципы взаимодействия UAC process and interactions

- Процесс входа Logon process

- Пользовательский интерфейс UAC The UAC User Experience

- Архитектура UAC UAC Architecture

- Виртуализация Virtualization

- Уровни выполнения запросов Request execution levels

- Технология обнаружения установщика Installer detection technology

Create a user account in Windows

Create a Microsoft account

Swipe in from the right edge of the screen, tap Settings, and then tap Change PC settings. (If you’re using a mouse, point to the lower-right corner of the screen, move the mouse pointer up, click Settings, and then click Change PC settings.)

Tap or click Accounts, and then tap or click Other accounts.

Tap or click Add an account.

Enter the account info for this person to sign in to Windows. There are four ways to do this:

If the person you’re adding already has a Microsoft account, enter it now.

If the person you’re adding doesn’t have a Microsoft account, you can use their email address to create one. Enter the email address that person uses most frequently.

If the person you’re adding doesn’t have an email address, tap or click Sign up for a new email address. It’s free.

If the person you’re adding is a child, tap or click Add a child’s account.

Follow the instructions to finish setting up the account.

Create a local account

Swipe in from the right edge of the screen, tap Settings, and then tap Change PC settings.

(If you’re using a mouse, point to the lower-right corner of the screen, move the mouse pointer up, click Settings, and then click Change PC settings.)

Tap or click Accounts, and then tap or click Other accounts.

Tap or click Add an account, and then tap or click Sign in without a Microsoft account (not recommended).

Tap or click Local account.

Enter a user name for the new account.

If you want this person to sign in with a password, enter and verify the password, add a password hint, and then tap or click Next.

If your PC is on a domain, depending on the domain’s security settings, you might be able to skip this step and tap or click Next, if you prefer.

Tap or click Finish.

My computer is on a domain

Open Microsoft Management Console by clicking the Start button

In the left pane of Microsoft Management Console, click Local Users and Groups.

If you don’t see Local Users and Groups, it’s probably because that snap-in hasn’t been added to Microsoft Management Console. Follow these steps to install it:

In Microsoft Management Console, click the File menu, and then click Add/Remove Snap-in.

Click Local Users and Groups, and then click Add.

Click Local computer, click Finish, and then click OK.

Click the Users folder.

Click Action, and then click New User.

Type the appropriate information in the dialog box, and then click Create.

When you are finished creating user accounts, click Close.

My computer is in a workgroup

To open User Accounts, click the Start button

Click Manage another account.

Click Create a new account.

Type the name you want to give the user account, click an account type, and then click Create Account.

Включение, настройка и отключение User Account Control (UAC)

В современных версиях Windows существует много инструментов, которые предназначены для обеспечения безопасности. Один из них — User Account Control, что в переводе означает «Контроль учётных записей». Он выдаёт окно с предупреждением, если какая-то программа или процесс пытается внести несанкционированные изменения в систему. И надо либо разрешить запуск утилиты, либо отменить его. Разберитесь, для чего нужен UAC Windows 7, как отключить его, как активировать и как настроить.

В этой статье мы расскажем, как включить UAC в Виндовс

Что такое UAC и зачем он нужен?

Многих пользователей раздражают такие уведомления. Ведь приходится каждый раз подтверждать, что вы согласны на установку нового приложения. Но контроль учётных записей служит для защиты от вредоносного ПО: вирусов, шпионов, рекламщиков. Он не заменит антивирус, сетевой экран или firewall. Но без этой функции Windows будет уязвима.

Если отключить UAC, компьютер окажется под угрозой. Не стоит деактивировать Account Control без причин. Иначе абсолютно любая программа сможет менять настройки системы, устанавливать свои дистрибутивы и запускать их. И всё это без ведома пользователя.

Контроль учётных записей можно настроить, чтобы он не был таким «надоедливым», и оповещение не выскакивало при запуске любой программы. Но рекомендуется оставить эту функцию в активном состоянии, чтобы защитить ПК.

Панель управления

Отключение UAC Windows 7 выглядит так:

- Пуск — Панель управления.

- «Учётные записи пользователей».

- «Изменение параметров учётных записей».

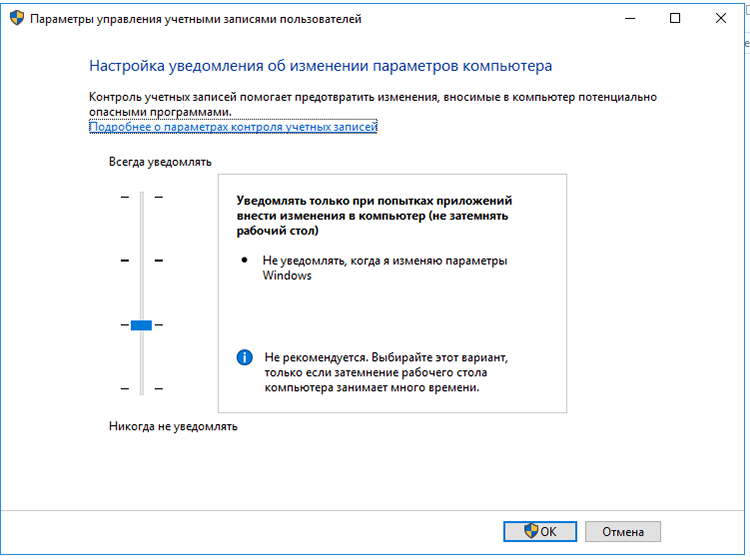

- Откроется окно с описаниями и ползунком. Передвигайте его, чтобы задать желаемые настройки. С правой стороны будет пояснение к выбранной опции.

- Там есть четыре отметки. Верхняя «Всегда уведомлять» означает, что диалоговое окно-предупреждение будет всплывать при запуске абсолютно любой программы.

- Если вам нужно полностью отключить UAC, передвиньте «каретку» на нижнее деление «Никогда не уведомлять». Но тогда риск заражения вирусными программами увеличится, и Windows будет под угрозой.

- Лучше оставить ползунок где-то посередине. Чтобы контроль учётных записей уведомлял вас, только когда приложение пытается что-то поменять в системе. Если поставите прямоугольник на третью позицию, при появлении сообщения картинка на мониторе будет темнеть. Если поставите на второе деление, дисплей темнеть не будет.

Настройте, в каких случаях показывать уведомления

Войти в это меню и отключить UAC можно и быстрее.

- Нажмите «Пуск».

- Кликните на изображение вашей учётной записи наверху.

В Windows Vista такого ползунка нет. Соответственно, детальная настройка функции невозможна. Доступно только включение и отключение режима.

Групповые политики

Ещё один метод взаимодействия с Account Control — редактор групповой политики. Этот способ подойдёт не для всех версий операционной системы. Только для Профессиональной, Максимальной и Корпоративной Windows.

Чтобы отключить UAC:

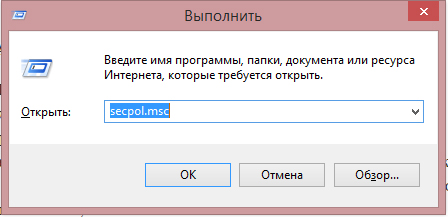

- Перейдите в «Пуск — Выполнить» или нажмите Win+R.

- Напишите в поле для ввода «secpol.msc» без кавычек и кликните на «OK».

- Раскройте иерархию «Локальные политики — Параметры безопасности».

- В списке справа найдите пункты «Контроль учётных записей». Там их несколько.

- Вам нужен тот, который заканчивается словами «Все администраторы работают в режиме одобрения». Дважды щёлкните по нему.

- На вкладке «Параметры безопасности» поставьте маркер рядом с пунктом «Отключение».

- Нажмите «Применить», закройте редактор и перезагрузите компьютер.

Запустите редактор групповой политики

Снова включить Account Control можно в том же меню.

Редактор реестра

Перед тем как что-то менять в реестре, надо сделать его резервную копию. Чтобы в случае возникновения неполадок его быстро восстановить.

- Перейдите в «Пуск — Выполнить» или нажмите Win+R.

- Введите «regedit» и нажмите «OK».

- В появившемся окне откройте «Файл — Экспорт».

- Укажите путь к папке, в которой надо сохранить бэкап.

Вот как в Windows 7 отключить контроль учётных записей UAC:

- В редакторе реестра откройте «Правка — Найти».

- Запустите поиск по запросу «EnableLUA».

- В результатах выберите строчку с таким же названием. Дважды кликните по ней.

- В поле «Значение» напишите цифру «0» (ноль), чтобы остановить работу службы.

- Чтобы снова включить UAC, поменяйте «0» на «1» (единицу).

- Нажмите «OK» и перезапустите ПК.

Командная строка

Отключение Account Control при помощи команд:

- Пуск — Программы — Стандартные.

- Кликните правой кнопкой мыши по «Командная строка».

- Выберите «От имени администратора». Откроется окно с чёрным фоном и белым шрифтом.

- Скопируйте в него команду «%windir%\System32\cmd.exe /k %windir%\System32\reg.exe ADD HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f» и нажмите

- Она меняет параметры реестра. Через него можно вновь активировать режим.

Account Control — это необходимая мера безопасности. Отключайте её только в крайнем случае.

Расскажите, а у вас работает UAC, или вы обходитесь без него?

Как работает контроль учетных записей How User Account Control works

Область применения Applies to

Контроль учетных записей (UAC) является основополагающим компонентом общей концепции безопасности Майкрософт. User Account Control (UAC) is a fundamental component of Microsoft’s overall security vision. UAC помогает уменьшить воздействие вредоносных программ. UAC helps mitigate the impact of malware.

Процесс UAC и принципы взаимодействия UAC process and interactions

Каждое приложение, для которого требуется маркер доступа администратора, должно сделать запрос на продолжение. Each app that requires the administrator access token must prompt for consent. Существует только одно исключение — это взаимосвязь между родительским и дочерним процессами. The one exception is the relationship that exists between parent and child processes. Дочерние процессы наследуют маркер доступа пользователя от родительского процесса. Child processes inherit the user’s access token from the parent process. При этом как родительский, так и дочерний процессы должны иметь один и тот же уровень целостности. Both the parent and child processes, however, must have the same integrity level. Windows 10 защищает процессы, указывая их уровни целостности. Windows 10 protects processes by marking their integrity levels. Уровень целостности является мерой доверия. Integrity levels are measurements of trust. Приложение с высоким уровнем целостности — это приложение, в котором выполняются задачи по изменению системных данных, например приложение для разбивки диска на разделы. Приложение с низким уровнем целостности выполняет задачи, которые могут потенциально подвергать риску операционную систему (например, веб-браузер). A «high» integrity application is one that performs tasks that modify system data, such as a disk partitioning application, while a «low» integrity application is one that performs tasks that could potentially compromise the operating system, such as a Web browser. Приложения с более низким уровнем целостности не могут изменять данные в приложениях с более высоким уровнем целостности. Apps with lower integrity levels cannot modify data in applications with higher integrity levels. Когда обычный пользователь пытается запустить приложение, для которого требуется маркер доступа администратора, служба UAC требует, чтобы пользователь предоставил действительные учетные данные администратора. When a standard user attempts to run an app that requires an administrator access token, UAC requires that the user provide valid administrator credentials.

Для лучшего понимания этого процесса рассмотрим процесс входа в Windows. In order to better understand how this process happens, let’s look at the Windows logon process.

Процесс входа Logon process

На схеме ниже изображено, чем процесс входа для администратора отличается от процесса входа для обычного пользователя. The following shows how the logon process for an administrator differs from the logon process for a standard user.

По умолчанию как обычные пользователи, так и администраторы получают доступ к ресурсам и запускают приложения в контексте безопасности обычного пользователя. By default, standard users and administrators access resources and run apps in the security context of standard users. При входе пользователя в систему для него создается маркер доступа. When a user logs on to a computer, the system creates an access token for that user. Маркер доступа содержит сведения об уровне доступа, предоставленного пользователю, включая специальные идентификаторы безопасности (SID) и привилегии в Windows. The access token contains information about the level of access that the user is granted, including specific security identifiers (SIDs) and Windows privileges.

При входе администратора для него создаются два отдельных маркера доступа — маркер доступа обычного пользователя и маркер доступа администратора. When an administrator logs on, two separate access tokens are created for the user: a standard user access token and an administrator access token. Маркер доступа обычного пользователя содержит те же сведения о пользователе, что и маркер доступа администратора, но в нем отсутствуют привилегии администратора Windows и идентификаторы безопасности. The standard user access token contains the same user-specific information as the administrator access token, but the administrative Windows privileges and SIDs are removed. Маркер доступа обычного пользователя используется для запуска приложений, не выполняющих задач администрирования (обычные пользовательские приложения). The standard user access token is used to start apps that do not perform administrative tasks (standard user apps). Маркер доступа обычного пользователя используется для последующего отображения рабочего стола (explorer.exe). The standard user access token is then used to display the desktop (explorer.exe). Explorer.exe является родительским процессом, от которого все другие запускаемые пользователем процессы наследуют свой маркер доступа. Explorer.exe is the parent process from which all other user-initiated processes inherit their access token. В результате все приложения запускаются от имени обычного пользователя, если пользователь не предоставит согласие или учетные данные для подтверждения права использовать маркер полного доступа на уровне администратора для данного приложения. As a result, all apps run as a standard user unless a user provides consent or credentials to approve an app to use a full administrative access token.

Пользователь, который является членом группы «Администраторы», с помощью маркера доступа обычного пользователя может входить в систему, просматривать интернет-страницы и читать электронную почту. A user that is a member of the Administrators group can log on, browse the Web, and read e-mail while using a standard user access token. Если же администратору необходимо выполнить задачу, для которой требуется маркер доступа администратора, Windows 10 автоматически запрашивает согласие пользователя. When the administrator needs to perform a task that requires the administrator access token, Windows 10 automatically prompts the user for approval. Этот запрос называется запросом на повышение прав. Его работу можно настроить с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики. This prompt is called an elevation prompt, and its behavior can be configured by using the Local Security Policy snap-in (Secpol.msc) or Group Policy. Дополнительные сведения см. в разделе Параметры политики безопасности контроля учетных записей. For more info, see User Account Control security policy settings.

Пользовательский интерфейс UAC The UAC User Experience

При включенном UAC пользовательский интерфейс для обычных пользователей отличается от интерфейса для администраторов в режиме одобрения администратором. When UAC is enabled, the user experience for standard users is different from that of administrators in Admin Approval Mode. Рекомендуемый и более безопасный метод запуска Windows 10 – сделать учетную запись основного пользователя записью обычного пользователя. The recommended and more secure method of running Windows 10 is to make your primary user account a standard user account. Запуск от лица обычного пользователя позволяет максимально повысить уровень безопасности управляемой среды. Running as a standard user helps to maximize security for a managed environment. Используя встроенный компонент повышения прав UAC, обычный пользователь может без труда выполнять задачи администрирования путем ввода действительных учетных данных учетной записи локального администратора. With the built-in UAC elevation component, standard users can easily perform an administrative task by entering valid credentials for a local administrator account. По умолчанию встроенным компонентом повышения прав UAC для обычных пользователей является запрос на ввод учетных данных. The default, built-in UAC elevation component for standard users is the credential prompt.

Альтернативой запуску от лица обычного пользователя является запуск от лица администратора в режиме одобрения администратором. The alternative to running as a standard user is to run as an administrator in Admin Approval Mode. Благодаря встроенному компоненту повышения прав UAC члены локальной группы «Администраторы» могут без труда выполнять задачи администрирования, предоставив соответствующее подтверждение. With the built-in UAC elevation component, members of the local Administrators group can easily perform an administrative task by providing approval. По умолчанию встроенным компонентом повышения прав UAC для учетной записи администратора в режиме одобрения администратором является запрос на продолжение. The default, built-in UAC elevation component for an administrator account in Admin Approval Mode is called the consent prompt.

Запрос на продолжение и запрос на ввод учетных данных The consent and credential prompts

При включенном UAC Windows 10 делает запрос на продолжение или запрос на ввод учетных данных допустимой учетной записи локального администратора перед запуском программы или задачи, для которой требуется маркер полного доступа на уровне администратора. With UAC enabled, Windows 10 prompts for consent or prompts for credentials of a valid local administrator account before starting a program or task that requires a full administrator access token. Этот запрос гарантирует невозможность автоматической установки вредоносных программ. This prompt ensures that no malicious software can be silently installed.

Запрос на продолжение The consent prompt

Запрос на продолжение выводится при попытке пользователя выполнить задачу, для которой требуется маркер доступа на уровне администратора. The consent prompt is presented when a user attempts to perform a task that requires a user’s administrative access token. Ниже приведен пример запроса на продолжение UAC. The following is an example of the UAC consent prompt.

Запрос на ввод учетных данных The credential prompt

Запрос на ввод учетных данных выводится при попытке обычного пользователя выполнить задачу, для которой требуется маркер доступа на уровне администратора. The credential prompt is presented when a standard user attempts to perform a task that requires a user’s administrative access token. Ввод учетных данных администратора также может потребоваться в случае, если для параметра политики Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос на ввод учетных данных. Administrators can also be required to provide their credentials by setting the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting value to Prompt for credentials.

Ниже приведен пример запроса на ввод учетных данных UAC. The following is an example of the UAC credential prompt.

Запросы на повышение прав UAC UAC elevation prompts

Запросы на повышение прав UAC обозначаются цветом для каждого конкретного приложения, позволяя быстро оценить потенциальную угрозу для его безопасности. The UAC elevation prompts are color-coded to be app-specific, enabling for immediate identification of an application’s potential security risk. При попытке запустить приложение с маркером полного доступа на уровне администратора Windows 10 сначала анализирует исполняемый файл, чтобы определить его издателя. When an app attempts to run with an administrator’s full access token, Windows 10 first analyzes the executable file to determine its publisher. Сначала приложения разделяются на три категории в зависимости от издателя файла: Windows 10, подтвержденный издатель (подписанный) и неподтвержденный издатель (неподписанный). Apps are first separated into three categories based on the file’s publisher: Windows 10, publisher verified (signed), and publisher not verified (unsigned). На следующей схеме показано, как Windows 10 определяет, какой цвет запроса на повышение прав будет отображаться для пользователя. The following diagram illustrates how Windows 10 determines which color elevation prompt to present to the user.

Запросы на повышение прав обозначаются цветом следующим образом: The elevation prompt color-coding is as follows:

- красный фон с красным значком щита: приложение заблокировано групповой политикой или поступило от заблокированного издателя; Red background with a red shield icon: The app is blocked by Group Policy or is from a publisher that is blocked.

- синий фон с сине-золотым значком щита: приложение является административным приложением Windows 10 (например, элементом панели управления); Blue background with a blue and gold shield icon: The application is a Windows 10 administrative app, such as a Control Panel item.

- синий фон с синим значком щита: приложение подписано с использованием Authenticode и является доверенным для локального компьютера; Blue background with a blue shield icon: The application is signed by using Authenticode and is trusted by the local computer.

- желтый фон с желтым значком щита: приложение не подписано или подписано, но не является доверенным для локального компьютера. Yellow background with a yellow shield icon: The application is unsigned or signed but is not yet trusted by the local computer.

Значок щита Shield icon

Некоторые элементы панели управления, например Свойства даты и времени, выполняют как административные операции, так и операции обычного пользователя. Some Control Panel items, such as Date and Time Properties, contain a combination of administrator and standard user operations. Обычные пользователи могут просматривать время и изменять часовой пояс, но для изменения локального системного времени требуется маркер полного доступа на уровне администратора. Standard users can view the clock and change the time zone, but a full administrator access token is required to change the local system time. Ниже приводится снимок экрана элемента панели управления Свойства даты и времени. The following is a screen shot of the Date and Time Properties Control Panel item.

Значок щита на кнопке Изменить дату и время указывает на то, что процессу требуется маркер полного доступа на уровне администратора и что будет выведен запрос на повышение прав UAC. The shield icon on the Change date and time button indicates that the process requires a full administrator access token and will display a UAC elevation prompt.

Защита запроса на повышение прав Securing the elevation prompt

Процесс повышения прав дополнительно защищен тем, что запрос направляется на безопасный рабочий стол. The elevation process is further secured by directing the prompt to the secure desktop. Запрос на продолжение и запрос на ввод учетных данных по умолчанию отображаются в Windows 10 на безопасном рабочем столе. The consent and credential prompts are displayed on the secure desktop by default in Windows 10. Получить доступ к безопасному рабочему столу могут только процессы Windows. Only Windows processes can access the secure desktop. Для повышения уровня безопасности рекомендуется включить параметр политики Контроль учетных записей: переход на безопасный рабочий стол при выполнении запроса на повышение прав. For higher levels of security, we recommend keeping the User Account Control: Switch to the secure desktop when prompting for elevation policy setting enabled.

Когда исполняемый файл выполняет запрос на повышение прав, происходит переход с интерактивного рабочего стола (рабочего стола пользователя) на безопасный рабочий стол. When an executable file requests elevation, the interactive desktop, also called the user desktop, is switched to the secure desktop. При переходе на безопасный рабочий стол уменьшается яркость рабочего стола пользователя и выводится запрос на повышение прав. Дальнейшая работа может быть продолжена только после ответа на запрос. The secure desktop dims the user desktop and displays an elevation prompt that must be responded to before continuing. После нажатия кнопки Да или Нет происходит возвращение на рабочий стол пользователя. When the user clicks Yes or No, the desktop switches back to the user desktop.

Вредоносные программы могут имитировать безопасный рабочий стол, но если для параметра политики Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос на продолжение, они не смогут получить повышение прав при нажатии пользователем кнопки Да во время имитации. Malware can present an imitation of the secure desktop, but when the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting is set to Prompt for consent, the malware does not gain elevation if the user clicks Yes on the imitation. Если для параметра политики задано значение Запрос на ввод учетных данных, то вредоносные программы, имитирующие такой запрос, могут получить учетные данные от пользователя. If the policy setting is set to Prompt for credentials, malware imitating the credential prompt may be able to gather the credentials from the user. Однако при этом они не получают более высокий уровень привилегий, а система имеет другие средства защиты, которые не позволяют им взять на себя управление пользовательским интерфейсом даже при раскрытии пароля. However, the malware does not gain elevated privilege and the system has other protections that mitigate malware from taking control of the user interface even with a harvested password.

И хотя вредоносная программа может имитировать безопасный рабочий стол, эта проблема не возникнет, если пользователь ранее не установил вредоносную программу на компьютер. While malware could present an imitation of the secure desktop, this issue cannot occur unless a user previously installed the malware on the PC. Процессы, для которых требуется маркер доступа на уровне администратора, не могут быть установлены автоматически при включенном UAC, поэтому пользователь должен явно дать согласие нажатием кнопки Да или путем ввода учетных данных администратора. Because processes requiring an administrator access token cannot silently install when UAC is enabled, the user must explicitly provide consent by clicking Yes or by providing administrator credentials. Определенное поведение запроса на повышение прав UAC зависит от групповой политики. The specific behavior of the UAC elevation prompt is dependent upon Group Policy.

Архитектура UAC UAC Architecture

На приведенной ниже схеме показана архитектура UAC. The following diagram details the UAC architecture.

Чтобы лучше ознакомиться с каждым компонентом, просмотрите приведенную ниже таблицу. To better understand each component, review the table below:

| Компонент Component | Описание Description |

|---|---|

| Пользователь User | |

Ползунок никогда не отключает UAC полностью. The slider will never turn UAC completely off. Если задано значение Никогда не уведомлять: If you set it to Never notify, it will:

- Служба UAC продолжает работу. Keep the UAC service running.

- Все запросы на повышение прав, инициированные администраторами, автоматически утверждаются без отображения запроса UAC. Cause all elevation request initiated by administrators to be auto-approved without showing a UAC prompt.

- Все запросы на повышение прав для обычных пользователей автоматически отклоняются. Automatically deny all elevation requests for standard users.

Чтобы полностью отключить UAC, необходимо отключить политику Контроль учетных записей: все администраторы работают в режиме одобрения администратором. In order to fully disable UAC you must disable the policy User Account Control: Run all administrators in Admin Approval Mode.

Некоторые приложения универсальной платформы Windows могут не работать при отключении UAC. Some Universal Windows Platform apps may not work when UAC is disabled.

Виртуализация Virtualization

Системные администраторы в среде предприятия стараются защитить системы, поэтому многие бизнес-приложения разработаны в расчете на использование только маркера доступа обычного пользователя. Because system administrators in enterprise environments attempt to secure systems, many line-of-business (LOB) applications are designed to use only a standard user access token. В результате вам не нужно заменять большую часть приложений в случае включения UAC. As a result, you do not need to replace the majority of apps when UAC is turned on.

Windows 10 включает технологию виртуализации файлов и реестра для несовместимых с UAC приложений, для правильной работы которых требуется маркер доступа администратора. Windows 10 includes file and registry virtualization technology for apps that are not UAC-compliant and that require an administrator’s access token to run correctly. При попытке несовместимого с UAC административного приложения выполнить запись в защищенную папку, например «Program Files», UAC предоставляет приложению собственное виртуализированное представление ресурса, который оно пытается изменить. When an administrative apps that is not UAC-compliant attempts to write to a protected folder, such as Program Files, UAC gives the app its own virtualized view of the resource it is attempting to change. Эта виртуализованная копия сохраняется в профиле пользователя. The virtualized copy is maintained in the user’s profile. Такая стратегия предполагает создание отдельной копии виртуализированного файла для каждого пользователя, запускающего несовместимое приложение. This strategy creates a separate copy of the virtualized file for each user that runs the non-compliant app.

Большинство задач приложения выполняются надлежащим образом благодаря применению функций виртуализации. Most app tasks operate properly by using virtualization features. Однако, несмотря на то что виртуализация позволяет работать большинству приложений, она является лишь временным решением проблемы. Although virtualization allows a majority of applications to run, it is a short-term fix and not a long-term solution. Разработчики приложений должны как можно скорее изменить свои приложения, обеспечив их совместимость, а не полагаться на виртуализацию файлов, папок и реестра. App developers should modify their apps to be compliant as soon as possible, rather than relying on file, folder, and registry virtualization.

Виртуализацию не следует применять в описанных ниже случаях. Virtualization is not an option in the following scenarios:

Виртуализация не применяется к приложениям с повышенными правами, которые выполняются с использованием маркера полного доступа на уровне администратора. Virtualization does not apply to apps that are elevated and run with a full administrative access token.

Виртуализация поддерживает только 32-разрядные приложения. Virtualization supports only 32-bit apps. 64-разрядные приложения без повышенных прав просто получают сообщение об отказе в доступе при попытке получения дескриптора (уникального идентификатора) для объекта Windows. Non-elevated 64-bit apps simply receive an access denied message when they attempt to acquire a handle (a unique identifier) to a Windows object. Собственные 64-разрядные приложения Windows должны быть совместимы с UAC и должны выполнять запись данных в соответствующие расположения. Native Windows 64-bit apps are required to be compatible with UAC and to write data into the correct locations.

Виртуализация отключается, если приложение содержит манифест приложения с атрибутом запрошенного уровня выполнения. Virtualization is disabled if the app includes an app manifest with a requested execution level attribute.

Уровни выполнения запросов Request execution levels

Манифест приложения представляет собой XML-файл, описывающий и определяющий общие и закрытые параллельные сборки, к которым приложение должно осуществить привязку во время выполнения. An app manifest is an XML file that describes and identifies the shared and private side-by-side assemblies that an app should bind to at run time. Манифест приложения включает записи для целей совместимости приложений UAC. The app manifest includes entries for UAC app compatibility purposes. Административные приложения, содержащие запись в манифесте приложения, запрашивают разрешение пользователя на доступ к маркеру доступа пользователя. Administrative apps that include an entry in the app manifest prompt the user for permission to access the user’s access token. Если запись в манифесте приложения отсутствует, большинство административных приложений могут работать без изменений с помощью исправлений совместимости приложений. Although they lack an entry in the app manifest, most administrative app can run without modification by using app compatibility fixes. Исправления совместимости приложений – это записи базы данных, обеспечивающие нормальную работу несовместимых с UAC приложений. App compatibility fixes are database entries that enable applications that are not UAC-compliant to work properly.

Для всех совместимых с UAC приложений следует добавить запрошенный уровень выполнения в манифест приложения. All UAC-compliant apps should have a requested execution level added to the application manifest. Если приложению требуется административный доступ к системе, указание запрошенного уровня выполнения «требуется администратор» для приложения гарантирует, что система определит эту программу как административное приложение и выполнит необходимые действия по повышению прав. If the application requires administrative access to the system, then marking the app with a requested execution level of «require administrator» ensures that the system identifies this program as an administrative app and performs the necessary elevation steps. Запрошенные уровни выполнения определяют привилегии, необходимые для приложения. Requested execution levels specify the privileges required for an app.

Технология обнаружения установщика Installer detection technology

Программы установки представляют собой приложения, разработанные для развертывания программного обеспечения. Installation programs are apps designed to deploy software. Большинство программ установки выполняют запись в системные папки и разделы реестра. Most installation programs write to system directories and registry keys. Как правило, выполнять запись в эти защищенные системные расположения может только администратор с помощью технологии обнаружения установщика, что означает, что обычные пользователи не имеют достаточных прав доступа для установки программ. These protected system locations are typically writeable only by an administrator in Installer detection technology, which means that standard users do not have sufficient access to install programs. Windows 10 эвристически определяет программы установки и запрашивает учетные данные администратора или согласие администратора для запуска с привилегиями доступа. Windows 10 heuristically detects installation programs and requests administrator credentials or approval from the administrator user in order to run with access privileges. Кроме того, Windows 10 эвристически определяет обновления и программы, которые выполняют удаление приложений. Windows 10 also heuristically detects updates and programs that uninstall applications. Одной из целей разработки UAC является предотвращение запуска установки незаметно для пользователя и без его согласия, так как программы установки выполняют запись в защищенные области файловой системы и реестра. One of the design goals of UAC is to prevent installations from being run without the user’s knowledge and consent because installation programs write to protected areas of the file system and registry.

Технология обнаружения установщика применяется только к: Installer detection only applies to:

- 32-разрядным исполняемым файлам; 32-bit executable files.

- приложениям, не имеющим атрибута запрошенного уровня выполнения; Applications without a requested execution level attribute.

- интерактивным процессам, выполняющимся от лица обычного пользователя с включенным UAC. Interactive processes running as a standard user with UAC enabled.

Перед созданием 32-разрядного процесса следует определить, не является ли он программой установки. Для этого проверяются следующие атрибуты: Before a 32-bit process is created, the following attributes are checked to determine whether it is an installer:

- Имя файла содержит такие ключевые слова, как «install», «setup» или «update». The file name includes keywords such as «install,» «setup,» or «update.»

- Поля ресурсов управления версиями содержат такие ключевые слова, как Vendor, Company Name, Product Name, File Description, Original Filename, Internal Name и Export Name. Versioning Resource fields contain the following keywords: Vendor, Company Name, Product Name, File Description, Original Filename, Internal Name, and Export Name.

- Ключевые слова в параллельном манифесте встроены в исполняемый файл. Keywords in the side-by-side manifest are embedded in the executable file.

- Ключевые слова в специальных записях StringTable связаны в исполняемом файле. Keywords in specific StringTable entries are linked in the executable file.

- Ключевые атрибуты в данных сценария ресурса связаны в исполняемом файле. Key attributes in the resource script data are linked in the executable file.

- Это целевые последовательности байтов внутри исполняемого файла. There are targeted sequences of bytes within the executable file.

Ключевые слова и последовательности байтов получены на основании изучения общих характеристик различных установщиков. The keywords and sequences of bytes were derived from common characteristics observed from various installer technologies.

Чтобы система обнаружения установщика могла определить программы установки, должен быть включен параметр политики «Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав». The User Account Control: Detect application installations and prompt for elevation policy setting must be enabled for installer detection to detect installation programs. Дополнительные сведения см. в разделе Параметры политики безопасности контроля учетных записей. For more info, see User Account Control security policy settings.