- Авторизация по ключам в домене MS Windows Server

- My Blog

- Немного об ИТ и ИБ

- Свежие записи

- Свежие комментарии

- Архивы

- Двухфакторная аутентификация в домене с использованием токенов и MS CA

- Настройка учетных записей пользователей

- Настройка политик безопасности домен

- Настройка клиентской операционной системы

- Windows вход по сертификату

- Вопрос

- Ответы

Авторизация по ключам в домене MS Windows Server

Гораздо более сильным, чем пара логин/ пароль, способом регистрации сотрудника в информационной системе фирмы являются электронные ключи-токены. Токен есть принципиально невзламываемый чип, который содержит подписанный сертификат пользователя.

Домен Windows Server 2008/ 2003 поддерживает авторизацию по электронным ключам (при помощи встроенного сервера сертификатов), причем для усиления безопасности такой способ авторизации может быть объявлен единственно возможным – с запретом входа в систему по традиционной паре логин/ пароль. При этом вход по токену осуществляется как при логине на персональный компьютер или терминал — участник домена Windows Server, так и при попытке авторизации на сервере в режиме терминального доступа.

При извлечении карты доступ к компьютеру или серверу немедленно блокируется, для повторного входа нужно набрать уникальный пин-код. Сервер сертификатов, встроенный в любую версию MS Windows Server Standard и выше, осуществляет централизованное управление выдачей цифровых сертификатов стандарта X.509 и их привязку к пользователям домена, позволяет устанавливать сроки действия сертификатов, отзывать их и выпускать новые.

Ключи-токены выпускаются либо в виде USB-брелка, либо в виде смарт-карты, в последнем случае в компьютере или терминале должен быть установлен специальный считыватель смарт-карт. Преимущество смарт-карты состоит в том, что в нее может быть встроена RFID-метка, и карта становится универсальным средством доступа как в помещения фирмы, так и в компьютерную сеть.

Некоторые модели ключей eToken поддерживают российиские алгоритмы шифрования и сертифицированы ФСБ России

WIT Company оказывает услуги по введению системы доступа к информационным ресурсам предприятия с помощью е-токенов и смарт карт фирмы Аладдин Р.Д.

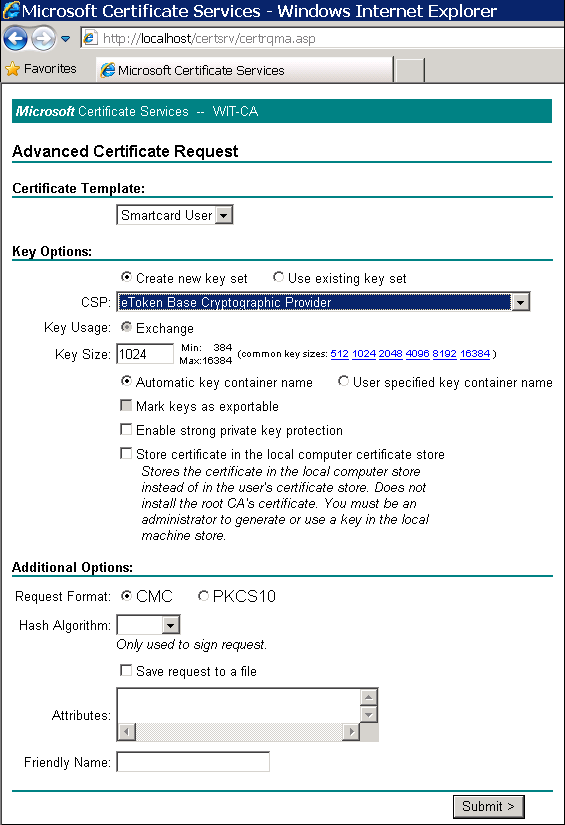

Сервер сертификатов MS Windows Server 2008 — запрос сертификата:

WIT Company © 1994-2020, e-mail: welcome@wit.ru

Телефон/ факс: 8 (495) 234-3379 (многоканальный)

Бесплатный телефон для звонков по России 8 (800) 250-3379

My Blog

Немного об ИТ и ИБ

Свежие записи

Свежие комментарии

- evgen к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Denis к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Denis к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- Александр к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

- evgen к записи Zabbix 5.0 на Centos 8 с TimescaleDB и PostgreSQL

Архивы

Двухфакторная аутентификация в домене с использованием токенов и MS CA

Пароль является не очень надежным средством защиты. Очень часто используются простые, легко подбираемые пароли или же пользователи не особо следят за сохранностью своих паролей (раздают коллегам, пишут на бумажках и т.д.). В Microsoft уже давно реализована технология, позволяющая для входа в систему использовать SmartCard, т.е. аутентифицироваться в системе по сертификату. Но не обязательно использовать непосредственно смарт-карты, ведь для них нужны еще и считыватели, поэтому проще их заменить на usb токены. Они позволят реализовать двухфакторную аутентификацию: первый фактор — это пароль от токена, второй фактор — это сертификат на токене. Далее на примере usb токена JaCarta и домена Windows я расскажу как внедрить этот механизм аутентификации.

Первым делом в AD создадим группу «g_EtokenAdmin» и уч. запись «Enrollment Agent», входящую в эту группу. Эта группа и пользователь будут рулить центром сертификации.

Далее добавим серверу роль AD CA (центр сертификации).

Дополнительно установим Web службу для запроса сертификатов.

Далее выбираем вариант для предприятия. Выбираем Корневой ЦС (если у нас это первый центр сертификации в домене)

Создаем новый закрытый ключ. Длину ключа можно оставить туже, а вот алгоритм хеширования лучше выбрать SHA2 (SHA256).

Введем имя CA и выберем срок действия основного сертификата.

Остальные параметры оставляем по умолчанию и запускаем процесс установки.

После установки зайдем в оснастку центра сертификации и настроим права на шаблоны.

Нас будут интересовать два шаблона: Агент регистрации (Enrollment Agent) и Вход со смарт-картой (Smartcard logon).

Зайдем в свойства этих шаблонов и на вкладке безопасность добавим группу «g_EtokenAdmin» с правами чтение и заявка.

Далее включим эти шаблоны.

И они появятся у нас в общем списке.

Следующим шагом настроим групповые политики:

Первым делом расскажем всем компьютерам домена о корневом центре сертификации, для этого изменим Default Domain Policy.

Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Политики открытого ключа -> Доверенные корневые центры сертификации -> Импорт

Выберем наш корневой сертификат, расположенный по пути: C:\Windows\System32\certsrv\CertEnroll. Закрываем Default Domain Policy.

На следующем шаге создадим политику для контейнера, в котором будут находится компьютеры с аутентификацией по токену (Смарт-карте).

По пути Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности. Настроим два параметра «Интерактивный вход в систему: требовать смарт-карту» и «Интерактивный вход в систему: поведение при извлечении смарт-карты».

На этом с настройками все, теперь можно генерировать клиентский сертификат и проверять аутентификацию по токену.

Залогинемся на компьютере под учетной записью «Enrollment Agent» и откроем браузер, перейдя по ссылке http://Имя_сервера_MS_CA/certsrv

Выбираем пункт Запрос сертификата -> Расширенный запрос сертификата -> Создать и выдать запрос к этому ЦС

Если возникнет ошибка вида «Чтобы завершить подачу заявки на сертификат, следует настроить веб-узел для ЦС на использование проверки подлинности по протоколу HTTPS», то нужно на сервере IIS, на котором установлен MS CA, сделать привязку сайта к протоколу https.

Продолжим получение сертификата, для этого на открывшейся странице выберем шаблон: «Агент регистрации» и нажмем кнопку выдать и установить сертификат.

Теперь пользователь Enrollment Agent может выписывать сертификаты для других пользователей. К примеру запросим сертификат для пользователя test. Для этого откроем консоль управления сертификатами certmgr.msc, т.к. через web интерфейс не получится записать сертификат на usb токен.

В этой консоли на папке личное сделаем запрос от имени другого пользователя

В качестве подписи выбираем единственный сертификат «Enrollment Agent» и переходим к следующему шагу, на котором выбираем пункт «Вход со смарт-картой» и нажимаем подробности для выбора криптопровайдера.

В моем случае я использую токены JaCarta, поэтому вместе с драйверами был установлен криптопровайдер «Athena…»:

На следующем шаге выбираем доменного пользователя, для которого выписываем сертификат и нажимаем на кнопку «Заявка».

Вставляем токен, вводим пин код и начинается процесс генерации. В итоге мы должны увидеть диалоговое окно с надписью «Успешно».

Если процесс окончился неудачно, возможно дело в шаблоне получения сертификата, в моем случае его надо было немного подправить.

Приступим к тестированию, проверим работу токена на компьютере, находящемся в OU с групповой политикой входа по смарт-карте.

При попытке войти под учетной записью с паролем мы должны получить отказ. При попытке войти со смарт-картой (токеном) мы получим предложение ввести пин и должны успешно зайти в систему.

P.s.

1) Если не работает автоматическая блокировка компьютера или выход из системы, после вытаскивания токена, смотрите запущена ли служба «Политика удаления смарт-карт»

2) На токен можно записать (сгенерировать сертификат) только локально, через RDP не получится.

3) Если не получается запустить процесс генерации сертификата по стандартному шаблону «Вход с смарт-картой», создайте его копию с такими параметрами.

На этом все, если будут вопросы, задавайте, постараюсь помочь.

Настройка учетных записей пользователей

В первую очередь необходимо настроить учетные записи пользователей. В данном примере будет настроена учетная запись User — пользователя домена, включенного только в группу Пользователи домена.

Для настройки учетной записи пользователя:

- Откройте Панель управления.

Два раза щелкните по названию пункта Администрирование.

Аналогичным образом настройте другие учетные записи пользователей в домене. Для таких пользователей вход в домен будет доступен только при наличии устройства Рутокен с сертификатом, выданным администратором домена.

Настройка политик безопасности домен

- Откройте Панель управления.

- Два раза щелкните по названию пункта Администрирование.

Два раза щелкните по названию оснастки Политика безопасности домена.

Настройка будет доступна только после перезагрузки компьютера.

На этом настройка серверной операционной системы завершена.

Настройка клиентской операционной системы

Компьютеры с установленными клиентскими операционными системами Windows 10/8.1/8/7/Vista/XP/2000 необходимо ввести в домен и установить на них драйверы Рутокен.

Редакции ОС должны включать возможность присоединения к домену.

Если клиентские компьютеры были загружены во время настройки сервера, то необходимо их перезагрузить.

Теперь пользователи, которым выдан сертификат типа Пользователь со смарт-картой или Вход со смарт-картой, смогут входить в домен только после присоединения к компьютеру устройства Рутокен с этим сертификатом.

При изъятии устройства Рутокен в процессе открытого пользовательского сеанса, клиентская ОС будет автоматически заблокирована (в ОС Windows 10/8.1/8/7/Vista для блокировки рабочего стола при отключении устройства Рутокен необходимо установить автоматический запуск службы Политика удаления смарт-карт/Smart Card Removal Policy).

Windows вход по сертификату

Вопрос

Вопрос следующий, каким образом правильно настроить аутентификацию в удаленном домене на сертификатах?

Между доменами есть отношения доверия, при попытке аутентифицироваться с токеном на удаленном компе получаю отказ:

Запрос проверки подлинности:

Пользователь: vasya@abc.ru — мой домен

Предоставленное имя сферы: xyz.LOCAL — удаленный домен

Имя службы: krbtgt/xyz.LOCAL

Параметры билета: 0x40810010

Код результата: 0x6

Тип шифрования билета: —

Адрес клиента: x.x.x.x — адрес удаленной машины на которою пытаюсь зайти терминалом

Имя издателя сертификата:

Серийный номер сертификата:

При этом подключение сетевых ресурсов домена xyz успешно проходит, то есть под текущим пользователем домена abc я могу получить доступ к ресурсам домена xyz согласно назначенным разрешениям.

Какие условия необходимо выполнить чтоб контролер домена меня смог проверить?

Ответы

Юрий, вы немного не правы на самом деле. В доверенном домене не обязательно иметь CA. Для успешной валидации сертификата в доверенном домене при помощи смарт-карт нужно, чтобы выполнялись следующие условия:

1) корневой сертификат CA цепочки сертификатов (на котором завершается цепочка сертификата смарт-карты) должен быть доверенным в доверенном домене (опубликован в Trusted Root CAs через групповые политики или через публикацию корневого сертификата в CN=Certification Authorities в AD);

2) сертификат издающего CA должен быть опубликован в контейнере CN=NTAuthCertificates в доверенном домене

3) Контроллеры домена доверенного домена должны иметь сертификат на основе одного из шаблонов: domain controller, domain controller authentication или kerberos authentication.

при этом CA может вообще не принадлежать ни одному из доменов.

вполне возможно, потребуется настроить DNS suffix routing.