- RussianProxy.ru

- Навигация

- Вход на сайт

- Route Add — Настройка маршрутизации при использовании RussianProxy VPN

- Add-Vpn Connection Route

- Syntax

- Description

- Examples

- Example 1: Add a VPN connection route for an IPv4 address

- Example 2: Add a VPN connection for an IPv6 address

- Parameters

- Решения о маршрутизации для VPN VPN routing decisions

- Конфигурация разделение туннеля Split tunnel configuration

- Конфигурация принудительного использования туннеля Force tunnel configuration

- Настройка маршрутизации Configure routing

RussianProxy.ru

Навигация

Вход на сайт

Route Add — Настройка маршрутизации при использовании RussianProxy VPN

По умолчанию, после установки RussianProxy VPN соединения ВЕСЬ трафик идёт через vpn сервер, то есть адрес нашего сервера становится основным шлюзом для всего интернет трафика. Однако, иногда возникает необходимость в других настройках vpn соединения, как то:

- 1 вариант: после установления vpn соединения, пустить весь трафик через основного провайдера интернета, и только трафик на определённые IP адреса, например только на подсеть IP адресов игры Lineage 2, пустить напрямую, минуя впн соединение.

- 2 вариант. после установления vpn соединения, пустить весь трафик через RussianProxy VPN соединение, и только трафик для некоторых IP адресов, пустить через vpn соединение.

- 3 вариант. Вы хотите чтобы весь трафик шел через RussianProxy VPN соединение, даже в случае разрыва соединения или при старте операционной системы.

Для того чтобы реализовать оба варианта Вам потребуется настройка таблицы маршрутизации, которую можно посмотреть выполнив команду route print.

Рассмотрим пример реализации первого варианта на конкретном примере — нужно, чтобы при установленном RussianProxy VPN соединении, через него шёл трафик только для сайта http://ping.eu, весь остальной трафик бы шёл через стандартного провайдера интернет.

- Открываем свойства соединения с RussianProxy VPN:

- Выбираем закладку «Сеть»:

- Открываем свойства TPC/IP протокола и нажимаем кнопку «Дополнительно»:

- Убираем галочку с пункта «Использовать основной шлюз в удаленной сети»:

- После этого нажимаем во всех открытых окнах свойств кнопку «OK» и подключаем vpn соединение.

- Теперь все соединения с интернет будут идти мимо VPN. Например: зайдите на сайте www.ping.eu и Вы увидете свой IP адрес выданный Вам провайдером интернета. Для того чтобы соединение с выбранным сайтом шло через VPN, Вы должны узнать IP адрес этого сайта (например запустив команду ping site.com или на странице: http://russianproxy.ru/ping указав адрес интересующего сайта). Для сайта ping.eu: Pinging ping.eu [85.25.86.50] with 32 bytes of data: Reply from 85.25.86.50: bytes=32 time=46ms TTL=52

После этого Вы должны узнать IP адрес выданный вам VPN сервером (можно посмотреть в сведениях о состоянии VPN соединения) или открыв наш сайт http://proxydetect.com — примерный вид: 46.183.162.### - Прописываем маршрут для нужного адреса 85.25.86.50:

route add 85.25.86.50 46.183.162.### — только для IP 85.25.86.50

route add 85.0.0.0 mask 255.0.0.0 46.183.162.### для всей подсети 85.*.*.* (если хотите чтобы трафик ко всем сайтам подсети шел через VPN)

Вместо ### — должно стоять число из вашего IP адреса. - Проверяем адрес на сайте http://ping.eu — он должен быть 46.183.162.###, при использовании vpn соединения с динамическим выделенным IP, или равен выделенному Вам IP адресу , при использовании пакета с выделенным IP.

Неудобство такого способа заключается в том, что Вам придётся прописывать маршрут каждый раз после соединения с VPN. Однако, если у Вас тариф VPN с выделенным IP, Вы можете прописать постоянный маршрут один раз и больше не заботиться о его постоянном прописывании.

route add адрес_сайта ваш_постоянный_IP -p — постоянный маршрут для одного сайта

route add адрес_сайта mask маска_подсетки ваш_постоянный_IP -p — постоянный маршрут для подсети IP адресов

На пакетах с динамическим выделенным IP возможен вариант прописавыния маршрута средствами CMD:

echo ===Routing=====================================================================

for /f «tokens=2 delims=:» %%a in (‘ipconfig ^| find /i «46.183.162.»‘) do (set «IP=%%a»)

route add 91.202.44.0 mask 255.255.255.0 %IP%

route add 92.63.99.78 mask 255.255.255.255 %IP%

Строка `for /f «tokens=2 delims=:» %%a in (‘ipconfig ^| find /i «46.183.162.»‘) do (set «IP=%%a»)` поместит в переменную `%IP%` текущий IP адрес, присвоенный VPN-соединению.

Теперь рассмотрим третий вариант.

Сделаем это на конкретном примере.

Имеется компьютер подключенный к интернету через роутер 192.1.1.1. Мы хотим чтобы ни один байт не ушел в интернет напрямую через роутер, минуя наше vpn соединение. Для начала определим на какой единственный адрес может идти трафик через роутер — это адрес впн сервера:

nslookup pptp-l2tp-vpn-russia-1.atomintersoft.com -> 46.183.162.5

Рассмотрим таблицу маршрутизации —

route print:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.100 276 127.0.0.0 255.0.0.0 On-link

127.0.0.1 306 127.0.0.1 255.255.255.255 On-link

127.0.0.1 306 127.255.255.255 255.255.255.255 On-link

127.0.0.1 306 192.168.1.0 255.255.255.0 On-link

192.168.1.100 276 192.168.1.100 255.255.255.255 On-link

192.168.1.100 276 192.168.1.255 255.255.255.255 On-link

192.168.1.100 276 224.0.0.0 240.0.0.0 On-link

127.0.0.1 306 224.0.0.0 240.0.0.0 On-link

192.168.1.100 276 255.255.255.255 255.255.255.255 On-link

127.0.0.1 306 255.255.255.255 255.255.255.255 On-link

192.168.1.100 276 ===========================================================================

Постоянные маршруты:

Сетевой адрес Маска Адрес шлюза Метрика

0.0.0.0 0.0.0.0 192.168.1.1 По умолчанию =========================================================================== Видно, что ВЕСЬ трафик идет через постоянный маршрут по умолчанию:

0.0.0.0 0.0.0.0 192.168.1.1 По умолчанию

Удалим его: route delete 0.0.0.0

Теперь мы не можем достигнуть ни одного адреса за пределами локальной сети 192.1.1.* Далее нам нужно прописать маршрут до нашего впн сервера 46.183.162.5:

route add 46.183.162.5 192.168.1.1 -p

После этого наша таблица маршрутизации примет такой вид:

IPv4 таблица маршрута =========================================================================== Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

127.0.0.0 255.0.0.0 On-link

127.0.0.1 306 127.0.0.1 255.255.255.255 On-link

127.0.0.1 306 127.255.255.255 255.255.255.255 On-link

127.0.0.1 306 192.168.1.0 255.255.255.0 On-link

192.168.1.100 276 192.168.1.100 255.255.255.255 On-link

192.168.1.100 276 192.168.1.255 255.255.255.255 On-link

192.168.1.100 276 46.183.162.5 255.255.255.255

192.168.1.1 192.168.1.100 21 224.0.0.0 240.0.0.0 On-link

127.0.0.1 306 224.0.0.0 240.0.0.0 On-link

192.168.1.100 276 255.255.255.255 255.255.255.255 On-link

127.0.0.1 306 255.255.255.255 255.255.255.255 On-link

192.168.1.100 276 =========================================================================== Постоянные маршруты:

Сетевой адрес Маска Адрес шлюза Метрика

46.183.162.5 255.255.255.255 192.168.1.1 1 ===========================================================================

То есть доступен только один адрес в интернете — 46.183.162.5 — а это и есть адрес нашего впн сервера.

Не забудьте в настройках впн соединения вписать именно IP адрес 46.183.162.5, а не доменное имя pptp-l2tp-vpn-russia-1.atomintersoft.com. Теперь запускаем наше RussianProxy VPN соединение и весь интернет трафик, за исключением трафика до нашего впн сервера, пойдет через шифрованное со сжатием впн соединение. Итоговая таблица маршрутизации при установленном впн соединении выглядит в нашем случае так:

IPv4 таблица маршрута =========================================================================== Активные маршруты: Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 On-link 46.183.162.31 21 127.0.0.0 255.0.0.0 On-link

127.0.0.1 4531 127.0.0.1 255.255.255.255 On-link

127.0.0.1 4531 127.255.255.255 255.255.255.255 On-link

127.0.0.1 4531 192.168.1.0 255.255.255.0 On-link

192.168.1.100 4501 192.168.1.100 255.255.255.255 On-link

192.168.1.100 4501 192.168.1.255 255.255.255.255 On-link

192.168.1.100 4501 46.183.162.31 255.255.255.255 On-link

46.183.162.31 276 46.183.162.5 255.255.255.255

192.168.1.1 192.168.1.100 4246 224.0.0.0 240.0.0.0 On-link

127.0.0.1 4531 224.0.0.0 240.0.0.0 On-link

192.168.1.100 4502 224.0.0.0 240.0.0.0 On-link

46.183.162.31 21 255.255.255.255 255.255.255.255 On-link

127.0.0.1 4531 255.255.255.255 255.255.255.255 On-link

192.168.1.100 4501 255.255.255.255 255.255.255.255 On-link

46.183.162.31 276 =========================================================================== Постоянные маршруты:

Трассировка маршрута к ya.ru [213.180.204.8] с максимальным числом прыжков 30:

1 16 ms 16 ms 17 ms AIS [46.183.162.1]

2 20 ms 21 ms 20 ms v1505.th-1.caravan.ru [212.158.160.2]

3 16 ms 17 ms 16 ms v811.m9-3.caravan.ru [212.24.42.49]

4 20 ms 25 ms 21 ms ix2-m9.yandex.net [193.232.244.93]

5 23 ms 20 ms 18 ms ya.ru [213.180.204.8] Трассировка завершена. ===============================================================

Если разорвать впн соединение то весь интернет пропадет, так как в таблице маршрутизации не будет шлюза по умолчанию, которым является шлюз выдаваемвый впн сервером после соединения. Если у Вас не получается настроить маршрутизацию для специального использования VPN соединения, Вы можете сообщить нам о Ваших трудностях прямо здесь, оставив комментарий, или послав личное сообщение пользователю Administrator .

Add-Vpn Connection Route

Adds a route to a VPN connection.

Syntax

Description

The Add-VpnConnectionRoute cmdlet adds an IPv4 or IPv6 route to a specified VPN connection.

Examples

Example 1: Add a VPN connection route for an IPv4 address

This command uses the Add-VpnConnectionRoute cmdlet to add a connection route for the connection named Contoso. The command specifies an IPv4 address for the DestinationPrefix parameter.

Example 2: Add a VPN connection for an IPv6 address

This command uses the Add-VpnConnectionRoute cmdlet to add a connection route for the connection named Contoso. The command specifies an IPv6 address for the DestinationPrefix parameter.

Parameters

Indicates that the VPN connection being modified is in the global phone book.

| Type: | SwitchParameter |

| Position: | 4 |

| Default value: | None |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

Runs the cmdlet as a background job. Use this parameter to run commands that take a long time to complete.

| Type: | SwitchParameter |

| Position: | Named |

| Default value: | None |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

Runs the cmdlet in a remote session or on a remote computer. Enter a computer name or a session object, such as the output of a New-CimSession or Get-CimSession cmdlet. The default is the current session on the local computer.

| Type: | CimSession [ ] |

| Aliases: | Session |

| Position: | Named |

| Default value: | None |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

Prompts you for confirmation before running the cmdlet.

| Type: | SwitchParameter |

| Aliases: | cf |

| Position: | Named |

| Default value: | False |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

Specifies the name of a VPN connection profile. To view existing VPN connection profiles, use the Get-VpnConnection cmdlet.

| Type: | String |

| Aliases: | Name |

| Position: | 1 |

| Default value: | None |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

Specifies the destination prefix of the route to add.

| Type: | String |

| Position: | 2 |

| Default value: | None |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

Returns an object representing the item with which you are working. By default, this cmdlet does not generate any output. If you specify this parameter, the cmdlet returns the MSFT_NetRoute object.

| Type: | SwitchParameter |

| Position: | Named |

| Default value: | None |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

Specifies the metric of the route being added to the VPN connection.

| Type: | UInt32 |

| Position: | 3 |

| Default value: | None |

| Accept pipeline input: | True |

| Accept wildcard characters: | False |

Specifies the maximum number of concurrent operations that can be established to run the cmdlet. If this parameter is omitted or a value of 0 is entered, then Windows PowerShellВ® calculates an optimum throttle limit for the cmdlet based on the number of CIM cmdlets that are running on the computer. The throttle limit applies only to the current cmdlet, not to the session or to the computer.

| Type: | Int32 |

| Position: | Named |

| Default value: | None |

| Accept pipeline input: | False |

| Accept wildcard characters: | False |

Shows what would happen if the cmdlet runs. The cmdlet is not run.

Решения о маршрутизации для VPN VPN routing decisions

Относится к: Applies to

- Windows 10 Windows 10

- Windows10 Mobile Windows 10 Mobile

Сетевые маршруты необходимы сетевому стеку, чтобы понять, какой интерфейс использовать для исходящего трафика. Network routes are required for the stack to understand which interface to use for outbound traffic. Один из важнейших критериев принятия решений о конфигурация VPN состоит в том, хотите ли вы отправлять все данные по VPN (принудительное использование тоннеля) или передавать только часть данных по VPN (разделение туннеля). One of the most important decision points for VPN configuration is whether you want to send all the data through VPN (force tunnel) or only some data through the VPN (split tunnel). Этот выбор влияет на планирование конфигурации и ресурсов, а также на уровень безопасности соединения. This decision impacts the configuration and the capacity planning, as well as security expectations from the connection.

Конфигурация разделение туннеля Split tunnel configuration

В конфигурации с разделением туннеля можно указать маршруты, которые будут проходить через VPN, а весь другой трафик будут проходить через физический интерфейс. In a split tunnel configuration, routes can be specified to go over VPN and all other traffic will go over the physical interface.

Маршруты можно настроить с помощью параметра VPNv2/имя_профиля/RouteList в разделе Поставщик службы конфигурации (CSP) VPNv2. Routes can be configured using the VPNv2/ProfileName/RouteList setting in the VPNv2 Configuration Service Provider (CSP).

Для каждого элемента маршрута в списке можно указать следующие параметры. For each route item in the list, the following can be specified:

Адрес: VPNv2/ProfileName/RouteList/routeRowId/Address Address: VPNv2/ProfileName/RouteList/routeRowId/Address

Размер префикса: VPNv2/ProfileName/RouteList/routeRowId/Prefix Prefix size: VPNv2/ProfileName/RouteList/routeRowId/Prefix

Маршрут исключения: VPNv2/ProfileName/RouteList/routeRowId/ExclusionRoute Exclusion route: VPNv2/ProfileName/RouteList/routeRowId/ExclusionRoute

VPN-платформа Windows теперь позволяет указать маршруты исключения, которые не должны проходить через физический интерфейс. Windows VPN platform now supports the ability to specify exclusion routes that specifically should not go over the physical interface.

Для приложений VPN платформы UWP маршруты также можно добавить во время подключении через сервер. Routes can also be added at connect time through the server for UWP VPN apps.

Конфигурация принудительного использования туннеля Force tunnel configuration

В конфигурации с принудительным туннелированием весь трафик проходит через VPN. In a force tunnel configuration, all traffic will go over VPN. Это конфигурация по умолчанию, которая используется, если маршруты не заданы. This is the default configuration and takes effect if no routes are specified.

Этот параметр предназначен только для обработки записей маршрутизации. The only implication of this setting is the manipulation of routing entries. Для принудительного туннеля VPN V4 и V6 маршруты по умолчанию (например, In the case of a force tunnel, VPN V4 and V6 default routes (for example. 0.0.0.0/0) добавляются в таблицу маршрутизации с более низкой метрикой, чем для других интерфейсов. 0.0.0.0/0) are added to the routing table with a lower metric than ones for other interfaces. При этом трафик передается через VPN, пока не существует маршрута через физический интерфейс. This sends traffic through the VPN as long as there isn’t a specific route on the physical interface itself.

Для встроенной VPN этой настройкой можно управлять с помощью параметра MDM VPNv2/имя_профиля/NativeProfile/RoutingPolicyType. For built-in VPN, this decision is controlled using the MDM setting VPNv2/ProfileName/NativeProfile/RoutingPolicyType.

Для подключаемого модуля VPN платформы UWP это свойство управляется непосредственно приложением. For a UWP VPN plug-in, this property is directly controlled by the app. Если подключаемый модуль VPN указывает маршруты по умолчанию для IPv4 и IPv6 как единственные два маршрута включения, платформа VPN отмечает, что для туннель используется для подключения принудительно. If the VPN plug-in indicates the default route for IPv4 and IPv6 as the only two Inclusion routes, the VPN platform marks the connection as Force Tunneled.

Настройка маршрутизации Configure routing

Сведения о настройке XML см. в разделе Параметры профиля VPN и VPNv2 CSP. See VPN profile options and VPNv2 CSP for XML configuration.

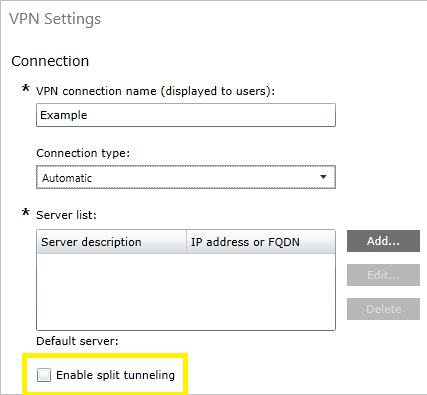

При настройке VPN-профиля в Microsoft Intune установите флажок, чтобы включить конфигурацию с разделением туннеля. When you configure a VPN profile in Microsoft Intune, you select a checkbox to enable split tunnel configuration.

Затем в разделе Корпоративные границы добавьте маршруты, которые будут использовать VPN-подключение. Next, in Corporate Boundaries, you add the routes that should use the VPN connection.