- Как в Windows проверить, кто использовал компьютер и когда

- Как включить аудит входа в систему

- Просмотр событий входа в систему

- Как найти время последнего входа пользователя в Active Directory

- Как найти время последнего входа пользователя / компьютера в Active Directory?

- Найти время последнего входа в систему с помощью CMD

- Как узнать время последнего входа в систему с помощью PowerShell

- Аудит события входа Audit logon events

- Настройка этого параметра аудита Configure this audit setting

- Как включить отображение информации о предыдущих попытках входа в Windows 10

- Как включить отображение информации о последних попытках входа с помощью локальных групповых политик

- Как включить отображение информации о последних попытках входа с помощью реестра

- Заключение

Как в Windows проверить, кто использовал компьютер и когда

Вы когда-нибудь хотели контролировать, кто входит в ваш компьютер и когда? В профессиональных выпусках Windows вы можете включить аудит входа в систему, чтобы запись всех входов в Windows.

Аудит входов в систему отслеживает как локальных пользователей, так и сетевые учетные записи. Каждое событие входа указывает учетную запись пользователя, с помощью которой происходила авторизация. Вы также можете увидеть, когда пользователи вышли из системы.

Примечание. Аудит входа в систему работает только в профессиональной версии Windows, поэтому вы не можете использовать это, если у вас домашняя версия. Это должно работать на Windows 7, 8 и Windows 10. Мы рассмотрим Windows 10 в этой статье. В других версиях экраны могут выглядеть немного иначе, но этот процесс почти такой же.

Как включить аудит входа в систему

Чтобы включить аудит входа в систему, мы будем использовать редактор локальных групповых политик. Это довольно мощный инструмент, поэтому, если вы никогда не использовали его раньше, стоит потратить некоторое время на его изучение. Кроме того, если ваш компьютер подключен к сети компаний, сначала Вам придётся обратиться за разрешением к администратору. Если ваш рабочий компьютер является частью домена, также вероятно, что это часть политики группы доменов, которая в любом случае заменит политику локальной группы.

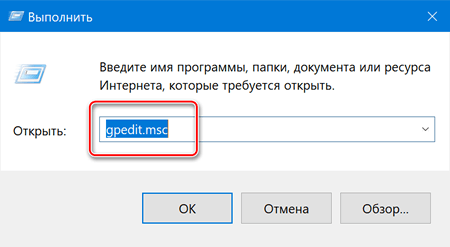

Чтобы открыть редактор локальной групповой политики, нажмите Win + R , введите gpedit.msc и нажмите Enter .

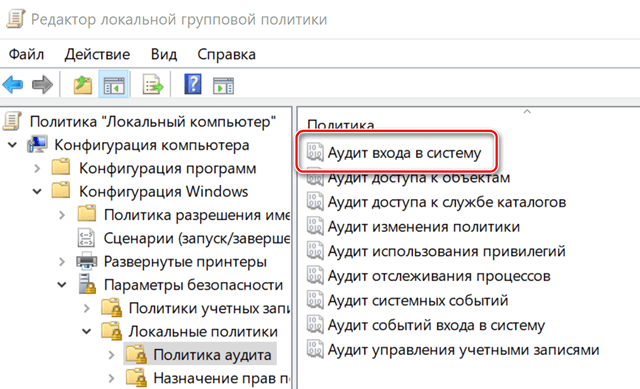

В редакторе локальных групповых политик в левой панели перейдите к политике Локального компьютера → Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита. В правой панели дважды щелкните параметр «Аудит входа в систему».

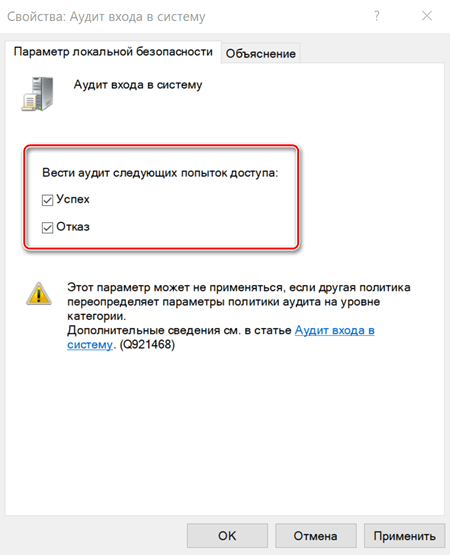

В открывшемся окне свойств включите параметр «Успех» для успешной попытки входа в систему Windows. Включите параметр «Сбой», если вы также хотите, чтобы Windows регистрировала неудачные попытки входа в систему. Нажмите кнопку ОК , когда закончите.

Теперь вы можете закрыть окно редактора локальной групповой политики.

Просмотр событий входа в систему

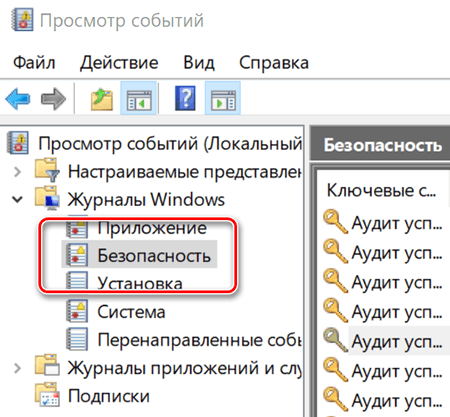

После включения аудита входа Windows записывает события входа в систему вместе с именем пользователя и меткой времени в журнале безопасности. Вы можете просмотреть эти события, используя Event Viewer .

Нажмите значок поиска рядом с меню «Пуск», введите «Просмотр событий» и нажмите соответствующий результат в окне поиска.

В окне «Просмотр событий» в левой панели перейдите в раздел «Журналы Windows» → «Безопасность».

В центральной панели вы, вероятно, увидите ряд событий «Аудит успеха». Windows регистрирует отдельные сведения о таких вещах, как предоставление своих привилегий проверенным аккаунтом. Вам нужной найти события с идентификатором 4624 – они представляют собой успешные события входа в систему. Вы можете увидеть подробности о выбранном событии в нижней части этой средней панели, а также можете дважды щелкнуть событие, увидев его данные в отдельном окне.

Если Вы перейдёте к деталям, то сможете увидеть такую информацию, как имя учетной записи пользователя.

Поскольку это ещё одно событие в журнале событий Windows с определенным идентификатором события, вы также можете использовать планировщик заданий для принятия действий при входе в систему. Вы даже можете отправить сообщение на электронную почту, когда кто-то войдет в систему Windows.

Как найти время последнего входа пользователя в Active Directory

Как найти время последнего входа пользователя / компьютера в Active Directory?

Администратор Active Directory должен периодически отключать и деактивировать объекты в AD. Рассмотрим, как получить время последнего входа в систему для пользователя домена AD и найти учетные записи, которые были неактивны более 90 дней.

Узнать время последнего входа в систему для пользователя домена можно с помощью оснастки Пользователи и компьютеры Active Directory.

Нажмите Win+R и введите dsa.msc;

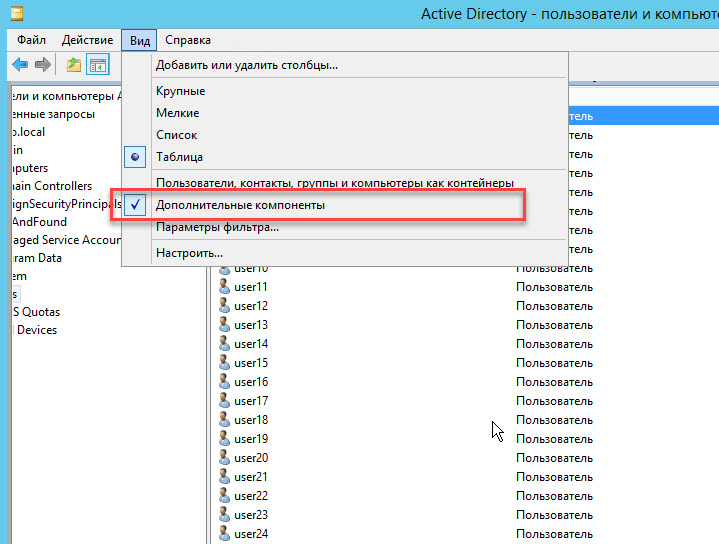

В верхнем меню включите опцию «Вид» -> «Дополнительные компоненты»;

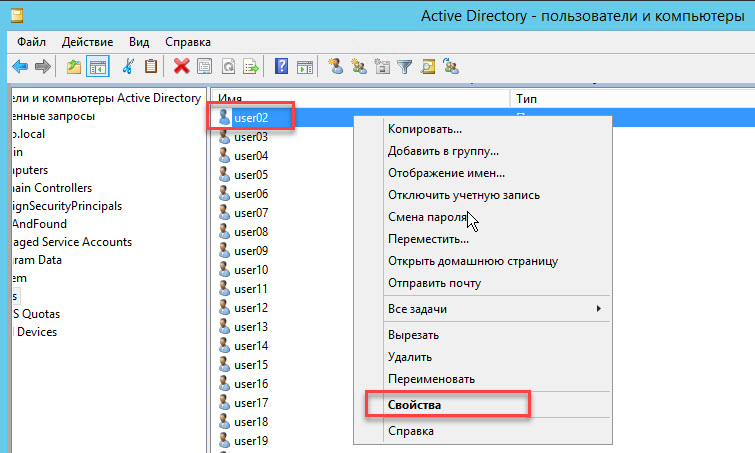

В дереве AD выберите нужного пользователя и откройте «Свойства»;

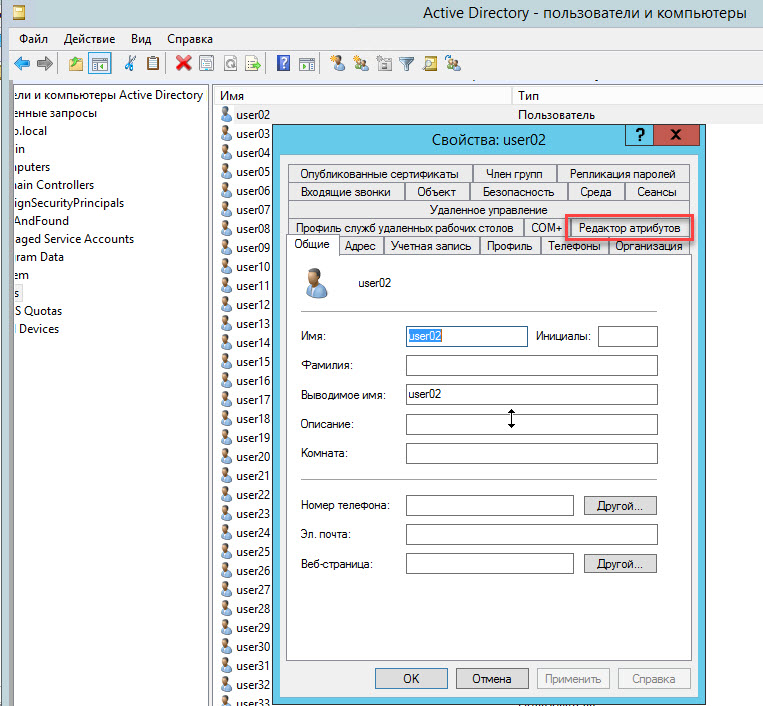

Нажмите на вкладку «Редактор атрибутов»;

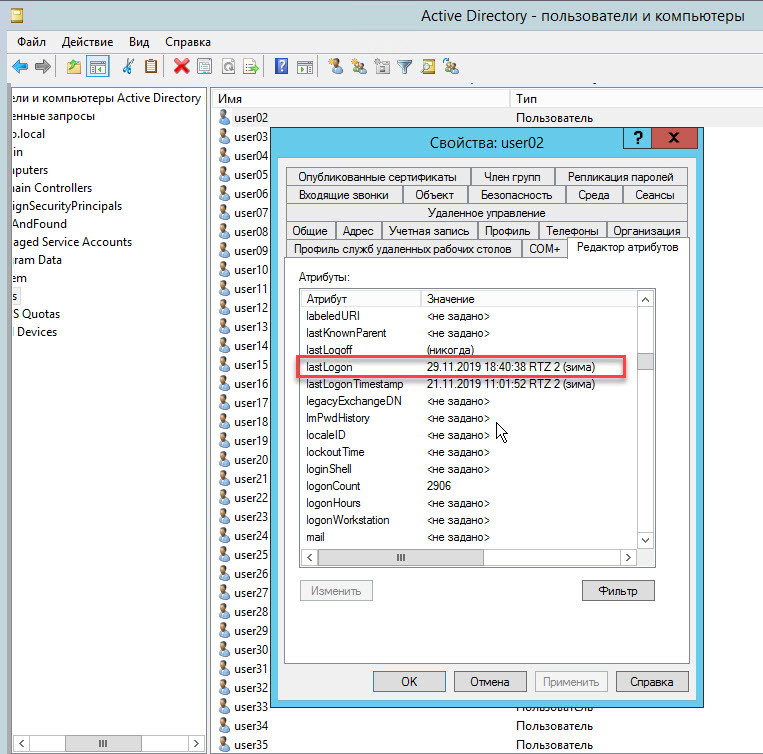

В списке атрибутов найдите lastLogon. Этот атрибут содержит время последнего входа пользователя в домен.

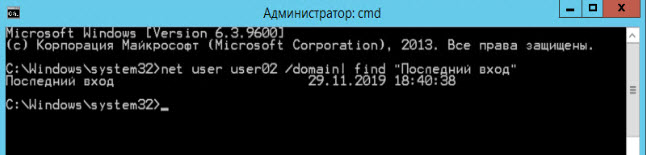

Найти время последнего входа в систему с помощью CMD

Вы можете узнать время последнего входа пользователя в домен из командной строки, используя инструмент net.

Откройте командную строку (вам не нужны права администратора домена для получения информации о пользователе AD) и выполните команду:

Вы получили время последнего входа пользователя user02: 29.11.2019 18:40:38.

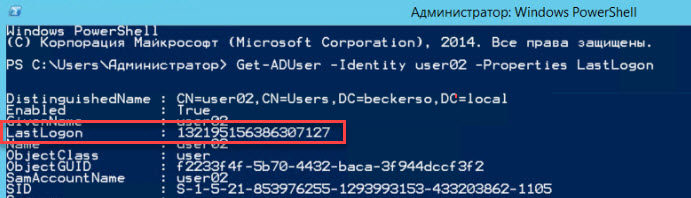

Как узнать время последнего входа в систему с помощью PowerShell

Вы также можете использовать PowerShell, чтобы получить время последнего входа пользователя в домен. Для этого вам нужно использовать

Модуль Active Directory для Windows PowerShell . Установите этот модуль и импортируйте его в сеанс PowerShell:

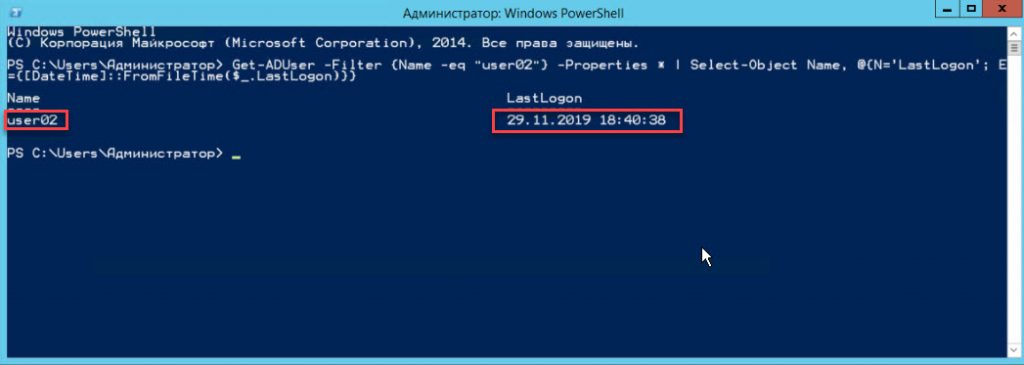

Чтобы найти время последнего входа в систему для учетной записи пользователя домена user02, выполните команду:

Командлет вернул время в формате метки времени. Чтобы преобразовать его в обычное время, используйте следующую команду:

Используя PowerShell, вы вы также можете отобразить время Lastlogon для всех включенных пользователей домена:

Или вы можете найти пользователей, которые не активны более 90 дней:

Аудит события входа Audit logon events

Область применения Applies to

Определяет, следует ли проверять каждый экземпляр пользователя, войдя в систему или выйдя из нее с устройства. Determines whether to audit each instance of a user logging on to or logging off from a device.

События для регистрации учетной записи создаются на контроллерах домена для действий с учетной записью домена и на локальных устройствах для действий с локальной учетной записью. Account logon events are generated on domain controllers for domain account activity and on local devices for local account activity. Если включены обе категории политики аудита входа и входа, входы в систему, которые используют учетную запись домена, создают событие входа или входа в систему на рабочей станции или сервере, а также создают событие входа в учетную запись на контроллере домена. If both account logon and logon audit policy categories are enabled, logons that use a domain account generate a logon or logoff event on the workstation or server, and they generate an account logon event on the domain controller. Кроме того, интерактивные входы в систему на рядовом сервере или рабочей станции, которые используют учетную запись домена, создают событие входа на контроллере домена при извлечении скриптов и политик входа при входе пользователя в систему. Additionally, interactive logons to a member server or workstation that use a domain account generate a logon event on the domain controller as the logon scripts and policies are retrieved when a user logs on. Дополнительные сведения о событиях для учетной записи для учетной записи см. в записи аудита событий. For more info about account logon events, see Audit account logon events.

Если вы определяете этот параметр политики, вы можете указать, следует ли проверять успехи, сбои аудита или вообще не проверять тип события. If you define this policy setting, you can specify whether to audit successes, audit failures, or not audit the event type at all. Аудит успешности создает запись аудита при успешной попытке входа. Success audits generate an audit entry when a logon attempt succeeds. Аудит сбоев создает запись аудита при неудачной попытке входа. Failure audits generate an audit entry when a logon attempt fails.

Чтобы установить для этого параметра значение «Нетаудита», в **** диалоговом окне «Свойства» **** для этого параметра политики установите флажок «Определить эти параметры политики» и установите флажки «Успешно» и «Сбой». **** To set this value to No auditing, in the Properties dialog box for this policy setting, select the Define these policy settings check box and clear the Success and Failure check boxes.

Дополнительные сведения о дополнительных параметрах политики безопасности для событий входа см. в разделе «Вход и выйдите» в разделе «Дополнительные параметры политики аудита безопасности». For information about advanced security policy settings for logon events, see the Logon/logoff section in Advanced security audit policy settings.

Настройка этого параметра аудита Configure this audit setting

Этот параметр безопасности можно настроить, открыв соответствующую политику в области «Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Политика аудита». You can configure this security setting by opening the appropriate policy under Computer Configuration\Windows Settings\Security Settings\Local Policies\Audit Policy.

| События для логотипа Logon events | Описание Description |

|---|---|

| 4624 4624 | Пользователь успешно выполнил вход на компьютер. A user successfully logged on to a computer. Сведения о типе логоса см. в таблице «Типы для логотипа» ниже. For information about the type of logon, see the Logon Types table below. |

| 4625 4625 | Ошибка при работе с логотипом. Logon failure. Была предпринята попытка вводить данные с неизвестным именем пользователя или с неизвестным именем пользователя с некаленным паролем. A logon attempt was made with an unknown user name or a known user name with a bad password. |

| 4634 4634 | Для пользователя завершен процесс выйдите из сети. The logoff process was completed for a user. |

| 4647 4647 | Пользователь инициировал процесс выйдите из сети. A user initiated the logoff process. |

| 4648 4648 | Пользователь успешно выполнил вход на компьютер с использованием явных учетных данных, а уже вошел как другой пользователь. A user successfully logged on to a computer using explicit credentials while already logged on as a different user. |

| 4779 4779 | Пользователь отключил сеанс сервера терминалов, не выйдя из системы. A user disconnected a terminal server session without logging off. |

При регистрации события 528 в журнале событий также регистрируется тип входа. When event 528 is logged, a logon type is also listed in the event log. В следующей таблице описаны все типы для логотипа. The following table describes each logon type.

Как включить отображение информации о предыдущих попытках входа в Windows 10

Следите за успешными и неудачными попытками входа в систему при авторизации в Windows 10.

Windows 10 имеет много функций безопасности для защиты учетной записи и данных от посторонних глаз. Пользователь получает такие функции, как защита паролем, двухфакторная аутентификация и использование PIN в качестве вспомогательного метода аутентификации. Все они значительно усложняют задачу взлома аккаунта.

Тем не менее, несмотря на все предлагаемые меры безопасности, при использовании компьютера в условиях, когда другие пользователи имеют физический доступ к устройству, бывает очень сложно определить, использовался ли компьютер посторонними лицами.

К счастью, при использовании локального аккаунта в Windows 10, у пользователей есть возможность просмотреть информацию о предыдущих попытках авторизации (как успешных, так и потерпевших неудачу). Эти данные позволяют выяснить, пытался ли кто-либо получить доступ к компьютеру без авторизации. На их основе можно сделать вывод о необходимости усиления защиты устройства.

В данном руководстве приведем все шаги использования редактора групповых политик и реестра для отображения информации о последних входах и неудачных попытках доступа к аккаунту с момента последнего интерактивного входа в систему.

Как включить отображение информации о последних попытках входа с помощью локальных групповых политик

Пользователи Windows 10 Pro, Enterprise или Education могут использовать редактор локальной групповой политики для включения отображения информации о последних попытках входа.

Для того нужно проделать следующие шаги:

- Нажмите сочетание клавиш Windows + R для открытия диалогового окна “Выполнить”.

- Введите gpedit.msc и нажмите OK для открытия редактора локальных групповых политик.

- Перейдите по пути: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Параметры входа Windows

- В правой области выберите политику под названием “Отображать при входе пользователя сведения о предыдущих попытках входа”

В верхней левой области выберите опция “Включено”, чтобы активировать политику.

В любое время вы можете отменить изменения, выполнив те же шаги, но на 5 шаге нужно выбрать опцию “Не задано”.

Как включить отображение информации о последних попытках входа с помощью реестра

При использовании Windows 10 Домашняя пользователь не имеет доступа к редактору локальной групповой политики. Тем не менее, таких же результатов можно добиться при использовании редактора реестра.

Важно: Редактирование реестра может привести к необратимому нарушению работы системы, если вы сделаете что-то неправильно. Рекомендуется сделать полную резервную копию компьютера перед началом работы.

- Нажмите сочетание клавиш Windows + R для открытия диалогового окна “Выполнить”.

- Введите regedit и нажмите OK для открытия редактора реестра.

- Перейдите по пути: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Выберите раздел System, нажмите правой кнопкой мыши и выберите опцию “Создать > Параметр DWORD (32 бита)”

.

В любое время вы можете отменить изменения, выполнив те же шаги, но на 6 шаге нужно изменить значение DWORD с 1 на 0.

После выполнения всех этих шагов, вы можете перезагрузить компьютер. После того при попытке входа в локальную учетную запись вы увидите первое сообщение об интерактивном входе в учетную запись.

Во время последующих авторизаций пользователь увидит информацию о предыдущих попытках входа.

Заключение

Хотя данная функция не позволит предотвратить несанкционированный доступ к компьютеру, вы по крайней мере узнаете, что кто-то смог взломать локальный аккаунт или пытался безуспешно угадать ваш пароль.

Несмотря на то, что данное руководство предназначено для Windows 10, функция отображения информации о последних входах давно присутствует в системах Windows, а значит эти шаги должны также сработать в Windows 7 и Windows 8.1.