- Windows Firewall: блокировка доступа в Интернет, исходящего и входящего трафика

- Создание правила брандмауэра Windows

- Тестирование блокировки

- Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасности

- Введение

- Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

- Настройка правила для входящего и исходящего подключения

- Назначение фильтрации для созданного правила

- Заключение

Windows Firewall: блокировка доступа в Интернет, исходящего и входящего трафика

В статье мы рассмотрим, как заблокировать входящий или исходящий Интернет трафик любому приложению с помощью Windows Firewall. Современную жизнь трудно представить без соединения с интернетом. Все мобильные телефоны, планшеты, компьютера и ноутбуки постоянно взаимодействуют между собой в рамках локальной сети или получают, и отправляют информацию в Интернет. Как бы мы не зависли от сети, в определенных случаях необходимо заблокировать доступ в Интернет некоторым приложениям.

Для чего это может понадобится? Блокировка входящего трафика позволяет отключить не нужные обновления ПО, назойливую рекламу или экономить трафик. Блокировка исходящего – может предотвратить распространение конфиденциальной информации. Возможно вы захотите ограничить вашего ребенка от просмотра нежелательного контента или чрезмерного проведения времени за онлайн играми. В статье мы рассмотрим, как заблокировать входящий или исходящий трафик любому приложению с помощью Windows Firewall. Это наиболее простой и одновременно гибкий способ блокировки доступа.

Мы рассмотрим работу фаервола в Windows 10, однако эта инструкция будет работать и для пользователей Windows 8 или 7.

Создание правила брандмауэра Windows

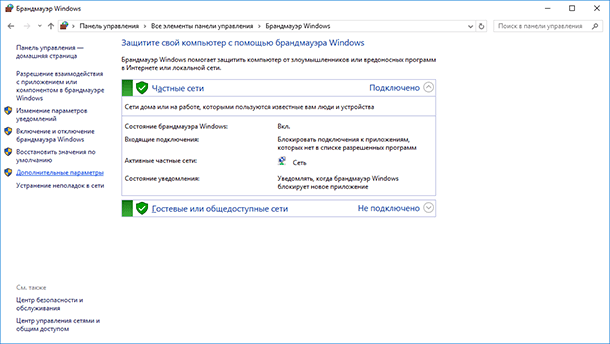

Для начала необходимо запустить расширенный интерфейс межсетевого экрана. Для этого перейдите в панель управления, выберите режим отображения крупные значки и кликните «Брандмауэр Windows». Панель управления можно вызвать, кликнув правой кнопкой мышки по кнопке Пуск и выбрав нужный пункт меню, или нажать Пуск и затем ввести Панель управления. В окне брандмауэра нужно кликнуть на Дополнительные параметры.

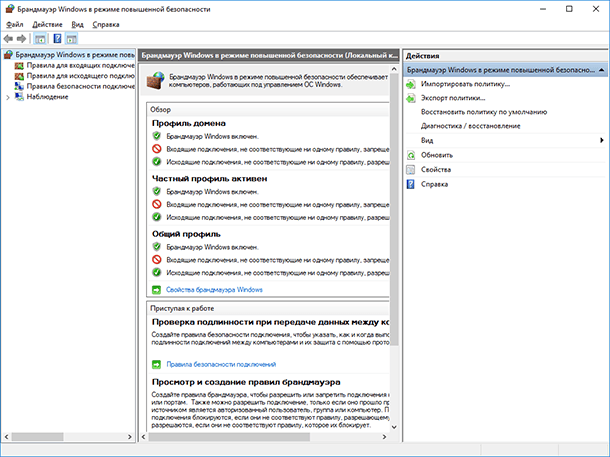

Расширенный интерфейс брандмауэра содержит множество настроек. Вносите все изменения максимально внимательно, в точности следуя этой инструкции. Не правильная настройка приведет к множеству проблем в работе компьютера.

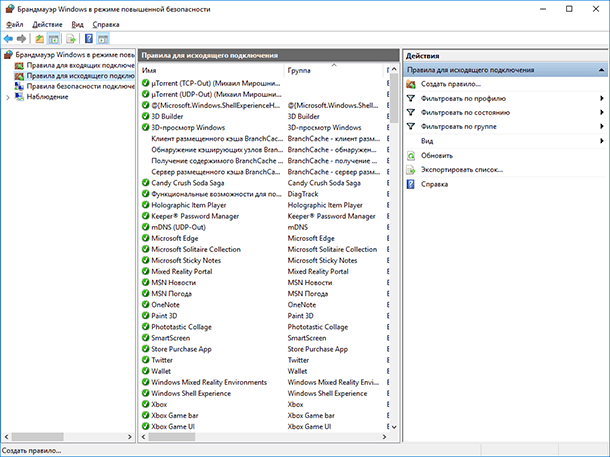

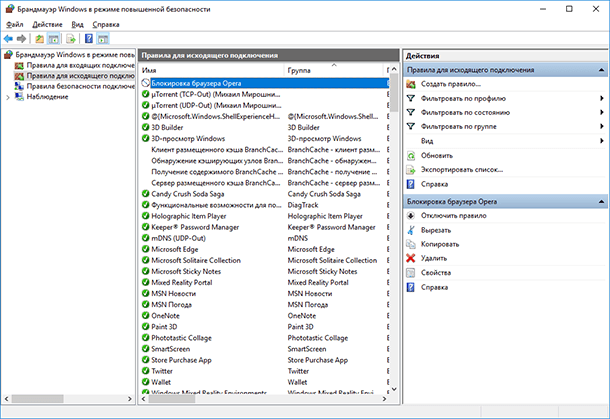

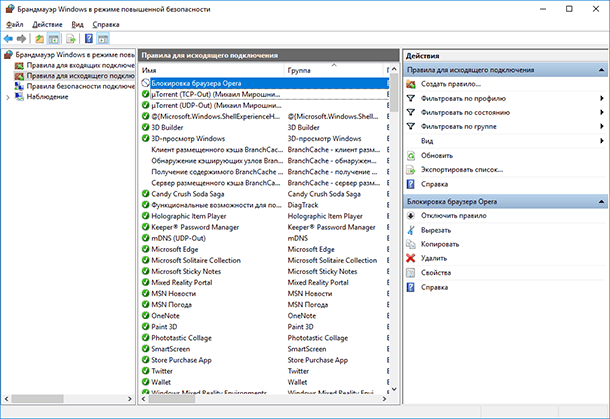

В левой навигационной панели выберите «Правила для исходящего подключения». Система отобразит все созданные ранее правила, не удивляйтесь, что список заполнен десятками различных записей, созданных Windows.

В правой панели кликните на «Создать правило».

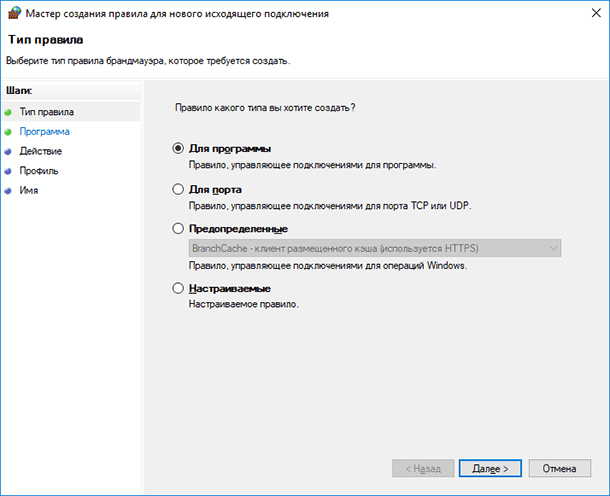

По умолчанию предлагается создать правило для программы, подтвердите выбор нажав кнопку Далее.

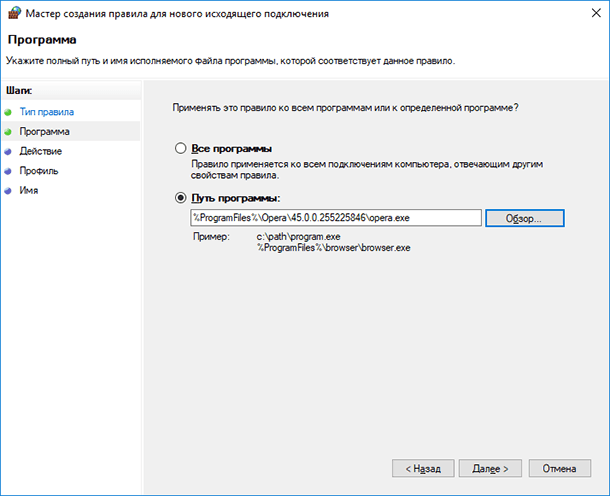

На следующем шаге необходимо указать путь к исполняемому файлу программы для блокировки. На примере браузера Opera мы проверим блокировку подключения к интернету. Вы можете как внести полный путь к exe файлу вручную, так и воспользоваться кнопкой Обзор.

В последнем случае система автоматически заменит часть пути файла на переменную окружения. В нашем случае файл находится по адресу C:\Program Files\Opera\45.0.0.255225846\opera.exe, но брандмауэр автоматически заменяет путь на %ProgramFiles%\Opera\45.0.0.255225846\opera.exe.

Важно: По ряду причин переменные окружения могут неправильно определяться системой. Если вы столкнулись с тем, что созданное правило блокировки не работает – отредактируйте правило, вставив полный путь к файлу в поле ввод вручную.

Тоже важно: В большинстве случаев достаточно заблокировать исполняемый файл программы, для ограничения доступа к интернету. Но этот подход может не сработать для онлайн игр. К примеру, если вы хотите заблокировать возможность подключения к игровым серверам Minecraft, блокировать нужно приложение Java (исполняемый файл Javaw.exe). Так как игра подключается к сети Интернет через Java.

Подтвердите выбор файла нажав кнопку Далее.

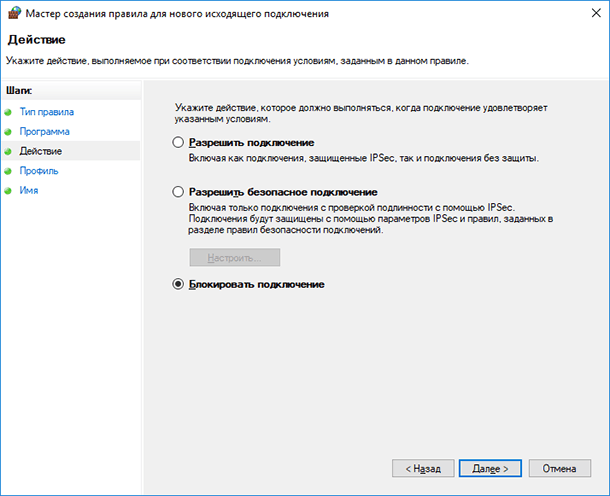

На следующем шаге подтвердите выбор «Блокировать подключение» нажав кнопку Далее.

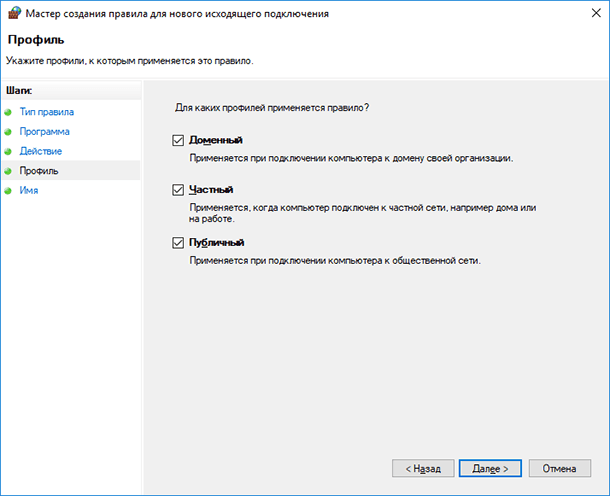

На следующей шаге необходимо выбрать, когда применяется правило (по умолчанию все элементы отмечены). Эти элементы определяют, применяется ли правило в зависимости от того, подключен ли компьютер к сети, которую вы определили, как общедоступную или частную сеть.

Важно: Если вы выберите параметр Частный и снимете выбор с Публичный, это не будет означать, что программа будет иметь доступ к ресурсам локальной сети, но не будет иметь доступ в интернет.

Допустим вы используете ноутбук дома (в сети, которую вы определили, как конфиденциальную), на работе (в сети под управлением домена) и в кафе (сеть, которую вы определили, как общедоступную). Если вы хотите, чтобы правило применялось и в кафе, и на работе, и дома, выберите все 3 опции. Если вы хотите, чтобы правило применялось только в одном из 3 случаев, укажите соответствующую опцию.

Если вы сомневаетесь в выборе, оставьте все варианты блокировки включенными по умолчанию. Подтвердите выбор нажав кнопку «Далее».

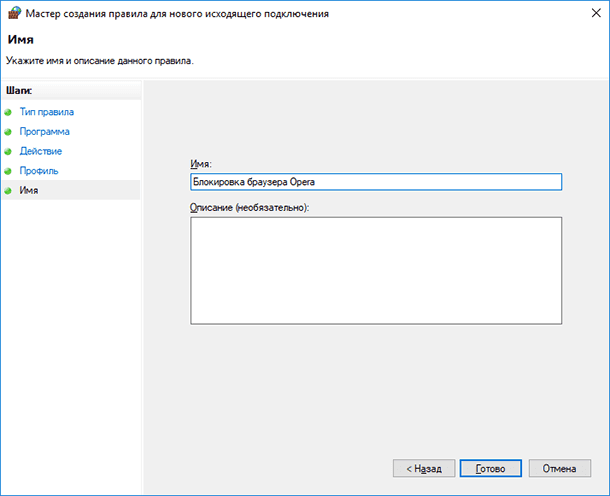

На последнем шаге необходимо назвать правило. Дайте этому правилу осознанное имя, что бы вы могли легко найти его в дальнейшем. Здесь же вы можете указать описание вашему правилу, что бы вы могли вспомнить причину его создания через продолжительное время. ОС Windows создает множество правил для брандмауэра автоматически, все они имеют довольно экзотические имена.

Для того, чтобы выделить наше правило, назовем его «Блокировка браузера Opera». Завершите мастер, нажав кнопку Готово.

Теперь в списке блокировки исходящих правил появился новый пункт. Вы можете дважды кликнуть по нему для редактирования. На пример вы можете указать пользователей, для которых будет действовать (или не будет действовать) это правило, или блокировать только определенный протокол – TCP и т.д.

Тестирование блокировки

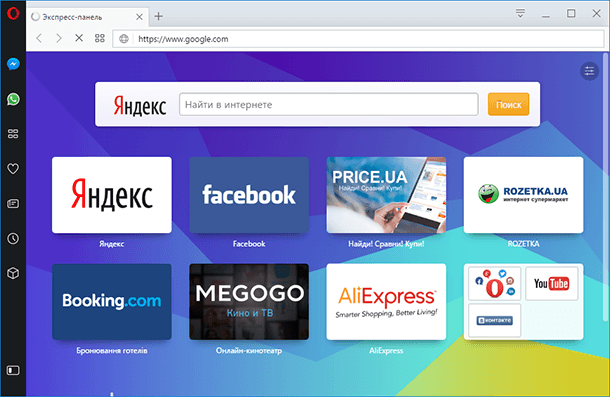

Блокировка вступает в силу сразу после создания, вам не нужно выходить из системы или перезагружать компьютер. Запустите приложение Opera и перейдите на сайт https://www.google.com, что бы убедиться в блокировке.

Если вам понадобится отключить блокировку, необходимо будет вернуться в интерфейс расширенных настроек Windows Firewall, выделить правило левой кнопкой, затем либо выключить, либо удалить его. Используйте для этого соответствующие пункты в правой панели Брандмауэра.

Автор: Vladimir Mareev, Технический писатель

Владимир Мареев — автор и переводчик технических текстов в компании Hetman Software. Имеет тринадцатилетний опыт в области разработки программного обеспечения для восстановления данных, который помогает ему создавать понятные статьи для блога компании. Спектр публикаций довольно широк и не ограничивается только лишь темой программирования. Статьи включают также разнообразные обзоры новинок рынка компьютерных устройств, популярных операционных систем, руководства по использованию распространенных и специфических программ, примеры решений возникающих системных или аппаратных проблем и многие другие виды публикаций. Подробнее

Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасности

Введение

Как я уже не раз говорил в своих статьях по брандмауэру Windows в режиме повышенной безопасности, начиная с операционных систем Windows Vista и Windows Server 2008 R2, брандмауэр Windows по умолчанию улучшает безопасность каждого компьютера в организации путем блокировки всего входящего трафика, который не был разрешен явным образом. При установке приложения или компонента операционной системы, которому требуются входящие подключения, операционная система автоматически включает входящие правила брандмауэра и вам, в большинстве случаев, не приходится их конфигурировать вручную. Если вы откроете у себя оснастку «Брандмауэр Windows в режиме повышенной безопасности» непосредственно из панели управления или выполнив команду wf.msc в диалоговом окне «Выполнить», или в командной строке, то увидите, что у вас уже некоторые правила автоматически включены. Например, это может быть правило, которое автоматически создается с установкой программы Windows Live Messenger или при развертывании роли Hyper-V, как показано на следующей иллюстрации:

Рис. 1. Автоматически воздаваемые правила входящих подключений

Но не во всех случаях правила входящих подключений брандмауэра Windows создаются автоматически. Для некоторых приложений, не создающих правила входящих подключений по умолчанию, вам придется создавать правила вручную. Если такая программа установлена на одном компьютере или на нескольких компьютерах, которые расположены в рабочей группе, вы можете создавать правила непосредственно в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Но что делать, если компьютеры ваших сотрудников являются членами домена и таких компьютеров десятки, а то и сотни? В таком случае, для применения администратором правил брандмауэра Windows в организации следует воспользоваться групповой политикой, которая предоставляет аналогичный интерфейс.

В этой статье вы узнаете о том, как можно выполнять гибкое управление брандмауэром Windows в режиме повышенной безопасности средствами групповых политик, а именно о создании входящих и исходящих подключений для определенной группы пользователей.

Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

Прежде чем создавать правила входящих и исходящих подключений для брандмауэров Windows в режиме безопасности клиентских компьютеров вашей организации, вам нужно найти подразделения, которые содержат учетные записи компьютеров вашей организации и создать объект GPO, который потом будет содержать набор политик с параметрами, предназначенными для конкретного набора компьютеров. После этого, при помощи оснастки «Редактор управления групповыми политиками», нужно будет отконфигурировать правила для входящих и исходящих подключений. В процессе создания объекта групповой политики, предназначенной для управления брандмауэров Windows в режиме повышенной безопасности нет ничего специфического. Для этого выполните следующие действия:

- Первым делом убедитесь, что в вашем домене для клиентских компьютеров создано специальное подразделение. Я полагаю, что ни для кого не является секретом то, что по умолчанию все клиентские компьютеры создаются в контейнере (не подразделении) Computers, к которому невозможно привязать объект групповой политики. Поэтому, откройте оснастку «Active Directory – пользователи и компьютеры», в дереве консоли разверните свой домен и убедитесь, что для клиентских компьютеров создано подразделение;

- Если такое подразделение ранее не было вами создано, в области сведений нажмите правой кнопкой мыши и из контекстного меню выберите команду «Создать», а затем «Подразделение». В диалоговом окне «Новый объект — Подразделение» укажите имя подразделения, например, «Клиенты», и установите флажок «Защитить контейнер от случайного удаления»;

- Перейдите в контейнер «Computers», выделите созданные ранее учетные записи компьютеров, нажмите на них правой кнопкой мыши и из контекстного меню выберите команду «Переместить». В диалоговом окне «Переместить», выберите подразделение, которое вы создали на предыдущем шаге и нажмите на кнопку «ОК». Данное диалоговое окно показано на следующей иллюстрации:

Рис. 2. Диалоговое окно «Переместить»

После того как вы перенесете все созданные ранее учетные записи компьютеров в созданное вами подразделение, содержимое данного подразделения должно выглядеть так, как показано на следующей иллюстрации:

Рис. 3. Содержимое подразделения «Клиенты»

Теперь, когда все учетные записи перенесены в нужное подразделение, можно закрыть оснастку «Active Directory – пользователи и компьютеры» и переходить к созданию объекта групповой политики.

Рис. 4. Отключение параметров конфигурации пользователя

На последнем шаге предварительной подготовки объекта групповой политики вам нужно связать созданный ранее объект групповой политики с подразделением, содержащим учетные записи компьютеров, для которых должны применяться параметры данного GPO. В дереве консоли выберите подразделение, содержащее учетные записи компьютеров, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики». В отобразившемся диалоговом окне «Выбор объекта групповой политики» выберите созданный ранее объект GPO, в данном случае, «Настройки брандмауэра Windows» и нажмите на кнопку «ОК».

Рис. 5. Связывание объекта GPO с подразделением компьютеров

После того как вы выполните все указанные ранее действия, можно заняться созданием входящих и исходящих правил для брандмауэра Windows в режиме повышенной безопасности.

Настройка правила для входящего и исходящего подключения

На этом этапе мы создадим правило для входящих подключений, применяемое к программе Windows Live Messenger на 1900 порт для 64-разрядных операционных систем Windows Vista и Windows 7, а также правило для исходящего подключения, разрешающее запросы от браузера Internet Explorer в объекте групповой политики, который создавался в предыдущем разделе данной статьи. По умолчанию члены локальной группы администраторов также могут создавать и изменять правила для входящих и исходящих подключений в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Такие правила объединяются с правилами, полученными из групповых политик, и применяются к конфигурации компьютера. Для того чтобы создать правило входящего подключения в созданном ранее объекте групповой политики, выполните следующие действия:

- В узле «Объекты групповой политики» оснастки «Управление групповой политикой» выберите созданный ранее объект GPO, в данном случае, объект «Настройка брандмауэра Windows», нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для входящих подключений. Щелкните правой кнопкой мыши элемент «Правила для входящих подключений» и из контекстного меню выберите команду «Создать правило», как показано на следующей иллюстрации:

Рис. 6. Создание нового правила для входящих подключений

- Для программы. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. Для большинства людей данный тип правила может оказаться самым полезным, так как далеко не все знают, какие порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл;

- Для порта. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего коммуникации для определенного TCP или UDP порта, независимо от программы, которая генерирует трафик. Создавая правило данного типа, вы можете указать одновременно несколько портов;

- Предопределённые. Этот тип правила для брандмауэра служит для создания правила, управляющего подключениями конкретной программы или службы операционной системы, которая отображается в соответствующем раскрывающемся списке. Некоторые программы после своей установки добавляют свои записи в данный список для упрощения процесса создания правил для входящих подключений;

- Настраиваемые. Этот тип правила для брандмауэра служит для создания правила, которое может комбинировать сведения о программе и порте одновременно.

Для того чтобы рассмотреть максимальное количество страниц мастера, выберем тип «Настраиваемое правило»;

Рис. 7. Страница «Тип правила» мастера создания правила для нового входящего подключения

На странице «Программа» мастер создания правила для нового входящего подключения позволяет указать путь к программе, которую будет проверять брандмауэр Windows в режиме повышенной безопасности на то, чтобы посылаемые или принимаемые сетевые пакеты удовлетворяли данному правилу. В нашем случае установим переключатель на опцию «Путь программы» и в соответствующем текстовом поле введем «C:\Program Files (x86)\Windows Live\Messenger\msnmsgr.exe», как показано ниже:

Рис. 8. Страница «Программа» мастера создания правила для нового входящего подключения

- Все порты. Правило применяется для всех входящих и исходящих подключений по протоколам TCP или UDP;

- Специальные порты. В данном случае вы можете указать конкретные порты, которые будут применяться для входящего или исходящего подключения по протоколам TCP или UDP;

- Сопоставитель конечных точек RPC. Данное значение можно выбрать только для входящих подключений по протоколу TCP. В данном случае компьютер будет получать входящие RPC-запросы по протоколу TCP через порт 135 в запросе RPC-EM, где указывается сетевая служба и запрашивается номер порта, по которому и прослушивается данная сетевая служба;

- Динамические порты RPC. Также как и для предыдущего значения, данное значение можно выбрать только для входящих подключений по протоколу TCP, где компьютер будет получать входящие сетевые RPC-пакеты через порты, которые назначаются средой выполнения RPC;

- IPHTTPS. Это значение доступно только для входящих подключений по протоколу TCP. В этом случае разрешается принимать входящие пакеты по протоколу туннелирования IPHTTPS, поддерживающему внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS от удаленного компьютера;

- Обход узлов. Вы можете выбрать это значение только для входящих подключений по протоколу UDP, которое позволяет получать входящие сетевые пакеты Teredo.

Например, для того чтобы указать для программы Windows Live Messenger TCP порты 80, 443 и 1900, в раскрывающемся списке «Тип протокола» выберите «TCP», в раскрывающемся списке «Локальный порт» выберите значение «Специальные порты», а в текстовом поле, расположенном под указанным выше раскрывающемся меню введите «80, 443, 1900». Оставьте значение раскрывающегося списка «Удаленный порт» без изменений и нажмите на кнопку «Далее»;

Рис. 9. Страница «Протокол и порты» мастера создания правила для нового входящего подключения

На странице «Область» данного мастера вы можете указать IP-адреса локальных и удаленных компьютеров, сетевой трафик которых будет применяться для текущего правила. Здесь доступны два раздела: локальные и удаленные IP-адреса, к которым будет применяться данное правило. Как в первом, так и во втором разделах, сетевой трафик будет удовлетворять данное правило только в том случае, если IP-адрес назначения присутствует в данном списке. При выборе опции «Любой IP-адрес», правилу будут удовлетворять сетевые пакеты с любым IP-адресом, которые будут указаны в качестве адреса локального компьютера или которые будут адресованы от любого IP-адреса (в случае с правилом для входящего подключения). Если же вам нужно указать конкретные IP-адреса, установите переключатель на опцию «Указанные IP-адреса» и определенный адрес или подсеть используя диалоговое окно, открывающееся по нажатию на кнопку «Добавить». В нашем случае, оставим данную страницу без изменений и нажмем на кнопку «Далее»;

Рис. 10. Страница «Область» мастера создания правила для нового входящего подключения

- Разрешить подключение. При выборе данного значения, вы разрешаете все подключения, которые соответствуют критерию, указанному на всех предыдущих страницах мастера;

- Разрешить безопасное подключение. Текущее значение для правила брандмауэра Windows в режиме повышенной безопасности позволяет разрешать подключения только в том случае, если они соответствуют критериям, которые были указаны вами ранее, а также защищены по протоколу IPSec. Не будем останавливаться на данном значении, так как оно будет подробно рассмотрено в моих следующих статьях;

- Блокировать подключение. В этом случае брандмауэр Windows в режиме повышенной безопасности будет сбрасывать любые попытки подключения, которые соответствуют критериям, указанным вами ранее. Несмотря на то, что изначально все подключения блокируются брандмауэром, данное значение целесообразно выбирать в том случае, если вам нужно запретить подключения для конкретного приложения.

Так как нам нужно разрешить доступ для программы Windows Live Messenger, устанавливаем переключатель на опции «Разрешить подключение» и нажимаем на кнопку «Далее»;

Рис. 11. Страница «Действие» мастера создания правила для нового входящего подключения

На странице «Профиль» мастера создания правила для нового входящего подключения вы можете выбрать профиль, к которому будет применимо данное правило. Вы можете выбрать или один из трех доступных профилей или сразу несколько. Чаще всего для организации выбирается или профиль «Доменный» или все три профиля. Если же в вашей организации не используются доменные службы Active Directory или вы настраиваете правила брандмауэра для домашнего компьютера, вам будет достаточно указать только профиль «Частный». Правила для профиля «Публичный» создаются для общедоступных подключений, что, в принципе, делать небезопасно. В нашем случае, установим флажки на всех трех профилях и нажмем на кнопку «Далее»;

Рис. 12. Страница «Профиль» мастера создания правила для нового входящего подключения

На странице «Имя» укажите имя для созданного вами нового правила брандмауэра Windows в режиме повышенной безопасности для входящего подключения, при необходимости введите описание для текущего правила и нажмите на кнопку «Готово».

Рис. 13. Страница «Имя» мастера создания правила для нового входящего подключения

По умолчанию брандмауэр Windows в режиме повышенной безопасности разрешает весь исходящий трафик, что, по сути, подвергает компьютер меньшей угрозе взлома, нежели разрешение входящего трафика. Но, в некоторых случаях, вам необходимо контролировать не только входящий, но еще и исходящих трафик на компьютерах ваших пользователей. Например, такие вредоносные программные продукты как черви и некоторые типы вирусов могут выполнять репликацию самих себя. То есть, если вирус успешно смог идентифицировать компьютер, то он будет пытаться всеми доступными (для себя) способами отправлять исходящий трафик для идентификации других компьютеров данной сети. Таких примеров можно приводить довольно много. Блокирование исходящего трафика обязательно нарушит работу большинства встроенных компонентов операционной системы и установленного программного обеспечения. Поэтому, при включении фильтрации исходящих подключений вам нужно тщательно протестировать каждое установленное на пользовательских компьютерах приложение.

Создание исходящих правил незначительно отличается от указанной выше процедуры. Например, если вы заблокировали на пользовательских компьютерах все исходящие подключение, а вам нужно открыть пользователям доступ на использование браузера Internet Explorer, выполните следующие действия:

- Если вам нужно, чтобы правило брандмауэра Windows для исходящего подключения было назначено в новом объекте групповой политике, выполните действия, которые были указаны в разделе «Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности»;

- В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для исходящих подключений. Щелкните правой кнопкой мыши элемент «Правила для исходящих подключений» и из контекстного меню выберите команду «Создать правило»;

- На странице мастера «Тип правила» выберите опцию «Для программы» и нажмите на кнопку «Далее»;

- На странице «Программа», установите переключатель на опцию «Путь программы» и введите в соответствующее текстовое поле %ProgramFiles%\Internet Explorer\iexplore.exe или выберите данный исполняемый файл, нажав на кнопку «Обзор»;

- На странице «Действие» данного мастера выберите опцию «Разрешить подключение» и нажмите на кнопку «Далее»;

- На странице «Профиль» согласитесь со значениями по умолчанию и нажмите на кнопку «Далее»;

- На заключительной странице, странице «Имя», введите имя для данного правила, например, «Правило для браузера Internet Explorer» и нажмите на кнопку «Готово».

В области сведений оснастки «Редактор управления групповыми политиками» у вас должно отображаться созданное правило, как показано на следующей иллюстрации:

Рис. 14. Созданное правило для исходящего подключения

Назначение фильтрации для созданного правила

Теперь, после того как вы создали объект групповой политики с входящим и исходящим правилом для подключений, вам нужно обратить внимание на следующий момент. При создании правила для входящего подключения мы указали путь к Windows Live Messenger для 64-разрядной операционной системы. Все ли компьютеры в вашей организации оснащены 64-разрядными операционными системами. Если все, то вам сильно повезло и больше ничего не нужно делать. Но если у вас есть клиентские компьютеры с 32-разрядными ОС, то вы столкнетесь с некой проблемой. Правило просто не будет работать. Конечно, вы можете создать разные подразделения для компьютеров с 32-разрядными и для компьютеров с 64-разрядными операционными системами, но это не совсем рационально. Другими словами, вам нужно указать в оснастке «Управление групповой политикой», что объект GPO должен применяться только на компьютерах с 64-разрядной операционной системой. Такое ограничение вы можете создать при помощи WMI-фильтра. Более подробно о фильтрации WMI вы узнаете в одной из следующих статей, а сейчас стоит лишь остановиться на создании такого фильтра. Для того чтобы указать WMI-фильтр для определения 64-разрядных операционных систем, выполните следующие действия:

- В оснастке «Управление групповой политикой» разверните узел «Фильтры WMI», выберите его, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать»;

- В диалоговом окне «Новый фильтр WMI», в текстовом поле «Имя» укажите имя фильтра, например «64-bitArch», в поле «Описание» укажите подробное описания для данного фильтра, например, «Определение 64-разрядных операционных систем». Для добавления запроса нажмите на кнопку «Добавить»;

- Инструментарий WMI извлекает пространства имен, где есть классы, которые можно запрашивать. В данном примере, необходимые классы расположены в корневом классе root\CIMv2. Для определения 64-разрядных операционных систем нужно воспользоваться следующим запросом: Select * FROM Win32_OperatingSystem WHERE OSArchitecture=”64-bit”, как показано на следующей иллюстрации:

Рис. 15. Создание WMI-запроса

Рис. 16. Применение фильтра WMI

Заключение

В данной статье вы узнали о том, как можно создать правила брандмауэра Windows в режиме повышенной безопасности для входящих и исходящих подключений средствами оснастки «Брандмауэр Windows в режиме повышенной безопасности», а также при помощи групповых политик для компьютеров организации, которые являются членами домена Active Directory. Описаны предварительные работы, а именно создание подразделения с компьютерами, а также объекта групповой политики. Были рассмотрены примеры создания настраиваемого правила для входящего подключения, а также правило типа «Для программы» для исходящего подключения.