- Как Пользоваться AirCrack-NG — Взлом WiFi — Инструкция

- 1. Aircrack-ng: Скачать и Установить

- 2. Airmon-ng: Режим Мониторинга

- 3. Airodump-ng: Перехват Рукопожатия

- 4. Aireplay-ng: Деаутентификации Клиента

- 5. Aircrack-ng: Взлом WiFi Пароля

- Ethical hacking and penetration testing

- InfoSec, IT, Kali Linux, BlackArch

- Hacking Wi-Fi without clients on Windows (using Wireshark and Npcap to capture PMKID)

- Npcap is WinPcap for Windows 10

- Monitor Mode in Windows

- How to set up Npcap to capture raw Wi-Fi frames

- How to capture PMKID in Windows

- How to set a Wi-Fi adapter into monitor mode in Windows

- Conclusion

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Взлом Wi-Fi без пользователей в Aircrack-ng

- Атака на PMKID в Aircrack-ng

- Взлом PMKID в Aircrack-ng

- Захват PMKID в Airodump-ng

- Заключение

Как Пользоваться AirCrack-NG — Взлом WiFi — Инструкция

Если вы хотите узнать, как взломать WiFi роутер — просто прочтите эту пошаговую инструкцию по использованию aircrack-ng , выполните ряд проверенных команд и с легкостью взломайте пароль от WiFi.

С помощью этих команд вы сможете взломать WiFi роутер с WPA/WPA2-PSK (pre-shared key) шифрованием.

Основа этого способа взлома WiFi заключается в перехвате WPA/WPA2 рукопожатия во время аутентификации и взломе PSK с помощью aircrack-ng .

Как взломать WiFi — основные шаги:

- Установите последнюю версии aircrack-ng

- Переведите беспроводной сетевой интерфейс в режим мониторинга с помощью airmon-ng

- Запустите airodump-ng для перехвата рукопожатия на канале точки доступа с фильтрацией по BSSID

- [Опционально] Используйте aireplay-ng для де-аутентификации клиента

- Запустите aircrack-ng для взлома WPA/WPA2-PSK с помощью перехваченного рукопожатия

1. Aircrack-ng: Скачать и Установить

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший aircrack-ng из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

Скачайте и установите последнюю версию aircrack-ng (текущая версия):

Убедитесь что установлена именно последняя версия aircrack-ng :

2. Airmon-ng: Режим Мониторинга

Режим мониторинга позволяет компьютеру с беспроводным сетевым интерфейсом мониторить весь трафик в беспроводной сети.

Что особенно для нас важно, так это то, что режим мониторинга позволяет перехватывать все передающиеся пакеты без непосредственного подключения к какому-либо WiFi роутеру.

Найдите и остановите все процессы, которые могут помешать:

Запустите беспроводной интерфейс в режиме мониторинга:

В приведенном выше примере, airmon-ng создал новый беспроводной интерфейс mon0 и переключил его в режим мониторинга.

Таким образом, mon0 — это правильное имя интерфейса, которое мы будем использовать далее в этом руководстве.

3. Airodump-ng: Перехват Рукопожатия

Дельный Совет: Хотите немного «развлечься»? Создайте форк-бомбу в Linux! Одна маленькая строчка, способная повесить всю систему! Читать далее →

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды airodump-ng :

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите airodump-ng на том же канале с фильтром по BSSID:

| Опция | Описание |

|---|---|

| -c | Канал беспроводной сети |

| —bssid | MAC адрес точки доступа |

| -w | Префикс файла в который будет записано рукопожатие |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Если вы хотите ускорить этот процесс — перейдите к шагу #4 и попытайтесь заставить подключенного беспроводного клиента переподключиться к роутеру.

По прошествию некоторого времени вы должны увидеть сообщение WPA handshake: 00:11:22:33:44:55 в правом верхнем углу экрана.

Это сообщение означает, что airodump-ng успешно перехватил рукопожатие:

4. Aireplay-ng: Деаутентификации Клиента

Дельный Совет: Хотите сохранить анонимность? Узнайте как использовать ПРОКСИ из командной строки в Linux. Читать далее →

Если вы не хотите ждать пока airodump-ng перехватит рукопожатие, вы можете сами попробовать отправить сообщение клиенту, сказав что он больше не подключен к точке доступа.

После этого есть вероятность того, что беспроводной клиент попробует переподключиться и мы сможем перехватил рукопожатие.

Отправить широковещательное deauth сообщение:

Отправить направленное deauth сообщение (атака более эффективна когда направленна на конкретного клиента):

| Опция | Описание |

|---|---|

| —deauth 100 | Сколько deauth сообщений отправить (0 — без ограничений) |

| -a | MAC адрес точки доступа |

| -c | MAC адрес клиента |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Дельный Совет: Нужно взломать пароль от WiFi? Не тратьте свое время попусту! Используйте «John the Ripper» — самый быстрый взломщик паролей! Читать далее →

5. Aircrack-ng: Взлом WiFi Пароля

Для взлома WiFi необходим словарь с паролями для перебора.

Главное помните, что этот способ взлома настолько хорош, насколько хорош ваш словарь с паролями.

Некоторые словари можно скачать отсюда.

Выполните следующую команду, чтобы взломать WPA/WPA2-PSK:

| Опция | Описание |

|---|---|

| -w | Путь к словарю с паролями |

| -b | MAC адрес точки доступа |

| WPAcrack.cap | Файл, содержащий перехваченное рукопожатие |

Дельный Совет: Взлом пароля часто занимает много времени. Объедините aircrack-ng с «John The Ripper», чтобы иметь возможность ставить перебор на паузу без потери текущего прогресса! Читать далее →

Ethical hacking and penetration testing

InfoSec, IT, Kali Linux, BlackArch

Hacking Wi-Fi without clients on Windows (using Wireshark and Npcap to capture PMKID)

Npcap is WinPcap for Windows 10

Npcap is a project from Nmap programmers, a library designed for sniffing (and sending) packages. Is is Windows-based programm. It is based on the WinPcap/Libpcap libraries, but it has improved speed, portability, and security. At its core, Npcap is a new version of WinPcap, with new features and support for modern versions of Windows 10.

Classic WinPcap can capture raw 802.11 frames, but only supports one hardware solution – AirPcap. Npcap can also capture raw 802.11 frames, but supports various wireless adapters.

In addition, Npcap includes related utilities that can set wireless cards into monitor mode in Windows (if the wireless adapter driver supports it).

Monitor Mode in Windows

As in Linux, in Windows you can set some wireless cards into Monitor Mode. For example, it works for many Alfa. But there are several problems at once:

- programs from the Aircrack-ng package do not know how to work with these interfaces – that is, Airodump-ng is not able to capture any data

- there are almost no programs that can do wireless injections, that is, there is no way to perform the most popular attacks.

Nevertheless, there is a more or less working combination: Wireshark is able, through Npcap, to set wireless interfaces into monitor mode and capture raw frames of Wi-Fi networks (at least this is written in the official Npcap documentation). Again, it is impossible to do wireless injections, but in clientless attacks (details here and here) we don’t need to do wireless injections, to capture PMKID we need monitor mode, as well as a second wireless interface from which a typical connection attempt will be made (with any password).

How to set up Npcap to capture raw Wi-Fi frames

So, we need Npcap itself. You can download it here (this is the official site).

Please note that Npcap and WinPcap should not be installed simultaneously. Therefore, if you already have WinPcap, first remove it. Npcap completely replaces WinPcap and has additional features. If you uninstall WinPcap during the Npcap installation, when prompted whether to restart the computer now, select a manual restart to complete the Npcap installation.

Although it is not written anywhere, but for Npcap, apparently, you need Microsoft Visual C ++ Redistributable 2013.

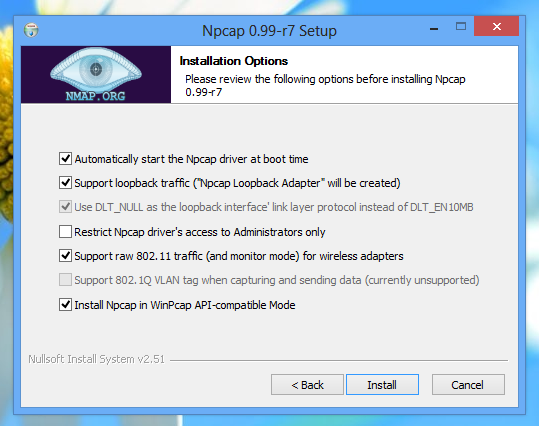

When installing Npcap, select options:

- Support raw 802.11 traffic

- Install Npcap in WinPcap API-compatible Mode

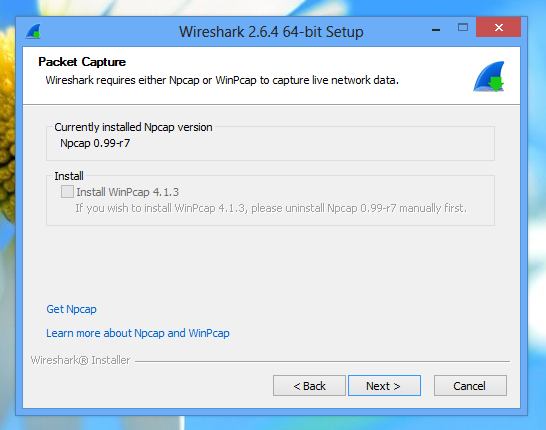

We also need the Wireshark program, which can be downloaded here. If Npcap is installed correctly, then the option to install WinPcap should be inactive:

To work with wireless cards in monitor mode, Npcap uses the ‘Native 802.11 WLAN’ interface, which is obsolete in Windows 10. And although there is evidence that in Windows 10 you can still use Native 802.11 WLAN, you also can try to install all this in Windows 8 for better results.

You may also need drivers for your wireless card, for example, for Alfa I downloaded drivers here: alfa.com.tw/files/?dir=%5B1%5D%20WiFi%20USB%20adapter

Examples of adapters tested by the authors of the program: https://secwiki.org/w/Npcap/WiFi_adapters

How to capture PMKID in Windows

Plug your Wi-Fi adapter.

Run Wireshark as administrator:

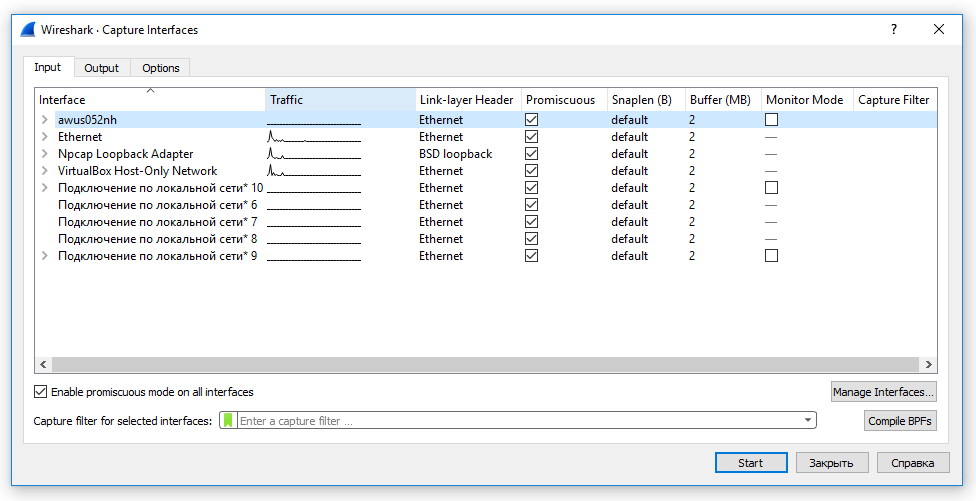

Now find the Capture menu and select Options there:

If your adapter supports monitor mode and if you have installed everything correctly before, then you should have a checkbox in the Monitor Mode column opposite the wireless interfaces.

I have it for my Wi-Fi interfaces (as you can see in the screenshot), but as soon as I select checkbox, a tick disappears. I tried three Wi-Fi adapters with different chipsets, tried virtual machines, tried on a real computer, even installed Windows 8 specifically and tried there. The result is always the same – the check mark disappears immediately. One can begin to doubt whether it works at all, but here the authors write very confidently what works.

Therefore, we will proceed from the assumption that this also worked for you.

In order for the access point to send Message 1 of a handshake (which can contain PMKID), you need to connect to it from another wireless interface — you can choose any password, since the password does not affect the Message 1 of a handshake.

After the data is captured, you can filter the desired frame directly in Wireshark, for this use a filter (for details on working with wireless frames, see the article “How to extract all handshakes from a capture file with several handshakes”):

After extracting the PMKID, brute-force can be started into Windows, into Aircrack-ng (as shown here) or into Hashcat (as shown here).

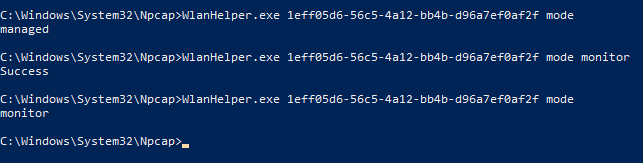

How to set a Wi-Fi adapter into monitor mode in Windows

If you also have problems with capturing raw Wi-Fi frames, then as a consolation prize, you can switch your Alfa to monitor mode in Windows – there are no problems with that. The problem is that any use of this monitor mode is completely missing: Airodump-ng does not understand these interfaces. And even Wireshark, which seems to be working with Npcap, does not understand this monitor mode – it is necessary that Wireshark sets the card into monitor mode.

Therefore, for those who, like me, did not succeed, this monitor mode comes as a consoling (and useless) prize.

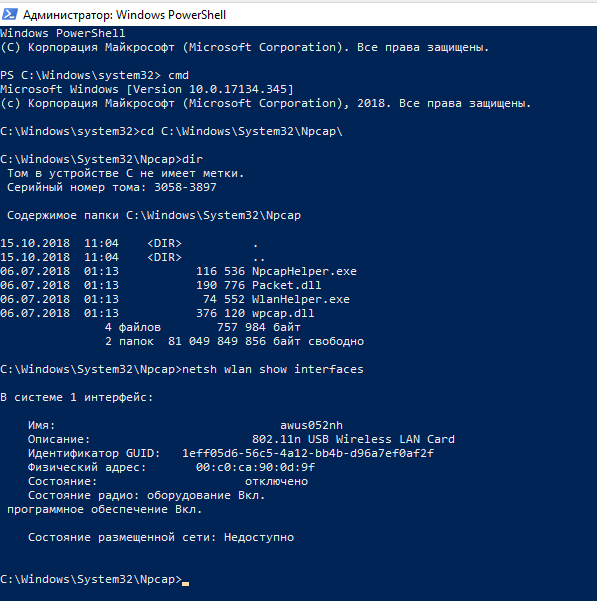

To enable it, open a command prompt from the administrator and go to the folder C:\Windows\System32\Npcap\:

See the names of the wireless interfaces:

I renamed my interface to awus052nh, by default it may be called “Wireless Network” or something similar. As it is written in the help, the WlanHelper.exe program must understand both the Interface Name and the GUID, which is shown a couple of lines lower. But my WlanHelper.exe categorically does not accept the name of the interface, an error appears

Although it accepts GUID normally.

Therefore, in the subsequent commands, instead of the name, I will use the GUID (replace it with your own).

To view the current monitor mode, enter:

To put in monitor mode:

Everything worked out:

As simple as it’s useless …

Conclusion

As I said, I did not manage to capture PMKID. If someone succeeds according to this instruction – please write in the comments. Maybe someone saw what was done wrong by me and why Wireshark cannot use the monitor mode? I would be grateful for any advice.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Взлом Wi-Fi без пользователей в Aircrack-ng

Про взлом Wi-Fi, к которому не подключены клиенты, рассказано в предыдущей статье «Взлом Wi-Fi без пользователей». Там есть технические подробности, почему эта атака возможна. Если совсем коротко, то некоторые Точки Доступа, при ассоциации с ними, отправляют PMKID, который можно использовать для взлома пароля вместо полноценного рукопожатия. То есть мы получаем необходимые данные для взлома пароля не захватывая обычное четырёхступенчатое рукопожатие, следовательно, эта атака возможна на Точках Доступа даже без подключённых станций.

В статье на которую дана ссылка, мы использовали следующие программы:

- hcxdumptool v4.2.0 или новее — для захвата беспроводных фреймов

- hcxtools v4.2.0 или новее — для извлечения необходимых для брут-форса данных

- hashcat v4.2.0 или новее для брут-форса пароля

Первые две (hcxdumptool и hcxtools) без проблем устанавливаются в Linux, а вот с hashcat могут быть трудности — для неё необходимы проприетарные драйвера, что для некоторых дистрибутивов (а также для всех виртуальных компьютеров) является проблемой.

Атака на PMKID в Aircrack-ng

В вышедшей новой версии Aircrack-ng 1.4 (от 29 сентября 2018 года) добавлена возможность взлома PMKID. Правда, в Airodump-ng не добавлено каких-либо специальных функций по захвату именно PMKID. Но, по идее, это не должно стать серьёзной проблемой, поскольку PMKID содержится в первом сообщении рукопожатия поэтому, я надеюсь, нам удастся захватить PMKID в Airodump-ng.

Взлом PMKID в Aircrack-ng

Начнём с захвата фреймов с помощью hcxdumptool. Больше подробностей в этой статье, здесь же только кратко сами команды.

Смотрим имя интерфейса и идентификаторы процессов, которые могут помещать

С помощью команды kill завершаем процессы, которые могут помешать.

Переводим интерфейс в режим монитора:

Я использую Wi-Fi интерфейс wlp0s20f0u1, а данные сохраняю в файл test.pcapng:

Получен файл test.pcapng, этот файл в формате pcapng — а aircrack-ng не понимает этот формат, поэтому конвертируем его в pcap:

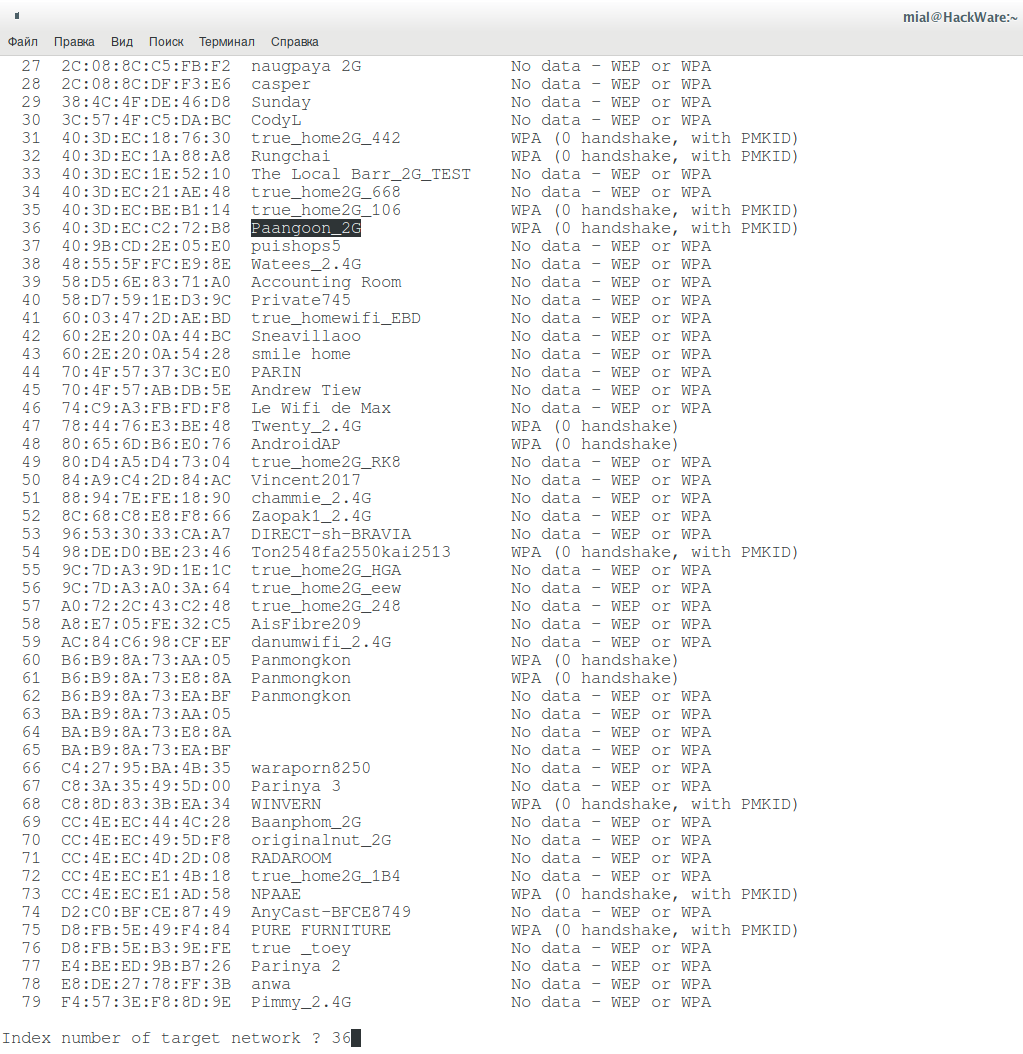

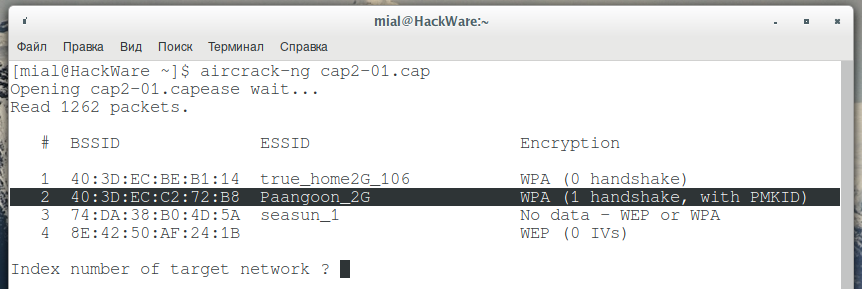

Будет создан новый файл test.pcap, анализируем его с помощью aircrack-ng:

Поскольку этот файл захвачен в «шумных» условиях, то там много разных фреймов и фрагментов рукопожатий, нас интересуют сети, напротив которых есть надпись «WPA (0 handshake, with PMKID)»:

Для взлома с помощью aircrack-ng используем команду вида:

- -w test.dic — словарь для брут-форса

- test.pcap — файл захвата с фреймами

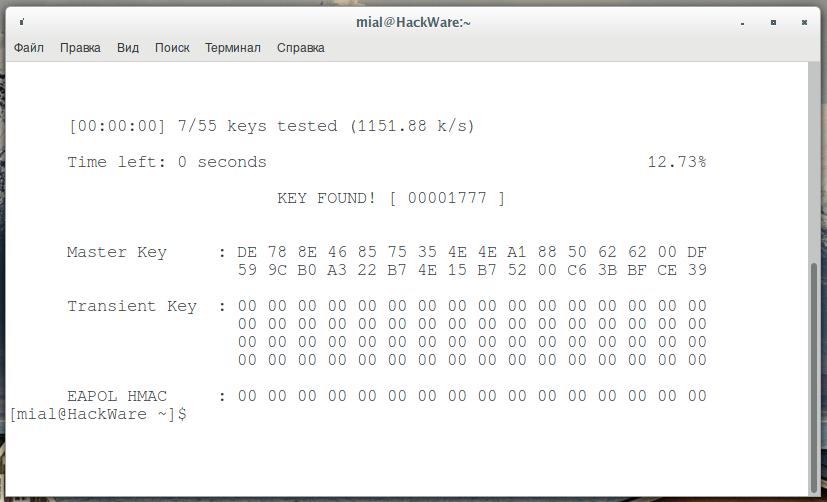

Я буду брут-форсить пароль для Wi-Fi сети Paangoon_2G, указываю её номер:

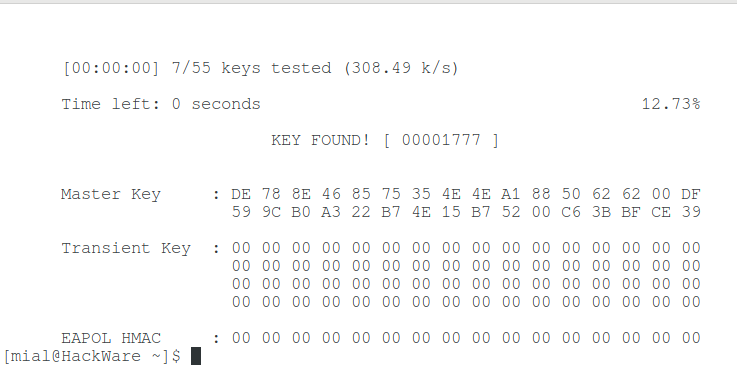

У меня крошечный тестовый словарик, поэтому я сразу взломал пароль Wi-Fi, об этом свидетельствует надпись «KEY FOUND!»:

Подробности о взломе паролей в Aircrack-ng, а также о том, как запускать атаки по маске, по словарю и в паре с различными генераторами паролей, читайте в статье «Взлом WPA/WPA2 паролей с Aircrack-ng: перебор по словарю, совместная работа с Hashcat, maskprocessor, statsprocessor, John the Ripper, Crunch, взлом в Windows».

Захват PMKID в Airodump-ng

Теперь попробуем захватить PMKID с помощью Airodump-ng. Напомню, что PMKID содержится в первом сообщении рукопожатия, это сообщение Точка Доступа отправляет в ответ на ассоциацию с ней.

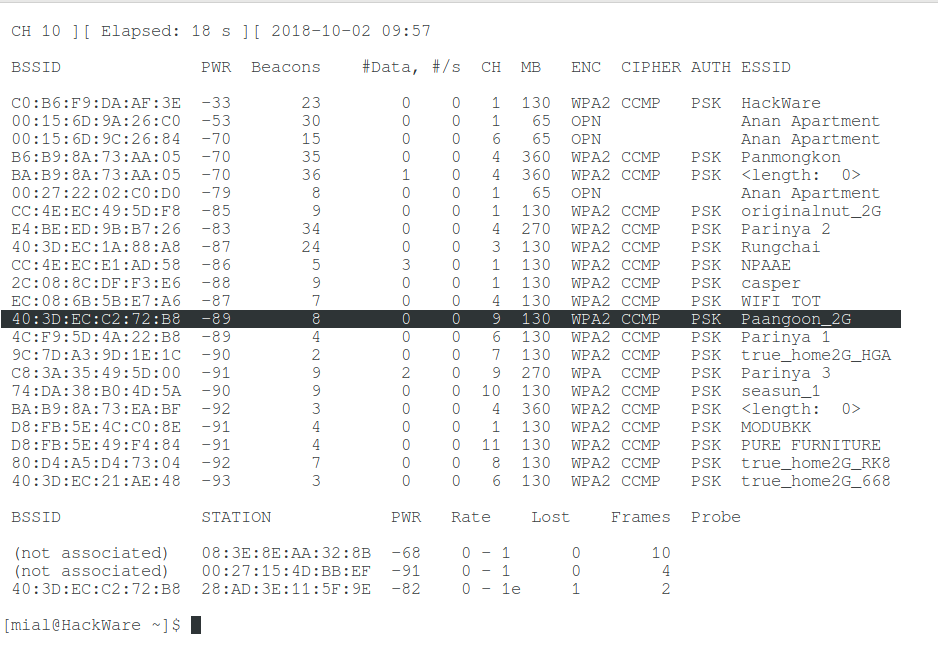

Нам нужно узнать, на каком канале работает целевая ТД, а также её BSSID (MAC-адрес). Для обзора эфира мы запускаем airodump-ng:

Меня интересует беспроводная сеть Paangoon_2G, она работает на канале 9 и её MAC-адрес 40:3D:EC:C2:72:B8.

Вновь запускаем airodump-ng, с опцией —channel указываем желаемый канал, а с опцией -w указываем файл для записи захваченных радио фреймов:

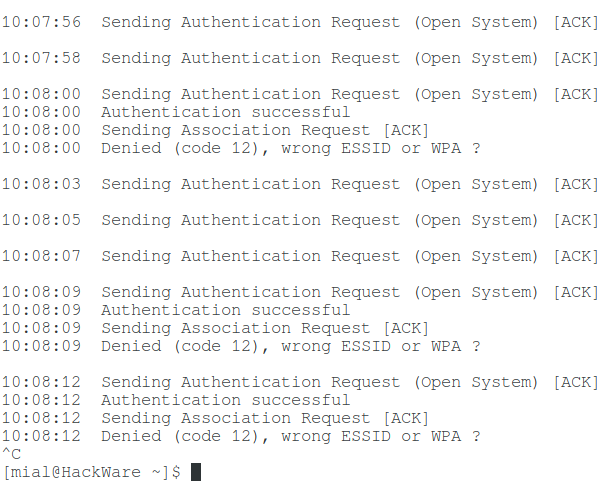

Теперь нужно ассоциироваться с точкой доступа. Для этого я пробовал использовать aireplay-ng, но эта программа поддерживает ассоциацию только для WEP и не работает с WPA (ошибка Denied (code 12), wrong ESSID or WPA).

Ассоциация происходит естественным образом при попытке подключиться к этой точки доступа, то есть с другой беспроводной карты можно начать подключение к точке доступа и в этом случае действительно удаётся захватить PMKID, правда вместе с рукопожатием. Об этом говорит строка «WPA (1 handshake, with PMKID)».

Можно подключиться, например, через Network Manager или с помощью другого компьютера или телефона, пароль можно указать любой. Для подключения из командной строки, создайте конфигурационный файл (замените данные на свои):

- «Paangoon_2G» — имя интересующей меня сети

- 22222222 — произвольный пароль (не менее 8 символов)

- Paangoon_2G.conf — имя конфигурационного файла.

Для подключения выполните:

- -i wlo1 — имя беспроводного интерфейса, используемого для подключения

- -c Paangoon_2G.conf — используемый для подключения конфигурационный файл

- -d — опция, включающая показ сообщений отладки

Анализ полученного файла:

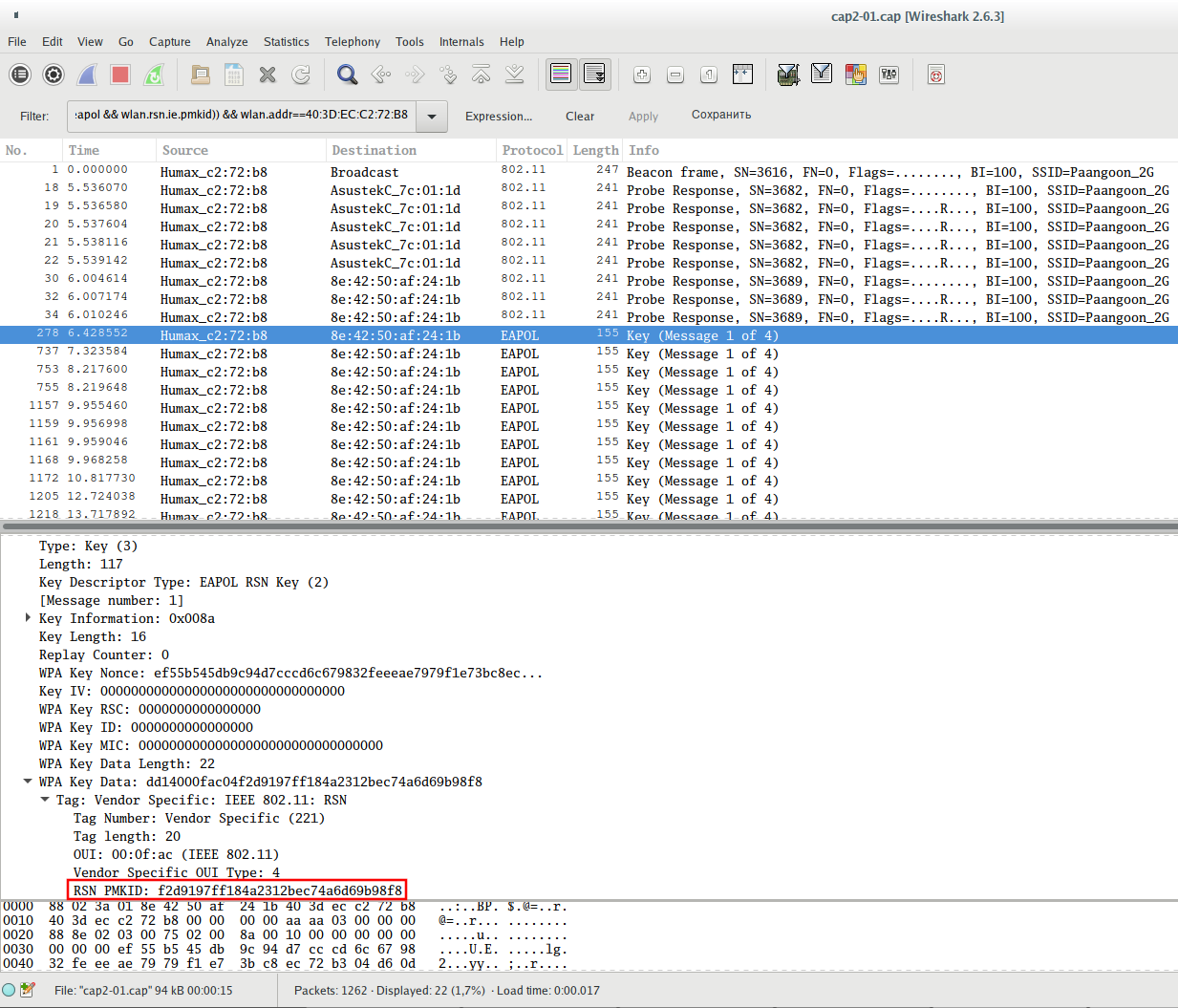

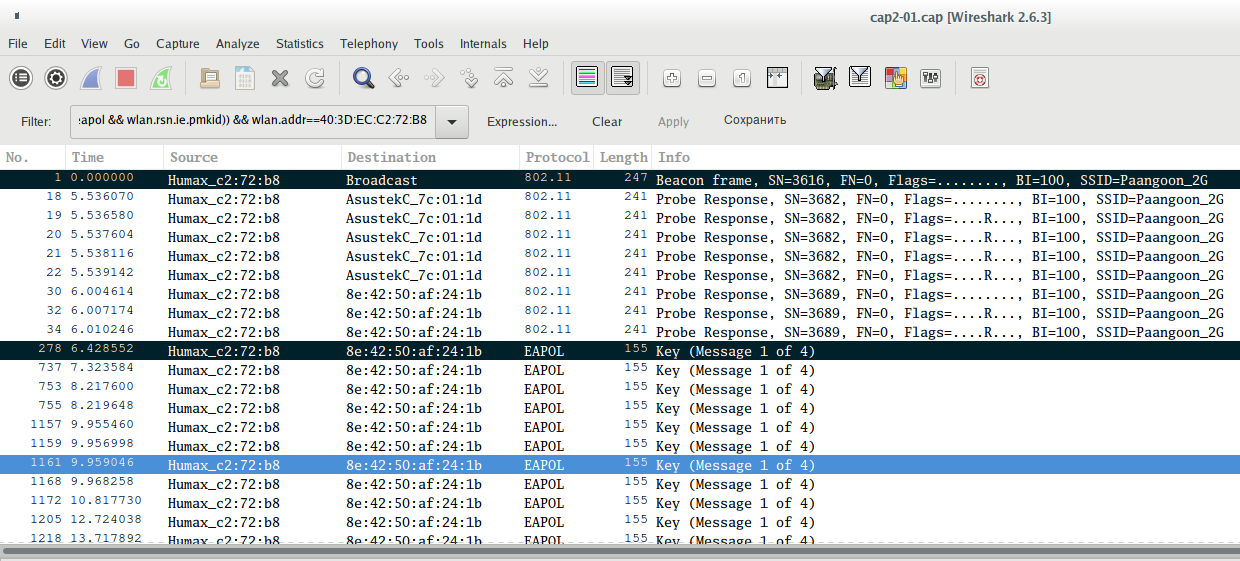

Для извлечения PMKID (чтобы для брутфорса не использовался хендшейк с заведомо неверным паролем), откроем этот файл в Wireshark:

Для отделения только нужных данных, используем следующий фильтр (замените 40:3D:EC:C2:72:B8 на интересующую вас точку доступа):

Загляните в первое сообщение рукопожатия и убедитесь, что там действительно присутствует PMKID:

Теперь с помощью CTRL+m выделите нужные пакеты (Beacon и Message 1):

И в меню File выберите Export Specified Packets. Введите имя файла и поставьте переключатель на Marked packets only. Если вам непонятно, как сохранять отдельные фреймы, то смотрите статью «Как извлечь рукопожатия из файла захвата с несколькими рукопожатиями», там имеются дополнительные скриншоты.

Я сохранил эти два фрейма в файл extracted.pcap, проверяю файл:

Отлично: хендшейков — 0, зато есть PMKID, об этом говорит уже знакомая нам строка «WPA (0 handshake, with PMKID)».

Можно вновь запустить тестовый взлом:

Вновь пароль успешно взломан:

Заключение

В этой статье показана принципиальная возможность aircrack-ng взламывать Wi-Fi пароль из PMKID, а также способность airodump-ng перехватывать PMKID. То есть в случае необходимости, можно обойтись без hashcat.

Возможно, показанные методы являются не самыми оптимальными, особенно на этапе захвата PMKID с помощью airodump-ng, когда нам нужно вручную подключаться к Точке Доступа с другой Wi-Fi карты, но пока ничего лучшего я не придумал. Если вы знаете другой, более простой способ спровоцировать отправку запроса ассоциации, то напишите его здесь в комментариях.