- Wmi фильтры windows 10

- Для чего нужен механизм фильтрации GPO

- Виды фильтрации групповых политик

- Фильтр безопасности GPO

- Фильтрация GPO через ACL (Запрет GPO)

- Фильтрация GPO по WMI

- Фильтрация через состояние GPO

- Создание фильтров WMI для объекта групповой политики Create WMI Filters for the GPO

- Создание фильтра WMI, запрашиваемого для указанной версии Windows To create a WMI filter that queries for a specified version of Windows

- Привязка фильтра WMI к GPO To link a WMI filter to a GPO

Wmi фильтры windows 10

Для чего нужен механизм фильтрации GPO

Какую бы вы сложную иерархию Active Directory не создавали у вас рано или поздно появится ситуация, что вам нужно для двух и более объектов находящихся в одном OU иметь разные настройки, а для кого-то вообще запретить применение определенной групповой политики, но перемещать объект нельзя, так как в текущей иерархии он получает все настройки по корпоративному стандарту, и усложнять структуру не представляется возможным.

Лично я стараюсь не создавать лишних организационных подразделений, так как, чем проще система, тем проще ею управлять. У вас может быть вообще одна OU и все навалено в ней, но это вам не мешает грамотно применять политики к конкретным объектам, благодаря фильтрации на разных этапах GPO.

Виды фильтрации групповых политик

- Это фильтр безопасности

- Это фильтр WMI

- Это фильтр на вкладке делегирование

- Это фильтр на вкладке сведения

Фильтр безопасности GPO

Данный метод метод ограничения применений групповой политикой самый очевидный и используемый. Тут логика простая, что если вы хотите применить групповую политику, только к определенным объектам:

- Пользователям

- Компьютерам

- Группам

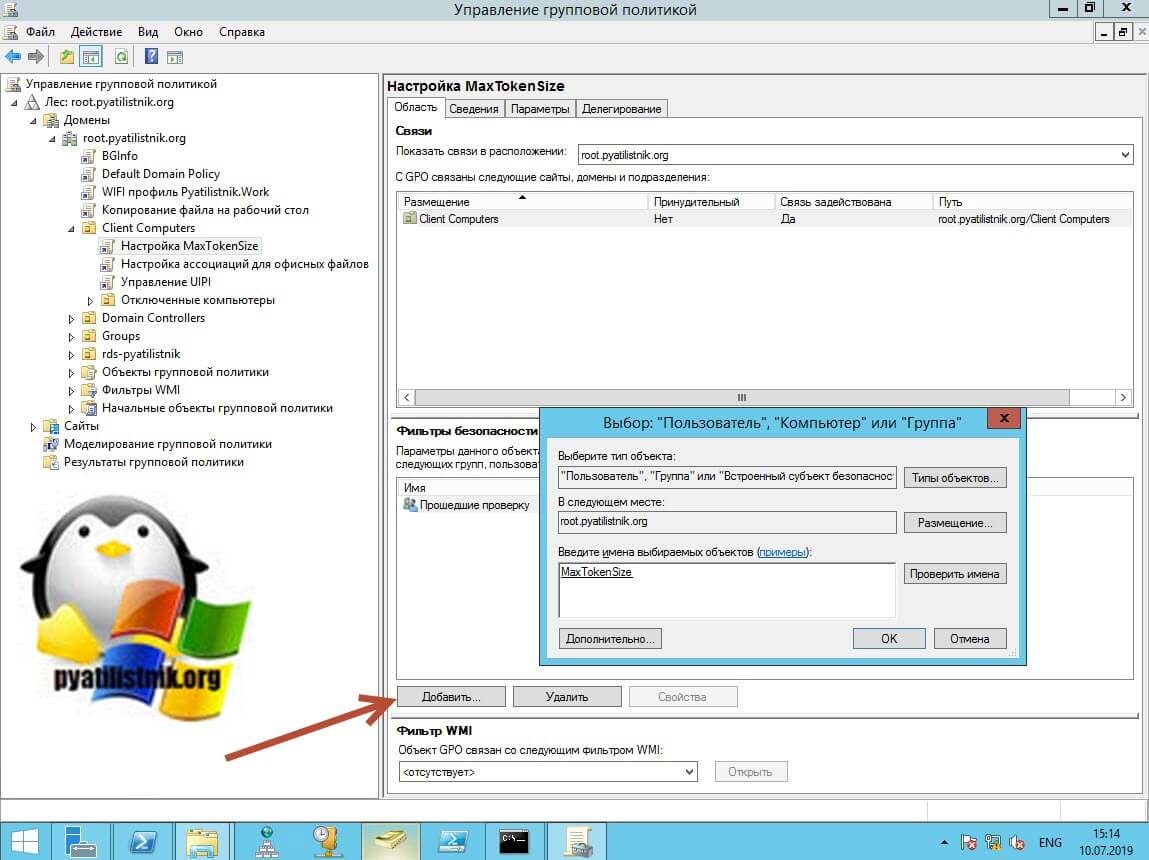

то вы можете их добавить в данный фильтр, после чего нужно удалить группу «Прошедшие проверку (authentication user)«, так как в нее входят все пользователи и компьютеры домена. Давайте это попробуем. Открываем оснастку «Управление групповой политикой». В прошлый раз я создавал политику «Настройка MaxTokenSize» в задачи которой входило изменение размера токена kerberos. Предположим, что я хочу применить ее только в локальной доменной группе MaxTokenSize. Для этого я нажимаю кнопку «Добавить» в области «Фильтры безопасности«, находим ее и нажимаем «Ok».

Теперь нам необходимо удалить группу по умолчанию «Прошедшие проверку«, напоминаю, что в нее входят все компьютеры и пользователи домена.

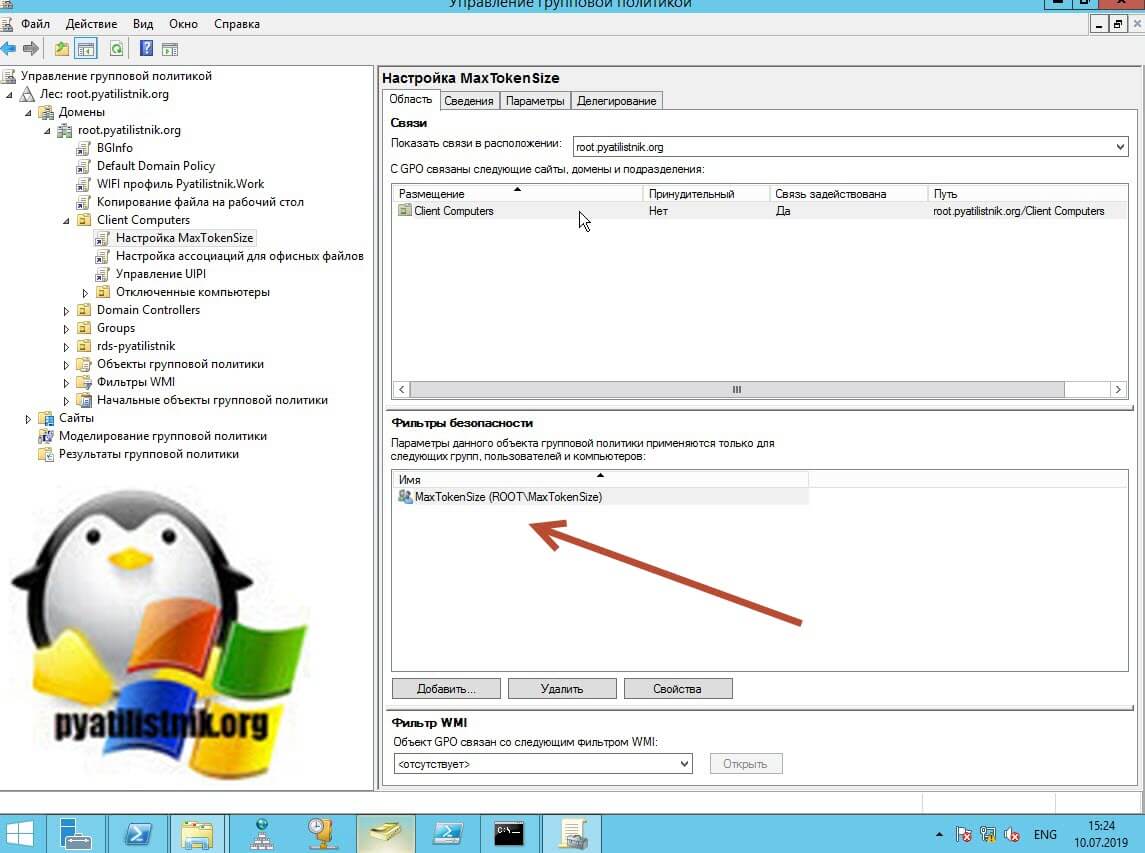

В итоге мы видим в фильтрах безопасности одну нашу группу. Пробуем зайти на компьютер, где она должна отработать.

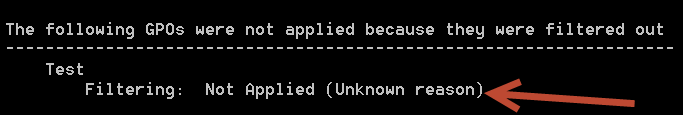

В начале 2016 года я столкнулся с тем, что моя политика не отработала, хотя все фильтры безопасности были настроены правильно. Открыв вывод команды gpresult/ r, я обнаружил статус (Unknown reason).

Начав разбираться, все пришло к тому, что новые обновления Microsoft (KB3159398, KB3163017, KB3163018) закрывал одну нехорошую вещь, которая длилась с 2000 года. Проблема заключалась в том, что злоумышленник мог применять атаку «Человек посередине (Man in the Middle)», тем самым делать подмену ответа от контроллера домена на целевом компьютере, это выливалось в то, что он подделывал политику безопасности, которая давала ему права локального администратора для скомпрометированной учетной записи.

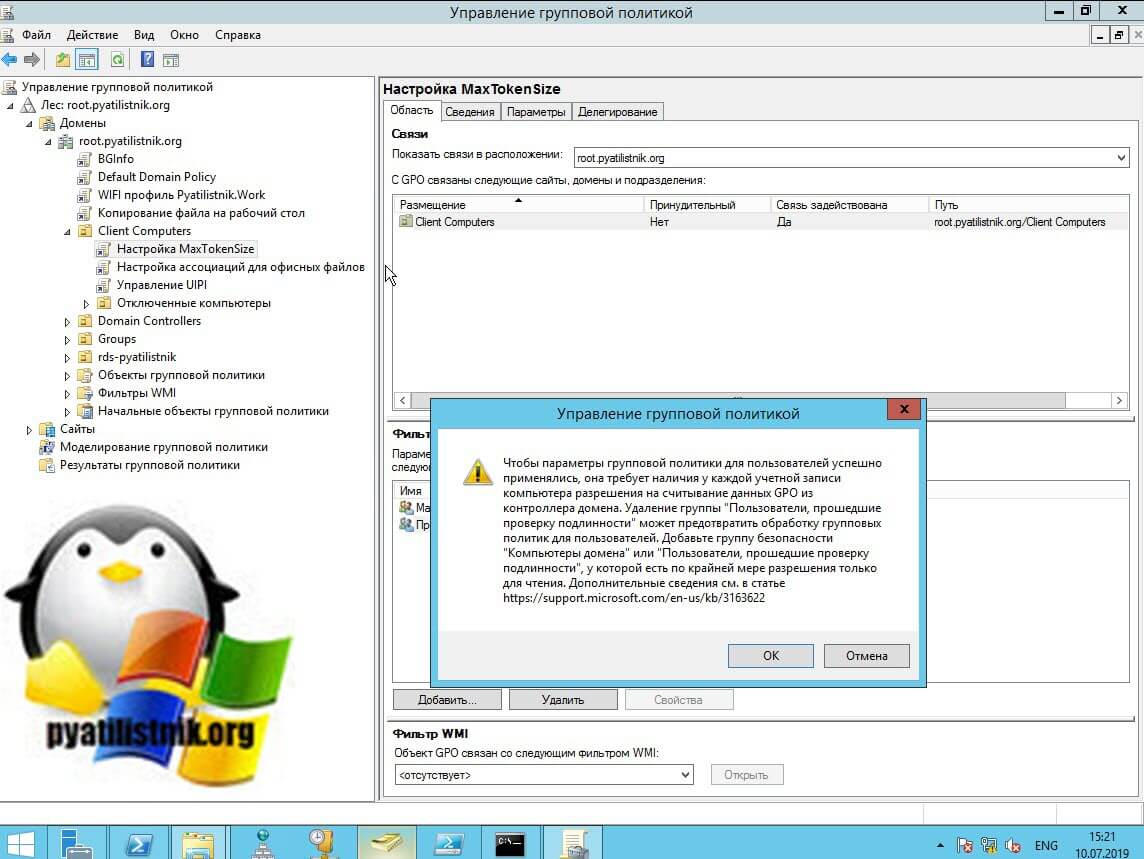

Microsoft долго билась с этой проблемой и пришла к решению поменять порядок считывания политики, теперь это могут делать только компьютеры домена. Раньше политики пользователя считывал пользователь, политики компьютера, компьютер. Установив KB3163622 теперь для считывания GPO используется только компьютер и если он не входит в фильтр безопасности политики, то она не применится (Подробнее можете посмотреть вот тут https://support.microsoft.com/en-us/help/3163622/ms16-072-security-update-for-group-policy-june-14-2016).

Исходя из данной ситуации, чтобы политики успешно применялись Microsoft предложило добавлять одну из групп безопасности в ACL политики «Прошедшие проверку» или «Все компьютеры». Переходим к ACL.

Фильтрация GPO через ACL (Запрет GPO)

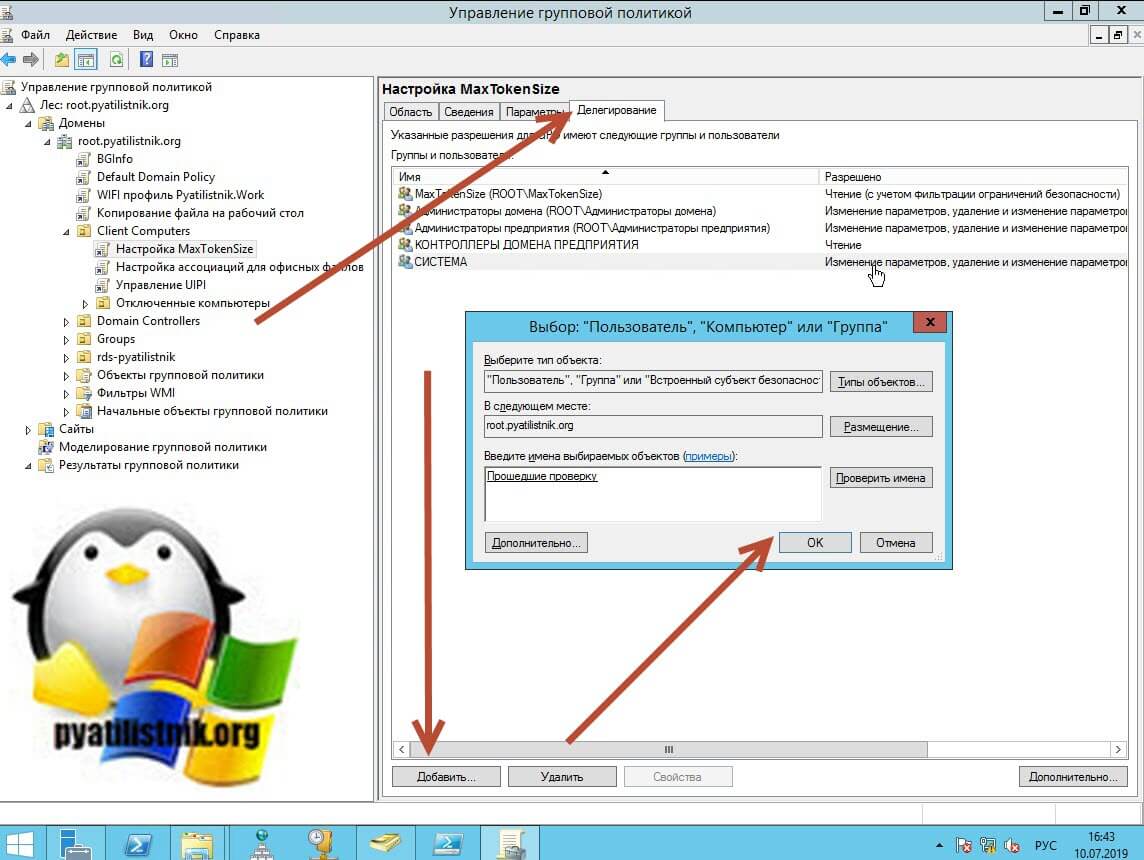

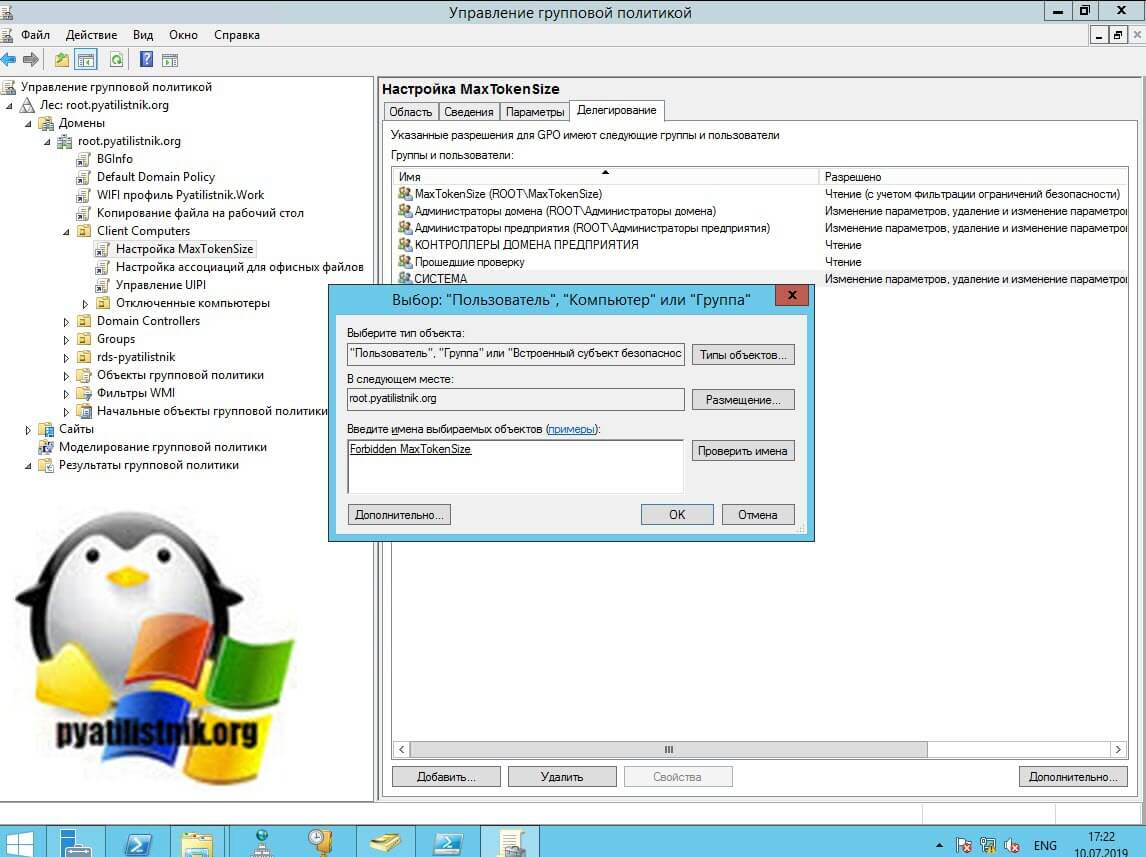

И так фильтрацию в фильтре мы сделали, чтобы политика применилась нам необходимо выбрать политику и перейти на вкладку «Делегирование». Тут нам необходимо добавить одну из двух групп «Прошедшие проверку (Authenticated Users)» или «Все компьютеры (Domain Computers)«. Я добавляю первую. Нажимаем кнопку «Добавить» и находим нашу группу.

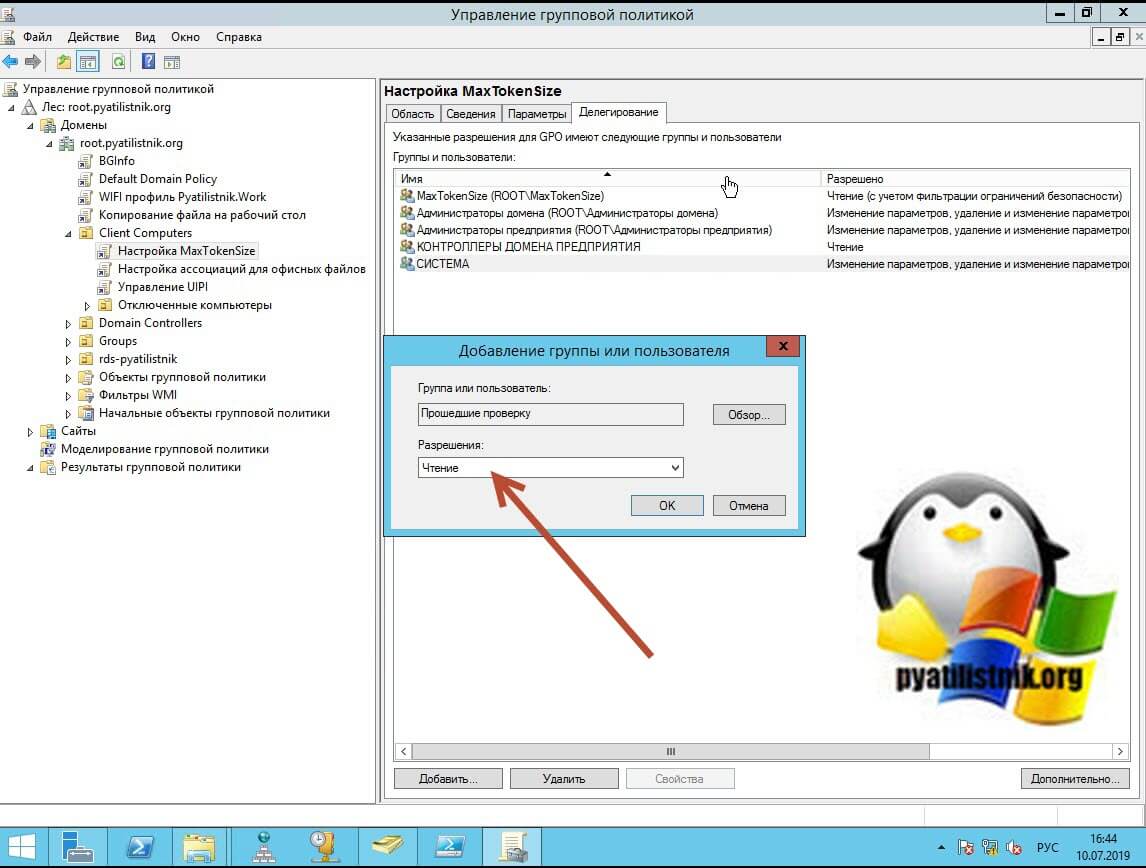

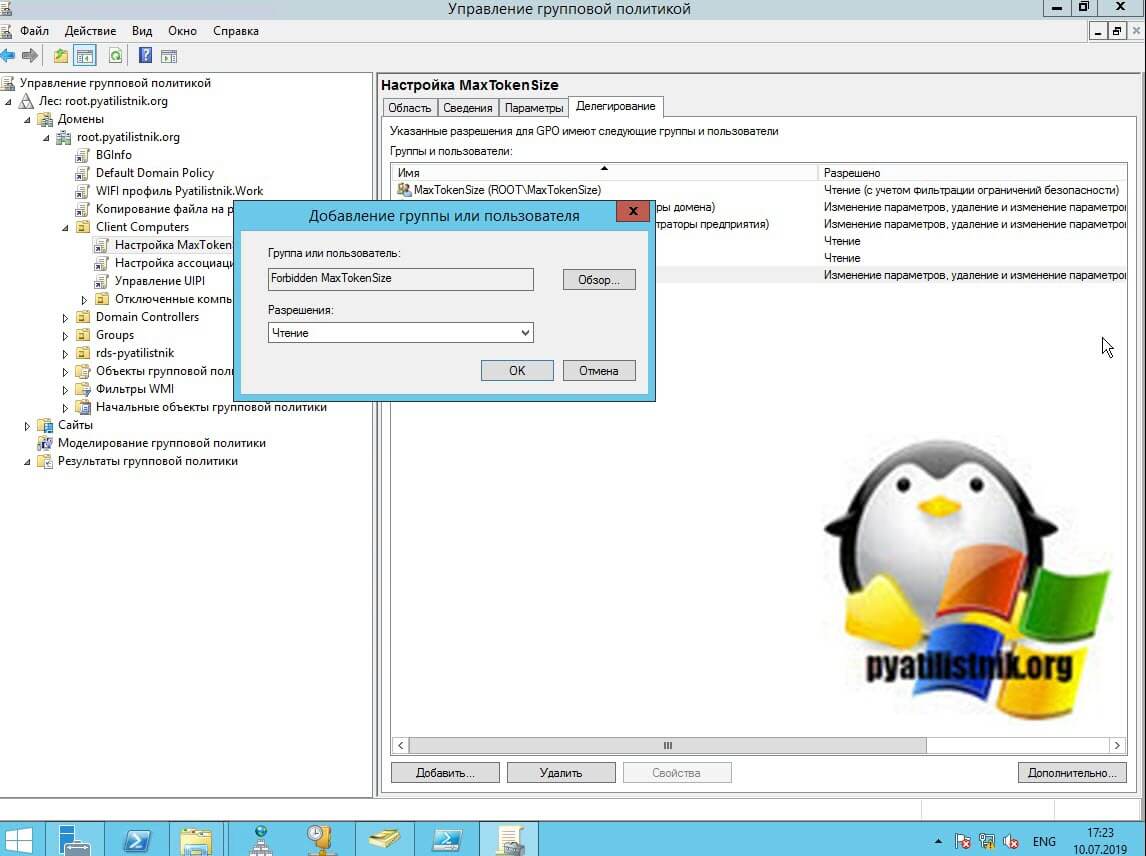

Уровень прав оставляем «Чтение», этого будет достаточно.

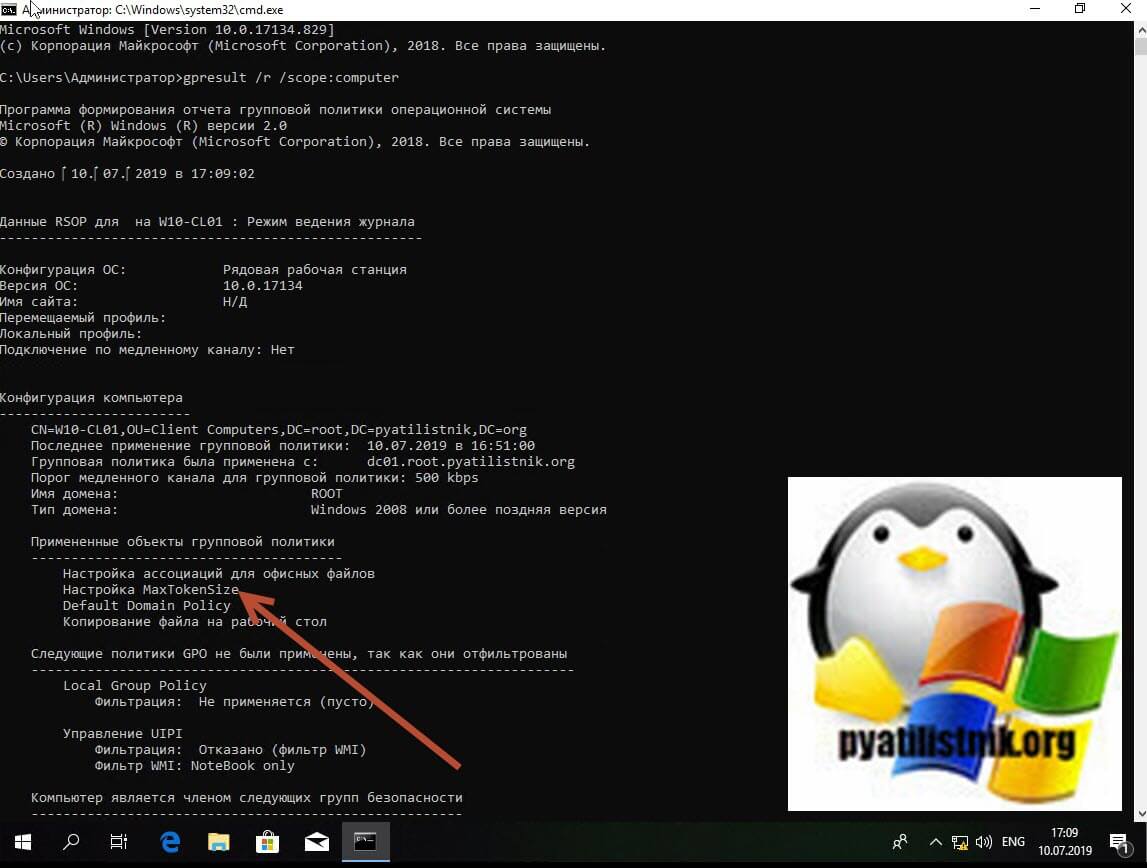

Пробуем проверить применение нашей политики. В качестве испытуемого у меня идет виртуальная машина с Windows 10. После загрузки, я открываю командную строку и смотрю применение политики, для этого пишем команду:

В итоге я вижу, что среди примененных объектов групповой политики, моя «Настройка MaxTokenSize» в списке присутствует.

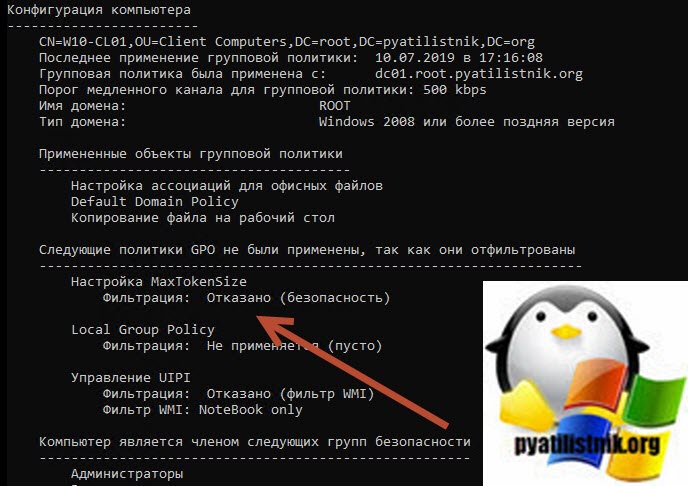

Если бы пользователь не был членом группы, которая фигурирует с фильтре безопасности, то мы видели бы вот такую картину, что следующие политики GPO не были применены, так как они отфильтрованы по причине отказано (Безопасность). Как видим нет прав на чтение.

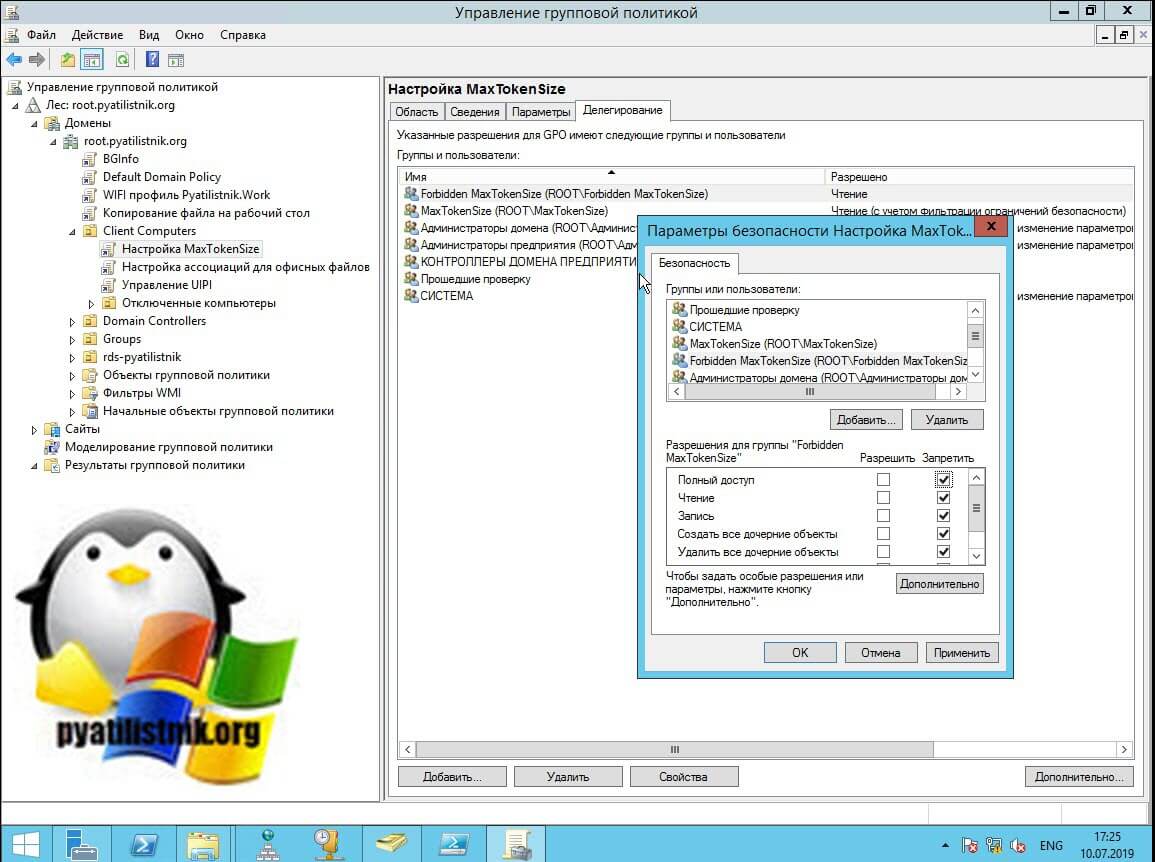

Еще вкладку «Делегирования» используют и для запрещения, простой пример вы сделали политику которая для всех пользователей домена применяет корпоративные обои на рабочий стол. Допустим, что вам для администраторов домена или для круга избранных нужно сделать так, чтобы к ним не применялась политика. Вы создаете группу и уже ей запрещаете чтение данной политики, хоть пользователи и будут по прежнему входить в группу «Прошедшие проверку», но прочитать они ее не смогут так как явный запрет для другой группы куда они входят, гораздо сильнее и приоритетнее чем права чтения.

Добавляем группу для которой хотим запретить применение политики, у меня это Forbidden MaxTokenSize.

Далее даем права «Чтение».

Далее нажимаем кнопку «Дополнительно«, у вас откроется окно параметром безопасности. Тут вы выбираете нужную вам группу, для которой вы хотите запретить применение групповой политики и ставите галку «Запретить«. В таком случае данная группа будет получать при попытке считать GPO «Отказано (безопасность)».

Фильтрация GPO по WMI

Еще одним действенным методом фильтровать получателей групповой политики, это использование WMI фильтров. Мы с вами их уже применяли, когда нужно было применить политику только к ноутбукам.

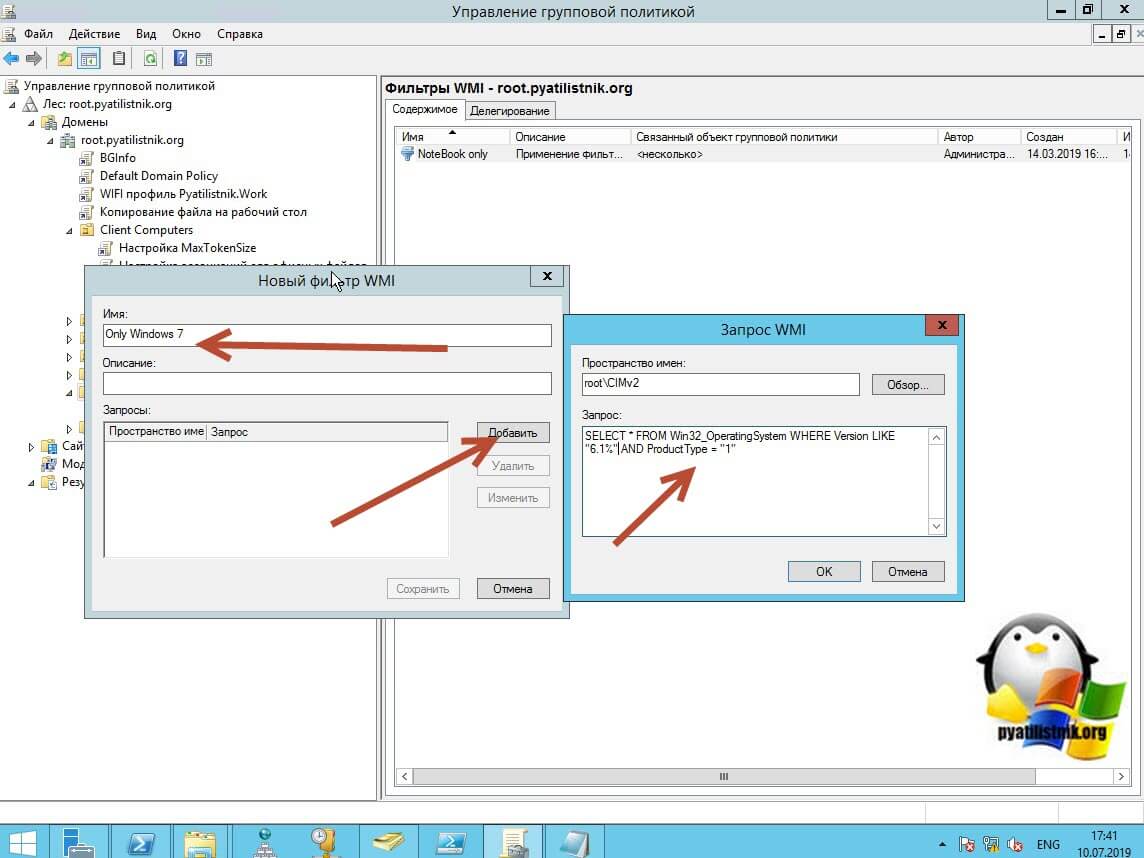

Простой пример вы создали политику и хотели бы ее применить скажем только на компьютеры у кого установлена операционная система Windows 7. Для нашей задачи нам необходимо создать WMI фильтр, для этого перейдем в «Фильтры WMI«, где выбираем соответствующий пункт.

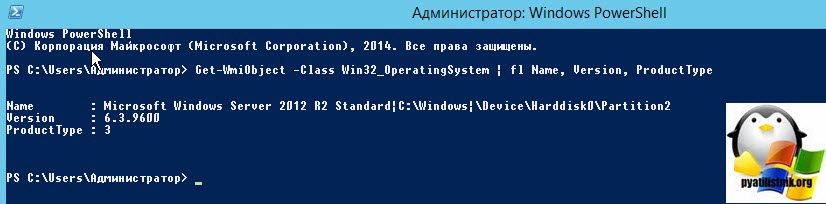

Задаем имя WMI фильтра, после чего нажимаем кнопку «Добавить». Откроется окно для составления запроса. Конструкция для Windows 7 будет такая:

Номера для Win32_OperatingSystem

- Windows Server 2019\Windows 10 1809 — 10.0.17763

- Window Server 2016\Windows 10 — 10.0

- Window Server 2012 R2\Windows 8.1 — 6.3

- Window Server 2012\Windows 8 — 6.2

- Window Server 2008 R2\Windows 7 — 6.1

Тип продукта отвечает за назначение компьютера и может иметь 3 значения:

- 1 — рабочая станция;

- 2 — контроллер домена;

- 3 — сервер.

Вот вам пример вывода в PowerShell команды показывающей версию операционной системы:

Сохраняем наш WMI запрос.

Если хотите перед внедрение проверить будет ли применена групповая политика к нужному объекту, то можете провести тестирование в WMI Filter Validation Utility. Если все настроено корректно, но политика не применяется, почитайте по ссылке возможные варианты. Далее берем вашу политику и применяем к ней WMI.

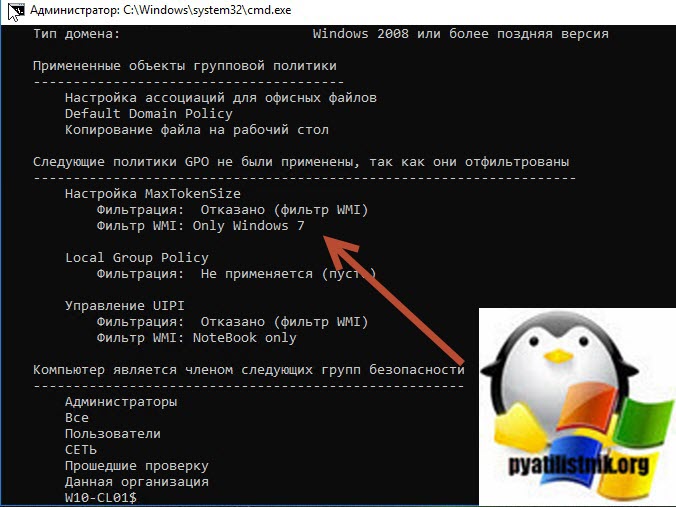

Теперь если компьютер не соответствует критериям WMI фильтра, то вы увидите в gpresult /r /scope:computer вот такую запись (Отказано фильтр WMI)

Фильтрация через состояние GPO

Еще на вкладке «Сведения» есть такая настройка, как состояние GPO. Она необходима для ускорения обработки политики, путем отключения лишних веток. Например у вас политика исключительно на пользователя и вам смысла нет, чтобы компьютер при загрузке пытался прочитать настройки для компьютера, тратя на это время. В таких случаях отключают данный функционал. Тут есть варианты:

- Включено

- Все параметры отключены

- Параметры конфигурации компьютера отключены

- Параметры конфигурации пользователя отключены

Создание фильтров WMI для объекта групповой политики Create WMI Filters for the GPO

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Чтобы убедиться, что каждое GPO, связанное с группой, может применяться только к устройствам с правильной версией Windows, используйте оснастку MMC управления групповой политикой для создания и назначения фильтров WMI для GPO. To make sure that each GPO associated with a group can only be applied to devices running the correct version of Windows, use the Group Policy Management MMC snap-in to create and assign WMI filters to the GPO. Хотя для каждого GPO можно создать отдельную группу членства, необходимо управлять членством различных групп. Although you can create a separate membership group for each GPO, you would then have to manage the memberships of the different groups. Вместо этого используйте только одну группу участников и позвольте фильтрам WMI автоматически обеспечить правильное применение GPO к каждому устройству. Instead, use only a single membership group, and let WMI filters automatically ensure the correct GPO is applied to each device.

Учетные данные администрирования Administrative credentials

Чтобы выполнить эти процедуры, необходимо быть членом группы администраторов домена или иным образом делегировать разрешения на изменение GPOs. To complete these procedures, you must be a member of the Domain Administrators group, or otherwise be delegated permissions to modify the GPOs.

Сначала создайте фильтр WMI и настройте его, чтобы найти указанную версию (или версии) операционной системы Windows. First, create the WMI filter and configure it to look for a specified version (or versions) of the Windows operating system.

Создание фильтра WMI, запрашиваемого для указанной версии Windows To create a WMI filter that queries for a specified version of Windows

Откройте консоль управления групповой политикой. Open the Group Policy Management console.

В области навигации разместите Forest: YourForestName, разместите домены, **** разместите YourDomainNameи нажмите кнопку WMI Filters. In the navigation pane, expand Forest: YourForestName, expand Domains, expand YourDomainName, and then click WMI Filters.

Щелкните Действие, а затем нажмите кнопку New. Click Action, and then click New.

В текстовом окне Имя введите имя фильтра WMI. In the Name text box, type the name of the WMI filter.

Примечание: Обязательно используйте имя, которое четко указывает цель фильтра. Note: Be sure to use a name that clearly indicates the purpose of the filter. Проверьте, есть ли в организации конвенция именования. Check to see if your organization has a naming convention.

В текстовом окне Описание введите описание для фильтра WMI. In the Description text box, type a description for the WMI filter. Например, если фильтр исключает контроллеры домена, можно усмотреть это в описании. For example, if the filter excludes domain controllers, you might consider stating that in the description.

Щелкните Добавить. Click Add.

Оставьте значение Namespace для root\CIMv2. Leave the Namespace value set to root\CIMv2.

В текстовом окне Запрос введите: In the Query text box, type:

Этот запрос возвращается верно для устройств, работающих по крайней мере Windows Vista и Windows Server 2008. This query will return true for devices running at least Windows Vista and Windows Server 2008. Чтобы установить фильтр только для Windows 8 Windows Server 2012, используйте «6,2%». To set a filter for just Windows 8 and Windows Server 2012, use «6.2%». Для Windows 10 и Windows Server 2016 используйте «10.%». For Windows 10 and Windows Server 2016, use «10.%». Чтобы указать несколько версий, объединяйте их с или, как показано в следующем: To specify multiple versions, combine them with or, as shown in the following:

Чтобы ограничить запрос только клиентами или только серверами, добавьте пункт, который включает параметр ProductType. To restrict the query to only clients or only servers, add a clause that includes the ProductType parameter. Чтобы фильтровать только клиентские операционные системы, например Windows 8 Windows 7, используйте только ProductType=»1″. To filter for client operating systems only, such as Windows 8 or Windows 7, use only ProductType=»1″. Для операционных систем сервера, которые не являются контроллерами домена, используйте ProductType=»3″. For server operating systems that are not domain controllers, use ProductType=»3″. Только для контроллеров домена используйте ProductType=»2″. For domain controllers only, use ProductType=»2″. Это полезное различие, так как часто необходимо запретить применять GPOs к контроллерам домена в сети. This is a useful distinction, because you often want to prevent your GPOs from being applied to the domain controllers on your network.

Следующий пункт возвращается верно для всех устройств, которые не являются контроллерами домена: The following clause returns true for all devices that are not domain controllers:

Следующий полный запрос **** возвращается для всех устройств с Windows **** 10 и возвращается ложным для любой операционной системы сервера или любой другой клиентской операционной системы. The following complete query returns true for all devices running Windows 10, and returns false for any server operating system or any other client operating system.

Конкретные версии Windows 10 можно использовать, включив в запрос основные версии сборки. Specific versions of Windows 10 can be targeted by including the major build version in the query. Следующий запрос возвращается верно для всех устройств с Windows 10 ** 20H2 (с основной версией сборки) и возвращает ложный для любой операционной системы сервера или любой другой клиентской операционной **** 19042 системы. **** The following query returns true for all devices running Windows 10 20H2 (which has a major build version of 19042 ), and returns false for any server operating system or any other client operating system. Дополнительные сведения о версиях сборки Windows 10 можно найти в сведениях о выпуске Windows 10. Additional information about Windows 10 build versions can be found at Windows 10 release information.

Следующий запрос возвращается для любого устройства под управлением Windows Server 2016, за исключением контроллеров домена: The following query returns true for any device running Windows Server 2016, except domain controllers:

Нажмите кнопку ОК, чтобы сохранить запрос на фильтр. Click OK to save the query to the filter.

Щелкните Сохранить, чтобы сохранить завершенный фильтр. Click Save to save your completed filter.

Если вы используете несколько запросов в одном и том же фильтре WMI, все эти запросы должны возвращать TRUE для требований к фильтру, которые должны быть выполнены, и для применения GPO. If you’re using multiple queries in the same WMI filter, these queries must all return TRUE for the filter requirements to be met and for the GPO to be applied.

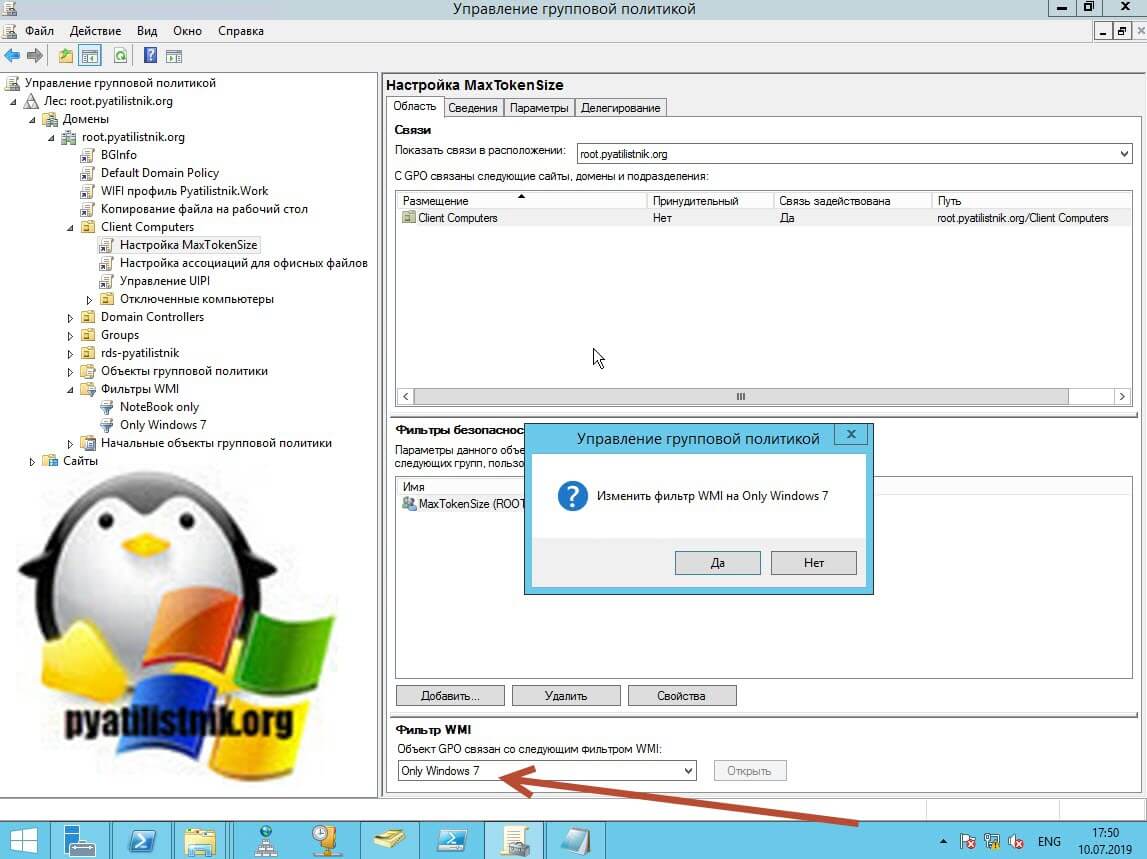

Привязка фильтра WMI к GPO To link a WMI filter to a GPO

После создания фильтра с правильным запросом увязыв его с GPO. After you have created a filter with the correct query, link the filter to the GPO. Фильтры можно повторно использовать одновременно с большим количеством GPOs; вам не нужно создавать новый для каждого GPO, если существующий отвечает вашим потребностям. Filters can be reused with many GPOs simultaneously; you do not have to create a new one for each GPO if an existing one meets your needs.

Откройте консоль управления групповой политикой. Open the Group Policy Management console.

В области навигации найдите И нажмите кнопку GPO, которую необходимо изменить. In the navigation pane, find and then click the GPO that you want to modify.

В рамках фильтрации WMIвыберите правильный фильтр WMI из списка. Under WMI Filtering, select the correct WMI filter from the list.

Щелкните Да, чтобы принять фильтр. Click Yes to accept the filter.