- Тип безопасности для WI-FI: что такое WPA, WPA2 PSK, шифрование

- Варианты защиты

- Шифрование беспроводной сети

- WPA2 Enterprise

- Пароль для сети

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Взлом WPA/WPA2 паролей с Aircrack-ng: перебор по словарю, совместная работа с Hashcat, maskprocessor, statsprocessor, John the Ripper, Crunch, взлом в Windows

- Использование в Aircrack-ng паролей, созданных в других программах

- Использование сгенерированных в Hashcat паролей в Aircrack-ng

- Совместная работа Aircrack-ng и maskprocessor

- Совместная работа Aircrack-ng и statsprocessor

- Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

- Взлом Wi-Fi паролей в Aircrack-ng с John the Ripper

- Взлом WPA паролей с Aircrack-ng в Windows

- Заключение

- Словари для брута Wi-Fi: подборка самых популярных баз

- Пласт теории на введение

- Актуальные базы

- Альтернативы

- Словари Kali

Тип безопасности для WI-FI: что такое WPA, WPA2 PSK, шифрование

Сегодня распространение сетей беспроводного доступа стало таким обширным, особенно в мегаполисах, что мы уже не представляем себе погружение в интернет без них. WI-FI есть в каждой доме, офисе и местах общего посещения. Но для того, чтобы входить в сеть и хранить там свои данные безопасно, необходимо использовать защитные технологии. Их можно найти и применить в параметрах подключения. Давайте в данной статье разберемся – какие настройки и для чего нам нужны.

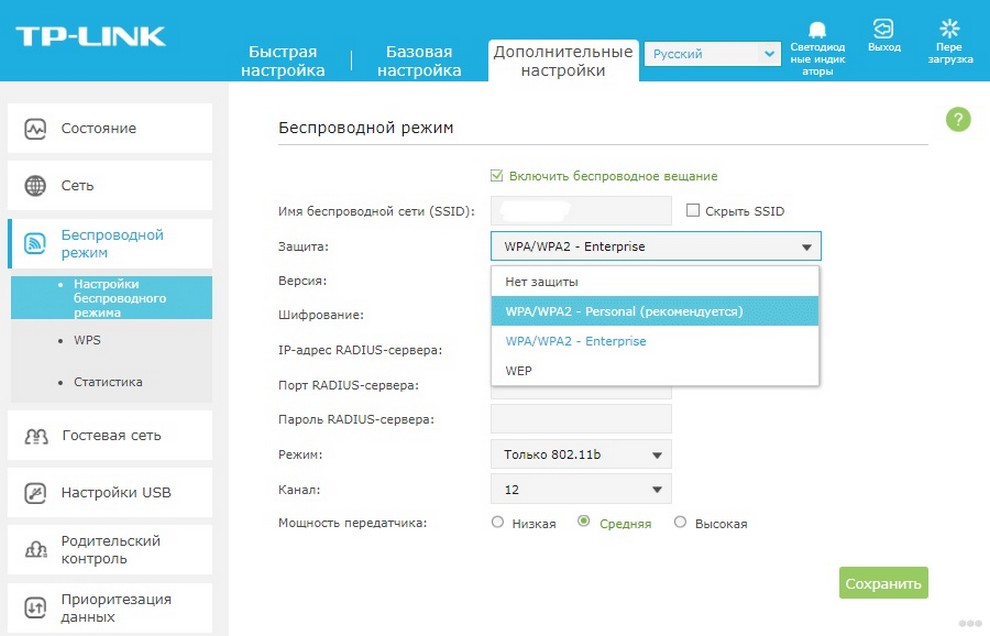

Варианты защиты

Смотрите также видео с инструкциями по настройке безопасности сети WI-FI:

Чтобы быть уверенным в безопасности нашего WI-FI, нужно придумать логин и пароль и определиться с технологией защиты. Из вариантов нам предлагаются WEP, WPA и WPA2.

Одной из первых безопасных технологий была WEP. Она проверяла ключ на целостность при каждом соединении по Wi-Fi и была стандартом IEEE802.11i. Сейчас эта технология считается устаревшей и недостаточно безопасной.

Защита WPA выполняет проверку ключа доступа при использовании протокола 802.1Х, таким образом, перебирая все варианты. Это более надежный и современный тип защиты. Полное название – Wi-Fi Protected Access – защищенный доступ Wi-Fi.

Делится на пару видов:

- WPA-Personal (Personal Key) или сокращенно WPA PSK.

- WPA-Enterprise.

И наконец, что такое WPA2 PSK? Спросите, какая разница, чем отличается этот вариант от WPA? Она поддерживает шифрование и считается лучшим способом для защиты сетей беспроводного доступа. Еще отличие в том, что это самая современная, свежая версия.

Давайте подробнее остановимся на видах WPA2:

- WPA2 PSK или персональный (Personal) ключ – это вариант аутентификации. Нам просто нужно придумать пароль, который будет ключом, и пользоваться им во время входа в сеть WI-Fi. Этот пароль будет одним для всех подключаемых девайсов и будет храниться в настройках роутера.

- WPA2 Enterprise – усложненный способ аутентификации, подойдет для использования на работе. Он имеет повышенный уровень защиты и использует сервер для выдачи паролей.

Часто по умолчанию в настройках роутера через компьютер можно увидеть общий режим WPA/WPA2. Он используется для избежания проблем с подключением устаревших моделей телефонов и планшетов пользователей.

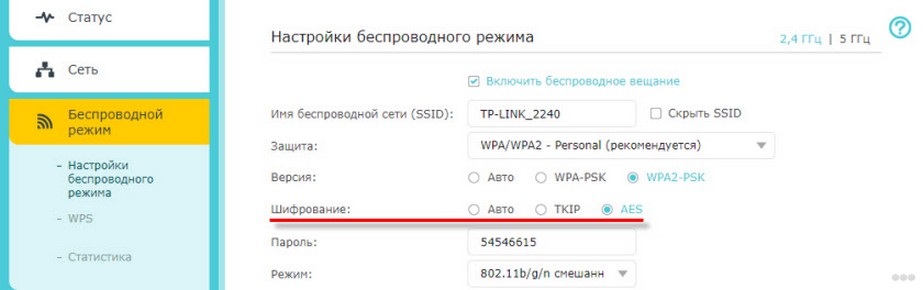

Шифрование беспроводной сети

Коротко рассмотрим и алгоритмы шифрования. Их два вида – TKIP и AES. Первый алгоритм поддерживают только устаревшие устройства, поэтому при настройке доступа лучше установить режим «Авто». Если мы выбрали режим WPA2 Personal, то по умолчанию будет предложено только шифрование по AES.

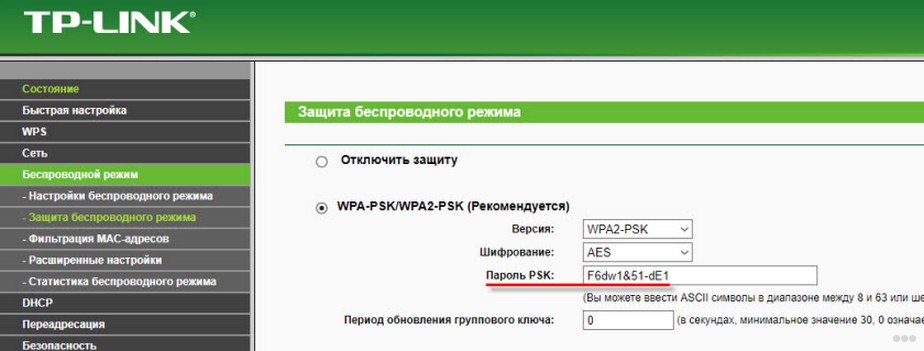

WPA2 Enterprise

Пара слов о данном виде WPA Enterprise. Для использования необходимо иметь в нашей сети RADIUS-сервер. Для любого девайса выдается свой ключ шифрования, который уникален и создается прямо во время аутентификации на сервере.

Как же тогда подключается устройство к сети Wi-Fi? Сначала происходит обмен данными. Затем информация доходит до RADIUS-сервера, где выполняется аутентификация устройства: RADIUS-сервер смотрит, есть ли в его базе такое устройство, проверяет вводимые данные login и password, затем дает разрешение на подключение или запрещает соединение. После положительной проверки беспроводная точка открывает доступ в сеть нашему устройству.

Пароль для сети

После того, как мы выбрали режимы безопасности, нам необходимо задуматься о пароле. Каким он должен быть?

Определимся с величиной – 8-32 символа. Используется только латиница, цифры и специальные символы. Обязательным условием является недопустимость пробелов. Пароль реагирует на регистр. Лучше придумать надежный и легко запоминающийся пароль, чтобы его никто не мог взломать.

Теперь вы с уверенностью можете сказать, какой способ проверки подлинности Wi-Fi лучше. Чтобы к вам не мог подключиться любой нежелательный пользователь, нужно защитить свою сеть.

Если статья была полезной, ставьте звездочки! Задавайте вопросы и делитесь опытом по теме! Всем спасибо и до новых встреч на WiFi Гид!

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Взлом WPA/WPA2 паролей с Aircrack-ng: перебор по словарю, совместная работа с Hashcat, maskprocessor, statsprocessor, John the Ripper, Crunch, взлом в Windows

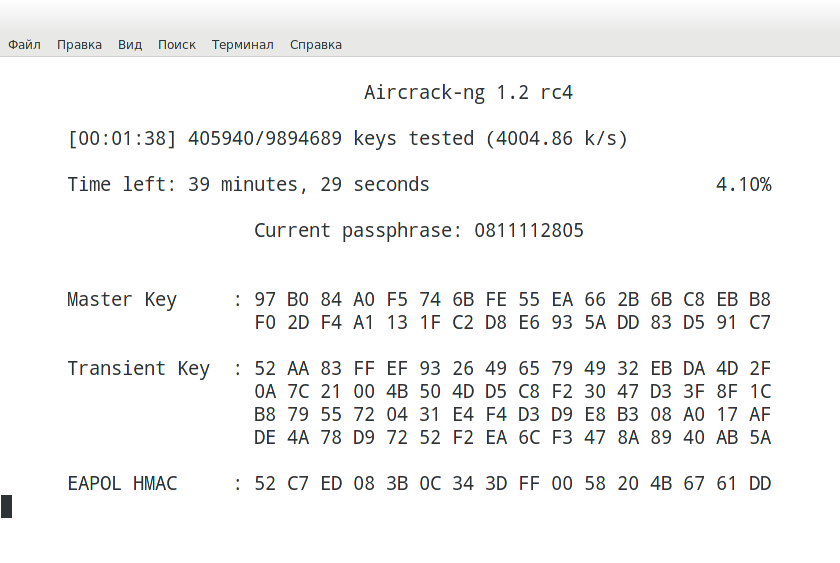

Успешно захваченное рукопожатие можно взламывать различными программами. Если вам удалось настроить проприетарные драйверы видеокарты, то, конечно, рекомендуется делать взлом программой Hashcat. Скорость перебора кандидатов в пароли будет на порядок выше.

Если вы хотите делать перебор WPA PSK паролей только силой процессора, то одной из подходящего для этого программ является Aircrack-ng. Из минусов этой программы можно отметить то, что она не использует видеокарту. Ещё большим минусом является отсутствие поддержки масок, правил и других вариантов перебора. Хотя последний недостаток нивелируется тем, что Aircrack-ng может работать в паре с другими программами, которые поддерживают эти самые маски, правила, генерацию паролей на лету.

Ещё одним плюсом программы является то, что она прекрасно работает под Windows.

Простейший вариант использования Aircrack-ng:

Хотя команда простая, поясним, что:

- -w путь_до_словаря — в словаре один кандидат в пароли должен быть расположен на отдельной строке, т. е. один пароль на одну строку.

- -e ТД. После этой опции нужно указать имя точки доступа. Если в файле захвата информация о нескольких точка доступа (а обычно так и бывает, если вы предварительно не сделали очистку этого файла), то Aircrack-ng спросит, для какой ТД нужно взламывать пароль. Т.е. эта опция является необязательной — выбор можно сделать после запуска программы. В качестве альтернативы можно использовать опцию -b, после которой нужно указать MAC адрес ТД.

- рукопожатие.cap — файл с захваченным рукопожатием

Итак, у меня словарь размещён в файле /home/mial/2ndHDD/newrockyou.txt, точка доступа носит имя dlink, а файл рукопожатия называется dlink-02.cap и размещён в текущей рабочей директории, тогда у меня получается команда:

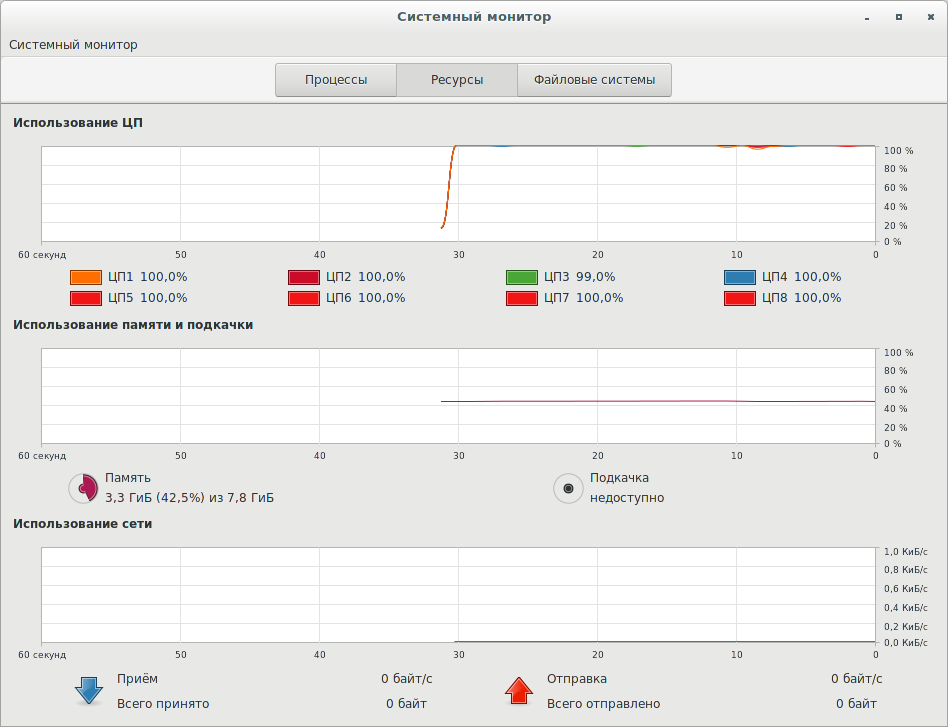

Как видим, все восемь ядер процесса загружены полностью:

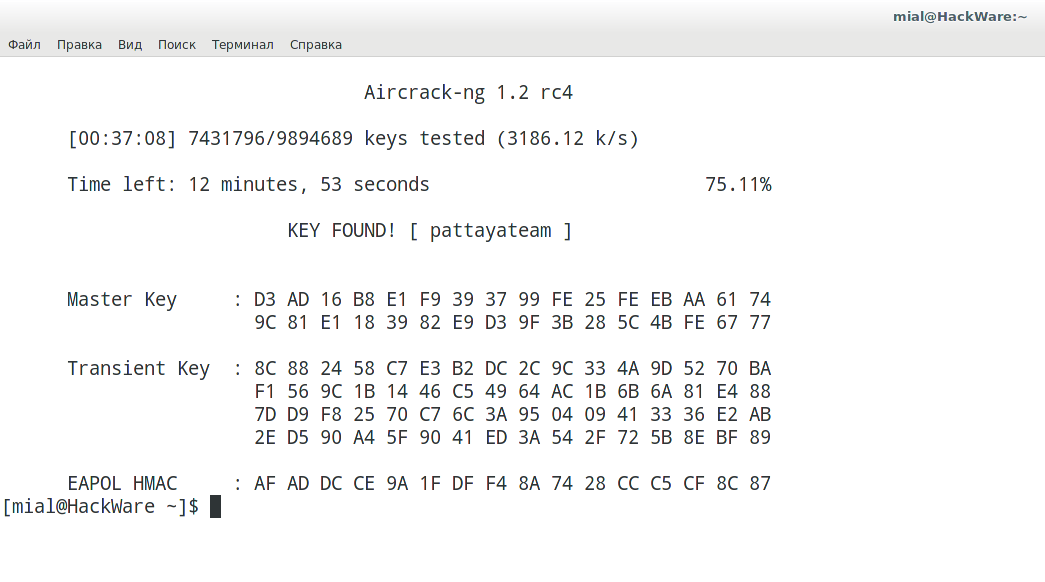

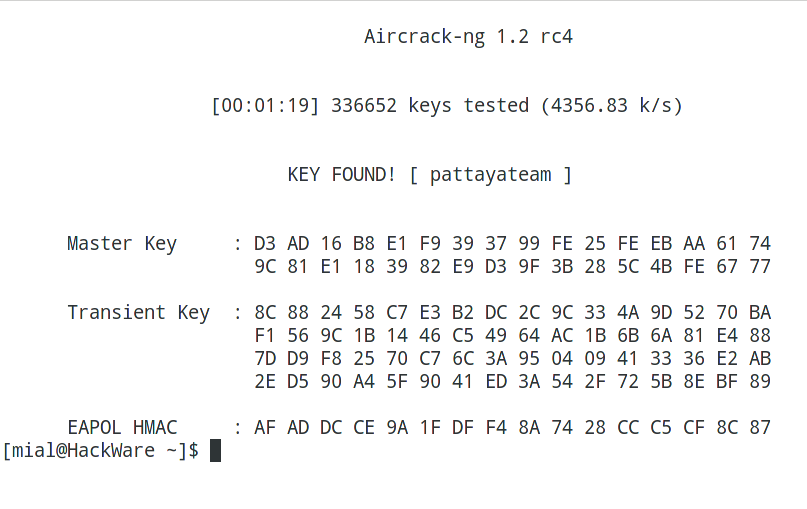

Об этом нам говорит надпись KEY FOUND!

Использование в Aircrack-ng паролей, созданных в других программах

Aircrack-ng может работать с любыми программами, выводящими пароли в стандартный вывод. Для этого с опцией -w вместо указания пути до словаря нужно поставить чёрточку (—). А сами пароли передать по трубе (|) из программы-генератора в Aircrack-ng. В общем виде команда выглядит так:

Использование сгенерированных в Hashcat паролей в Aircrack-ng

Для того, чтобы не взламывать пароли, а только показать кандидаты, в Hashcat есть опция —stdout

Также нам нужно указать режим взлома (опция -a) и саму маску.

В итоге команда для показа паролей выглядит так:

- —stdout означает только показывать кандидаты в пароли

- -a 3 выбран режим брутфорса/атаки по маске

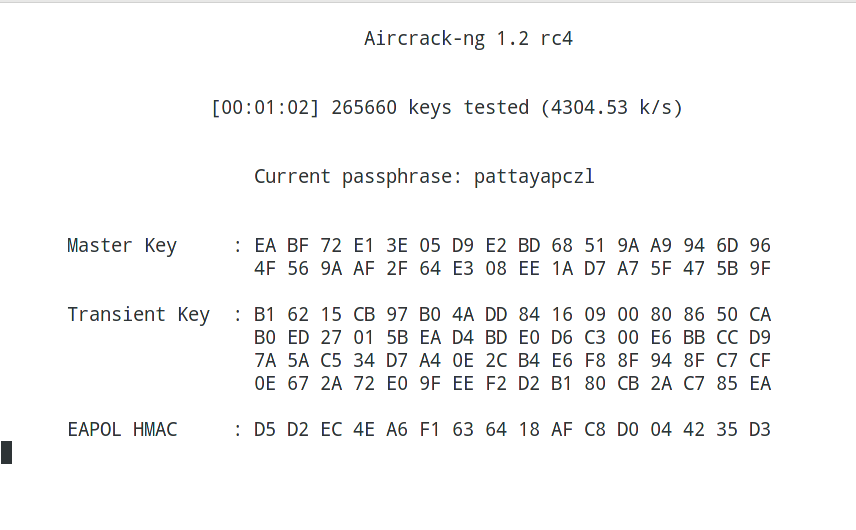

- pattaya?l?l?l?l — сама маска. Все создаваемые пароли в начале слова будут иметь pattaya, а далее будут идти четыре маленькие буквы. Рекомендуется ознакомиться с правилами составления масок для Hashcat: https://kali.tools/?p=578

Команда передачи сгенерированных паролей из hashcat в aircrack-ng для моих данных выглядит так:

Совместная работа Aircrack-ng и maskprocessor

Программа maskprocessor является частью пакета hashcat. Её предназначение — генерировать кандидаты в пароли по маске. Использовать maskprocessor даже проще, чем саму hashcat, которая без необходимых зависимостей даже не запустится на некоторых системах.

Синтаксис команды очень прост:

Например, для моего подобранного пароля маска могла бы быть pattaya?l?l?l?l Проверим:

Совместная работа Aircrack-ng и statsprocessor

Statsprocessor — это ещё одна программа, которая поставляется с Hashcat. Statsprocessor — это высокопроизводительный генератор слов (словарей), основан на по позиционной атаке Маркова, упакован в отдельный исполняемый файл.

Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

Crunch — генератор словарей с паролями, в которых можно определить стандартную или заданную кодировку. Crunch может создать список слов со всевозможными комбинациями и перестановками в соответствии с заданными критериями. Данные, которые выводит crunch, могут быть отображены на экране, сохранены в файл или переданы в другую программу.

Простой пример использования:

Вообще, Crunch очень гибкая программа, и чтобы использовать её на 100% нужно изучить её опции и ознакомиться с примерами. Разнообразные примеры использования crunch вы найдёте на странице: https://kali.tools/?p=720

Для моего случая можно было бы сделать так:

Взлом Wi-Fi паролей в Aircrack-ng с John the Ripper

John the Ripper поддерживает вывод кандидатов (опция —stdout), а также различные правила генерации паролей. У John the Ripper свой собственный синтаксис, но в целом можно достичь такого же результата, как и с уже рассмотренными программами. Поэтому если вы больше знакомы с John the Ripper, то можете использовать его в командах вида:

Взлом WPA паролей с Aircrack-ng в Windows

Поскольку пакет Aircrack-ng является кроссплатформенным, то можно делать взлом WPA хендшейка и в Windows. Зайдите на официальный сайт, скачайте версию для Windows, распакуйте скаченный архив.

Перейдите в каталог, где размещён исполнимый файл aircrack-ng-avx.exe (у вас путь будет другим):

Пример запуска взлома:

- -w D:\newrockyou.txt – это путь до словаря;

- -e dlink – выбранная для взлома точка доступа

- dlink-02.cap – файл с захваченным рукопожатием, размещён в той же папке, что и исполнимый файл.

Кстати, вы найдёте три схожих файла:

- aircrack-ng-avx.exe

- aircrack-ng-avx2.exe

- aircrack-ng-sse2.exe

Попробуйте их все – у них будет разная производительность, а некоторые могут не запуститься.

Заключение

Aircrack-ng хорошо комбинируется с генераторами паролей и способна работать под Windows. Тем не менее, намного больших результатов можно получить взламывая пароль используя графическую карту.

Словари для брута Wi-Fi: подборка самых популярных баз

Привет! Это будет вспомогательная статья к моему основному циклу по безопасности беспроводных сетей. Посвящу я ее подборке баз паролей Wi-Fi. Только самое полезное, без лишней воды.

Вы можете не согласиться с моим мнением по многим моментам – комментарии всегда открыты для обсуждения. Одобряется помощь друг другу.

Данная статья подготовлена исключительно в целях повышения навыков личной информационной безопасности. Проект WiFiGid категорически против применения информации на чужих сетях без получения предварительного согласия их владельцами. Давайте жить дружно и не вредить другим людям!

Пласт теории на введение

Сами базы будут ниже. Здесь я не смог удержаться и попробую обозначить существующие проблемы в методах брута Wi-Fi. Какие в этом направлении существуют подходы:

- Классический брутфорс на лету – т.е. пытаетесь подключаться к точкам доступа и тут же проверять пароли. Метод канул в небытие, не используйте этот анахронизм!

- Перехват хэндшейка и его брут в том же Aircrack – Hashcat – самая рабочая методика, позволяющая задействовать все мощности своего компьютера. Надеюсь, что вы пришли именно для этого сюда.

- Брут WPS – тоже имеет место быть, но второй способ используют чаще.

Подробнее про все актуальные методы взлома и защиты Wi-Fi я писал ЗДЕСЬ – искренне рекомендую к ознакомлению.

Какая мысль нам важна по второму пункту задачи:

Пароли бывают разной длины. Не используйте базы, не обдумав их предназначения.

Вот некоторые из моих мыслей:

- Начиная с WPA, не существует паролей меньше 8 символов. Т.е. все, что ниже, не имеет смысла к использованию. Разумеется, если вам не повезло найти WEP сеть.

- В своих паролях люди очень часто используют числа – номера телефонов и даты.

- Можно найти популярные слитые пароли, например, с емэйлов – домашние пароли к точкам доступа тоже будут совпадать. То есть, есть смысл прогонять по популярным спискам паролей (разумеется, длиннее 8 символов).

- И если уже ничего не помогает – можно использовать полный перебор. Есть уже и готовые базы, но сам предпочитаю использовать генератор Crunch – задаете любые НУЖНЫЕ ИМЕННО ВАМ условия, и получаете готовую базу.

При использовании головы, вероятность успешного подбора пароля увеличивается по экспоненте.

Актуальные базы

С теорией разобрались, самое время дать готовые базы. Если у вас есть что-то свое – кидайте в комментарии с пояснениями. Комменты на модерации, пройдет не все, хлам здесь не нужен.

Что доступно и юзабельно, самые популярные словари паролей в России и СНГ (формат dic и txt – все текстовые файлы):

- ТОП пароли Wi-Fi для WPA, WPA2, WPA3

- ТОП 9 миллионов

- Список паролей E-mail

- Даты и дни рождения

- Телефоны – Россия – Украина – Белоруссия

- 8-значные цифры

- 9-значные цифры

Альтернативы

Здесь оставлю несколько альтернативных вариантов для подбора паролей. А вдруг пригодится читателю:

- Можно использовать программы для генерации – Crunch и John the Riper – позволяет создать базы под свои конкретные идеи. Но как правило перебор по сплошным генеренкам даже на суперсовременном железе – это очень долго.

- Существуют онлайн-сервисы (не даю, ибо есть и злодеи), которые уже расшифровали многие хэндшейки или возьмутся за их расшифровку – ясно дело за отдельную плату, но иногда оно того стоит.

Словари Kali

Эти словари для взлома уже присутствуют у любого пользователя Kali Linux. Так что смело используем и ничего не скачиваем. Ниже дам список с небольшими пояснениями. Но то, что было выше, вполне достаточно для нормально работы с переменным успехом.

- RockYou (/usr/share/wordlists/rockyou) – самый популярный словарь для пентеста под любое дело. Можно применять и для Wi-Fi, только рекомендую предварительно провести очистку от неподходящих паролей через тот же pw-inspector.

Вот и все. Если есть, что предложить – кидайте в комментариях ниже. Посмотрим, разберёмся, только без хлама.