- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- XssPy

- Справка по XssPy

- Руководство по XssPy

- Примеры запуска XssPy

- Установка XssPy

- Скриншоты XssPy

- Инструкции по XssPy

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- XSSer

- Описание XSSer

- Справка по XSSer

- Руководство по XSSer

- Примеры запуска XSSer

- Установка XSSer

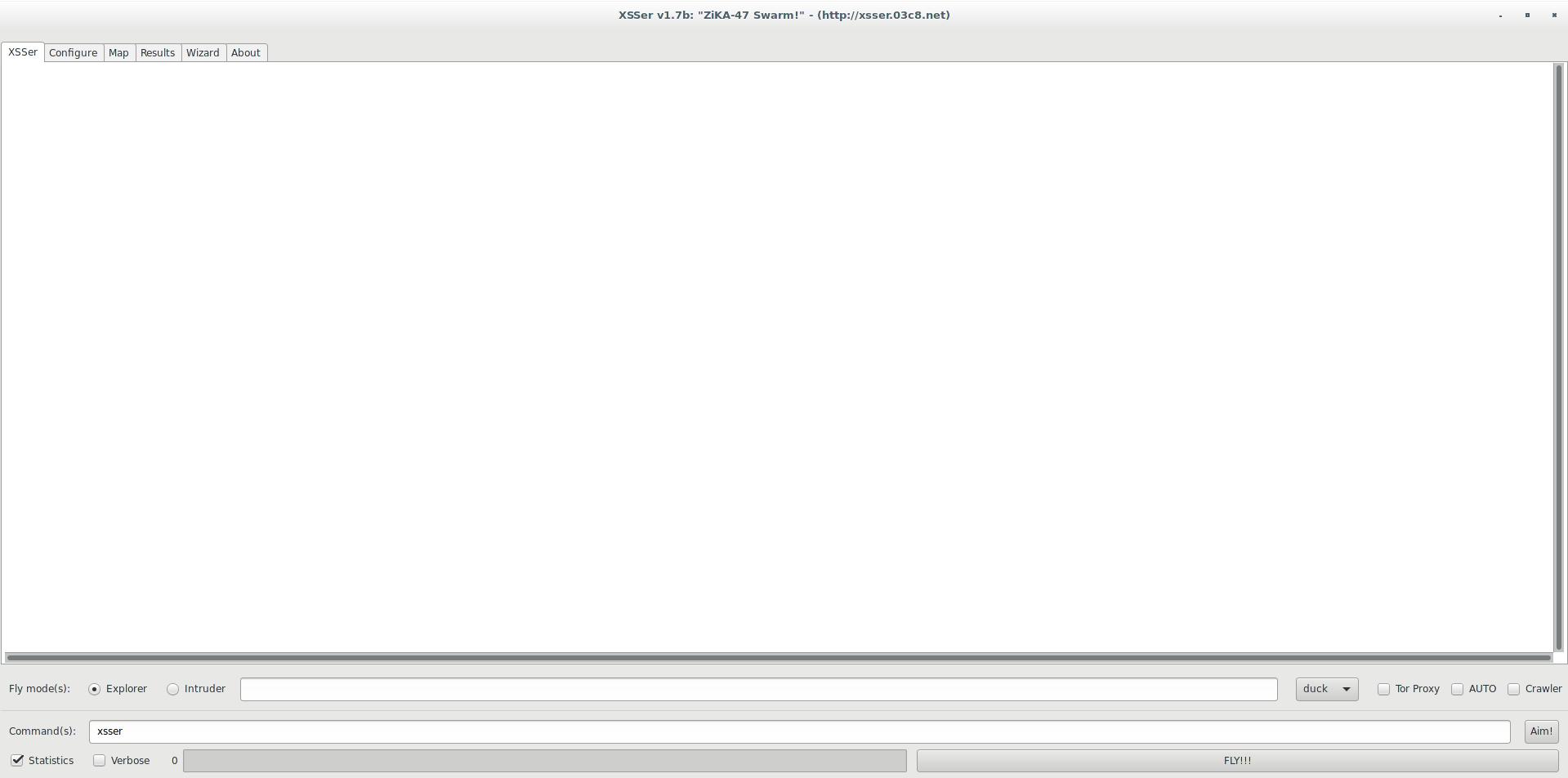

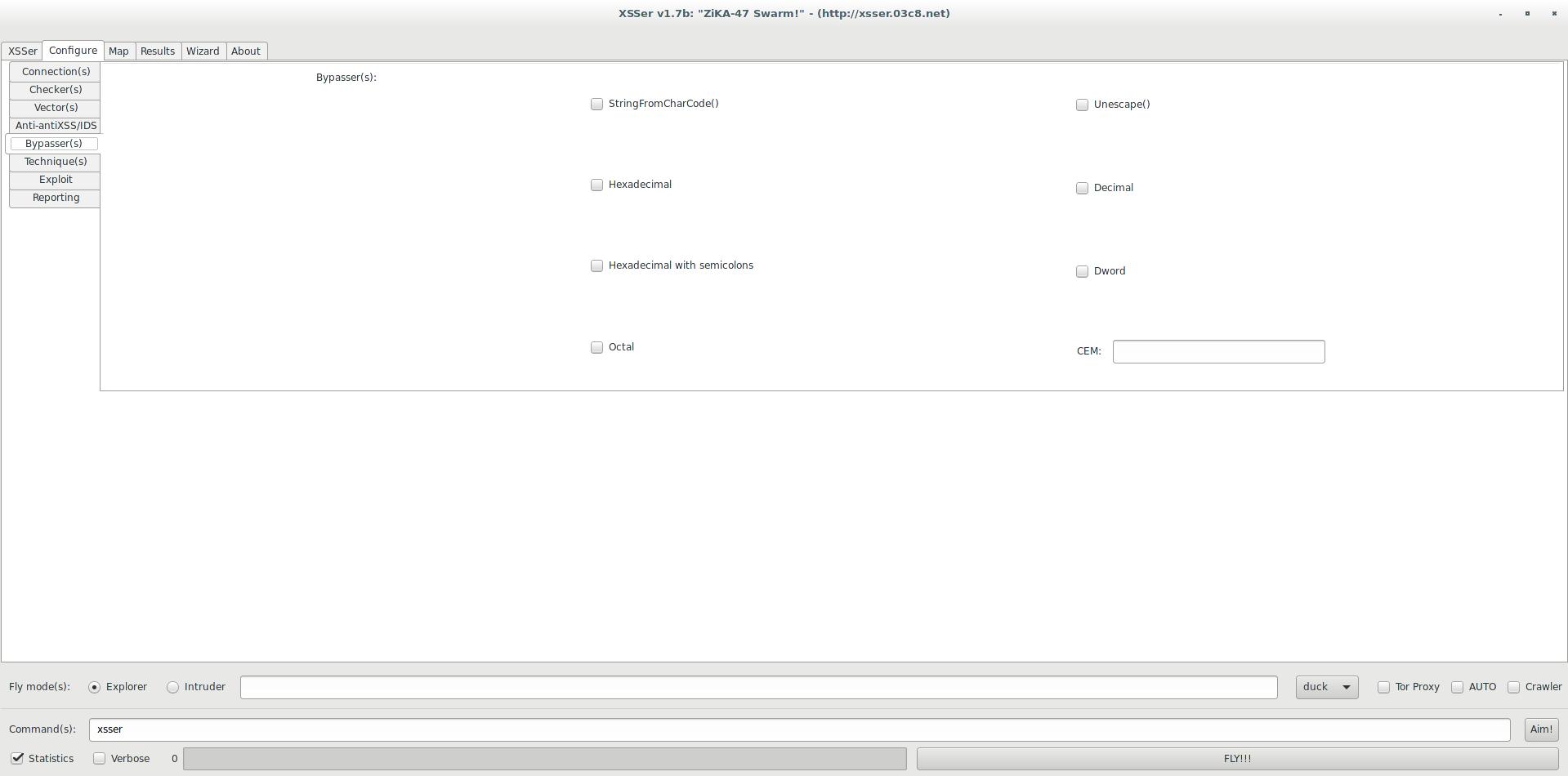

- Скриншоты XSSer

- Инструкции по XSSer

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #39 Kali Linux для начинающих. Сканируем уязвимости.

- PwnXSS – Automated XSS Vulnerability Scanner Tool in Kali Linux

- Installation of PwnXSS tool in Kali Linux:

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

XssPy

XssPy – это инструмент на Python для поиска уязвимостей межсайтового скриптинга (XSS) в веб-сайтах. Этот инструмент первый в своём роде. Вместо того, чтобы просто проверить одну страницу, как делает большинство инструментов, этот инструмент для начала перемещается по веб-сайту и ищет все ссылки и поддомены. После этого он начинает сканирование каждого ввода (input) на каждой странице, которые найдены во время индексации. Он использует маленькую, но эффективную полезную нагрузку для поиска XSS уязвимостей.

Этот инструмент тестировался параллельно с платными сканерами уязвимостей, и большинство сканеров потерпели неудачу в выявлении уязвимостей, которые этот инструмент был способен найти. Более того, большинство платных инструментов сканируют только один сайт, тогда как XSSPY для начала ищет множество поддоменов и затем сканирует все ссылки вместе. Этот инструмент поставляется с:

- Коротким сканированием

- Комплексным сканированием

- Поиском субдоменов

- Проверкой каждого ввода (input) на каждой странице

Автор: Faizan Ahmad

Справка по XssPy

В адресе сайта не нужно указывать “www” и “http”.

У программы имеется только одна необязательная опция: -e, которую нужно указывать после имени сайта, и которая означает комплекснок сканирование.

Если в выводе будет присутствовать “Xss found and the link is .. “, значит вы нашли XSS уязвимость. В противном случае программа проверяет ссылку за ссылкой.

Если вы нашли XSS уязвимость, вы можете попробовать следующую полезную нагрузку.

Руководство по XssPy

Страница man отсутствует.

Примеры запуска XssPy

Установка XssPy

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты XssPy

Это утилита командной строки.

Инструкции по XssPy

Ссылки на инструкции будут добавлены позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

XSSer

Описание XSSer

Cross Site «Scripter» (также известный как XSSer) – это автоматический фреймворк по обнаружению, эксплуатации и сообщению о XSS уязвимостях в веб-приложениях.

Инструмент содержит несколько опций для обхода определённых фильтров и различные специальные техники внедрения кода.

Автор: psy (epsylon)

Справка по XSSer

Руководство по XSSer

Страница man отсутствует.

Примеры запуска XSSer

Запуск графического интерфейса:

Простое внедрение из URL:

Простое внедрение из файла, с Tor проски и подменёнными заголовками HTTP Referer:

Множественное внедрение из URL, с автоматической полезной нагрузкой, установлением обратного подключения (для удостоверения, что цель на 100% уязвима) и показом статистики:

Множественное внедрение из URL, с автоматической полезной нагрузкой, использованием прокси Tor, использованием «Шестнадцатеричной» кодировки, с вербальным выводом и сохранением результатов в файл (XSSreport.raw):

Множественное внедрение из URL, с автоматической полезной нагрузкой, используя перестановку символов кодировки (во-первых, изменение полезной нагрузки на «Шестнадцатеричную»; затем, изменение ‘StringFromCharCode’ первого; в-третьих, перекодирование «Шестнадцатеричной» во вторую), с подменой HTTP User-Agent, изменение таймаута на «20» и использование многопоточности (5 потоков):

Продвинутое внедрение из файла, полезная нагрузка с вашим собственным кодом, используя Unescape() кодировки символов для обхода фильтров:

Внедрение из дорка, выбор «google» в качестве поискового движка:

Внедрение из списка дорков, извлечённого из файла (предоставленного XSSer) и использование всех поддерживаемых поисковых движков (Шторм XSSer!):

Внедрение из обходчика с глубиной 3 и 4 страницы для обзора (Паук XSSer!):

Простое внедрение из URL в параметр POST (например: password), с результатами статистики:

Простое внедрение из URL, используя GET, внедряя в куки, пытаясь использовать теневое пространство DOM (не фиксируется на сервере!) и если существуют какие-либо уязвимости, эксплуатировать ваш собственный конечный код:

Простое внедрение из URL используя GET и если существует какая-либо уязвимость, эксплуатировать DoS (отказ в обслуживании) код для браузеров:

Множественное внедрение в несколько мест, извлечение целей из файла, применение автоматической полезной нагрузки, изменение таймаута на «20» и использование многопоточности (5 потоков), увеличение задержки между запросами до 10 секунд, внедрение параметров в HTTP USer-Agent, HTTP Referer и Cookies, использование прокси Tor, с восьмеричной обфускацией IP, с результатами статистики и использованием вербального режима (реальный боевой режим!):

Внедрение XSS кода переданного пользователем в фальшивом изображении:

Сообщать в выводе о «позитивных» внедрениях из поиска по доркам (используя все поисковые машины) в XML файл:

Создать Flash кино со стандартным включённым XSS кодом:

Отправить предварительно проверенный хеш чтобы увидеть, генерирует ли цель ответы ложного срабатывания:

Обнаружить фильтруемые параметры используя эвристику:

Эксплуатация кода в кодировке Base64 в тэге META (rfc2397) после внедрения ручной полезной нагрузки:

Эксплуатация вашего «собственного» удалённого кода в полезной нагрузке, обнаруженного с использованием автоматического фаззинга:

Применить анти-антиXSS обходчик (например: Imperva) перед внедрением вашего собственного кода, использовать вербальный вывод:

Установка XSSer

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты XSSer

Инструкции по XSSer

Ссылки на инструкции будут добавлены позже.

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#39 Kali Linux для начинающих. Сканируем уязвимости.

Давайте погрузимся еще глубже. Мы изучили «nmap», нашли открытые порты и сервисы, которые их используют. Мы даже узнали версию этих сервисов, но нам нужно больше информации, так как нам необходимо найти определенные уязвимости, которые можно эксплуатировать. Для этого нужно использовать сканер уязвимости, который называется «nessus».

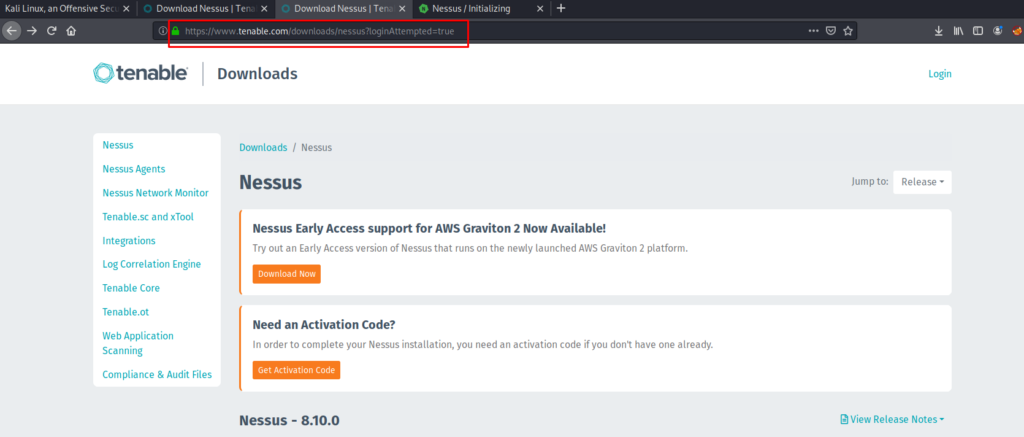

Данный сканер не установлен на Kali Linux, поэтому нам необходимо его скачать и установить в систему. Делается это не очень сложно. Для начала нужно перейти на сайт «http://www.tenable.com/products/nessus/select-your-operating-system» и скачиваем Nessus под операционную систему, которая у Вас установлена:

Переключимся на root пользователя:

su

Запускаем установку скачанного файла, например:

dpkj –I Nessus-7.2.3-debian6_amd64.deb

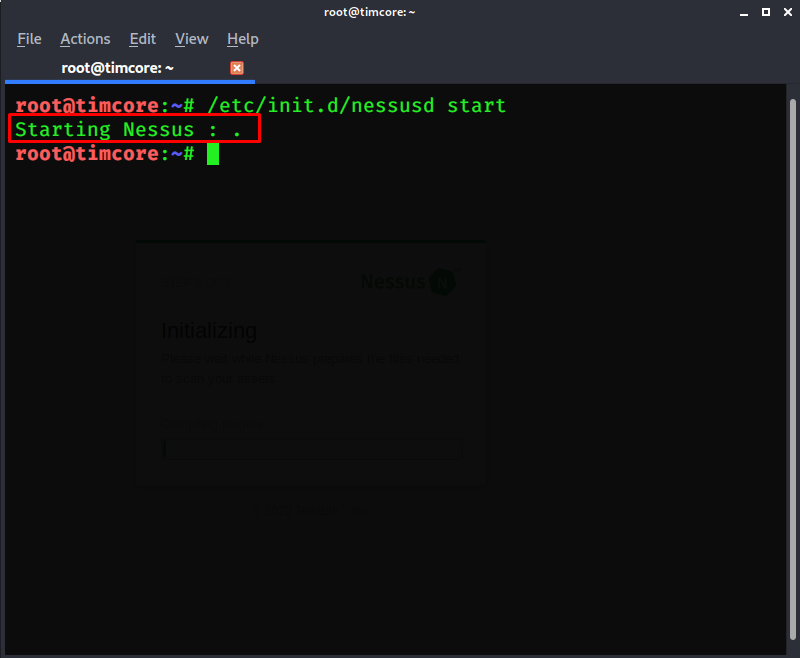

Запускаем Nessus:

/etc/init.d/nessusd start

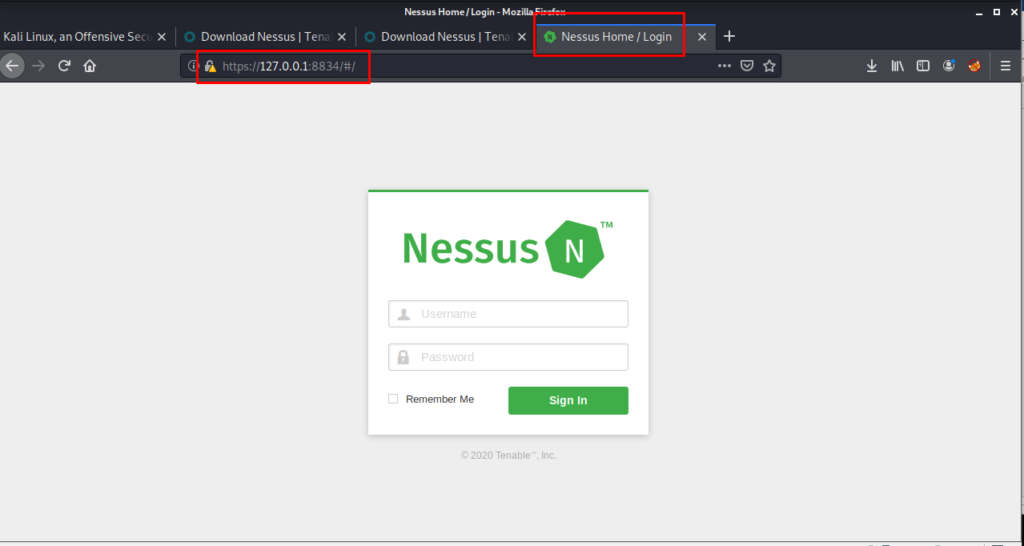

После этого Nessus можно открыть в браузере по ссылке https://IP:8834/

Для дальнейшей работы необходимо зарегистрироваться по ссылке https://www.tenable.com/products/nessus/activation-code.

Как я уже говорил, для начала нам нужно запустить «nessus», с помощью команды: /etc/init.d/nessusd start:

Сейчас сервис работает и наш ip и порт будет выглядеть как: «https://127.0.0.1:8834/#/».

Откроем страницу авторизации «Nessus»:

У Вас может отличаться внешний вид стартовой страницы, но изменения не критичны.

Авторизируемся с учетными данными, которые я вводил в процессе установки:

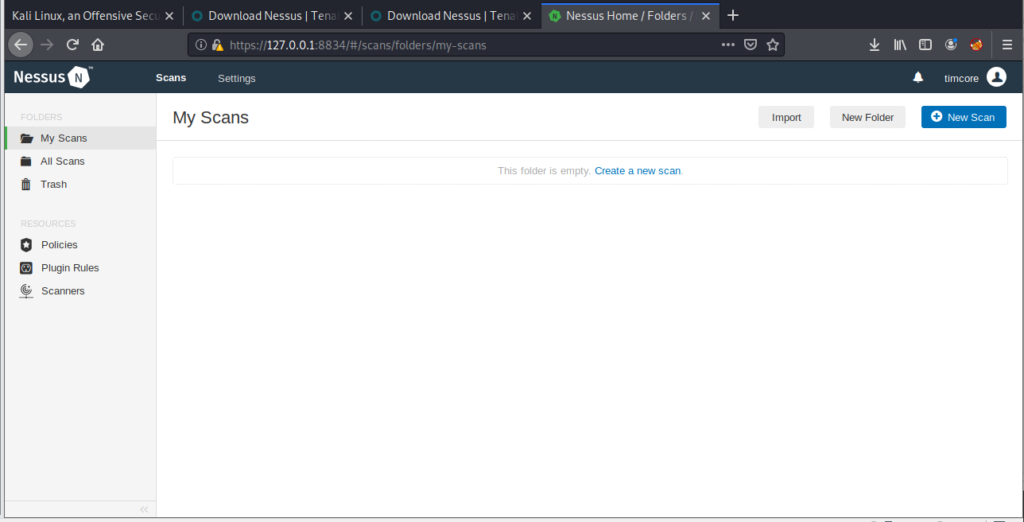

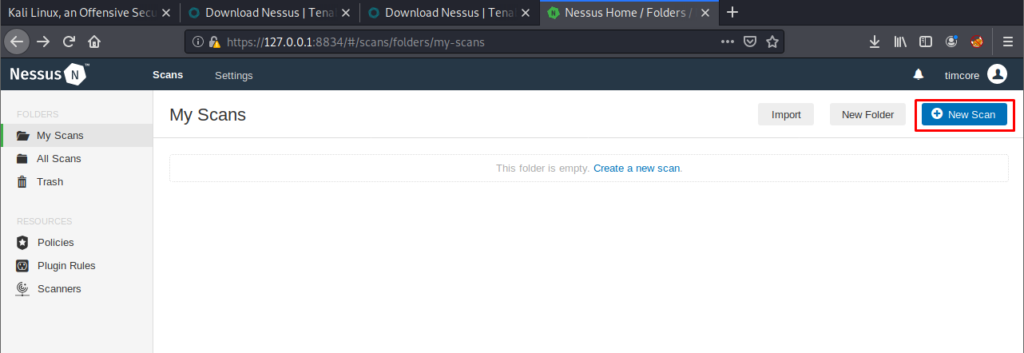

Мне нужно запустить новое сканирование:

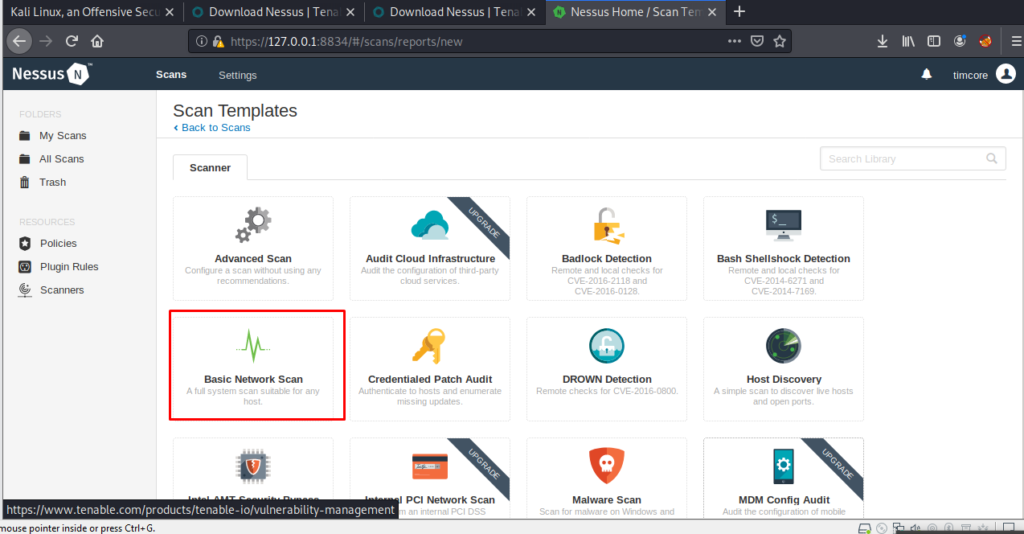

В сканере есть множество опций, но мы остановимся на опции «Basic Network Scan» или «Базовое Сканирование Сети»:

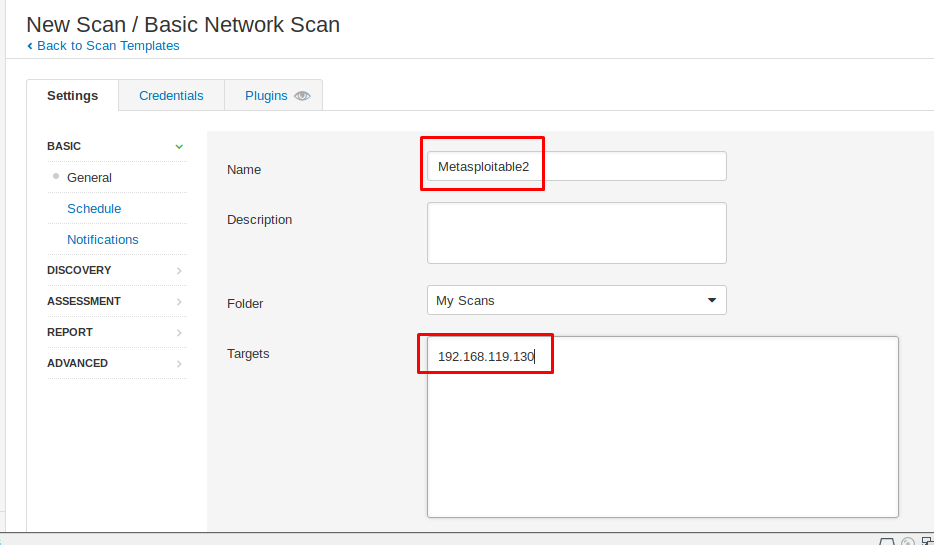

Можем назвать данное сканирование «Metasploitable2», а в поле «Targets» устанавливаю ip-адрес Metasploitable2:

Далее сохраняем параметры сканирования, и помните, что сканирование нужно запускать вручную, так как оно не запускается автоматически.

Чтобы просмотреть процесс сканирования, нужно дважды кликнуть по элементу:

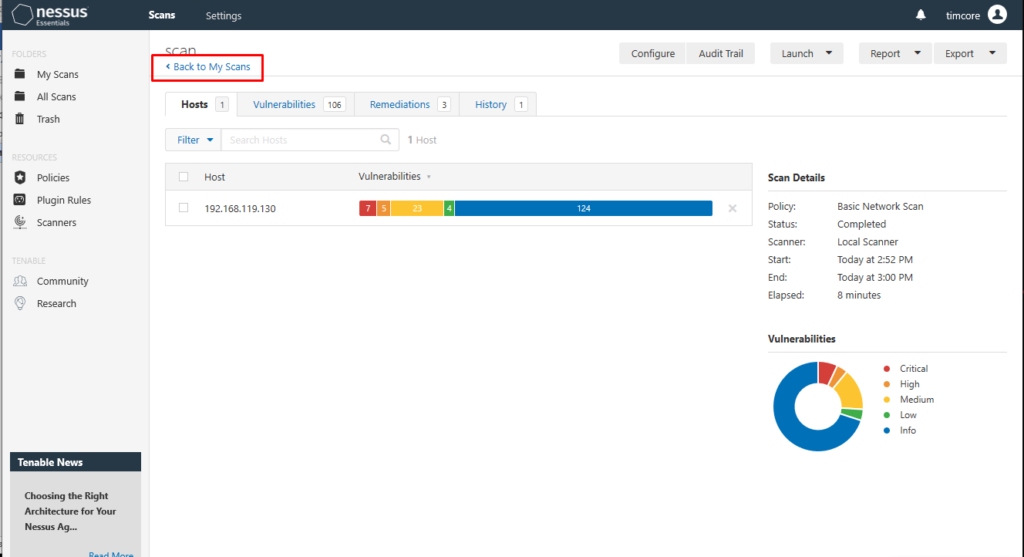

Также отсюда можно выйти с помощью вкладки «Back to My Scans»:

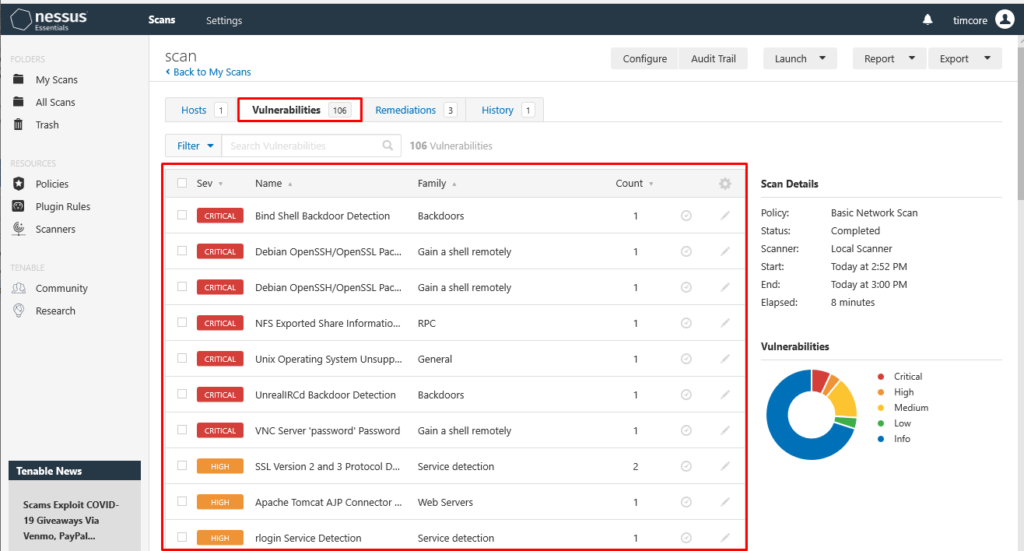

Можно перейти на вкладку «Vulnerabilities»:

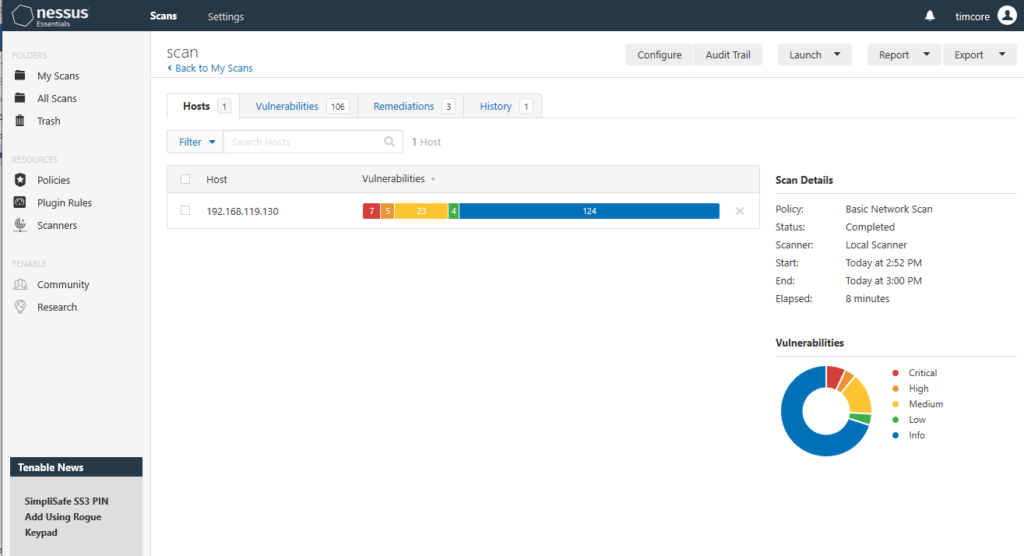

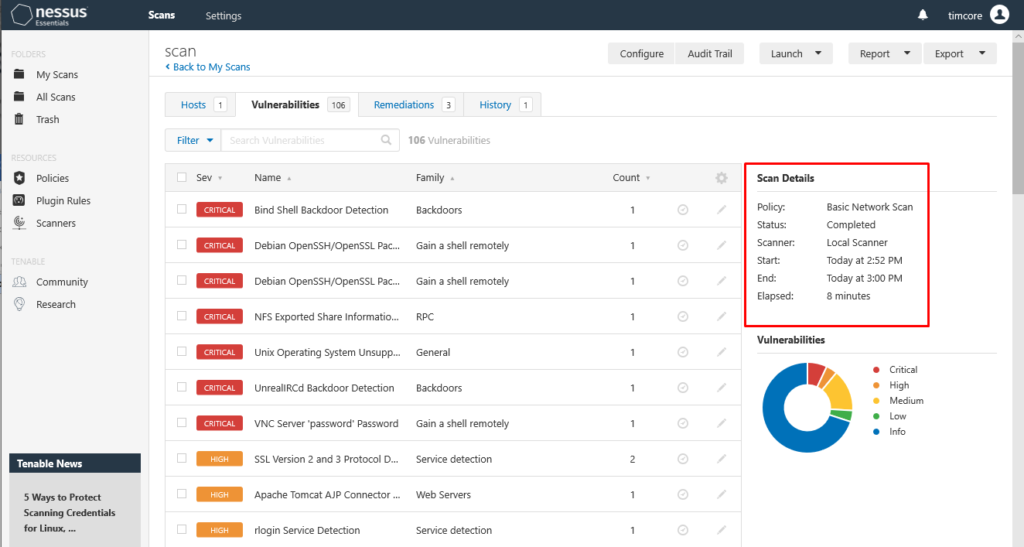

На данном этапе сканирование у меня завершилось, но это занимает какое-то время, так что придется немного подождать. Справа есть делали сканирования:

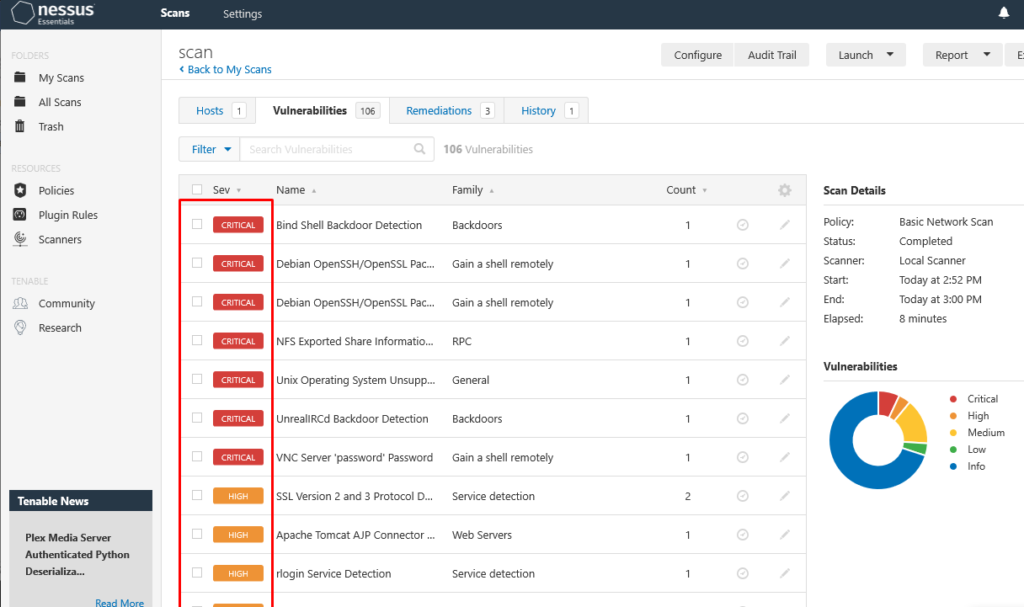

Исходя из этих данных, мы видим, что было использовано «Basic Network Scan», а также другие дополнительные данные, такие как дата начала и завершения сканирования, время сканирования, статус и сканер. В моем случае сканирование заняло 8 минут. Уязвимости сгруппированы по уровню опасности от самого высокого уровня к самому низкому:

Критический – это самый высокий уровень опасности. Далее идут: высокий, средний, низкий и инфо. Не стоит игнорировать низкий уровень опасности, так как с помощью него можно взломать нашу цель.

Рассмотрим самые серьезные уязвимости. Чтобы просмотреть информацию об уязвимости, нужно просто кликнуть по ней, и в итоге, мы получим достаточное количество информации для ее эксплуатирования.

Поищем уязвимость FTP, и Nessus обнаружил, что на машине есть ftp-сервер. Однако, он не обнаружил то, что он является уязвимым, так как мы только что его взломали. Это происходит, возможно, из-за того, что либо сканирование было прервано, или сервис упал, а также сеть была ненадежной.

Это нам говорит о том, что не стоит полагаться на результат только одного инструмента.

Вот почему мы используем инструменты: «nmap», «nessus», и подключаемся вручную к каждому сервису, а также используем множество других инструментов.

Запомните, что если сканер не обнаружил какие-либо уязвимости, то это не значит, что этих уязвимостей нет на сервере.

Источник

PwnXSS – Automated XSS Vulnerability Scanner Tool in Kali Linux

PwnXSS is a free and open-source tool available on Github. This tool is specially designed to find cross-site scripting. This tool is written in python. You must have python 3.7 installed in your Kali Linux. There are lots of websites on the internet which are vulnerable to cross-site scripting(XSS). This tool makes finding cross-site scripting easy. This tool works as a scanner. The Internet has millions of websites and web apps a question comes into mind whether your website is safe or not. Security of our websites plays an important role. Cross-site scripting or XSS is a vulnerability that can be used to hack websites. This tool helps to find such vulnerability easily.

Features of PwnXSS:

- PwnXSS is a multiprocessing support tool,.

- PwnXSS is a customizable tool, You can customize it.

- PwnXSS supports all types of request POST and GET.

- PwnXSS has a feature of error handling. If any error occurred during scanning it can handle easily.

- PwnXSS is free and open source tool.

- PwnXSS is written in python language.

Uses of PwnXSS:

- PwnXSS is used to find cross-site scripting vulnerability in websites and webapps.

- It’s an open-source tool just download it and run it to find cross-site scripting vulnerability.

- This tool is available on GitHub install and starts scanning websites.

- PwnXSS makes it easy to scan websites for xss.

- This tool works like a scanner.

Installation of PwnXSS tool in Kali Linux:

Step 1: Open your Kali Linux terminal and move to Desktop using the following command.

Step 2: You are on Desktop now create a new directory called pwnxss using the following command. In this directory installation of the pwnxss tool will be done.

Step 3: Now move to this directory using the following command.

Step 4: You have to install the first basic requirement using the following command.

Step 5: You have to install the second basic requirement using the following command.

Step 6: Now you have to install the tool. This means you have to clone the tool from github using the following command.

Step 7: The tool has been downloaded in the pwnxss directory. To list out the contents of the tool use the following command.

Step 8: You can see that a new directory of the pwnxss tool has been generated while we were downloading the tool. Move to this directory using the following command.

Step 9: To list out the content of the tool use the following command.

Step 10: You can see different files of the tool here. Now you have to give permission to the tool using the following command.

Step 11: Use the following command is used to see the help index of the tool.

The tool has been downloaded successfully using this tool you can easily check the cross-site scripting vulnerabilities of the websites and webapps. Now here are some examples to use the PwnXSS tool.

Example: python3 pwnxss.py -u http://testphp.vulnweb.com

The tool has started checking cross-site scripting vulnerability. These are the vulnerability that the tool has detected. The tool keeps checking the website again and again when found a vulnerable website it will show you on the terminal.

Источник