- YubiKey Manager

- Downloads

- Technical documentation

- Features and functionality

- Privacy Overview

- Smart card drivers and tools

- macOS Smart Card Applications and Tools

- Windows Smart Card Applications and Tools

- YubiKey Smart Card Minidriver (Windows)

- Guides and Documentation

- YubiKey Manager (graphic interface)

- Downloads

- End-user tools

- Developer & Administrator tools

- Minimum system requirements for all tools

- Signing keys

- We sign all distributables using an OpenPGP key, Windows code signing certificates, or Yubico code signing certificates issued by Apple (for Mac distributables).

- Not finding what you’re after?

- Privacy Overview

- Как настроить YubiKey с учетной записью macOS

- Как настроить YubiKey для защиты учетных записей macOS?

- Содержание

- Совместимые YubiKey

- Вступление

- Установка

- Конфигурация

- Настройка YubiKey

- Привязка YubiKey к вашей учётной записи

- Тестирование конфигурации

- Задействование конфигурации

- Устранение неполадок

- Удаление Yubico PAM

- Примечания

YubiKey Manager

Cross-platform application for configuring any YubiKey over all USB interfaces.

Use the YubiKey Manager to configure FIDO2, OTP and PIV functionality on your YubiKey on Windows, macOS, and Linux operating systems. The tool works with any currently supported YubiKey. You can also use the tool to check the type and firmware of a YubiKey. In addition, you can use the extended settings to specify other features, such as to configure 3-second long touch.

Downloads

- Linux – Ubuntu Download

- Linux – AppImage Download (May require installation of the pcscd package)

- Linux – Source Code Download

- macOS Download

- Windows (x64) Download

- Windows (x86) Download

Technical documentation

Features and functionality

Plug and play

Simply insert your YubiKey to see available settings.

Simple key identification

YubiKey Manager provides a quick way to identify the model, firmware and serial number of your YubiKey.

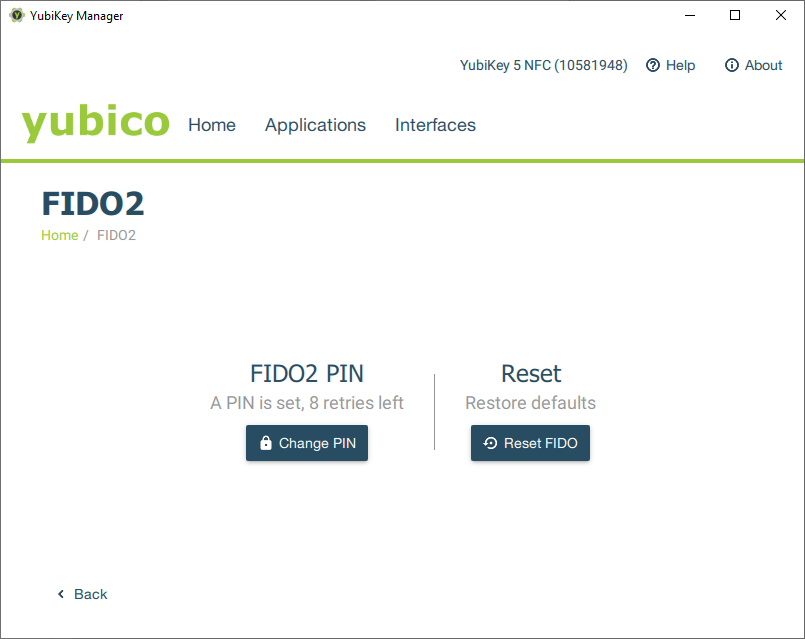

Configure FIDO2 functionality

Under the Applications tab for supported YubiKeys.

- Change or set a PIN-code for using FIDO2 with your YubiKey.

- Reset your FIDO2 PIN-code. WARNING: Resetting your pin code will also remove any stored FIDO2 keys.

The FIDO2 protocol is supported by 5 Series and Security Key Series YubiKeys.

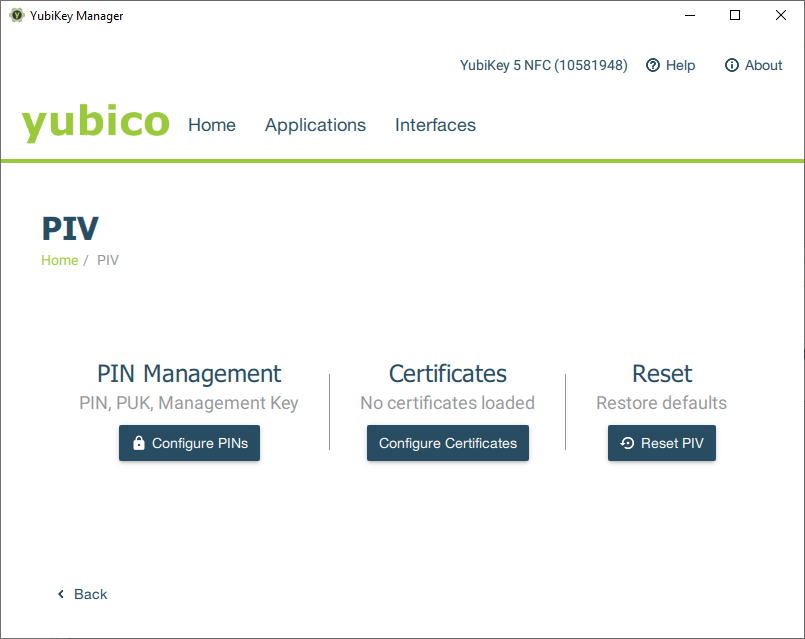

Configure PIV functionality

Under the Applications tab for supported YubiKeys.

- Change or set a PIN and PUK code for using PIV with your yubikey.

- Configure certificates

- Reset PIV to factory settings. WARNING: This will also remove any certificates stored on your YubiKey.

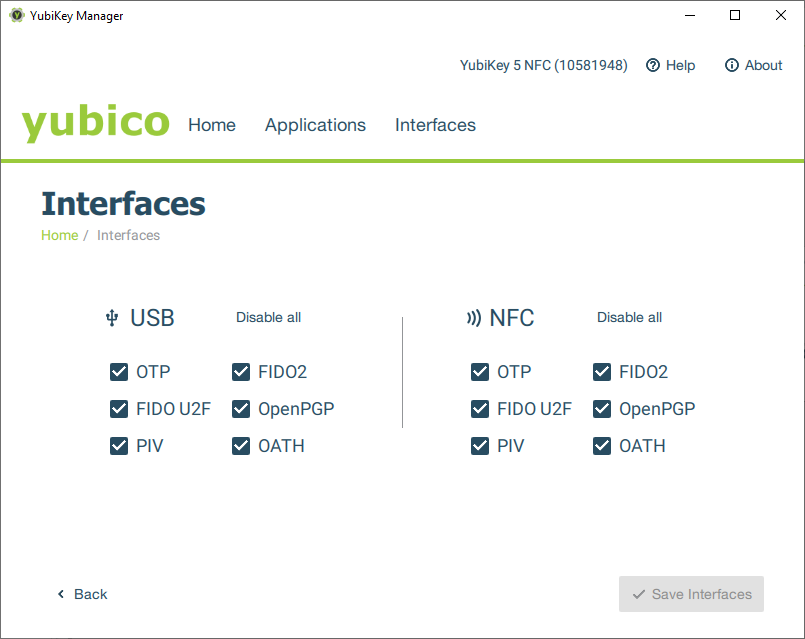

Enable and disable YubiKey functionalities

Control which interfaces and protocols are be enabled on your YubiKey.

Configure YubiKey OTP

Under the Applications tab.

Privacy Overview

Yubico.com uses cookies to improve your experience while navigating through the website. When you visit any website, it may store or retrieve information on your browser, mostly in the form of cookies. This information might be about you, your preferences or your device and is mostly used to make the site work as you expect it to. The information does not usually identify you, but it can give you a more personalized web experience.

Because we respect your right to privacy, you can choose not to allow some types of cookies.

Click on the different category headings to find out more and change our default settings.

However, blocking some types of cookies may impact your experience on our site and the services we are able to offer.

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services, such as setting your privacy preferences, logging in or filling in forms. You can set your browser to block or alert you about these cookies, but some parts of the site will not then work. These cookies do not store any personally identifiable information.

These cookies enable the website to provide enhanced functionality and personalization. They may set by us or by third party providers whose services we have added to our pages. If you do not allow these cookies then some or all of these services may not function properly.

These cookies allow us to count visits and traffic sources so we can measure and improve the performance of our site. They help us to know which pages are the most and least popular and see how visitors move around the site. All information these cookies collect is aggregated and therefore anonymous. If you do not allow these cookies we will not know when you have visited our site, and will not be able to monitor its performance.

These cookies may be set through our site by our advertising partners. They may be used by those companies to build a profile of your interests and show you relevant adverts on other sites. They do not store directly personal information, but are based on uniquely identifying your browser and internet device. If you do not allow these cookies, you will experience less targeted advertising.

Undefined cookies are those that are being analyzed and have not been classified into a category as yet.

Источник

Smart card drivers and tools

The smart card drivers and tools work on all YubiKeys except for the Security Key Series.

macOS Smart Card Applications and Tools

Use the YubiKey Manager to pair your YubiKey with your macOS user account for local login.

Windows Smart Card Applications and Tools

IT administrators can set up their Windows domain to allow YubiKeys to be used as smart cards for login to connected Windows systems. Use the YubiKey Manager for Windows, which includes both a Graphical User Interface and a Command Line Tool to create PIN Unlock Keys (PUK)s on YubiKey devices for customers that require the use of a PUK.

The Command Line tool offers more advanced configuration options, including setting the number of PIN and PUK retries allowed. For more information, see the YubiKey Manager CLI (ykman) User Manual.

The YubiKey Smart Card Minidriver enables users and administrators to use the native Windows interface for certificate enrollment, managing the YubiKey smart Card PIN, and smart card authentication on Windows.

By downloading, you agree to the Yubico website terms and conditions of use as well as each download’s respective license.

YubiKey Smart Card Minidriver (Windows)

Guides and Documentation

YubiKey Manager (graphic interface)

NOTE: Use the YubiKey Manager to configure both the SmartCard (PIV) functionality of the YubiKey as well as all other YubiKey applications. With this application you only need to install one configuration software for your YubiKey. Note that the Security Key Series are FIDO devices only, if you want to use a YubiKey as a PIV Smartcard then refer to the other types of YubiKeys available.

Источник

Downloads

Free and open source software tools

End-user tools

YubiKey Manager

Manage pin codes, configure FIDO2, OTP and PIV functionality, see firmware version and more. Works with any currently supported YubiKey.

Yubico Authenticator

The safest authenticator app experience across mobile and desktop.

Computer login tools

A range of computer login choices for organizations and individuals

Smart card drivers and tools

Configure your YubiKey for Smart Card applications. Works on all YubiKeys except for the Security Key Series.

Developer & Administrator tools

YubiHSM 2 libraries and tools

Libraries and tools to interface with a YubiHSM 2, hardware security module, that provides advanced cryptography.

Github repository

The Yubico repo where you can find and download sourcecode for all our software projects.

YubiKey personalization tools

Perform batch programming of YubiKeys, extended settings, such as fast triggering, which prevents the accidental triggering of the nano-sized YubiKeys when only slot 1 is configured.

YubiCloud OTP verification

Yubico’s web service for verifying one time passwords (OTPs).

Minimum system requirements for all tools

Microsoft Windows

Windows 8.1 or later (server installations require Windows Server 2012 or later).

Mac Operating Systems

Requires 10.13 or later (unless otherwise stated).

Linux

Requires current CCID and USB libraries (updated within the last 2 years).

Signing keys

We sign all distributables using an OpenPGP key, Windows code signing certificates, or Yubico code signing certificates issued by Apple (for Mac distributables).

Not finding what you’re after?

Privacy Overview

Yubico.com uses cookies to improve your experience while navigating through the website. When you visit any website, it may store or retrieve information on your browser, mostly in the form of cookies. This information might be about you, your preferences or your device and is mostly used to make the site work as you expect it to. The information does not usually identify you, but it can give you a more personalized web experience.

Because we respect your right to privacy, you can choose not to allow some types of cookies.

Click on the different category headings to find out more and change our default settings.

However, blocking some types of cookies may impact your experience on our site and the services we are able to offer.

These cookies are necessary for the website to function and cannot be switched off in our systems. They are usually only set in response to actions made by you which amount to a request for services, such as setting your privacy preferences, logging in or filling in forms. You can set your browser to block or alert you about these cookies, but some parts of the site will not then work. These cookies do not store any personally identifiable information.

These cookies enable the website to provide enhanced functionality and personalization. They may set by us or by third party providers whose services we have added to our pages. If you do not allow these cookies then some or all of these services may not function properly.

These cookies allow us to count visits and traffic sources so we can measure and improve the performance of our site. They help us to know which pages are the most and least popular and see how visitors move around the site. All information these cookies collect is aggregated and therefore anonymous. If you do not allow these cookies we will not know when you have visited our site, and will not be able to monitor its performance.

These cookies may be set through our site by our advertising partners. They may be used by those companies to build a profile of your interests and show you relevant adverts on other sites. They do not store directly personal information, but are based on uniquely identifying your browser and internet device. If you do not allow these cookies, you will experience less targeted advertising.

Undefined cookies are those that are being analyzed and have not been classified into a category as yet.

Источник

Как настроить YubiKey с учетной записью macOS

Как настроить YubiKey для защиты учетных записей macOS?

Пользуясь аппаратными ключами безопасности для двухфакторной аутентификации, вы получаете дополнительный уровень защиты, что делает процедуру входа в учетные записи безопасной. Следуйте этим пошаговым инструкциям чтобы с легкостью настроить U2F ключ безопасности для работы с учетными записями macOS.

Содержание

Совместимые YubiKey

YubiKey 5 NFC, YubiKey 5 Nano, YubiKey 5C, YubiKey 5C Nano, YubiKey NEO, YubiKey 4, YubiKey 4 Nano, YubiKey 4, YubiKey 4C Nano.

Вступление

Утилита Yubico PAM позволяет настроить надежную двухфакторную аутентификацию на компьютерах Mac при помощи функции HMAC-SHA1 Вызов-Ответ, поддерживаемой YubiKey.

Примечание: При использовании Yubico PAM настоятельно рекомендуется включить полное шифрование диска (FDE) в FileVault. Если шифрование не будет включено, это даст возможность входа в систему без YubiKey, через режим восстановления.

Установка

- Загрузите Yubico PAM.

- Запустите загруженный .pkg файл, чтобы начать установку.

- Нажмите Continue.

- Нажмите Install.

- Когда программа установки запросит пароль, введите пароль или используйте Touch ID, для подтверждения установки.

- Нажмите Close для выхода из программы установки.

Конфигурация

Настройка YubiKey

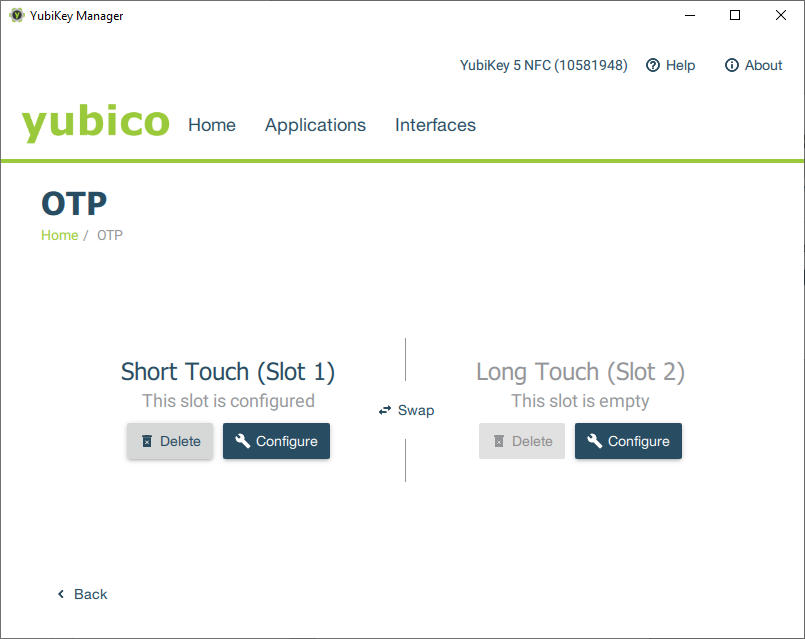

Для настройки YubiKey, вам понадобится ПО YubiKey Manager.

- Откройте YubiKey Manager.

- Вставьте YubiKey в доступный USB-порт вашего Mac.

- Нажмите Applications, затем OTP.

- Под Long Touch (Slot 2), нажмите Configure.

- Выберите Challenge-response и нажмите Next.

- Нажмите Generate, чтобы сгенерировать новый секрет.

- (Выборочно) Отметьте опцию Require touch, если вы хотите включить обязательное касание к кнопке-датчику на YubiKey, для подтверждения операций Вызов-Ответ.

- Нажмите Finish.

Повторите данные шаги для каждого YubiKey, который вы хотите использовать для входа в macOS. Настоятельно рекомендуется настроить запасной YubiKey, для того, чтобы иметь доступ к Mac, в случае, если основной YubiKey будет утерян или сломан.

Привязка YubiKey к вашей учётной записи

- Откройте Terminal.

- Вставьте YubiKey в доступный USB-порт вашего Mac.

- Выполните команду: ykpamcfg -2

- Если вы ранее отметили опцию Require touch, когда индикатор на YubiKey начнет мигать, прикоснитесь к кнопке-датчику на ключе.

Повторите данные шаги для каждого YubiKey, который вы хотите использовать для входа в macOS.

Примечание: Если вы видите сообщение об ошибке наподобие File /Users/username/.yubico/challenge-7122584 already exists, refusing to overwrite , это значит, что используемый YubiKey уже привязан к данной учётной записи. Если вы настраиваете YubiKey с новым запрограммированным секретом Вызов-Ответ, вам следует удалить указанный файл перед запуском команды ykpamcfg -2 .

Тестирование конфигурации

Перед включением обязательной двухфакторной аутентификации на Mac, следует проверить работоспособность конфигурации. Это можно сделать для начала включив данную опцию только для хранителя экрана; если что-нибудь пойдёт не так, вы сможете перезагрузить ваш Mac, и войти в систему обычным способом — при помощи пароля.

Для начала, убедитесь, что ваш Mac настроен запрашивать пароль сразу после запуска хранителя экрана.

- Откройте System Preferences.

- Нажмите Security & Privacy.

- Нажмите на вкладку General.

- Отметьте опцию Require password, и выберите immediately.

Теперь Mac может быть настроен на использование двухфакторной аутентификации хранителем экрана.

- Откройте Terminal.

- Выполните команду: sudo nano /etc/pam.d/screensaver

- После запроса на ввод пароля, введите ваш пароль и нажмите Enter.

- Под строкой account required pam_opendirectory.so добавьте следующую строку:

auth required /usr/local/lib/security/pam_yubico.so mode=challenge-response

- Нажмите Ctrl+X, Y, затем нажмите Enter, чтобы сохранить файл.

Чтобы проверить конфигурацию, нажмите Command+Ctrl+Q для блокировки экрана Mac. Убедитесь, что YubiKey не подключен к Mac и попытайтесь войти в учётную запись; у вас не должно получиться войти, даже если пароль был введён правильно. Затем, подключите YubiKey и убедитесь, что вам удаётся войти в систему после ввода правильного пароля.

Задействование конфигурации

После того, как вы проверили работоспособность конфигурации, следуйте приведенной ниже пошаговой инструкции, для включения двухфакторной аутентификации для экрана входа, так же, как и для хранителя экрана.

- Откройте Terminal.

- Выполните команду: sudo nano /etc/pam.d/authorization

- После запроса на ввод пароля, введите ваш пароль и нажмите Enter.

- Под строкой account required pam_opendirectory.so добавьте следующую строку:

auth required /usr/local/lib/security/pam_yubico.so mode=challenge-response

- Нажмите Ctrl+X, Y, затем нажмите Enter, чтобы сохранить файл.

Устранение неполадок

Если после выполнения вышеуказанных процедур возникнут неполадки с Yubico PAM, с помощью следующих шагов вы сможете включить отладочное журналирование, которое поможет найти источник проблемы.

- Откройте Terminal.

- Выполните команду: sudo touch /var/log/pam_yubico.log

- Выполните команду: sudo chmod 766 /var/log/pam_yubico.log

- Выполните команду: sudo sed -i «.yubibak» -E «s/^auth.+pam_yubico\.so.+mode=challenge-response/& debug debug_file=\/var\/log\/pam_yubico.log/» /etc/pam.d/screensaver

- Выполните команду: sudo sed -i «.yubibak» -E «s/^auth.+pam_yubico\.so.+mode=challenge-response/& debug debug_file=\/var\/log\/pam_yubico.log/» /etc/pam.d/authorization

- Попробуйте выполнить вход в систему при подключенном YubiKey.

Вы можете изучить файл журнала /var/log/pam_yubico.log , чтобы найти причину возникновения неполадки. Или обратитесь в службу поддержки Yubico, и отправьте данные журнала.

Удаление Yubico PAM

Чтобы удалить Yubico PAM, скачайте скрипт, затем выполните приведённые ниже действия.

- Откройте Terminal.

- Выполните команду: cd

/Downloads

Примечания

- Включение Yubico PAM затрагивает все системные учетные записи на Mac.

- Если функция Touch ID включена, вход будет выполняться в без участия Yubico PAM. Это связано с особенностями реализации Touch ID.

Источник