- Как настроить YubiKey с учетной записью Windows 10

- Как настроить YubiKey для защиты учетных записей Windows 10?

- Требования

- Загрузка и установка YubiKey для приложения Windows Hello

- Для доступа к приложению YubiKey for Windows Hello

- Для удаления приложения YubiKey for Windows Hello

- Настройки локальной политики безопасности для разрешения использования вспомогательных устройств

- Примечания

- Известные проблемы

- FAQ: Часто задаваемые вопросы

- Как создать USB-ключ безопасности в Windows 10

- Что такое YubiKey

- Как создать USB-ключ безопасности

- Расширенные настройки USB Raptor

- Как настроить YubiKey с учетной записью Google

- Как настроить YubiKey для защиты учетных записей Google?

- Требования

- Шаг 1: Добавьте YubiKey к вашей учетной записи

- Шаг 2: Вход с использованием YubiKey

- Используете Microsoft Edge, Opera или Firefox?

- Windows авторизация с помощью Yubikey

Как настроить YubiKey с учетной записью

Windows 10

Как настроить YubiKey для защиты учетных записей Windows 10?

Пользуясь аппаратными ключами безопасности для двухфакторной аутентификации, вы получаете дополнительный уровень защиты, что делает процедуру входа в учетные записи безопасной. Следуйте этим пошаговым инструкциям чтобы с легкостью настроить U2F ключ безопасности для работы с учетными записями Windows 10.

Требования

- Microsoft Windows 10 Домашняя, Pro, или Корпоративная

- (Требуется версия 1607 с номером сборки 14393.321 или новее)

- Чтобы узнать какую версию Windows вы используете, нажмите клавишу Windows вместе с клавишей R, в поле «Открыть» введите winver и нажмите OK. Диалоговое окно «Сведения» отображает информацию о версии и номере сборки ОС Windows 10.

- YubiKey

- YubiKey 5 NFC, YubiKey 5 Nano, YubiKey 5C, YubiKey 5C Nano

- Режим CCID должен быть включен на вашем YubiKey

- Учетная запись пользователя (локальная или в облаке)

- Локальная политика безопасности должна разрешать использование устройств-компаньонов для дополнительной аутентификации.

- PIN-код должен быть установлен для пользователя, который будет использовать YubiKey (обязательно)

Загрузка и установка YubiKey для приложения Windows Hello

- В Windows Store, найдите приложение YubiKey for Windows Hello.

- Click Получить.

- По окончанию установки, нажмите Запустить.

Для доступа к приложению YubiKey for Windows Hello

- Из меню Пуск, выберите All Apps >Start > YubiKey for Windows Hello

Для удаления приложения YubiKey for Windows Hello

Убедитесь в том, что вы сняли с регистрации все ключи YubiKey перед тем, как проводить удаление приложения.

- В меню Пуск, перейдите к приложению YubiKey for Windows Hello.

- Нажмите правым щелчком на приложение и выберите Удалить.

- Следуйте диалогам. При необходимости, перезагрузите компьютер.

Настройки локальной политики безопасности для разрешения использования вспомогательных устройств

Для систем под управлением Windows Pro или Windows Корпоративная, вам требуется включить опцию «Разрешить использовать вспомогательное устройство для дополнительной проверки подлинности» в настройках раздела Локальная политика безопасности. Если ваша политика безопасности управляется организацией, свяжитесь с вашим системным администратором и потребуйте сменить локальные политики безопасности до установки приложения. На системах под управлением Windows Домашняя локальные политики безопасности изменять невозможно, но данная опция включена по умолчанию.

Для изменения локальной политики безопасности

- Откройте Редактор локальной групповой политики. Для этого, нажмите клавишу Windows и нажмите R, а затем наберите gpedit.msc и нажмите OK.

- В Редакторе локальной групповой политики, перейдите к Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Фактор дополнительной проверки подлинности Microsoft.

- В правой панели, нажмите на ссылку Изменить параметр политики. (Также, вы можете открыть двойным щелчком опцию «Разрешить использовать вспомогательное устройство для дополнительной проверки подлинности.») По умолчанию эта опция имеет состояние «Не задана».

- Если опция отображается как «Не задана» или «Включена», тогда изменений не требуется. Нажмите Отмена.

- Если опция отображается как «Отключена», продолжайте со следующего пункта.

- На экране настроек, выберите опцию Включено и нажмите ОК.

- Закройте Редактор локальной групповой политики и Администрирование.

Примечания

- Данное приложение используется только для разблокировки вашей системы — не работает для входа в учетную запись (выход из ждущего/спящего режима требует входа в учетную запись).

- Данное приложение позволяет зарегистрировать до четырех YubiKey на одну учетную запись.

- Нет возможности зарегистрировать один и тот же YubiKey на более чем одну учетную запись в системе.

- Мы рекомендуем использовать данное приложение только с однопользовательскими конфигурациями Windows; приложение не поддерживает нескольких пользователей.

Известные проблемы

- Yubico Authenticator с установленным паролем. Вы не сможете использовать YubiKey для разблокировки системы, если вы используете Yubico Authenticator с установленным паролем. Тем не менее, вы можете зарегистрировать YubiKey, если Yubico Authenticator открыт и вы уже подтвердили пароль.

- Обязательное требование YubiKey. На данный момент нет возможности требовать YubiKey для разблокировки системы — вы всегда можете получить доступ к системе с помощью вашего PIN-кода или пароля.

- Удаление всех ключей. Если вы удалили все ключи YubiKey, но не удалили приложение, для разблокировки системы все еще будет требоваться ключ. Для устранения этой проблемы, удалите приложение.

- Удаление ключа. Если вы удаляете ключ YubiKey, но при этом ключ не подключен к системе, это приводит к созданию двух учетных записей OATH. Вам потребуется удалить их используя более раннюю версию Yubico Authenticator (2.3.0 или ранее), или сбросить настройки OATH апплета (при помощи утилиты командной строки ykneomgr или opensc-tool).

- Сброс настроек OATH апплета на YubiKey. Если вы используете в командной строке утилиты opensc-tool или ykneomgr для сброса OATH апплета на YubiKey, таким образом вы стираете все учетные данные, зарегистрированные для приложения YubiKey for Windows Hello.

FAQ: Часто задаваемые вопросы

- Когда я пытаюсь зарегистрировать YubiKey при помощи приложения YubiKey для Windows Hello, почему я получаю ошибку?

Это может быть вызвано тем, что ваши настройки локальной политики безопасности не разрешают использование вспомогательных устройств (касается только систем под управлением Windows Pro или Windows Корпоративная). Для изменения вашей локальной политики безопасности смотрите пункты в предыдущей секции.

Как создать USB-ключ безопасности в Windows 10

В интересах безопасности данных некоторые люди обращаются к сторонним USB-устройствам, которые служат ключами безопасности для их ПК. Без подключения такого устройства ваш компьютер не будет разблокирован. Это очень просто.

Есть два способа получить один из этих ключей безопасности, чтобы добавить дополнительный уровень защиты: вы можете купить готовый или создать свой собственный.

Давайте рассмотрим оба метода, а также то, как, на самом деле, создать свой собственный USB-ключ безопасности, используя старый флэш-накопитель.

Что такое YubiKey

В качестве примера укажем компанию Yubico, которая создала YubiKey – USB-флешку, совместимую с Windows Hello, и рядом других сервисов, которые необходимо поддерживать в безопасности, таких как LastPass, KeePass, Google, Dropbox и Evernote.

Как только вы получите его, всё, что вам нужно сделать, это подключить к компьютеру, зарегистрировать, и вы готовы к работе. Есть несколько разных вариантов YubiKey. У вас есть стандартный YubiKey, который подключается через USB, Nano YubiKey, который намного меньше, и YubiKey NEO, который может подключаться как через NFC, так и через USB.

Как создать USB-ключ безопасности

Прежде чем приступить к этой работе, помните, что создание ключа безопасности USB для вашего ПК имеет некоторые недостатки. Если вы потеряете USB-ключ, вам будет нелегко попасть на ваш компьютер, особенно если вы отключите возможность ввода пароля в качестве резервной возможности. Вы также потеряете возможность использовать один из USB-портов на вашем ПК, пока активна блокировка.

Существует несколько вариантов, когда речь заходит о программном обеспечении, используемом для этого процесса, но USB Raptor, Rohos Logon Key и Predator являются некоторыми из них, хотя последние два являются платными. Rohos Logon Key стоит 34 доллара, а Predator – 10 долларов.

Поскольку USB Raptor бесплатен, мы покажем вам, как его настроить, используя Windows 10 и старый флэш-накопитель. На самом деле, не имеет значения, сколько места на флэш-накопителе, потому что всё, что будет создано, это файл размером 1 КБ.

- Скачайте USB Raptor с ресурса SourceForge.

USB Raptor откроется. На этом этапе вы можете подключить флэш-накопитель к компьютеру. Как только он подключен, вы сможете продолжить следующие шаги.

Как только вы извлечёте USB-накопитель, включится USB Raptor. Появится фиолетовый экран с логотипом USB Raptor. Только когда вы снова подключите USB-ключ, он разблокируется практически мгновенно.

Чтобы отключить USB Raptor, просто откройте приложение и снимите флажок Enable USB Raptor .

Расширенные настройки USB Raptor

Выше представленная инструкция охватывает простую конфигурацию, которую рекомендует USB Raptor, но есть довольно много расширенных настроек, которые вы можете изменить, установив флажок рядом с Advanced configuration в правом верхнем углу окна.

Здесь вы можете выбрать, хотите ли вы использовать пароль в качестве резервной копии в случае, если вы потеряете USB-накопитель, должна ли быть задержка блокировки при извлечении USB-накопителя или нет, должен ли проверяться серийный номер USB-накопителя (для предотвращения копирования файла) и многое другое.

Конечно, USB Raptor прекрасно работает без изменения расширенных настроек, поэтому вам не нужно настраивать то, что вам не нужно.

Как настроить YubiKey с учетной записью Google

Как настроить YubiKey для защиты учетных записей Google?

Пользуясь аппаратными ключами безопасности для двухфакторной аутентификации, вы получаете дополнительный уровень защиты, что делает процедуру входа в учетные записи безопасной. Следуйте этим пошаговым инструкциям чтобы с легкостью настроить U2F ключ безопасности для работы с учетными записями Google.

Требования

- Компьютер с USB портом и последняя версия Google Chrome (версия 38 или новее)

- Ключ безопасности с поддержкой U2F: Security Key, Security Key NFC, YubiKey 5 NFC, YubiKey 5C, YubiKey 5/5C Nano, YubiKey FIPS,

YubiKey Nano FIPS, YubiKey C FIPS, YubiKey C Nano FIPS - Учетная запись Google (Gmail, Google Drive, Google Docs, Google+, и т.д.)

Шаг 1: Добавьте YubiKey к вашей учетной записи

- На компьютере, используя Google Chrome перейдите к разделу 2-Step Verification вашей учетной записи Google. Пока не подключайте ваш YubiKey.

- Выберите Choose another option, затем выберите Security Key.

- Выберите Next.

- Подключите ваш YubiKey прикоснитесь к кнопке или краю золотистого цвета.

- Если вы видите сообщение в вернем левом краю экрана, с запросом разрешения на возможность видеть тип и модель вашего ключа, выберите Разрешить или Запретить

- Выбор Разрешить нужен только в том случае, если вы хотите в будущем получать расширенную поддержку по решению проблем, связанных с использованием ключей.

- Следуйте инструкциям на экране, чтобы завершить настройку ключа YubiKey с вашей учетной записью.

Шаг 2: Вход с использованием YubiKey

Теперь ваша учетная запись защищена при помощи двухфакторной аутентификации. Следуйте следующим инструкциям при каждом входе в учетные записи Google:

- Вставьте ваш YubiKey в USB порт компьютера.

- Войдите в учетную запись Google.

- Когда индикатор на вашем YubiKey начнет мигать, прикоснитесь к кнопке или краю золотистого цвета.

- Хотите входить без ключа на компьютере, который часто используете? Поставьте галочку на Remember this computer for 30 days.

- Нет YubiKey с собой? Выберите Use a verification code.

Используете Microsoft Edge, Opera или Firefox?

Браузеры помимо Google Chrome поддерживают U2F Ключи Безопасности, но регистрация ключа доступна только в Chrome начиная с версии 38.

Поддержка FIDO U2F в браузерах:

- Google Chrome: начиная с версии 38 (использование и регистрация ключей)

- Microsoft Edge: начиная со сборки 17723 (только использование ключей)

- Opera: начиная с версии 40 (только использование ключей)

- Mozilla Firefox: начиная с версии 57, поддержка включена по-умолчанию начиная с версии 60 (только использование ключей)

Windows авторизация с помощью Yubikey

Коротко:

Yubikey — это электронный OTP ключ, который позволяет генерировать одноразовые пароли либо использовать действительно сложные пароли для любых систем, где есть USB-порт. Теперь Yubikey может быть использован с Rohos Logon Key и Rohos Disk как ключ доступа к Windos/Mac и как токен для персонального зашифрованного диска.

Преимущества использования Yubikey с Rohos Logon Key.

- Безопасная аутентификация Windows XP /Vista /2008/7/8. Полностью поддерживает также доступ к Удалённому Рабочему Столу, также предлагает поддержку для Windows Active Directory.

- Двухфакторная аутентификация.

- Заменяет авторизацию с ненадёжным стандартным паролем на аппаратный ключ.

- Межплатформенный: используется один Yubikey для входа в Windows и Mac.

- Вход на Удалённый Рабочий Стол Windows 7-2012.

- Безопасный доступ к персональной зашифрованной партиции.

- Возможность настроить несколько Yubikey для входа в один компьютер и наоборот, один Yubikey для нескольких компьютеров.

Вход в Windows с помощью Yubikey.

Доступ в Windows/Mac с помощью Yubikey наиболее безопасный, заменяя обычный парольный логин. Пользователю надо только вставить Yubikey в USB-порт и нажать на него.

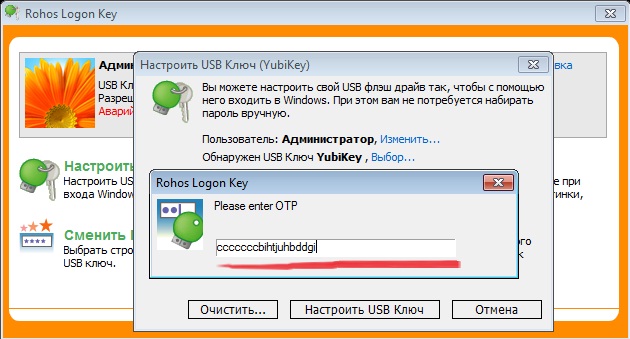

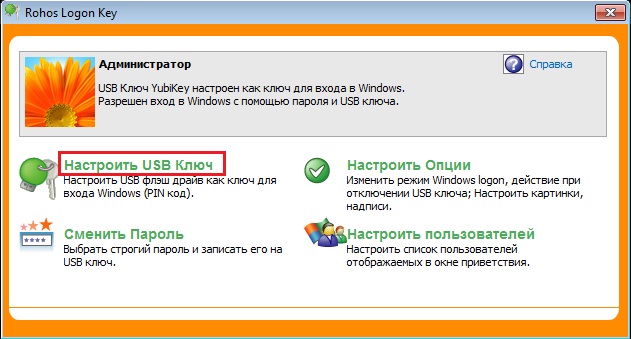

Настройка Yubikey в Rohos Logon Key.

- Для начала вам нужно скачать и установить Rohos Logon Key.

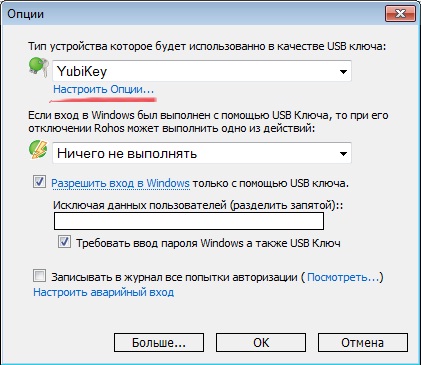

- В главном окне программы нажмите «Настроить опции» и выберите Yubikey как тип устройства которое будет использовано в качестве USB ключа.

- В этом диалоговом окне выберите Yubikey из списка устройств USB-Ключей.

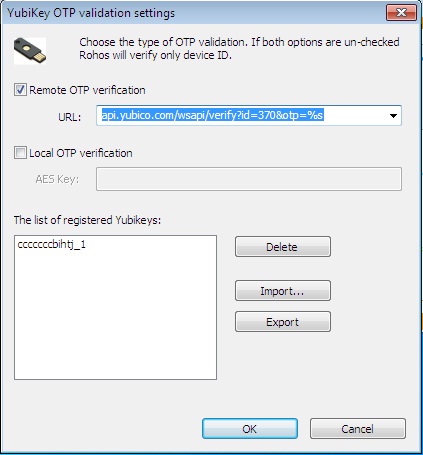

- После того как вы выбрали Yubikey нажмите OK и откройте ещё раз это диалоговое окно, и нажмите Опции… ссылка под списком «устройств USB ключей», для установки методов проверки OTP (одноразового пароля). По умолчанию Rohos Logon Key не проверяет OTP.

Вернитесь в главное окно Rohos Logon Key и нажмите «Настроить USB ключ»:

После того как вы ввели текущий пароль Windows > нажмите ОК и Rohos Logon Key попросит вас нажать на кружок Yubikey. Перезагрузите Windows, чтобы применить указанные настройки.

Для не англо-говорящих пользователей важно знать, что при генерации и печати OTP Yubikey используется текущая раскладка клавиатуры. Убедитесь, что во время установки Rohos Logon Key и после входа в систему язык, который используется, например, русский остается без изменений. В противном случае программа выдает ошибку «Данный USB ключ не был настроен на этом компьютере».

Yubikey безопасность в Rohos.

- Rohos Logon Key и Rohos Disk поддерживают Yubikey в двух режимах: статического и динамического пароля.

- Во время установки USB-Ключа программа запоминает идентификационный номер Yubikey (первые 12 символов).

- Поддерживает удаленную OTP аутентификацию через OTP server yubico.

- Поодерживает локальную OTP аутентификацию с помощью AES-ключа.

- Rohos Logon Key хранит ваш логин профайл (имя и пароль) в зашифрованной форме в регистре Windows.

- Программа позволяет настроить два и более Yubikey для входа на один компьютер.

- Если вы забыли или потеряли Yubikey можете воспользоваться Аварийным Входом.

Yubikey для доступа на Удалённый Рабочий Стол.

Rohos Logon Key поддерживает безопасность с помощью Yubikey (аппаратное средство для входа в Windows и на Удалённый Рабочий Стол).

- Поддерживает два метода OTP аутентификации: локальный – шифрование одноразового пароля (AES ключ генерируется и сохраняется в устройстве) и удалённый – поддерживает OTP (одноразовый пароль) посредством веб-сервиса аутентификации, предоставляемый компанией Yubiko (API ключ предназначен для подписи/проверки запросов ключей от веб-сервиса). Учтите: Если OTP код на первом слоте был изменен, то ключ не пройдет верификацию на веб-сервисе компании Yubico.

- Вход через Удалённый Рабочий Стол.

Настройка доступа через RDC с использованием Yubikey.

1. В опциях программы Rohos Logon Key на сервере следует указать Yubikey в качестве USB ключа.

2. Создание ключей может быть осуществлено на серверном компьютере непосредственно или через RDC соединение. Также можно использовать программу USB key manager из бесплатного пакета Rohos Management tools. В последнем случае, в настройках программы также следует установить Yubikey в качестве типа USB ключа, а после настройки всех ключей экспортировать их список в reg-файл, чтобы импортировать его в программу Rohos Logon Key на сервере.

Как настроить двухфакторную аутентификацию с Yubikey?

Двухфакторая аутентификация основывается на использовании Yubikey и функции “Требовать ввод пароля Windows и USB-Ключа ” .

1. Откройте Rohos Logon Key> «Настроить Опции».

— В качестве токена безопасности установите Yubikey.

— Поставьте галочку на опции “Требовать ввод пароля Windows и USB ключа ” как указано на скриншоте выше.

2. Откройте Rohos Logon Key> «Настроить USB-Ключ».

Важно! Настройте Аварийный вход в Windows на случай если поломки, утери ключа.

3. На экране приветствия.

— Подключите в USB-разъём Yubikey, нажмите кружок Yubikey в диалоговом окне «Ввод OTP».

— Иконка Rohos Logon Key автоматически подсвечивается и предлагает ввести пароль, так как имя пользователя определяется после ввода OTP пароля.

Системные требования

- Windows 2000/2003/ XP /Vista /2008/ Seven/8 (включая версии x86/ x64) или Mac OS X 10.4, 10.5

- Жесткий диск – 2 MB

- Административные права для установки програмы

- Yubikey 1.0 или 2.0 (OTP из 44 символов, где первые 12 символов это идентификационый номер Yubikey)