- Установка подчиненного центра сертификации Microsoft CA на MS Windows Server 2012 R2

- Установка службы сертификации из состава MS Windows

- Установка сертификата корневого центра сертификации и актуального списка отозванных сертификатов

- Настройка подчиненного Центра сертификации

- Создание сертификатов программного обеспечения с помощью диспетчера сертификатов Create software certificates with Certificate Manager

- Создание шаблона профиля сертификата программного обеспечения в диспетчере сертификатов MIM 2016 Create a software certificate Profile Template in MIM 2016 Certificate Manager

- Создание шаблона профиля Create the Profile Template

Установка подчиненного центра сертификации Microsoft CA на MS Windows Server 2012 R2

При установке подчиненного центра сертификации будет считать, что домен уже имеется, DNS-сервер и доменная служба Active Directory установлены. Порядок установки будет следующим:

- Установить подчиненный Центр сертификации уровня ЦС предприятия (со службой сертификации и службой регистрации в центре сертификации через Интернет) MS Windows Server 2012 R2, задать имя центра сертификации, подразделение, организацию, город и страну для сертификата, отправить запрос на сертификат в корневой центр сертификации.

- Установить сертификат корневого центра сертификации и актуальный список отозванных сертификатов.

- Настроить службу на автоматический выпуск сертификатов.

- Включить аудит работы службы, сделать настройки безопасности.

- Добавить ссылки на точку распространения отозванных сертификатов и корневого сертификата центра сертификации, которые будут добавляться в каждый выпущенный сертификат.

- Выпустить внеочередной список отозванных сертификатов.

Установка службы сертификации из состава MS Windows

Установка службы сертификации производится с использованием Мастера в следующей последовательности:

- Открыть окно Диспетчер серверов .

- В окне выбрать Добавить роли и компоненты.

Далее выбрать роль сервера Службы сертификатов Active Directory . В Появившемся окне оставить все по умолчанию и нажать кнопку Добавитькомпоненты .

Поставить флажок Служба регистрации в центре сертификации через Интернет .

После проверки выбранных параметров установки нажмите Установить .

За процессом установки можно наблюдать в окне Результаты .

После установки службы сертификации необходимо ее настроить. Для этого нажать Настроить службы сертификации Active Directory на конечном сервере.

В окне учетные данные нажать Далее .

В окне выбора службы роли для настройки отметить флажками Центр сертификации и Служба регистрации в центре сертификации через Интернет. Нажать кнопку Далее .

Далее следует выбрать ЦС предприятия .

Затем Подчиненный ЦС .

При создании нового ключа ЦС выбрать опцию Создать новый закрытый ключ .

Далее следует выбрать криптопровайдер RSA#Microsoft Software Key Storage Provider и установить опцию Разрешить взаимодействие с администратором, если центр сертификации обращается к закрытому ключу .

Далее ввести сведения о ЦС. Имя ЦС может быть введено как кириллицей, так и латиницей. При этом если имя вводится кириллицей, то его длина не должна превышать 50 символов. Если Имя вводится латиницей, то его длина не должна превышать 250 символов. Имя ЦС по умолчанию состоит из имени сервера и приставки CA .

Ввести сведения о Вашей организации в поле Суффикс различающегося имени , разделив значения запятыми (после запятой пробел не ставить), по следующему примеру:

OU = название отдела

O = название организации

L = город местонахождения

На сообщение о расширенной кодировке имен выбираем Да :

Сохранить запрос на сертификат в файл:

По окончанию появится окно с успешной установкой:

Файл запроса на сертификат будет сохранен в корне диска C:\.

Установка сертификата корневого центра сертификации и актуального списка отозванных сертификатов

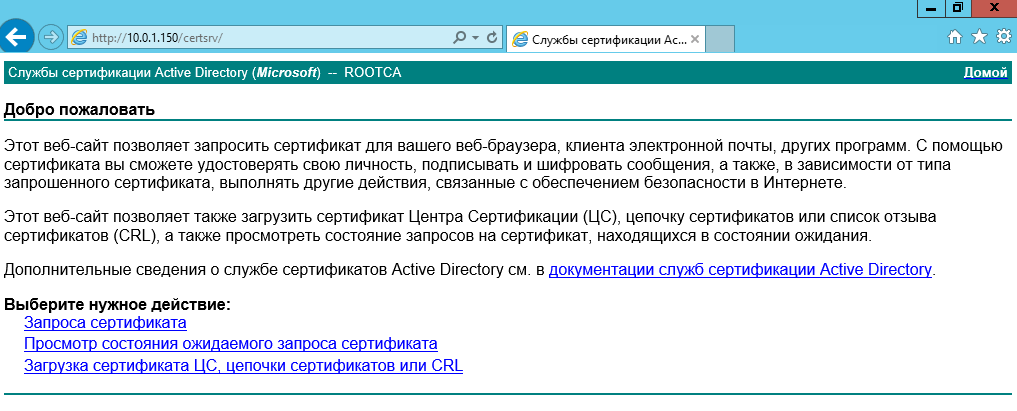

Вначале следует загрузить веб-сайт корневого центра сертификации. Для этого запустить браузер, ввести в строку поиска адрес Вашего корневого центра сертификации, например, по имени сервера: http://«имя вашего корневого сервера»/certsrv . Для изготовления сертификата выберите действие Запрос сертификата :

Выбрать Расширенный запрос сертификата, затем Выдать запрос, используя base-64 шифрованный файл… :

Открыть файл с запросом на сертификат в Блокноте, выделить все содержимое в файле (комбинация клавиш Ctrl+A ) и скопировать в буфер обмена (комбинация клавиш Ctrl+C ):

Вставить содержимое буфера обмена (комбинация клавиш Ctrl+V ) в окно выдачи запроса на сертификат на веб-сайте корневого центра сертификации и нажмите кнопку Выдать> :

В результате обработки запроса корневым центром сертификации будет выдан сертификат, который нужно сохранить на подчиненном центре сертификации, нажав на строку Загрузить сертификат :

Для запуска подчиненного центра сертификации необходимо встроить цепочку доверия к корневому центру сертификации, установив корневой сертификат и актуальный список отозванных сертификатов. Для загрузки нужно перейти на начальную страницу веб-сайта корневого центра сертификации, нажав на ссылку Домой в верхнем правом углу сайта:

Нажать на строку Загрузка сертификата ЦС, цепочки сертификатов или CRL:

Скачать и сохранить на подчиненном центре сертификации сертификат ЦС и актуальный список отозванных сертификатов, нажав по ссылкам Загрузка сертификата ЦС и Загрузка последнего базового CRL :

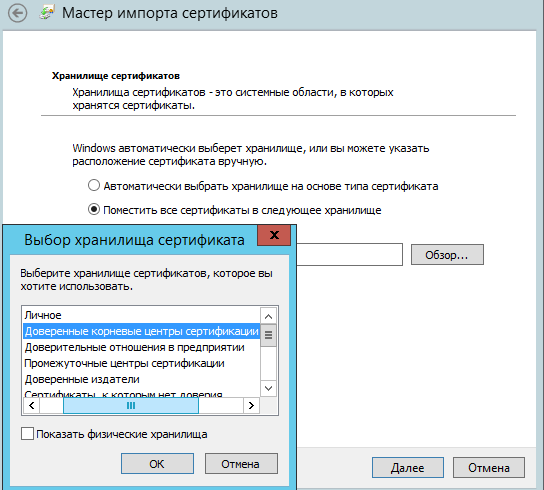

Установить корневой сертификат на сервер. Для этого кликнуть правой кнопкой мыши на корневой сертификат, в появившемся контекстном меню выбрать Установить сертификат . В мастере импорта сертификатов выбрать хранилище – Локальный компьютер :

Выбрать хранилище вручную, установив переключатель на Поместить все сертификаты в следующее хранилище и отметить в списке Доверенные корневые центры сертификации/Реестр :

При установке списка отозванных сертификатов выполнить аналогичные действия, при этом в окне Выбор хранилища сертификата установить флажок Показать физические хранилища , в списке выделить Промежуточные центры сертификации/Локальный компьютер .

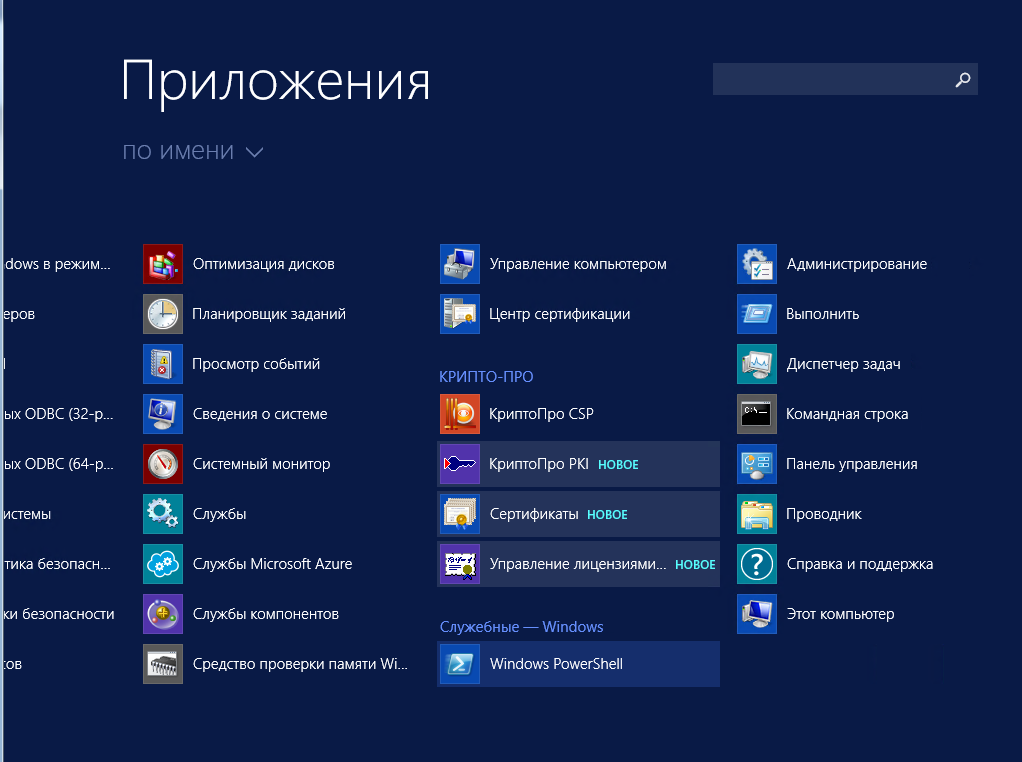

Запустить Центр сертификации Пуск\Приложения\Центр сертификации :

Подчиненный центр сертификации еще не работает, т.к. сертификат для него не установлен. Установка сертификата проводится при первом старте службы. Нажать кнопку старта службы:

На запрос об установке сертификата нажать кнопку Да и указать место, куда был сохранен выданный сертификат.

Если все действия были выполнены правильно, служба центра сертификации успешно запуститься.

Настройка подчиненного Центра сертификации

Чтобы просмотреть настройки Центра сертификации, нужно вызвать контекстное меню и выбрать Свойства :

Настроить центр сертификации на выпуск сертификатов в автоматическом режиме. Для этого перейти в закладку Модуль политики , нажать кнопку Свойства . В открывшемся окне выбрать режим Следовать параметрам, установленным в шаблоне…. :

Перейти в закладку Модуль выхода . Нажать кнопку Свойства :

Установить (если не установлен) флажок Разрешить публикацию сертификатов в файловой системе :

Перейти в закладку Аудит . Включить протоколирование некоторых событий безопасности, например, архивации и восстановления базы данных, изменения настроек ЦС и параметров безопасности и т.д.:

Перейти в закладку Безопасность . Разрешить Администратору запрашивать сертификаты. Установить флажок в графе Разрешить для строки Запросить сертификаты :

Перейти в закладку Расширения . Выполнить настройку публикации списка отозванных сертификатов. Для этого в меню Выберите расширение выбрать Точка распространения списка отзыва (CDP) Удалить точки распространения, кроме C:\Windows…. . Добавить путь, например, http://servername/Public/servername.crl , где servername – имя сервера, где будет настроено публичное хранилище:

Включить настройки Включать в CDP-расширение выданных сертификатов и Включать в расширения IDP выданных CRL . Перезапустить Центр сертификации:

В дополнение к CDP, необходимо сконфигурировать дополнение включающее информацию о локализации сертификата ЦС AIA. Для этого в поле Выберите расширение перейти к Authority Information Access (AIA) . Удалить доступы к сведениям о центрах сертификации, кроме C:\Windows…. . Добавить путь, например, http://servername/Public/servername.cer , где servername – имя сервера, где будет настроено публичное хранилище. Включить настройки Включать в AIA- расширение выданных сертификатов . Перезапустить Центр сертификации:

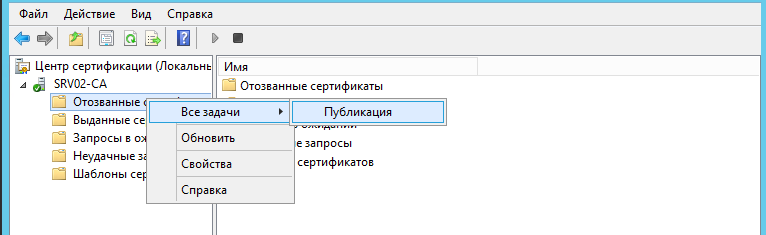

Поскольку значения дополнений CDP и AIA изменены, то для учета изменений необходимо выпустить и опубликовать CRL. Для публикации CRL необходимо в дереве консоли Центра сертификации нажать правой кнопкой мыши на узел Отозванные сертификаты . В появившемся меню выбрать Все задачи — Публикация :

По умолчанию списки отозванных сертификатов размещены в папке

Создание сертификатов программного обеспечения с помощью диспетчера сертификатов Create software certificates with Certificate Manager

Для регистрации и обновления сертификатов программного обеспечения права администратора и виртуальная смарт-карта не нужны. To enroll and renew software certificates you don’t have to be an administrator and you don’t need a virtual smart card. Обратите внимание, что на определенном этапе вам будет предложено разрешить операцию с сертификатом — это нормально. It’s worth noting that at some point you will be prompted to allow a certificate operation and this is normal.

Создание шаблона профиля сертификата программного обеспечения в диспетчере сертификатов MIM 2016 Create a software certificate Profile Template in MIM 2016 Certificate Manager

Создайте шаблон сертификата, который вы будете запрашивать для виртуальной смарт-карты. Create a template for the certificate that you will request for the virtual smart card. Откройте консоль MMC. Open the mmc.

В меню Файл выберите команду Добавить или удалить оснастку. Click File, and then click Add/Remove Snap-in.

В списке доступных оснасток выберите Шаблоны сертификатов, а затем нажмите кнопку Добавить. In the available snap-ins list, click Certificate Templates, and then click Add.

Шаблоны сертификатов теперь расположены в корне консоли MMC. Certificate Templates is now located under Console Root in the MMC. Дважды щелкните его, чтобы увидеть все доступные шаблоны сертификатов. Double-click it to view all the available certificate templates.

Щелкните правой кнопкой мыши Пользовательский шаблон и выберите пункт Скопировать шаблон. Right-click the User template, and click Duplicate Template.

На вкладке Совместимость в разделе «Центр сертификации» выберите Windows Server 2008, а в разделе «Получатель сертификата» — Windows 8.1 или Windows Server 2012 R2. On the Compatibility tab under Certification Authority Select Windows Server 2008 and under Certificate Recipient select Windows 8.1 / Windows Server 2012 R2.

На вкладке Общие в поле отображаемого имени введите Шаблон архива сертификатов. On the General tab, in the display name field type Archived Certificate Template.

б. b. На вкладке Обработка запроса On the Request Handling tab

для параметра Цель установите значение «Подпись и шифрование». Set the Purpose to Signature and encryption.

Установите флажок Включить симметричные алгоритмы, разрешенные субъектом. Check Include symmetric algorithms allowed by the subject.

Если необходимо архивировать ключ, установите флажок Архивировать закрытый ключ субъекта. If you want to archive the key, check Archive subject’s encryption private key.

В разделе «Выполнять следующее действие. » Under Do the following… выберите Запрашивать пользователя во время регистрации. select Prompt the user during enrollment.

На вкладке Шифрование On the Cryptography tab

в разделе «Категория поставщика» выберите Поставщик хранилища ключей. Under Provider Category select Key Storage Provider

Выберите В запросах могут использоваться любые поставщики, доступные на компьютере пользователя. Select Requests can use any provider available on the subject’s computer.

На вкладке Безопасность добавьте группу безопасности, которой необходимо предоставить доступ Заявка . On the Security tab, add the security group that you want to give Enroll access to. Например, если вы хотите предоставить доступ всем пользователям, выберите группу пользователей Проверка подлинности выполнена , а затем выберите для них разрешения Заявка . For example, if you want to give access to all users, select the Authenticated users group, and then select Enroll permissions for them.

На вкладке Имя субъекта On the Subject Name tab

снимите флажок Включить имя электронной почты в имя субъекта. Uncheck Include e-mail name in subject name.

В разделе Включить эту информацию в альтернативное имя субъектаснимите флажок Имя электронной почты. Under Include this information in alternate subject name, uncheck Email name.

Нажмите кнопку ОК , чтобы завершить изменения и создать новый шаблон. Click OK to finalize your changes and create the new template. Новый шаблон должен появиться в списке шаблонов сертификатов. Your new template should now appear in the list of Certificate Templates.

Выберите Файл и щелкните элемент Добавить или удалить оснастку, чтобы добавить в консоль MMC оснастку «Центр сертификации». Select File, then click Add/Remove Snap-in to add the Certification Authority snap-in to your MMC console. Когда вам будет предложено выбрать компьютер, которым вы хотите управлять, выберите Локальный компьютер. When asked which computer you want to manage, select Local Computer.

В левой области консоли MMC разверните узел Центр сертификации (локальный) и разверните свой центр сертификации в списке центров сертификации. In the left pane of the MMC, expand Certification Authority (Local), and then expand your CA within the Certification Authority list.

Щелкните правой кнопкой мыши Шаблоны сертификатов, выберите пункт Создать, а затем Шаблон сертификата. Right-click Certificate Templates, click New, and then click Certificate Template to Issue.

В списке выберите созданный шаблон (Шаблон архива сертификатов), а затем нажмите кнопку ОК. From the list, select the new template that you just created (Archived Certificate Template), and then click OK.

Создание шаблона профиля Create the Profile Template

Войдите на портал CM от имени пользователя с правами администратора. Log into the CM portal as a user with administrative privileges.

Выберите Администрирование > Управлять шаблонами профилей и убедитесь, что установлен флажок Шаблон профиля входа примера смарт-карты MIM CM, а затем выберите Копировать выбранный профиль шаблона. Go to Administration > Manage Profile templates and make sure that the box is checked next to MIM CM Sample Smart Card Logon Profile Template and then click on Copy a selected profile template.

Введите имя профиля шаблона и нажмите кнопку ОК. Type the name of the profile template and click OK.

На следующем экране выберите Добавить новый шаблон сертификата и установите флажок рядом с именем ЦС. In the next screen, click Add new certificate template and make sure to check the box next to the CA name.

Установите флажок рядом с именем архива сертификата программного обеспечения и нажмите кнопку Добавить. Check the box next to the name of the Archived Software Certificate and click Add.

Удалите пользовательский шаблон. Для этого установите рядом с ним флажок и нажмите Удалить выбранные шаблоны сертификатов , а затем ОК. Remove the User template by checking the box next to it and then clicking Delete selected certificate templates and then OK.

Выберите Изменить общие параметры. Click Change general settings.

Установите флажки слева от раздела Создавать ключи шифрования на сервере и нажмите кнопку ОК. Check the boxes to the left of Generate encryption keys on the server and click on OK. В области слева щелкните Политика восстановления. On the left pane, click on Recover Policy.

Выберите Изменить общие параметры. Click Change general settings.

Если необходимо повторно выдать архив сертификатов, установите флажки слева от раздела Повторно выдать архив сертификатов и нажмите кнопку ОК. If you want to reissue archived certificates, check the boxes to the left of Reissue archived certificates and click on OK.

При использовании виртуальной смарт-карты CM необходимо отключать элементы сбора данных. If you are using the Virtual Smart Card CM, you have to disable data collection items because it doesn’t work with data collection on. Отключите сбор данных для каждой политики. Для этого выберите политику в области слева и снимите флажок Пример элемента данных , а затем нажмите кнопку Удалить элементы сбора данных. Disable data collection for each and every policy by clicking on the policy in the left pane, and then unchecking the box next to Sample data item and then click Delete data collection items. Затем нажмите кнопку ОК. Then click OK.