- Задание 5. Запуск службы от имени учетной записи пользователя

- Включение входа в качестве службы для учетных записей запуска от имени Enable Service Log on for run as accounts

- Изменения, касающиеся учетных записей действий Operations Manager Changes to Operations Manager action accounts

- Просмотр типа входа для серверов управления и агентов View log on type for management servers and agents

- Разрешение на включение входа в качестве службы для учетных записей запуска от имени Enable service log on permission for Run As accounts

- Изменение типа входа для службы работоспособности Change log on type for a health service

- Сосуществование с агентом Operations Manager 2016 Coexistence with Operations Manager 2016 agent

- Диагностика Troubleshooting

- Запуск программ от имени другого пользователя (RunAs) в Windows

- Запуск программы от имени другого пользователя из Проводника Windows (File Explorer)

- Включить пункт “Запуск от имени другого пользователя” в контекстном меню проводника Windows

- Команда Runas – запуск программ от имени другого пользователя из командной строки

- Запуск программ от имени другого пользователя без ввода пароля

- Ярлык с запуском программы от имени другого пользователя

- Запуск оснастки MMC консоли от имени другого пользователя

- Как добавить пункт “Запуск от имени” для программ в меню Пуск?

Задание 5. Запуск службы от имени учетной записи пользователя

По умолчанию большинство сервисов запускаются автоматически при открытии сеанса Windows с полномочиями системы или учетной записи пользователя, открывшего сеанс, но вы можете перенастроить этот режим таким образом, что служба будет запускаться при загрузке системы от имени учетной записи другого пользователя. Для этого:

1. Откройте консоль Службы (Services).

2. Выделите требуемую службу в Панели сведений и щелкните на ее заголовке правой кнопкой мыши.

3. В контекстном меню выберите пункт Свойства (Properties).

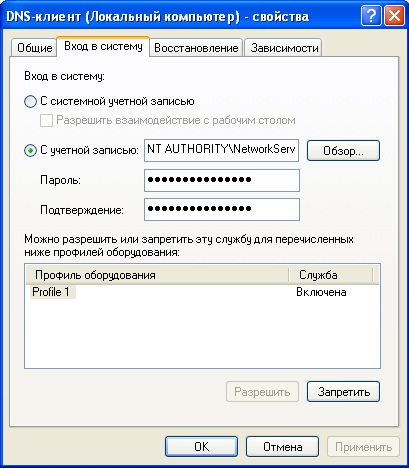

4. В открывшемся диалоговом окне перейдите ко вкладке Вход в систему (Log on, Рис. 3).

|

Рис. 3. Настройка полномочий сервиса при входе в систему

5. Если вы хотите, чтобы при загрузке Windows служба запускалась с полномочиями операционной системы, установите переключатель Вход в систему (Log on) в положение С системной учетной записью (Local system account). Чтобы запускать сервис от имени другого пользователя, установите переключатель в позицию С учетной записью (This account), и введите название учетной записи в расположенном рядом поле, а в размещающихся ниже полях Пароль (Password) и Подтверждение (Confirm password) дважды наберите присвоенный данному профилю пароль. Для выбора профиля можно воспользоваться кнопкой Обзор (Browse).

6. Чтобы разрешить или запретить автоматический запуск службы для различных учетных записей, выберите соответствующий профиль в расположенном в нижней части окна списке и нажмите кнопку Разрешить (Enable) или Запретить (Disable).

7. Если установлен флажок Разрешить взаимодействие с Рабочим столом (Allow service to interact with desktop), служба автоматически подключит интерфейс, с которым сможет взаимодействовать любой пользователь, вошедший в систему после запуска службы.

8. Щелкните мышью на кнопке ОК чтобы внесенные вами изменения вступили в силу.

Примечание. Далеко не все сервисы поддерживают возможность настройки запуска от имени другой учетной записи.

Дата добавления: 2015-09-18 ; просмотров: 1446 ; ЗАКАЗАТЬ НАПИСАНИЕ РАБОТЫ

Включение входа в качестве службы для учетных записей запуска от имени Enable Service Log on for run as accounts

По соображениям безопасности рекомендуется отключить интерактивные и удаленные сеансы для учетных записей служб. Security best practice is to disable interactive and remote interactive sessions for service accounts. Команды специалистов по безопасности в организациях используют строгие механизмы управления для применения этой рекомендации с целью предотвращения кражи учетных данных и связанных с ней атак. Security teams, across organizations have strict controls to enforce this best practice to prevent credential theft and associated attacks.

System Center 2019 Operations Manager позволяет усилить защиту учетных записей служб и не требует предоставления права пользователя Разрешить локальный вход в систему нескольким учетным записям, необходимым для поддержки Operations Manager. System Center 2019 — Operations Manager supports hardening of service accounts and does not require granting the Allow log on locally user right for several accounts, required in support of Operations Manager.

В ранней версии Operations Manager Разрешить локальный вход в систему является типом входа по умолчанию. Earlier version of Operations Managers has Allow log on locally as the default log on type. В Operations Manager 2019 по умолчанию используется тип входа в качестве службы. Operations Manager 2019 uses Service Log on by default. Это приводит к следующим изменениям: This leads to the following changes:

- Служба работоспособности использует тип входа в качестве службы по умолчанию. Health service uses log on type Service by default. В Operations Manager 1807 и более ранних версиях он был интерактивным. Operations Manager 1807 and earlier versions, it was Interactive.

- У учетных записей действий и учетных записей служб Operations Manager теперь есть разрешение Вход в качестве службы. Operations Manager action accounts and service accounts now have Log on as a Service permission.

- Для выполнения файла MonitoringHost.exe у учетных записей действий и учетных записей запуска от имени должно быть разрешение Вход в качестве службы. Action accounts and Run As accounts must have Log on as a Service permission to execute MonitoringHost.exe. (Learn more) Дополнительные сведения. Learn more.

Изменения, касающиеся учетных записей действий Operations Manager Changes to Operations Manager action accounts

Во время установки Operations Manager 2019 и во время обновления с предыдущих версий следующим учетным записям предоставляется разрешение Вход в качестве службы: The following accounts are granted Log on as a Service permission during the Operations Manager 2019 installation, and during upgrade from previous versions:

учетная запись действия сервера управления; Management Server Action account

учетная запись службы конфигурации System Center и службы доступа к данным System Center; System Center configuration service and System Center data access service accounts

учетная запись действия агента; Agent action account

Учетная запись для записи в хранилище данных Data Warehouse Write account

учетной записи чтения данных Data Reader account

После этого изменения любой учетной записи запуска от имени, созданной администраторами Operations Manager для пакетов управления, администратор должен предоставить право Вход в качестве службы. After this change, any Run As accounts created by Operations Manager administrators for the management packs (MPs) require the Log on as a Service right, which administrators should grant.

Просмотр типа входа для серверов управления и агентов View log on type for management servers and agents

Вы можете просмотреть тип входа для серверов управления и агентов в консоли Operations Manager. You can view the log on type for management servers and agents from the Operations Manager console.

Чтобы просмотреть тип входа для серверов управления, выберите Администрирование > Продукты Operations Manager> Серверы управления. To view the log on type for management servers, go to Administration > Operations Manager Products> Management servers.

Чтобы просмотреть тип входа для агентов, выберите Администрирование > Продукты Operations Manager> Агенты. To view the log on type for agents, go to Administration > Operations Manager Products> Agents.

Для агента или шлюза, которые еще не обновлены, в консоли отображается тип входа в качестве службы. Agent/gateway that is not yet upgraded, display Log on type as Service in console . После обновления агента или шлюза будет отображаться текущий тип входа. Once the agent/gateway is upgraded, the current log on type will be displayed.

Разрешение на включение входа в качестве службы для учетных записей запуска от имени Enable service log on permission for Run As accounts

Выполните следующие действия. Follow these steps:

Войдите с правами администратора на компьютер, с которого вы хотите предоставить разрешение Вход в качестве службы учетной записи запуска от имени. Sign in with administrator privileges to the computer from which you want to provide Log on as Service permission to a Run As accounts.

Перейдите в раздел Администрирование и выберите Локальная политика безопасности. Go to Administrative Tools and click Local Security Policy.

Разверните узел Локальная политика и выберите Назначение прав пользователя. Expand Local Policy and click User Rights Assignment.

В области справа щелкните право Вход в качестве службы правой кнопкой мыши и в контекстном меню выберите Свойства. In the right pane, right-click Log on as a service and select Properties.

Выберите параметр Добавить пользователя или группу, чтобы добавить нового пользователя. Click Add User or Group option to add the new user.

В диалоговом окне Выбор пользователей или групп найдите пользователя, которого необходимо добавить, и нажмите кнопку ОК. In the Select Users or Groups dialogue, find the user you wish to add and click OK.

В области свойств права Вход в качестве службы нажмите кнопку ОК, чтобы сохранить изменения. Click OK in the Log on as a service Properties to save the changes.

Если вы выполняете обновление до Operations Manager 2019 с предыдущей версии или устанавливаете новую среду Operations Manager 2019, выполните приведенные выше действия, чтобы предоставить разрешение Вход в качестве службы учетным записям запуска от имени. If you are upgrading to Operations Manager 2019 from a previous version or installing a new Operations Manager 2019 environment, follow the steps above to provide Log on as a service permission to Run As accounts.

Изменение типа входа для службы работоспособности Change log on type for a health service

Если вы хотите изменить тип входа службы работоспособности Operations Manager на Разрешить локальный вход в систему, настройте параметр политики безопасности на локальном устройстве с помощью консоли локальной политики безопасности. If you need to change the log on type of Operations Manager health service to Allow log on locally, configure the security policy setting on the local device using the Local Security Policy console.

Далее приводится пример: Here is an example:

Сосуществование с агентом Operations Manager 2016 Coexistence with Operations Manager 2016 agent

Агент Operations Manager 2016 может сосуществовать с Operations Manager 2019, в котором представлено изменение типа входа, и взаимодействовать с ним без каких-либо проблем. With the log on type change that is introduced in Operations Manager 2019, the Operations Manager 2016 agent can coexist and interoperate without any issues. Однако существует несколько сценариев, на которые влияет это изменение: However, there are a couple of scenarios that are affected by this change:

- принудительная установка агента с консоли Operations Manager требует учетной записи с правами администратора и правом Вход в качестве службы на компьютере назначения; Push install of agent from the Operations Manager console requires an account that has administrative privileges and the Log on as a service right on the destination computer.

- учетной записи действия сервера управления Operations Manager требуются права администратора на серверах управления, чтобы выполнять мониторинг Service Manager. Operations Manager Management Server action account requires administrative privileges on management servers for monitoring Service Manager.

Диагностика Troubleshooting

Если у любой учетной записи запуска от имени есть необходимое разрешение Вход в качестве службы, в результате мониторинга появится критическое оповещение. If any of the Run as accounts do have the required Log on as a Service permission, a critical monitor-based alert appears. В этом оповещении содержатся подробные сведения об учетной записи запуска от имени, которая не поддерживает разрешение Вход в качестве службы. This alert displays the details of the Run As account, which does not have Log on as a Service permission.

На компьютере агента откройте компонент «Просмотр событий». On the agent computer, open Event Viewer. В журнале Operations Manager найдите событие с идентификатором 7002, чтобы просмотреть сведения об учетных записях запуска от имени, требующих разрешения Вход в качестве службы. In the Operations Manager log, search for the event ID 7002 to view the details about the Run As accounts that require Log on as a Service permission.

| Параметр Parameter | Сообщение Message |

|---|---|

| Имя предупреждения Alert Name | Run As account does not have requested log on type (Учетная запись запуска от имени не обладает запрошенным типом входа). Run As account does not have requested log on type. |

| Описание предупреждения Alert Description | The Run As account must have the requested log on type (Учетной записи запуска от имени необходим запрошенный тип входа). The Run As account must have the requested log on type. |

| Контекст предупреждения Alert Context | Health Service could not log on, as the Run As account for management group (group name) has not been granted the Log on as a service permission (Службе работоспособности не удалось выполнить вход, так как учетной записи запуска от имени для группы управления (имя группы) не было предоставлено разрешение «Вход в качестве службы»). Health Service could not log on, as the Run As account for management group (group name) has not been granted the Log on as a service permission. |

| Монитор Monitor | (добавьте имя монитора) (add monitor name) |

Предоставьте разрешение Вход в качестве службы применимым учетным записям запуска от имени, которые обозначены в событии 7002. Provide Log on as a Service permission to the applicable Run As accounts, which are identified in the event 7002. После предоставления разрешения появится событие с идентификатором 7028, а состояние монитора изменится на работоспособное. Once you provide the permission, event ID 7028 appears and the monitor changes to healthy state.

Запуск программ от имени другого пользователя (RunAs) в Windows

Любой пользователь Windows может запустить в своей сессии программы от имени другого пользователя (Run As). Благодаря этому можно выполнить скрипт (.bat, .cmd, .vbs, .ps1), исполняемый .exe файл или запустить установку приложения (.msi, .cab) с полномочиями другого, как правило привилегированного, пользователя .

Например, вы можете использовать RunAs для установки программ или запуска MMC оснасток с правами администратора непосредственно в сессии непривилегированного пользователя. Также возможность запуска программ “от имени” может быть полезна, когда приложение настроено под другим пользователем (и соответственно хранит свои настройки в чужом профиле, к которому у данного пользователя нет прав доступа), а его нужно запустить с теми же настройками в сессии другого пользователя.

В Windows 10 есть несколько способов запустить программу или процесс от имени другого пользователя.

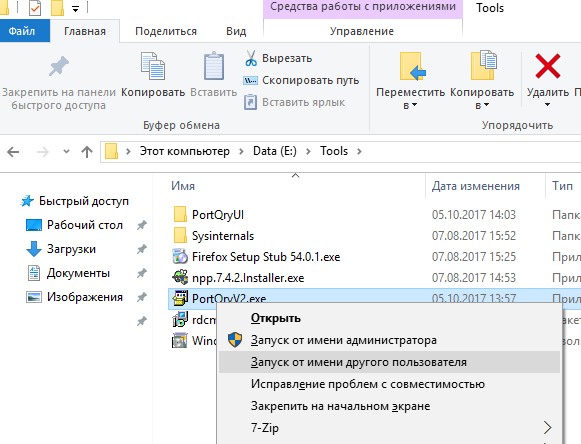

Запуск программы от имени другого пользователя из Проводника Windows (File Explorer)

Самый простой способ запустить программу из-под другого пользователя – воспользоваться графическим интерфейсом Проводника Windows (File Explorer). Просто найдите нужно приложение (или ярлык), зажмите клавишу Shift и щелкните по нему правой кнопкой мыши. Выберите пункт контекстного меню «Запуск от имени другого пользователя» (Run as different user).

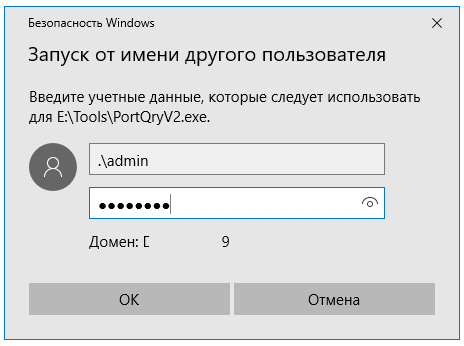

В появившемся окне нужно указать имя и пароль пользователя, под чьей учетной записью нужно запустить программу и нажать кнопку ОК.

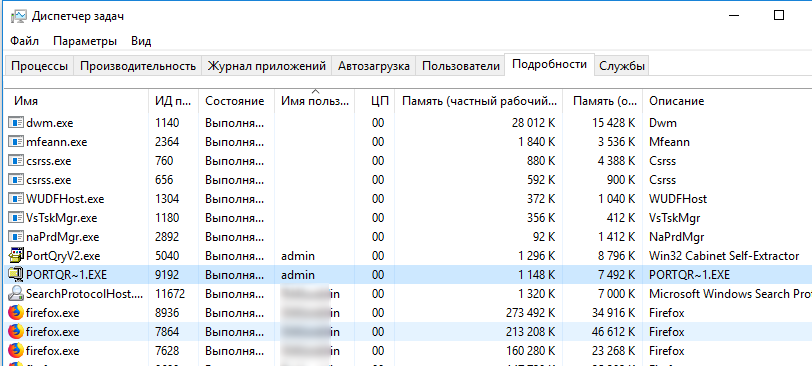

Откройте Диспетчер задач и убедитесь, что приложение запущенно под указанным пользователем.

Включить пункт “Запуск от имени другого пользователя” в контекстном меню проводника Windows

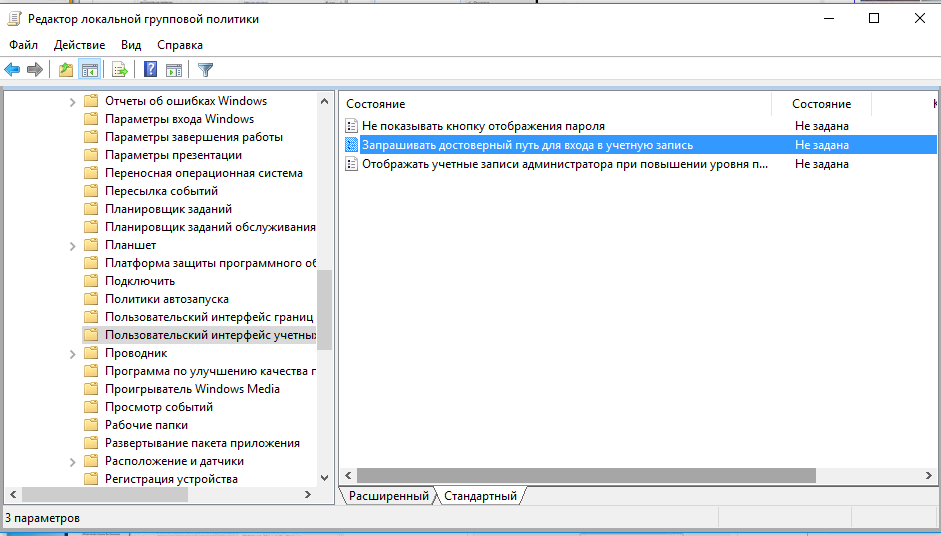

Если в контекстном меню проводника Windows отсутствует пункт Запуск от имени другого пользователя (Run as different user), откройте редактор локальных групповых политик (gpedit.msc) и убедитесь, что в разделе Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Пользовательский интерфейс учетных данных (Computer Configuration -> Administrative Templates -> Windows Components -> Credential User Interface) отключена (Не задана) политика Запрашивать достоверный путь для входа в учетную запись (Require trusted path for credential entry)

Команда Runas – запуск программ от имени другого пользователя из командной строки

В Windows есть консольная утилита runas.exe, которая используется для запуска приложений от имени другого пользователя из командной строки. Также команда runas позволяет сохранить пароль пользователя в Windows Credential Manager, чтобы его не приходилось набирать каждый раз.

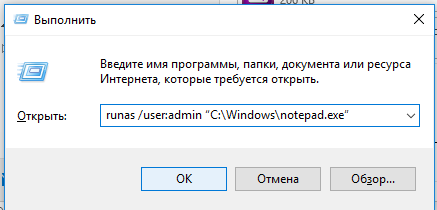

Откройте командную строку (или окно Выполнить, нажав сочетание клавиш Win+R). Для запуска Блокнота с правами учетной записи admininstrator выполните команду:

runas /user:administrator “C:\Windows\cmd.exe”

runas /user:”user test” notepad.exe

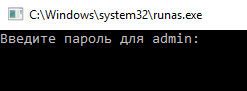

В отрывшемся окне появится приглашение «Введите пароль для admin», где нужно набрать пароль и нажать Enter.

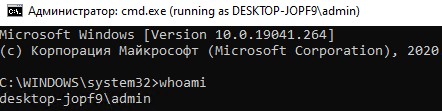

Должно открыться ваше приложение. В моем случае это cmd. В заголовке окна указано Запущено от имени CompName\username :

Можно, например, открыть панель управления под другим пользователем:

runas /user:admin control

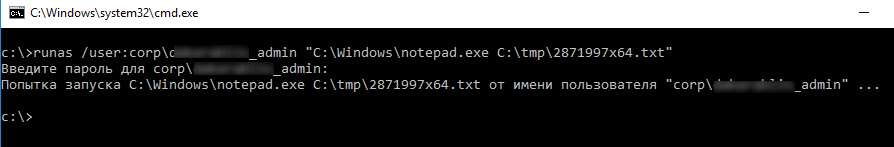

Для запуска программы из-под доменного пользователя нужно использовать формат имени UserName@DomainName или DomainName\UserName . Например, чтобы с помощью блокнота открыть текстовый файл от имени пользователя домена CORP, используйте команду:

runas /user:corp\server_admin “C:\Windows\notepad.exe C:\tmp\2871997×64.txt”

Иногда нужно запустить программу от имени доменного пользователя с компьютера, который не добавлен в домен AD. В этом случае нужно использовать такую команду (при условии, что в сетевых настройках вашего компьютера указан DNS сервер, который может отрезолвить этот домен):

runas /netonly /user:contoso\aaivanov cmd.exe

Если для запуска программы от другого пользователя не нужно загружать его профиль, используйте параметр /noprofile . При этом приложение запускается намного быстрее, но может вызвать некорректную работу программ, которые хранят данные в профиле пользователя.

Запуск программ от имени другого пользователя без ввода пароля

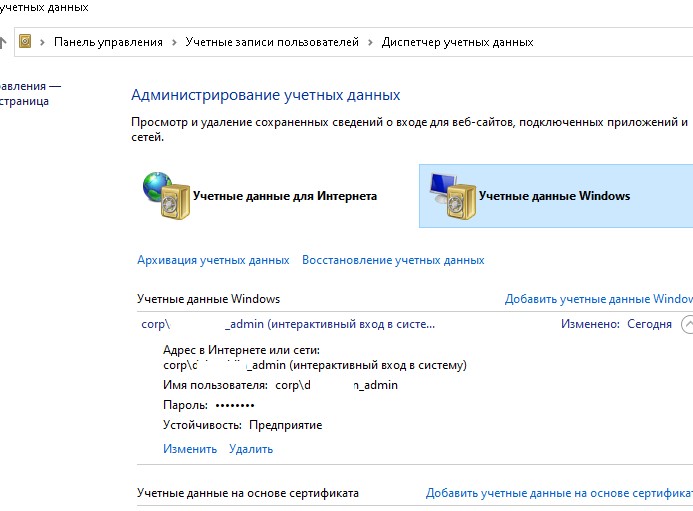

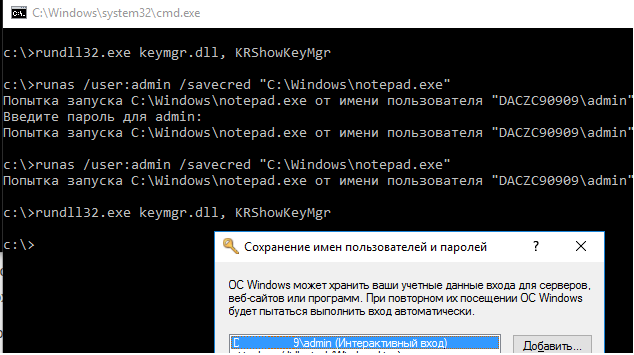

Вы можете сохранить пароль пользователя, который вы вводите. Для этого используется параметр /savecred.

runas /user:admin /savecred “C:\Windows\notepad.exe”

После указания пароля он сохранится в диспетчере паролей Windows.

При следующем запуске команды runas под этим же пользователем с ключом /savecred Windows автоматически получит сохраненный пароль из Credential Manager, а не будет запрашивать его повторно.

Чтобы вывести список всех пользователей, для которых сохранены пароли, используется команда:

Однако использование параметра /savecred не безопасно, т.к. пользователь, в чьем профиле сохранен чужой пароль может использовать его для запуска любой команды под данными привилегиями, или даже сменить чужой пароль. Кроме того, сохраненные пароли из Credential Manager можно легко украсть, поэтом лучше запретить использование сохраненных паролей (а тем более нельзя сохранять пароль привилегированной административной учетной записи).

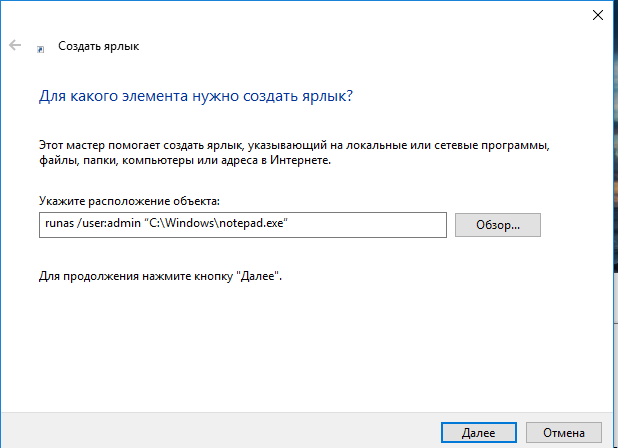

Ярлык с запуском программы от имени другого пользователя

Можно создать на рабочем столе ярлык, позволяющий запустить программу от имени другого пользователя. Просто создайте новый ярлык, в окне с адресом объекта которого укажите команду runas с нужными параметрами.

При запуске такого ярлыка будет запрашиваться пароль пользователя.

Если дополнительно указать в ярлыке runas параметр /savecred , то пароль будет запрошен только один раз. После этого пароль будет сохранен в Credential Manager и автоматически подставляться при запуске ярлыка от имени другого пользователя без запроса пароля.

Такие ярлыки довольно часто используются для запуска программ, которые требуют прав администратора для запуска. Однако есть более безопасные способы запуска программы без прав администратора, или отключения запроса UAC для определенного приложения.

Запуск оснастки MMC консоли от имени другого пользователя

В некоторых случаях от имени другого пользователя нужно запустить одну из управляющих оснасток Windows. К примеру, если под другим пользователем нужно запустить оснастку Active Directory Users and Computers из набора инструментов администрирования RSAT, можно воспользоваться такой командой.

runas.exe /user:DOMAINname\USER “cmd /c start \”\” mmc %SystemRoot%\system32\dsa.msc”

Аналогичным образом можно запустить любую другую оснастку (главное знать ее имя).

Как добавить пункт “Запуск от имени” для программ в меню Пуск?

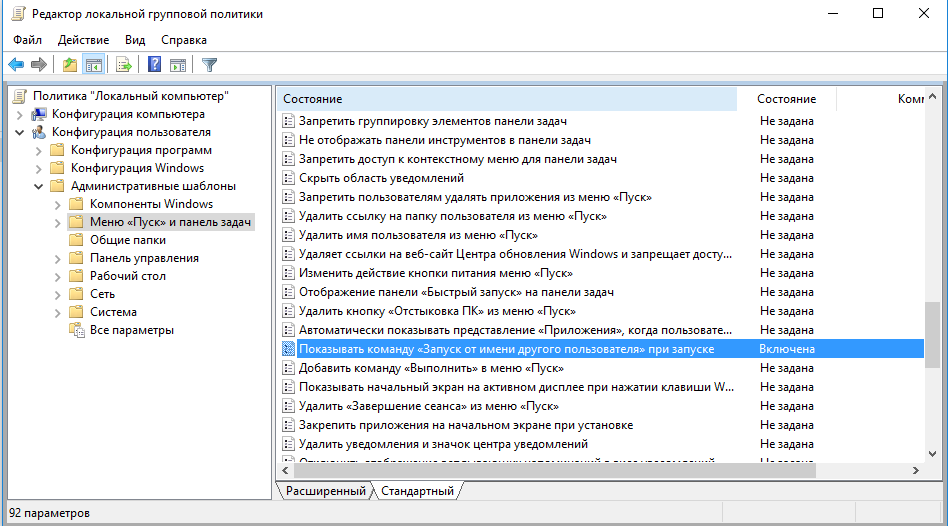

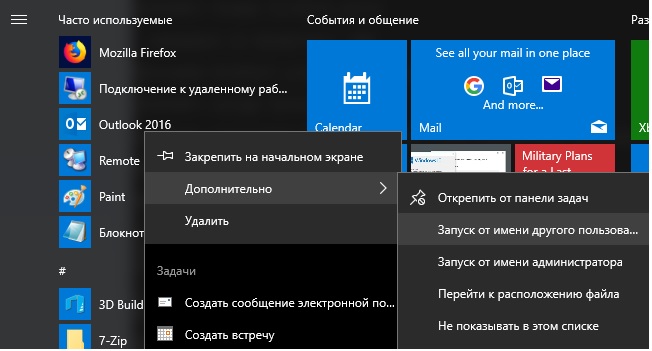

По-умолчанию в Windows 10 у элементов меню Пуск (начального экрана) отсутствует возможность запуска приложений от имени другого пользователя. Чтобы добавить в контекстное меню пункт “Запуск от имени другого пользователя”, нужно включить политику Показывать команду «Запуск от имени другого пользователя» при запуске (Show “Run as different user” command onStart) в разделе редактора групповых политик (консоль gpedit.msc) Конфигурация пользователя ->Административные шаблоны -> Меню Пуск и панель задач (User Configuration -> Administrative Templates -> Start Menu and Taskbar).

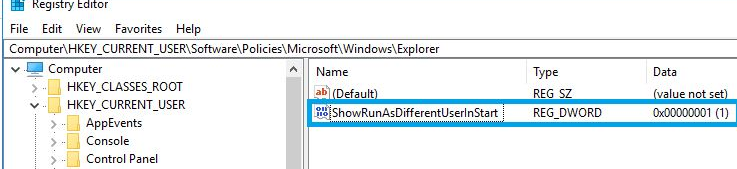

Либо, если редактор gpedit.msc отсутствует, создать в ветке реестра HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\Explorer ключ типа DWORD с именем ShowRunasDifferentuserinStart и значением 1.

New-ItemProperty -Path «HKCU:\Software\Policies\Microsoft\Windows\CurrentVersion\Explorer» -Name ShowRunasDifferentuserinStart -Value 1 -PropertyType DWORD -Force

Осталось обновить групповые политики (gpupdate /force) и убедиться, что у программ в меню Пуск появится новое контекстное меню Дополнительно -> Запуск от имени другого пользователя.

Еще один, наверное самый простой способ, не указали. В проводнике, правым кликом с зажатой клавишей Shift

Извиняюсь, не внимательно прочитал…

Доброго,

Как в W10 запустить «Диспетчер задач» и «параметры» (SystemSettings) от имени Администратора?

Диспетчер приложений можно найти поиском и через правый щелчок сделать запуск от имени администартора.

Панель настройки можно вызвать командой: start ms-settings: В теории можно запустить командную строку из под админа и выполнить эту команду.

Не уверен, конечно, что так можно сделать из под простого пользователя.

Добрый день! не выходит сделать с помощью ключа savecred на билде 1803, тот же ярлык и та же программа на 1709 запускается. Пароль сохраняет но не запускает, никто с таким не сталкивался?

Программа расположена на локальном диске? Или вы запускаете ее из сетевой папки (через UNC путь и подмонтированной через net use)?

если запускаем из UNC, то сетевые диски не мапятся. Как сделать, чтоб сетевые диски мапились?

Сетевой диск не доступен в активной сессии? А вы видите его в сессии другого пользователя, из-под которого делали runas?

Возможно ли в windows xp, находясь в другой учётной записи, запустить программу от имени администратора так, чтобы она считала, что она запущена от вышеупомянутой другой учётной записи? То есть, предоставить ей привилегии администратора, но чтобы она сохраняла и считывала данные в другой учётной записи. Если знаете, подобно сделано в Linux. В ней, если предоставляешь программе права администратора, её настройки и данные сохраняются в учётной записи в которую ты вошел, а не в учетной записи администратора.

Мне это нужно для использования программы, которая удаляет мусор из реестра и диска после удаления программ.

В ней есть функция «установить и следить», позволяющяя установить программу с помощью этой программы и отслеживать, какие файлы и папки, а также изменения в реестре создаёт программа. Для этого требуется запускать её от имени администратора. Но если она запущена от имени администратора, то и программы она устанавливает тоже от имени администратора. И естественно, эти программы запускаются о имени администратора, что во-первых не безопасно, а во-вторых, они сохраняют все свои данные в учетной записи администратора, что мне не нужно, так как использовать я их буду не в учётной записи администратора. Конечно, я их после этого смогу запускать не в учетной записи администратора, но ведь данные, которые они сохранили при запуске в учетной записи администратора, в ней и останутся и так будет с каждой программой.

RUNAS [ [/noprofile Но это мало похоже, она будет запущенна всё равно от админа.

К сожалению не представляю как такое реализовать. Но и пробемы особой не вижу. В вашей ситуации возможно просто предоставить пользователю права админа.

Либо ставить программы под админом, а запускать от пользователя после настройки NTFS разрешений на папки. Все нормальные программы не привзвваются к учетным записям, из-под которых они установлены.

возможно просто предоставить пользователю права админа.

Ага, в том числе и вирусам. Я специально пользуюсь не адинистраторской учёткой, чтобы вирусам не дать шанса на проникновкение.

Либо ставить программы под админом, а запускать от пользователя после настройки

После установки программу требуется сразу запускать и настраивать, чтобы следящая за ней программа могла отследить, что она создаёт и изменяет после запуска. Я не идиот, чтобы запускать в админке только что установленную прогу.

Работая в XP не нужно беспокоится о вирусах 🙂 — система не поддерживается уже несколько лет. Последние истории с уязвимостями в smb1 (wannacry и not-a-petya должны были гарантированно сложить XP при попадании вируса в локальную сеть :). Будут еще…

В вашем случае вам нужен какой-то способ временного повышения прав пользователя до администратора при установке программы. У меня нет готовых ответов. из идей:

Т.е. перед установкой программы администратора запускает от себя некий скрипт, который добавляет пользователя в админы, запускает установку программы под пользователем (обязательно новая сессия) и сразу удаляет его из админов. Но запущенная сессия установки все еще привеллигированная.

@ Я специально пользуюсь не адинистраторской учёткой, чтобы вирусам не дать шанса на проникновкение.

Но в XP нет UAC.. и пользователь не спасёт.

Но тогда мне бы не приходилось запускать программы от администратора.

Подскажите, столкнулся с проблемой. Работаю не от администратора. Нужно запустить несколько программ от другого пользователя. Пытаюсь через runas запустить хотябы одну, но пароль от другой учётки не вводится

Укажите какую команду runas вы используете для запуска приложения от имени .другого пользователя. Пароль запрашивается? Пробовали сделать runas из Explorer ? ( Shift+right click по ярлыку и выбор пункта меню «Запуск от имени другого пользователя»

Ребят, чё за дела? Я не могу ввести логин или пароль переходя по ссылке скажите, как это сделать?

runas /user:admin «C:\Windows\notepad.exe»

А зачем вводить .\ перед именем пользователя?

«.\» перед именем учетки означает имя компьютера. Особенно это хорошо, когда имя компьютера не назначено вручную, а оставлено сгенерированным. Естественно, в RDP-подключении нужно указывать имя удаленного компьютера полностью

Столкнулся с тем, что в windows 10 запустить приложение от имени другого пользователя (администратора) очень проблематично. Запуск происходит только в первые минуты после запуска винды, а через некоторое время такая команда просто вешает систему и все. Выйти можно только через ctrl+alt+del. Проблема наблюдается на сборке 1903 и на предыдущей.

Тоже встречался с зависанием при runas на Windows 10 1803, после обновления до 1909 вроде нормально.

Еще заметил, что проблема проявлялась, если у доменного пользователя не создан локальный профиль (ни разу под ним не входили).

Как запустить программу от имени доменного пользователя на ПК не в домене?

В теории, если ваш компьютер настроен на DNS домена можно попробовать так:

runas /netonly /user:winitro\ivanovaa cmd.exe

Запуск панелей управления в сеансе обычного пользователя с правами администратора не работает. Все равно приходится полностью входить в сеанс с правами пользователя. Например, везде пишут чтоб удалить программу достаточно использовать команду вида:

runas /user:domain\username «control.exe appwiz.cpl»

Оно запускается, но привелегий админимстратора все равно не появляется. В чем может быть проблема?

Да есть такая проблема, это UAC. По идее он должен запрашивать у вас пароль при запросе превышений привелегий. У вас UAC как-то настраивается специально?

Тоже думал что UAC, он видимо отключен. Пароль запрашивается только в командной консоли, запрос пароля от UAC не появляется.

Добрый день.

А можно сделать как-то, чтобы после загрузки производилась автоматическая авторизация всех пользователей на ПК, можно поочередно, чтобы все профили подгрузились и в них выполнился автозапуск, и программы запустившиеся там остались работать? Или запустить программы, непосредственно в среде пользователя? Чтобы ручками не надо было заходить в пользователя1 -> сменить пользователя -> вход в пользователь2 -> сменить пользователя -> вход в спользователя3 -> сменить пользователя и т.д. ЕСть такое решение?

[url=https://ibb.co/h2TS3fZ][img]https://i.ibb.co/h2TS3fZ/1.jpg[/img][/url]

В теории можно попробовать сделать логон скрипт, которые делает runas каждого пользователя и запуск определенной программы.

Добрый день!

Может немного не в тему, как через bat файл добавить несколько строк в файл \etc\services.

Строки добавить могу, но не могу сделать так, чтобы при повторном запуске этого bat файла строки не добавлялись повторно (делаю это для gpo).

Пример добавления трех строк:

@echo off

echo msR 3100/tcp # Message Server Port >> C:\Windows\System32\drivers\etc\services

echo msP 3100/tcp # Message Server Port >> C:\Windows\System32\drivers\etc\services

echo msH 3100/tcp # Message Server Port >> C:\Windows\System32\drivers\etc\services

Пример добавления с исключением но только для одной строки:

@echo off

IF EXIST «%TEMP%\editservice.ok» goto end

echo msR 3100/tcp # System Server Port >> C:\Windows\System32\drivers\etc\services

echo row added >> %TEMP%\editservice.ok

:end

exit

Добрый день.

Есть доменная машина на windows 10 20h2.

Машина домен не видит. Локальный админ включен и работает.

Включен UAC.

Подключаюсь к машине через teamviewer. Выполняю запуск консоли от админа.

TV не может отобразить запрос пароля.

Хорошо. Запускаю PoSh от пользователя, в консоли запускаю блокнот от админа.

Открываю файл хостс, редактирую, но при сохранении оказывается, что блокнот запущен без привилегий.

runas /user:администратор «notepad C:\windows\system32\drivers\etc\hosts»

start-process notepad -cred администратор

Как же так?! Может кто-нибудь сталкивался с подобными?

Было подобное вы при подключении можете выбрать авторизацию на уровне виндуз а не TV?

Я подключаюсь в сеанс пользователя.

Как сделать запуск от имени другого администратора? Т.е. выполнив вход в систему под пользователем, входящим в группу локальных администраторов, сделать запуск от имени другого пользователя, который тоже входит в группу локальных администраторов на этом компьютере. Бывает нужно для запуска командлетов в Powershell под определенной сервисной учетной записью, при этом для выполнения требуются повышенные привилегии.