- Управление фильтрами блокировки файлов File Screening Management

- Защита от шифровальщиков с помощью FSRM в Windows Server

- Детектирование шифровальщиков с помощью FSRM

- Настройка SMTP параметров FSRM для отправки email уведомлений

- Создание группы расширений файлов, создаваемых шифровальщиками

- Настройка File Screen Templates

- Применение шаблона File Screen к диску или папке

- Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

- Тестирование защиты FSRM

Управление фильтрами блокировки файлов File Screening Management

Область применения: Windows Server 2019, Windows Server 2016, Windows Server (половина ежегодного канала), Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2 Applies to: Windows Server 2019, Windows Server 2016, Windows Server (Semi-Annual Channel), Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2

На узле Управление фильтрами блокировки файлов оснастки консоли управления Microsoft® (MMC) диспетчера ресурсов файлового сервера можно выполнять следующие задачи: On the File Screening Management node of the File Server Resource Manager MMC snap-in, you can perform the following tasks:

- Создавать фильтры блокировки файлов, чтобы управлять типами файлов, которые пользователи могут сохранять, а также создавать уведомления, отправляемые при попытке сохранения пользователями запрещенных фалов. Create file screens to control the types of files that users can save, and generate notifications when users attempt to save unauthorized files.

- Определять шаблоны фильтров блокировки файлов, которые можно применять к новым томам или папкам, а затем использовать во всей организации. Define file screening templates that can be applied to new volumes or folders and that can be used across an organization.

- Создавать исключения для фильтров блокировки файлов, повышающих гибкость правил фильтров блокировки файлов. Create file screening exceptions that extend the flexibility of the file screening rules.

Например, с их помощью можно выполнять следующее. For example, you can:

- Убедитесь, что в личных папках на сервере не хранятся музыкальные файлы, тем не менее вы можете разрешить хранение определенных типов файлов мультимедиа, которые поддерживают управление юридическими правами или соответствуют политикам компании. Ensure that no music files are stored on personal folders on a server, yet you could allow storage of specific types of media files that support legal rights management or comply with company policies. При схожем сценарии вам может потребоваться предоставить вице-президенту компании специальные разрешения на хранение файлов любого типа в его личной папке. In the same scenario, you might want to give a vice president in the company special privileges to store any type of files in his personal folder.

- Реализуйте процедуру фильтрации файлов, в соответствии с которой вы будете получать уведомление по электронной почте в случае размещения исполняемого файла на хранение в общей папке, также содержащее информацию о пользователе, разместившем файл, и сведения о точном расположении файла, чтобы можно было предпринять соответствующие меры предосторожности. Implement a screening process to notify you by e-mail when an executable file is stored on a shared folder, including information about the user who stored the file and the file’s exact location, so that you can take the appropriate precautionary steps.

Этот раздел содержит следующие подразделы: This section includes the following topics:

Чтобы настроить уведомления по электронной почте и определенные возможности создания отчетов, необходимо сначала настроить общие параметры диспетчера ресурсов файлового сервера. To set e-mail notifications and certain reporting capabilities, you must first configure the general File Server Resource Manager options.

Защита от шифровальщиков с помощью FSRM в Windows Server

В этой статье мы разберем методику использования функционала File Server Resource Manager (FSRM) на файловом сервере Windows Server 2012 R2 для детектировании и блокировки работы вирусов-шифровальщиков (троянов-энкодеров, Ransomware или CryptoLocker). В частности, разберемся, как установить службу FSRM, настроить детектирование определенных типов файлов и, в случае детектирования таких файлов, заблокировать доступ пользователя к каталогу на файловом сервере.

Детектирование шифровальщиков с помощью FSRM

Если компонент File Server Resource Manager еще не установлен на сервере, его можно установить с помощью графической консоли Server Manager или из командной строки PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Проверим, что роль установилась:

Get-WindowsFeature -Name FS-Resource-Manager

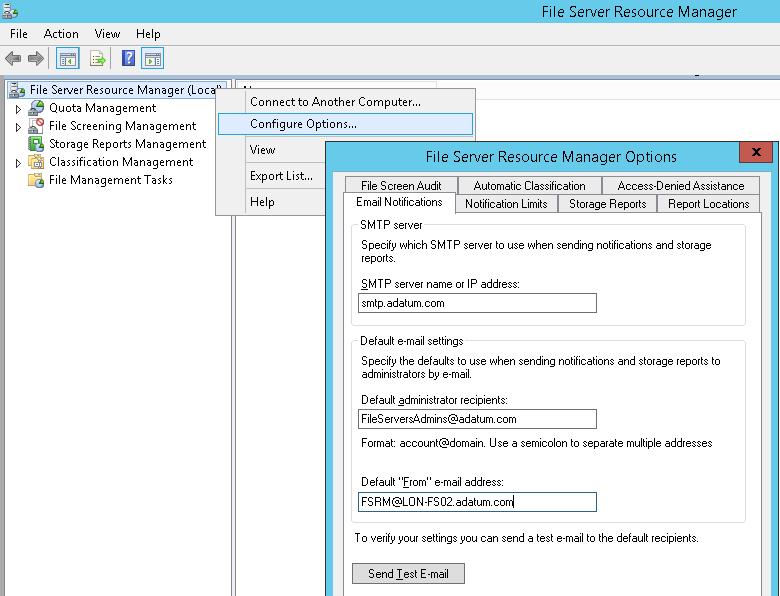

Настройка SMTP параметров FSRM для отправки email уведомлений

Следующий этап — конфигурация SMTP параметров службы FSRM, благодаря которым администратор может настроить отправку email уведомлений на свой ящик. Для этого запустите консоль fsrm.msc, щелкните ПКМ по корню консоли File Server Resource Manager и выберите пункт Configure Options.

Укажите адрес SMTP сервера, почтовый ящик администратора и имя отправителя.

Проверить корректность настройки SMTP сервера можно, отправив тестовое письмо с помощью кнопки Send Test E-mail.

Настроить параметры SMTP службы FSRM также можно выполнить с помощью Powershell:

Set-FsrmSetting -AdminEmailAddress «FileServerAdmins@adatum.com» –smtpserver smtp.adatum.com –FromEmailAddress «FSRM@LON-FS02.adatum.com»

Создание группы расширений файлов, создаваемых шифровальщиками

Следующий шаг – создать группу файлов, в которой будут содержаться известные расширения и имена файлов, которые создают шифровальщики в процессе работы.

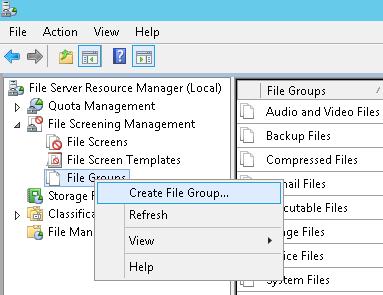

Этот список можно задать из консоли FSRM. Для этого разверните раздел File Screening Management -> File Groups и в меню выберите Create File Group.

В Windows Server 2012 создать группу файлов с помощью PowerShell можно так:

New-FsrmFileGroup -Name «Crypto-files» –IncludePattern @(«_Locky_recover_instructions.txt»,»DECRYPT_INSTRUCTIONS.TXT», «DECRYPT_INSTRUCTION.TXT», «HELP_DECRYPT.TXT», «HELP_DECRYPT.HTML», «DecryptAllFiles.txt», «enc_files.txt», «HowDecrypt.txt», «How_Decrypt.txt», «How_Decrypt.html», «HELP_RESTORE_FILES.txt», , «restore_files*.txt», «restore_files.txt», «RECOVERY_KEY.TXT», «how to decrypt aes files.lnk», «HELP_DECRYPT.PNG», «HELP_DECRYPT.lnk», «DecryptAllFiles*.txt», «Decrypt.exe», «AllFilesAreLocked*.bmp», «MESSAGE.txt»,»*.locky»,»*.ezz», «*.ecc», «*.exx», «*.7z.encrypted», «*.ctbl», «*.encrypted», «*.aaa», «*.xtbl», «*.abc», «*.JUST», «*.EnCiPhErEd», «*.cryptolocker»,»*.micro»,»*.vvv»)

В Windows Server 2008 R2 придется воспользоваться утилитой filescrn.exe:

filescrn.exe filegroup add /filegroup:»Crypto-files» /members:»DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION. txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky»

Совет. Список известных расширений файлов различных шифровальщиков можно составить самостоятельно, или воспользоваться готовыми периодически обновляемым списками, ведущимися энтузиастами:

Во втором случае актуальный список расширений файлов для FSRM можно грузить прямо с веб сервера с помощью Invoke-WebRequest

new-FsrmFileGroup -name «Anti-Ransomware File Groups» -IncludePattern @((Invoke-WebRequest -Uri «https://fsrm.experiant.ca/api/v1/combined»).content | convertfrom-json | % <$_.filters>)

Либо воспользоваться готовым файлом: crypto_extensions.txt. Данный файл можно сохранить на диск и обновить с его помощью созданную группу файлов FSRM:

$ext_list = Get-Content .\crypto_extensions.txt

Set-FsrmFileGroup -Name «Crypto-files» -IncludePattern ($ext_list)

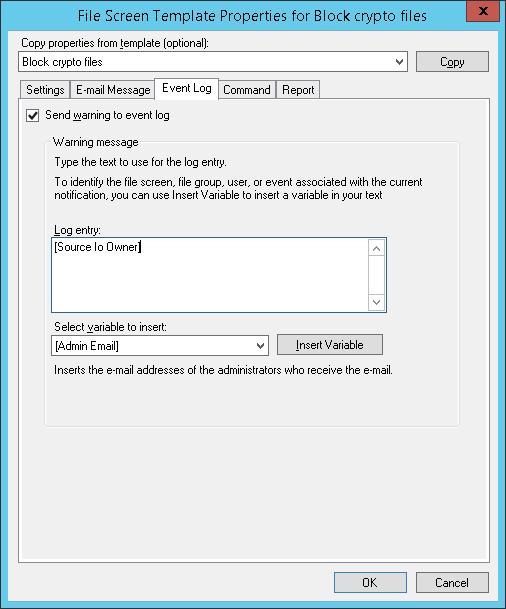

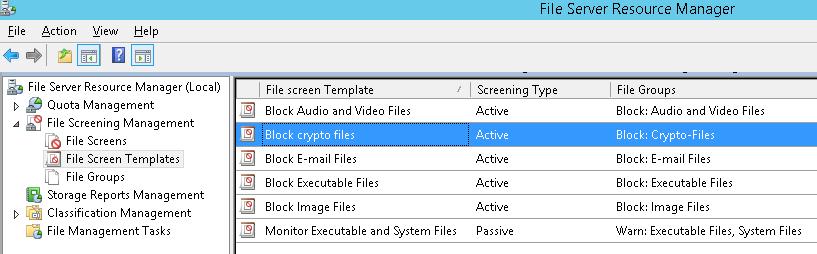

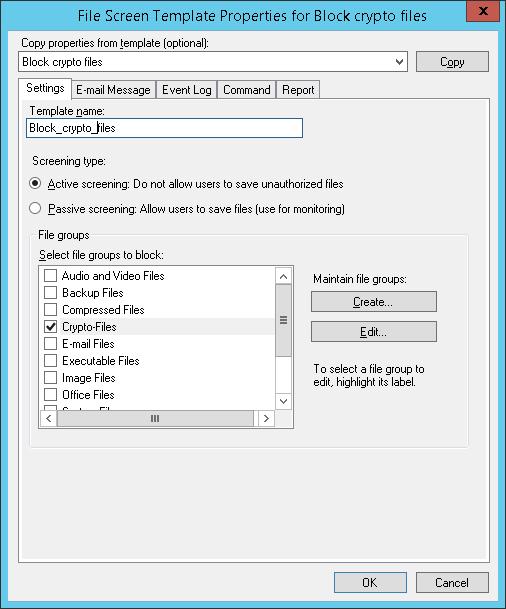

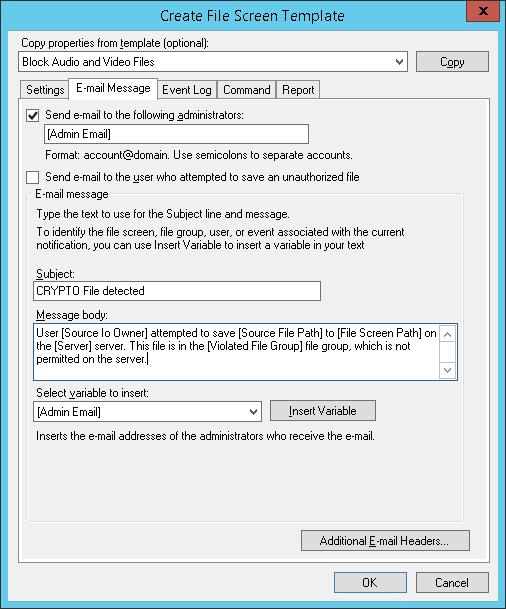

Настройка File Screen Templates

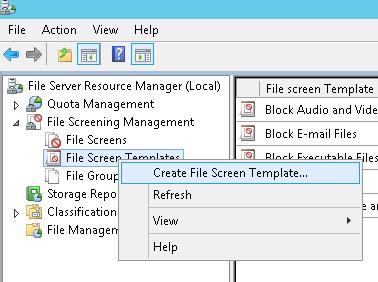

Создадим новый шаблон File Screen Template, в котором определяются действия, которые FSRM должен выполнить при обнаружении указанных файлов. Для этого в консоли FSRM перейдите в раздел File Screen Management -> File Screen Templates. Создадим новый шаблон Create File Screen Template.

На вкладке Command можно указать действие, которое нужно выполнить при обнаружении такого типа файла. Об этом чуть ниже.

Сохраните изменения. В списке шаблонов должен появится еще один.

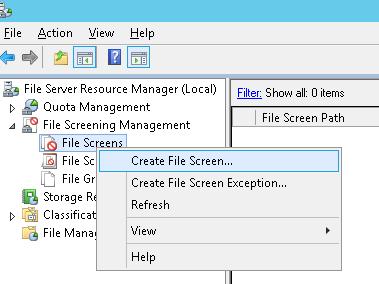

Применение шаблона File Screen к диску или папке

Осталось назначить созданный шаблон к диску или сетевой папке на сервере. В консоли FSRM создадим новое правило Create File Screen.

Автоматическая блокировка доступа пользователя, зараженного шифровальщиком

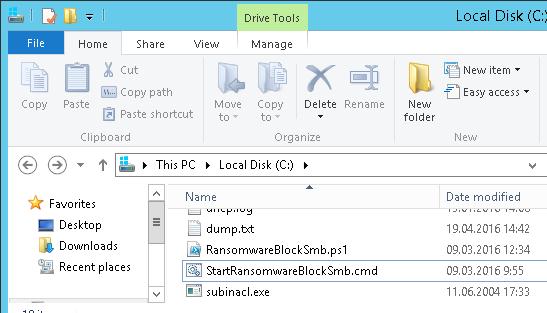

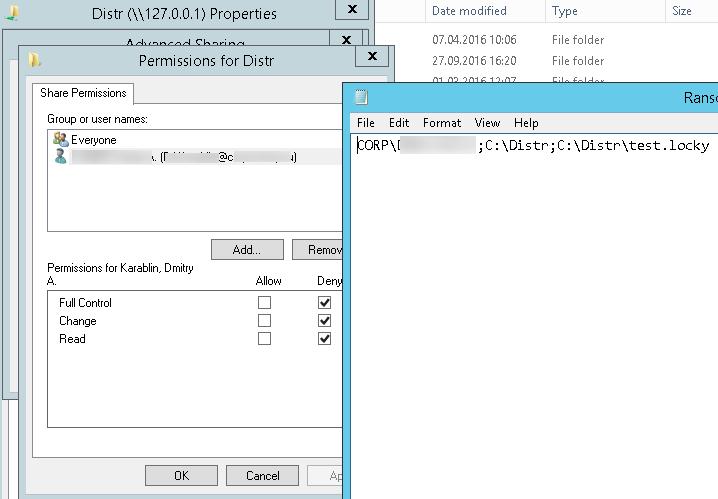

Осталось настроить действие, которое FSRM будет выполнять при обнаружении файлов, созданных шифровальщиками. Мы воспользуемся готовым скриптом: Protect your File Server against Ransomware by using FSRM and Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Что делает этот скрипт? При попытке записать «запрещенный» тип файла в сетевой каталог, FSRM запускает данный скрипт, который анализирует журнал событий и на уровне шары запрещает запись пользователю, из-под осуществлялась попытка записать запрещенный тип файла. Таким образом, мы заблокируем доступ зараженного пользователя к сетевой папке.

Скачайте указанный скрипт и распакуйте его в корень каталога C:\ на файловом сервере. В эту же папку скопируйте утилиту SubInACL (нужна для изменения разрешений на сетевой каталог). В каталоге должны оказаться следующие файлы:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Примечание. В PS скрипте пришлось изменить строки:

$SubinaclCmd = «C:\subinacl /verbose=1 /share \\127.0.0.1\» + «$SharePart» + » /deny=» + «$BadUser»

if ($Rule -match «Crypto-Files»)

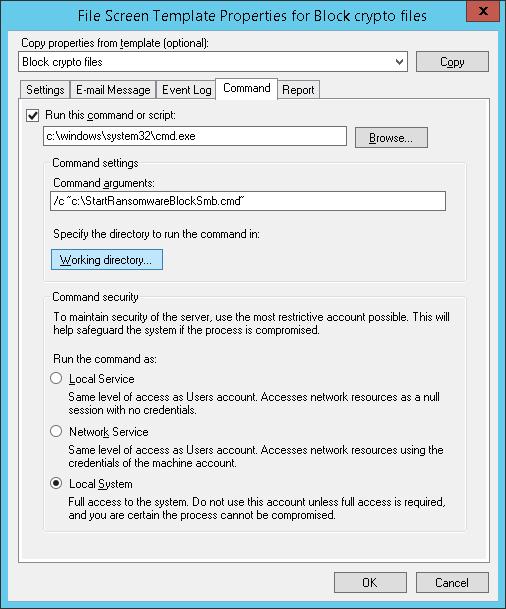

Осталось в настройках шаблона “Block crypto files” на вкладке Command указать, что должна запуститься командная строка с аргументом StartRansomwareBlockSmb.cmd:

Run this command or script: c:\windows\system32\cmd.exe

Command arguments: /c “c:\StartRansomwareBlockSmb.cmd”

Команда должна выполняться с правами локальной системы (Local System).

Тестирование защиты FSRM

Протестируем, как работает защита FSRM от шифровальщиков. Для чего в защищаемом каталоге создадим файл с произвольным расширением, и попробуем изменить его на запрещенное .locky.

При попытке сохранить запрещенный файл FSRM запишет в журнал событие:

Event ID: 8215

Source: SRMSVC

Скрипт RansomwareBlockSmb.ps1на основании данных из события запретит текущему пользователю доступ к данному каталогу, выставив в разрешениях на шару персональный deny:

Если нужно обеспечить еще более высокий уровень зашиты, можно перейти от черного списка файлов к белому, когда на файловом сервере можно сохранять только файлы разрешенных типов.

Итак, мы рассмотрели, как с помощью FSRM автоматически блокировать доступ к сетевым каталогам пользователям, компьютеры которых заражены вирусом-шифровальщиком. Естественно, использование FSRM в таком режиме не может дать 100% гарантию защиты файлов на серверах от этого класса вирусов, но как один из эшелонов защиты, методика вполне себе пригодна. В следующих статьях мы рассмотрим еще несколько вариантов противодействия вирусам-шифровальщикам: