- Что такое защита целостности системы (SIP) и как отключить эту функцию в macOS

- Как отключить SIP на Mac (macOS)

- Защита компьютера Mac от вредоносного ПО

- AV-Test: Тестирование 12 антивирусов для MacOS Sierra

- Протестировано 12 антивирусов

- 4 антивируса показали максимальную эффективность защиты

- 1 процент дополнительной нагрузки

- Без ложных срабатываний

- Хорошая дополнительная защита для MacOS Sierra

- Как защитить Mac от взлома в macOS High Sierra

- Способ 1 — установка патча от Apple

- Способ 2 — установка нового пароля для пользователя «root»

- Блокирование подключений к Mac с помощью брандмауэра

- Включение брандмауэра

- Настройка брандмауэра для служб и приложений

Что такое защита целостности системы (SIP) и как отключить эту функцию в macOS

Защита целостности системы или SIP (System Integrity Protection) — это одна из новых технологий, которую Apple внедрила в свою операционную систему для обеспечения безопасности. Впервые эта функция появилась в OS X El Capitan, ее главная задача уберечь пользователя от возможного заражения компьютера вредоносным ПО. По сути, если раньше администратор Mac имел доступ ко всей системе и программам, то сейчас SIP ограничивает его права суперпользователя root, он не может больше изменять системные файлы и папки, а также удалять предустановленные программы в macOS. Для него закрыт доступ к защищенным областям системы:

А это означает, что сторонние приложения не могут вмешиваться в работу системы, доступ имеют только процессы с подписью Apple. Зачем же тогда отключать эту функцию, раз она стоит на страже нашей же безопасности?

Например, Вы хотите понизить версию iTunes после очередного обновления или попросту удалить одну из программ Apple: Safari, iTunes, Photo. но все это предустановленные приложения и удалить их Вы не сможете. Но если отключить SIP, то такая возможность у вас появится.

К большому сожалению, с выходом macOS 11 Big Sur, Apple пересмотрела принципы безопасности своей операционной системы. Теперь пользователи не имеют прав на изменение папки «Система», доступно только чтение, отключение SIP ничего не меняет. Также, она переместила все свои предустановленные приложения в данную папку, кроме браузера Safari.

Как отключить SIP на Mac (macOS)

Отключить функцию из самой системы не получится, это можно сделать лишь из режима восстановления (иначе теряется весь смысл защиты).

- Выключите/включите или перезагрузите Mac

- При загрузке компьютера удерживайте зажатыми клавиши ⌘Cmd + R пока на дисплее не появится логотип Apple

В терминале введите команду csrutil disable и нажмите Enter

Проверить статус состояния защиты можно с помощью команды csrutil status

Иногда отключение SIP может привести к цикличной загрузке Mac в режим Recovery вместо обычного режима. Чтобы устранить эту проблему, при последующей перезагрузке удерживайте на клавиатуре клавишу ⌥Option (Alt) для загрузки в режим выбора дисков. Далее выберите диск с системой и кликните по нем мышкой или нажмите Enter

После загрузки Mac Вы сможете внести нужные для вас изменения, но помните, нужно быть предельно осторожным, чтобы не «наломать дров», так как после отключения защиты целостности системы все вносимые изменения в систему Вы делаете на свой страх и риск.

По внесению всех изменений рекомендуется обратно включить SIP, проделайте те же шаги — снова перезагрузитесь в «Режим восстановления», запустите терминал, только теперь введите команду:

Хотите получать больше полезной информации? Подписывайтесь на наши страницы в соц.сетях: Facebook, Twitter и Вконтакте, а также делитесь этой и другими статьями со своими друзьями

Источник

Защита компьютера Mac от вредоносного ПО

В macOS есть множество функций, помогающих защитить Ваш Mac и Ваши личные данные от вредоносных программ, или malware. Одним из способов распространения вредоносного ПО является его встраивание в безобидно выглядящие приложения.

Этот риск можно уменьшить, если использовать ПО, полученное только из надежных источников. Настройки «Защита и безопасность» позволяют Вам указать источники ПО, установленного на Вашем Mac.

На Mac выберите меню Apple

> «Системные настройки», нажмите «Защита и безопасность», затем нажмите «Основные».

Если слева внизу отображается запертый замок

Выберите источники, из которых Вы разрешаете устанавливать программное обеспечение:

App Store. Разрешить только приложения, загруженные из Mac App Store. Это наиболее безопасный параметр. Все разработчики приложений, представленных в Mac App Store, идентифицированы Apple, и каждое приложение проходит проверку, прежде чем попадает в магазин. macOS проверяет приложение перед первым запуском, чтобы убедиться, что приложение не было изменено после предоставления его разработчиком. При возникновении проблем с приложением Apple удаляет его из Mac App Store.

App Store и установленные разработчики. Разрешить приложения из Mac App Store и приложения установленных разработчиков. Установленные разработчики зарегистрированы в Apple и могут отправлять свои приложения в Apple для проверки безопасности. Если с приложением возникают проблемы, Apple может отозвать его авторизацию. macOS проверяет приложение перед первым запуском, чтобы убедиться, что приложение не было изменено после предоставления его разработчиком.

Помимо приложений, небезопасными могут быть также другие типы файлов. Скрипты, веб-архивы и архивы Java могут потенциально нанести вред системе. Конечно, не все такие файлы опасны, но при открытии любых загруженных файлов следует соблюдать осторожность. Когда Вы собираетесь впервые открыть такой файл, отображается предупреждение. Запуск приложения в обход настроек безопасности.

Источник

AV-Test: Тестирование 12 антивирусов для MacOS Sierra

Любой пользователь MacOS Sierra может улучшить защиту системы с помощью стороннего антивируса. Хотя Apple изначально предоставляет надежные собственные механизмы защиты для MacOS Sierra, существует вероятность вредоносных заражений. Многие из протестированных антивирусов продемонстрировали эффективную защиту и практически не создали дополнительную нагрузку на тестовый Mac. Некоторые продукты доступны бесплатно.

Хотя количество вредоносных программ для MacOS Sierra значительно меньше, чем для Windows, этот факт не делает их менее опасными. Очень часто говорят о низкой вероятности успешной атаки для данной платформы. Но если это происходит, то вызывает тотальный хаос. Одной из успешных вредоносных атак для Mac считается Flashback. Угрозы имели действительный сертификат Apple и не блокировались встроенной защитой MacOS Sierra, что привело к заражению нескольких сотен тысяч компьютеров.

Протестировано 12 антивирусов

Вместо того, чтобы отключать внутренние механизмы защиты MacOS Sierra, все участники тестирования дополняют и усиливают ее. На первый взгляд, это может вызвать повышение нагрузки на системные ресурсы и снижение производительности. Именно поэтому в данном испытании лаборатория проверяла не только надежность защиты, но и влияние на ресурсы компьютера.

В тесте участвовали антивирусы:

3 продукта доступны бесплатно, по крайней мере для использования в личных, некоммерческих целях.

4 антивируса показали максимальную эффективность защиты

Тестирование антивирусов для MacOS Sierra: 4 из 12 протестированных продуктов смогли безошибочно обнаружить все вредоносные образцы.

В тесте на обнаружение вредоносных образцов сразу 4 антивируса смогли идентифицировать все угрозы: AVG AntiVirus, Bitdefender Antivirus, SentinelOne и Sophos Home. Большинство остальных продуктов показали хорошие, но не идеальные уровни обнаружения. F-Secure SAFE обнаружил более 60 процентов угроз, а Webroot SecureAnywhere — всего 22,6 процентов. Хотя в испытании использовались только 31 вредоносных объекта, все они были новыми и зарегистрированными с сентября по октябрь 2016 года. В конце концов, целью теста заключалась в проверке идентификации новых угроз, а не старых известных зловредов.

Дополнительно, AV-Test проверила, какие продукты могут обнаруживать угрозы для Windows. Хотя MacOS Sierra может быть непроницаема для распакованных троянов и других угроз, они могут нанести ущерб ПК Windows в гетерогенных сетях. Результаты данного теста не были оценены отдельным рейтингом и не представлены на графиках. Хотя это не основная задача антивирусов для Mac, они показали здесь высокую эффективность: Bitdefender идентифицировал и удалил 100 процентов зловредов тестовой коллекции, состоящей из более 7000 образцов. Avast, ESET, Sentinel, Kaspersky и AVG показали уровень обнаружения Windows угроз от 99,5 до 99,9 процентов.

1 процент дополнительной нагрузки

Небольшое снижение производительности при решении повседневных задач: большинство участников теста оказали минимальное влияние на систему во время обычных операций, хотя есть исключения.

Все участники тестирования должны были пройти тест на производительность. В данном испытании исследователи выполняли копирование набор данных на эталонную систему, общий объем которых составлял 27,3 гигабайт. Кроме того, выполнялась загрузка файлов из сети. В качестве базисного значения была зафиксирована 241 секунда.

Для прохождения данного теста Sentinel понадобилась всего 242 секунды, что лишь не секунду дольше эталонного значения. Антивирусы от Symantec, ESET и Kaspersky Lab также уложились в 2-3 секундный интервал свыше базового показателя. 3 секунды задержки соответствуют дополнительной нагрузке системы в 1,2 процента.

Bitdefender, AVG, Sophos и Webroot отстали от эталона тоже незначительно — от 9 до 16 секунд, а F-Secure, Panda и Intego — до 64 секунд. Avast оказался на последнем месте и замедлил тестовые операции на 287 секунд относительно эталонной системы. Этот результат объясняется серьезной задержке на этапе загрузки файлов из сети. Разработчики объясняют эту особенность слишком тщательной веб-защитой. Она отлично справляется с вредоносными и мошенническими сайтами, но замедляет скачивание объектов из Интернета.

Без ложных срабатываний

В качестве дополнительной проверке был проведен тест реакции антивирусов на надежные легитимные приложения. В данном испытании все прошло безошибочно — ни один из продуктов не выдал ошибочные срабатывания.

Дополнительно AV-Test проверила адекватности обработки потенциально нежелательных программ. Такие программы не приносят серьезного ущерба, и поэтому не классифицируются как вредоносные программы. Хотя с точки зрения лаборатории раздражительные программы, которые выполняют нежелательные действия также являются угрозами. У разработчиков антивирусов часто бывает другая позиция на этот счет.

Для данного теста в систему было установлено более 4000 ПНП. Лучше всего справился продукт от Kaspersky Lab, хотя другие антивирусы отработали достойно. Лишь один из антивирусов совсем не уделяет внимания ПНП.

Хорошая дополнительная защита для MacOS Sierra

Если для вас решающее значение имеет эффективность защиты, то AVG, Bitdefender, Sentinel и Sophos станут лучшим выбором с этой позиции. Если учитывать влияние на производительность, то самым сбалансированным продуктом является Sentinel. Продукт не оказал заметной нагрузки на компьютер MacOS Sierra, в отличие от других продуктов, которые нагрузили систему на 3-5 процентов.

Решения от AVG и Sophos можно использовать бесплатно в некоммерческих целях. Хотя они более ресурсоемкие, чем платные продукты, все в конечном итоге зависит от ваших возможностей и требований.

Источник

Как защитить Mac от взлома в macOS High Sierra

Недавно обнаруженная уязвимость в macOS High Sierra позволяет любому желающему получить права суперпользователя на Mac без пароля и проверок безопасности. В этом материале мы расскажем о двух способах принятия мер безопасности против взлома Вашего Mac.

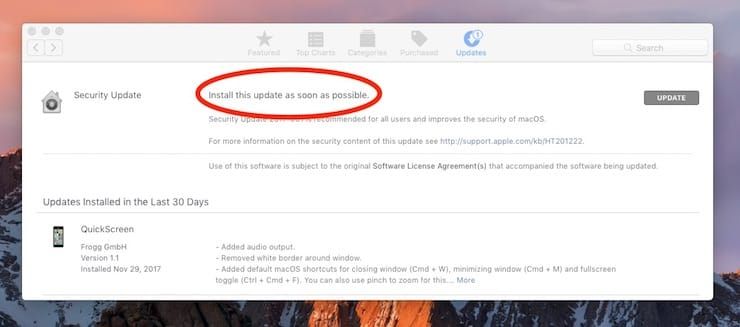

Способ 1 — установка патча от Apple

Apple выпустила обновление для системы безопасности, которое устраняет уязвимость, позволяющую обходить аутентификацию учетной записи Aдминистратора без предоставления пароля. Обновление, исправляющее уязвимость, доступно в Mac App Store.

Способ 2 — установка нового пароля для пользователя «root»

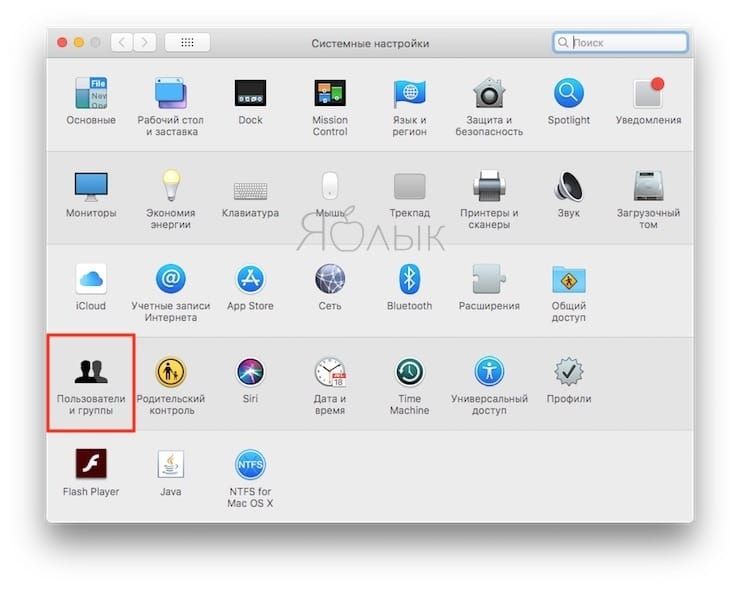

1. Откройте «Системные настройки».

2. Выберите «Пользователи и группы».

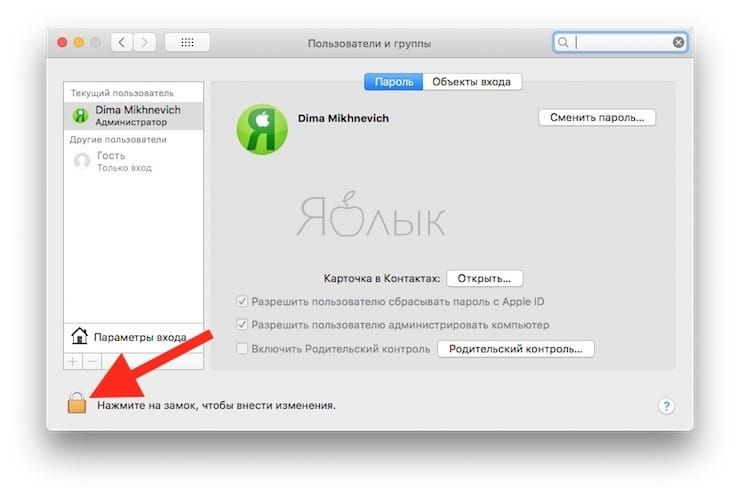

3. Нажмите на значок в виде замка, чтобы внести изменения.

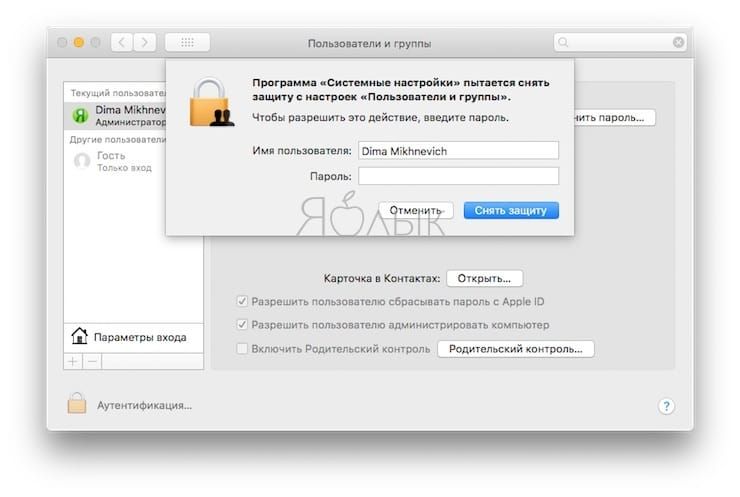

4. Введите логин и пароль администратора и нажмите кнопку «Снять защиту».

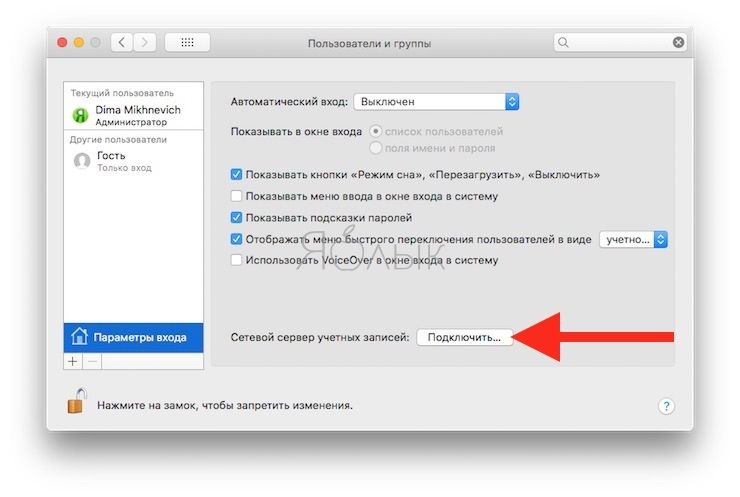

5. Нажмите на «Параметры входа».

6. Нажмите на «Подключить».

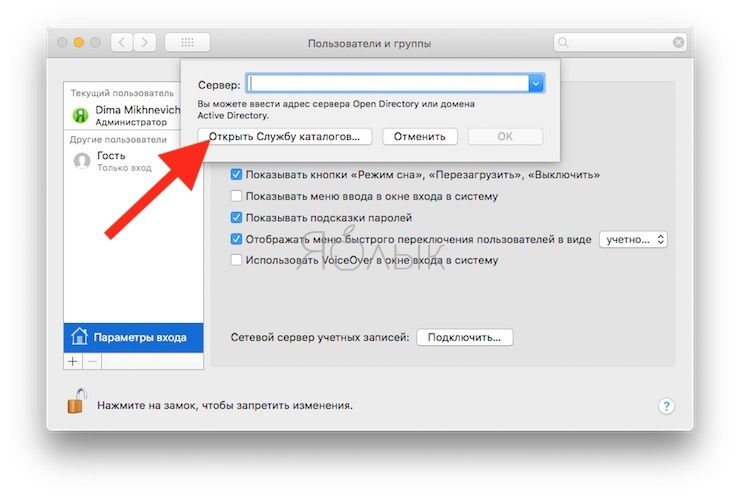

7. Выберите «Отрыть Службу каталогов».

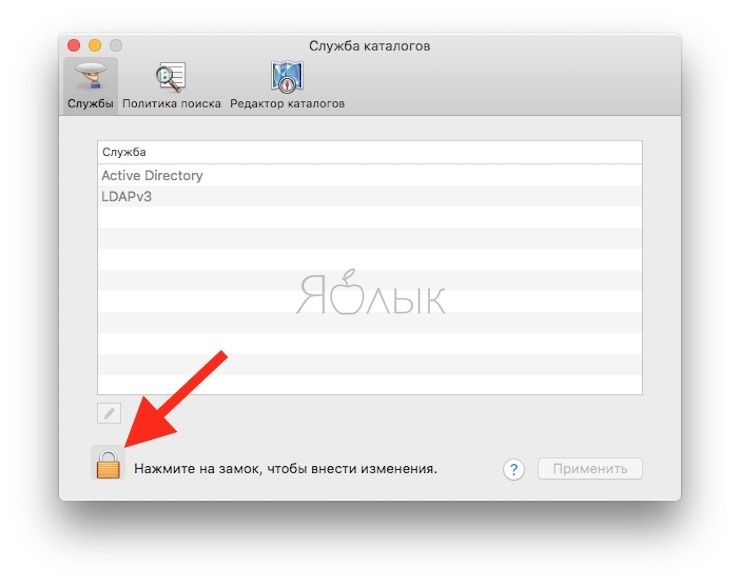

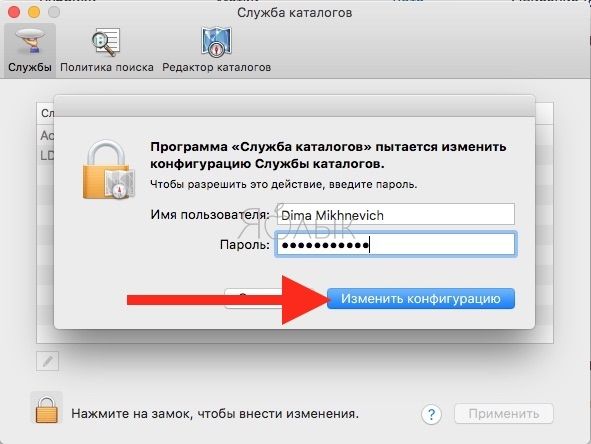

8. Кликните на окно «Служба каталогов» и нажмите на иконку с изображением замка, после чего введите логин и пароль администратора.

9. Выберите в меню «Правка» -> «Включить корневого пользователя» и введите новый пароль для пользователя root. После того, как вы это сделаете, зайти в учетную запись суперпользователя с пустым паролем уже будет нельзя.

В случае, если учетная запись суперпользователя активирована, повторите все вышеописанные шаги, только в разделе «Правка» выберите опцию «Отключить корневого пользователя».

Источник

Блокирование подключений к Mac с помощью брандмауэра

Брандмауэр может защитить Mac от нежелательных контактов, инициированных другими компьютерами при подключении к Интернету или сети. Однако Ваш Mac по-прежнему может разрешать доступ через брандмауэр для некоторых служб и приложений. Например:

Если Вы включили службу общего доступа, например общий доступ к файлам, macOS открывает определенный порт, через который эта служба будет обмениваться данными.

Приложение, служба или другая система может запросить и получить разрешение на доступ через брандмауэр или может быть подписана надежным сертификатом, и поэтому ему будет дано разрешение на доступ.

Для повышения контроля можно выбрать приложения и службы и указать, предоставлять ли им доступ через брандмауэр.

Включение брандмауэра

На Mac выберите меню Apple

> «Системные настройки», нажмите «Защита и безопасность», затем нажмите «Брандмауэр».

Если слева внизу отображается запертый замок

Нажмите «Включить брандмауэр».

Чтобы задать дополнительные настройки безопасности, нажмите «Параметры брандмауэра» и выполните одно из следующих действий:

Разрешить подключение только определенным приложениям и службам. Нажмите кнопку «Добавить»

Разрешить подключение только важным приложениям и службам. Установите флажок «Блокировать все входящие подключения».

Автоматически разрешать встроенному ПО входящие подключения. Установите флажок «Автоматически разрешать встроенному ПО входящие подключения».

Автоматически разрешить загруженным подписанным программам принимать входящие подключения. Установите флажок «Автоматически разрешать загруженному подписанному ПО входящие подключения».

Можно включить режим невидимости, чтобы затруднить хакерам и вредоносным программам обнаружение Вашего Mac. Выберите «Включить режим невидимости»

Настройка брандмауэра для служб и приложений

На Mac выберите меню Apple

> «Системные настройки», нажмите «Защита и безопасность», затем нажмите «Брандмауэр».

Если слева внизу отображается запертый замок

Нажмите «Параметры брандмауэра».

Если кнопка «Параметры брандмауэра» неактивна, сначала нажмите «Включить брандмауэр», чтобы включить брандмауэр на компьютере Mac.

Нажмите кнопку «Добавить»

Блокировка доступа через брандмауэр может негативно повлиять на работу приложения или другого программного обеспечения, зависящего от такого доступа.

Важно! Некоторые приложения, которые не отображаются в списке, могут получать доступ через брандмауэр. К их числу могут также относиться системные приложения, службы и процессы, снабженные цифровой подписью, которые автоматически открываются другими приложениями. Чтобы заблокировать доступ таких программ, добавьте их в список.

Если Ваш Mac обнаружит попытку подключения к приложению, которую Вы не добавляли в список и которому не разрешали доступ, появится окно предупреждения с вопросом, хотите ли Вы разрешить подключение по сети или через Интернет. Пока Вы не предпримете действий, это сообщение остается на экране, а все попытки подключения к приложению будут блокироваться.

Источник