- Инструкция по защите RDP подключения

- Переименуйте стандартную учетную запись администратора

- Блокировка RDP-подключений для учетных записей с пустым паролем

- Смена стандартного порта Remote Desktop Protocol

- Защита от буртфорса

- Защита удаленного доступа

- Пример 1. Доступ с устройств на ОС Windows

- Пример 2. Доступ с устройств на ОС Windows

- Пример 3. Доступ с устройств на ОС Astra Linux

- Пример 4. Доступ с устройств на различных операционных системах

- Преимущества

Инструкция по защите RDP подключения

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

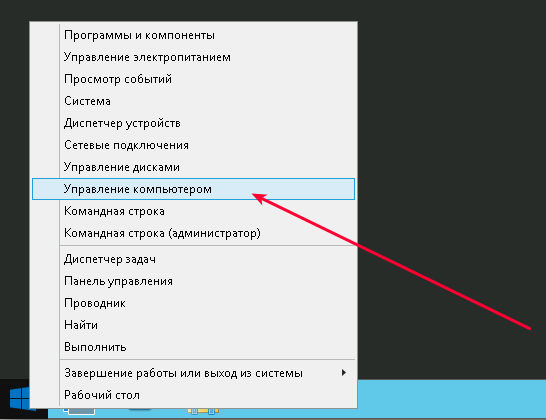

Нажмите Win + X и выберите «Управление компьютером»:

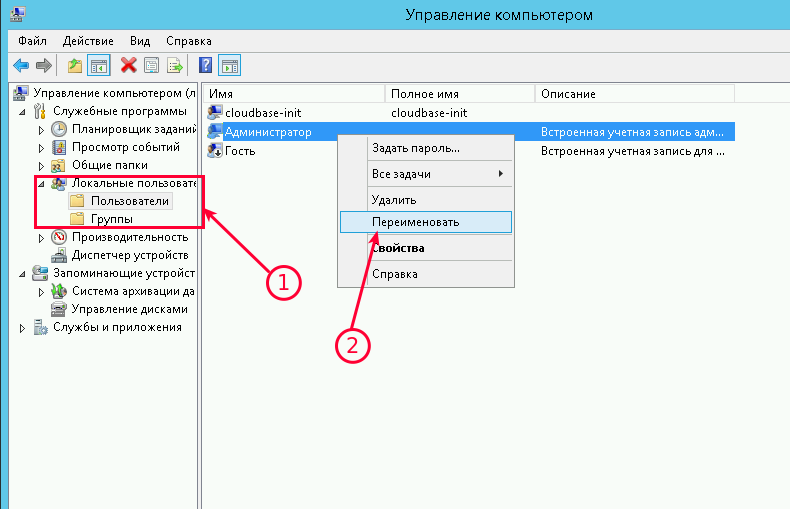

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Блокировка RDP-подключений для учетных записей с пустым паролем

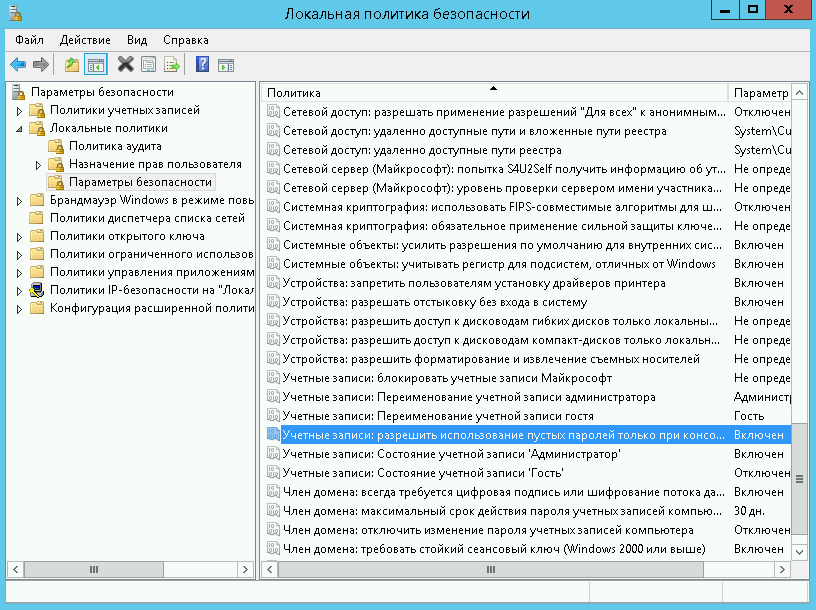

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

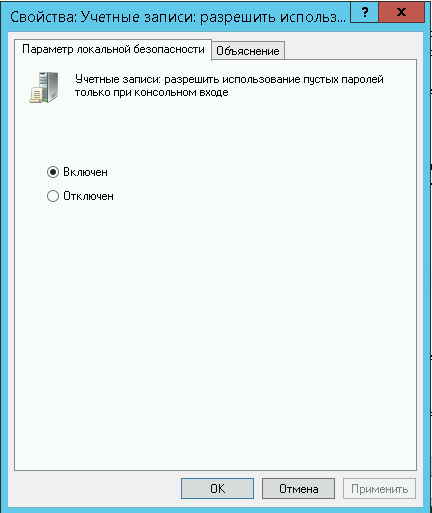

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей. » и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

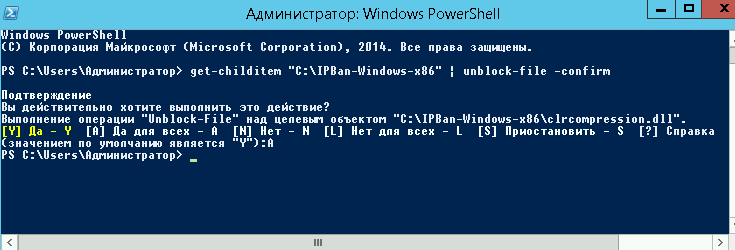

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershellи «ОК») и воспользуйтесь командой следующего вида:

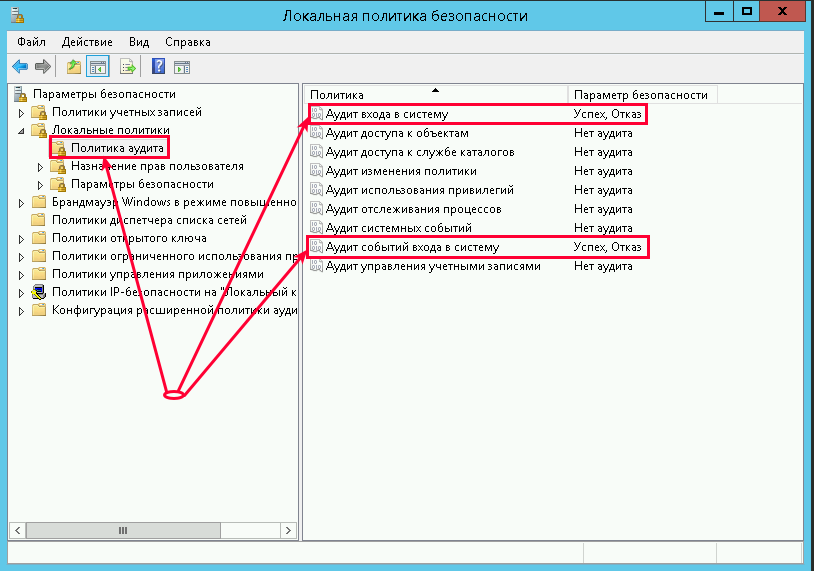

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

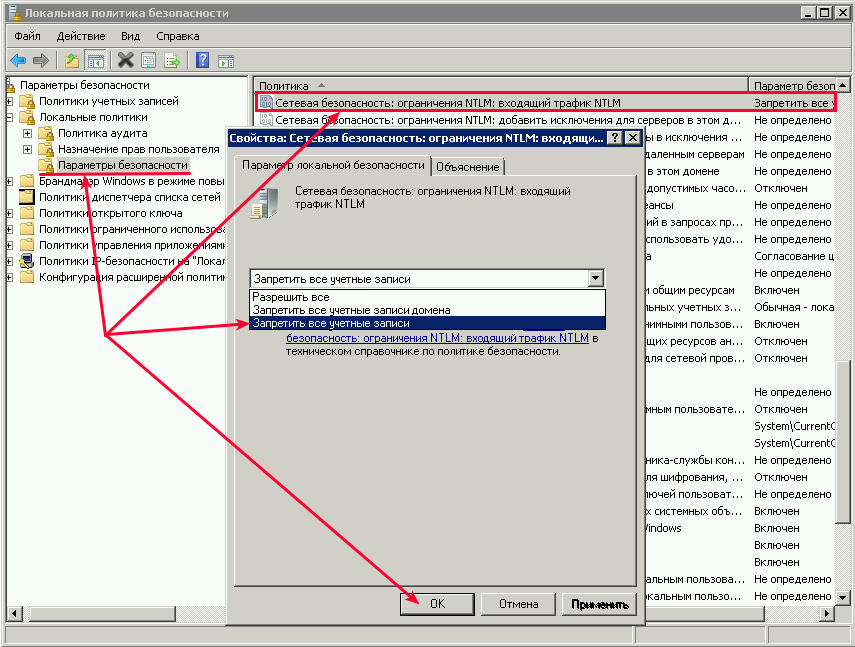

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

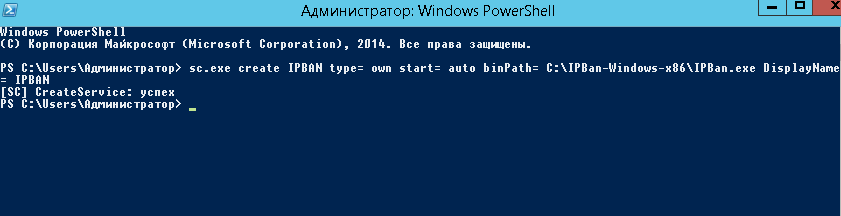

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

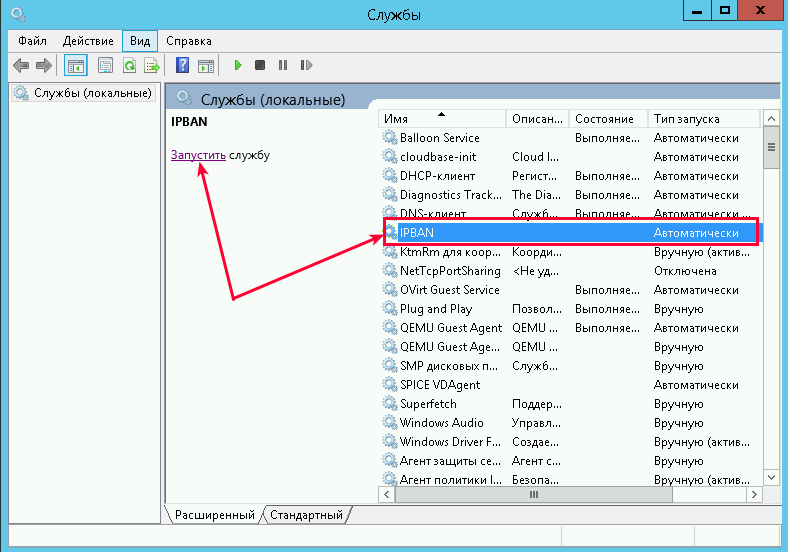

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

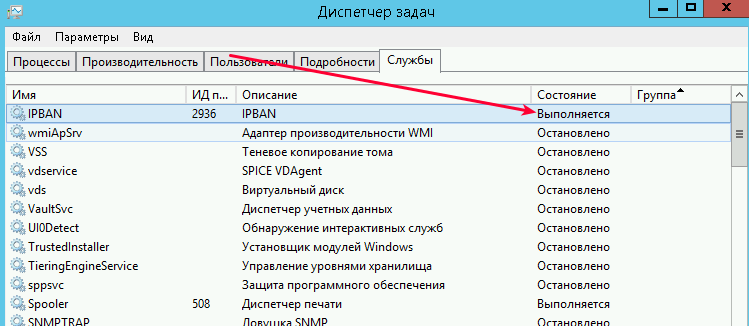

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

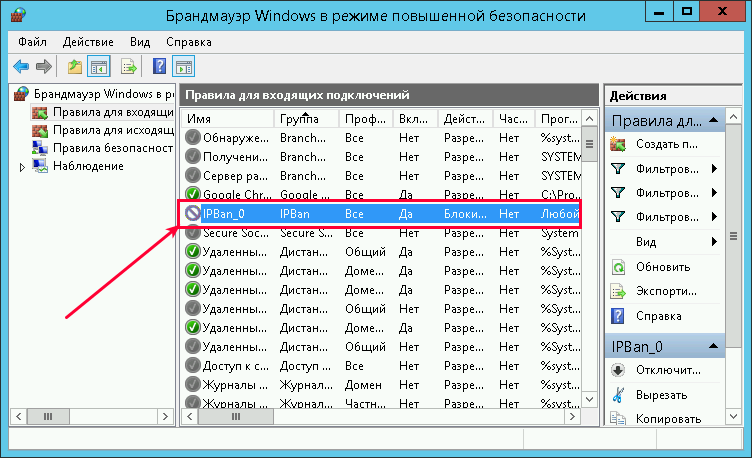

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

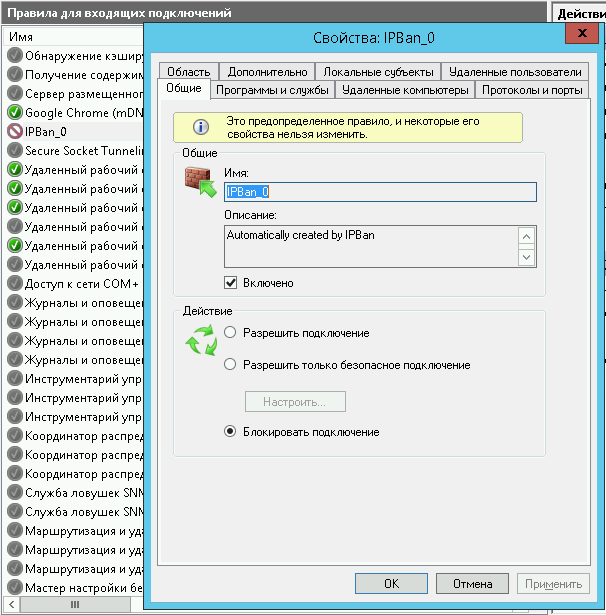

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Защита удаленного доступа

При переводе сотрудников организации на удаленную работу обеспечьте им защищенный доступ к корпоративным информационным ресурсам.

Для организации безопасной удаленной работы сотрудников используйте продукты С-Терра:

- С-Терра Юнит – компактный криптошлюз для ноутбуков, планшетов и персональных компьютеров с любой операционной системой.

- С-Терра Клиент – программный комплекс для ноутбуков и персональных компьютеров с операционной системой Windows.

- С-Терра Виртуальный Шлюз – программный комплекс для работы в гипервизорах (VMware ESXi, Citrix XenServer, Microsoft Hyper-V, KVM, Huawei Fusion).

- С-Терра Клиент А – программный комплекс для пользовательских устройств с операционной системой Astra Linux.

Для приобретения обратитесь к нашим менеджерам по телефону +7 499 940-90-01 или по почте sales@s-terra.ru

Ключевые требования современного бизнеса — скорость и мобильность. Для оперативного решения возникающих задач сотрудникам необходим доступ к корпоративным ресурсам в любое время и в любом месте: дома, в командировке или в отпуске. В таком случае доступ к корпоративным ресурсам, как правило, осуществляется через недоверенную сеть Интернет.

При обработке в информационной системе компании сведений, подлежащих обязательной защите в соответствии с российским законодательством, например, персональных данных (ПДн), становится необходимым использование средств защиты информации (СЗИ), сертифицированных регуляторами: ФСБ России и ФСТЭК России.

Решение С-Терра позволяет реализовать:

- безопасный удаленный доступ с АРМ под управлением ОС Windows и Linux;

- безопасный удаленный доступ с мобильных устройств: Android, iOS, и т.д;

- выполнение требований российского законодательства по защите информации.

Пример 1. Доступ с устройств на ОС Windows

ЗАДАЧА: Обеспечить безопасный удаленный доступ 5 (пяти) сотрудников с рабочих мест (ноутбуков и РС) под управлением ОС Windows.

| Центральный офис | Удалённые пользователи |

|---|---|

| 1 x С-Терра Шлюз (опционально) С-Терра КП на 10 VPN-устройств | 5 х С-Терра Клиент |

| либо | |

| 1 х С-Терра Виртуальный Шлюз (опционально) С-Терра КП на 10 VPN-устройств |

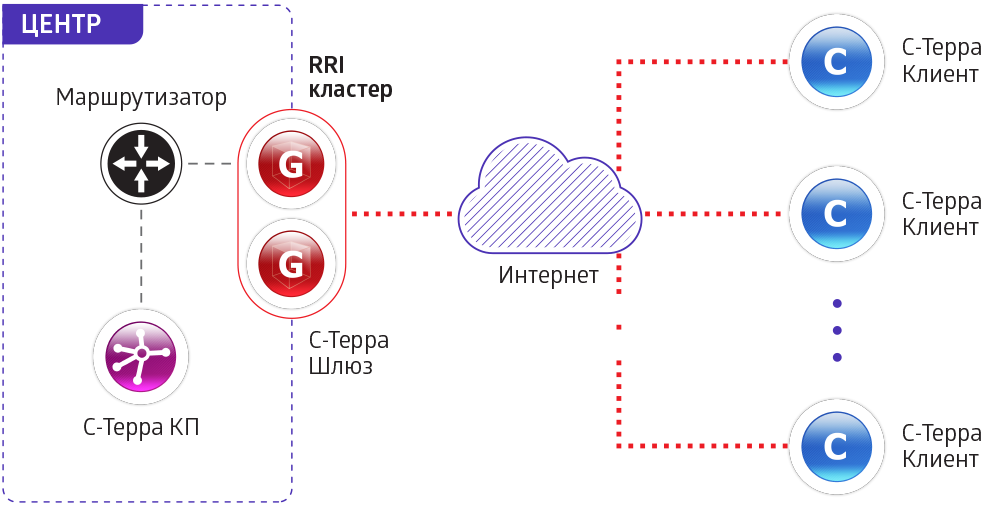

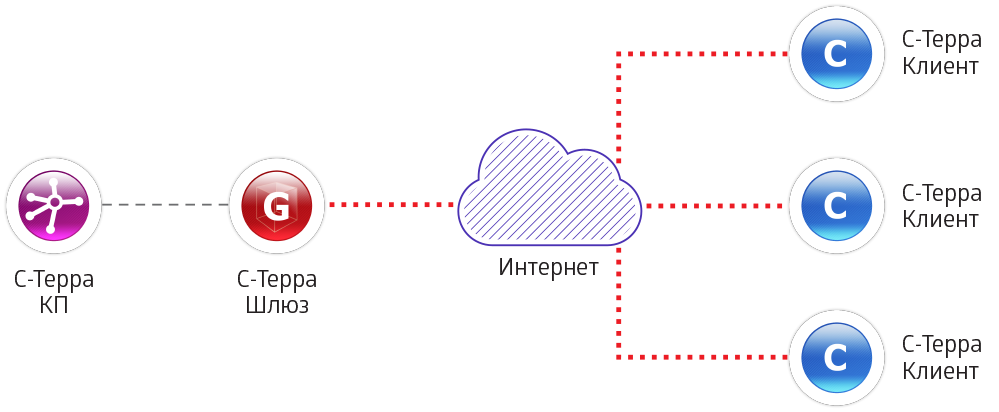

Решение базируется на продуктах С-Терра Шлюз и С-Терра Клиент. В центральном офисе устанавливается шлюз безопасности С-Терра Шлюз, который будет агрегировать на себе клиентские подключения, и опционально С-Терра КП. На рабочие места удаленных пользователей устанавливаются дистрибутивы С-Терра Клиент. Реализована поддержка всех актуальных версий Windows. Клиенты могут использовать любой подходящий вариант подключения (Ethernet, Wi-fi, 4G‑модем). Схема такого решения представлена на рисунке 1:

Рисунок 1. Схема решения для Примера 1

Сценарий настройки решения.

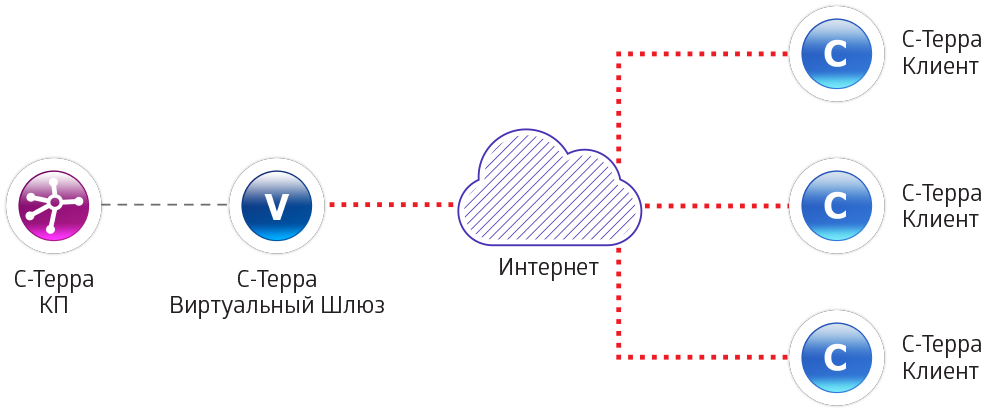

Вместо С-Терра Шлюз для агрегирования клиентских подключений можно использовать С-Терра Виртуальный Шлюз. Схема решения представлена на рисунке 1а:

Рисунок 1а. Схема решения для Примера 1 с использованием С-Терра Виртуальный Шлюз

Пример 2. Доступ с устройств на ОС Windows

ЗАДАЧА: Обеспечить безопасный удаленный доступ 1000 (тысячи) сотрудников с рабочих мест (ноутбуков и РС) под управлением ОС Windows.

| Центральный офис | Удалённые пользователи |

|---|---|

| 2 x С-Терра Шлюз 7000 С-Терра КП с безлимитной лицензией | 1000 х С-Терра Клиент |

| либо | |

| 2 х С-Терра Виртуальный Шлюз С-Терра КП с безлимитной лицензией |

В данном случае в центр рекомендуется установка системы централизованного управления С‑Терра КП, которая автоматизирует процесс создания 1000 дистрибутивов, а также обладает возможностью централизованной групповой смены цифровых сертификатов и политик безопасности.

Рекомендуемая нагрузка на самый мощный шлюз безопасности С-Терра Шлюз 7000 – это 500 VPN‑подключений одновременно, поэтому в центральный офис устанавливается пара шлюзов безопасности. Нагрузка между шлюзами безопасности балансируется по технологии RRI.

Схема решения представлена на рисунке 2:

Рисунок 2. Схема решения для Примера 2

Сценарий настройки.

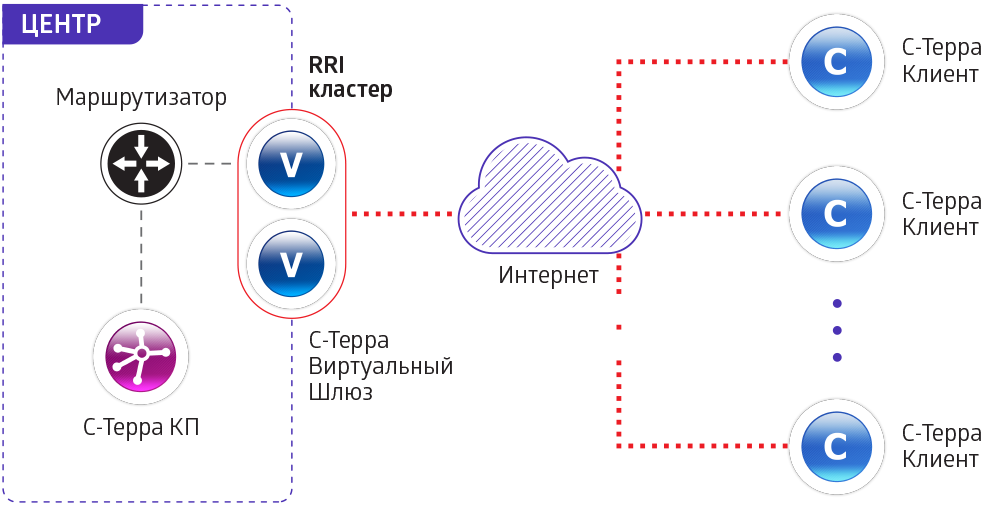

Вместо С-Терра Шлюз также, как и в примере 1, можно использовать С-Терра Виртуальный Шлюз. Схема решения представлена на рисунке 2а:

Рисунок 2а. Схема решения для Примера 2 с использованием С-Терра Виртуальный Шлюз

Пример 3. Доступ с устройств на ОС Astra Linux

ЗАДАЧА: Обеспечить безопасный удаленный доступ 10 (десяти) сотрудников с рабочих мест (ноутбуков и РС) под управлением ОС Astra Linux.

| Центральный офис | Удалённые пользователи |

|---|---|

| 1 x С-Терра Шлюз С-Терра КП на 10 VPN-устройств | 10 х С-Терра Клиент А |

Решение базируется на продуктах С-Терра Шлюз и С-Терра Клиент А. В центральном офисе устанавливается шлюз безопасности С-Терра Шлюз, который будет агрегировать на себе клиентские подключения, и С-Терра КП. На рабочие места удаленных пользователей устанавливаются дистрибутивы С-Терра Клиент А. Все продукты, входящие в состав данного решения, сертифицированы в качестве СКЗИ по классам КС1, КС2, КС3 (при использовании ОС Astra-Linux SE). Таким образом можно защитить взаимодействие рабочих станций в организациях, в которых применение ОС Windows не представляется возможным. Аналогично предыдущим примерам, С Терра Клиент А имеет возможность централизованного развертывания и управления через С-Терра КП.

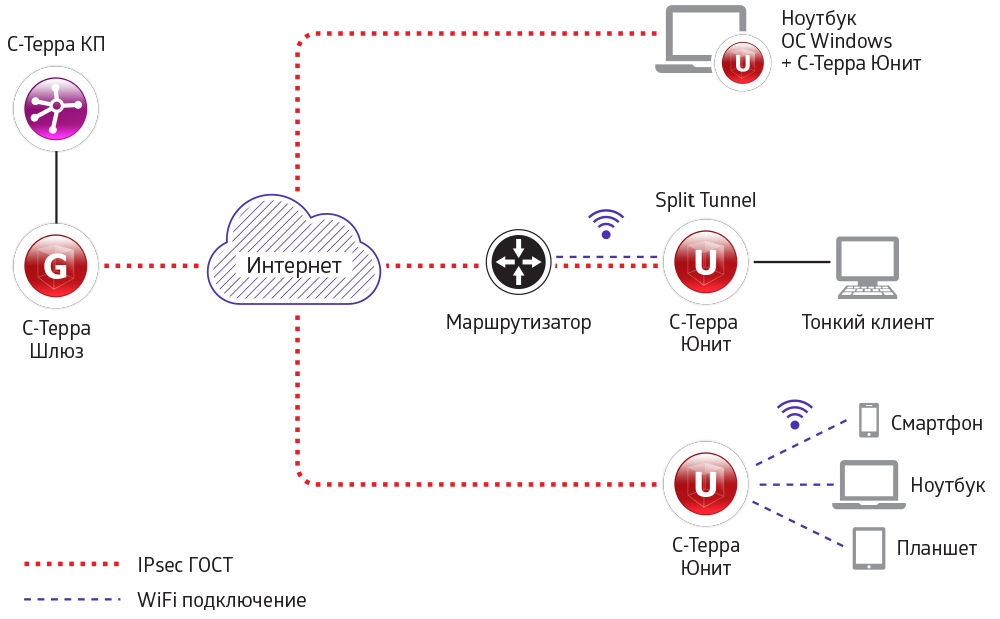

Пример 4. Доступ с устройств на различных операционных системах

Задача: Обеспечить безопасный удаленный доступ сотрудников с 8 мобильных устройств и 2 рабочих мест (ноутбук и РС) (Debian). Мобильные устройства работают на разных операционных системах: Andriod, iOS, Windows и прочие.

| Центральный офис | Удалённые пользователи |

|---|---|

| 1 x С-Терра Шлюз С-Терра КП на 10 VPN-устройств | 10 х С-Терра Юнит |

| либо | |

| 1 х С-Терра Виртуальный Шлюз С-Терра КП на 10 VPN-устройств |

Решение базируется на продуктах С-Терра Шлюз и С-Терра Юнит. В центральном офисе устанавливается шлюз безопасности С-Терра Шлюз, к которому будут осуществляться все клиентские подключения, и С-Терра КП.

С-Терра Юнит – специализированный персональный шлюз безопасности, который не зависит от операционной системы устройства, трафик которого оно защищает. По умолчанию поддерживаются как проводные, так и беспроводные (WiFi, 3G/4G) каналы связи. Скорость шифрования устройства составляет до 10 Мбит/с. Данной пропускной способности достаточно для обеспечения корректной работы телефонов, ноутбуков, планшетов, промышленных контроллеров и других типов устройств.

Схема решения представлена на рисунке 3:

Рисунок 3. Схема решения из Примера 4

Преимущества

Заказчик может выбрать между классическими программными IPsec клиентами (С-Терра Клиент) и специализированными персональными шлюзами безопасности (С-Терра Юнит). В случае использования С-Терра Юнит заказчик не ограничен операционными системами и типами защищаемых устройств.

Организация удаленного защищенного доступа в корпоративную сеть при помощи С-Терра Юнит с использованием С-Терра КП.

С-Терра КП способна выполнять функции центра управления сертификатами путем интеграции С‑Терра КП с сервисом Microsoft CA и криптопровайдером КриптоПро CSP. Система С-Терра КП опциональна для небольших сетей (Пример 1), так как на малом количестве устройств трудозатраты не являются критичными. Для больших сетей (Пример 2), с помощью системы С-Терра КП процесс замены цифровых сертификатов централизуется и автоматизируется, поддерживаются и групповые операции обновления. С-Терра КП также является основным инструментом конфигурирования С‑Терра Юнит и С‑Терра Клиент А.

На все компоненты решения распространяется 1 год бесплатной технической поддержки. На аппаратные платформы С-Терра Юнит предоставляется 1 год гарантии, а на аппаратные платформы С-Терра Шлюз – 3 года гарантии.

Описанные пошаговые инструкции по настройке продукта С-Терра Шлюз в различных топологиях:

Построение VPN туннеля между шлюзом и клиентом.

Доступ к ресурсам при аутентификации с использованием RADIUS-сервера.

Инспекция трафика в центре.

Инструкции содержат описание процесса настройки от состояния «из коробки» до проверки работоспособности готового стенда.