- Создание зашифрованной флешки Kali Linux Encrypted Persistence

- 1. Создание загрузочной флешки

- 2. Создание зашифрованного раздела и установка его параметров

- 3. Проверка работоспособности

- Создание зашифрованной флешки Kali Linux Encrypted Persistence

- 1. Создание загрузочной флешки

- 2. Создание зашифрованного раздела и установка его параметров

- 3. Проверка работоспособности

- Kali USB с зашифрованным разделом, поддерживающим постоянное хранение (Persistence)

- Новые дефолтные опции загрузки Kali

Создание зашифрованной флешки Kali Linux Encrypted Persistence

В данной статье описывается метод создания загрузочной флешки с системой Kali Linux, функционал которой позволяет создать зашифрованный раздел, где будут храниться все её параметры, установленные программы и данные. Шифрование производится посредством алгоритма aes c ключом 256 бит (настроить шифрование вы можете на свой вкус, изучив команду cryptsetup).

1. Создание загрузочной флешки

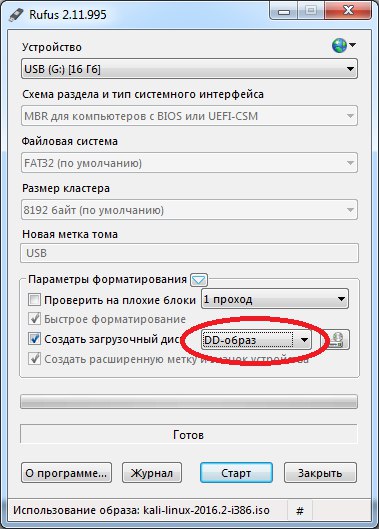

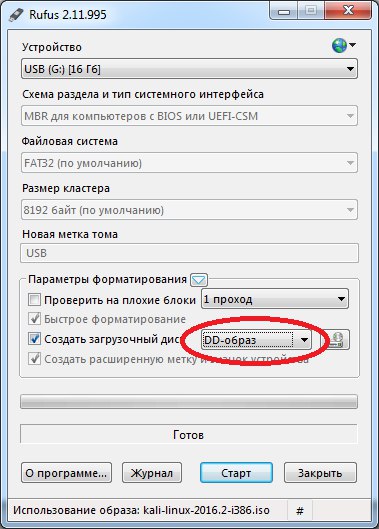

Для записи образа используйте программу Rufus. Выберите устройство, на которое будет распакован образ, далее выберите iso-образ системы и из выпадающего списка выберите DD-образ.

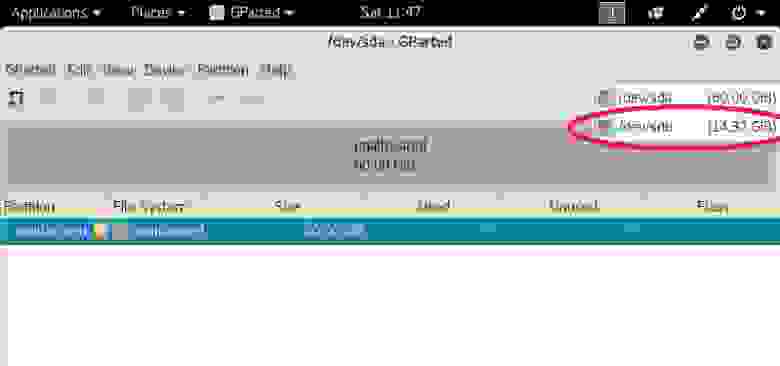

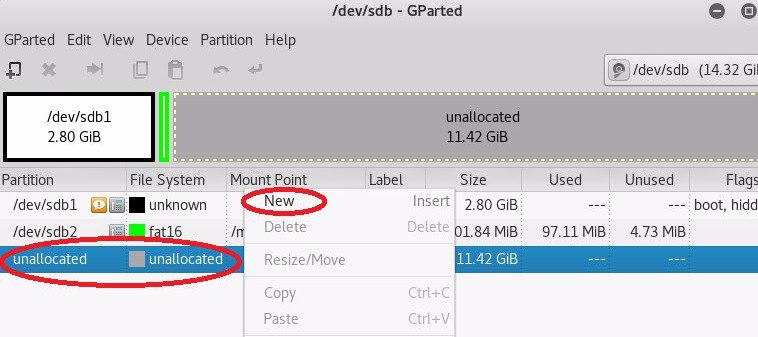

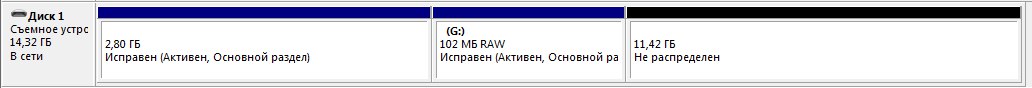

После развертывания образа структура разделов флешки примет следующий вид:

Структура разделов:

— 2.80 ГБ – образ системы Kali Linux;

— 102 Мб – загрузчик;

— 11,42 Гб – нераспределённая область, которая будет использоваться для шифрования.

2. Создание зашифрованного раздела и установка его параметров

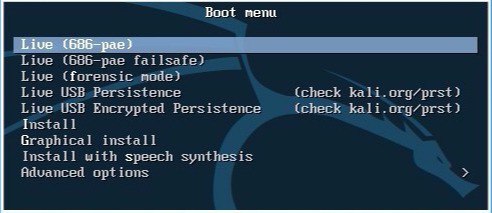

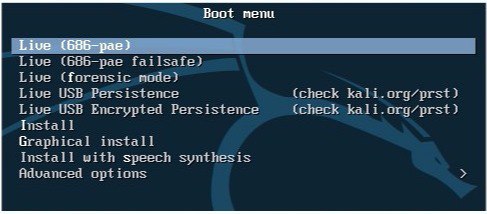

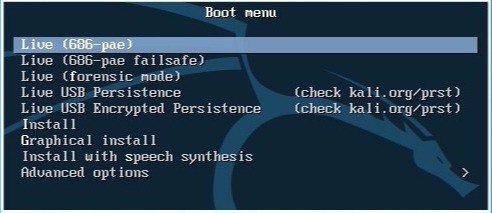

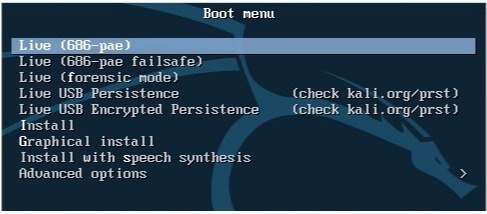

Выполните загрузку с флешки и выберите пункт меню Live(686-pae).

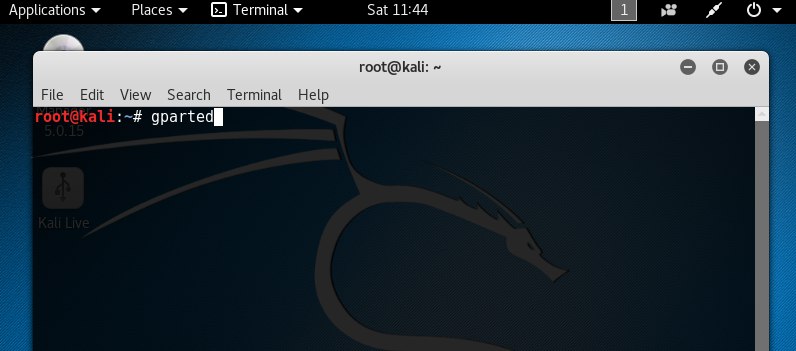

Запустите терминал и выполните команду gparted для запуска редактора разделов.

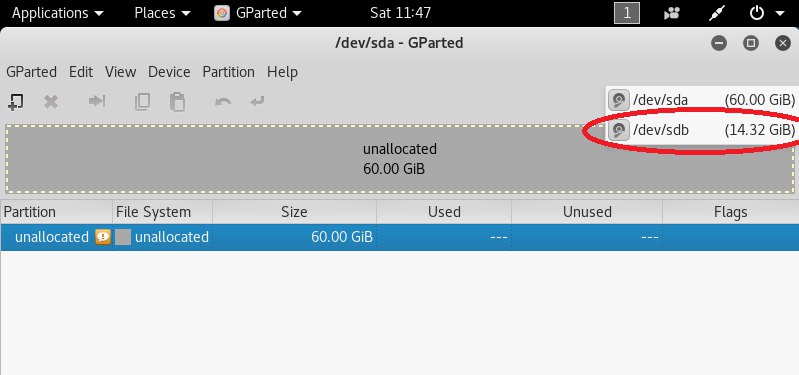

В открывшемся окне из выпадающего списка выберите флешку, с которой вы загрузились.

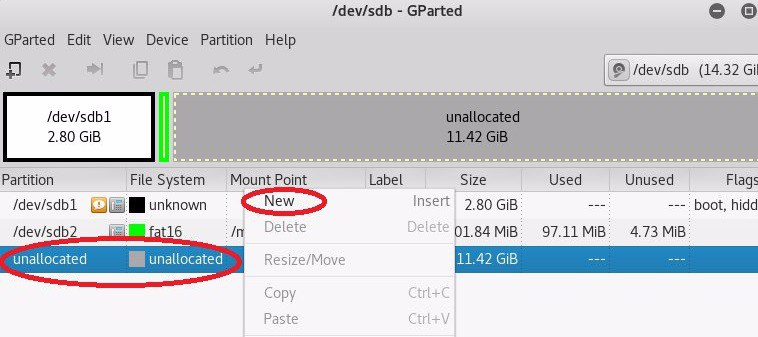

Далее выберите нераспределённое место на диске и создайте новый раздел(ext4).

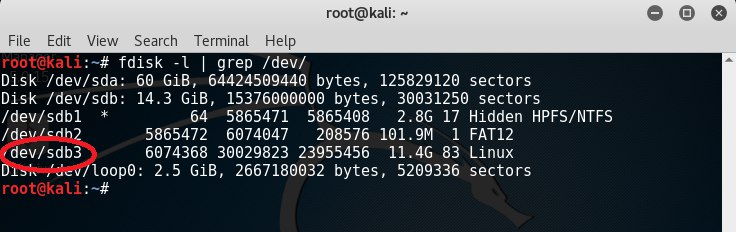

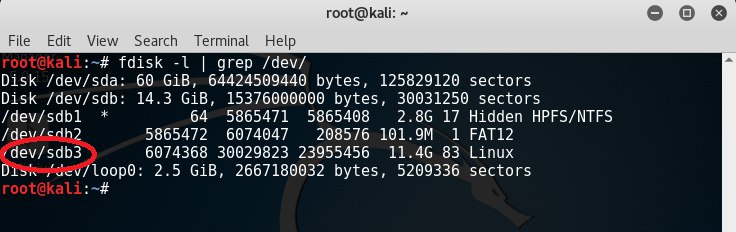

После создания раздела откройте терминал и выполните команду fdisk –l | grep /dev/ для отображения доступных устройств. Нас интересует устройство /dev/sdb3.

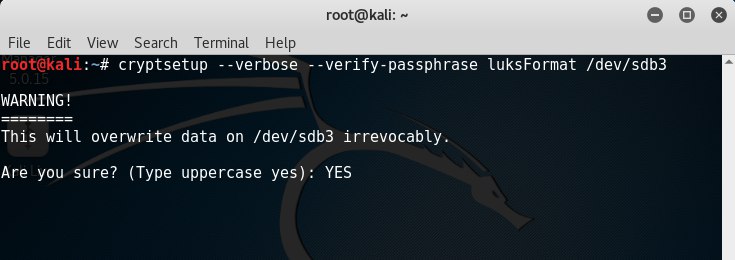

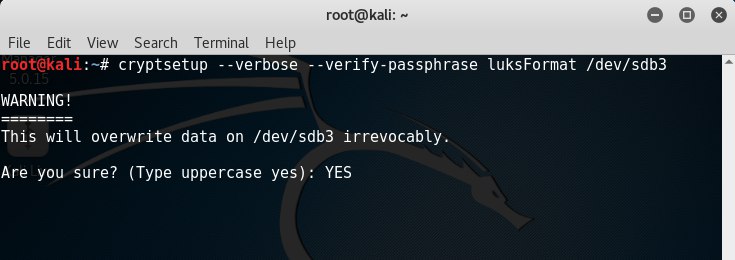

Для шифрования раздела введите команду cryptsetup —verbose —verify-passphrase luksFormat /dev/sdb3, далее введите YES.

После этого программа потребует ввести пароль, под которым осуществится шифрование раздела и предложит его подтвердить.

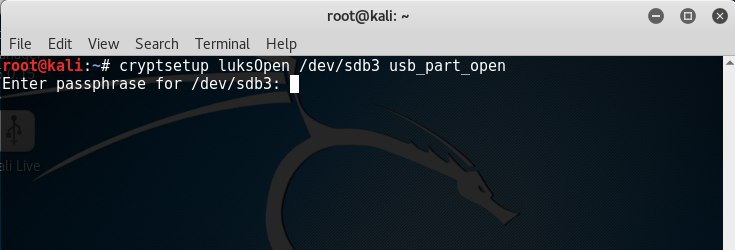

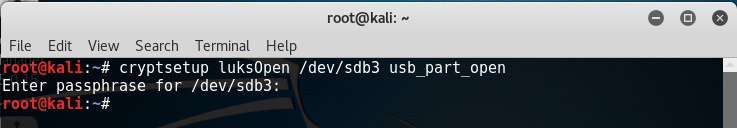

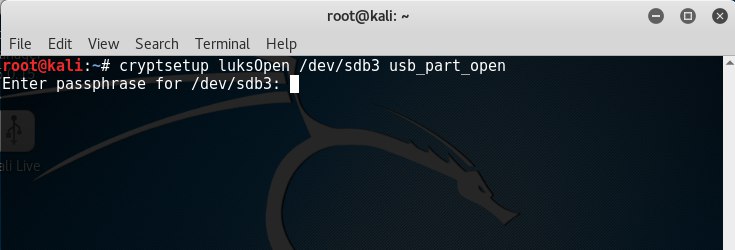

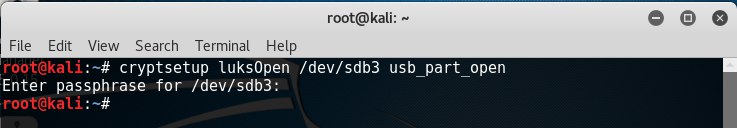

Подключите зашифрованный раздел командой cryptsetup luksOpen /dev/sdb3 usb_part_open, введите пароль. Раздел инициализируется, как устройство с именем usb_part_open.

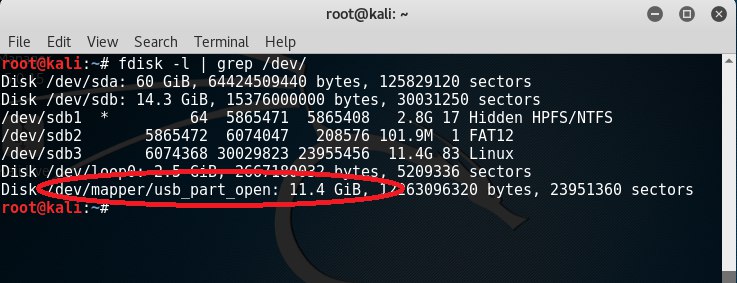

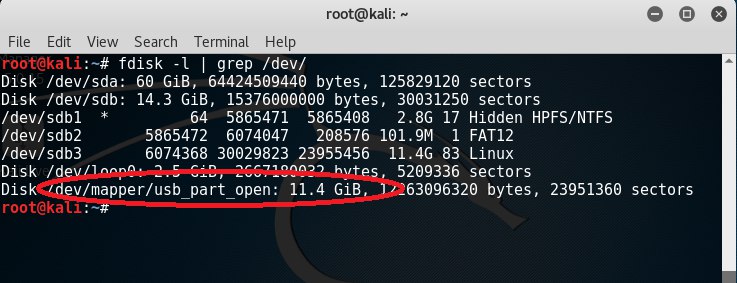

Выполните команду fdisk –l | grep /dev/ и убедитесь, что устройство /dev/mapper/usb_part_open подключено.

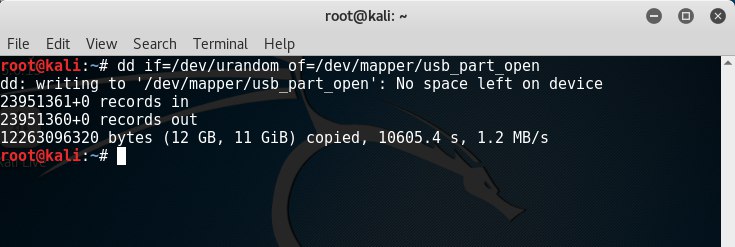

Заполните устройство случайными, псевдослучайными числами либо нулями выполнив одну из команд на ваше усмотрение:

— dd if=/dev/random of=/dev/mapper/usb_part_open — данная команда заполнит устройство случайными числами. Операция будет выполняться продолжительное время(считать в днях);

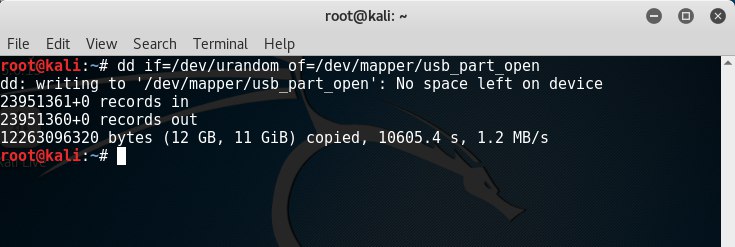

— dd if=/dev/urandom of=/dev/mapper/usb_part_open — данная команда заполнит устройство псевдослучайными числами. Операция будет выполняться продолжительное время(считать в часах);

— dd if=/dev/zero of=/dev/mapper/usb_part_open — заполнение нулями.

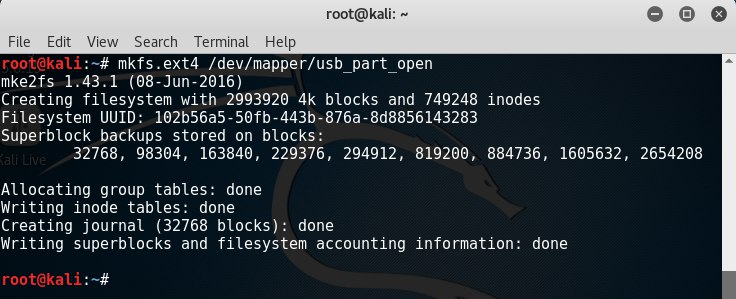

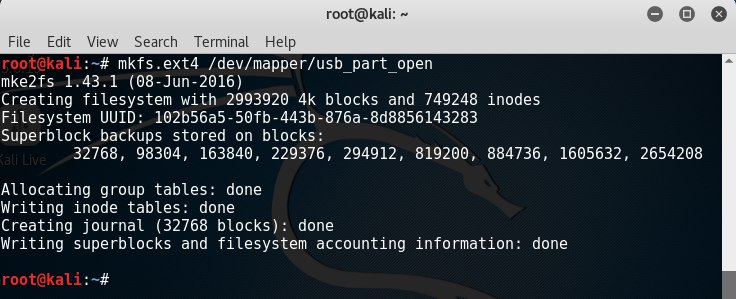

Выполните форматирование заполненного случайными числами раздела командой mkfs.ext4 /dev/mapper/usb_part_open.

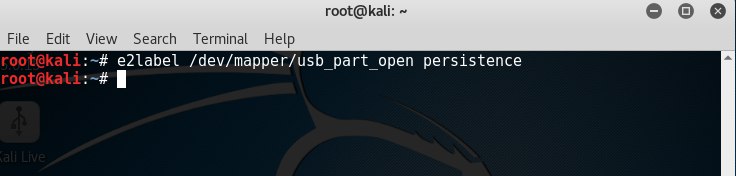

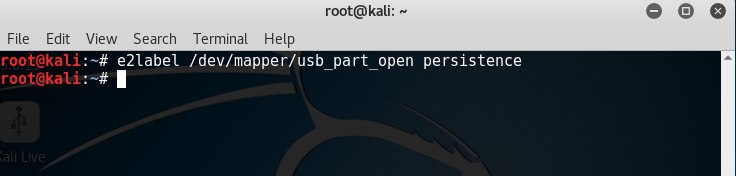

Присвойте разделу название “persistence” командой e2label /dev/mapper/usb_part_open persistence.

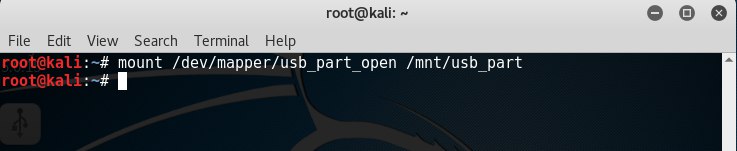

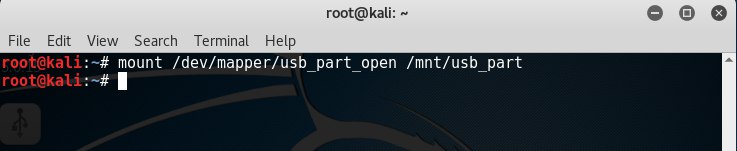

Монтируйте данный раздел к заранее созданной папке, к примеру, /mnt/usb_part командой mount /dev/mapper/usb_part_open /mnt/usb_part (обычно в новых версиях системы данная команда не требуется, раздел автоматически подключается после форматирования и определяется в проводнике).

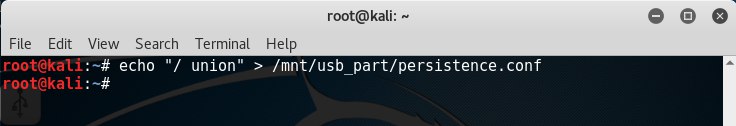

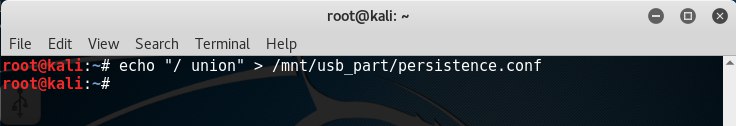

Создайте конфигурационный файл в корне зашифрованного раздела командой echo “/ union” > /mnt/usb_part/persistence.conf.

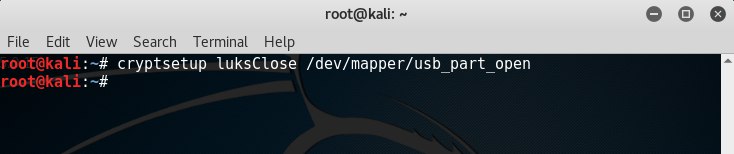

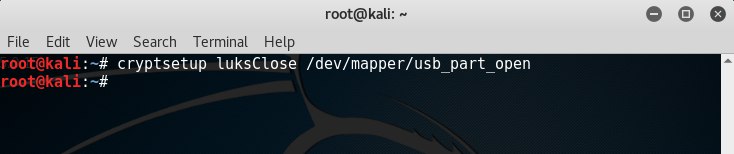

Закройте зашифрованный раздел командой cryptsetup luksClose /dev/mapper/usb_part_open.

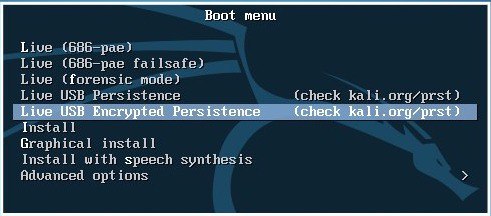

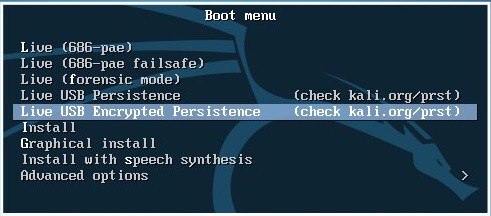

Перезагрузите систему и выполните вход под Live USB Encrypted Persistence.

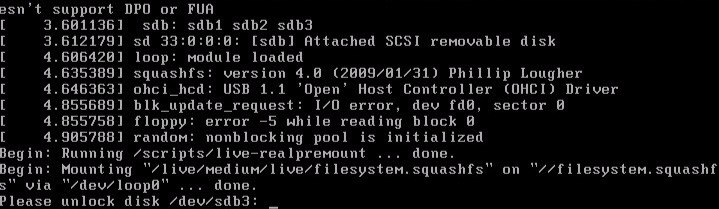

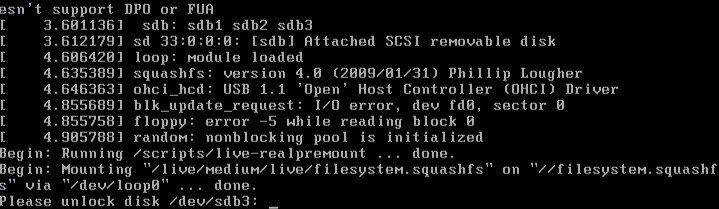

При загрузке потребуется ввести пароль от зашифрованного раздела (при вводе пароля символы не отображаются).

Создание зашифрованной системы завершено.

3. Проверка работоспособности

При первой загрузке ОС в режиме Encrypted Persistence на зашифрованном разделе создаются системные файлы и папки, для их просмотра выполните следующие действия:

— Перезагрузите систему в незашифрованном режиме Live(686-pae).

— подключите зашифрованный раздел как устройство командой cryptsetup luksOpen /dev/sdb3 usb_part_open.

— Откройте проводник и выберите подключенное устройство persistence. Вы увидите созданный ранее конфигурационный файл persistence.conf и системные папки. В папке rw находится наша зашифрованная система, под которой мы загружаемся. Следовательно, в папке rw сохраняются все изменения произведённые в системе загруженной в зашифрованном режиме.

Если вы загружаетесь в обычном(незашифрованном) режиме, то после перезагрузки все изменения и файлы удаляются.

Источник

Создание зашифрованной флешки Kali Linux Encrypted Persistence

1. Создание загрузочной флешки

Для записи образа используйте программу Rufus. Выберите устройство, на которое будет распакован образ, далее выберите iso-образ системы и из выпадающего списка выберите DD-образ.

После развертывания образа структура разделов флешки примет следующий вид:

Структура разделов:

— 2.80 ГБ – образ системы Kali Linux;

— 102 Мб – загрузчик;

— 11,42 Гб – нераспределённая область, которая будет использоваться для шифрования.

2. Создание зашифрованного раздела и установка его параметров

Выполните загрузку с флешки и выберите пункт меню Live(686-pae).

Запустите терминал и выполните команду gparted для запуска редактора разделов.

В открывшемся окне из выпадающего списка выберите флешку, с которой вы загрузились.

Далее выберите нераспределённое место на диске и создайте новый раздел(ext4).

После создания раздела откройте терминал и выполните команду fdisk –l | grep /dev/ для отображения доступных устройств. Нас интересует устройство /dev/sdb3.

Для шифрования раздела введите команду cryptsetup —verbose —verify-passphrase luksFormat /dev/sdb3, далее введите YES.

После этого программа потребует ввести пароль, под которым осуществится шифрование раздела и предложит его подтвердить.

Подключите зашифрованный раздел командой cryptsetup luksOpen /dev/sdb3 usb_part_open, введите пароль. Раздел инициализируется, как устройство с именем usb_part_open.

Выполните команду fdisk –l | grep /dev/ и убедитесь, что устройство /dev/mapper/usb_part_open подключено.

Заполните устройство случайными, псевдослучайными числами либо нулями выполнив одну из команд на ваше усмотрение:

— dd if=/dev/random of=/dev/mapper/usb_part_open — данная команда заполнит устройство случайными числами. Операция будет выполняться продолжительное время(считать в днях);

— dd if=/dev/urandom of=/dev/mapper/usb_part_open — данная команда заполнит устройство псевдослучайными числами. Операция будет выполняться продолжительное время(считать в часах);

— dd if=/dev/zero of=/dev/mapper/usb_part_open — заполнение нулями.

Выполните форматирование заполненного случайными числами раздела командой mkfs.ext4 /dev/mapper/usb_part_open.

Присвойте разделу название “persistence” командой e2label /dev/mapper/usb_part_open persistence.

Монтируйте данный раздел к заранее созданной папке, к примеру, /mnt/usb_part командой mount /dev/mapper/usb_part_open /mnt/usb_part (обычно в новых версиях системы данная команда не требуется, раздел автоматически подключается после форматирования и определяется в проводнике).

Создайте конфигурационный файл в корне зашифрованного раздела командой echo “/ union” > /mnt/usb_part/persistence.conf.

Закройте зашифрованный раздел командой cryptsetup luksClose /dev/mapper/usb_part_open.

Перезагрузите систему и выполните вход под Live USB Encrypted Persistence.

При загрузке потребуется ввести пароль от зашифрованного раздела (при вводе пароля символы не отображаются).

Создание зашифрованной системы завершено.

3. Проверка работоспособности

При первой загрузке ОС в режиме Encrypted Persistence на зашифрованном разделе создаются системные файлы и папки, для их просмотра выполните следующие действия:

— Перезагрузите систему в незашифрованном режиме Live(686-pae).

— подключите зашифрованный раздел как устройство командой cryptsetup luksOpen /dev/sdb3 usb_part_open.

— Откройте проводник и выберите подключенное устройство persistence. Вы увидите созданный ранее конфигурационный файл persistence.conf и системные папки. В папке rw находится наша зашифрованная система, под которой мы загружаемся. Следовательно, в папке rw сохраняются все изменения произведённые в системе загруженной в зашифрованном режиме.

Если вы загружаетесь в обычном(незашифрованном) режиме, то после перезагрузки все изменения и файлы удаляются.

Источник

Kali USB с зашифрованным разделом, поддерживающим постоянное хранение (Persistence)

Ещё с мая 2014 года были добавлены потрясающие новые функции в Kali, которые позволяют установить Live Kali на USB с возможностью постоянного сохранения (Persistence). Это означает, что теперь вы можете создавать загрузочный диск Kali USB, позволяющий вам или загрузиться в чистую live версию Kali, или же наложить её на содержание зашифрованного раздела со способностью сохранять файлы и изменения во время загрузки, который позволит вам безопасно сохранять ваши изменения на USB диск между перезагрузками. Если вы добавили ещё и функцию LUKS nuke (самоуничтожение зашифрованного диска) в этот микс в купе с отличным диском 32GB USB 3.0 вы получите для себя быстрый, универсальный и безопасный «Набор инструментов тестов на проникновения для путешественника».

Новые дефолтные опции загрузки Kali

С версии Kali 1.0.7 и более поздних, всё, что нужно для работы зашифрованной Live USB с возможностью постоянного сохранения уже доступно в релизе ISO, включая изменённое загрузочное меню, которое также содержит две персистентные опции загрузки:

Чтобы любая опция из этих возможностей постоянного сохранения работала, вначале нам нужно записать Kali ISO на USB устройство а затем приготовить раздел со способностью сохранять файлы, который также может быть зашифрован. Как это сделать рассказано в статье «Добавление возможности постоянного сохранения (Persistence) к вашим Kali Live USB».

Следуя следующим простым командам вы сможете обезопасить ваши данные на USB в разделе, который даёт возможность постоянного сохранения (Persistence), во время путешествия. Конечно, если вы убер параноик, вы ещё можете задействовать функцию Kali LUKS nuke (самоуничтожения) для этого изменяемого раздела. Следуя примеру из статьи о зашифрованном разделе LUKS, расположенном в /dev/sdb2. Вы можете добавить ключ LUKS nuke (самоуничтожения) следующим образом:

После того, как ключ nuke (уничтожения) установлен, то для полного уничтожения данных зашифрованного раздела, который поддерживает возможность постоянной записи и хранения, нужно ввести ключ nuke (самоуничтожения) во время загрузки.

Источник