- Альтернативы TrueCrypt. Программы для шифрования отдельных файлов или целых дисков

- Это не шутка!

- Что использовать теперь?

- Неизвестные уязвимости

- Как создать контейнер файлов, зашифрованный с помощью BitLocker

- Как создать контейнер файлов, зашифрованный с помощью BitLocker

- Виджеты на рабочий стол

- В Экселе не двигается курсор по ячейкам: в чем может быть проблема?

- Не работает правая кнопка мыши в Excel: где кроется проблема?

- Не работает фильтр в Excel: загвоздка, на которую мы часто не обращаем внимания

- Не отображаются листы в Excel: как вернуть вкладки без танцев с бубнами

- Создание виртуального жесткого диска

- Шифрование виртуального жесткого диска с помощью BitLocker

- Блокировка и отключение образа диска

- Замена BitLocker – обзор VeraCrypt – системы шифрования данных

- Преимущества VeraCrypt

- Как установить VeraCrypt

- Создайте зашифрованный контейнер

- Создайте скрытый зашифрованный контейнер

- Смонтировать зашифрованный контейнер или раздел

- Зашифровать обычный раздел

- Зашифровать системный раздел

- Советы по эффективному использованию VeraCrypt

Альтернативы TrueCrypt. Программы для шифрования отдельных файлов или целых дисков

Свободно распространяемая программа TrueCrypt с открытым исходным кодом была популярна на протяжении 10 лет благодаря свой независимости от основных вендоров. Создатели программы публично неизвестны. Среди самых известных пользователей программы можно выделить Эдварда Сноудена и эксперта по безопасности Брюса Шнайера. Утилита позволяет превратить флеш-накопитель или жесткий диск в защищенное зашифрованное хранилище, в котором конфиденциальная информация скрыта от посторонних глаз.

Таинственные разработчики утилиты объявили о закрытии проекта в среду 28 мая, объяснив, что использование TrueCrypt небезопасно. «ВНИМАНИЕ: Использовать TrueCrypt небезопасно, т.к. программа может содержать неустраненные уязвимости» — такое сообщение можно увидеть на странице продукта на портале SourceForge. Далее следует еще одно обращение: «Вы должны перенести все данные , зашифрованные в TrueCrypt на зашифрованные диски или образы виртуальных дисков, поддерживаемые на вашей платформе».

Независимый эксперт по безопасности Грэм Клули вполне логично прокомментировал сложившуюся ситуацию: «Настало время подыскать альтернативное решение для шифрования файлов и жестких дисков».

Это не шутка!

Первоначально появлялись предположения, что сайт программы был взломан киберпреступниками, но теперь становится ясно, что это не обман. Сайт SourceForge сейчас предлагает обновленную версию TrueCrypt (которая имеет цифровую подпись разработчиков), во время установки которой предлагается перейти на BitLocker или другой альтернативный инструмент.

Профессор в области криптографии университета Джона Хопкинаса Мэтью Грин сказал: «Очень маловероятно, что неизвестный хакер идентифицировал разработчиков TrueCrypt, украл их цифровую подпись и взломал их сайт».

Что использовать теперь?

Сайт и всплывающее оповещение в самой программе содержит инструкции по переносу файлов, зашифрованных TrueCrypt на сервис BitLocker от Microsoft, который поставляется вместе с ОС Microsoft Vista Ultimate/Enterprise, Windows 7 Ultimate/Enterprise и Windows 8 Pro/Enterprise. TrueCrypt 7.2 позволяет дешифровать файлы, но не позволяет создавать новые зашифрованные разделы.

Самой очевидной альтернативой программе является BitLocker, но есть и другие варианты. Шнайер поделился, что он возвращается к использованию PGPDisk от Symantec. Symantec Drive Encrpytion (110 долларов за одну пользовательскую лицензию) использует хорошо известный и проверенный метод шифрования PGP.

Существуют и другие бесплатные альтернативы для Windows, например DiskCryptor. Исследователь по компьютерной безопасности, известный как The Grugq в прошлом году составил целый список альтернатив TrueCrypt, который актуален и по сей день.

Йоханнес Ульрих, научный руководитель технологического института SANS пользователям Mac OS X рекомендует обратить внимание на FileVault 2, который встроен в OS X 10.7 (Lion) и более поздние ОС данного семейства. FileVault использует 128-битное шифрование XTS-AES, которое применяется в агентстве национальной безопасности США (NSA). По мнению Ульриха пользователи Linux должны придерживаться встроенного системного инструмента Linux Unified Key Setup (LUKS). Если Вы используете Ubuntu, то установщик этой ОС уже позволяет включить полное шифрование дисков с самого начала.

Тем не менее, пользователям понадобятся другие приложения для шифрования переносных носителей, которые используются на компьютерах с разными ОС. Ульрих сказал, что в этом случае на ум приходит PGP/GnuPG.

Немецкая компания Steganos предлагает воспользоваться старой версией своей утилиты шифрования Steganos Safe (актуальная версия на данный момент — 15, а предлагается воспользоваться 14 версией), которая распространяется бесплатно.

Неизвестные уязвимости

Тот факт, что TrueCrypt может иметь уязвимости в безопасности вызывает серьезные опасения, особенно учитывая, что аудит программы не выявил подобных проблем. Пользователи программы накопили 70 000 долларов для проведения аудита после слухов о том, что агентство национальной безопасности США может декодировать значительные объемы зашифрованных данных. Первый этап исследования, в котором анализировался загрузчик TrueCrypt был проведен в прошлом месяце. Аудит не выявил ни бэкдоров, ни умышленных уязвимостей. Следующая фаза исследования, в которой должны были проверяться используемые методы криптографии была запланирована на это лето.

Грин был одним из экспертов, участвующих в аудите. Он рассказал, что не имел никакой предварительной информации о том, что разработчики планирую закрыть проект. Грин рассказал: «Последнее что я слышал от разработчиков TrueCrypt: «Мы с нетерпением ждем результаты 2 фазы испытания. Спасибо за ваши старания!». Нужно отметить, что аудит продолжится, как было запланировано, несмотря на остановку проекта TrueCrypt.

Возможно, создатели программы решили приостановить разработку, потому что утилита является устаревшей. Разработка прекратилась 5 мая 2014 года, т.е. уже после официального прекращения поддержки системы Windows XP. На SoundForge упоминается: «Windows 8/7/Vista и более поздние системы имеют встроенные средства для шифрования дисков и образов виртуальных дисков». Таким образом, шифрование данных встроено во многие ОС, и разработчики могли посчитать программу больше не нужной.

Чтобы добавить масла в огонь отметим, что 19 мая TrueCrypt была удалена из защищенной системы Tails (любимой системы Сноудена). Причина до конца не ясна, но использовать программу явно не следует – отметил Клули.

Клули также написал: «Будь то обман, взлом или логичный конец жизненного цикла TrueCrypt, становится ясно, что сознательные пользователи не будут чувствовать себя комфортно, доверяя свои данные программе после произошедшего фиаско».

Как создать контейнер файлов, зашифрованный с помощью BitLocker

Как создать контейнер файлов, зашифрованный с помощью BitLocker

Виджеты на рабочий стол

В Экселе не двигается курсор по ячейкам: в чем может быть проблема?

Не работает правая кнопка мыши в Excel: где кроется проблема?

Не работает фильтр в Excel: загвоздка, на которую мы часто не обращаем внимания

Не отображаются листы в Excel: как вернуть вкладки без танцев с бубнами

Технология BitLocker позволяет шифровать целиком диски и разделы, но вы также можете создавать зашифрованные контейнеры для хранения важных данных и их защиты от несанкционированного доступа, причем сделать это можно исключительно с помощью инструментов, встроенных в Windows. Такие зашифрованные контейнеры можно легко перемещать между системами, делать их резервные копии и скрывать.

В этой статье вы узнаете, как создать зашифрованный контейнер на компьютере с Windows. Но имейте в виду, что ваш ПК должен работать под управлением профессиональной или корпоративной версии Windows, поскольку функции BitLocker доступны только в этих редакциях операционной системы.

Создание виртуального жесткого диска

В первую очередь требуется создать файл виртуального жесткого диска (virtual hard drive, VHD-файл) – его также можно называть образом диска. Этот файл хранится на физическом диске, и он может быть использован в качестве виртуального диска. Например, VHD-файл на 2 Гб будет занимать 2 Гб места на физическом жестком диске, при этом Windows будет его видеть как отдельный диск объемом на 2 Гб.

Родной инструмент в Windows «Управление дисками» предоставляет все необходимые средства для создания и работы с VHD-файлами. Получить доступ к этому инструменту быстро и просто с помощью диалога «Выполнить». Нажмите клавишу с логотипом Windows + R, введите команду diskmgmt.msc и нажмите Enter. В Windows 8 и 8.1 есть еще более удобный способ: в левом нижнем углу экрана щелкните правой кнопкой мыши (или нажмите Windows + X на клавиатуре) и выберите пункт «Управление дисками».

В окне «Управление дисками» выберите «Действие >> Создать виртуальный жесткий диск».

Укажите желаемый размер и расположение VHD-файла. Файл будет храниться в выбранном вами месте, и его размер будет именно таким, какой вы укажете в этом окне. В качестве типа виртуального жесткого диска вы можете выбрать «Фиксированный размер», как и рекомендуется. После указания всех параметров нажмите «OK».

VHD появится в виде еще одного диска в окне «Управления дисками» – щелкните на нем правой кнопкой мыши и выберите «Инициализировать диск».

Выберите опцию «Таблица с GUID разделов (GPT – GUID Partition Table)», если вы используете Windows 8 или 8.1. Это новый тип схемы разделов, и он более надежен, так как хранит несколько копий таблицы разделов на диске.

Если вы используете Windows 7, или хотите иметь возможность подключать и располагать доступом к VHD-файлу на системах с Windows 7, выберите «Основная загрузочная запись (MBR – Master Boot Record)».

Теперь нужно создать раздел на VHD. Щелкните правой кнопкой мыши там, где написано «Не распределена» и выберите «Создать простой том».

Далее пройдите через шаги мастера создания простого тома, чтобы создать раздел с файловой системой NTFS. Все параметры вы можете оставить по умолчанию. Единственное, вы можете изменить метку тома: например, присвойте вашему диску имя «Зашифрованный VHD».

Шифрование виртуального жесткого диска с помощью BitLocker

Созданный VHD-файл появится в проводнике в виде обыкновенного диска. Щелкните на нем правой кнопкой мыши и выберите «Включить BitLocker».

Далее пройдите через описанный здесь процесс настройки BitLocker: установите надежный пароль и создайте резервную копию ключа восстановления на случай, если он когда-нибудь вам понадобится.

BitLocker сразу же зашифрует диск, без перезагрузки системы. Это почти мгновенный процесс, если диск пустой. Файлы, хранящиеся на диске, будут зашифрованы и будут храниться внутри VHD.

Блокировка и отключение образа диска

Когда вы закончите с шифрованием, вы можете щелкнуть на диске правой кнопкой мыши и выбрать «Извлечь» для блокировки раздела и отключения VHD-файла на вашем компьютере. Так вы удалите виртуальный диск из списка дисков в папке «Мой компьютер» и окне «Управление дисками».

Чтобы получить доступ к зашифрованному VHD-файлу в будущем, откройте инструмент «Управление дисками» и выберите «Действие >> Присоединить виртуальный жесткий диск». Затем проследуйте к месту хранения VHD-файла на вашем компьютере и присоедините его к системе.

После повторного присоединения зашифрованного диска, вам потребуется ввести ваш пароль, чтобы разблокировать его. Также пароль требуется вводить и после перезагрузки компьютера.

VHD-файл можно легко скопировать и перенести на другую систему. Для этого скопируйте и присоедините VHD-файл к другой системе с Windows Professional или Enterprise, а затем разблокируйте его паролем, чтобы получить доступ к зашифрованным файлам. Однако перед копированием VHD-файла не забывайте извлекать виртуальный диск, чтобы в итоге не получить поврежденный файл.

Замена BitLocker – обзор VeraCrypt – системы шифрования данных

VeraCrypt, преемник TrueCrypt, представляет собой бесплатную многоплатформенную программу оперативного шифрования, аналогичную BitLocker от Microsoft. Первая работает на различных платформах, включая Windows, MacOS, Linux и Raspbian, в отличие от мелкософтной.

Инструмент предлагает множество функций для создания зашифрованных файловых контейнеров, шифрования томов или разделов, шифрования всей операционной системы и т.д. VeraCrypt также добавляет расширенную безопасность своим функциям и устраняет ошибки, обнаруженные в TrueCrypt, делая себя защищенной от «грубой силы» и других виды современных атак.

Звучит интересно? Тогда давай читать дальше. В этом посте мы познакомим вас с VeraCrypt, расскажем о некоторых преимуществах, а также расскажем о том, как установить и использовать этот инструмент для защиты ваших данных.

Преимущества VeraCrypt

Ниже приведены некоторые из его наиболее важных функций VeraCrypt:

- Шифрование «на лету» : данные «магическим образом» шифруются прямо перед сохранением и дешифруются непосредственно перед использованием без какого-либо вмешательства пользователя.

- Никаких временных ограничений : процесс шифрования или дешифрования можно прервать в любое время и возобновить с того момента, когда он был остановлен.

- Скрытые тома : зашифрованные данные могут содержать скрытый зашифрованный том, который трудно найти или идентифицировать.

- Портативный режим : инструмент может работать в портативном режиме, что позволяет переносить его на флэш-накопитель и запускать без установки в системе.

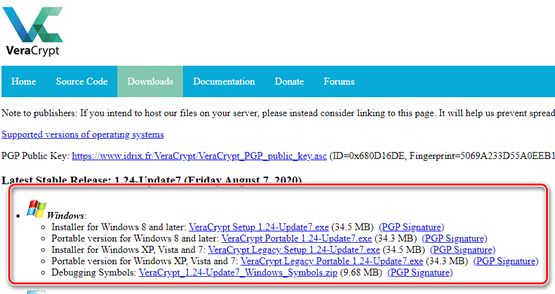

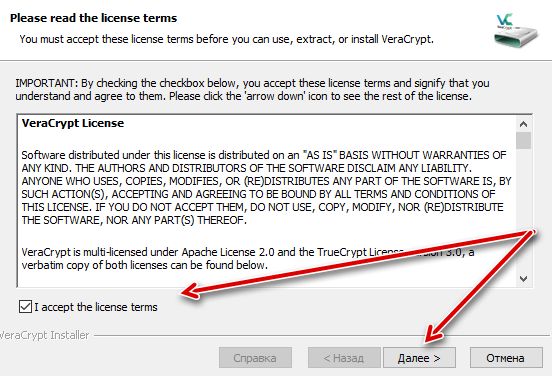

Как установить VeraCrypt

Начнем с установки VeraCrypt в вашей системе. Вам нужно выполнить следующие шаги:

- Загрузите VeraCrypt для своей платформы со страницы загрузки

Поздравляю! VeraCrypt теперь установлена в вашей системе.

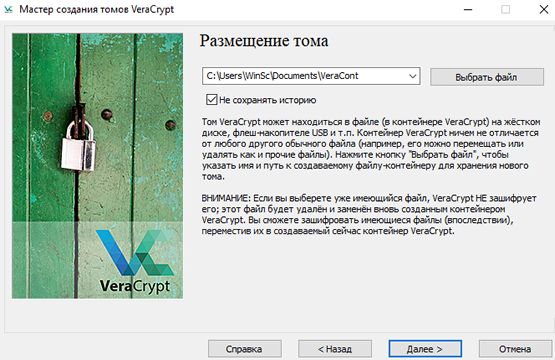

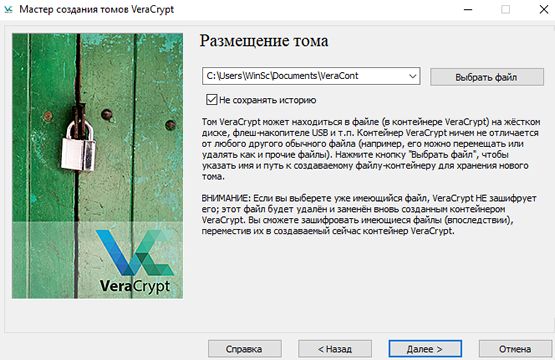

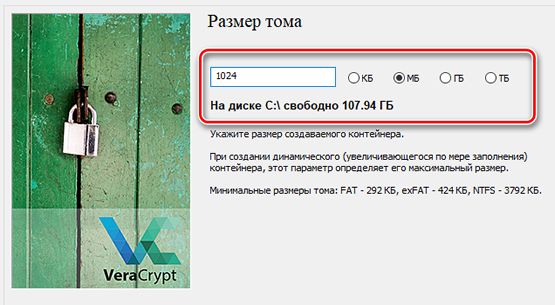

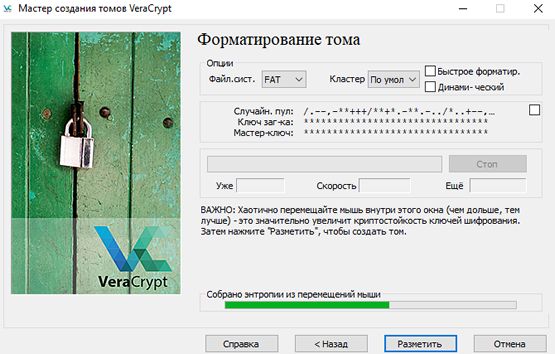

Создайте зашифрованный контейнер

Зашифрованный контейнер – это зашифрованный файл в вашей системе, который образует виртуальный раздел на вашем компьютере. В этом виртуальном разделе вы можете сохранять файлы, чтобы шифровать их на лету.

Чтобы создать зашифрованный том с помощью VeraCrypt, выполните следующие действия:

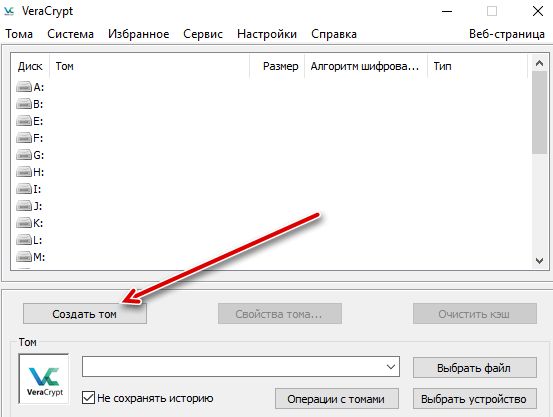

- Откройте VeraCrypt и нажмите Создать том .

Примечание. Зашифрованный контейнер похож на любой обычный файл, поэтому его можно перемещать или удалять. Кроме того, если на этом шаге вы выберете старый файл, он не будет зашифрован, а просто будет заменен новым зашифрованным контейнером.

Ваш том VeraCrypt готов. Вы можете смонтировать его, выполнив действия, указанные ниже, и начать с этого тома защиту своих конфиденциальных данных.

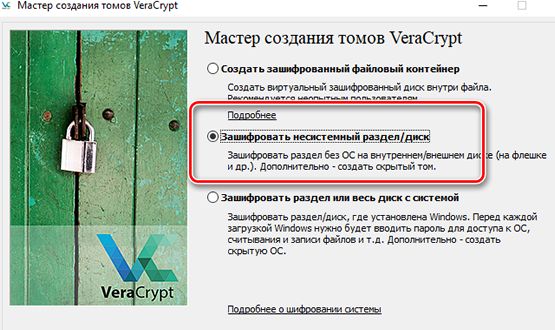

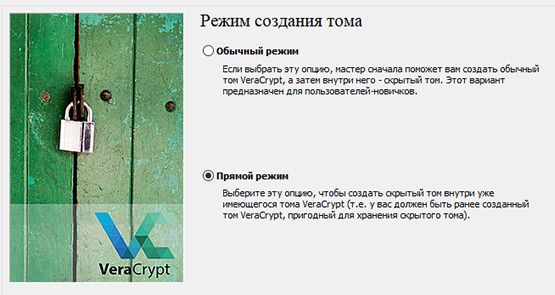

Создайте скрытый зашифрованный контейнер

Скрытый том – это том, созданный внутри существующего зашифрованного тома или контейнера. Этот скрытый том не отслеживается извне и защищен другим паролем. Это означает, что нельзя получить доступ к скрытому тому, даже если знать о его существовании.

Вы можете создать зашифрованный скрытый контейнер, выполнив следующие действия:

- Откройте VeraCrypt и нажмите Создать том .

- Выберите второй вариант Зашифровать несистемный раздел/диск.

Выберите вариант Скрытый том VeraCrypt .

Теперь вы увидите два варианта (как описано ниже) для создания скрытого зашифрованного контейнера/тома. Выберите опцию Прямой режим и нажмите Далее (если вы ещё не создали контейнер, сделайте это, выполнив шаги, указанные выше)

- Нормальный режим: в этом режиме вам предлагается сначала создать внешний том, а затем внутренний скрытый том.

- Прямой режим: в этом режиме предполагается, что вы уже создали внешний том и вам нужно создать только внутренний скрытый том.

После выполнения этих шагов вы успешно создадите скрытый том VeraCrypt, который теперь можно использовать для хранения важных данных, не опасаясь, что кто-либо узнает об этом.

Примечание. Скрытый том находится внутри внешнего тома, поэтому у вас всегда должно быть свободное пространство размером со скрытый том во внешнем томе, иначе данные вашего внутреннего тома будут повреждены.

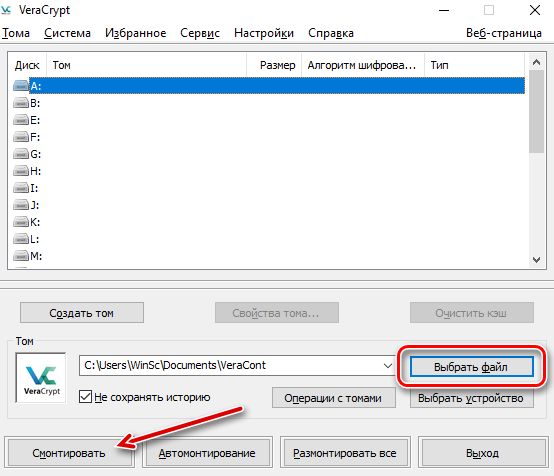

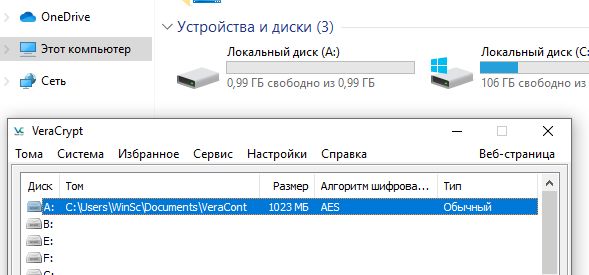

Смонтировать зашифрованный контейнер или раздел

Хотите получить доступ к своим зашифрованным файлам? Это можно сделать следующим образом:

- Откройте VeraCrypt и выберите в списке одну из букв дисков.

- Нажмите Выбрать файл , чтобы смонтировать зашифрованный (или скрытый) контейнер/том, или нажмите Выбрать устройство , чтобы смонтировать зашифрованный раздел в вашей системе.

- Выберите файл при монтировании зашифрованного контейнера или выберите раздел при монтировании зашифрованного раздела и нажмите Смонтировать .

Вы увидите, что раздел смонтирован и доступен в проводнике файлов Windows 10.

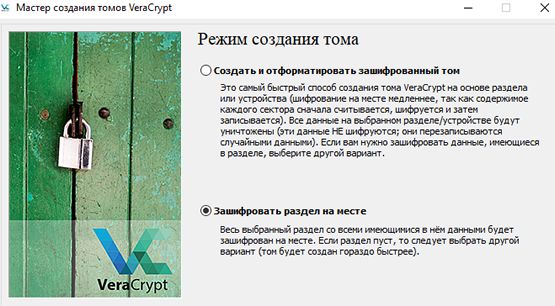

Зашифровать обычный раздел

VeraCrypt также может шифровать разделы, также как BitLocker, это означает, что на жестком диске вашей системы будет зашифрован целый раздел с использованием пароля. Вы можете смонтировать его как зашифрованный контейнер (как описано выше).

Чтобы зашифровать обычный раздел с помощью VeraCrypt, выполните следующие действия:

- Откройте VeraCrypt и нажмите Создать том .

- Выберите второй вариант Зашифровать несистемный раздел / диск и нажмите Далее .

- Выберите раздел, который вы хотите зашифровать, и нажмите Далее .

Примечание: не выбирайте системный раздел на этом шаге, то есть любой раздел, на который вы могли установить Windows, MacOS, Linux или любую другую ОС в вашей системе.

Выберите второй вариант Зашифровать раздел на месте и нажмите Далее .

Примечание: не выбирайте первый вариант, иначе вы можете потерять важные данные, потому что это отформатирует раздел, и все данные на выбранном разделе будут потеряны.

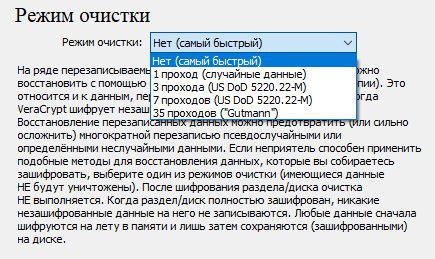

Примечание. Режим очистки необходим в ситуациях, когда у вас есть важные данные на выбранном разделе, которые вы не можете подвергать риску. Хотя VeraCrypt зашифрует ваш диск с его полными данными, люди могут восстановить некоторые незашифрованные данные с помощью современных технологий, если вы не выберете режим очистки, поэтому выберите любой вариант, кроме 1 проход.

Молодец, вы успешно зашифровали раздел. Теперь вы можете установить его для автоматического хранения и шифрования данных.

Зашифровать системный раздел

В этой схеме шифрования пароль необходим для запуска или загрузки вашего ПК.

Выполните шифрование системного диска следующим образом:

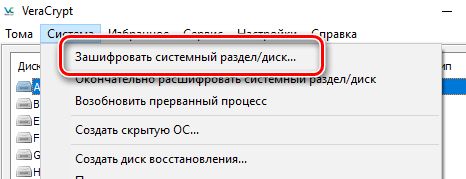

- Откройте VeraCrypt, щелкните меню Система и выберите Зашифровать системный раздел/диск.

Отлично, теперь вся ваша система зашифрована, и вы можете безопасно хранить важные файлы прямо на рабочем столе или в папке с документами.

Советы по эффективному использованию VeraCrypt

- После загрузки установщика VeraCrypt проверьте целостность файла с помощью его цифровых подписей, чтобы убедиться, что загруженный файл не был изменен злоумышленником.

- Не забудьте сделать резервную копию ваших файлов перед процессом шифрования (особенно в случае шифрования раздела на месте), чтобы избежать потери данных в случае каких-либо сбоев.

- Создайте загрузочный диск в случае шифрования системного раздела, поскольку это помогает восстановиться в случае сбоя системы.

- Используйте надежные пароли, состоящие из нескольких комбинаций букв, цифр и символов, и аккуратно сохраняйте их, поскольку потеря пароля означает потерю данных.

- Выбирайте алгоритмы хеширования и шифрования в соответствии с вашими требованиями безопасности – чем сложнее алгоритм, тем выше безопасность, но меньше скорость.

- Избегайте монтирования/использования зашифрованных томов на ноутбуках или портативных компьютерах при низком энергопотреблении, поскольку VeraCrypt может не отключать тома автоматически в случаях спящего режима или аналогичных системных методов во время отключения электроэнергии.

Надеюсь, что с помощью приведённых выше руководств вы сможете легко шифровать ваши данные. И да, не забудьте сначала сделать резервную копию своих данных.