- Шифрование данных в Windows с помощью технологии EFS

- Зашифровать файл средствами windows

- Шифрование файлов и папок в Windows 10 с использованием EFS

- Резервное копирование ключа шифрования EFS

- Подведение итогов

- Как зашифровать файл

- Как зашифровать файл

- Шифрование жесткого диска в Windows 10: зачем это нужно и как сделать

- Содержание

- Содержание

- Чем эффективна такая защита

- Будет ли тормозить?

- Использование BitLocker при наличии чипа TPM

- Шифрование BitLocker без модуля TPM

- Альтернативы BitLocker

- BitLocker Anywhere

- 7 zip

- Нюансы восстановления зашифрованного диска

Шифрование данных в Windows с помощью технологии EFS

Н аверняка на компьютере каждого пользователя найдется парочка папок, содержимое которых явно не предназначается для публичного просмотра. Таковым содержимым может быть что угодно, например, номера банковских карт или личные фотографии, не в этом суть, важно только одно, чтобы бы эти данные были надежно защищены. Использование стандартного пароля Windows не является сколь либо серьезной преградой для взлома, для предотвращения доступа к данным следует использовать шифрование. Самый простой пример такой защиты – архивирование с установкой хорошего пароля. Однако такой способ не лишен недостатков.

Во-первых, это неудобно, так как пользователь будет вынужден каждый зашифровывать и расшифровывать архив, во-вторых, такой архив может быть легко скопирован, после чего подвергнут дешифровке методом перебора. Более эффективным способом защиты файлов является шифровка с помощью технологии EFS так же известной как Encrypting File System, использующейся в Windows начиная с версии 2000. В отличие от технологии BitLocker, впервые появившейся в Vista, EFS не требует наличия аппаратного TPM модуля, однако в то же время EFS не поддерживает шифрование раздела целиком.

Шифрование Encrypting File System осуществляется с помощью открытого и закрытого ключей, автоматически генерируемых системой при первом использовании встроенных средств EFS. В процессе шифрования каталога или файла система EFS создает уникальный номер (FEK), который шифруется мастер-ключом. В свою очередь мастер-ключ шифруется пользовательским ключом. Что касается закрытого ключа пользователя, то он также защищается, но на этот раз хэшем пользовательского системного пароля.

Получается так, что открыть зашифрованные EFS-системой файлы можно только с помощью той учетной записи, в которой они были зашифрованы. Даже если жесткий диск с защищенными данными будет снят и подключен к другому компьютеру, прочитать их все равно не удастся. С другой стороны потеря пользователем пароля от своей учетной записи, повреждение или переустановка операционной системы приведет к недоступности ранее зашифрованных файлов. К счастью, разработчики Windows предусмотрели и такой сценарий, и предложили простое решение, а именно сохранение сертификатов шифрования на съемный носитель.

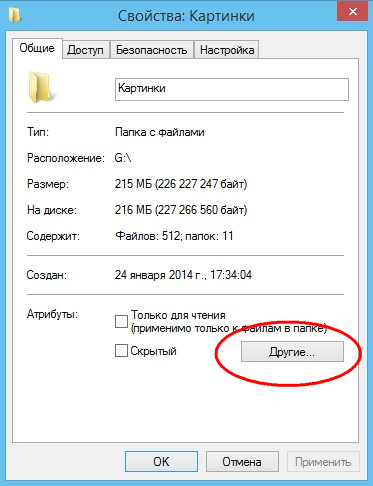

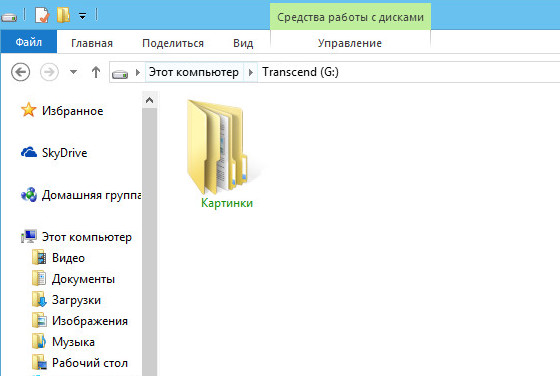

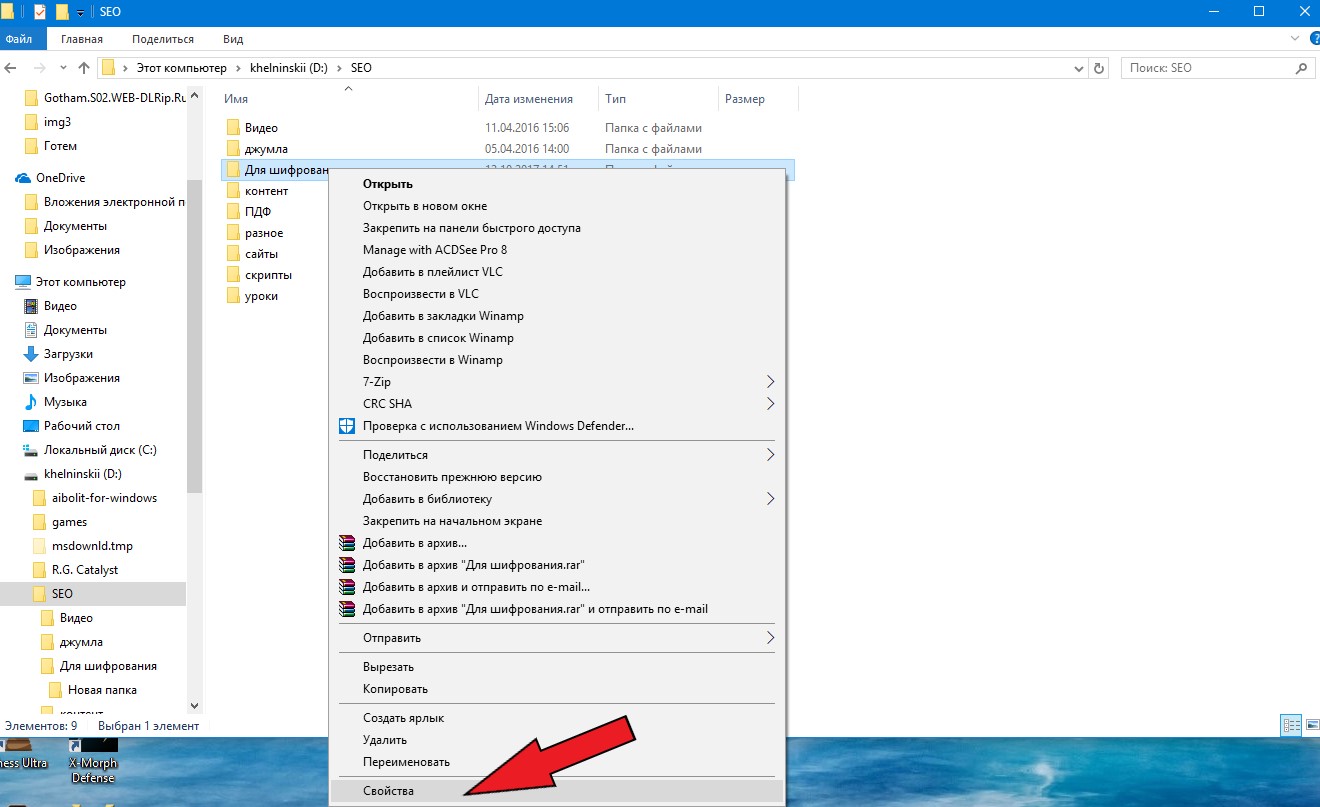

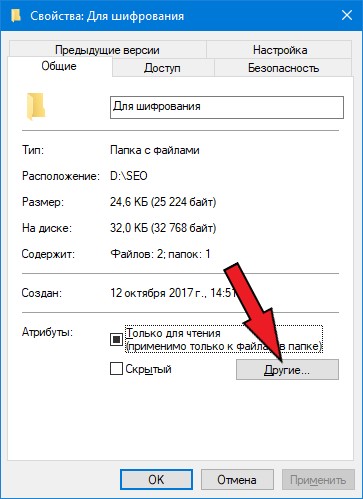

Никаких предварительных настроек шифрование с помощью EFS в Windows не требует. Допустим, нам нужно защитить папку с изображениями. В свойствах папки выбираем Другие

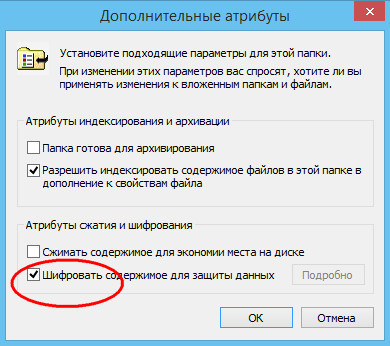

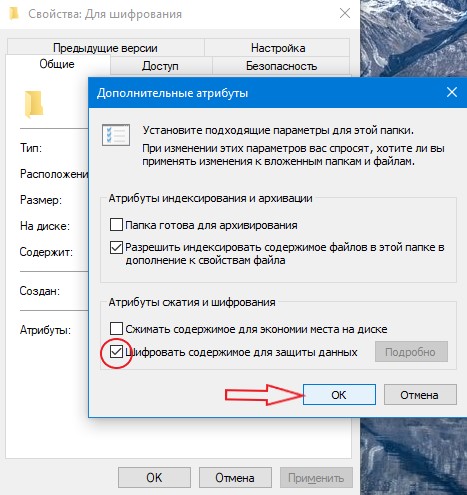

после чего в дополнительных атрибутах устанавливаем галочку Шифровать содержимое для защиты данных.

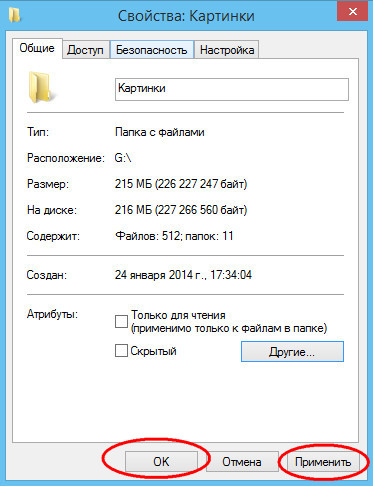

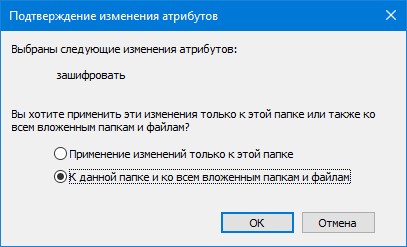

Жмем Применить и подтверждаем запрос на изменение атрибутов.

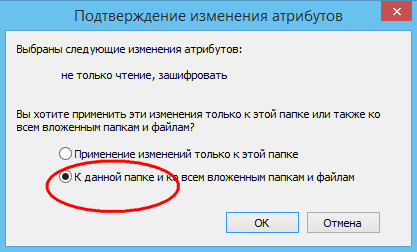

Кстати, применить шифрование можно только к одному каталогу либо же к каталогу и всем находящимся в нем файлам и папкам.

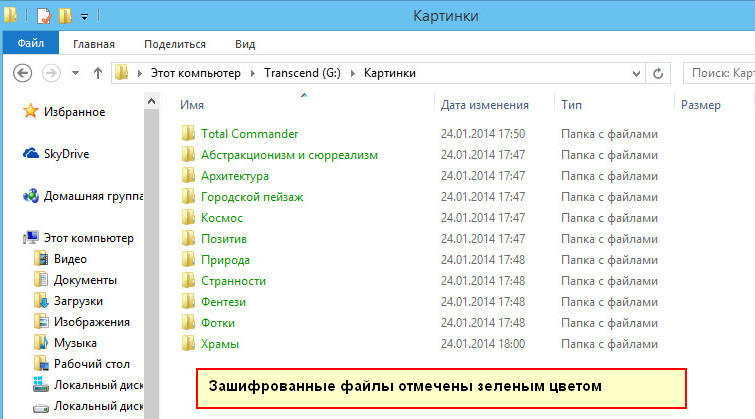

Как можно видеть из скриншота, текст названия папки Картинки вместо привычного черного стал зеленым, именно так в Windows маркируются защищенные EFS объекты.

Тем же цветом будут обозначены названия всех вложенных файлов и папок.

Работа с зашифрованными файлами практически ничем не отличается от работы с прочими объектами файловой системы. Вы можете их просматривать, редактировать, копировать, удалять и прочее, при этом шифрование и дешифрование будет производиться на лету, незаметно для пользователя. Однако все эти действия будут доступны только для конкретной учетной записи . В принципе, таким образом зашифровать можно любой файл или папку за исключением системных. Более того, шифровать последние категорически не рекомендуется, так как это может привести к невозможности загрузки Windows.

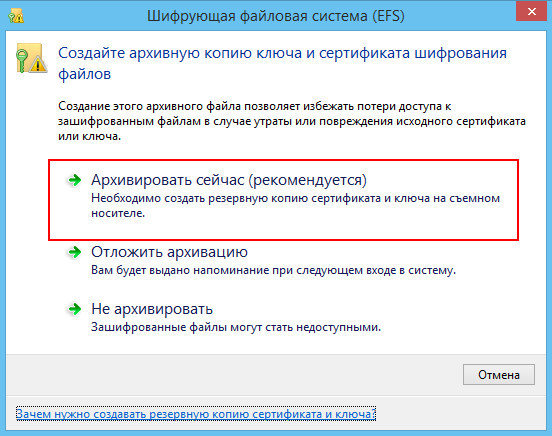

Если вы шифруете данные впервые, система предложит создать резервную копию ключа и сертификата шифрования. Не стоит пренебрегать этим советом, ведь от случайного повреждения операционной системы или потери пароля учетной записи Windows никто не застрахован. Кликните по появившемуся в системном трее сообщению и откройте мастер резервного копирования сертификатов. Если сообщение не появится или вы случайно закроете окно мастера, получить к нему доступ можно будет через консоль mmc, правда при этом вам придется немного повозиться.

Итак, в окне мастера жмем Архивировать сейчас и четко следуем указаниям.

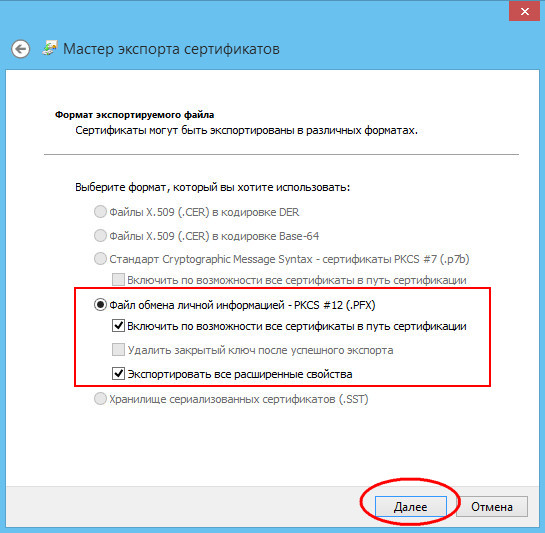

Настройки экспорта можно оставить без изменений (PKCS #12 .PFX).

Если желаете, можете включить расширенных свойств.

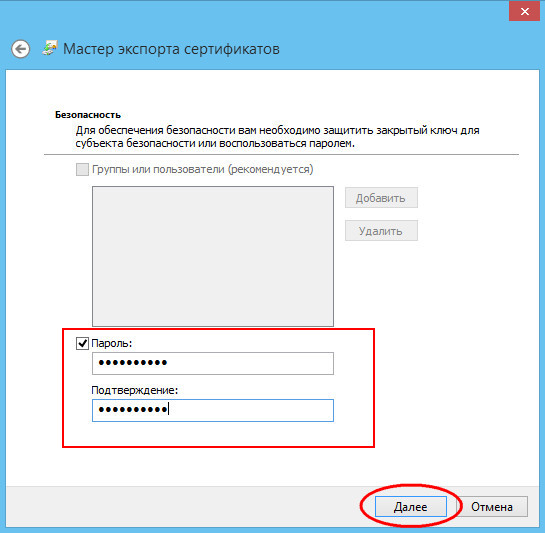

Как и положено, пароль задаем по возможности сложный.

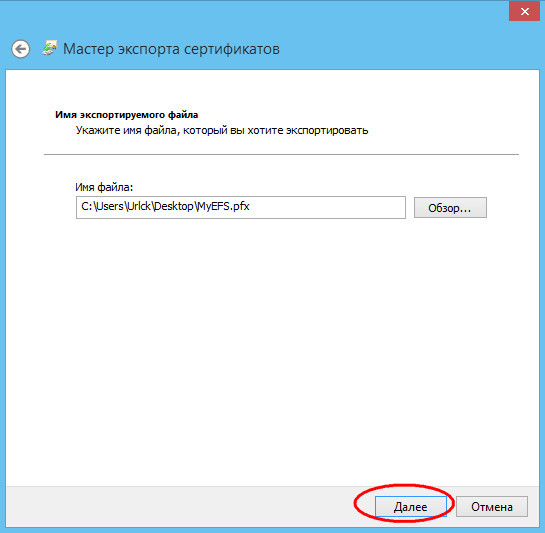

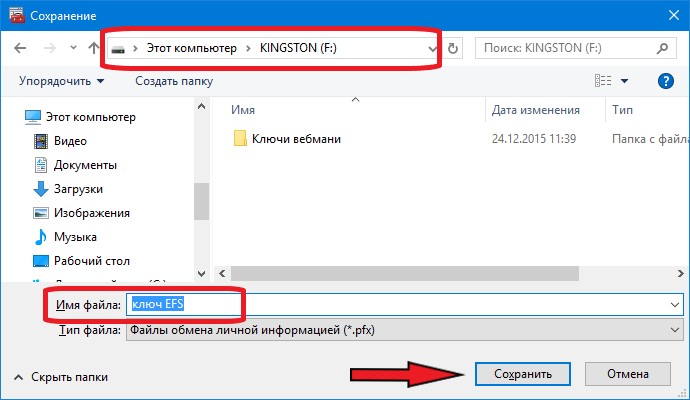

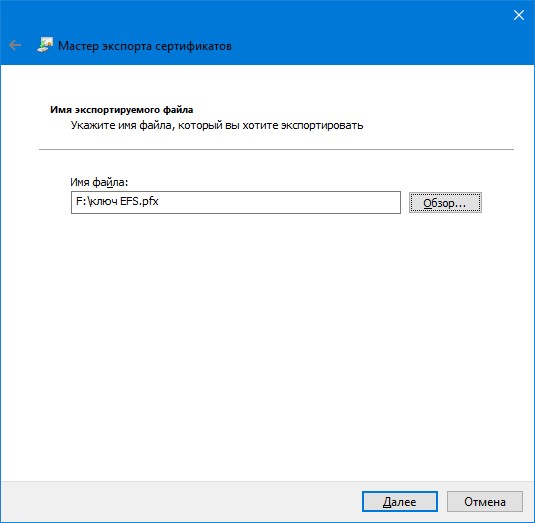

Далее даем имя файлу сертификата и сохраняем его на заранее подключенный съемный носитель.

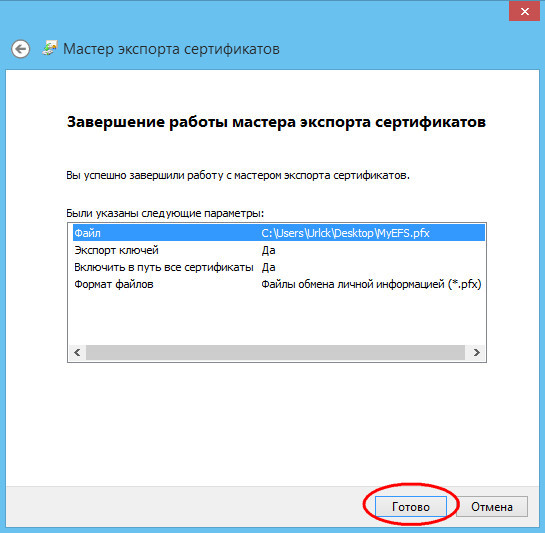

Хранить сертификаты и пароли к нему необходимо в надежном месте, например в закрывающемся ящике стола.

В следующий раз мы рассмотрим процедуру восстановления доступа к зашифрованным файлам, а также узнаем, как получить доступ к мастеру резервирования сертификатов, если его окно было случайно закрыто.

Зашифровать файл средствами windows

Использование шифрования — один из лучших способов сохранить ваши наиболее важные файлы и папки конфиденциальными и безопасными.

Вы можете использовать либо бесплатную, либо платную утилиту, чтобы выполнить эту работу. Однако, если вы не хотите иметь дело со сторонними приложениями, у Microsoft есть своя программа для шифрования. Windows 10 включает встроенные технологии шифрования, такие как BitLocker и Encrypting File System (EFS).

Примечание. Microsoft включила EFS, начиная с версии XP Pro. Home версия Windows, не поддерживает ее. EFS доступен для выпусков Windows 10 Pro , Enterprise и Education. Кроме того, как только файл будет зашифрован с использованием EFS, он может быть доступен только пользователю, который зашифровал файл. Если вы используете общий ПК, другие пользователи могут видеть ваши зашифрованные файлы, но не смогут их открыть.

Шифрование файлов и папок в Windows 10 с использованием EFS

Откройте проводник и щелкните правой кнопкой мыши по файлу или папке, которую вы хотите зашифровать, и выберите «Свойства». В этом примере я буду использовать папку, содержащую подпапки и отдельные файлы.

В окне «Свойства» на вкладке «Общие» нажмите кнопку «Другие» или «Дополнительно».

Затем установите флажок «Шифровать содержимое для защиты данных» в разделе «Атрибуты сжатия и шифрования» и нажмите «ОК».

Нажмите «ОК» еще раз, и Windows попросит вас подтвердить, хотите ли вы шифровать одну папку или папку, подпапки и файлы. Как только вы сделаете свой выбор, нажмите «ОК».

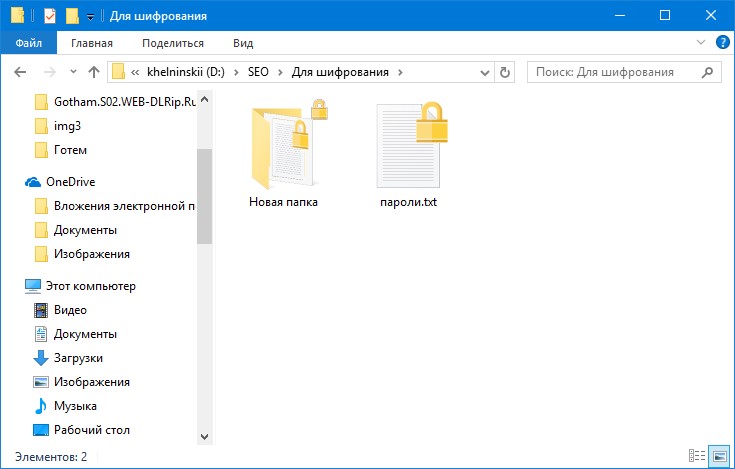

Вот и все. Вы заметите, что все ваши зашифрованные файлы будут отображать небольшой значок замка в правом верхнем углу значка.

Резервное копирование ключа шифрования EFS

Зашифрованные файлы и папки можно получить только с помощью учетных данных Windows. Однако ключ, используемый для разблокировки зашифрованных данных, хранится на вашем локальном диске, и очень важно создать резервную копию этого сертификата ключа шифрования. Если произойдет сбой и диск будет поврежден, вы должны иметь резервную копию.

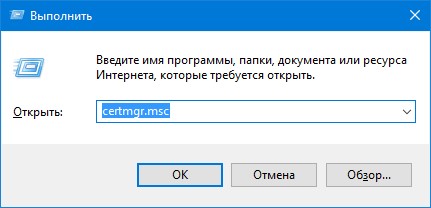

Используйте комбинацию клавиш Windows Key + R, чтобы открыть окно «Выполнить» и введите: certmgr.msc и нажмите «Ввод» или нажмите «ОК».

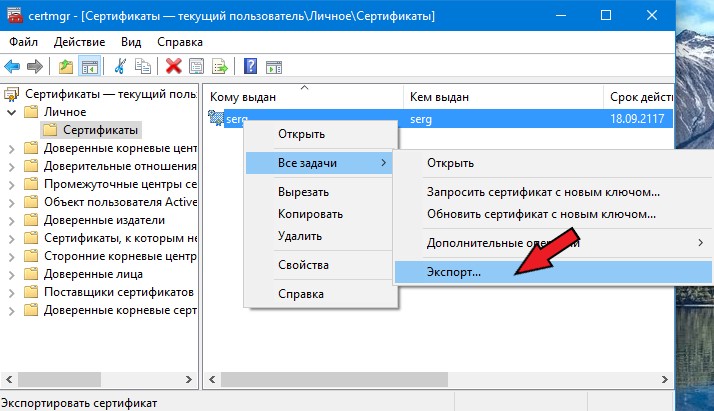

В правой панели перейдите в Личные> Сертификаты и выберите все сертификаты для Шифрованной файловой системы, которые перечислены в столбце «Целевые цели». Щелкните правой кнопкой мыши сертификат (ы) и выберите «Все задачи> Экспорт» .

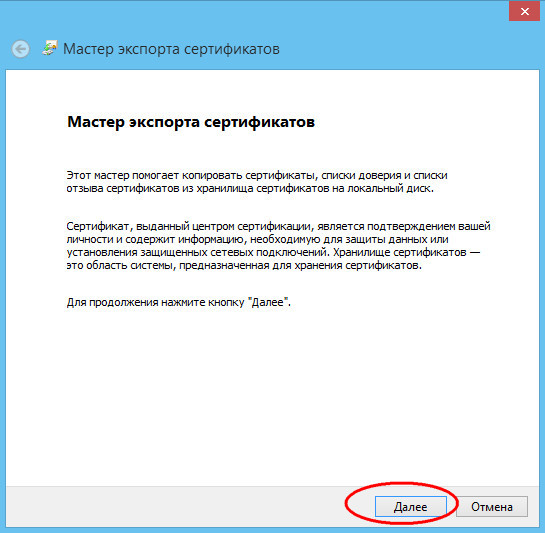

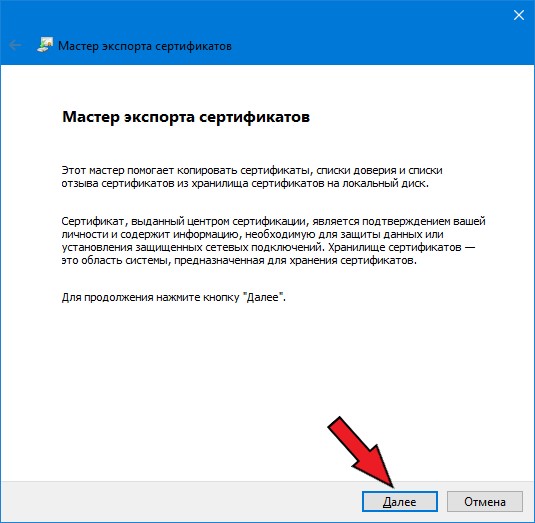

Откроется мастер экспорта сертификатов — нажмите «Далее».

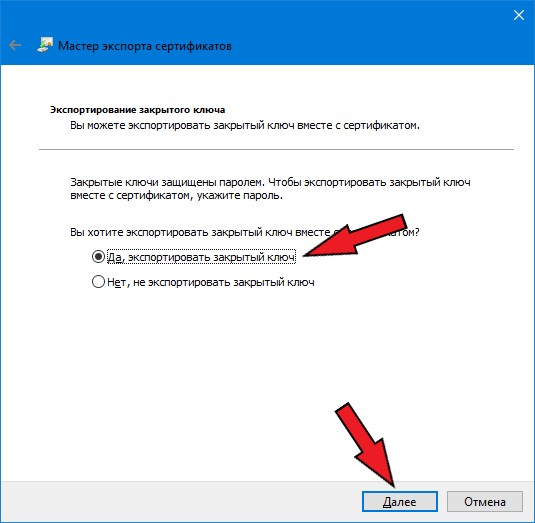

Затем выберите переключатель рядом с «Да», экспортируйте закрытый ключ и нажмите «Далее».

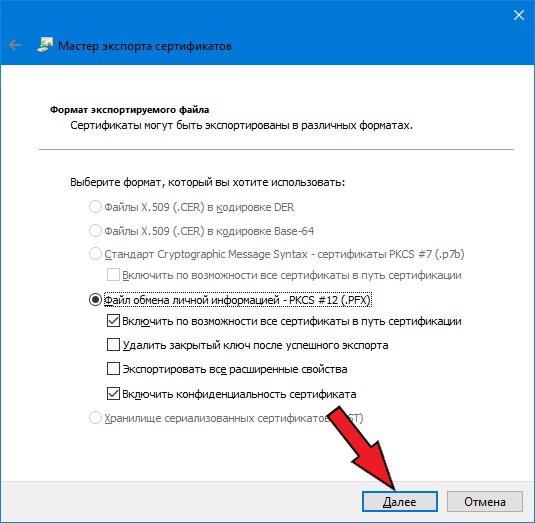

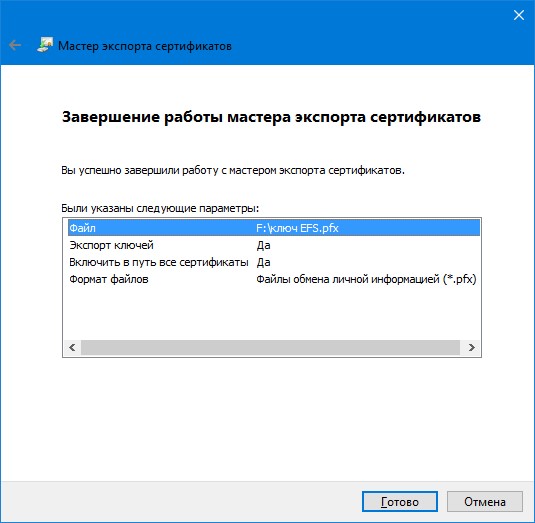

На следующем экране вы можете просто оставить выбранные по умолчанию параметры формата экспорта файлов так, как они есть, и нажать «Далее».

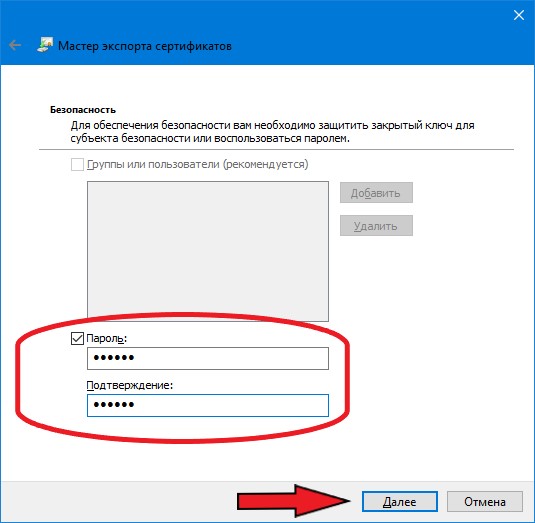

Вам будет предложено ввести защищенный пароль или кодовую фразу, которая понадобится для последующего импорта ключа EFS. Убедитесь, что это то, что вы запомните, поскольку оно не может быть восстановлено.

Перейдите к месту, где вы хотите безопасно хранить резервную копию, и введите имя файла для него и нажмите «Сохранить».

Если имя и путь выглядят правильно, нажмите «Далее». В приведенном ниже примере я сохраняю его на флеш-накопителе USB, но вы можете экспортировать его на внешний жесткий диск, NAS, сетевое хранилище или все, что лучше всего подходит для вас (просто убедитесь, что оно безопасно).

Затем нажмите «Готово». Вы завершили экспорт сертификатов, и ключ EFS находится в сохранности, если вам нужно использовать его позже для доступа к зашифрованным файлам или папкам.

Подведение итогов

Важно отметить, что EFS не так безопасна, как другие методы шифрования, такие как BitLocker от Microsoft. Это связано с тем, что ключ, используемый для разблокировки зашифрованных данных, хранится на вашем локальном диске, поэтому вы должны создать резервную копию ключа шифрования EFS.

Также есть вероятность, что данные могут просочиться во временный файл, поскольку весь диск не зашифрован. Тем не менее, EFS является быстрым и легким решением, и, если у вас нет файлов, содержащих планы мирового господства, это вполне безопасно для домашних пользователей, которые хотят защитить личные фотографии и другие важные документы.

Используете ли вы встроенную технологию шифрования EFS от Microsoft или предпочитаете стороннее решение? Оставьте комментарий ниже.

Как зашифровать файл

«Как зашифровать файл?». У каждого человека есть личные данные , которые он хранит на своем компьютере. В случае, если они попадут к посторонним лицам, это может нанести немалый ущерб. Один из главных способов борьбы с этим — шифрование.

В операционную систему Windows 7 уже встроены довольно мощные средства, которые позволяют зашифровать файл, папку или целый диск. Процедура довольно простая и занимает всего несколько минут. С его помощью можно зашифровать свои данные на флешке и никто кроме Вас не сможет их прочитать, даже если Вы забудете ее где-либо.

Обратите внимание, что при шифровке Windows создает специальный ключ с помощью которого производится дешифровка файла. Если этот ключ будет утерян или поврежден (в результате переустановки операционной системы или любой другой причины), то прочитать файл не сможет уже никто. Поэтому рекомендуется сделать резервную копию ключа. Итак, рассмотрим как можно зашифровать файл.

Как зашифровать файл

Сначала выделяем файл, щелкаем по нему правой кнопкой для появления контекстного меню и выбираем строку « Свойства» .

В окне свойств жмем по кнопке « Другие »

Откроется окно с названием « Дополнительные атрибуты «. Ставим флажок в строчке « Шифровать содержимое для защиты данных » и жмем кнопку « Ок » два раза подряд.

Если файл находится в незашифрованной папке, то операционная система предложит зашифровать ее. (так как при редактировании шифрованного файла в папке остается его незашифрованная копия). Рекомендуется согласиться и выбрать рекомендуемый вариант Шифровать файл и родительскую папку (рекомендуется).

В результате файл будет зашифрован. После нажатия на кнопку Ок файл будет отображаться зеленым цветом. Доступ к нему будет только из вашей учетной записи. Никто другой прочитать этот файл не сможет. Дешифровать файл можно таким же образом, сняв галочку о шифровании в свойствах файла.

Вот так просто шифруется файл в Windows . После такой процедуры ваши данные будут защищены и злоумышленники не смогу воспользоваться ими. Так же для безопасности рекомендую включить брандмауэр и установить антивирус .

Шифрование жесткого диска в Windows 10: зачем это нужно и как сделать

Содержание

Содержание

Безопасность данных на компьютере — одна из главных прерогатив для многих пользователей. Комплексный подход — это защитить от стороннего вмешательства весь жесткий диск. Сделать это можно с помощью стандартного средства шифрования в Windows 10.

Чем эффективна такая защита

Зачем выполнять шифрование данных, если есть учетная запись пользователя с паролем? На самом деле это самая простая защита, которую могут сломать даже новички, четко выполняя действия определенной инструкции.

Проблема заключается в том, что злоумышленник может использовать загрузочную флешку и получить доступ к файлам и реестру операционной системы. Далее всего в несколько действий легко узнать введенный пароль или просто отключить его и получить доступ к рабочему столу.

Вопрос защиты файлов будет особенно важен для корпоративного сектора. Например, только в США ежегодно в аэропортах теряются больше 600 тысяч ноутбуков.

Стоит отметить, что с помощью встроенного средства BitLocker шифруются даже флеш-накопители, поскольку они распознаются системой как отдельные тома. При необходимости можно создать виртуальный диск VHD с важными данными и шифровать его, а сам файл хранить на обычной флешке.

Будет ли тормозить?

Шифрование всего диска действительно скажется на производительности системы, в частности, на скорости чтения/записи данных. Тесты различных пользователей показывают, что на относительно современном железе падение скорости на SSD — не более 10%, у жестких дисков падения могут быть больше.

Например, на ноутбуке Dell Inspiron 15 7577 с процессором i7-7700HQ и накопителем Samsung 950 Pro с 256 ГБ разница в ежедневном использовании будет практически незаметна.

Средство BitLocker использует шифрование AES 128/256. Соответственно, задействуются вычислительные ресурсы процессора. Если вы используете старые модели на 1-2 ядра, то BitLocker или аналогичный софт может ухудшить производительность.

Использование BitLocker при наличии чипа TPM

Чип TPM (Trusted Platform Module) — это специальный модуль, в котором хранятся криптографические ключи для защиты информации. Обычно он располагается на материнской плате, но далеко не каждая модель оснащается TPM. Ключ для расшифровки логического тома выдается только в коде загрузчика ОС, поэтому злоумышленникине смогут достать его непосредственно из жесткого диска.

Чтобы проверить, есть ли на вашем компьютере или ноутбуке модуль TPM, в окне «Выполнить» введите команду «tpm.msc».

При наличии чипа вы увидите окно с основной информацией, включая состояние модуля и версию.

Перед использованием системы шифрования TPM модуль необходимо инициализировать по следующей инструкции:

1. В панели управления зайдите в раздел «Шифрование диска BitLocker».

2. Напротив системного диска кликните по строке «Включить BitLocker». Система начнет проверку на соответствие конфигурации компьютера.

3. В следующем окне система предупредит пользователя, что для продолжения процесса будут выполнены два действия: активация оборудования безопасности и последующий запуск шифрования. Необходимо нажать «Далее».

4. Для включения TPM система попросит перезагрузить компьютер, поэтому нажмите соответствующую кнопку.

5. При следующей загрузке перед пользователями появится окно активации чипа TPM. Нажмите соответствующую клавишу для подтверждения (в данном случае F1).

6. Как только Windows прогрузится, мастер шифрования продолжит свою работу и предложит следующее меню с выбором места сохранения ключа восстановления.

Данные логического тома будут зашифрованы, а для разблокировки вам придется ввести пароль от учетной записи. При попытке войти в систему через загрузочную флешку или путем перемещения HDD в другой компьютер посторонние не смогут получить доступ к вашим данным. Ключ доступа будет надежно спрятан в TPM модуле.

Преимущество TPM заключается в простоте настройки и высокой безопасности — ключи хранятся в отдельной микросхеме. С другой стороны, если злоумышленники каким-либо образом узнают пароль от учетной записи, то без проблем смогут зайти в нее даже с шифрованием.

Шифрование BitLocker без модуля TPM

Что делать, если при вводе команды «tpm.msc» TPM модуль не был найден? Использовать BitLocker вы сможете по-прежнему, но теперь ключ вам придется сохранять в другом месте.

Для активации BitLocker следуйте инструкции:

1. Перейдите в меню групповых политик. В окне выполнить введите «gpedit.msc» и нажмите Enter. Необходимо открыть раздел «Конфигурация компьютера», а в нем перейти по «Административные шаблоны» и далее открыть «Компоненты Windows».

2. В компонентах найдите папку «Шифрование диска» и выберите подпункт «Диски операционной системы». Перейдите на вкладку «Стандартный» и дважды кликните ЛКМ по строке «Этот параметр позволяет настроить требования дополнительной проверки подлинности» (выделен на скриншоте).

3. Параметр необходимо перевести в состояние «Включено», а также поставить галочку в строке «Использовать BitLocker без совместимого TPM». Для сохранения изменений нажмите кнопку «Применить» и OK.

На этом настройка групповой политики завершена, и пользователи могут защититься стандартным средством шифрования BitLocker. Как и в предыдущей инструкции, вам необходимо перейти в раздел шифрования и включить BitLocker для системного или другого диска, на котором вы собираетесь зашифровать данные.

Меню настройки будет немного отличаться от вышеописанного:

1. Уже на первом окне вас попросят выбрать способ разблокировки диска. Пароль аналогичен предыдущей защите, вам будет достаточно ввести его при входе в учетную запись. Более надежный способ — флешка + PIN. Для входа в систему вам придется также вставить накопитель в USB-порт, после чего ввести пароль.

2. Если вы указали flash-накопитель, то система предложит выбрать его. В случае с паролем вам достаточно дважды ввести его и перейти в следующее окно.

3. Пользователь должен выбрать, куда сохранить ключ восстановления. Поскольку на шифруемый диск его записать нельзя, то доступны 4 варианта: учетная запись Майкрософт, флеш-накопитель, в качестве отдельного файла на другом диске или просто распечатать.

4. Выберем «Сохранить в файл». В этом случае достаточно указать место и убедиться, что соответствующий txt файл появился по указанному пути.

5. Выберите, как будет шифроваться диск — полностью или только занятая информацией часть. Второй вариант оптимален для новых ПК, на которых только недавно был установлен весь необходимый софт.

6. Выбор режима шифрования. Для несъемных накопителей укажите «новый», но для флешек или переносимых HDD лучше выбрать «Режим совместимости», чтобы при необходимости получить доступ к файлам на другом компьютере.

7. После завершения настроек в трее появится иконка BitLocker. Кликните по ней и подтвердите перезагрузку компьютера.

8. После перезагрузки начнется процесс шифрования, а его прогресс можно узнать из соответствующего значка в трее.

Теперь диск зашифрован и при каждом включении Windows будет просить ввести пароль BitLocker. Это относится и к съемным накопителям, если они были зашифрованы таким способом.

В разделе шифрования также появятся подробные настройки, где вы сможете удалить или сменить пароль, приостановить защиту, архивировать ключ восстановления или отключить шифрование.

Неправильный ввод пароля несколько раз приведет к блокировке, и получить доступ к диску можно будет только с помощью ключа восстановления

Самыми надежными считаются специальные смарт-карты, которые визуально выглядят как обычные флешки. Однако они имеют специальные библиотеки и отображаются отдельными устройствами в диспетчере задач. Соответственно, воспроизвести смарт-карту намного сложнее в отличие от обычной флешки-ключа.

Альтернативы BitLocker

Если по каким-либо причинам стандартная система шифрования вас не устраивает или в вашей редакции Windows ее просто нет, то можно воспользоваться сторонним софтом.

Однако будьте осторожны. Во-первых, сторонние программы в отличие от системных средств могут ощутимо сказываться на производительности компьютера, особенно, если они не оптимизированы под конкретные ОС. Во-вторых, нет гарантий, что такой софт не имеет уязвимостей, которыми могут воспользоваться злоумышленники или даже разработчики.

BitLocker Anywhere

Популярный софт для шифрования дисков, работающий под операционными системами Windows 7/8/10 различных редакций. У софта есть пробная версия на 15 суток, однако в ней запрещено шифровать системный раздел, поэтому пользователи смогут защитить только флешки и другие логические тома жесткого диска.

Базовая версия стоит 14,99$, а профессиональная с возможностью шифровать тома больше 2 ТБ — 19,99$. В функционал BitLocker Anywhere входит шифрование и дешифрование дисков, создание ключей восстановления с их экспортом. По сути, это аналог стандартному BitLocker с технической поддержкой со стороны разработчиков. Очевидный минус — в качестве защиты доступен только пароль, никаких смарт-карт или USB Flash здесь нет.

Для шифрования достаточно выбрать диск, указать пароль, место для сохранения ключа восстановления и дождаться окончания процесса. Интерфейс на английском языке, но программой можно пользоваться даже с минимальными знаниями иностранного.

7 zip

Если вы предпочитаете создавать VHD-образы и при необходимости подключать их к системе, то для шифрования вполне подойдет обычный архиватор 7zip.

Выберите виртуальный образ жесткого диска (формат VHD/VHDX) и нажмите «Добавить в архив». Далее в окне настроек укажите имя, пароль для шифрования и метод (желательно, AES-256).

Теперь для дешифровки вам придется ввести пароль и только потом монтировать VHD файл.

Нюансы восстановления зашифрованного диска

Что делать, если Windows с зашифрованным логическим диском не запускается? Это не проблема, если у вас есть необходимые данные доступа. Чтобы снять блокировку BitLocker, вам следует иметь хотя бы один из следующих элементов:

- пароль шифрования BitLocker, который вы вводили в самом начале;

- ключ восстановления (его предлагали сохранить на флешке, в учетной записи или распечатать);

- USB-ключ запуска системы, если вы использовали флешку.

Если ничего этого у вас нет, то про данные можно забыть и единственный способ вернуть диск — отформатировать его. Конечно, есть специфические способы «выловить» ключ среди метаданных или дампа оперативной памяти, но и они не дают стопроцентной гарантии успеха, не говоря о сложности реализации. К этим методикам могут прибегать специализированные сервисы.

Если Windows не прогружается, то вам необходимо запустить среду восстановления, или воспользоваться установочным диском. Если это возможно, запустите командную строку (для стандартных средств Windows это команда Shift+F10). Теперь выполните следующие действия:

- Проверьте состояние зашифрованных дисков командой «manage-bde –status». Если все хорошо, то должна появиться надпись с BitLocker Drive Encryption: Volume X, где вместо Х буква зашифрованного тома.

- Далее разблокируйте диск командой «manage-bde -unlock D: -pw». Вас попросят ввести пароль.

- После успешной дешифровки появится соответствующее окно и можно приступить к восстановлению.

Если пароль не известен, то можно использовать ключ восстановления, напечатав в командной строке:

repair-bde F: G: -rp 481385-559146-955173-133053-357710-316682-137633-983682 –Force

В этом случае поврежденные данные с диска F будут перекопированы на диск G, при этом последний должен быть по объему больше диска F. Ключ восстановления — это 48-цифровой код, который и печатается в этой команде.

Для flash-ключа формата «.bek», который в данном примере находится на флешке I, используется следующая строка:

repair-bde F: G: -rk I:\3F449834-943D-5677-1596-62C36BA53564.BEK –Force

Перед открытием расшифрованного диска обязательно выполните проверку на ошибки стандартной командой Chkdsk.