Soft Как использовать сканер безопасности NMAP на Linux

Nmap — это бесплатная, с открытым исходным кодом утилита исследования сети и проведения аудита безопасности. Она широко используется в сообществе пользователей Linux, поскольку является простой в применении, но в то же время очень мощной. Принцип работы Nmap, говоря простым языком, заключается в отправке пакетов данных на заданную цель (по IP) и в интерпретировании возвращаемых пакетов для определения, какие порты открыты/закрыты, какие службы запущены на сканируемой системе, установлены и включены ли файерволы или фильтры и, наконец, какая операционная система запущена. Эти возможности позволяют собрать много ценной информации. Давайте рассмотрим некоторые из этих возможностей. Кроме типичных для подобных статей примеров команд, будут даны рекомендации о том, как использовать собранные во время сканирования данные.

Установка Nmap

Для начала, нам нужно заполучить пакет “nmap” на нашу систему.

Установка Nmap в Kali Linux

Nmap уже установлен.

Установка Nmap в CentOS

Установка Nmap в Debian

Установка Nmap в Ubuntu

Использование сканера безопасности Nmap

Теперь программу можно запускать набрав в терминале “nmap”. Список опций можно посмотреть по команде

Но я рекомендую посмотреть эти же опции по этой ссылке, поскольку там они на русском языке.

Чтобы показать некоторые возможности nmap, подготовлены несколько примеров. Главная цель — чтобы вы уловили суть и возможности программы. После этого вы сможете модифицировать команды под свои собственные нужды.

Обратите внимание, что программе nmap требуются привилегии суперпользователя для некоторых её функций. В Kali Linux этого не нужно, но на всех других системах запускайте команду с sudo. В примерах я буду использовать sudo, в Kali команды выглядят также, но отбрасывайте sudo.

Собираем информацию об открытых на сервере портах, запущенных службах и версиях программного обеспечения

Это простая команда может использоваться для проверки доступен ли сайт (в данном случае я использовал сайт codeby.net). Обращаем внимание на открытые порты.

Эта опция даст команду nmap попробовать предположить, какая операционная система запущена на целевой системе. Если все порты фильтруются, эта команда будет лучшим вариантом, но результаты нельзя расценивать как гарантировано надёжные. Обратите внимание на проценты — они говорят о вероятности угадывания.

Эта команда позволяет пользователю проверить службы, запущенные на цели. Обратите внимание, что появился столбик VERSION — в нём указана версия программного обеспечения.

Ищем веб-сервера, роутеры, веб-камеры, SSH, FTP и прочее

О том, как задавать цели для Nmap, сказано в книге на которую в конце дана ссылка. В следующих примерах я использую строку 193.106.148-153.1-255. Она означает просканировать подсети с 193.106.148.* по 193.106.153.*, причём в каждой из этих подсетей будут просканированы адреса с *.*.*1 по *.*.*255, т.е. это 193.106.148.1-255, 193.106.149.1-255, 193.106.150.1-255 и т.д.

Поиск роутеров, веб-серверов, веб-камер

У роутеров, веб-серверов, веб-камер обычно открыты порты 80, 8080 и 1080. Просканировать эти порты и вывести только те адреса, на которых что-то открыто, можно этой командой.

В моём случае вывод получился сумбурным, но это хорошо, что данных много — есть с чем поработать.

Обычно FTP «висит» на 21 порту, поэтому используем предыдущую команду, только меняем сканируемый порт.

Поиск SSH

Порт по умолчанию для SSH — 22, там и ищем.

Помните, что на дефолтных портах оставляют либо от недостатка опыта (начинающие системные администраторы), либо от безысходности (например, хостеры – если они поменяют порт FTP со стандартного на другой, то служба технической поддержки будет завалена жалобами клиентов о том, что «FTP совсем не работает»). Все остальные системные администраторы «подвешивают» SSH и прочие сервисы на высокие порты. Если сделать так, то в логах ошибок наступает тишь и благодать, разница очень заметна по сравнению со стандартными портами, на которые вечно шлют разную фигню и пытаются брутфорсить. А вменяемые люди вообще не используют FTP, а используют сервисы с шифрованием, хотя бы тот же SFTP (вариантов FTP с шифрованием масса). Но хостеры не могут себе этого позволить по уже озвученной причине — есть опасность потерять клиентов от того, что им слишком сложно разобраться.

Т.е. если вы тестируете на проникновение конкретный компьютер/сервер, то проверяйте все порты — с первого до последнего (65535). Если диапазон тестируемой сети небольшой, то можно задать тестирование всех портов с фильтрацией по словам ftp ( | grep ‘ftp’), ssh ( | grep ‘ssh’) и т. д. Например так:

Нужно быть готовым к большим затратам времени.

Zenmap — Графический интерфейс (GUI) для Nmap

У команды nmap огромное количество опций. Если вы запутались в этих опциях и хотите чего-то более дружеского и привычного, то обратите своё внимание на Zenmap. Это графический интерфейс для Nmap.

По большому счёту, нужно только ввести адрес цели. Уже установлен профиль сканирования по умолчанию, который вы всегда можете поменять на другой. Вам не нужно помнить и вводить ключи, как это необходимо для приложения командной строки. Всё просто, вывод раскрашен разными цветами, что облегчает восприятие. Есть несколько вкладок, в которых визуализирована и обобщена полученная информация.

Что делать с полученной в Nmap информацией

Собственно, а что нам дают все эти открытые порты, все эти службы, все эти компьютеры с FTP и прочим?

Если вы умеете пользоваться только Nmap, то полученная в ней информация вряд ли пригодится. Это только начало пути. Варианты использования полученной информации:

- если нашли веб-сервер, то для начала можно просто открыть и посмотреть что там. Варианты бывают разные — бывают обычные сайты, которые видны в Интернете по доменному имени, бывают сайты в разной степени готовности начинающих системных администраторов и веб-мастеров. Бывает, можно просто пройтись по каталогам, посмотреть приготовленные файлы, попробовать стандартные пароли для phpMyAdmin и т. д.

- FTP, SSH и многое прочее можно брутфорсить. Если удастся подобрать пароль, то можно получить доступ к частному FTP или вообще завладеть всем компьютером, если удастся подобрать учётную запись SSH. Ссылки на инструкции по брутфорсу даны в конце статьи.

- особенно легко, практически голыми руками, можно брать веб-камеры — очень часто там стандартные пароли, которые можно нагуглить по модели камеры.

- также интересны роутреры. Довольно часто в них стандартные (заводские) пароли. Получив доступ в роутер можно: выполнить атаку человек-по-середине, сниффинг трафика, перенаправить на подложные сайты, на сайты-вымогатели и т. д.

- зная версии запущенных программ можно попробовать поискать эксплойты для них. Ссылки на материал по эксплойтам также дан в конце статьи.

- если вы совсем новичок, то рекомендую программу Armitage. Она может: автоматически искать и применять эксплойты, брутфорсить различные службы. У программы графический интерфейс — вообще она довольно простая. Материал по Armitage: «Инструкция по Armitage: автоматический поиск и проверка эксплойтов в Kali Linux».

Где брать адреса для сканирования?

Типичными лёгкими целями являются VPS, которые настроили начинающие системные администраторы. Если вас интересует сканирование адресов в конкретном городе или по конкретному провайдеру, то можно воспользоваться этим сервисом.

Дополнительный материал по Nmap и о том, делать с полученными результатами сканирования

Источник

Использование zenmap в Kali Linux

Zenmap – это официальный GUI для программы Nmap Security Scanner. Это мультиплатформенное (Linux, Windows, Mac OS X, BSD и т.д.) бесплатное приложение с открытым исходным кодом, назначение которого – упростить использование Nmap для начинающих, предлагая в то же время расширенные возможности для опытных пользователей Nmap. Часто используемые настройки сканирования могут быть сохранены в виде профилей для упрощения их повторного использования. Мастер создания команд поддерживает интерактивное создание командных строк Nmap. Результаты сканирования могут быть сохранены и просмотрены позже. Сохраненные результаты сканирования могут сравниваться друг с другом для поиска отличий. Результаты недавних сканирований сохраняются в поисковой базе данных.

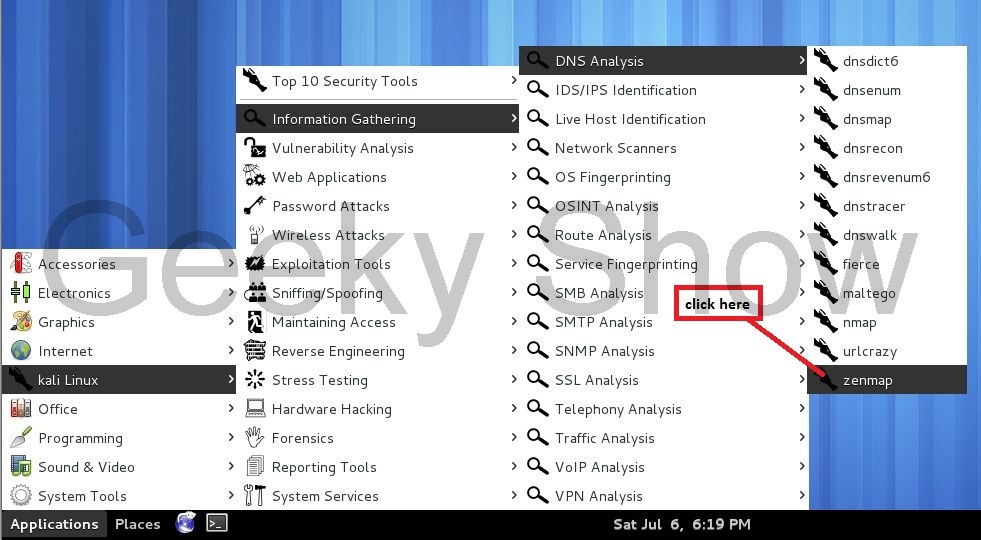

1. Как открыть Zenmap

Application (Приложение) → Kali Linux → Information Gathering (Сбор информации) → DNS Analysis (DNS-анализ) → Zenmap

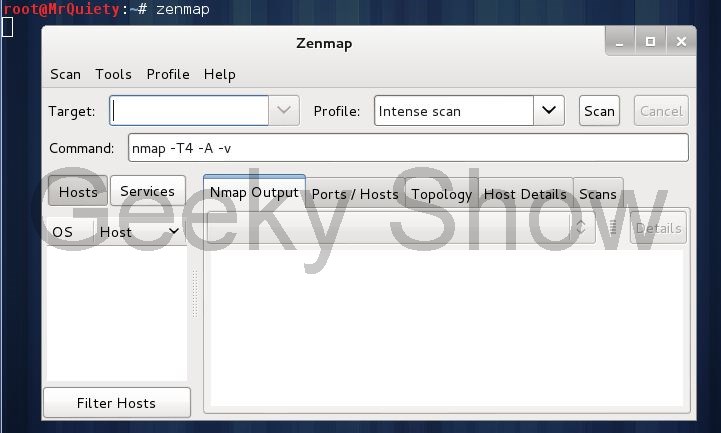

B. Отройте Terminal (Терминал), напечатайте zenmap и нажмите enter (ввод)

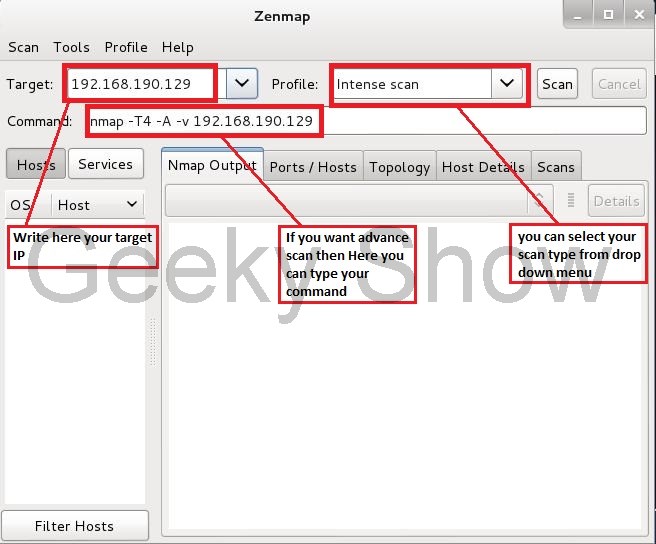

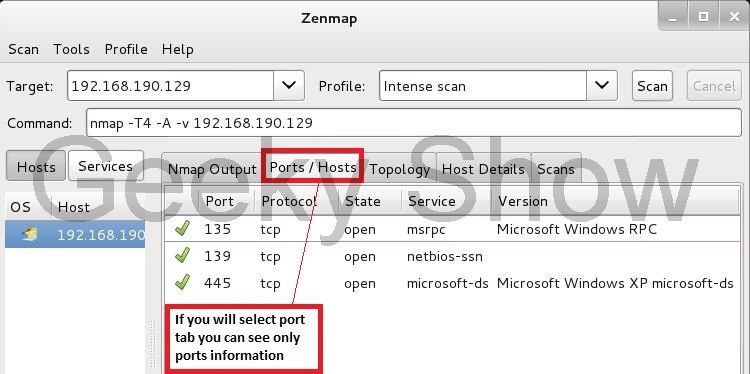

2. В области Target (Цель) вы должны ввести IP-адрес или диапазон IP-адресов, как показано в руководстве по namap. В области Profile (Профиль) вы можете выбрать тип сканирования, например, intense scan (глубокое сканирование), quick scan (быстрое сканирование) и т.д. В области Command (Команда) вы можете вводить любую команду nmap, но по умолчанию zenmap сам заполняет строку, как показано на изображении. Если вы хотите использовать сканирование на продвинутом уровне, то вы можете прописать свою команду.

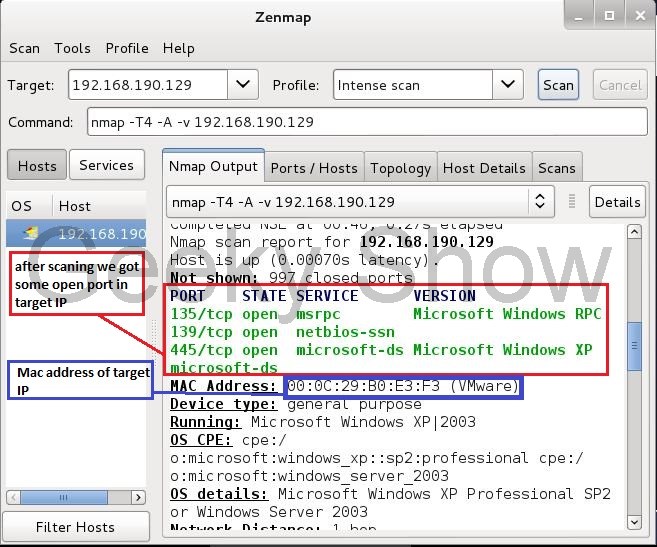

3. После сканирования мы получили данные об открытых портах, операционной системе. При этом отображается MAC-адрес и другие данные о целевом IP-адресе.

4. Здесь вы можете просмотреть данные только о портах и хостах (Ports/Hosts)

5. Здесь вы можете просмотреть данные о хосте

Источник

Zenmap — Easy GUI version of Nmap

Zenmap is Graphical User Interface (GUI) version of Nmap. Zenmap is also very powerful tool like nmap. For it’s graphical interface and easy menus makes it very easy to use.

Installing Zenmap on Kali Linux 2021

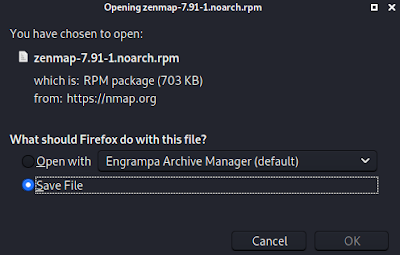

To install Zenmap we need to download it from Nmap’s official website. On the website we can download Zenmap rpm file, or we can click here to directly download it.

On the download screen we can click to save it as we did in the following screenshot.

This a a very small file (approximately 700kb) to download, download will finish in some seconds.

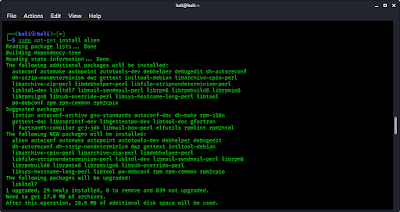

After downloading it we can open our terminal and run following command to update our system:

This may ask for root password. After finishing the update we need alien. Alien means not 👽👾 (the creatures from other planet). Alien is a program that can converts an RPM package (RedHat) file into a Debian package file.

This is not a standard way to install software packages on Debian based distribution. But in this case we need to do this.

We can install alien by using following command:

Then the alien will be installed as we can see on the following screenshot:

Then we need to navigate to our Downloads directory where we have the downloaded Zenmap rpm file.

Then we need to convert our downloaded rpm file to deb file using alien by using following command:

This command will convert zenmap rpm file to zenmap deb file. As we can see in the following screenshot:

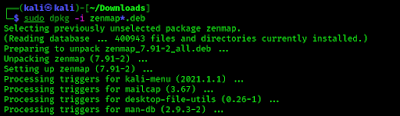

Now we can install it on our system by running following command:

After applying the above command Zenmap will be installed as we can see in the following screenshot:

Zenmap uses Python GTK for creating a graphical user interface, that’s why we have to install that as well on our Kali Linux system.

We need to download it from Ubuntu’s website and install it. To download it we use following command:

Then we install it by using following command:

Now we can search for Zenmap on our application menu or we can run zenmap or sudo zenmap command on our terminal to open Zenmap.

Using Zenmap on Kali Linux

After a successful installation we can use Zenmap. If we use Zenmap with root then we can use it’s all options. So we open it with root by using following command:

We can see that Zenmap is opened on the following screenshot:

Here everything is very easy. Here we need to put the IP address of our target network. For an example we are choosing our localhost system’s IP address (192.168.122.148), we also can choose the website’s address.

Then we need to choose the profile as «Quick Scan«. For an example we have chosen «Quick Scan» we can choose other profiles as per our requirements. Then we just need to click on «Scan». Then the result will comes in front of us as the following screenshot:

In the above screenshot we can see the open ports on our target.

Once the scan has completed, we can click on each tab to get further details about our target. If we’re performing a scan on an entire network, the «Topology» tab will help us create a network diagram of the target network.

Zenmap is very easy to use and user-friendly. This is how we can install Zenmap on Kali Linux new versions and it’s uses.

Liked our article? Then make sure to follow our mail-subscription to get new articles directly on inbox. We also update articles on our Twitter and GitHub profiles. Make sure to follow us there. We also have Telegram group for chatting with everyone.

For any kind of problem and queries make sure to comment in the comment section. We always reply.

You may like these posts

Comments

root@kali /h/e/Downloads# python /usr/bin/zenmap

File «/usr/bin/zenmap», line 114

except ImportError, e:

^

SyntaxError: invalid syntax

root@kali /h/e/Downloads# python2 /usr/bin/zenmap

Could not import the zenmapGUI.App module: ‘No module named gtk’.

I checked in these directories:

/usr/bin

/home/ezri/Remarkable/remarkable

/home/ezri/Remarkable/remarkable_lib

/usr/lib/python2.7

/usr/lib/python2.7/plat-x86_64-linux-gnu

/usr/lib/python2.7/lib-tk

/usr/lib/python2.7/lib-old

/usr/lib/python2.7/lib-dynload

/usr/local/lib/python2.7/dist-packages

/usr/local/lib/python2.7/dist-packages/LinkFinder-1.0-py2.7.egg

/usr/local/lib/python2.7/dist-packages/EditorConfig-0.12.2-py2.7.egg

/usr/local/lib/python2.7/dist-packages/py_altdns-1.0.0-py2.7.egg

/usr/local/lib/python2.7/dist-packages/termcolor-1.1.0-py2.7.egg

/usr/local/lib/python2.7/dist-packages/dnspython-2.0.0-py2.7.egg

/usr/local/lib/python2.7/dist-packages/requests_file-1.5.1-py2.7.egg

/usr/local/lib/python2.7/dist-packages/idna-2.10-py2.7.egg

/usr/local/lib/python2.7/dist-packages/urllib3-1.25.10-py2.7.egg

/usr/local/lib/python2.7/dist-packages/certifi-2020.6.20-py2.7.egg

/usr/local/lib/python2.7/dist-packages/shodan-1.23.0-py2.7.egg

/usr/local/lib/python2.7/dist-packages/ipaddress-1.0.23-py2.7.egg

/usr/local/lib/python2.7/dist-packages/click_plugins-1.1.1-py2.7.egg

/usr/lib/python2.7/dist-packages

/usr/lib/python2.6/site-packages

If you installed Zenmap in another directory, you may have to add the

modules directory to the PYTHONPATH environment variable.

Your problem solved here .

python3 /usr/bin/zenmap

File «/usr/bin/zenmap», line 114

except ImportError, e:

^

SyntaxError: invalid syntax

Please check the updated article. Thanks

Hello I want to hack someone’s WhatsApp

This will be illegal. Sorry we can’t lead you in this matter.

I have same problem even though i followed all your instructions it has the same error: If you installed Zenmap in another directory, you may have to add the

modules directory to the PYTHONPATH environment variable.

It seems to happen with the latest kali linux version.

Also when i try to install python as you show in your steps, i get this error:

Note, selecting ‘python-gtk2’ instead of ‘./python-gtk2_2.24.0-5.1ubuntu2_amd64.deb’

Some packages could not be installed. This may mean that you have

requested an impossible situation or if you are using the unstable

distribution that some required packages have not yet been created

or been moved out of Incoming.

The following information may help to resolve the situation:

The following packages have unmet dependencies:

python-gtk2 : Depends: python-cairo (>= 1.0.2-1.1) but it is not installable

Depends: python-gobject-2 (>= 2.21.3) but it is not installable

E: Unable to correct problems, you have held broken packages.

Have you tried

sudo dkpg -i —force-all nameofpackage.deb

March 2021, I sadly get this error both on the newest version and the older one.

sudo dpkg -i zenmap_7.91-1_all.deb

dpkg: warning: parsing file ‘/var/lib/dpkg/tmp.ci/control’ near line 7 package ‘zenmap’:

‘Depends’ field, reference to ‘rpmlib’:

«implicit exact match on version number, suggest using ‘=’ instead

dpkg: error processing archive zenmap_7.91-1_all.deb (—install):

parsing file ‘/var/lib/dpkg/tmp.ci/control’ near line 7 package ‘zenmap’:

‘Depends’ field, reference to ‘rpmlib’: version ‘PartialHardlinkSets’: version number does not start with digit

Errors were encountered while processing:

zenmap_7.91-1_all.deb»

Something with me missing rpmlib? Too n00b to totally understand sorry.

Thanks for all your hard work.

This problem is very similar to this

Using the newest Desktop Windows 10, version of Kali Linux, March 2021, on Oracle Vm.

Alien is giving me an Error 25 on VirtualBox 6.1. Please help.

Package build failed. Here’s the log:

dh

dh: error: specify a sequence to run

make: *** [debian/rules:7: binary] Error 25

Thank you in advance.

We can install it without converting try following command:

sudo alien -i zenmap*.rpm

Try it and tell if it working or not in your system.

──(root��kali)-[/home/kali/Downloads]

└─# apt install ./python-gtk2_2.24.0-5.1ubuntu2_amd64.deb

Reading package lists. Done

Building dependency tree. Done

Reading state information. Done

Note, selecting ‘python-gtk2’ instead of ‘./python-gtk2_2.24.0-5.1ubuntu2_amd64.deb’

Some packages could not be installed. This may mean that you have

requested an impossible situation or if you are using the unstable

distribution that some required packages have not yet been created

or been moved out of Incoming.

The following information may help to resolve the situation:

The following packages have unmet dependencies:

python-gtk2 : Depends: python-cairo (>= 1.0.2-1.1) but it is not installable

Depends: python-gobject-2 (>= 2.21.3) but it is not installable

E: Unable to correct problems, you have held broken packages.

You already wrote the solutions. try the unmet dependencies which are not installed. Install them first.

Post a Comment

Please do not spam here. It is comment box not a spambox. Promotional links are not allowed.

Источник