- Анализ компьютерных сетей с помощью Nmap GUI

- Установка

- Использование

- Topology

- Профили сканирования

- Заключение

- Kali Linux — инструменты сбора информации

- NMAP и ZenMAP

- Stealth Scan

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Описание ZMap

- Справка по ZMap

- Руководство по ZMap

- Примеры запуска ZMap

- Установка ZMap

- Установка в Kali Linux

- Установка в Fedora 19+ или EPEL 6+:

- Установка Debian 8+, Mint, Ubuntu:

- Установка в Archlinux:

- Скриншоты ZMap

- Инструкции по ZMap

Анализ компьютерных сетей с помощью Nmap GUI

Сетевые администраторы решают множество вопросов по роду своей деятельности, но поддержание компьютерных сетей в работоспособном состоянии является их первоочередной задачей. Если это небольшая локальная сетка, то особых проблем с ней не существует. Но как быть, когда размеры сети не позволяют вам на месте проверить, что запущено, а что нет; какая операционная система сейчас работает на определенном устройстве; какие порты на ней открыты. Если ваша ситуация именно такова, можно посоветовать использовать инструмент для анализа сети Zenmap , являюшийся стандартом de facto среди программ с открытым исходным кодом (open source).

Zenmap является графической оболочкой (front end) для широко распространенной утилиты Nmap . Так как она обладает очень мощным функционалом, большинство администраторов в своей работе хотят использовать не только инструмент командной строки. Они говорят, что лучше один раз увидеть, чем сто раз услышать (A picture is worth a thousand words). И это во многих случаях правильно, потому что одна из сильных сторон Zenmap — возможность представлять карту локальной сети в интерактивном графическом режиме.

Установка

Процесс инсталляции Zenmap прост (конечно, Nmap уже должен быть установлен в системе). Обе программы (zenmap и nmap) вы можете найти в Менеджере пакетов вашего дистрибутива Linux. Вам достаточно выбрать Zenmap для установки. Nmap будет установлен (если его до этого нет в системе) автоматически, как зависимость пакета Zenmap.

После установки программы перейдите в меню: Applications > Network. Следует обратить внимание, что запуск утилиты Zenmap необходимо производить с правами суперпользователя root, так как для своей работы она требует привилегий администратора.

Такой запуск можно выполнить из командной строки:

Другой способ — запустить Zenmap через Меню > Приложения. Заходим под учетной записью пользователя root (в командной строке вводим su и затем пароль root’а). После этого находим в Меню приложение Zenmap и выбираем его.

Использование

При первом запуске Zenmap мы увидим основное окно. Что же неоходимо нам для того, чтобы начать анализ сети?

Первый шаг— нам нужно указать Цель (Target). Это то, что мы будем анализировать. Допустим, нам нужно просмотреть сеть вида 192.168.0.100. Мы можем просканировать ее целиком — для этого введем диапазон 192.168.0.* в поле Target. В этом случае будут проанализированы все доступные адреса локальной сети этого диапазона.

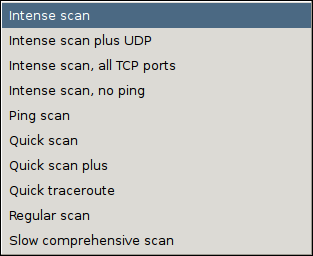

Второй шаг — это выбор Профиля сканирования. Поле Профиль (Profile) имеет выпадающий список, в котором находятся шаблоны (наборы предустановленных параметров Nmap) для анализа сети — от простого пингования до интенсивного сканирования. Хочу вас предупредить — последний вариант профиля может быть причиной выхода из строя оборудования в небольших сетях. Если у вас имеются роутеры или маршрутизаторы, то при сканировании они могут стать узким местом (в смысле — пропускной способности).

Когда вы выбираете профиль, то можете обратить внимание на происходящие изменения в строке Command. В зависимости от выбранного профиля меняются опции, с которыми запускается Zenmap. Точно такую же строку вы можете ввести в терминале. Другими словами, запуск Nmap с определенными параметрами в командной строке аналогичен запуску Zenmap с соотвествующим профилем.

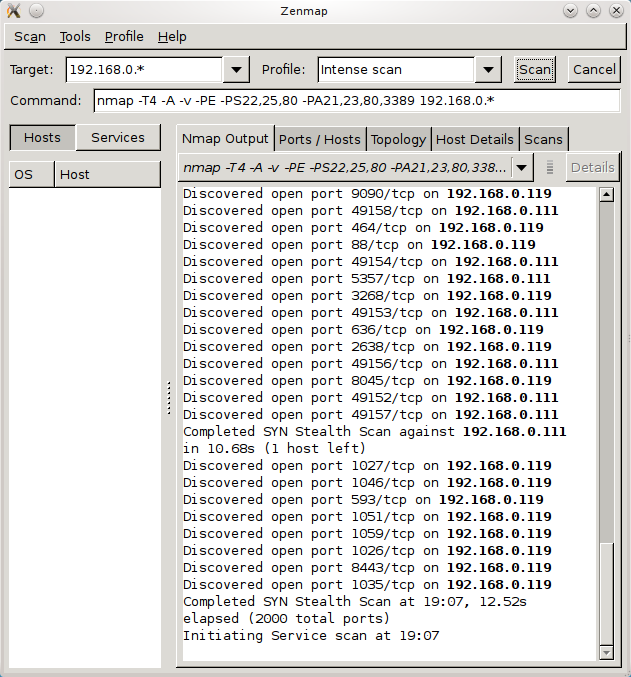

И так, профиль выбран. Нажимаем кнопку Scan. Процесс сканирования начался. В левом окне будут отображаться обнаруженные IP-адреса (хосты), в правом — лог сканирования.

Внимание ! Обязательно дождитесь окончания сканирования, прежде чем переключаться на другие вкладки! Иначе процесс может преждевременно прерваться или вообще завершиться крахом Zenmap. И вы не получите нужных результатов.

На правой панели находятся различные вкладки. Каждая из них служит своей определенной цели.

Nmap Output: Вкладка по умолчанию. Выводит все команды, выполняемые программой Nmap.

Ports Hosts: Показывает, какие порты на IP-адресах (хостах) открыты.

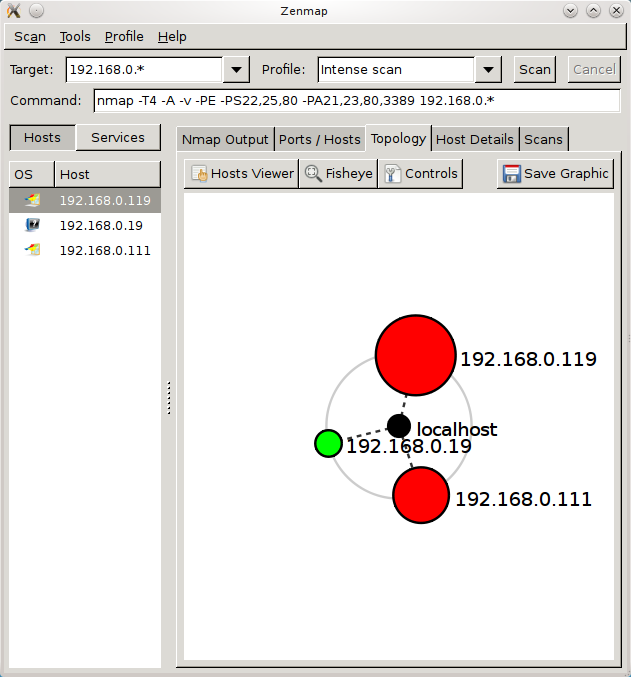

Topology: Представляет в графическом режиме (картинка) топологию сети.

Host details: Подробная информация о каждом отдельно выбранном хосте. Для того, чтобы выбрать нужный хост, достаточно просто щелкнуть на нем мыщью в левом окне программы.

Scans: Список всех сканирований, выполненных программой. Вы можете заново запустить любой из них, выбрав его из списка и щелкнув мыщью на кнопке Scan.

Topology

Как уже говорилось ранее, вкладка Топология (Topology) является одной из самых важных для анализа сети. Когда вы перейдете на эту вкладку, то увидите облако (насколько оно большое — зависит от размера анализируемой сети) красных кружков и IP-адресов. Если сеть достаточно большая, в этом клубке хостов вы ничего не увидите и не поймете. Первое, что надо сделать в этом случае — воспользоваться слайдерами Zoom и Ring Gap. Первый (Zoom) служит для масштабирования (увеличения или уменьшения) картинки, второй — для изменения расстояния между хостами, расположенными по кольцу. Как только вы настроете вид для удобного чтения, вы обнаружите много полезной информации для себя.

Более подробно изучить отдельный хост можно на вкладке Details. Но, для общего ознакомления с сетью и ее параметрами, вкладка Topology представляется наилучшим выбором.

Профили сканирования

Для анализа сети в Zenmap вы можете использовать как профили по умолчанию (предустановленные), так и создавать свои собственные. Для того, чтобы создать свой профиль, щелкните на Profile, затем выберите Новый профиль (New Profile) или Команда (Command) или Редактировать существующий профиль (Edit Current Profile). Если вы хотите внести небольшие изменения, достаточно выбрать необходимый профиль и затем отредактировать его. Например, на скриншоте показан измененный профиль, в который добавлена информация об операционной системе. Чтобы добавить эту информацию, выберите профиль, затем Profile > Edit Current Profile. В новом окне открываем вкладку Scan и затем выбираем опцию «OS«. Кнопка Save Changes сохраняет изменения и закрывает окно редактирования.

Если вы изменили какой-либо профиль, вам нужно перезапустить сканирование, чтобы получить результат от введенных изменений.

Заключение

Zenmap является очень мощным инструментом для анализа сетей любого размера. Это великопная утилита, простая в использовании. К тому же она является OpenSource-программой. Редактор профилей позволяет настроить утилиту под специфические нужды. В этом и проявляется мощь и удобство сетевого сканера Zenmap.

Источник

Kali Linux — инструменты сбора информации

В этой главе мы обсудим инструменты сбора информации Kali Linux.

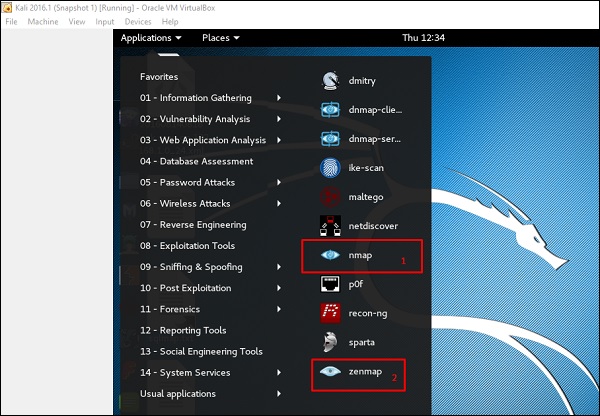

NMAP и ZenMAP

NMAP и ZenMAP являются полезными инструментами для фазы сканирования Ethical Hacking в Kali Linux. NMAP и ZenMAP — практически один и тот же инструмент, однако NMAP использует командную строку, в то время как ZenMAP имеет графический интерфейс.

NMAP — это бесплатная утилита для обнаружения сети и аудита безопасности. Многие системные и сетевые администраторы также находят это полезным для таких задач, как инвентаризация сети, управление расписаниями обновления служб и мониторинг времени работы хоста или службы.

NMAP использует необработанные IP-пакеты новыми способами, чтобы определить, какие хосты доступны в сети, какие сервисы (имя и версия приложения) предлагают эти хосты, какие операционные системы (и версии ОС) они работают, какой тип фильтров / брандмауэров пакетов используются и т. д.

Теперь давайте пойдем шаг за шагом и узнаем, как использовать NMAP и ZenMAP.

Шаг 1 — Чтобы открыть, перейдите в Приложения → 01-Сбор информации → nmap или zenmap.

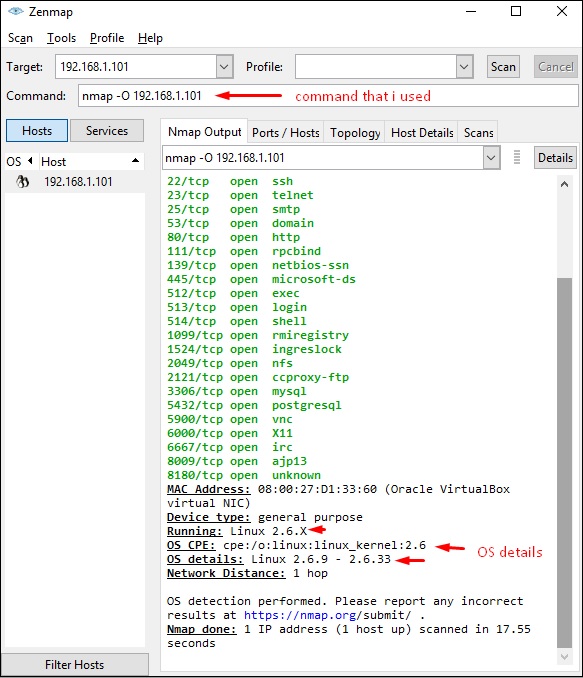

Шаг 2 — Следующим шагом является определение типа / версии ОС целевого хоста. На основании справки, указанной в NMAP, параметр определения типа / версии ОС является переменной «-O». Для получения дополнительной информации используйте эту ссылку: https://nmap.org/book/man-os-detection.html

Команда, которую мы будем использовать, —

На следующем снимке экрана показано, где вам нужно ввести вышеуказанную команду, чтобы увидеть вывод Nmap:

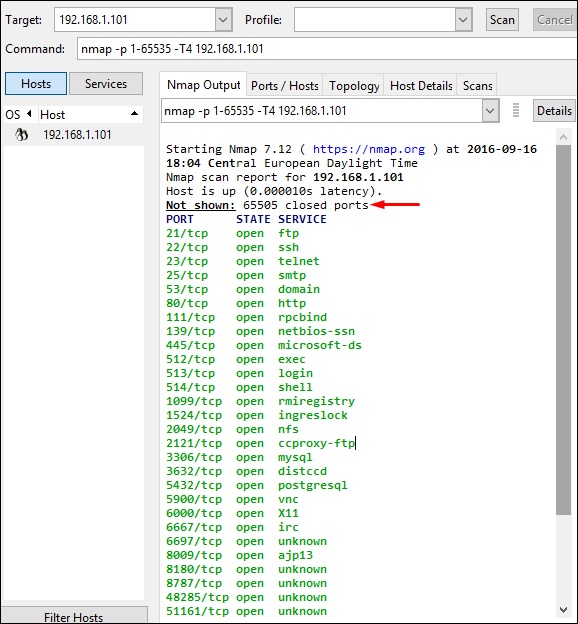

Шаг 3 — Затем откройте порты TCP и UDP. Чтобы просканировать все порты TCP на основе NMAP, используйте следующую команду —

Где параметр «–p» указывает все порты TCP, которые должны быть проверены. В этом случае мы сканируем все порты, и «-T4» — это скорость сканирования, на которой должен работать NMAP.

Ниже приведены результаты. Зеленым цветом обозначены все открытые порты TCP, а красным — все закрытые порты. Однако NMAP не отображается, так как список слишком длинный.

Stealth Scan

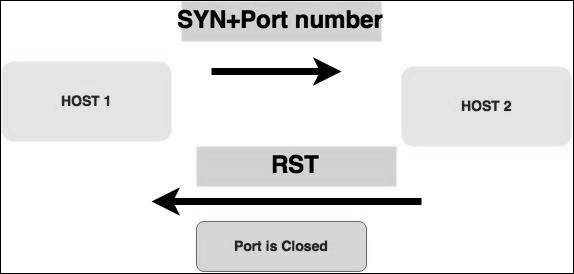

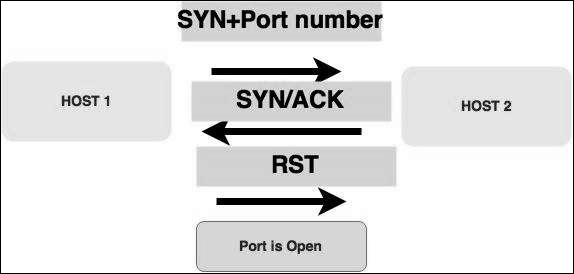

Стелс-сканирование или SYN также называется полуоткрытым сканированием , поскольку оно не завершает трехстороннее рукопожатие TCP. Хакер отправляет пакет SYN цели; если кадр SYN / ACK получен обратно, предполагается, что цель завершит соединение, а порт прослушивает. Если RST получен обратно от цели, то предполагается, что порт не активен или закрыт.

Теперь, чтобы увидеть SYN-сканирование на практике, используйте параметр –sS в NMAP. Ниже приводится полная команда —

На следующем снимке экрана показано, как использовать эту команду —

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Описание ZMap

ZMap — это однопакетный быстрый сканер сети, он предназначен для исследования сетей сопоставимых с Интернетом. На обычным компьютере с гигабитным подключением ZMap может просканировать всё публичное пространство IPv4 адресов за 45 минут. С 10 гигабитным подключением и драйвером PF_RING, ZMap может просканировать пространство IPv4 адресов оза 5 минут.

Предыдущие сетевые инструменты создавались для сканирования маленьких сегментов сети, архитектура ZMap специализирована для сканирования всего адресного пространства. Он создан как система модулей, чтобы облегчить инкорпорацию с другими инструментами исследования сети.

ZMap работает на GNU/Linux, Mac OS и BSD. ZMap на текущий момент имеет полностью реализованные модули зондирования для: TCP SYN сканирований, ICMP, DNS запросов, UPnP, BACNET и может отправлять огромное количество UDP зондов. Если вам нужно более вовлечённое сканирование, например сбор баннеров или TLS рукопожатий, взгляните на ZGrab (https://github.com/zmap/zgrab), сестринский проект ZMap, который делает рукопожатия уровня приложений.

Лицензия: Apache License Version 2.0

Справка по ZMap

Руководство по ZMap

БАЗОВЫЕ ОПЦИИ

ip/имя хоста/диапазон

IP адрес или имя хоста DNS для сканирования. Принимает IP диапазоны в формате блоков CIDR. По умолчанию 0.0.0/8

-p, —target-port=port

Номера портов TCP или UDP для сканирования (для SYN сканирований и базовых UDP сканирований)

-o, —output-file=имя

Когда используется модуль вывода он использует файл, записывает результаты в этот файл. Используйте — (чёрточку) для стандартного вывода.

-b, —blacklist-file=путь

Файл подсетей для исключения, в формате CIDR, одна запись на строку. Рекомендуется его использовать для исключения адресов RFC 1918, широковещательных, зарезервированных пространств IANA и других предназначенных для специальных целей адресов IANA. Пример файла чёрного списка для этих целей смотрите в blacklist.conf.

ОПЦИИ СКАНИРОВАНИЯ

-n, —max-targets=n

Потолок количества целей для зондирования. Может быть как числом (к примеру -n 1000), так и процентами (к примеру, -n 0.1%) от сканируемого адресного пространства (после исключения чёрного списка).

-N, —max-results=n

Выйти после получения этого количества результатов

-t, —max-runtime=secs

Крайняя протяжённость времени отправки пакетов

-r, —rate=pps

Установить скорость отправки пакетов в секунду

-B, —bandwidth=bps

Установить скорость отправки бит в секунду (поддерживаются суффиксы G, M и K (к примеру, -B 10M для 10 mbps). Это переписывает флаг —rate.

-c, —cooldown-time=секунды

Как долго продолжать получать после завершения отправки (по умолчанию=8)

-e, —seed=n

Источник используемый для перестановки адресов. Используйте его если вы хотите просканировать адреса в том же порядке для множества запущенных ZMap.

—shards=N

Расщепить сканирование на N осколков/разделов среди различных экземпляров zmap (по умолчанию=1). Когда расщепляете, требуется —seed.

—shard=n

Установить, какой осколок сканировать (по умолчанию=0). Осколки начинаются с 0 и находятся в диапазоне [0, N), где N — это общее число осколков. При разделении на осколки требуется —seed.

-T, —sender-threads=n

Используемые потоки для отправки пакетов. Основываясь на количестве ядер процессора, ZMap попытается определить оптимальное число потоков отправки.

-P, —probes=n

Количество зондов для отправки на каждый IP (по умолчанию=1)

-d, —dryrun

Печатать каждый пакет в стандартный вывод вместо отправки его (полезно для отладки)

СЕТЕВЫЕ ОПЦИИ

-s, —source-port=порт|диапазон

Порт(ы) источника с которого отправляются пакеты

-S, —source-ip=ip|диапазон

Адрес(а) источника с которого отправляются пакеты. Как одиночный IP, так и диапазон (к примеру, 10.0.0.1-10.0.0.9)

-G, —gateway-mac=addr

MAC адрес шлюза для отправки пакетов (в этом случае автоматическое определение не работает)

-i, —interface=имя

Имя сетевого интерфейса для использования

ОПЦИИ ЗОНДИРОВАНИЯ

ZMap позволяет пользователям указывать и писать их собственные модули зондирования. Модули зондирования ответственны за генерацию пакетов зондирования для отправки и обрабатывают ответы от хостов.

—list-probe-modules

Список доступных модулей зондирования (к примеру, tcp_synscan)

-M, —probe-module=имя

Выбрать модуль зондирования (по умолчанию=tcp_synscan)

—probe-args=args

Аргументы для передачи модулю зондирования

—list-output-fields

Список отобранных полей модуля зондирования для отправки выводному модулю

ОПЦИИ ВЫВОДА

ZMap позволяет пользователям указывать и писать их собственный модули для использования с ZMap. Модули вывода ответственны за процесс установки полей возвращаемых модулем зондирования и вывод их пользователю. Пользователь может указать поля вывода, написать фильтры поверх полей вывода.

—list-output-modules

Список доступных модулей вывода (к примеру, tcp_synscan)

-O, —output-module=имя

Выбрать модуль вывода (по умолчанию=csv)

—output-args=args

Аргументы для передачи модулю вывода

-f, —output-fields=fields

Разделённый запятой список полей для вывода

—output-filter

Указать фильтры вывода поверх полей, определённых модулем зондирования

ДОПОЛНИТЕЛЬНЫЕ ОПЦИИ

-C, —config=имя_файла

Прочитать конфигурационный файл, который может содержать любые другие опции.

-q, —quiet

Не печатать обновления статуса каждую секунду

-g, —summary

Напечатать конфигурацию и краткие итоги результатов в конце сканирования

-v, —verbosity=n

Уровень детализации (0-5, по умолчанию=3)

-h, —help

Напечатать справку и выйти

-V, —version

Напечатать версию и выйти

Примеры запуска ZMap

Просканировать Интернет на хосты с открытым портом 80 и вывести результат в стандартный вывод:

Найти 5 HTTP серверов, сканируя на скорости 10 Mb/s:

Просканировать 10./8, 192.168./16 на открытый порт 80:

Просканировать 192.168.1.2, 192.168.1.3 на порт 80:

Установка ZMap

Установка в Kali Linux

Установка в Fedora 19+ или EPEL 6+:

Установка Debian 8+, Mint, Ubuntu:

Установка в Archlinux:

Скриншоты ZMap

Это утилита командной строки.

Инструкции по ZMap

Ссылки на инструкции будут добавлены позже.

Источник