- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Описание ZMap

- Справка по ZMap

- Руководство по ZMap

- Примеры запуска ZMap

- Установка ZMap

- Установка в Kali Linux

- Установка в Fedora 19+ или EPEL 6+:

- Установка Debian 8+, Mint, Ubuntu:

- Установка в Archlinux:

- Скриншоты ZMap

- Инструкции по ZMap

- Использование zenmap в Kali Linux

- Soft Как использовать сканер безопасности NMAP на Linux

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Описание ZMap

ZMap — это однопакетный быстрый сканер сети, он предназначен для исследования сетей сопоставимых с Интернетом. На обычным компьютере с гигабитным подключением ZMap может просканировать всё публичное пространство IPv4 адресов за 45 минут. С 10 гигабитным подключением и драйвером PF_RING, ZMap может просканировать пространство IPv4 адресов оза 5 минут.

Предыдущие сетевые инструменты создавались для сканирования маленьких сегментов сети, архитектура ZMap специализирована для сканирования всего адресного пространства. Он создан как система модулей, чтобы облегчить инкорпорацию с другими инструментами исследования сети.

ZMap работает на GNU/Linux, Mac OS и BSD. ZMap на текущий момент имеет полностью реализованные модули зондирования для: TCP SYN сканирований, ICMP, DNS запросов, UPnP, BACNET и может отправлять огромное количество UDP зондов. Если вам нужно более вовлечённое сканирование, например сбор баннеров или TLS рукопожатий, взгляните на ZGrab (https://github.com/zmap/zgrab), сестринский проект ZMap, который делает рукопожатия уровня приложений.

Лицензия: Apache License Version 2.0

Справка по ZMap

Руководство по ZMap

БАЗОВЫЕ ОПЦИИ

ip/имя хоста/диапазон

IP адрес или имя хоста DNS для сканирования. Принимает IP диапазоны в формате блоков CIDR. По умолчанию 0.0.0/8

-p, —target-port=port

Номера портов TCP или UDP для сканирования (для SYN сканирований и базовых UDP сканирований)

-o, —output-file=имя

Когда используется модуль вывода он использует файл, записывает результаты в этот файл. Используйте — (чёрточку) для стандартного вывода.

-b, —blacklist-file=путь

Файл подсетей для исключения, в формате CIDR, одна запись на строку. Рекомендуется его использовать для исключения адресов RFC 1918, широковещательных, зарезервированных пространств IANA и других предназначенных для специальных целей адресов IANA. Пример файла чёрного списка для этих целей смотрите в blacklist.conf.

ОПЦИИ СКАНИРОВАНИЯ

-n, —max-targets=n

Потолок количества целей для зондирования. Может быть как числом (к примеру -n 1000), так и процентами (к примеру, -n 0.1%) от сканируемого адресного пространства (после исключения чёрного списка).

-N, —max-results=n

Выйти после получения этого количества результатов

-t, —max-runtime=secs

Крайняя протяжённость времени отправки пакетов

-r, —rate=pps

Установить скорость отправки пакетов в секунду

-B, —bandwidth=bps

Установить скорость отправки бит в секунду (поддерживаются суффиксы G, M и K (к примеру, -B 10M для 10 mbps). Это переписывает флаг —rate.

-c, —cooldown-time=секунды

Как долго продолжать получать после завершения отправки (по умолчанию=8)

-e, —seed=n

Источник используемый для перестановки адресов. Используйте его если вы хотите просканировать адреса в том же порядке для множества запущенных ZMap.

—shards=N

Расщепить сканирование на N осколков/разделов среди различных экземпляров zmap (по умолчанию=1). Когда расщепляете, требуется —seed.

—shard=n

Установить, какой осколок сканировать (по умолчанию=0). Осколки начинаются с 0 и находятся в диапазоне [0, N), где N — это общее число осколков. При разделении на осколки требуется —seed.

-T, —sender-threads=n

Используемые потоки для отправки пакетов. Основываясь на количестве ядер процессора, ZMap попытается определить оптимальное число потоков отправки.

-P, —probes=n

Количество зондов для отправки на каждый IP (по умолчанию=1)

-d, —dryrun

Печатать каждый пакет в стандартный вывод вместо отправки его (полезно для отладки)

СЕТЕВЫЕ ОПЦИИ

-s, —source-port=порт|диапазон

Порт(ы) источника с которого отправляются пакеты

-S, —source-ip=ip|диапазон

Адрес(а) источника с которого отправляются пакеты. Как одиночный IP, так и диапазон (к примеру, 10.0.0.1-10.0.0.9)

-G, —gateway-mac=addr

MAC адрес шлюза для отправки пакетов (в этом случае автоматическое определение не работает)

-i, —interface=имя

Имя сетевого интерфейса для использования

ОПЦИИ ЗОНДИРОВАНИЯ

ZMap позволяет пользователям указывать и писать их собственные модули зондирования. Модули зондирования ответственны за генерацию пакетов зондирования для отправки и обрабатывают ответы от хостов.

—list-probe-modules

Список доступных модулей зондирования (к примеру, tcp_synscan)

-M, —probe-module=имя

Выбрать модуль зондирования (по умолчанию=tcp_synscan)

—probe-args=args

Аргументы для передачи модулю зондирования

—list-output-fields

Список отобранных полей модуля зондирования для отправки выводному модулю

ОПЦИИ ВЫВОДА

ZMap позволяет пользователям указывать и писать их собственный модули для использования с ZMap. Модули вывода ответственны за процесс установки полей возвращаемых модулем зондирования и вывод их пользователю. Пользователь может указать поля вывода, написать фильтры поверх полей вывода.

—list-output-modules

Список доступных модулей вывода (к примеру, tcp_synscan)

-O, —output-module=имя

Выбрать модуль вывода (по умолчанию=csv)

—output-args=args

Аргументы для передачи модулю вывода

-f, —output-fields=fields

Разделённый запятой список полей для вывода

—output-filter

Указать фильтры вывода поверх полей, определённых модулем зондирования

ДОПОЛНИТЕЛЬНЫЕ ОПЦИИ

-C, —config=имя_файла

Прочитать конфигурационный файл, который может содержать любые другие опции.

-q, —quiet

Не печатать обновления статуса каждую секунду

-g, —summary

Напечатать конфигурацию и краткие итоги результатов в конце сканирования

-v, —verbosity=n

Уровень детализации (0-5, по умолчанию=3)

-h, —help

Напечатать справку и выйти

-V, —version

Напечатать версию и выйти

Примеры запуска ZMap

Просканировать Интернет на хосты с открытым портом 80 и вывести результат в стандартный вывод:

Найти 5 HTTP серверов, сканируя на скорости 10 Mb/s:

Просканировать 10./8, 192.168./16 на открытый порт 80:

Просканировать 192.168.1.2, 192.168.1.3 на порт 80:

Установка ZMap

Установка в Kali Linux

Установка в Fedora 19+ или EPEL 6+:

Установка Debian 8+, Mint, Ubuntu:

Установка в Archlinux:

Скриншоты ZMap

Это утилита командной строки.

Инструкции по ZMap

Ссылки на инструкции будут добавлены позже.

Источник

Использование zenmap в Kali Linux

Zenmap – это официальный GUI для программы Nmap Security Scanner. Это мультиплатформенное (Linux, Windows, Mac OS X, BSD и т.д.) бесплатное приложение с открытым исходным кодом, назначение которого – упростить использование Nmap для начинающих, предлагая в то же время расширенные возможности для опытных пользователей Nmap. Часто используемые настройки сканирования могут быть сохранены в виде профилей для упрощения их повторного использования. Мастер создания команд поддерживает интерактивное создание командных строк Nmap. Результаты сканирования могут быть сохранены и просмотрены позже. Сохраненные результаты сканирования могут сравниваться друг с другом для поиска отличий. Результаты недавних сканирований сохраняются в поисковой базе данных.

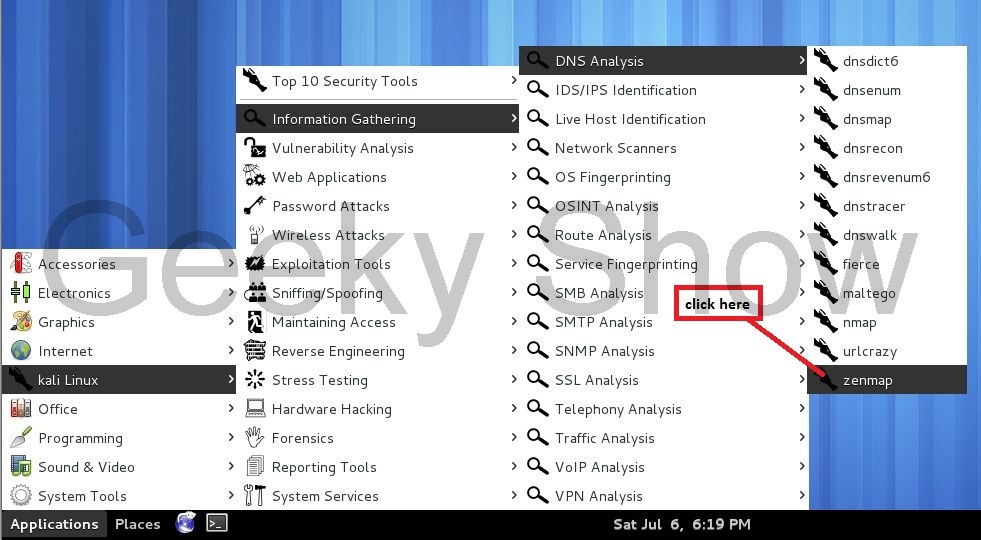

1. Как открыть Zenmap

Application (Приложение) → Kali Linux → Information Gathering (Сбор информации) → DNS Analysis (DNS-анализ) → Zenmap

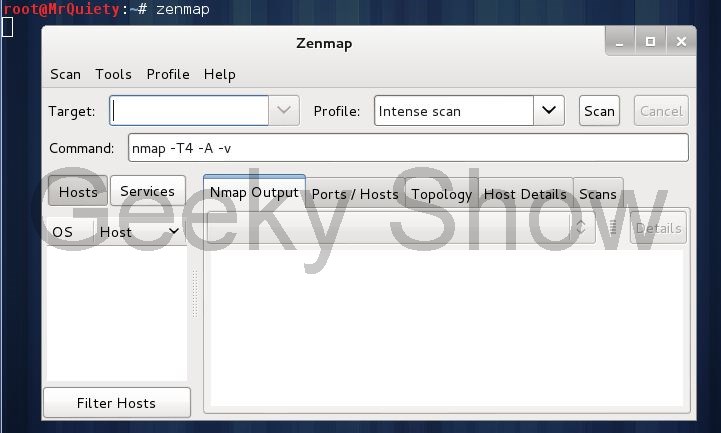

B. Отройте Terminal (Терминал), напечатайте zenmap и нажмите enter (ввод)

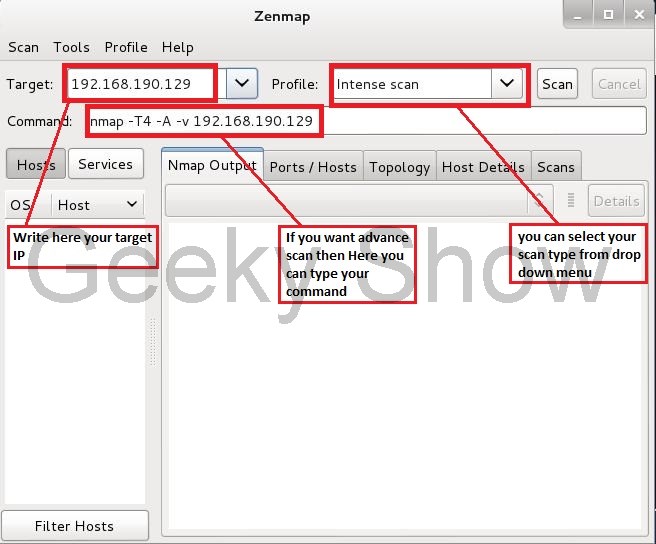

2. В области Target (Цель) вы должны ввести IP-адрес или диапазон IP-адресов, как показано в руководстве по namap. В области Profile (Профиль) вы можете выбрать тип сканирования, например, intense scan (глубокое сканирование), quick scan (быстрое сканирование) и т.д. В области Command (Команда) вы можете вводить любую команду nmap, но по умолчанию zenmap сам заполняет строку, как показано на изображении. Если вы хотите использовать сканирование на продвинутом уровне, то вы можете прописать свою команду.

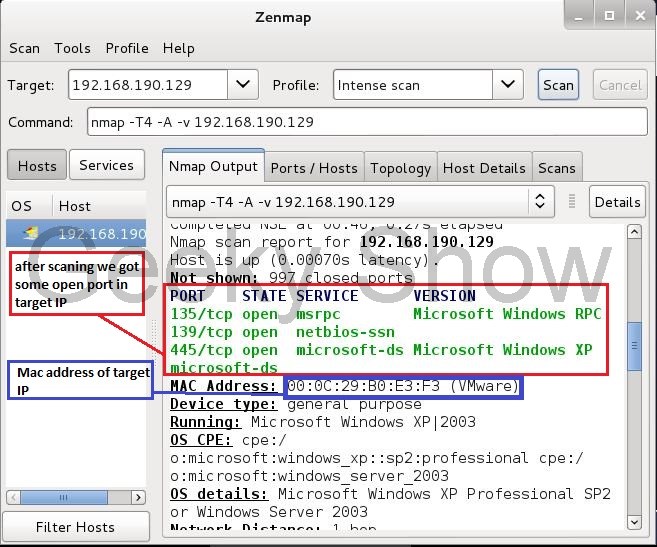

3. После сканирования мы получили данные об открытых портах, операционной системе. При этом отображается MAC-адрес и другие данные о целевом IP-адресе.

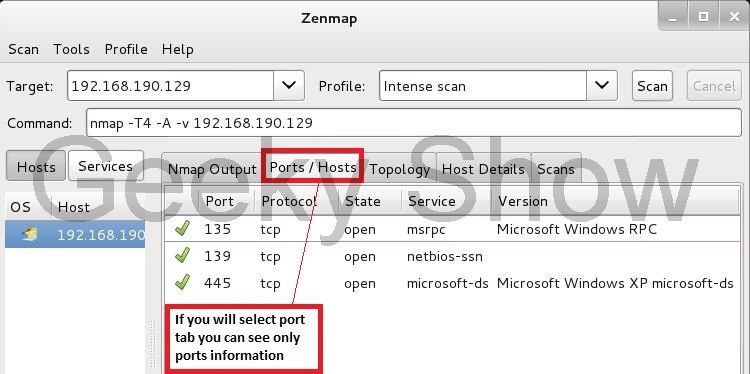

4. Здесь вы можете просмотреть данные только о портах и хостах (Ports/Hosts)

5. Здесь вы можете просмотреть данные о хосте

Источник

Soft Как использовать сканер безопасности NMAP на Linux

Nmap — это бесплатная, с открытым исходным кодом утилита исследования сети и проведения аудита безопасности. Она широко используется в сообществе пользователей Linux, поскольку является простой в применении, но в то же время очень мощной. Принцип работы Nmap, говоря простым языком, заключается в отправке пакетов данных на заданную цель (по IP) и в интерпретировании возвращаемых пакетов для определения, какие порты открыты/закрыты, какие службы запущены на сканируемой системе, установлены и включены ли файерволы или фильтры и, наконец, какая операционная система запущена. Эти возможности позволяют собрать много ценной информации. Давайте рассмотрим некоторые из этих возможностей. Кроме типичных для подобных статей примеров команд, будут даны рекомендации о том, как использовать собранные во время сканирования данные.

Установка Nmap

Для начала, нам нужно заполучить пакет “nmap” на нашу систему.

Установка Nmap в Kali Linux

Nmap уже установлен.

Установка Nmap в CentOS

Установка Nmap в Debian

Установка Nmap в Ubuntu

Использование сканера безопасности Nmap

Теперь программу можно запускать набрав в терминале “nmap”. Список опций можно посмотреть по команде

Но я рекомендую посмотреть эти же опции по этой ссылке, поскольку там они на русском языке.

Чтобы показать некоторые возможности nmap, подготовлены несколько примеров. Главная цель — чтобы вы уловили суть и возможности программы. После этого вы сможете модифицировать команды под свои собственные нужды.

Обратите внимание, что программе nmap требуются привилегии суперпользователя для некоторых её функций. В Kali Linux этого не нужно, но на всех других системах запускайте команду с sudo. В примерах я буду использовать sudo, в Kali команды выглядят также, но отбрасывайте sudo.

Собираем информацию об открытых на сервере портах, запущенных службах и версиях программного обеспечения

Это простая команда может использоваться для проверки доступен ли сайт (в данном случае я использовал сайт codeby.net). Обращаем внимание на открытые порты.

Эта опция даст команду nmap попробовать предположить, какая операционная система запущена на целевой системе. Если все порты фильтруются, эта команда будет лучшим вариантом, но результаты нельзя расценивать как гарантировано надёжные. Обратите внимание на проценты — они говорят о вероятности угадывания.

Эта команда позволяет пользователю проверить службы, запущенные на цели. Обратите внимание, что появился столбик VERSION — в нём указана версия программного обеспечения.

Ищем веб-сервера, роутеры, веб-камеры, SSH, FTP и прочее

О том, как задавать цели для Nmap, сказано в книге на которую в конце дана ссылка. В следующих примерах я использую строку 193.106.148-153.1-255. Она означает просканировать подсети с 193.106.148.* по 193.106.153.*, причём в каждой из этих подсетей будут просканированы адреса с *.*.*1 по *.*.*255, т.е. это 193.106.148.1-255, 193.106.149.1-255, 193.106.150.1-255 и т.д.

Поиск роутеров, веб-серверов, веб-камер

У роутеров, веб-серверов, веб-камер обычно открыты порты 80, 8080 и 1080. Просканировать эти порты и вывести только те адреса, на которых что-то открыто, можно этой командой.

В моём случае вывод получился сумбурным, но это хорошо, что данных много — есть с чем поработать.

Обычно FTP «висит» на 21 порту, поэтому используем предыдущую команду, только меняем сканируемый порт.

Поиск SSH

Порт по умолчанию для SSH — 22, там и ищем.

Помните, что на дефолтных портах оставляют либо от недостатка опыта (начинающие системные администраторы), либо от безысходности (например, хостеры – если они поменяют порт FTP со стандартного на другой, то служба технической поддержки будет завалена жалобами клиентов о том, что «FTP совсем не работает»). Все остальные системные администраторы «подвешивают» SSH и прочие сервисы на высокие порты. Если сделать так, то в логах ошибок наступает тишь и благодать, разница очень заметна по сравнению со стандартными портами, на которые вечно шлют разную фигню и пытаются брутфорсить. А вменяемые люди вообще не используют FTP, а используют сервисы с шифрованием, хотя бы тот же SFTP (вариантов FTP с шифрованием масса). Но хостеры не могут себе этого позволить по уже озвученной причине — есть опасность потерять клиентов от того, что им слишком сложно разобраться.

Т.е. если вы тестируете на проникновение конкретный компьютер/сервер, то проверяйте все порты — с первого до последнего (65535). Если диапазон тестируемой сети небольшой, то можно задать тестирование всех портов с фильтрацией по словам ftp ( | grep ‘ftp’), ssh ( | grep ‘ssh’) и т. д. Например так:

Нужно быть готовым к большим затратам времени.

Zenmap — Графический интерфейс (GUI) для Nmap

У команды nmap огромное количество опций. Если вы запутались в этих опциях и хотите чего-то более дружеского и привычного, то обратите своё внимание на Zenmap. Это графический интерфейс для Nmap.

По большому счёту, нужно только ввести адрес цели. Уже установлен профиль сканирования по умолчанию, который вы всегда можете поменять на другой. Вам не нужно помнить и вводить ключи, как это необходимо для приложения командной строки. Всё просто, вывод раскрашен разными цветами, что облегчает восприятие. Есть несколько вкладок, в которых визуализирована и обобщена полученная информация.

Что делать с полученной в Nmap информацией

Собственно, а что нам дают все эти открытые порты, все эти службы, все эти компьютеры с FTP и прочим?

Если вы умеете пользоваться только Nmap, то полученная в ней информация вряд ли пригодится. Это только начало пути. Варианты использования полученной информации:

- если нашли веб-сервер, то для начала можно просто открыть и посмотреть что там. Варианты бывают разные — бывают обычные сайты, которые видны в Интернете по доменному имени, бывают сайты в разной степени готовности начинающих системных администраторов и веб-мастеров. Бывает, можно просто пройтись по каталогам, посмотреть приготовленные файлы, попробовать стандартные пароли для phpMyAdmin и т. д.

- FTP, SSH и многое прочее можно брутфорсить. Если удастся подобрать пароль, то можно получить доступ к частному FTP или вообще завладеть всем компьютером, если удастся подобрать учётную запись SSH. Ссылки на инструкции по брутфорсу даны в конце статьи.

- особенно легко, практически голыми руками, можно брать веб-камеры — очень часто там стандартные пароли, которые можно нагуглить по модели камеры.

- также интересны роутреры. Довольно часто в них стандартные (заводские) пароли. Получив доступ в роутер можно: выполнить атаку человек-по-середине, сниффинг трафика, перенаправить на подложные сайты, на сайты-вымогатели и т. д.

- зная версии запущенных программ можно попробовать поискать эксплойты для них. Ссылки на материал по эксплойтам также дан в конце статьи.

- если вы совсем новичок, то рекомендую программу Armitage. Она может: автоматически искать и применять эксплойты, брутфорсить различные службы. У программы графический интерфейс — вообще она довольно простая. Материал по Armitage: «Инструкция по Armitage: автоматический поиск и проверка эксплойтов в Kali Linux».

Где брать адреса для сканирования?

Типичными лёгкими целями являются VPS, которые настроили начинающие системные администраторы. Если вас интересует сканирование адресов в конкретном городе или по конкретному провайдеру, то можно воспользоваться этим сервисом.

Дополнительный материал по Nmap и о том, делать с полученными результатами сканирования

Источник