Анализ компьютерных сетей с помощью Nmap GUI

Сетевые администраторы решают множество вопросов по роду своей деятельности, но поддержание компьютерных сетей в работоспособном состоянии является их первоочередной задачей. Если это небольшая локальная сетка, то особых проблем с ней не существует. Но как быть, когда размеры сети не позволяют вам на месте проверить, что запущено, а что нет; какая операционная система сейчас работает на определенном устройстве; какие порты на ней открыты. Если ваша ситуация именно такова, можно посоветовать использовать инструмент для анализа сети Zenmap , являюшийся стандартом de facto среди программ с открытым исходным кодом (open source).

Zenmap является графической оболочкой (front end) для широко распространенной утилиты Nmap . Так как она обладает очень мощным функционалом, большинство администраторов в своей работе хотят использовать не только инструмент командной строки. Они говорят, что лучше один раз увидеть, чем сто раз услышать (A picture is worth a thousand words). И это во многих случаях правильно, потому что одна из сильных сторон Zenmap — возможность представлять карту локальной сети в интерактивном графическом режиме.

Установка

Процесс инсталляции Zenmap прост (конечно, Nmap уже должен быть установлен в системе). Обе программы (zenmap и nmap) вы можете найти в Менеджере пакетов вашего дистрибутива Linux. Вам достаточно выбрать Zenmap для установки. Nmap будет установлен (если его до этого нет в системе) автоматически, как зависимость пакета Zenmap.

После установки программы перейдите в меню: Applications > Network. Следует обратить внимание, что запуск утилиты Zenmap необходимо производить с правами суперпользователя root, так как для своей работы она требует привилегий администратора.

Такой запуск можно выполнить из командной строки:

Другой способ — запустить Zenmap через Меню > Приложения. Заходим под учетной записью пользователя root (в командной строке вводим su и затем пароль root’а). После этого находим в Меню приложение Zenmap и выбираем его.

Использование

При первом запуске Zenmap мы увидим основное окно. Что же неоходимо нам для того, чтобы начать анализ сети?

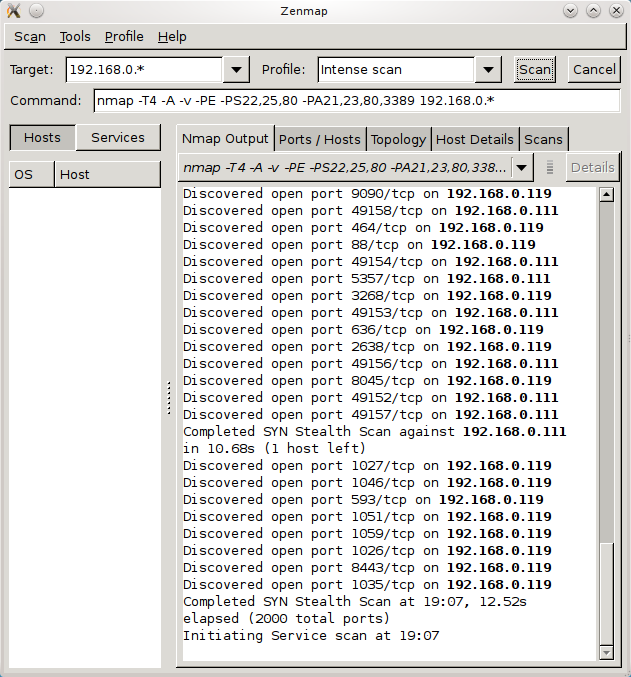

Первый шаг— нам нужно указать Цель (Target). Это то, что мы будем анализировать. Допустим, нам нужно просмотреть сеть вида 192.168.0.100. Мы можем просканировать ее целиком — для этого введем диапазон 192.168.0.* в поле Target. В этом случае будут проанализированы все доступные адреса локальной сети этого диапазона.

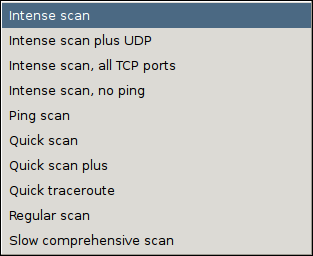

Второй шаг — это выбор Профиля сканирования. Поле Профиль (Profile) имеет выпадающий список, в котором находятся шаблоны (наборы предустановленных параметров Nmap) для анализа сети — от простого пингования до интенсивного сканирования. Хочу вас предупредить — последний вариант профиля может быть причиной выхода из строя оборудования в небольших сетях. Если у вас имеются роутеры или маршрутизаторы, то при сканировании они могут стать узким местом (в смысле — пропускной способности).

Когда вы выбираете профиль, то можете обратить внимание на происходящие изменения в строке Command. В зависимости от выбранного профиля меняются опции, с которыми запускается Zenmap. Точно такую же строку вы можете ввести в терминале. Другими словами, запуск Nmap с определенными параметрами в командной строке аналогичен запуску Zenmap с соотвествующим профилем.

И так, профиль выбран. Нажимаем кнопку Scan. Процесс сканирования начался. В левом окне будут отображаться обнаруженные IP-адреса (хосты), в правом — лог сканирования.

Внимание ! Обязательно дождитесь окончания сканирования, прежде чем переключаться на другие вкладки! Иначе процесс может преждевременно прерваться или вообще завершиться крахом Zenmap. И вы не получите нужных результатов.

На правой панели находятся различные вкладки. Каждая из них служит своей определенной цели.

Nmap Output: Вкладка по умолчанию. Выводит все команды, выполняемые программой Nmap.

Ports Hosts: Показывает, какие порты на IP-адресах (хостах) открыты.

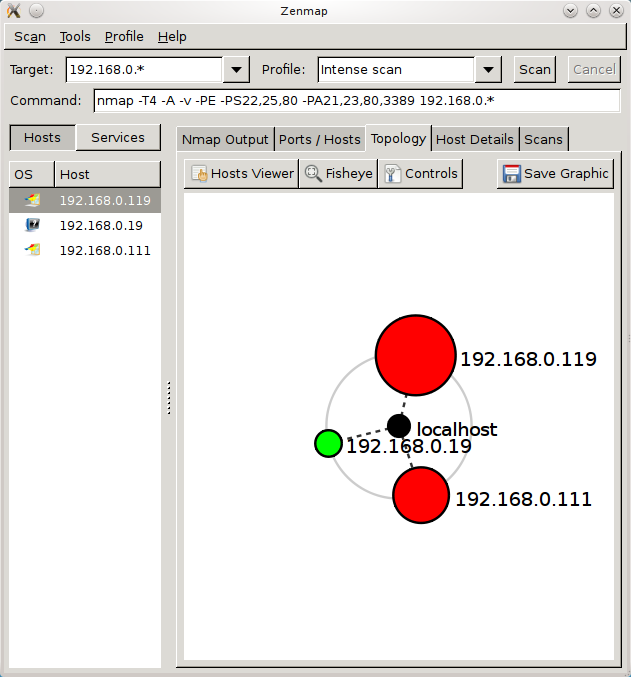

Topology: Представляет в графическом режиме (картинка) топологию сети.

Host details: Подробная информация о каждом отдельно выбранном хосте. Для того, чтобы выбрать нужный хост, достаточно просто щелкнуть на нем мыщью в левом окне программы.

Scans: Список всех сканирований, выполненных программой. Вы можете заново запустить любой из них, выбрав его из списка и щелкнув мыщью на кнопке Scan.

Topology

Как уже говорилось ранее, вкладка Топология (Topology) является одной из самых важных для анализа сети. Когда вы перейдете на эту вкладку, то увидите облако (насколько оно большое — зависит от размера анализируемой сети) красных кружков и IP-адресов. Если сеть достаточно большая, в этом клубке хостов вы ничего не увидите и не поймете. Первое, что надо сделать в этом случае — воспользоваться слайдерами Zoom и Ring Gap. Первый (Zoom) служит для масштабирования (увеличения или уменьшения) картинки, второй — для изменения расстояния между хостами, расположенными по кольцу. Как только вы настроете вид для удобного чтения, вы обнаружите много полезной информации для себя.

Более подробно изучить отдельный хост можно на вкладке Details. Но, для общего ознакомления с сетью и ее параметрами, вкладка Topology представляется наилучшим выбором.

Профили сканирования

Для анализа сети в Zenmap вы можете использовать как профили по умолчанию (предустановленные), так и создавать свои собственные. Для того, чтобы создать свой профиль, щелкните на Profile, затем выберите Новый профиль (New Profile) или Команда (Command) или Редактировать существующий профиль (Edit Current Profile). Если вы хотите внести небольшие изменения, достаточно выбрать необходимый профиль и затем отредактировать его. Например, на скриншоте показан измененный профиль, в который добавлена информация об операционной системе. Чтобы добавить эту информацию, выберите профиль, затем Profile > Edit Current Profile. В новом окне открываем вкладку Scan и затем выбираем опцию «OS«. Кнопка Save Changes сохраняет изменения и закрывает окно редактирования.

Если вы изменили какой-либо профиль, вам нужно перезапустить сканирование, чтобы получить результат от введенных изменений.

Заключение

Zenmap является очень мощным инструментом для анализа сетей любого размера. Это великопная утилита, простая в использовании. К тому же она является OpenSource-программой. Редактор профилей позволяет настроить утилиту под специфические нужды. В этом и проявляется мощь и удобство сетевого сканера Zenmap.

OpenSource в заметках

В обязанности сетевого администратора входит множество вещей и аудит сети — одна из основных. Аудит сети не является чем-то трудным, если её размер небольшой. Но что делать, если размер администрируемой вами сети делает невозможным обход «вручную» каждого устройства или хоста для того, чтобы выяснить работает он или нет, какая ОС на нём установлена, какие порты открыты, а какие нет? Если вы оказались в такой ситуации, то вам очень поможет программа, ставшая фактически стандартом в мире OpenSource утилит аудита сетей — Zenmap.

Zenmap является графической оболочкой для популярной утилиты Nmap. Nmap — это консольный OpenSouce инструмент для анализа безопасности и аудита сети. Несмотря на то, что Nmap сам по себе является очень мощной утилитой, при работе в больших сетях многие администраторы не имеют особого желания пользоваться одними консольными инструментами. Как говорят некоторые из них: «Картинка стоит тысячи слов». И в случае с Zenmap они безусловно правы, поскольку при помощи него вы можете получить интерактивную графическую карту вашей сети.

Установка и запуск

Установка Zenmap в большинстве современных дистрибутивов не представляет собой каких-то сложностей, если вы воспользуетесь штатным менеджером пакетов и установите её из репозитариев. Также, естественно, вы можете получить исходные коды и собрать Zenmap самостоятельно, хотя лично я особого смысла в этом не вижу. Ну и не забывайте, что Zenmap — GUI к Nmap, который, само собой, должен присутствовать в системе (в случае с установкой через менеджер пакетов он сам вам об этом скажет).

Запуск Zenmap лучше всего выполнять из-под root, поскольку для полнофункциональной работы Nmap требуются права суперпользователя:

Использование

Запустив Zenmap, вы увидите довольно простой пользовательский интерфейс:

Давайте начнём. Первое, что нам понадобится — это цель (target) сканирования. Давайте представим, что вам необходимо просканировать сеть с IP-адресами по маске 192.168.100.*. Введите в поле Target этот шаблон. Далее, необходимо в выпадающем списке Profile выбрать подходящий профиль сканирования из предложенных. Сразу хочу вас предупредить, сканирование с использованием «Intense scan» может сделать «нехорошо» некоторым сетевым девайсам, таким как свитчи или маршрутизаторы. Будьте с ним поаккуратней. После выбора подходящего профиля изменится и содержимое поля «Command», которое содержит в себе команду nmap с параметрами. В случае необходимости вы всегда можете подкорректировать её «под себя».

После того, как цель определена и выбран профиль сканирования, можно нажимать «Scan» и отправляться пить кофе (или не отправляться, всё зависит от объёма поставленной nmap задачи и скорости вашей сети). После того, как сканирование будет завершено, в левой панели вы увидите список найденных хостов.

В правой панели вы видите пять закладок:

- Nmap Output: закладка, открывающаяся по умолчанию, в которой видно текстовый вывод работы nmap;

- Ports/Hosts: здесь видно какие порты открыты и на каких хостах;

- Topology: на этой закладке отображается топология вашей сети в графическом виде;

- Host Details: здесь можно увидеть подробную информацию о результатах сканирования хоста, выбранного в левой панели;

- Scans: в этой закладке собраны все ваши предыдущие команды сканирования, история то бишь.

Топология

Перейдя на закладку Topology, вы найдёте наиболее интересную часть Zenmap. Здесь отображается топология исследуемой сети в виде скопления кружков с именами хостов или их IP-адресами. Если исследуемая сеть достаточно большая, то разобрать в этой куче кружков практически ничего невозможно.

Нажмите на кнопку Controls вверху и при помощи появившихся справа кнопок Zoom и Ring gap настройте отображение удобным для вас образом. Также, используя чекбоксы в разделе View, вы можете выбрать информацию о хостах, которая будет отображаться на карте.

Как говорилось выше, графическая топология, представленная в Zenmap, является интерактивной. При помощи клика по хосту вы можете сделать его центральной частью карты, а в разделе Navigation вы можете вращать всю карту целиком, как вам захочется. Эти функции особенно удобны в случае, когда размеры вашей сети достаточно большие и вам необходимо работать с какой-то отдельной частью топологии. Чтобы получить подробную информацию о каком-либо хосте, достаточно кликнуть правой кнопкой по нему:

Профили сканирования

В Zenmap можно использовать предустановленные профили, а можно создавать свои собственные. Для того, чтобы создать новый профиль или отредактировать существующий, откройте меню Profile и затем выберите New Profile or Command или Edit Selected Profile соответственно. В появившемся окне настройте всё так, как вам необходимо.

Само собой, если вы изменили существующий профиль, то вам нужно будет перезапустить сканирование заново, с учётом внесённых изменений.

Заключение

Zenmap — невероятно мощная утилита, предоставляющая возможность сетевым администраторам выполнять аудит сетей практически любого размера. Отличная вещь, простая в использовании и вдобавок — OpenSource. Обязательно покопайтесь в редакторе профилей, и настройте всё наилучшим для себя образом, и тогда вы в полной мере сможете оценить всю мощь этого инструмента.

Аудит сети при помощи Zenmap : 3 комментария

Что значит «нехорошо»? Что произойдет?

«Сразу хочу вас предупредить, сканирование с использованием «Intense scan» может сделать «нехорошо» некоторым сетевым девайсам, таким как свитчи или маршрутизаторы.»

LamboR, девайс может повиснуть и не отвиснуть до перезагрузки по питанию.

а как настроить программу при работе в сети через PPPoE выдает следующую ошибку:

WARNING: Using raw sockets because ppp2 is not an ethernet device. This probably won’t work on Windows.

pcap_open_live (ppp2, 100, 0, 2) FAILED. Reported error: Error opening adapter: Системе не удается найти указанное устройство. (20). Will wait 5 seconds then retry.

pcap_open_live (ppp2, 100, 0, 2) FAILED. Reported error: Error opening adapter: Системе не удается найти указанное устройство. (20). Will wait 25 seconds then retry.

Call to pcap_open_live () failed three times. There are several possible reasons for this, depending on your operating system:

LINUX: If you are getting Socket type not supported, try modprobe af_packet or recompile your kernel with PACKET enabled.

*BSD: If you are getting device not configured, you need to recompile your kernel with Berkeley Packet Filter support. If you are getting No such file or directory, try creating the device (eg cd /dev; MAKEDEV ; or use mknod).

*WINDOWS: Nmap only supports ethernet interfaces on Windows for most operations because Microsoft disabled raw sockets as of Windows XP SP2. Depending on the reason for this error, it is possible that the —unprivileged command-line argument will help.

SOLARIS: If you are trying to scan localhost or the address of an interface and are getting ‘/dev/lo0: No such file or directory’ or ‘lo0: No DLPI device found’, complain to Sun. I don’t think Solaris can support advanced localhost scans. You can probably use «-Pn -sT localhost» though.

Переустановка WinCap и драйверов сетевых устройств ничего не дало 🙁