- Анализ компьютерных сетей с помощью Nmap GUI

- Установка

- Использование

- Topology

- Профили сканирования

- Заключение

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Уроки по Nmap. Урок 1: Для чего нужен Nmap, что нового в версии 7, примеры опций

- Что такое Nmap и для чего он нужен?

- Улучшение в Nmap 7:

- Примеры опций для сканирования Nmap

Анализ компьютерных сетей с помощью Nmap GUI

Сетевые администраторы решают множество вопросов по роду своей деятельности, но поддержание компьютерных сетей в работоспособном состоянии является их первоочередной задачей. Если это небольшая локальная сетка, то особых проблем с ней не существует. Но как быть, когда размеры сети не позволяют вам на месте проверить, что запущено, а что нет; какая операционная система сейчас работает на определенном устройстве; какие порты на ней открыты. Если ваша ситуация именно такова, можно посоветовать использовать инструмент для анализа сети Zenmap , являюшийся стандартом de facto среди программ с открытым исходным кодом (open source).

Zenmap является графической оболочкой (front end) для широко распространенной утилиты Nmap . Так как она обладает очень мощным функционалом, большинство администраторов в своей работе хотят использовать не только инструмент командной строки. Они говорят, что лучше один раз увидеть, чем сто раз услышать (A picture is worth a thousand words). И это во многих случаях правильно, потому что одна из сильных сторон Zenmap — возможность представлять карту локальной сети в интерактивном графическом режиме.

Установка

Процесс инсталляции Zenmap прост (конечно, Nmap уже должен быть установлен в системе). Обе программы (zenmap и nmap) вы можете найти в Менеджере пакетов вашего дистрибутива Linux. Вам достаточно выбрать Zenmap для установки. Nmap будет установлен (если его до этого нет в системе) автоматически, как зависимость пакета Zenmap.

После установки программы перейдите в меню: Applications > Network. Следует обратить внимание, что запуск утилиты Zenmap необходимо производить с правами суперпользователя root, так как для своей работы она требует привилегий администратора.

Такой запуск можно выполнить из командной строки:

Другой способ — запустить Zenmap через Меню > Приложения. Заходим под учетной записью пользователя root (в командной строке вводим su и затем пароль root’а). После этого находим в Меню приложение Zenmap и выбираем его.

Использование

При первом запуске Zenmap мы увидим основное окно. Что же неоходимо нам для того, чтобы начать анализ сети?

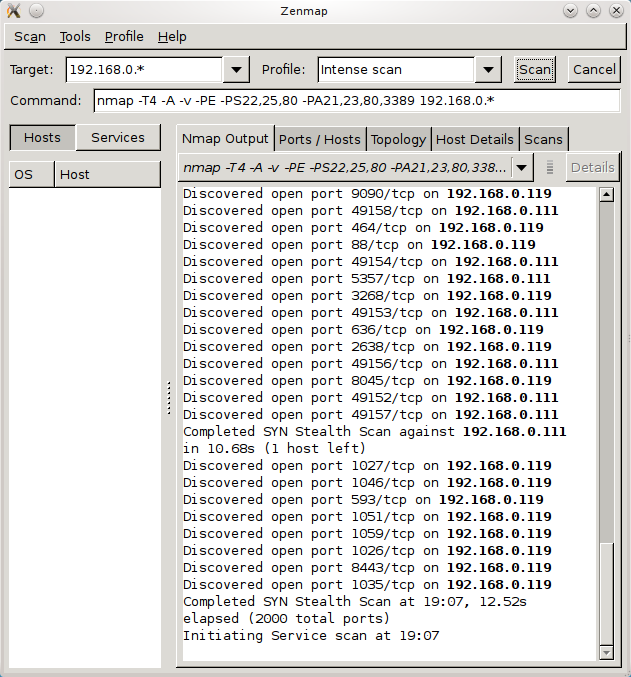

Первый шаг— нам нужно указать Цель (Target). Это то, что мы будем анализировать. Допустим, нам нужно просмотреть сеть вида 192.168.0.100. Мы можем просканировать ее целиком — для этого введем диапазон 192.168.0.* в поле Target. В этом случае будут проанализированы все доступные адреса локальной сети этого диапазона.

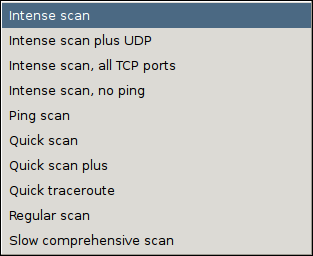

Второй шаг — это выбор Профиля сканирования. Поле Профиль (Profile) имеет выпадающий список, в котором находятся шаблоны (наборы предустановленных параметров Nmap) для анализа сети — от простого пингования до интенсивного сканирования. Хочу вас предупредить — последний вариант профиля может быть причиной выхода из строя оборудования в небольших сетях. Если у вас имеются роутеры или маршрутизаторы, то при сканировании они могут стать узким местом (в смысле — пропускной способности).

Когда вы выбираете профиль, то можете обратить внимание на происходящие изменения в строке Command. В зависимости от выбранного профиля меняются опции, с которыми запускается Zenmap. Точно такую же строку вы можете ввести в терминале. Другими словами, запуск Nmap с определенными параметрами в командной строке аналогичен запуску Zenmap с соотвествующим профилем.

И так, профиль выбран. Нажимаем кнопку Scan. Процесс сканирования начался. В левом окне будут отображаться обнаруженные IP-адреса (хосты), в правом — лог сканирования.

Внимание ! Обязательно дождитесь окончания сканирования, прежде чем переключаться на другие вкладки! Иначе процесс может преждевременно прерваться или вообще завершиться крахом Zenmap. И вы не получите нужных результатов.

На правой панели находятся различные вкладки. Каждая из них служит своей определенной цели.

Nmap Output: Вкладка по умолчанию. Выводит все команды, выполняемые программой Nmap.

Ports Hosts: Показывает, какие порты на IP-адресах (хостах) открыты.

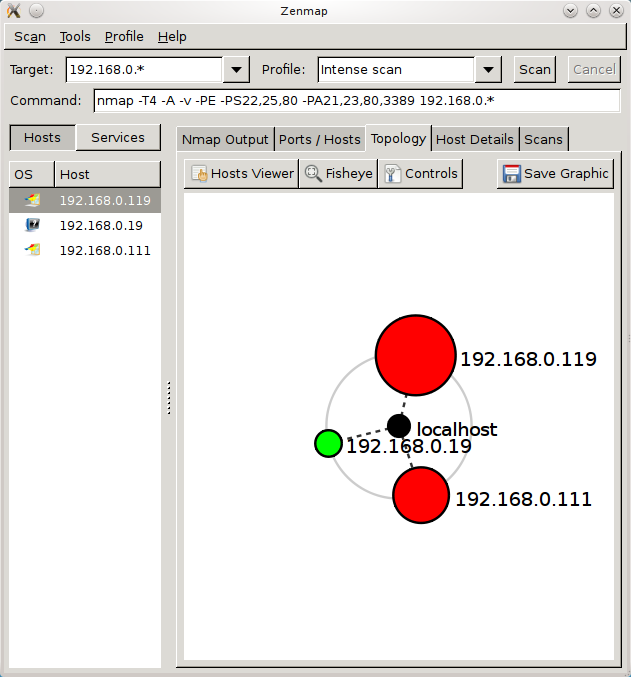

Topology: Представляет в графическом режиме (картинка) топологию сети.

Host details: Подробная информация о каждом отдельно выбранном хосте. Для того, чтобы выбрать нужный хост, достаточно просто щелкнуть на нем мыщью в левом окне программы.

Scans: Список всех сканирований, выполненных программой. Вы можете заново запустить любой из них, выбрав его из списка и щелкнув мыщью на кнопке Scan.

Topology

Как уже говорилось ранее, вкладка Топология (Topology) является одной из самых важных для анализа сети. Когда вы перейдете на эту вкладку, то увидите облако (насколько оно большое — зависит от размера анализируемой сети) красных кружков и IP-адресов. Если сеть достаточно большая, в этом клубке хостов вы ничего не увидите и не поймете. Первое, что надо сделать в этом случае — воспользоваться слайдерами Zoom и Ring Gap. Первый (Zoom) служит для масштабирования (увеличения или уменьшения) картинки, второй — для изменения расстояния между хостами, расположенными по кольцу. Как только вы настроете вид для удобного чтения, вы обнаружите много полезной информации для себя.

Более подробно изучить отдельный хост можно на вкладке Details. Но, для общего ознакомления с сетью и ее параметрами, вкладка Topology представляется наилучшим выбором.

Профили сканирования

Для анализа сети в Zenmap вы можете использовать как профили по умолчанию (предустановленные), так и создавать свои собственные. Для того, чтобы создать свой профиль, щелкните на Profile, затем выберите Новый профиль (New Profile) или Команда (Command) или Редактировать существующий профиль (Edit Current Profile). Если вы хотите внести небольшие изменения, достаточно выбрать необходимый профиль и затем отредактировать его. Например, на скриншоте показан измененный профиль, в который добавлена информация об операционной системе. Чтобы добавить эту информацию, выберите профиль, затем Profile > Edit Current Profile. В новом окне открываем вкладку Scan и затем выбираем опцию «OS«. Кнопка Save Changes сохраняет изменения и закрывает окно редактирования.

Если вы изменили какой-либо профиль, вам нужно перезапустить сканирование, чтобы получить результат от введенных изменений.

Заключение

Zenmap является очень мощным инструментом для анализа сетей любого размера. Это великопная утилита, простая в использовании. К тому же она является OpenSource-программой. Редактор профилей позволяет настроить утилиту под специфические нужды. В этом и проявляется мощь и удобство сетевого сканера Zenmap.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Уроки по Nmap. Урок 1: Для чего нужен Nmap, что нового в версии 7, примеры опций

Что такое Nmap и для чего он нужен?

Nmap (“Network Mapper”) это утилита с открытым исходным кодом для исследования сети и проверки безопасности. Она была разработана для быстрого сканирования больших сетей, хотя прекрасно справляется и с единичными целями.

Nmap использует сырые IP пакеты оригинальными способами, чтобы определить какие хосты доступны в сети, какие службы (название приложения и версию) они предлагают, какие операционные системы (и версии ОС) они используют, какие типы пакетных фильтров/брандмауэров используются и еще дюжины других характеристик. В тот время как Nmap обычно используется для проверки безопасности, многие сетевые и системные администраторы находят ее полезной для обычных задач, таких как контролирование структуры сети, управление расписаниями запуска служб и учет времени работы хоста или службы.

Эта программа первоначально написал Gordon Lyon и она с лёгкостью может ответить на следующие вопросы:

- Что за компьютеры работают в вашей локальной сети?

- Какие IP используются в локальной сети?

- Какие порты открыты на удалённой машине?

- Какая операционная система у цели?

- Какие службы запущены на целевой машине, какая у них версия?

- Узнать, заражена ли система вредоносным кодом или вирусом.

- Поиск неавторизованных серверов или сетевых служб в вашей сети

- Поиск и удаление компьютеров, которые не соответствуют минимальному уровню безопасности организации.

Улучшение в Nmap 7:

Значительное расширение скриптового движка Nmap (Scripting Engine — NSE)

По мере созревания ядра Nmap, всё больше и больше функциональности вместо добавления в него разрабатывается как часть подсистемы NSE. После шестой версии в Nmap 7 был добавлен 171 новый скрипт и 20 библиотек. Примеры включают irewall-bypass, supermicro-ipmi-conf, oracle-brute-stealth и ssl-heartbleed. И NSE сейчас достаточно мощный, чтобы выполнять основные функции, такие как обнаружение хостов (dns-ip6-arpa-scan), сканирование версий (ike-version, snmp-info и т.д..) и шлифование RPC (rpc-grind).

Зрелая поддержка IPv6

Улучшение сканирования IPv6 было важным аспектом в шестом выпуске Nmap, но Nmap 7 превосходит всех с полной поддержкой IPv6 в указании диапазонов в стиле CIDR, «ленивом» (Idle) сканировании, параллельных обратных запросах DNS и большем покрытии NSE.

Обновление инфраструктуры

Проекту Nmap уже 18 лет, но это не значит, что он застрял в прошлом. Проект Nmap продолжает воспринимать новые технологии для улучшения процесса разработки и обслуживания разрастающейся пользовательской базы. Например, они перевели Nmap.Org на SSL для уменьшения риска от исполнимых троянов и вообще в целом уменьшения возможности перехвата. Они также используют систему контроля версия Git в качестве большей части рабочего процесса и имеют официальное зеркало репозитория исходников Nmap Subversion на Github и там же можно отправить своей код для проекта. Они также создали официальный баг трэкер, который тоже хостится на Github. Отслеживание ошибок и улучшение запросов уже приносит свои результаты.

Ускорение сканирований

На протяжении 18 лет Nmap постоянно раздвигает границы скорости синхронного сканирования сети и этот релиз не стал исключением. Новые движки Nsock дают увеличение производительности на системах Windows и BSD, переназначение задач предотвращает неприятные крайние случаи на многосетевых системах, а твики NSE ведут к убыстрению сканирований -sV.

Решение по сканированию SSL/TLS

Безопасность транспортного уровня (TLS), как и его предшественник SSL, являются фундаментом безопасности веба, поэтому когда обнаруживаются большие уязвимости вроде Heartbleed, POODLE и FREAK, Nmap отвечает скриптами NSE для обнаружения уязвимости. Скрипт ssl-enum-ciphers script был полностью переделан под выполнение быстрого анализа проблем с развёрнутыми TLS, и были подкручены зонды для сканирования версий в целях быстрого выявления самых новых версий рукопожатий TLS.

Улучшение в Ncat

Утилита Ncat (она входит в пакет Nmap) была принята семейством дистрибутивов Red Hat/Fedora в качестве пакета по умолчанию для команд “netcat” и “nc”. Авторы Nmap очень этому рады. Это сотрудничество позволило победить многие баги и улучшить совместимость с опциями Netcat. Также добавлен встроенный интерпретатор Lua для создания простых, кроссплатформенных демонов и фильтров трафика.

Экстремальная портативность

Nmap является кроссплатформенной программой, которая работает на самых разных необычных и древних системах. Но разработчики поставляют актуальные исполнимые файлы для популярных операционных систем. Nmap 7 чисто работает на Windows 10 и на всех промежуточных версиях вплоть до Windows Vista. По многочисленным просьбам разработчики даже собрали его под Windows XP, хотя этим пользователям рекомендуют обновить их системы. Mac OS X поддерживается с 10.8 Mountain Lion через 10.11 El Capitan. Плюс обновлена поддержка для Solaris и AIX. А у пользователей Linux, как всегда, всё просто.

Примеры опций для сканирования Nmap

Далее небольшая памятка по самым популярным функциям Nmap. Крайне рекомендуется справочный раздел по Nmap на сайте Kali.Tools. Там сделан перевод мануала для Nmap седьмой версии.

Сканирование единичного хоста или IP адреса (IPv4)

Сканировать единичный IP адрес

Сканировать хост по имени

Сканировать хост по имени в вербальном режиме (больше информации)

Сканировать множество IP адресов или подсеть (IPv4)

работа с однотипными подсетями, например 192.168.1.0/24

Вы также можете просканировать диапазон IP адресов:

Вы можете просканировать диапазон IP адресов используя подстановочный символ:

Наконец, вы можете просканировать всю подсеть:

Прочитать список хостов, сетей из файла (IPv4)

Опция -iL позволяет вам прочитать список системных целей используя текстовый файл. Это полезно при большом количестве хостов/сетей. Создайте текстовый файл:

Исключение хостов, сетей (IPv4)

При сканировании большого числа хостов, сетей, вы можете исключить хосты из сканирований:

Или исключите список, который взят из файла названного /tmp/exclude.txt

Составление списка работающих хостов без сканирования портов

Включить скрипт определения ОС и версии ПО (IPv4)

Узнать, защищён ли хост/сеть файерволом

Сканирование хоста при защите файерволом

Просканировать IPv6 хост/адрес

Опция -6 включает IPv6 сканирование. Синтаксис следующий:

Просканировать сеть и узнать, какие сервера и устройства работают

Обнаружение хостов или пинг сканирование (без выполнения сканирования портов — только определение, какие хосты онлайн):

Как выполнить быстрое сканирование?

Показать причину, по которой порт в конкретном состоянии

Показать интерфейсы и маршруты хоста

Как просканировать конкретный порт?

Просканировать 80й порт

Просканировать TCP порт 80

Просканировать UDP порт 53

Просканировать два порта

Просканировать диапазон портов

Скомбинировать все опции

Просканировать все порты

Просканировать порты с наивысшими рейтингами (самые распространённые), рейтинг указывается целым числом больше 1

Как узнать удалённую операционную систему?

Как узнать номер версии удалённых служб (сервер / демон)?

Самый быстрый способ сканирования всех устройств/компьютеров на открытые порты

Показать только открытые (или возможно открытые) порты

Показать все отправленные и полученные пакеты

Сканировать хост используя TCP ACK (PA) и TCP Syn (PS) пинг

Если файервол блокирует стандартные ICMP пинги, попробуйте следующие методы обнаружения хостов:

Просканировать хост используя пинг протоколов IP

Просканировать хост используя UDP пинг

Это сканирование обходит файерволы и фильтры, которые отражают только TCP:

Узнайте самые часто используемые порты TCP, используя сканирование TCP SYN

Сканирование по умолчанию (более быстрое и менее заметное)

Проверить самые популярные TCP порты используя сканирование TCP подключение (предупреждение: заметное и медленное)

Проверить на использование самых распространённых TCP портов используя TCP ACK сканирование

Проверить на использование самых распространённых TCP портов используя Window сканирование

Проверить на использование самых распространённых TCP портов используя TCP Maimon сканирование

Сканирование хоста на UDP службы (UDP сканирование)

Самые популярные службы в Интернете работают по TCP протоколу. DNS, SNMP и DHCP – это три самых популярных UDP службы. Используйте следующий синтаксис для определения UDP служб:

Сканирование IP протокола

Этот тип сканирования позволяет вам определить, какие IP протоколы (TCP, ICMP, IGMP и т.д.) поддерживаются на целевой машине:

Сканирование файервола на проблемы безопасности

Следующие типы сканирования используют тонкую лазейку в TCP и хороши для тестирования безопасности распространенных атак:

Сканирование TCP Null чтобы одурачить файервол на генерацию ответа

Не устанавливает какие-либо биты (TCP флаг заголовка 0)

Сканирование TCP Fin для проверки файервола

Устанавливает просто TCP FIN бит

Сканирование TCP Xmas для проверки файервола

Устанавливает флаги FIN, PSH и URG, разукрашивая пакеты как новогоднюю ёлку

Сканирование файервола фрагментами пакетов

Опция -f приводит к тому, что затребованное сканирование (включая пинг сканирование) использует фрагменты IP пакетов. Идея разделить TCP заголовок на несколько пакетов заключается в том, чтобы усложнить фильтрам, системам обнаружения вторжений и другим неприятностям выявить, чем вы занимаетесь.

Установите свой собственный размер смещения опцией —mtu

Маскировка сканирования с помощью фиктивных хостов

Производится сканирование с использованием фиктивных хостов; в этом случае цель сканирования считает, что заданные вами фиктивные хосты также производят ее сканирование. Хотя IDS цели может сообщить о том, что было произведено 5-10 сканирований портов с каждого IP адреса, система не сможет узнать, с какого из этих IP адресов действительно производилось сканирование, а какие были лишь безвредными ловушками:

Сканирование файервола с подменой MAC адреса

Подмена (спуфинг) MAC адреса

Добавьте другие опции

Используйте случайный MAC адрес

Номер 0 означает, nmap выберет совершенно произвольный MAC адрес

Как сохранить вывод в текстовый файл?