- Иллюстрированный самоучитель по автоматической установке Windows XP

- Файл журнала брандмауэра Windows

- Журнал безопасности брандмауэра windows

- Брандмауэр в составе Windows XP

- Принцип работы

- Фильтрация пакетов на основе состояния

- Настройка параметров защиты

- Ведение журнала безопасности

- Таблица 1. Заголовок журнала безопасности

- Таблица 2. Тело журнала

- Протокол ICMP

- Программные интерфейсы ICF

- Источники дополнительной информации

Иллюстрированный самоучитель по автоматической установке Windows XP

Файл журнала брандмауэра Windows

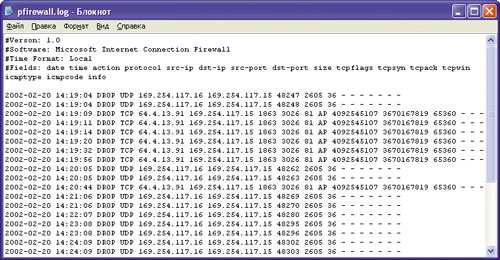

Чтобы определить, отклоняет ли данный компьютер входящие пакеты, включите ведение журнала брандмауэром Windows локально либо через групповую политику.

В файл Pfirewall.log, по умолчанию находящийся в корневой папке Windows, в зависимости от параметров (Settings) ведения журнала безопасности (Security Logging) из вкладки Дополнительно (Advanced) диалогового окна Брандмауэр Windows, либо от параметров, заданных установкой групповой политики брандмауэра Windows Разрешать ведение журнала (Windows Firewall: Allow logging), записываются как отклоненные входящие запросы, так и успешные соединения. Содержание файла Pfirewall.log помогает, не задавая исключения и не разрешая сообщения ICMP, определить, принимается ли трафик компьютером, на котором работает брандмауэр Windows.

Например, если установить флажок Записывать пропущенные пакеты (Log dropped packets), то весь непринятый входящий трафик будет отмечаться в файле Pfirewall.log. Просмотреть этот файл можно, открыв его двойным щелчком в корневой папке Windows с помощью Проводника Windows (Windows Explorer). Содержание файла журнала помогает определить случаи, когда трафик, дошедший до Вашего компьютера, не был допущен брандмауэром Windows.

Ниже приведен пример содержания файла Pfirewall.log:

Примечание

Некоторые строки кода перенесены для удобства чтения.

В следующей таблице приводятся названия и описания полей в записях журнала брандмауэра Windows.

| Поле | Описание |

|---|---|

| date | Отображает год, месяц и день принятия пакета. Даты записываются в виде ГГГГ-ММ-ДД, где ГГГГ – год, ММ – месяц, ДД – день. |

| time | Отображает час, минуту и секунду принятия пакета. Время записывается в виде ЧЧ:ММ:СС, где ЧЧ – часы в 24-часовом формате, ММ – минуты, СС – секунды. |

| action | Обозначает операцию, зарегистрированную брандмауэром. Возможные значения – OPEN, CLOSE, DROP (открытие, закрытие, отклонение) и INFO-EVENTS-LOST. Значение INFO-EVENTS-LOST присваивается, если событие имело место, но не было записано в журнале. |

| protocol | Отображает название протокола, использовавшегося при соединении. Это может быть TCP, UDP, ICMP или код из поля протокола в IP-заголовке непринятого пакета. |

| src-ip | Отображает IP-адрес отправителя пакета. |

| dst-ip | Отображает IP-адрес получателя пакета. |

| src-port | Отображает номер порта, с которого был послан пакет, в TCP или UDP заголовке пакета. Запись в поле src-port имеет вид целого числа в диапазоне от 1 до 65535. Данное значение отображается корректно только для трафика, идущего через порты TCP и UDP. |

| dst-port | Отображает номер порта, на который пакет был послан, в TCP или UDP заголовке пакета. Запись в поле dst-port имеет вид целого числа в диапазоне от 1 до 65535. Данное значение отображается корректно только для трафика, идущего через порты TCP и UDP. |

| size | Отображает размер пакета в байтах |

| tcpflags | Отображает контрольные флаги TCP заголовков:

|

| tcpsyn | Отображает номера сегментов TCP в TCP заголовке. |

| tcpack | Отображает номер следующего октета в TCP заголовке. |

| tcpwin | Отображает размер окна TCP в TCP заголовке. |

| icmptype | Отображает тип сообщения ICMP в ICMP заголовке. |

| icmpcode | Отображает код ICMP в ICMP заголовке. |

| info | Информационное поле, запись в котором зависит от типа зарегистрированной операции. Например, при операции INFO-EVENTS-LOST запись содержит число, соответствующее количеству событий, произошедших, но не записанных с момента последнего случившегося события данного типа. |

| path | Отображает направление движения пакета. Принимает значения SEND (для отправленных пакетов), RECEIVE (для принятых пакетов) и FORWARD (для перенаправленных пакетов). |

Дефис обозначает отсутствие информации для записи в данном поле.

Журнал безопасности брандмауэра windows

Журнал безопасности брандмауэра.

Брандмауэр подключения к Интернету (Internet Connection Firewall, ICF) ведет свой журнал безопасности. Журнал безопасности ICF поддерживает следующие возможности:

- Записывать пропущенные пакеты. Этот параметр создает записи в журнале, содержащие сведения о всех потерянных пакетах, исходящих из локальной сети или из Интернета.

- Записывать успешные подключения. Этот параметр создает записи в журнале, содержащие сведения о всех успешных подключениях, инициированных из локальной сети или из Интернета.

Если установить флажок Записывать пропущенные пакеты, будут собираться сведения о каждом пакете, который пытался пройти через ICF, но был обнаружен и отвергнут брандмауэром. Анализируя эти записи, можно выявить все попытки несанкционированного доступа в локальную сеть из Интернета. Так же можно отследить какие службы компьютеров локальной сети пытаются передать данные в Интернет. Последнее может быть вызвано наличием вируса типа «троянский конь» на компьютере в вашей сети. По IP-адресу, сохраненному в журнале, легко определить, какой именно компьютер пытается отправить несанкционированный пакет.

Если установить флажок Записывать успешные подключения, будут собираться сведения о всех успешных подключениях, проходящих через брандмауэр. Например, если пользователь, работающий в сети, успешно войдет на какой-либо веб-узел с помощью обозревателя Internet Explorer, об этом будет записано в журнал.

Журнал безопасности создается в формате Extended Log File Format (расширенный формат файла журнала) и состоит из двух разделов:

- В заголовке содержатся сведения о версии журнала и полях, в которые можно записывать данные. Содержимое заголовка имеет вид статического списка.

- Тело журнала безопасности представляет собой динамический список; новые данные записываются в конец журнала.

По умолчанию ведение журнала безопасности ICF отключено.

В следующих таблицах описываются сведения, хранящиеся в журнале безопасности.

Номер установленной версии журнала безопасности брандмауэра подключения к Интернету

Имя журнала безопасности

Брандмауэр подключения к Интернету Microsoft (ICF)

Задает использование местного времени при записи в журнал отметок времени

Статический список полей, доступных для записей журнала безопасности при наличии данных

date, time, action, protocol, src-ip, dst-ip, src-port, dst-port, size, tcpflags, tcpsyn, tcpack, tcpwin, icmptype, icmpcode, and info

| Поле | Описание | Пример | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

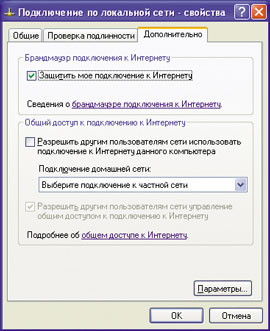

| Рис. 1. Включение брандмауэра. |

В корпоративной среде системный администратор может ограничить возможности пользователей настраивать брандмауэр ICF с помощью групповой политики. Например, можно задать принудительное включение брандмауэра ICF при работе пользователя за пределами корпоративной сети.

Фильтрация пакетов на основе состояния

В отличие от статического фильтра пакетов, принимающего решения о приеме или отклонении пакета исключительно на основе адресной информации, фильтр пакетов на основе состояния принимает решение с учетом информационного контекста сеанса — это обеспечивает более широкие возможности фильтрации.

Информация о состоянии сеанса представляет собой таблицу потоков сетевых подключений. Для протоколов, ориентированных на соединение, например, TCP, поток подключения эквивалентен определению протокола подключения (включая адрес источника и адрес назначения, номера используемых портов и используемый протокол). Поток подключения для протокола без установления логического соединения, например, UDP, представляет собой набор пакетов, переданных между общими конечными точками (например, IP-адрес1/Порт1 и IP-адрес2/Порт2) без прерывания. Прерыванием в данном случае называется отсутствие пакетов, соответствующих данному потоку, в течение определенного периода времени. По завершении потока подключения информация о состоянии удаляется из таблицы.

Политика защиты на основе состояния включает три правила.

- Любой пакет, соответствующий установленному потоку подключения, принимается.

- Исходящий пакет, не соответствующий установленному потоку подключения, создает новый вход в таблице потока подключения и пересылается.

- Принятый пакет, не соответствующий установленному потоку подключения, отклоняется.

Настройка параметров защиты

Параметры ICF, заданные по умолчанию, в большинстве случаев не требуют изменений. Они ориентированы на использование обычного клиентского доступа в Интернет (просмотр Web-страниц, работа с электронной почтой). При этом все незапрашиваемые входящие подключения отклоняются.

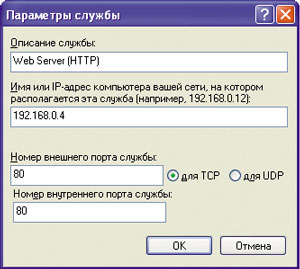

Если пользователям требуется доступ к сетевым службам за брандмауэром ICF (например, к Web-сайту фирмы, расположенному во внутренней сети), следует настроить статические фильтры, обеспечивающие правила в системе сетевой защиты для обработки входящих сетевых подключений. В этом случае в окне «Дополнительные параметры» нужно нажать кнопку «Добавить» и в появившемся диалоговом окне «Параметры службы» ввести следующую информацию (рис. 2):

- описание службы: Web Server (HTTP);·

- имя или IP-адрес: 192.168.0.4 (IP-адрес Web-сервера);·

- номер внешнего порта службы: 80;·

- номер внутреннего порта службы: 80.

| Рис. 2. Добавление фильтра для обработки входящих сетевых подключений. |

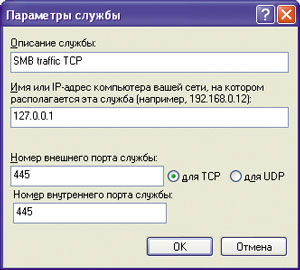

Чтобы обеспечить доступ к файлам на локальном компьютере, необходимо в окне «Дополнительные параметры» нажать кнопку «Добавить» и в появившемся диалоговом окне «Параметры службы» ввести следующую информацию (рис. 3):

- описание службы: SMB traffic TCP;

- имя или IP-адрес: 127.0.0.1;

- номер внешнего порта службы: 445;

- номер внутреннего порта службы: 445.

| Рис. 3. Добавление фильтра для доступа к файлам на локальном компьютере. |

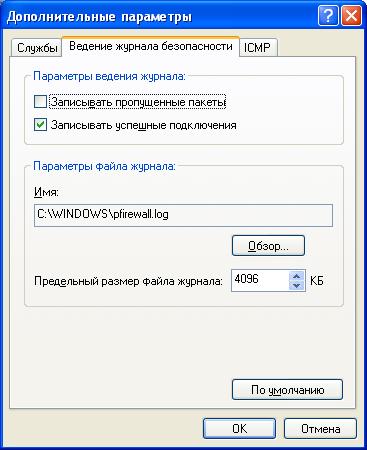

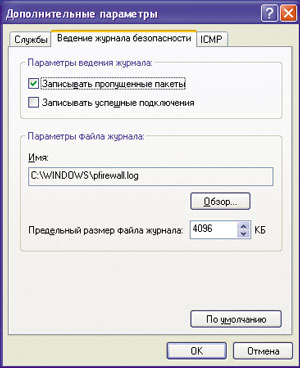

Ведение журнала безопасности

В брандмауэре ICF есть возможность вести журнал безопасности. Формат файла журнала соответствует спецификации Extended Log File Format (расширенный формат файла журнала), предложенной организацией W3C (http://www.w3.org/TR/WD-logfile.html). Журнал безопасности представляет собой текстовый ASCII-файл, который можно импортировать для анализа данных.

По умолчанию ведение журнала безопасности ICF отключено. Брандмауэр ICF поддерживает четыре основные функции журнала регистрации (рис. 4):

- Запись пропущенных пакетов — в журнал заносятся сведения обо всех потерянных пакетах, исходящих из внутренней сети или из Интернета.

- Запись успешных подключений — в журнал заносятся сведения обо всех успешных подключениях, инициированных из внутренней сети или из Интернета.

- Задание имени и местоположения журнала. По умолчанию имя файла журнала — pfirewall.log. Файл журнала по умолчанию располагается в папке %windir%. Пользователь может изменять имя и расположение файла журнала.

- Управление размером журнала. По умолчанию размер файла — 4096 Кбайт; максимальный размер — 32 767 Кбайт.

| Рис. 4. Параметры журнала безопасности. |

Регистрация всех успешных подключений может значительно увеличить объем журнала безопасности, однако контроль неудачных попыток соединений может оказаться полезным и дать хорошее представление о сетевых атаках, предпринятых против вашей системы.

Чтобы изменить путь и имя файла журнала безопасности, откройте элемент Панели управления «Сетевые подключения», выделите подключение, защищенное брандмауэром, затем в группе «Типичные сетевые задачи» щелкните ссылку «Изменение настроек отдельного подключения». На вкладке «Дополнительные параметры» нажмите кнопку «Настройка». На вкладке «Ведение журнала безопасности» в группе «Параметры файла журнала» нажмите кнопку «Обзор» и укажите то место, где должен будет храниться файл журнала. В поле «Имя файла» введите новое имя файла журнала (или оставьте поле незаполненным, чтобы ему было присвоено имя по умолчанию — pfirewall.log) и нажмите кнопку «Открыть».

Вид журнала безопасности приведен на рис. 5. В табл. 1 и 2 описываются сведения, хранящиеся в журнале.

|

| Рис. 5. Файл журнала безопасности. |

Таблица 1. Заголовок журнала безопасности

| Элемент | Описание | Пример |

| #Version: | Номер установленной версии журнала безопасности Брандмауэра подключения к Интернету | 1.0 |

| #Software: | Имя программы, создающей журнал безопасности | Microsoft Internet Connection Firewall |

| #Time: | Режим отсчета времени при записи в журнал отметок времени | Local |

| #Fields: | Статический список полей, доступных для записей журнала безопасности при наличии данных | date, time, action, protocol, src-ip, dst-ip, src-port, dst-port, size, tcpflags, tcpsyn, tcpack, tcpwin, icmptype, icmpcode, info |

Таблица 2. Тело журнала

| Поле | Описание | Пример |

| date | Дата регистрации события. Представляется в формате ГГГГ-ММ-ДД (ГГГГ — год, ММ — месяц, ДД — число) | 2001-01-27 |

| time | Время регистрации события с точностью до секунды. Время записывается в формате ЧЧ:ММ:СС, где ЧЧ — часы в 24-часовом цикле, ММ — минуты, СС — секунды | 21:36:59 |

| action | Операция, зарегистрированная брандмауэром. Могут записываться следующие действия: OPEN (открытие), CLOSE (закрытие), DROP (отклонение) и INFO-EVENTS-LOST (потерянные события). Для действия INFO-EVENTS-LOST указывается число событий, которые имели место, но не были занесены в журнал | OPEN, CLOSE, DROP, INFO-EVENTS-LOST |

| protocol | Протокол, использовавшийся для передачи данных. Если протокол отличен от TCP, UDP и ICMP, в этом поле указывается число пакетов | TCP, UDP, ICMP |

| src-ip | Исходный IP-адрес (адрес компьютера, пытавшегося установить связь). Записывается в следующем формате: (число).(число).(число).(число) | 192.168.0.1 |

| dst-ip | IP-адрес назначения (адрес объекта, с которым исходный компьютер пытался установить связь). Записывается в следующем формате: (число).(число).(число).(число) | 192.168.0.1 |

| src-port | омер исходного порта на компьютере-отправителе. Задается целым числом в диапазоне от 1 до 65 535. Действительное значение порта возвращают только протоколы TCP и UDP. Все остальные протоколы не поддерживают параметр src-port, для них в этом поле записывается знак «- (дефис) | 4039 |

| dst-port | орт компьютера назначения. Номер порта задается целым числом в диапазоне от 1 до 65 535. Действительное значение порта возвращают только протоколы TCP и UDP. Все остальные протоколы не поддерживают параметр dst-port, для них в этом поле записывается знак «- (дефис) | 53 |

| size | Размер пакета в байтах | 60 |

| tcpflags | Флаги управления TCP, содержащиеся в заголовке TCP пакета IP: Ack Acknowledgment field significant (включение поля подтверждения) Fin No more data from sender (конец массива данных отправителя) Psh Push Function (функция принудительной доставки) Rst Reset the connection (сброс подключения) Syn Synchronize sequence numbers (синхронизация порядковых номеров) Urg Urgent Pointer field significant (включение поля указателя срочных данных). Флаги записываются прописными буквами. Содержимое полей флагов TCP предназначено для пользователей, обладающих углубленными знаниями о протоколе TCP. Дополнительные сведения о протоколе можно найти в спецификации RFC 793 | AFP |

| tcpsyn | Порядковый номер TCP в пакете | 1315819770 |

| tcpack | Номер подтверждения TCP в пакете | 0 |

| tcpwin | Размер окна TCP в байтах, указанный в пакете | 64240 |

| icmptype | Число, представляющее значение поля Type (Тип) в сообщении ICMP | 8 |

| icmpcode | Число, представляющее значение поля Code (Код) в сообщении ICMP | 0 |

| Info | Сведения, зависящие от типа действия. Например, для действия INFO-EVENTS-LOST записывается число событий, произошедших с момента последней регистрации события этого типа, но не занесенных в журнал | 23 |

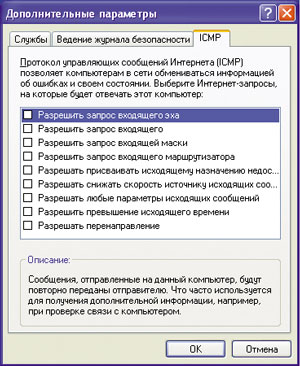

Протокол ICMP

В Брандмауэре подключения к Интернету имеется возможность настройки параметров протокола межсетевых управляющих сообщений ICMP (Internet Control Message Protocol) (рис. 6). Протокол ICMP — обязательный стандарт TCP/IP, описанный в документе RFC 792. С помощью ICMP узлы и маршрутизаторы, использующие протокол IP, могут сообщать об ошибках и обмениваться ограниченной управляющей информацией и сведениями о состоянии.

| Рис. 6. Дополнительные параметры ICMP. |

Для отправки эхо-запросов и приема эхо-ответов ICMP можно использовать команду ping. Сообщения ICMP позволяют выявлять неполадки в работе сетей и узлов, а также устранять другие неполадки TCP/IP-соединений. По умолчанию брандмауэр ICF не отвечает на входящие ICMP-пакеты.

Программные интерфейсы ICF

Microsoft предлагает набор программных интерфейсов API, позволяющий независимым разработчикам ПО реализовывать программное взаимодействие с брандмауэром ICF. При вызове методов ICF из приложения появляется диалоговое окно, дающее пользователю возможность принять или отклонить выполняемое действие. Подавить появление такого окна программным способом невозможно.

Современная домашняя сеть или локальная сеть небольшого офиса должна быть оборудована надежным средством сетевой защиты. Встроенная в Windows XP система сетевой защиты отличается простотой настройки и ориентирована на домашних пользователей. В то же время для более опытных пользователей существует возможность более гибкой настройки параметров сетевой защиты.

Источники дополнительной информации

Дополнительную информацию о брандмауэре ICF можно найти в официальных источниках на Web-сайте Microsoft: