- Управление журналом аудита и безопасности Manage auditing and security log

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Location Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Аудит специального входа Audit Special Logon

- Кто пытался войти в систему Windows

- Как использовать «Аудит входа в систему»

- Смотрим, кто пытался войти в систему

- В Windows 10 с помощью реестра

Управление журналом аудита и безопасности Manage auditing and security log

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для параметра политики безопасности «Управление аудитом и журналом безопасности». Describes the best practices, location, values, policy management, and security considerations for the Manage auditing and security log security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие пользователи могут указывать параметры аудита доступа к объектам для отдельных ресурсов, таких как файлы, объекты Active Directory и ключи реестра. This policy setting determines which users can specify object access audit options for individual resources such as files, Active Directory objects, and registry keys. Эти объекты указывают свои системные списки управления доступом (SACL). These objects specify their system access control lists (SACL). Пользователь, которому назначено это право, также может просмотреть и очистить журнал безопасности в окне просмотра событий. A user who is assigned this user right can also view and clear the Security log in Event Viewer. Дополнительные сведения о политике аудита доступа к объектам см. в этой теме. For more info about the Object Access audit policy, see Audit object access.

Константа: SeSecurityPrivilege Constant: SeSecurityPrivilege

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Администраторы Administrators

- Не определено Not Defined

Рекомендации Best practices

- Перед удалением этого права из группы необходимо выяснить, зависят ли приложения от этого права. Before removing this right from a group, investigate whether applications are dependent on this right.

- Как правило, назначать это право пользователю группам, кроме администраторов, не требуется. Generally, assigning this user right to groups other than Administrators is not necessary.

Location Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию Default values

По умолчанию этот параметр является администратором на контроллерах домена и на автономных серверах. By default this setting is Administrators on domain controllers and on stand-alone servers.

В следующей таблице перечислены фактические и эффективные значения политики по умолчанию для последних поддерживаемых версий Windows. The following table lists the actual and effective default policy values for the most recent supported versions of Windows. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Администраторы Administrators |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Администраторы Administrators |

| Действующие параметры по умолчанию для контроллера домена Domain Controller Effective Default Settings | Администраторы Administrators |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Администраторы Administrators |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Администраторы Administrators |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Для активации этого параметра политики не требуется перезагрузка компьютера. A restart of the computer is not required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Аудит доступа к объектам не выполняется, если их не включить с помощью редактора локальных групповых политик, консоли управления групповыми политиками (GPMC) или средства командной строки Auditpol. Audits for object access are not performed unless you enable them by using the Local Group Policy Editor, the Group Policy Management Console (GPMC), or the Auditpol command-line tool.

Дополнительные сведения о политике аудита доступа к объектам см. в этой теме. For more information about the Object Access audit policy, see Audit object access.

Групповая политика Group Policy

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики: Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Если локальный параметр затеняется, это означает, что в настоящее время этот параметр контролируется GPO. When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Любой пользователь с правом на управление аудитом и журналом безопасности может очистить журнал безопасности, чтобы удалить важные признаки несанкционированной деятельности. Anyone with the Manage auditing and security log user right can clear the Security log to erase important evidence of unauthorized activity.

Противодействие Countermeasure

Убедитесь, что только у локальной группы администраторов есть право на управление аудитом и журналом безопасности. Ensure that only the local Administrators group has the Manage auditing and security log user right.

Возможное влияние Potential impact

Настройка по умолчанию ограничивает права пользователя журнала аудита и безопасности только локальной группой администраторов. Restricting the Manage auditing and security log user right to the local Administrators group is the default configuration.

Предупреждение: Если группе, кроме локальной группы администраторов, назначено это право пользователя, удаление этого права пользователя может привести к проблеме производительности в других приложениях. Warning: If groups other than the local Administrators group have been assigned this user right, removing this user right might cause performance issues with other applications. Перед удалением этого права из группы необходимо выяснить, зависят ли приложения от этого права. Before removing this right from a group, investigate whether applications are dependent on this right.

Аудит специального входа Audit Special Logon

Относится к: Applies to

- Windows 10; Windows 10

- Windows Server 2016 Windows Server 2016

Специальный логос аудита определяет, создает ли операционная система события аудита при специальных обстоятельствах входа (или входа). Audit Special Logon determines whether the operating system generates audit events under special sign on (or log on) circumstances.

Эта подкатегория позволяет проверять события, созданные специальными логотипами, такими как следующие: This subcategory allows you to audit events generated by special logons such as the following:

Использование специального логотипа, который является логотипом, который имеет привилегии, эквивалентные администратору, и может использоваться для повышения уровня процесса. The use of a special logon, which is a logon that has administrator-equivalent privileges and can be used to elevate a process to a higher level.

Логотип участника специальной группы. A logon by a member of a Special Group. Специальные группы позволяют проверять события, созданные при входе члена определенной группы в сеть. Special Groups enable you to audit events generated when a member of a certain group has logged on to your network. В реестре можно настроить список идентификаторов групповой безопасности (SID). You can configure a list of group security identifiers (SIDs) in the registry. Если какой-либо из этих СИД добавляется в маркер во время логотипа и включена подкатегория, событие регистрируется. If any of those SIDs are added to a token during logon and the subcategory is enabled, an event is logged.

Том события: Event volume:

Низкий уровень клиентского компьютера. Low on a client computer.

Medium на контроллерах домена или сетевых серверах. Medium on a domain controllers or network servers.

| Тип компьютера Computer Type | Общий успех General Success | Общий сбой General Failure | Более сильный успех Stronger Success | Более сильный сбой Stronger Failure | Комментарии Comments |

|---|---|---|---|---|---|

| Контроллер домена Domain Controller | Да Yes | Нет No | Да Yes | Нет No | Эта подкатегория очень важна из-за событий, связанных с специальными группами, вы должны включить эту подкатегорию для аудита успеха, если вы используете эту функцию. This subcategory is very important because of Special Groups related events, you must enable this subcategory for Success audit if you use this feature. В то же время эта подкатегория позволяет отслеживать сеансы логоса учетных записей, которым были назначены конфиденциальные привилегии. At the same time this subcategory allows you to track account logon sessions to which sensitive privileges were assigned. В этой подкатегории нет событий сбоя, поэтому нет рекомендации включить аудит отказа для этой подкатегории. This subcategory doesn’t have Failure events, so there is no recommendation to enable Failure auditing for this subcategory. |

| Сервер участника Member Server | Да Yes | Нет No | Да Yes | Нет No | Эта подкатегория очень важна из-за событий, связанных с специальными группами, вы должны включить эту подкатегорию для аудита успеха, если вы используете эту функцию. This subcategory is very important because of Special Groups related events, you must enable this subcategory for Success audit if you use this feature. В то же время эта подкатегория позволяет отслеживать сеансы логоса учетных записей, которым были назначены конфиденциальные привилегии. At the same time this subcategory allows you to track account logon sessions to which sensitive privileges were assigned. В этой подкатегории нет событий сбоя, поэтому нет рекомендации включить аудит отказа для этой подкатегории. This subcategory doesn’t have Failure events, so there is no recommendation to enable Failure auditing for this subcategory. |

| Workstation Workstation | Да Yes | Нет No | Да Yes | Нет No | Эта подкатегория очень важна из-за событий, связанных с специальными группами, вы должны включить эту подкатегорию для аудита успеха, если вы используете эту функцию. This subcategory is very important because of Special Groups related events, you must enable this subcategory for Success audit if you use this feature. В то же время эта подкатегория позволяет отслеживать сеансы логоса учетных записей, которым были назначены конфиденциальные привилегии. At the same time this subcategory allows you to track account logon sessions to which sensitive privileges were assigned. В этой подкатегории нет событий сбоя, поэтому нет рекомендации включить аудит отказа для этой подкатегории. This subcategory doesn’t have Failure events, so there is no recommendation to enable Failure auditing for this subcategory. |

Список событий: Events List:

4964(S): Для нового логотипа назначены специальные группы. 4964(S): Special groups have been assigned to a new logon.

4672(S): Специальные привилегии, присвоенные новому логотипу. 4672(S): Special privileges assigned to new logon.

Кто пытался войти в систему Windows

Это небольшая статья призвана показать пользователям способ, которым он узнает, кто пытался войти в систему без его ведома. Если компьютер находится в офисе и к нему имеют доступ не один человек, тогда способ может пригодиться. Советую ознакомиться со статьей – кто пытался войти через вашу учетную запись. Там говориться об учетной записи Microsoft, в которую могут войти любые злоумышленники.

Один из способов имеет название «Аудит входа в систему». Опция показываем время захода и его тип. Давайте уже разбираться.

Как использовать «Аудит входа в систему»

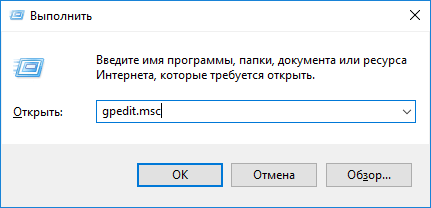

Данная функция доступна только в PRO версии Windows, где есть функция локальных групповых политик, в домашней или корпоративной её нет. Но в ниже есть другие варианты для вашей версии. Итак, откройте окно «Выполнить» и впишем команду:

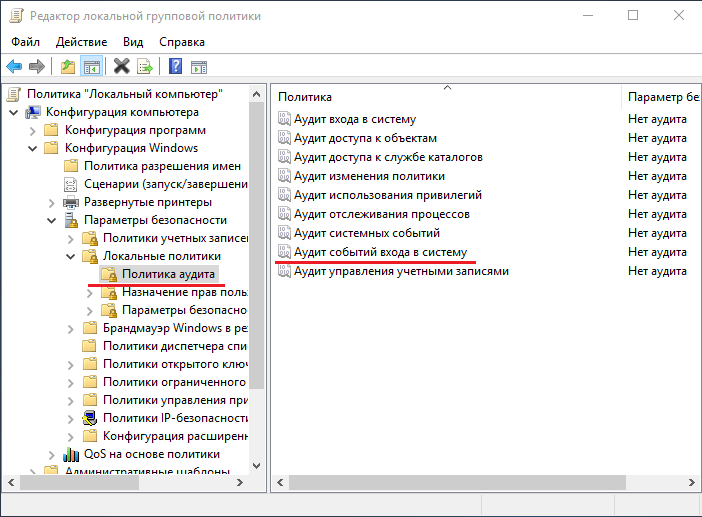

Так мы запустим утилиту групповых политик. С левой стороны окошка открываем вкладки «Конфигурация компьютера», далее «Конфигурация Windows», «Параметры безопасности», «Локальные политики» и «Политика аудита». Нажмите на этот раздел, чтобы правее от окна появились нужные опции.

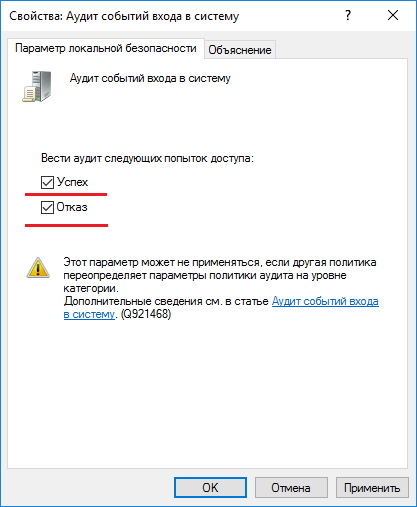

Теперь выбираем пункт «Аудит событий входа в систему» (Нажимаем на него правой кнопкой мышки дважды). Появится окно свойств, где выделяем галкой пункт «Успех». Таким образом, появится возможность отслеживать все входы в Windows. Отметив галкой «Отказ», будут отслеживаться неудачные входы в Windows.

Смотрим, кто пытался войти в систему

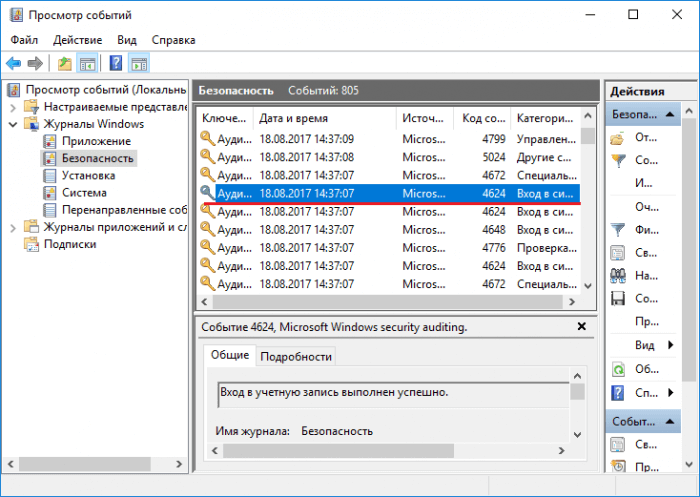

Активировав функцию, можно заново войти в систему. Давайте проверим, кто же входил в неё. Для этого дела нам понадобиться утилита «Просмотр событий». В поиске введите эти два слова.

В утилите перейдите в раздел «Журналы Windows» и подраздел «Безопасность». Справа находим ключевое событие «Аудит успеха», также смотрите по номеру события, он должен быть «4624».

Откройте событие, чтобы узнать его свойства. Там вы найдете время входа, имя пользователя и другие сведения.

В окне просмотра событий можно применить фильтр, чтобы было легче ориентироваться среди большого количества задач. Фильтровать можно по ключевым фразам, кодам, или категориям.

В Windows 10 с помощью реестра

Если у вас не профессиональная редакция Windows, то воспользуемся реактором реестра. Снова откроем окошко «Выполнить» при помощи комбинации «Win+R» и запишем команду:

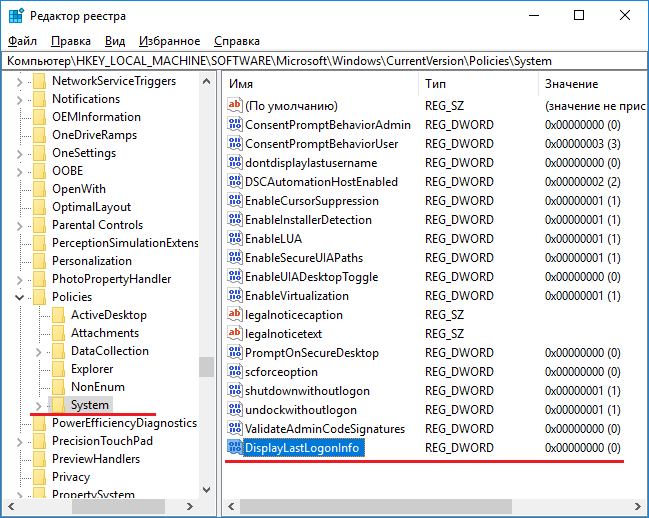

Открывшееся окно реестра слева имеет кучу разделов, с вложенными подразделами. Вам нужно дойти до самого последнего:

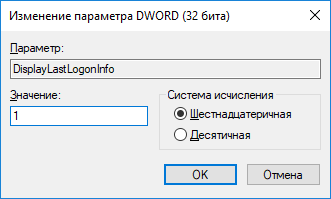

Выбрав последний раздел, в правой части окошка создаем параметр DWORD 32 бит. Дадим ему название DisplayLastLogonInfo. Нажимаем по нему два раза и ставим в качестве значения единицу.

Закрываем окна и перезагружаем ПК. После загрузки системы на экране появится окно с успешным входом. Там будет время, имя пользователя и дата.

Надеюсь этот небольшой материал поможет вам узнать, кто входил в систему при вашем отсутствии.