- Настройка подключения L2TP VPN (L2TP over IPSec) в аппаратных шлюзах серии ZyWALL USG

- Создание подключений VPN на шлюзах Zyxel

- Выбор подходящего VPN

- Предварительная настройка

- Настройка L2TP подключения

- Настройка L2TP на VPN50

- Настройка клиентов L2TP

- Настройка L2TP на клиентах Windows

- Настройка L2TP на клиентах Android

- Настройка L2TP на клиентах Iphone

- Настройка L2TP на аппаратном клиенте VPN2S

- Настройка SSL подключения

- Настойка SSL на шлюзе VPN50

- Настройка клиентов SSL

- Настройка SSL на клиентах Windows

- Настройка VPN IPsec подключения

- Настройка VPN IPsec на VPN50

- Настройка VPN IPsec на клиентах

- Настройка VPN IPsec на клиентах Windows

- Настройка VPN IPsec на VPN50 с предоставлением конфигурации

- Заключение

Настройка подключения L2TP VPN (L2TP over IPSec) в аппаратных шлюзах серии ZyWALL USG

Как настроить подключение L2TP over IPSec в аппаратных шлюзах серии ZyWALL USG?

Начиная с версий 3.00 микропрограммного обеспечения технология L2TP VPN (L2TP over IPSec) была реализована в ZyWALL USG 20/20W/50 (ранее была доступна только в старших моделях 100/300/1000/2000). Данная технология реализована в мобильных устройствах Apple и устройствах с операционной системой Android, которая обеспечивает пользователям безопасный удаленный доступ к ресурсам корпоративной сети со своих смартфонов или планшетных компьютеров. Настройка подключения L2TP over IPSec возможна и с обычного настольного компьютера.

Настройки аппаратного шлюза серии ZyWALL USG

| Настройки ZyWALL USG | Настройки IPSec VPN | |

| Сетевые настройки | Phase 1 (фаза 1) | Phase 2 (фаза 2) |

|

|

|

Внимание! В микропрограммах, начиная с версии 2.20(xxx.6), алгоритм шифрования 3DES, необходимый для создания VPN-туннеля с ОС Windows 7/Vista, iPhone (iOS), смартфонами (Android), доступен только при выполнении инструкций, указанных в статье:

Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

- VPN Gateway Name;

- В разделе Gateway Settings укажите интерфейс wan1 в качестве My Address и Dynamic Address в качестве Peer Gateway Address;

- Укажите Pre-Shared Key — этот параметр (предварительно согласованный ключ) будет необходим при настройке VPN-подключения.

Установите настройки фазы 1 в разделе Phase 1 Settings, которые поддерживаются удаленным устройством.

Для ОС Windows XP возможно подключение и на более слабых протоколах шифрования (DES).

2. Зайдите на страницу CONFIGURATION > VPN > IPSec VPN > VPN Connection для создания VPN-подключения.

Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

- Connection Name;

- В разделе Application Scenario выберите значение Remote Access (Server Role) и в поле VPN Gateway выберите созданное ранее правило.

Для туннеля L2TP over IPSec нужно использовать транспортный режим (в поле Encapsulation установите значение Transport).

VPN-подключение настраивается как туннель Peer-to-peer (точка-точка). Таким образом, мы должны указать объект с WAN IP-адресом в поле Local Policy и установить настройки фазы 2 в разделе Phase 2 Settings, которые поддерживаются удаленным устройством.

Для создания объекта с WAN IP-адресом (в нашем примере WAN1_IP), который будет указан в поле Local Policy, нажмите на Create new Object в верхей части окна Add VPN Connection.

Создайте объект типа INTERFACE IP (Address Type = INTERFACE IP) и в поле Interface укажите интерфейс wan1.

3. После создания настроек VPN Connection зайдите на страницу CONFIGURATION > VPN > L2TP VPN > L2TP VPN.

Создайте Address Object для пользователей L2TP VPN.

Затем настройте L2TP over IPsec:

- Активируйте подключение. Установите галочку в поле Enable L2TP Over IPSec;

- Укажите созданное ранее правило в поле VPN Connection;

- Укажите диапазон IP-адресов в поле IP Address Pool;

- В нашем примере используется метод аутентификации по умолчанию (локальная база данных пользователей ZyWALL USG). В поле Authentication Method установлено значение default;

- В поле Allowed User укажите учетную запись пользователя или группу пользователей, которые имеют права на использование туннеля L2TP VPN. В нашем примере в ZyWALL USG указано значение any, что означает разрешение доступа всем пользователям из списка;

- Значения других полей оставьте по умолчанию, как указано в нашем примере. Нажмите кнопку Apply для сохранения информации.

Но можно создать отдельную учетную запись, с которой будет возможно использовать подключение L2TP over IPSec.

Зайдите на страницу CONFIGURATION > Object > User/Group > User для ее создания. Созданная учетная запись будет сохранена в локальной базе ZyWALL’а.

После выполнения указанных выше настроек пользователи смогут получить безопасный удаленный доступ к ресурсам корпоративной сети со своих смартфонов/компьютеров, подключившись к аппаратному шлюзу ZyWALL USG по VPN-соединению L2TP over IPSec.

Для подключения клиентов L2TP over IPSec необходимо также настроить Firewall (статья по настройке межсетевого экрана Firewall в ZyWALL USG: «Настройка межсетевого экрана Firewall в аппаратных шлюзах серии ZyWALL USG»).

Для этого нужно выполнить следующее:

1. В настройках зон в меню Configuration > Network > Zone убедитесь, что интерфейс, на IP-адрес которого обращается клиент L2TP over IPSec, входит в зону WAN, а настроенный туннель L2TP over IPSec входит в зону IPSec_VPN.

Зоны могут быть как предустановленные, так и созданные вручную. Главное чтобы обе зоны были известны, так как для них необходимо сделать два разрешающих правила в Firewall.

2. В настройках Configuration > Firewall нужно создать правило из зоны WAN в зону ZyWALL (если его нет).

В этом правиле нужно разрешить сервисы IKE, ESP и NATT. Если такое правило уже есть, добавить его в группу разрешенных сервисов.

3. В настройках Configuration > Firewall нужно создать правило из зоны IPSec_VPN в зону ZyWALL (если его нет). В этом правиле нужно разрешить сервис L2TP_UDP. Если такое правило уже есть, добавить его в группу разрешенных сервисов.

Это правило необходимо, т.к. L2TP-подключение происходит внутри IPSec-туннеля, который к тому времени уже должен быть установлен и выделен в свою зону.

По следующим ссылкам вы можете получить дополнительную информацию по настройке подключения L2TP over IPSec:

Примечание:

Если вам помимо установки подключения L2TP VPN нужно предоставить доступ во внутреннюю сеть, то на локальных хостах в качестве основного шлюза можно указать IP-адрес аппратного шлюза ZyWALL (если указан другой шлюз, то все ответные пакеты будут уходить на него, соответственно будет отстутствовать доступ во внутреннюю сеть) или прописать статический маршрут, чтобы все пакеты с IP-адресом назначения из подсети L2TP Pool направлять на локальный IP-адрес ZyWALL’а.

Создание подключений VPN на шлюзах Zyxel

VPN шлюзы Zyxel Zywall серий VPN, ATP и USG обладают обширными возможностями создания защищенных виртуальных сетей (VPN) для подключения как конечных пользователей (узел-сеть), так и создания подключения между шлюзами (сеть-сеть). В этой статье мы пройдем по всем моментам создания и настройки VPN подключения удаленных сотрудников.

Выбор подходящего VPN

Шлюзы позволяют создать три сценария подключения:

- L2TP over IPSec VPN

- SSL VPN

- IPSec VPN

В зависимости от требований к безопасности и поддержки протоколов на конечных устройствах выбирается требуемый.

Рассмотрим настройку каждого из них.

Предварительная настройка

Даже при столь обильном функционале шлюзов, создание подключений не составит труда для не сильно подготовленного человека, главное иметь в виду некоторые нюансы:

Для корректной работы L2TP VPN по средствам встроенного клиента на Windows требуется проверить включение службы «IKEEXT» (Модули ключей IPsec для обмена ключами в Интернете и протокола IP с проверкой подлинности)

Остальные советы из интернета о правке реестра стоит воспринимать с осторожностью, так как они могут только навредить.

В связи с таможенными ограничениями по отношению ввоза сетевого оборудования на территорию РФ, реализующее шифровально-криптографические функции, на шлюзах Zyxel «из коробки» доступно только шифрование DES.

На актуальной прошивке версии 4.35 есть возможность работы с CLI прямо из Web интерфейса и не требует отдельного подключения к шлюзу через консольный кабель, что сильно упрощает работу с командной строкой.

Для активации остальных режимов (3DES) — нужно через консоль ввести команды:

После ввода команды reboot шлюз перезапустится и позволит выбрать нужные режимы шифрования.

С нюансами разобрались, приступим непосредственно к настройке соединений.

Все примеры будут описаны с применением шлюза VPN50, VPN2S, ПК под управлением Windows, Android смартфона и иногда iPhone смартфона.

VPN50 выступает в роли «головного шлюза» находящегося в офисе/серверной.

Настройка L2TP подключения

Настройка L2TP на VPN50

Проще всего настроить VPN через Wizard. Он сразу создаст все правила и подключение.

После ввода логина\пароля открывается Easy mode (упрощенный режим управления)

Настоятельно рекомендуем использовать его только в информационном режиме, так как создаваемые через Easy Wizard режимы VPN потом нельзя корректировать в Expert Mode.

Нажимаем верхнюю правую кнопку “Expert Mode” и попадаем в полноценный Web интерфейс управления

Слева сверху иконка «волшебная палочка» — быстрая настройка:

Если настройки интернета отличаются от DHCP, первоначально требуется настроить WAN interface. Для настройки VPN выбираем правую иконку

Для настройки L2TP выбрать последний пункт «VPN Setting for L2TP».

Здесь нам предлагают ввести имя подключения, интерфейс, через который будет проходить трафик (стоит иметь в виду: если подключение к интернету происходит через PPPOE подключение, то и здесь соответственно нужно выбрать wan_ppp) и предварительный ключ.

На следующей странице вводим диапазон IP адресов, которые будут присваиваться клиентам.

Диапазон не должен пересекаться с другими интерфейсами на шлюзе!

DNS сервер можно не прописывать, если не требуется пускать весь трафик (клиентский интернет) через VPN, что выбирается галочкой ниже.

На этой странице выводится информация о созданном подключении, проверяется правильность всех данных и сохраняется.

Всё! Подключение создано. Осталось создать пользователей для подключения к шлюзу.

На вкладке Configuration -> Object -> User/Group создаются пользователи (требуется ввести имя и пароль.)

На соседней вкладке для удобства можно создать группу и внести в нее список пользователей. Если удаленных пользователей более одного, то группу в любом случае придется создавать.

На вкладке VPN-L2TP VPN в пункте Allowed user выбираем созданную ранее группу или единичного пользователя, которые смогут подключаться по L2TP.

На этом создание подключения по L2TP на шлюзе можно считать настроенным.

Перейдем к настройке клиентов.

Настройка клиентов L2TP

Настройка L2TP на клиентах Windows

На Windows 10 настройка L2TP производится штатными средствами:

- Поставщик услуг – Windows (встроенные)

- Имя подключения – на выбор

- Имя или адрес сервера- IP адрес VPN шлюза

- Тип VPN- L2TP с предварительным ключом

- Общий ключ- ток ключ, что создавался на первом пункте Wizard’а

- Логин и пароль пользователя из группы разрешенных

Для подключения этого достаточно. Но иногда требуется немного подправить подключение, либо Подключение создается на более ранних версиях Windows:

Выставляется правильные шифрование и протоколы как на изображении.

Во вкладке Дополнительные параметры меняется предварительный ключ

Так же рекомендуется на вкладке Сеть отключить протокол IPv6

На этом подключение готово.

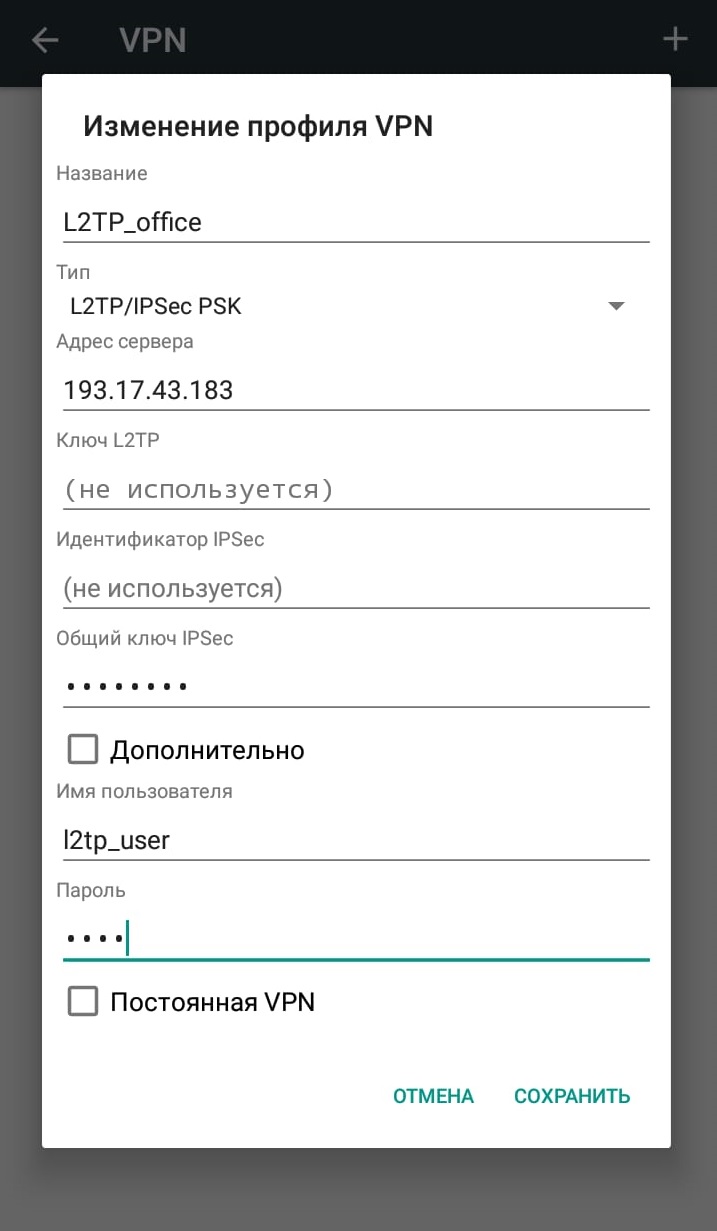

Настройка L2TP на клиентах Android

Иногда требуется подключать и мобильных сотрудников к корпоративной сети.

На Android смартфонах это делается в меню:

Здесь вводится имя подключения, выбирается тип VPN L2TP/IPSec PSK, вводится общий ключ, имя пользователя и пароль.

После подключения должен появиться значок «Ключ», который информирует о VPN соединении.

Настройка L2TP на клиентах Iphone

Настройка Iphone практически не отличается от клиентов android

По пути

создается новое подключение, где прописывается Описание (название подключения), Сервер (ip адрес шлюза), имя пользователя с паролем и общий ключ. Готово.

После создания и подключения VPN в верхнем правом углу будет отображаться иконка «VPN», как индикатор поднятого соединения.

Тапнув по конфигурации так же можно увидеть информацию о соединении.

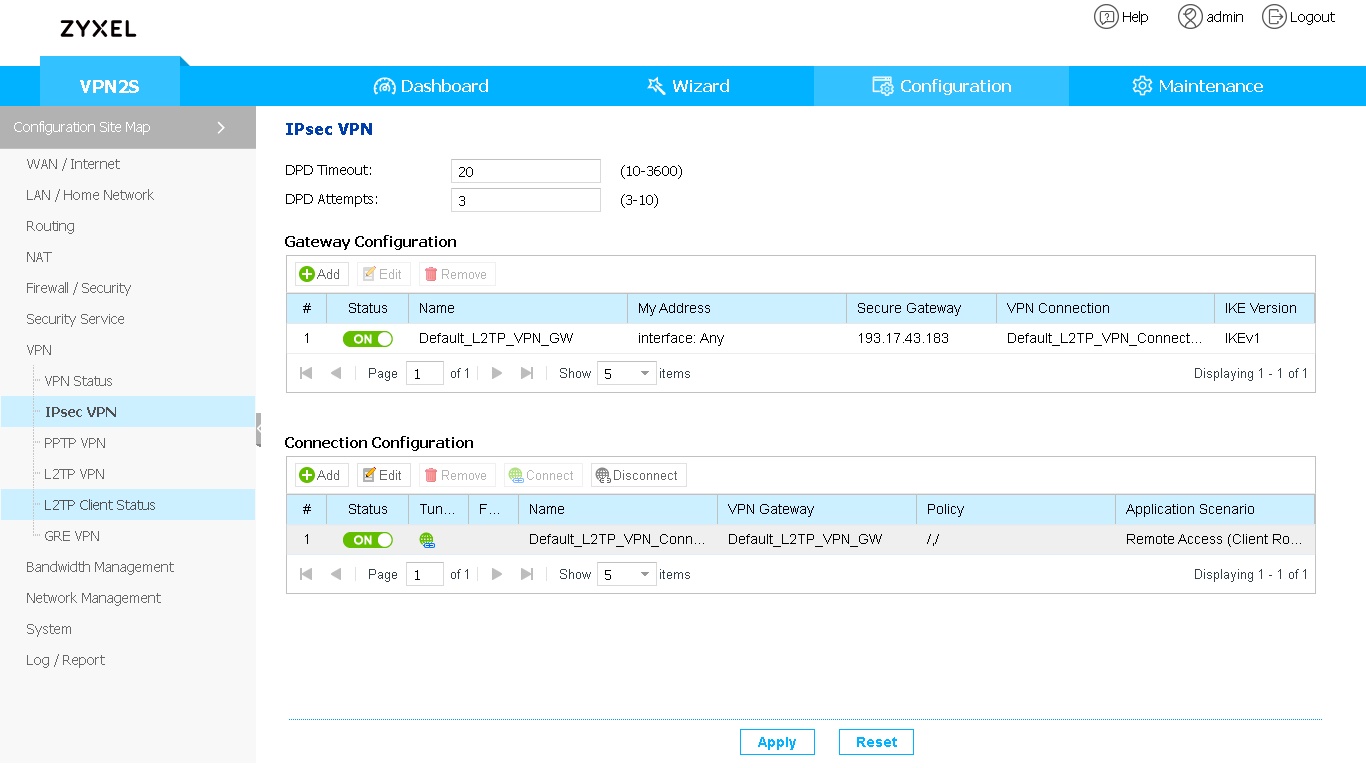

Настройка L2TP на аппаратном клиенте VPN2S

А теперь покажем, как подключить к корпоративной сети удаленного клиента, у которого дома установлен недорогой шлюз Zyxel VPN2S.

Для подключения VPN2S клиентом L2TP настройка так же не составит труда. Тут даже не требуется «Wizard», все правила изначально созданы.

Первым делом в Configuration -> VPN -> IPsec VPN нужно включить стандартные конфигурации.

В Gateway конфигурации ввести Peer Gateway Address (IP адрес шлюза) и ключ.

На вкладке L2TP VPN поставить галочку Enable, на против IPsec (имя дефолтной конфигурации) Enforce, ввести имя и пароль пользователя и, если требуется, включить NAT.

После этого перейти обратно на вкладку IPsec VPN и убедиться, что в Connection Tunnel горит «зеленый глобус», сигнализирующий о поднятом соединении.

Настройка SSL подключения

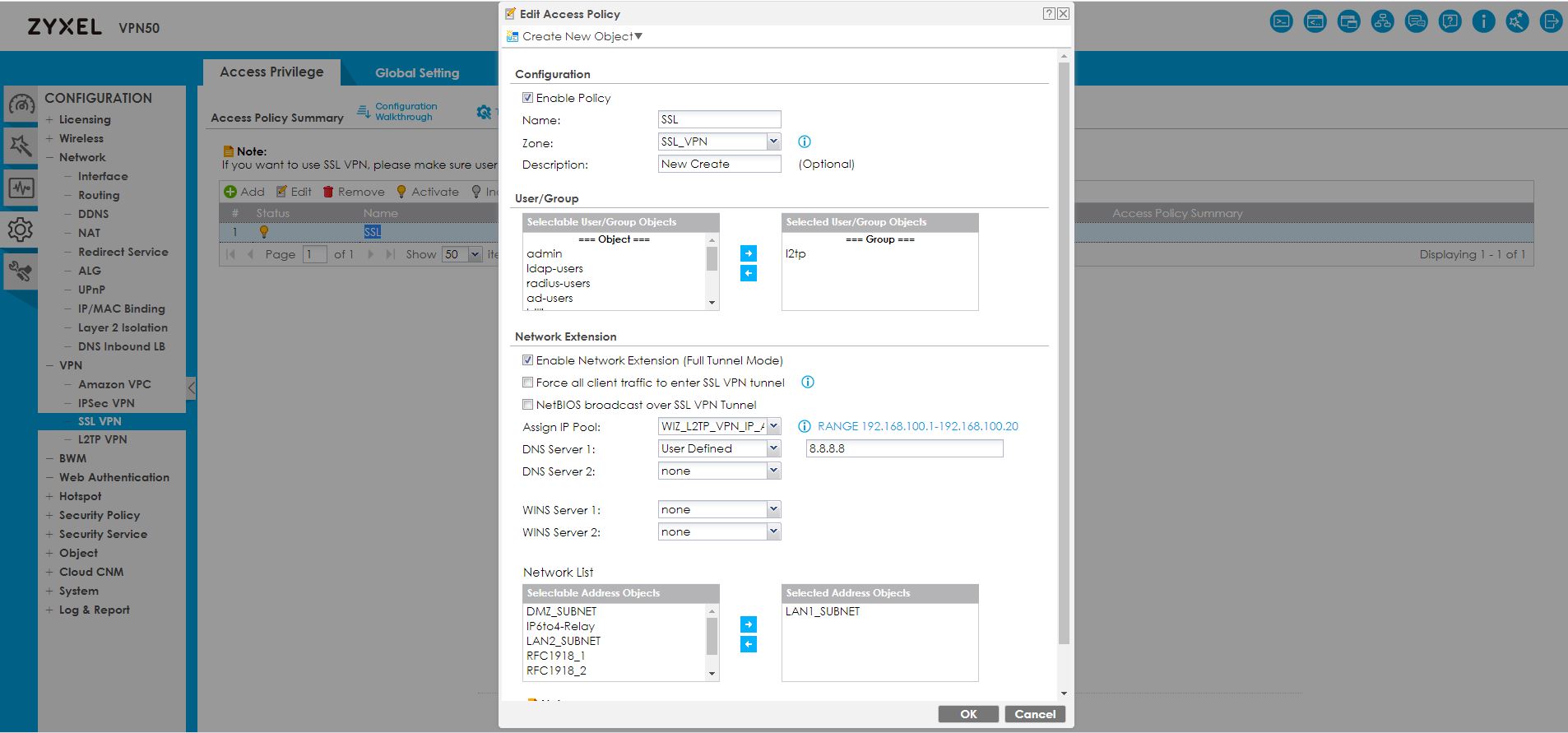

Настойка SSL на шлюзе VPN50

Для настройки SSL VPN (которых к слову без лицензии меньше, чем L2TP, но имеющие более защищенное подключение) потребуется:

На вкладке VPN -> SSL VPN создается новое правило, в котором указывается имя, список пользователей\групп, пул выдаваемых IP адресов и список сетей, в который будет доступ клиентам.

Важное замечание! Для работы SSL VPN протокол HTTPS должен быть добавлен в конфигурацию протоколов

Делается это по пути Object -> Service -> Service Group.

В группе “Default_Allow_Wan_To_ZyXall” добавить HTTPS. Он так же потребуется и для доступа на Web интерфейс шлюза извне.

Настройка клиентов SSL

Настройка SSL на клиентах Windows

Для подключения клиента Windows используется программа ZyWALL SecuExtender 4.0.3.0.

Настройка заключается лишь в введении IP адреса шлюза и логина\пароля пользователя.

Так же можно поставить галочку «запомнить пользователя», чтобы не вводить каждый раз.

В процессе подключения согласиться со всплывающим предупреждением

После подключения во вкладке Status будет показана информация о соединении.

Настройка VPN IPsec подключения

Настройка VPN IPsec на VPN50

Перейдем к настройке самого безопасного VPN IPsec.

На вкладке VPN -> IPsec VPN -> VPN Gateway создается новое правило

Где указывается имя, версия IPsec, ключ, режим согласования и варианты шифрования.

В соседней вкладке VPN Connection создается новое подключение, настройки по аналогии с созданием L2TP.

Настройка VPN IPsec на клиентах

Настройка VPN IPsec на клиентах Windows

Программа для подключения IPSec VPN на Windows располагается по ссылке.

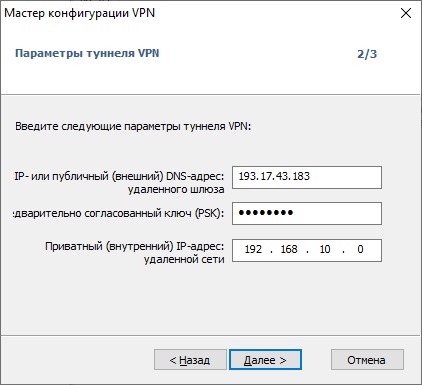

Подключение создается через «мастер создания туннеля IKE V1» (так как на шлюзе был выбран именно он).

На этой вкладке вводится IP адрес шлюза, ключ и подсеть шлюза- далее- готово.

В первой фазе проверяется соответствие параметров шифрования.

Так же и во второй фазе

Если всё сделано правильно, то подключение поднимется, о чем будет сигнализировать зеленый индикатор.

Настройка VPN IPsec на VPN50 с предоставлением конфигурации

Шлюз позволяет упростить настройку у пользователей посредством запроса конфигурации прямо со шлюза. Для этого на вкладке VPN -> IPSec VPN -> Configuration Provisioning

включается функция предоставления конфигурации

Добавляется новая конфигурация, где выбирается созданное VPN подключение и группа пользователей. Активировать и сохранить.

После этого в ZyWALL IPSec VPN Client будет доступна возможность загрузки конфигурации прямо со шлюза.

В меню Конфигурация выбрать пункт «Получить с сервера»

Где нужно ввести только IP адрес шлюза, логин и пароль пользователя.

После успешного соединения будут получены все нужные настройки и создано новое подключение.

Заключение

Были рассмотрены самые популярные варианты подключения VPN с различными клиентскими устройствами. Но самих вариантов еще очень много.

Благодаря обширному функционалу шлюзов Zyxel, есть возможность расширить рабочую сеть далеко за пределами офиса с минимальными затратами на настройку и поддержку.

Больше информации вы можете найти на странице технической поддержки Zyxel

Обсудить статью и получить поддержку вы можете в нашем телеграм-чате.