- Импорт сертификата с ZyWALL/USG и его использование в Windows 10 для подключения L2TP over IPsec

- Шаг 1: Настройка L2TP VPN-туннеля на ZyWALL/USG

- Шаг 2. Экспорт сертификата из ZyWALL/USG и его импорт в операционную систему Windows 10

- Шаг 3: Настройка туннеля L2TP VPN в Windows 10

- Проверка туннеля L2TP over IPSec:

- Возможные ошибки:

- Настройка подключения L2TP VPN (L2TP over IPSec) в аппаратных шлюзах серии ZyWALL USG

Импорт сертификата с ZyWALL/USG и его использование в Windows 10 для подключения L2TP over IPsec

В этой статье описан пример настройки L2TP VPN туннеля на шлюзах безопасности ZYWALL/USG и пример подключения с операционной системы Windows10. При поднятии туннеля с операционной системы Windows10, у пользователей появляется безопасный доступ к локальным ресурсам сети за шлюзом и они по прежнему будут иметь доступ к ресурсам в интернете.

Примечание: Все сетевые IP-адреса и маски подсетей, который используются в этой статье, приведены в виде примера. Пожалуйста, замените их на реальные IP-адреса и маски подсетей. В этом примере используется USG310 (с версией микропрограммы: ZLD 4.13) и Windows 10 Pro (с версией: 10.0.10240) .

Шаг 1: Настройка L2TP VPN-туннеля на ZyWALL/USG

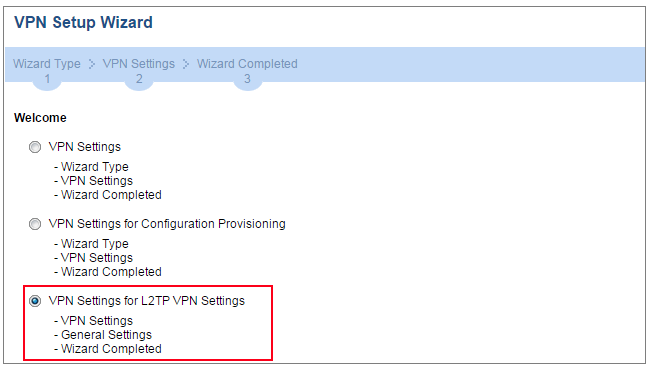

1 Перейдите в CONFIGURATION > Quick Setup > VPN Setup Wizard. Для создания L2TP VPN, выберите VPN Settings for L2TP VPN Settings и нажмите Next .

Quick Setup > VPN Setup Wizard > Welcome

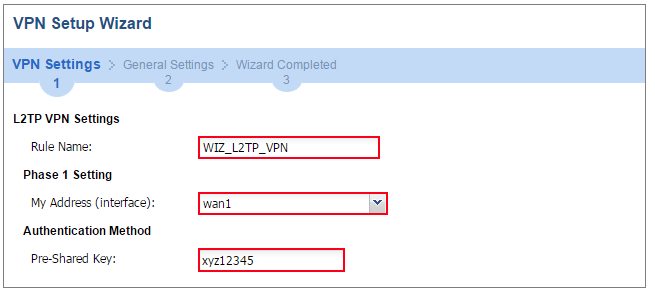

2 Впишите название туннеля в поле Rule Name, укажите wan1 (или другой соответствующий интерфейс для подключения к интернету) в поле My Address и в ведите ключ безопасности в поле Pre-Shared Key.

Quick Setup > VPN Setup Wizard > Welcome > VPN Settings

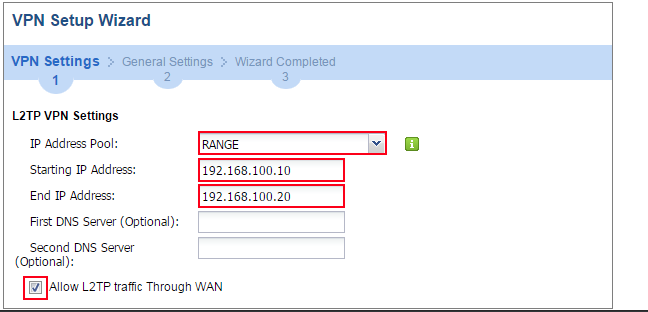

3 Назначьте диапазон IP-адресов для пользователей L2TP — в примере указан диапазон с 192.168.100.10 до 192.168.100.20. Поставьте флажок у поля Allow L2TP traffic Through WAN для того, чтобы клиенты L2TP смогли иметь доступ в интернет и нажмите ОК .

Quick Setup > VPN Setup Wizard > Welcome > VPN Settings (L2TP VPN Settings)

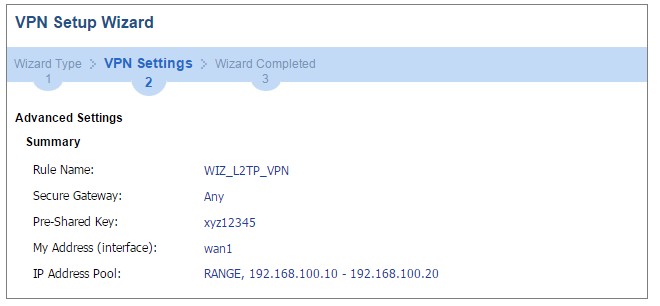

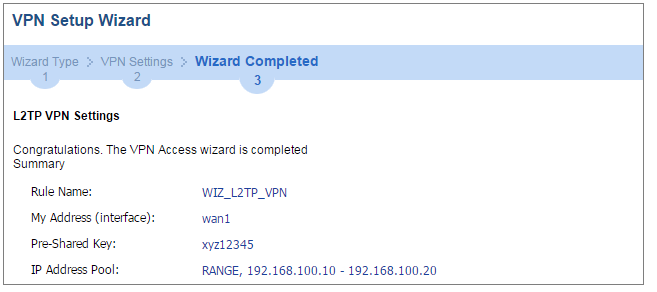

4 В этом шаге будет показаны сводная информация по ранее примененным настройкам.

Quick Setup > VPN Setup Wizard > Welcome > VPN Settings (Summary)

5 Настройки появятся во вкладке VPN > L2TP VPN после нажатия на Close .

Quick Setup > VPN Setup Wizard > Welcome > VPN Settings > Wizard Completed

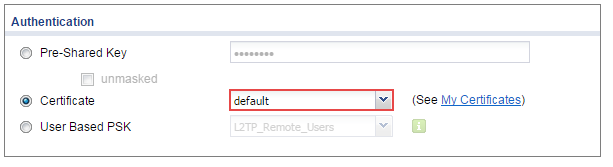

6 Перейдите в CONFIGURATION > VPN > VPN Gateway > WIZ_L2TP_VPN и, в качестве метода аутентификации, выберите Certificate (укажите конкретный сертификат) во вкладке Authentication. Этот сертификат далее будет использоваться на самом Windows.

CONFIGURATION > VPN > VPN Gateway > WIZ_L2TP_VPN > Authentication > Certificate

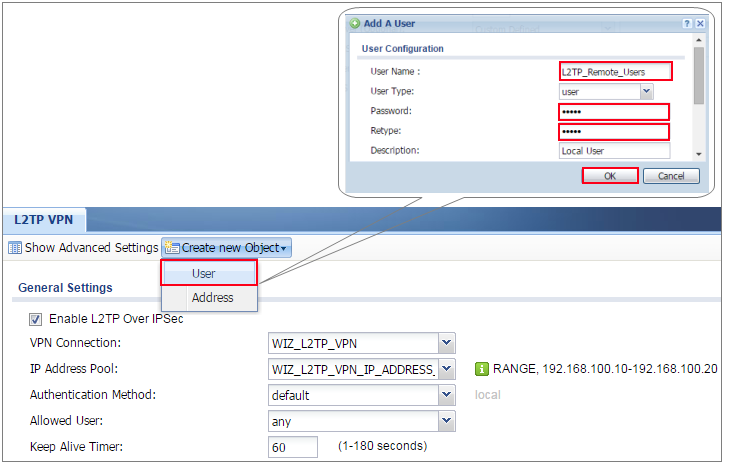

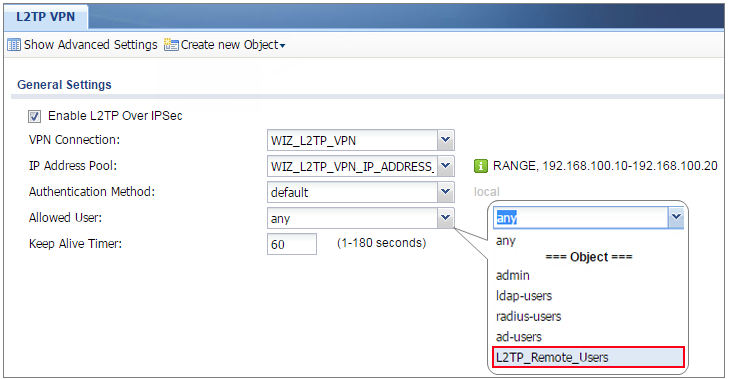

7 Чтобы добавить нового пользователя, п ерейдите в CONFIGURATION > VPN > L2TP VPN > Create new Object > User и укажите имя пользователя в поле User Name и пароль в поле Password. Затем, укажите только что созданный объект в поле Allowed User (в примере объект — L2TP_Remote_Users / zyx168).

CONFIGURATION > VPN > L2TP VPN > Create new Object > User

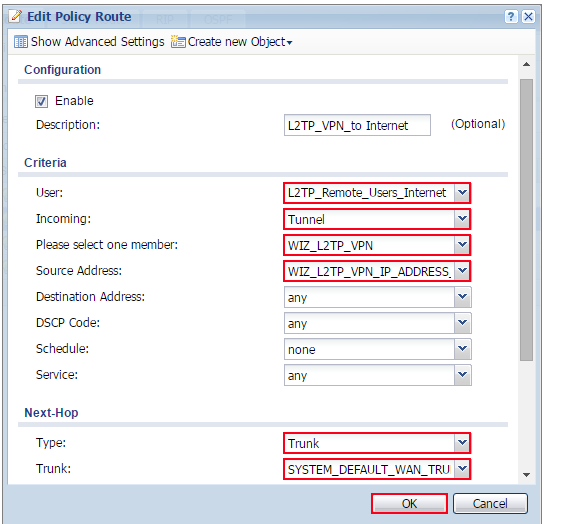

8 Если необходимо настроить доступ L2TP клиента в интернет, создайте политику маршрутизации. В поле Incoming укажите Tunnel и выберите созданное L2TP VPN-соединение. Укажите диапазон адресов L2TP клиентов в поле Source Address . В поле Next-Hop Type выберите Trunk и укажите WAN транк, который используется для выхода в интернет.

CONFIGURATION > Network > Routing > Policy Route

Шаг 2. Экспорт сертификата из ZyWALL/USG и его импорт в операционную систему Windows 10

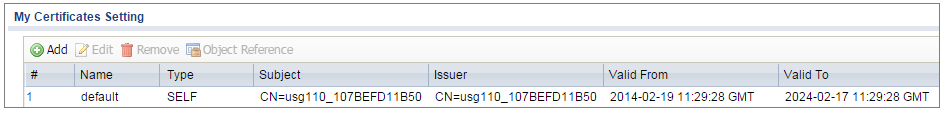

1 Перейдите в CONFIGURATION > Object > Certificate , выберите сертификат (в примере используется сертификат по умолчанию) и нажмите Edit .

CONFIGURATION > Object > Certificate > default

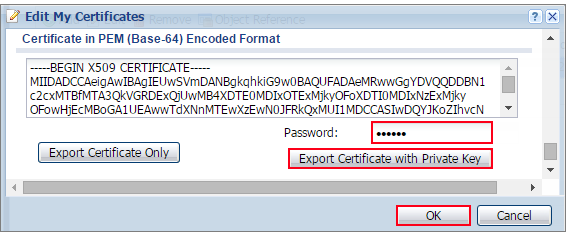

2 Для того чтобы скачать сертификат с ZyWALL/USG, нажмите на Export Certificate with Private Key и укажите пароль в поле Password (в примере используется пароль сертификата «zyx123»).

CONFIGURATION > Object > Certificate > default > Edit > Export Certificate with Private Key

3 Сохраните сертификат с расширением *.p12 на компьютере.

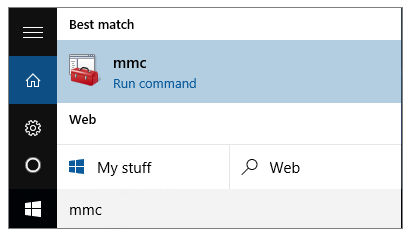

4 В операционной системе Windows 10, перейдите в Start Menu > Search Box . Введите mmc и нажмите Enter .

Start Menu > Search Box > mmc

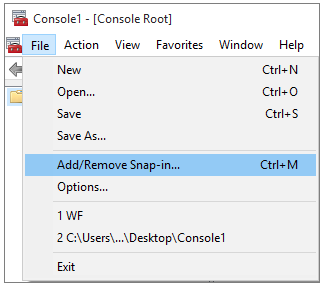

5 В окне консольного управления Microsoft «mmc» перейдите в File > Add/Remove Snap-in.

File > Add/Remove Snap-in.

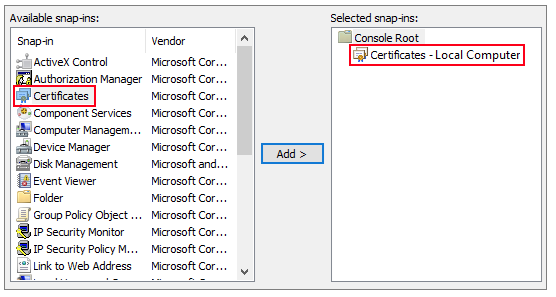

6 В Available snap-ins выберите Certificates, нажмите Add и Finished .

Чтобы закрыть окно Snap-ins — нажмите ОК.

Available snap-ins > Certificates > Add

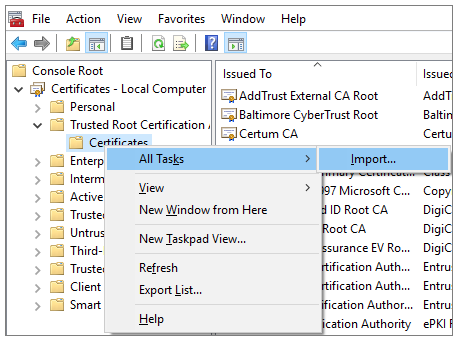

7 В окне консольного управления mmc перейдите в Certificates (Local Computer) > Trusted Root Certification Authorities , щелкните правой кнопкой мыши на Certificate и перейдите в Certificate > All Tasks > Import…

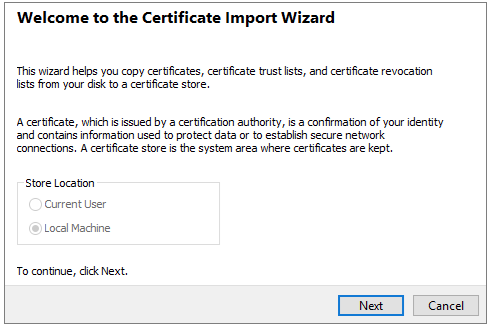

8 Нажмите Next .

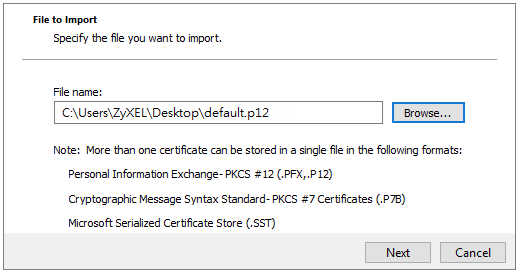

9 Нажмите Browse. и найдите ранее скачанный файл сертификата с расширением .p12. Затем, нажмите Next.

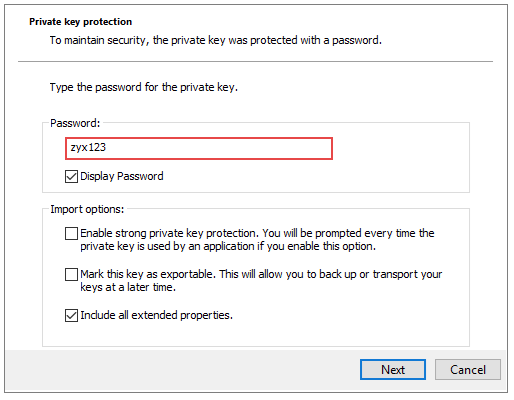

10 Введите » zyx123″ в поле Password и нажмите Next .

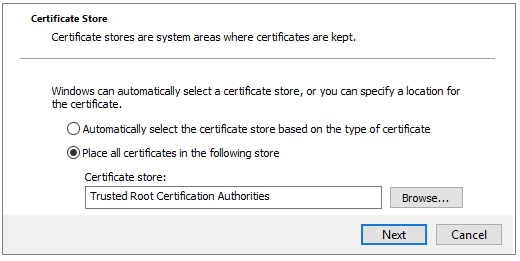

11 Поставьте флажок у поля Place all certificates in the following store , нажмите Browse и найдите Trusted Root Certification Authorities . Нажмите Next и Finish .

Примечание:

Каждое устройство ZyWALL/USG, по умолчанию, имеет собственный самоподписанный сертификат. При сбросе конфигурации в заводские настройки, ранее созданный самоподписанный сертификат стирается и, при первой же загрузке ZyWALL/USG, создаётся новый сертификат.

Шаг 3: Настройка туннеля L2TP VPN в Windows 10

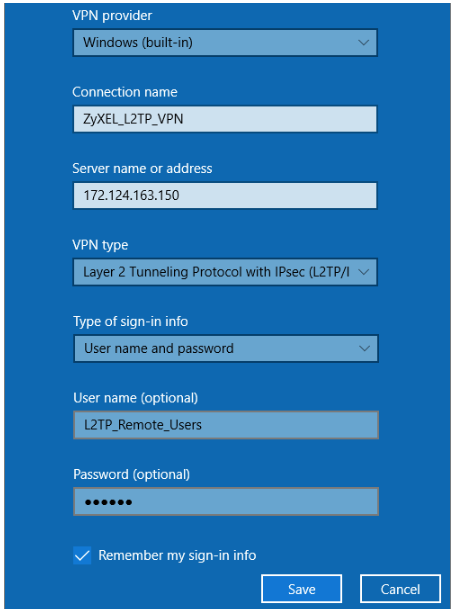

1 Чтобы настроить L2TP VPN в операционной системе Windows 10, перейдите в Start > Settings > Network & Internet > VPN > Add a VPN Connection и следуйте шагам ниже.

В поле VPN Provider выберите Windows (built-in) .

Укажите Connection name по которому можно идентифицировать настройку.

Введите IP адрес или имя WAN интерфейса в поле Server (в этом примере — IP WAN интерфейса ZyWALL/USG «172.124.163.150»).

Выберите VPN type = Layer 2 Tunneling Protocol with IPsec (L2TP/IPsec) .

Укажите данные созданного пользователя на ZyWALL/USG (L2TP_Remote_Users/zyx168) в полях User name и Password .

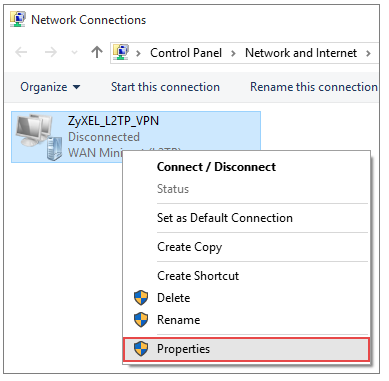

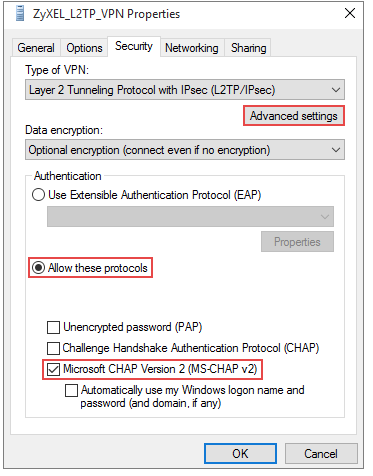

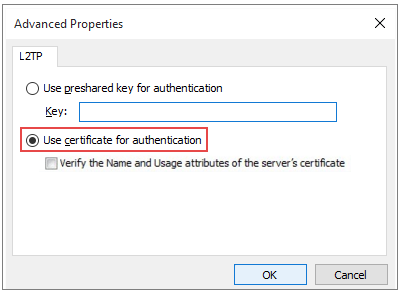

2 Перейдите в Control Panel > Network and Internet > Network Connections и, щелчком правой кнопки, перейдите в Properties . Перейдите в Security > Advanced settings и выберите Use Certificate for authentication .

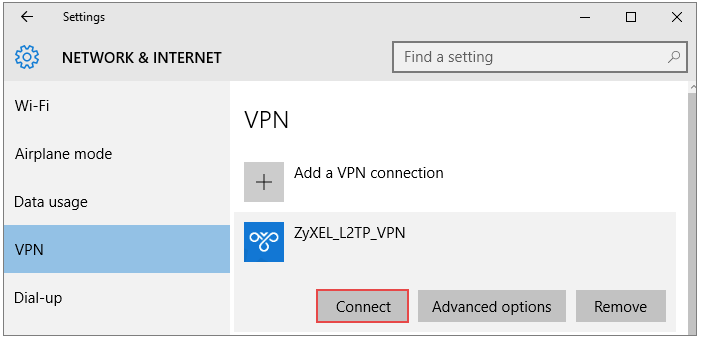

3 Перейдите в Network & Internet Settings и нажмите Connect .

Проверка туннеля L2TP over IPSec:

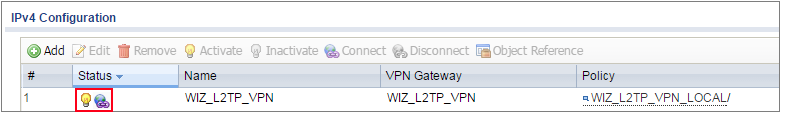

1 Перейдите в CONFIGURATION > VPN > IPSec VPN > VPN Connection и убедитесь, что статус соединения VPN — Connected .

CONFIGURATION > VPN > IPSec VPN > VPN Connection

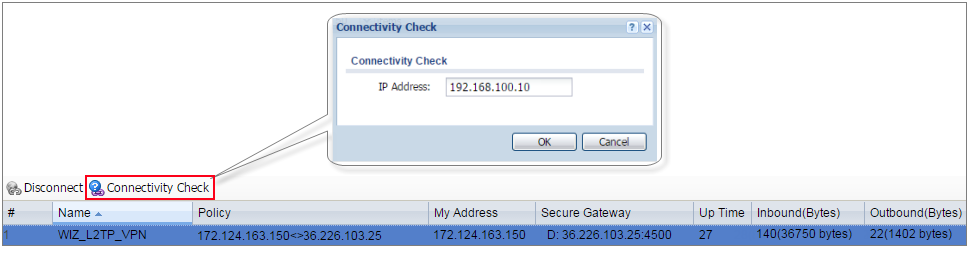

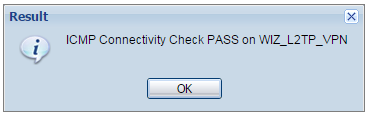

2 Перейдите в MONITOR > VPN Monitor > IPSec . Проверьте время работы VPN туннеля и убедитесь, что присутствует входящий и исходящий трафик . Для проверки соединения используйте функцию Connectivity Check .

Hub_HQ > MONITOR > VPN Monitor > IPSec > WIZ_L2TP_VPN

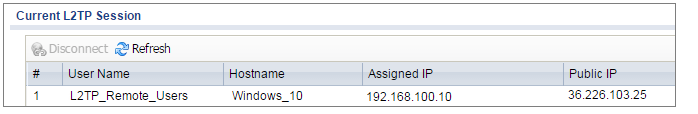

3 Перейдите в MONITOR > VPN Monitor > L2TP over IPSec и убедитесь, что в Current L2TP Session видно клиента L2TP .

MONITOR> VPN Monitor> L2TP over IPSec> L2TP_Remote_Users

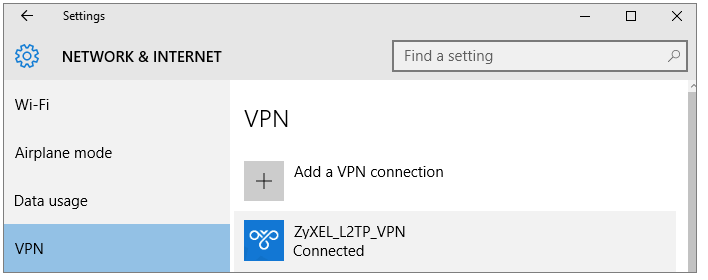

4 В Windows 10, перейдите в Start > Settings > Network & Internet > VPN и убедитесь, что статус Connected .

Menu > Settings > VPN > ZyXEL_L2TP

Возможные ошибки:

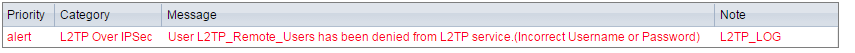

1 Если в журнале ZyWALL/USG видна ошибка [alert] (как в примере ниже) — убедитесь, что на Windows10 и ZyWALL/USG одинаковые настройки пользователь. Указанное имя и пароль в Windows10 должны совпадать с настройками в веб-интерфейсе устройства.

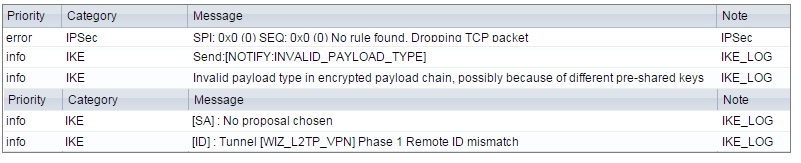

2 Если в журнале ZyWALL/USG видны ошибки [info] или [error] (как в примере ниже) — убедитесь в правильности настройки фазы 1 на ZyWALL/USG. В Windows10 должен быть указан тот же пароль (Pre-Shared Key) что и указан в настройках ZyWALL/USG.

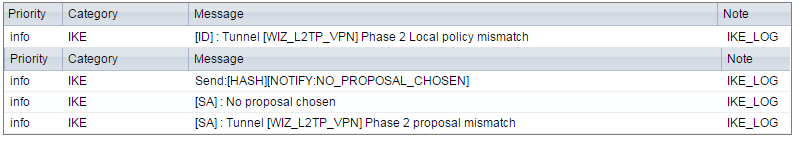

3 Если видно, что фазы 1 успешно завершается, но по-прежнему отображается сообщение [info] (как в скриншоте ниже), проверьте настройки фазы 2. Убедитесь, что настройка Local Policy верна (для L2TP, Local Policy=IP адрес WAN интерфейса) .

4 Убедитесь, что диапазон адресов L2TP не конфликтует ни с одной из существующих подсетей зон LAN1, LAN2, DMZ или WLAN (даже если они не используются).

5 Если соединение устанавливается, но не выходит получить доступ к устройствам в локальной сети, убедитесь, что на устройствах в локальной сети в качестве шлюза используют IP адрес ZyWALL/USG.

6 Убедитесь, что в политиках безопасности есть разрешающие правила для трафика IPSec VPN. IKE использует порт-UDP 500, AH использует IP протокол 51 и ESP использует IP протокол 50.

7 Убедитесь, что созданный VPN находится в правильной зоне (IPSec_VPN) и политики безопасности разрешают доступ (для этой зоны) на ZyWALL и к локальным ресурсам.

Настройка подключения L2TP VPN (L2TP over IPSec) в аппаратных шлюзах серии ZyWALL USG

Как настроить подключение L2TP over IPSec в аппаратных шлюзах серии ZyWALL USG?

Начиная с версий 3.00 микропрограммного обеспечения технология L2TP VPN (L2TP over IPSec) была реализована в ZyWALL USG 20/20W/50 (ранее была доступна только в старших моделях 100/300/1000/2000). Данная технология реализована в мобильных устройствах Apple и устройствах с операционной системой Android, которая обеспечивает пользователям безопасный удаленный доступ к ресурсам корпоративной сети со своих смартфонов или планшетных компьютеров. Настройка подключения L2TP over IPSec возможна и с обычного настольного компьютера.

Настройки аппаратного шлюза серии ZyWALL USG

| Настройки ZyWALL USG | Настройки IPSec VPN | |

| Сетевые настройки | Phase 1 (фаза 1) | Phase 2 (фаза 2) |

|

|

|

Внимание! В микропрограммах, начиная с версии 2.20(xxx.6), алгоритм шифрования 3DES, необходимый для создания VPN-туннеля с ОС Windows 7/Vista, iPhone (iOS), смартфонами (Android), доступен только при выполнении инструкций, указанных в статье:

Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

- VPN Gateway Name;

- В разделе Gateway Settings укажите интерфейс wan1 в качестве My Address и Dynamic Address в качестве Peer Gateway Address;

- Укажите Pre-Shared Key — этот параметр (предварительно согласованный ключ) будет необходим при настройке VPN-подключения.

Установите настройки фазы 1 в разделе Phase 1 Settings, которые поддерживаются удаленным устройством.

Для ОС Windows XP возможно подключение и на более слабых протоколах шифрования (DES).

2. Зайдите на страницу CONFIGURATION > VPN > IPSec VPN > VPN Connection для создания VPN-подключения.

Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

- Connection Name;

- В разделе Application Scenario выберите значение Remote Access (Server Role) и в поле VPN Gateway выберите созданное ранее правило.

Для туннеля L2TP over IPSec нужно использовать транспортный режим (в поле Encapsulation установите значение Transport).

VPN-подключение настраивается как туннель Peer-to-peer (точка-точка). Таким образом, мы должны указать объект с WAN IP-адресом в поле Local Policy и установить настройки фазы 2 в разделе Phase 2 Settings, которые поддерживаются удаленным устройством.

Для создания объекта с WAN IP-адресом (в нашем примере WAN1_IP), который будет указан в поле Local Policy, нажмите на Create new Object в верхей части окна Add VPN Connection.

Создайте объект типа INTERFACE IP (Address Type = INTERFACE IP) и в поле Interface укажите интерфейс wan1.

3. После создания настроек VPN Connection зайдите на страницу CONFIGURATION > VPN > L2TP VPN > L2TP VPN.

Создайте Address Object для пользователей L2TP VPN.

Затем настройте L2TP over IPsec:

- Активируйте подключение. Установите галочку в поле Enable L2TP Over IPSec;

- Укажите созданное ранее правило в поле VPN Connection;

- Укажите диапазон IP-адресов в поле IP Address Pool;

- В нашем примере используется метод аутентификации по умолчанию (локальная база данных пользователей ZyWALL USG). В поле Authentication Method установлено значение default;

- В поле Allowed User укажите учетную запись пользователя или группу пользователей, которые имеют права на использование туннеля L2TP VPN. В нашем примере в ZyWALL USG указано значение any, что означает разрешение доступа всем пользователям из списка;

- Значения других полей оставьте по умолчанию, как указано в нашем примере. Нажмите кнопку Apply для сохранения информации.

Но можно создать отдельную учетную запись, с которой будет возможно использовать подключение L2TP over IPSec.

Зайдите на страницу CONFIGURATION > Object > User/Group > User для ее создания. Созданная учетная запись будет сохранена в локальной базе ZyWALL’а.

После выполнения указанных выше настроек пользователи смогут получить безопасный удаленный доступ к ресурсам корпоративной сети со своих смартфонов/компьютеров, подключившись к аппаратному шлюзу ZyWALL USG по VPN-соединению L2TP over IPSec.

Для подключения клиентов L2TP over IPSec необходимо также настроить Firewall (статья по настройке межсетевого экрана Firewall в ZyWALL USG: «Настройка межсетевого экрана Firewall в аппаратных шлюзах серии ZyWALL USG»).

Для этого нужно выполнить следующее:

1. В настройках зон в меню Configuration > Network > Zone убедитесь, что интерфейс, на IP-адрес которого обращается клиент L2TP over IPSec, входит в зону WAN, а настроенный туннель L2TP over IPSec входит в зону IPSec_VPN.

Зоны могут быть как предустановленные, так и созданные вручную. Главное чтобы обе зоны были известны, так как для них необходимо сделать два разрешающих правила в Firewall.

2. В настройках Configuration > Firewall нужно создать правило из зоны WAN в зону ZyWALL (если его нет).

В этом правиле нужно разрешить сервисы IKE, ESP и NATT. Если такое правило уже есть, добавить его в группу разрешенных сервисов.

3. В настройках Configuration > Firewall нужно создать правило из зоны IPSec_VPN в зону ZyWALL (если его нет). В этом правиле нужно разрешить сервис L2TP_UDP. Если такое правило уже есть, добавить его в группу разрешенных сервисов.

Это правило необходимо, т.к. L2TP-подключение происходит внутри IPSec-туннеля, который к тому времени уже должен быть установлен и выделен в свою зону.

По следующим ссылкам вы можете получить дополнительную информацию по настройке подключения L2TP over IPSec:

Примечание:

Если вам помимо установки подключения L2TP VPN нужно предоставить доступ во внутреннюю сеть, то на локальных хостах в качестве основного шлюза можно указать IP-адрес аппратного шлюза ZyWALL (если указан другой шлюз, то все ответные пакеты будут уходить на него, соответственно будет отстутствовать доступ во внутреннюю сеть) или прописать статический маршрут, чтобы все пакеты с IP-адресом назначения из подсети L2TP Pool направлять на локальный IP-адрес ZyWALL’а.