Zywall usg l2tp vpn windows 10

Настройка IPSec VPN туннеля ZyXEL ZyWALL USG

Настройка IPSec VPN туннеля ZyXEL ZyWALL USG

Доброго времени суток! Много уважаемые читатели и гости, одного из крупнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами разобрали, что делать если флешка защищена от записи и как снять эту защиту. Уверен, что у вас все получилось. Сегодня я хочу поговорить про настройку сетевого оборудования. У меня есть ZyXEL ZyWALL USG (в моем случае – USG 20). Требуется: Поднять IPSec VPN туннель между данной железкой и удаленным сервером. В моем частном случае ZyXEL выступал в роли маршрутизатора небольшого удаленного офиса, а в роли удаленного сервера – центральный шлюз.

Сетевые реквизиты, например, будут следующими:

- Белый IP ZyXEL: 22.33.44.55

- Белый IP-адрес удаленного шлюза: 11.22.33.44

- Подсеть офиса за ZyXEL: 10.0.40.0/24

- IP-адрес ZyXEL: 10.0.40.1

- Корпоративная подсеть: 10.0.0.0/8

- IP-адрес общего корп. шлюза: 10.0.0.1

- Авторизация на базе PSK (Pre-Shared Key)

Это все, конечно, исключительно пример. В данной раскладке мы имеем общую корпоративную подсеть 10/8 (10.0.0.0-10.255.255.255), частичкой которой будет выступать удаленный (относительно корпоративной подсети) офис за роутером ZyXEL.

Реализация IPSec VPN туннеля ZyXEL ZyWALL USG

- Роутер ZyXEL должен быть настроен и уже выпускать людей в интернет через NAT и все дела. Т.е. IP адреса должны быть настроены.

- Открываем веб-консоль управления ZyXEL и логинимся.

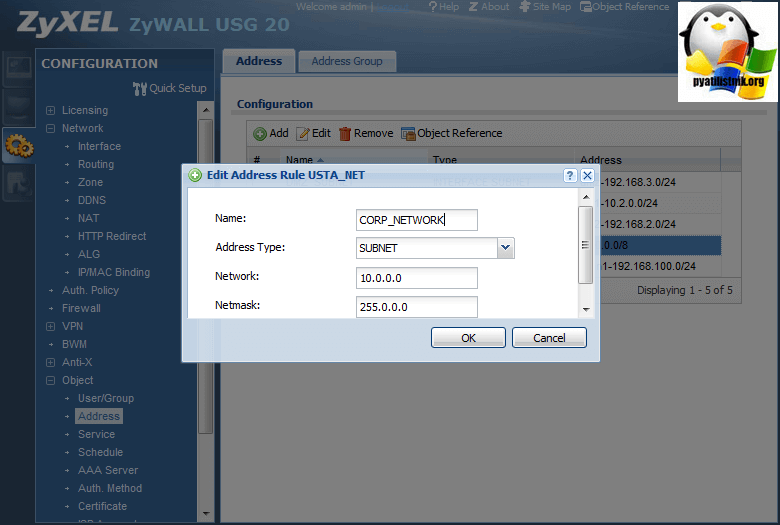

- Идем в Object->Address и создаем новый объект. Назовем его “CORP_NETWORK” и укажем следующие характеристики:

- Name: CORP_NETWORK

- Address Type: SUBNET

- Network: 10.0.0.0 (удаленная корпоративная подсеть)

- Netmask: 255.0.0.0 (маска корпоративной подсети)

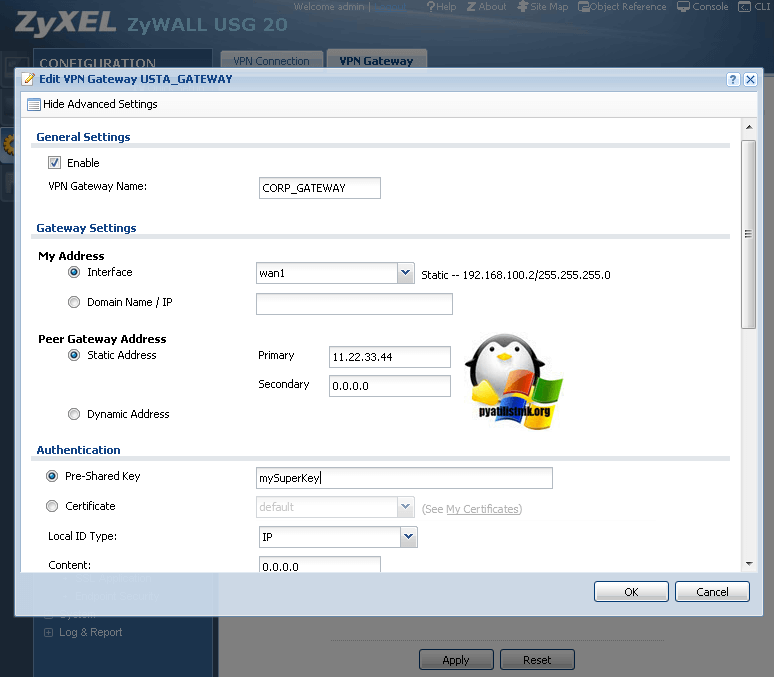

4. Идем в VPN->IPSec VPN и переходим на вкладку VPN Gateway. Здесь создаем новый объект. В открывшемся окне сразу в верхней части нажимаем на “Show Advanced Settings” – нам понадобится вид всех опций. Заполняем следующие параметры:

- Enable: YES (ставим галочку)

- VPN Gateway Name: CORP_GATEWAY

- My Address: Interface = “wan1”

- Peer Gateway Address: Static Address = “11.22.33.44” (это белый IP-адрес корпоративного шлюза)

- Authentication: Pre-Shared Key = “mySuperKey” (это PSK ключ – он должен быть одинаковым на обоих концах)

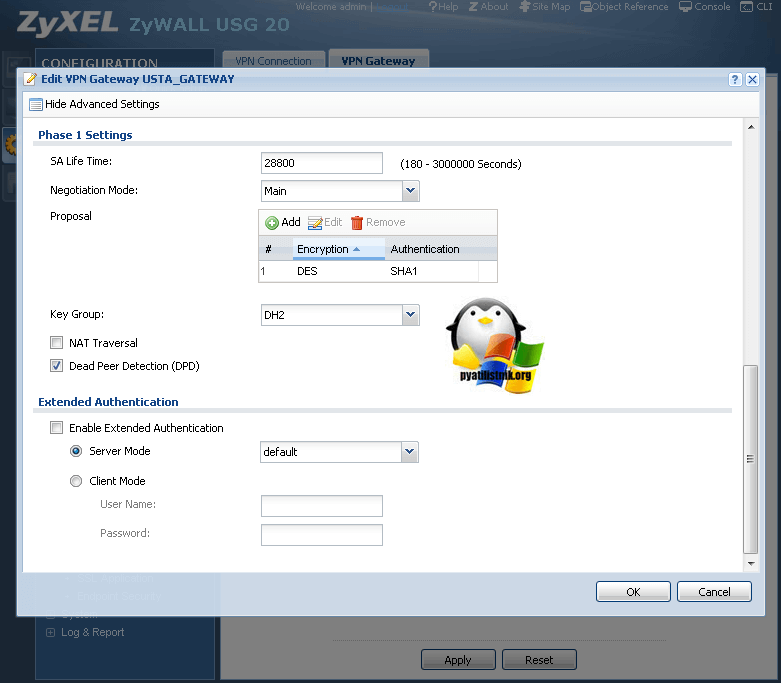

- Phase 1, SA Life Time: 28800 (время в секундах – оно должно быть одинаковым на обоих сторонах. внимательно – здесь время задается только в секундах)

- Phase 1, Negotiation Mode: “Main”

- Phase 1, Proposal: DES + SHA1 (здесь указываются типы шифрования – тоже одинаковые с обоих сторон; к сожалению, AES128 или 3DES данные железки не поддерживают – соответствует K8 у Cisco)

- Key Group: DH2 (параметр, который еще называется DH Group – должен быть одинаковый с обоих сторон)

- NAT Traversal: NO (выключаем IPSec через NAT – нам он не нужен, ибо в интернет мы глядим напрямую – т.е. на порту WAN сразу виден шлюз провайдера ISP)

- Dead Peer Detection: YES

- Enable Extended Authentication: NO

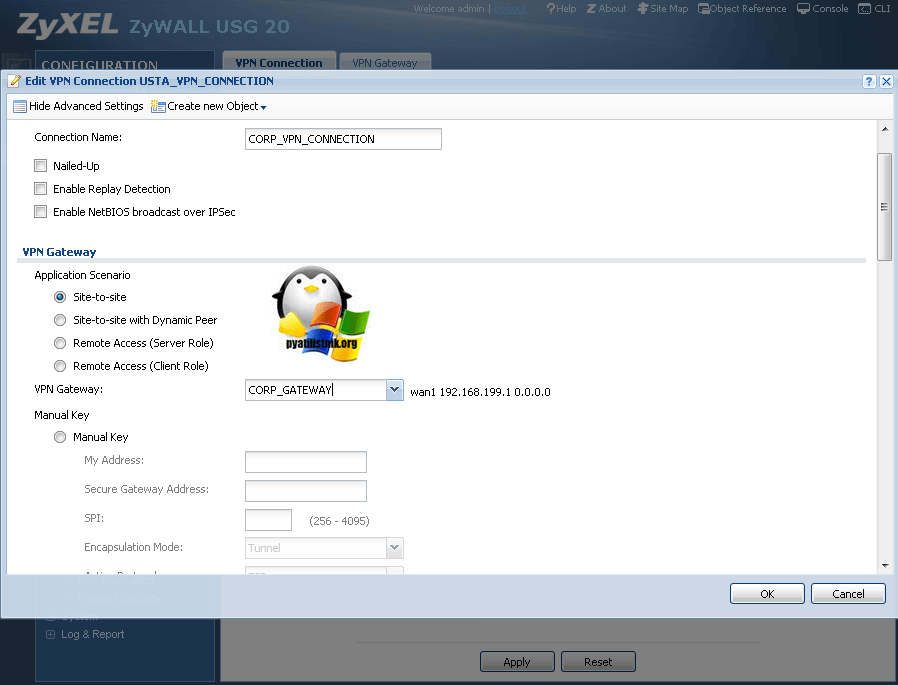

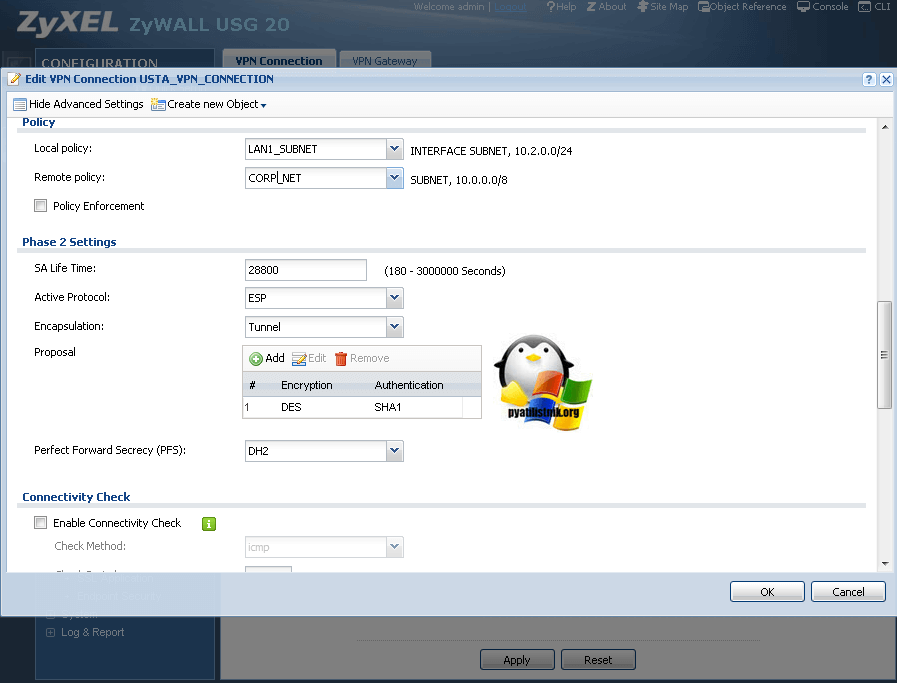

5. Переключаемся на вкладку VPN Connection (здесь же – в VPN->IPSec VPN) и создаем новый объект. Назовем его “CORP_VPN_CONNECTION”, снова нажмем на кнопочку “Show Advanced Settings” и зададим следующие параметры:

- Enable: YES

- Connection Name: CORP_VPN_CONNECTION

- Application Scenario: “Site-to-site”

- VPN Gateway: “CORP_GATEWAY”

- Local policy: “LAN1_SUBNET”

- Remote policy: “CORP_NET”

- Policy Enforcement: NO

- SA Life Time: “28800”

- Active Protocol: “ESP”

- Encapsulation: “Tunnel”

- Proposal: DES + SHA1

- Perfect Foward Secrecy (PFS): DH2

- Source NAT: NO (не включать ни для Outbound Traffic, ни для Inbound Traffic)

6. Теперь идем в “Network->Zone” и редактируем уже существующую зону “IPSec_VPN”. Мы увидим, что в левой части “Member List” появилось наше подключение CORP_VPN_CONNECTION. Нажимаем на кнопочку “Вправо” так, чтобы это подключение переместилось в правую часть (из Available в Member). Также убедитесь, что установлен флажок напротив опции “Block intra-net traffic”.

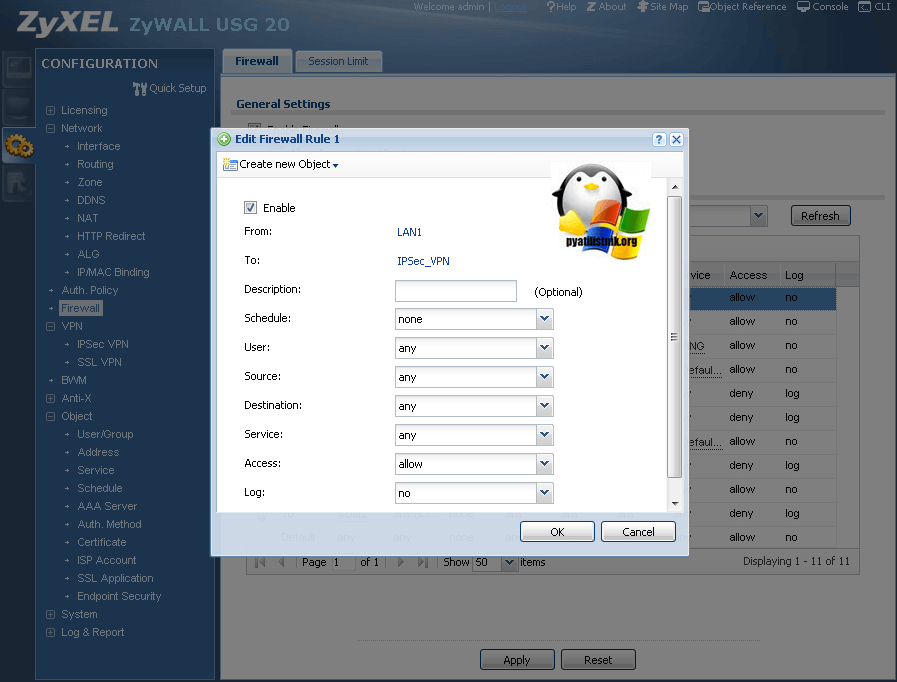

7. Помимо всего выше перечисленного – нам нужно разрешить трафик между внутренней сетью и общей корпоративной, через IPsec. Для этого идем в Firewall и создаем два объекта.

Объект 1:

Объект 2:

8. Проверяем. Не забываем, что с самих шлюзов, в общем случае, ничего не запингуется – нужно проверять с машинок, находящихся за шлюзами IPSec – т.е. либо с машинки за ZyXEL, либо с машинки, находящейся за центральным шлюзом. В случае с Linux-шлюзом есть возможность проверить вот таким образом:

где 10.0.40.1 – это внутренний IP-адрес ZyXEL, а 10.0.0.1 – это внутренний IP-адрес центрального Linux-шлюза (только если центральный шлюз построен на базе Linux).

Настройка подключения L2TP VPN (L2TP over IPSec) в аппаратных шлюзах серии ZyWALL USG

Как настроить подключение L2TP over IPSec в аппаратных шлюзах серии ZyWALL USG?

Начиная с версий 3.00 микропрограммного обеспечения технология L2TP VPN (L2TP over IPSec) была реализована в ZyWALL USG 20/20W/50 (ранее была доступна только в старших моделях 100/300/1000/2000). Данная технология реализована в мобильных устройствах Apple и устройствах с операционной системой Android, которая обеспечивает пользователям безопасный удаленный доступ к ресурсам корпоративной сети со своих смартфонов или планшетных компьютеров. Настройка подключения L2TP over IPSec возможна и с обычного настольного компьютера.

Настройки аппаратного шлюза серии ZyWALL USG

| Настройки ZyWALL USG | Настройки IPSec VPN | |

| Сетевые настройки | Phase 1 (фаза 1) | Phase 2 (фаза 2) |

|

|

|

Внимание! В микропрограммах, начиная с версии 2.20(xxx.6), алгоритм шифрования 3DES, необходимый для создания VPN-туннеля с ОС Windows 7/Vista, iPhone (iOS), смартфонами (Android), доступен только при выполнении инструкций, указанных в статье:

Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

- VPN Gateway Name;

- В разделе Gateway Settings укажите интерфейс wan1 в качестве My Address и Dynamic Address в качестве Peer Gateway Address;

- Укажите Pre-Shared Key – этот параметр (предварительно согласованный ключ) будет необходим при настройке VPN-подключения.

Установите настройки фазы 1 в разделе Phase 1 Settings, которые поддерживаются удаленным устройством.

Для ОС Windows XP возможно подключение и на более слабых протоколах шифрования (DES).

2. Зайдите на страницу CONFIGURATION > VPN > IPSec VPN > VPN Connection для создания VPN-подключения.

Добавьте новое правило с указанием следующей информации (нажмите сначала Show Advanced Settings для отображения дополнительных параметров):

- Connection Name;

- В разделе Application Scenario выберите значение Remote Access (Server Role) и в поле VPN Gateway выберите созданное ранее правило.

Для туннеля L2TP over IPSec нужно использовать транспортный режим (в поле Encapsulation установите значение Transport).

VPN-подключение настраивается как туннель Peer-to-peer (точка-точка). Таким образом, мы должны указать объект с WAN IP-адресом в поле Local Policy и установить настройки фазы 2 в разделе Phase 2 Settings, которые поддерживаются удаленным устройством.

Для создания объекта с WAN IP-адресом (в нашем примере WAN1_IP), который будет указан в поле Local Policy, нажмите на Create new Object в верхей части окна Add VPN Connection.

Создайте объект типа INTERFACE IP (Address Type = INTERFACE IP) и в поле Interface укажите интерфейс wan1.

3. После создания настроек VPN Connection зайдите на страницу CONFIGURATION > VPN > L2TP VPN > L2TP VPN.

Создайте Address Object для пользователей L2TP VPN.

Затем настройте L2TP over IPsec:

- Активируйте подключение. Установите галочку в поле Enable L2TP Over IPSec;

- Укажите созданное ранее правило в поле VPN Connection;

- Укажите диапазон IP-адресов в поле IP Address Pool;

- В нашем примере используется метод аутентификации по умолчанию (локальная база данных пользователей ZyWALL USG). В поле Authentication Method установлено значение default;

- В поле Allowed User укажите учетную запись пользователя или группу пользователей, которые имеют права на использование туннеля L2TP VPN. В нашем примере в ZyWALL USG указано значение any, что означает разрешение доступа всем пользователям из списка;

- Значения других полей оставьте по умолчанию, как указано в нашем примере. Нажмите кнопку Apply для сохранения информации.

Но можно создать отдельную учетную запись, с которой будет возможно использовать подключение L2TP over IPSec.

Зайдите на страницу CONFIGURATION > Object > User/Group > User для ее создания. Созданная учетная запись будет сохранена в локальной базе ZyWALL’а.

После выполнения указанных выше настроек пользователи смогут получить безопасный удаленный доступ к ресурсам корпоративной сети со своих смартфонов/компьютеров, подключившись к аппаратному шлюзу ZyWALL USG по VPN-соединению L2TP over IPSec.

Для подключения клиентов L2TP over IPSec необходимо также настроить Firewall (статья по настройке межсетевого экрана Firewall в ZyWALL USG: «Настройка межсетевого экрана Firewall в аппаратных шлюзах серии ZyWALL USG»).

Для этого нужно выполнить следующее:

1. В настройках зон в меню Configuration > Network > Zone убедитесь, что интерфейс, на IP-адрес которого обращается клиент L2TP over IPSec, входит в зону WAN, а настроенный туннель L2TP over IPSec входит в зону IPSec_VPN.

Зоны могут быть как предустановленные, так и созданные вручную. Главное чтобы обе зоны были известны, так как для них необходимо сделать два разрешающих правила в Firewall.

2. В настройках Configuration > Firewall нужно создать правило из зоны WAN в зону ZyWALL (если его нет).

В этом правиле нужно разрешить сервисы IKE, ESP и NATT. Если такое правило уже есть, добавить его в группу разрешенных сервисов.

3. В настройках Configuration > Firewall нужно создать правило из зоны IPSec_VPN в зону ZyWALL (если его нет). В этом правиле нужно разрешить сервис L2TP_UDP. Если такое правило уже есть, добавить его в группу разрешенных сервисов.

Это правило необходимо, т.к. L2TP-подключение происходит внутри IPSec-туннеля, который к тому времени уже должен быть установлен и выделен в свою зону.

По следующим ссылкам вы можете получить дополнительную информацию по настройке подключения L2TP over IPSec:

Примечание:

Если вам помимо установки подключения L2TP VPN нужно предоставить доступ во внутреннюю сеть, то на локальных хостах в качестве основного шлюза можно указать IP-адрес аппратного шлюза ZyWALL (если указан другой шлюз, то все ответные пакеты будут уходить на него, соответственно будет отстутствовать доступ во внутреннюю сеть) или прописать статический маршрут, чтобы все пакеты с IP-адресом назначения из подсети L2TP Pool направлять на локальный IP-адрес ZyWALL’а.