Zywall usg windows vpn

Доброго времени суток! Много уважаемые читатели и гости, одного из крупнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами разобрали, что делать если флешка защищена от записи и как снять эту защиту. Уверен, что у вас все получилось. Сегодня я хочу поговорить про настройку сетевого оборудования. У меня есть ZyXEL ZyWALL USG (в моем случае — USG 20). Требуется: Поднять IPSec VPN туннель между данной железкой и удаленным сервером. В моем частном случае ZyXEL выступал в роли маршрутизатора небольшого удаленного офиса, а в роли удаленного сервера — центральный шлюз.

Сетевые реквизиты, например, будут следующими:

- Белый IP ZyXEL: 22.33.44.55

- Белый IP-адрес удаленного шлюза: 11.22.33.44

- Подсеть офиса за ZyXEL: 10.0.40.0/24

- IP-адрес ZyXEL: 10.0.40.1

- Корпоративная подсеть: 10.0.0.0/8

- IP-адрес общего корп. шлюза: 10.0.0.1

- Авторизация на базе PSK (Pre-Shared Key)

Это все, конечно, исключительно пример. В данной раскладке мы имеем общую корпоративную подсеть 10/8 (10.0.0.0-10.255.255.255), частичкой которой будет выступать удаленный (относительно корпоративной подсети) офис за роутером ZyXEL.

Реализация IPSec VPN туннеля ZyXEL ZyWALL USG

- Роутер ZyXEL должен быть настроен и уже выпускать людей в интернет через NAT и все дела. Т.е. IP адреса должны быть настроены.

- Открываем веб-консоль управления ZyXEL и логинимся.

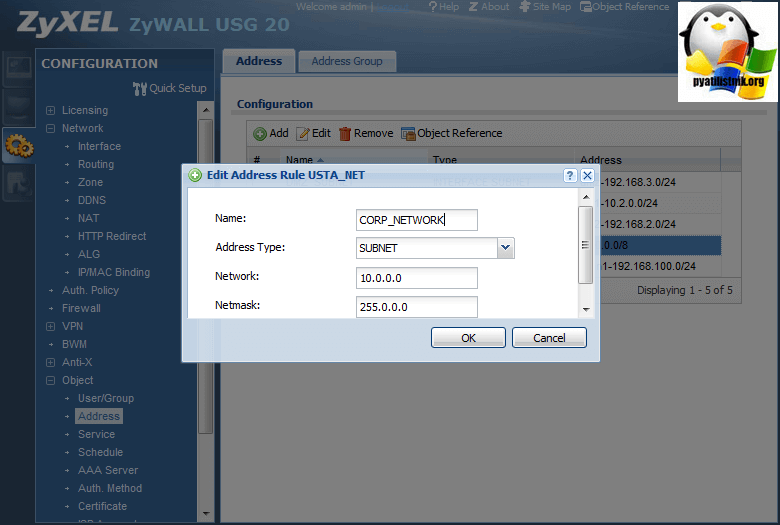

- Идем в Object->Address и создаем новый объект. Назовем его «CORP_NETWORK» и укажем следующие характеристики:

- Name: CORP_NETWORK

- Address Type: SUBNET

- Network: 10.0.0.0 (удаленная корпоративная подсеть)

- Netmask: 255.0.0.0 (маска корпоративной подсети)

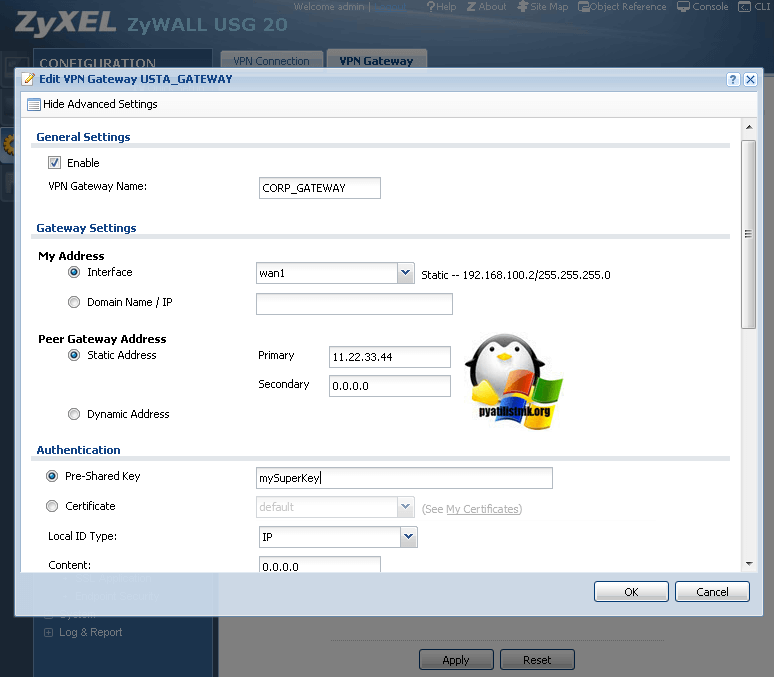

4. Идем в VPN->IPSec VPN и переходим на вкладку VPN Gateway. Здесь создаем новый объект. В открывшемся окне сразу в верхней части нажимаем на «Show Advanced Settings» — нам понадобится вид всех опций. Заполняем следующие параметры:

- Enable: YES (ставим галочку)

- VPN Gateway Name: CORP_GATEWAY

- My Address: Interface = «wan1»

- Peer Gateway Address: Static Address = «11.22.33.44» (это белый IP-адрес корпоративного шлюза)

- Authentication: Pre-Shared Key = «mySuperKey» (это PSK ключ — он должен быть одинаковым на обоих концах)

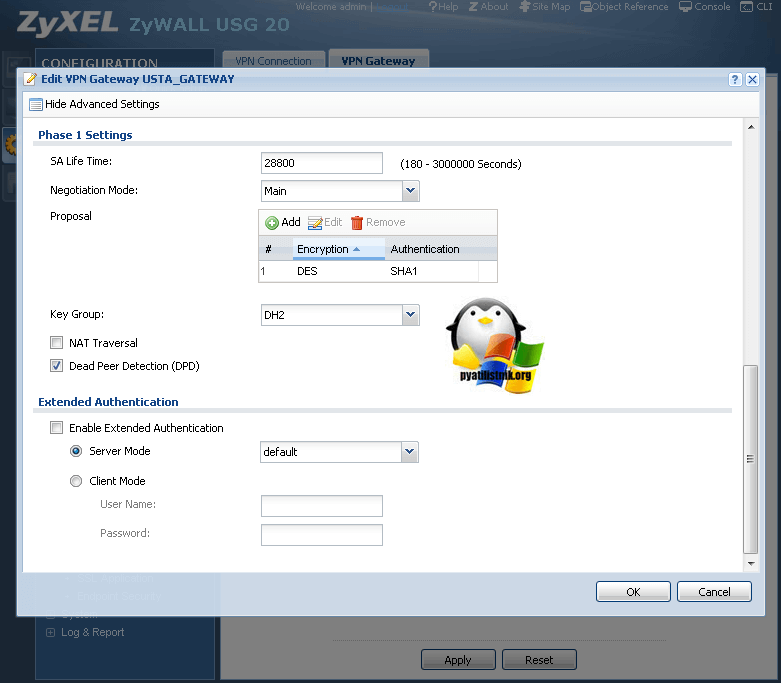

- Phase 1, SA Life Time: 28800 (время в секундах — оно должно быть одинаковым на обоих сторонах. внимательно — здесь время задается только в секундах)

- Phase 1, Negotiation Mode: «Main»

- Phase 1, Proposal: DES + SHA1 (здесь указываются типы шифрования — тоже одинаковые с обоих сторон; к сожалению, AES128 или 3DES данные железки не поддерживают — соответствует K8 у Cisco)

- Key Group: DH2 (параметр, который еще называется DH Group — должен быть одинаковый с обоих сторон)

- NAT Traversal: NO (выключаем IPSec через NAT — нам он не нужен, ибо в интернет мы глядим напрямую — т.е. на порту WAN сразу виден шлюз провайдера ISP)

- Dead Peer Detection: YES

- Enable Extended Authentication: NO

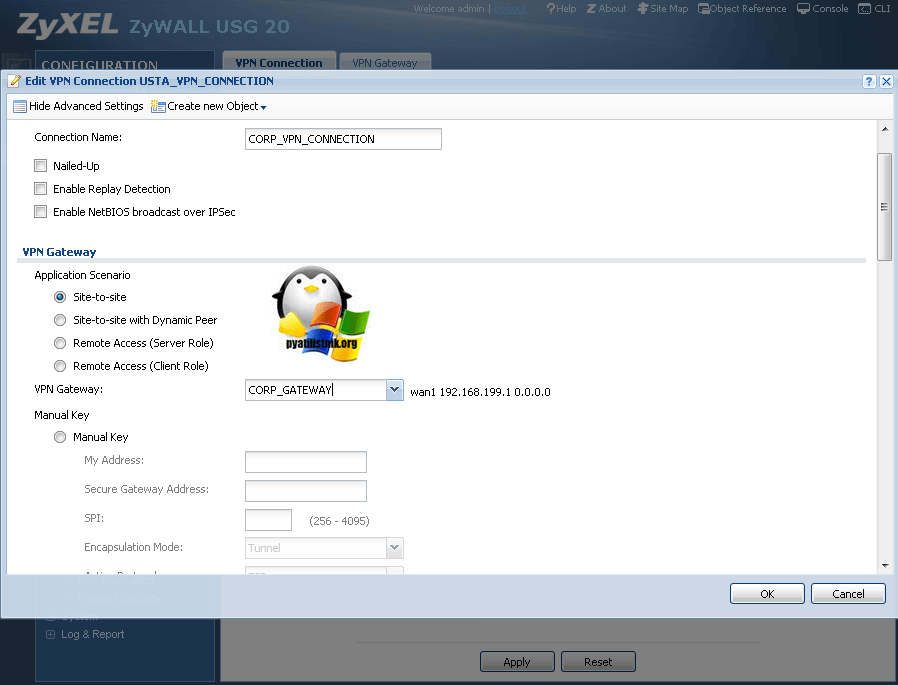

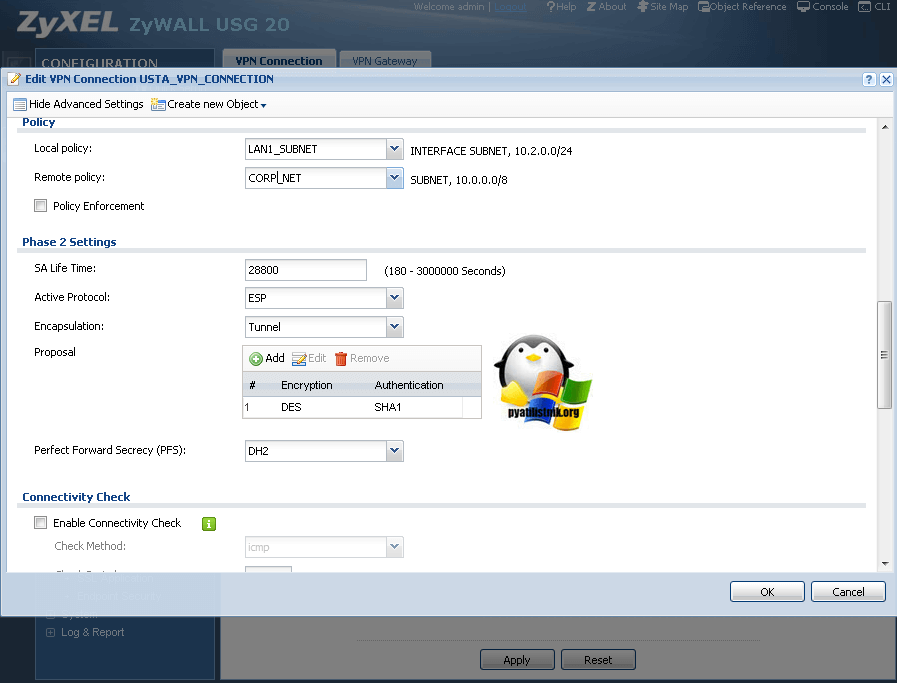

5. Переключаемся на вкладку VPN Connection (здесь же — в VPN->IPSec VPN) и создаем новый объект. Назовем его «CORP_VPN_CONNECTION», снова нажмем на кнопочку «Show Advanced Settings» и зададим следующие параметры:

- Enable: YES

- Connection Name: CORP_VPN_CONNECTION

- Application Scenario: «Site-to-site»

- VPN Gateway: «CORP_GATEWAY»

- Local policy: «LAN1_SUBNET»

- Remote policy: «CORP_NET»

- Policy Enforcement: NO

- SA Life Time: «28800»

- Active Protocol: «ESP»

- Encapsulation: «Tunnel»

- Proposal: DES + SHA1

- Perfect Foward Secrecy (PFS): DH2

- Source NAT: NO (не включать ни для Outbound Traffic, ни для Inbound Traffic)

6. Теперь идем в «Network->Zone» и редактируем уже существующую зону «IPSec_VPN». Мы увидим, что в левой части «Member List» появилось наше подключение CORP_VPN_CONNECTION. Нажимаем на кнопочку «Вправо» так, чтобы это подключение переместилось в правую часть (из Available в Member). Также убедитесь, что установлен флажок напротив опции «Block intra-net traffic».

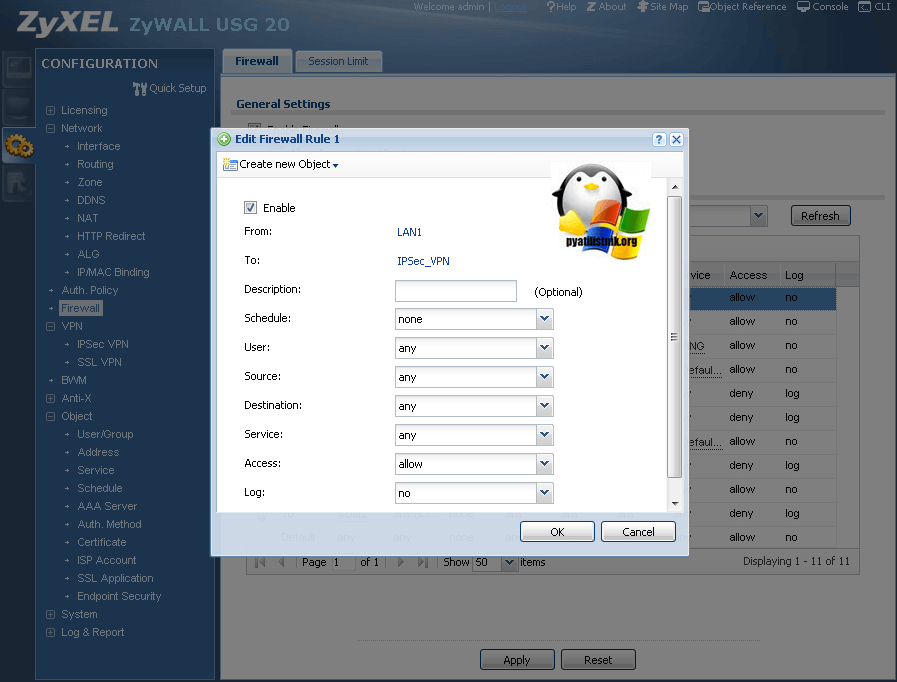

7. Помимо всего выше перечисленного — нам нужно разрешить трафик между внутренней сетью и общей корпоративной, через IPsec. Для этого идем в Firewall и создаем два объекта.

Объект 1:

- From: LAN1

- To: IPSec_VPN

- Access: allow

Объект 2:

- From: IPSec_VPN

- To: LAN1

- Access: allow

8. Проверяем. Не забываем, что с самих шлюзов, в общем случае, ничего не запингуется — нужно проверять с машинок, находящихся за шлюзами IPSec — т.е. либо с машинки за ZyXEL, либо с машинки, находящейся за центральным шлюзом. В случае с Linux-шлюзом есть возможность проверить вот таким образом:

где 10.0.40.1 — это внутренний IP-адрес ZyXEL, а 10.0.0.1 — это внутренний IP-адрес центрального Linux-шлюза (только если центральный шлюз построен на базе Linux).

Настройка ZyWall серии USG в роли VPN сервера

Данная статья рассчитана на пользователей бюджетных шлюзов ZyWall серии USG.

Имеем следующую задачу:

— организовать подключение к корпоративной локальной сети по средствам VPN;

— авторизация пользователей VPN под доменной учетной записью;

— собрать все это на шлюзе ZyWall USG 110;

— пользователи должны подключаются как с ноутбуков так и с мобильных телефонов.

На первый взгляд задача не казалась сложной, но когда я приступил к реализации, наткнулся на пару неприятных моментов, которые приходилось решать через службу технической поддержки.

Чтобы оградить вас от подводных камней, траты драгоценного времени, решил написать данную статью.

Итак, приступим.

Первое, что нам необходимо сделать, это определится с кругом лиц которые могут подключатся к корпоративной сети из вне. На это у меня ушло примерно минут 30 на согласование с начальством. Этим лучше не пренебрегать, так как это вопрос корпоративной безопасности.

Исходные данные:

Шлюз Zyxwl Zywall USG 110

WAN1 – 12.12.12.12

LAN1 – 10.10.10.1/24

Домен example.com

Сервера AD

dc01.example.com 10.10.10.5/24

dc02.example.com 10.10.10.6/24

В вашем случае данные будут другие, я же буду использовать их для примера.

Первый подводный камень, это закрытые системы шифрования на шлюзе, обходим следующим путем:

Подключаемся к шлюзу через SSH и включаем скрытые режимы шифрования

Вводим логин и пароль

configure terminal

crypto algorithm-hide disable

write

reboot

Следующим шагом будет подключение шлюза к AD.

Создаем пользователя в AD от имени которого шлюз будет подключатся для поиска учетных записей

например:

Name zywall

Password ZyWaLlpass

Создаем группу для VPN пользователей;

Добавляем пользователей в группу VPN.

Как это делается в AD я описывать не буду так как такого материала более чем достаточно.

Подключаемся к шлюзу через Web интерфейс.

Переходим по меню: Configuration – Object – AAA server – Add.

вносим следующие настройки:

Name: dc_example (произвольное имя)

Description: example.com (имя домена)

Server Address: 10.10.10.5 (ip адрес первичного DC)

Backup Server Address: 10.10.10.6 (ip адрес резервного DC)

Port: 389

Base DN: DC=example,DC=com

Use SSL: False

Case-sensitive User Names: True

Search time limit: 5

Bind DN: CN=zywall,CN=Users,DC=example,DC=com (пользователь от имени которого происходит поиск записей в AD в формате DN)

Password: ZyWaLlpass (пароль пользователя)

Retype to Confirm: ZyWaLlpass

Login Name Attribute: sAMAccountName

Alternative Login Name Attribute: оставляем пустым (если кому необходимо можете прописать mail)

Group Membership Attribute: memberOf

На шлюзе задаем группу пользователей для подключения к VPN

Configuration – Object-User/Group:

user name: VPN_Users_example

User Type: ext-group-user

Group Identifier: CN=VPN,CN=Users,DC=example,DC=com

Associated AAA Server Object: dc_example

Description: VPN_Users_example

Authentication Timeout Settings: Use Default Settings (можно установить Use Manual Settings и установить свои лимиты времени)

Есть возможность сразу проверить правильность всех настроек, в нижнее поле User name вводим имя пользователя состоящего в группе VPN без домена, и нажимаем кнопку Test

Следующий подводный камень это то что пользователи должны иметь группу по умолчанию Domain Users иначе проверка пользователя не пройдет.

Создаем подсеть для удаленных пользователей:

Configuration – Object – Address – Add

Name – VPN_Subnet_example

Address Type – SUBNET

Network – 10.10.9.0

Netmask – 255.255.255.0

Name: InetWAN1

Address Type: Interface IP

Interface: wan1

General settings

Enable: true

VPN Gateway Name: L2TP_Gateway_example

My Address

My Address: Wan1

Authentication

Pre-Shared KEY: AnySharedKey (необходимо придумать свой ключ)

Phase 1 Settings

SA Life Time: 86400

Negotiation Mode: Main

нажимаем ОК и переходим дальше

Настраиваем входящие подключения VPN

Configuration – VPN – IPSec VPN – VPN Connection – Add

Сразу нажимаем Show Advanced Settings

General Settings

Enable: Tue

Connection Name: L2TP_VPN_example

Enable Replay Detection: False

Enable NetBIOS broadcast over IPSec: True

MSS Adjustment: Auto

VPN Gateway

Application Scenario: Remote Access (Server Role)

VPN Gateway: L2TP_Gateway_example

Policy

Local policy: InetWAN1

Enable GRE over IPSec: False

Phase 2 Settings

SA Life Time: 86400

Active Protocol: ESP

Encapsulation: Transport

Proposal:

3DES SHA1

3DES MD5

DES SHA1

Perfect Forvard Secrecy (PFS): None

Related Settings

Zone: IPSec_VPN

Теперь настроим подключение L2TP VPN

Configuration – VPN – L2TP VPN

Enable L2TP Over IPSec: True

VPN Connection: L2TP_VPN_example

IP Address pool: VPN_Subnet_example

Authentication Method: Default

Allowed User: VPN_Users_example

Keep Alive Timer: 60

First DNS Server :Custom Defined 10.10.10.1

Second DNS Server: Custom Defined 10.10.10.5

Жмем Apply

Настройка шлюза завершена

У пользователей создаем VPN подключение со следующими основными параметрами:

Тип VPN: L2TP IPsecVPN;

L2TP KEY: AnySharedKey (ключ который вы указали при настройке VPN шлюза);

Шифрование данных необязательное (подключатся даже без шифрования);

Разрешить следующие протоколы

— Незашифрованный пароль (PAP);

(остальные протоколы отключаем)

Спасибо за внимание.

Данная статья не подлежит комментированию, поскольку её автор ещё не является полноправным участником сообщества. Вы сможете связаться с автором только после того, как он получит приглашение от кого-либо из участников сообщества. До этого момента его username будет скрыт псевдонимом.

Конфигурация L2TP для шлюза безопасности USG с использованием встроенного клиента Windows

VPN-соединения обеспечивают доступ к удаленным сетям. Однако, используя L2TP через IPSec, вы можете предоставить доступ к вашим сетям, используя стандартные встроенные клиенты смартфонов и Windows.

Пошаговая инструкция

В этой статье объясняется, как настроить L2TP VPN на вашем USG с помощью мастера установки и какие настройки нужны для L2TP клиента Windows 10.

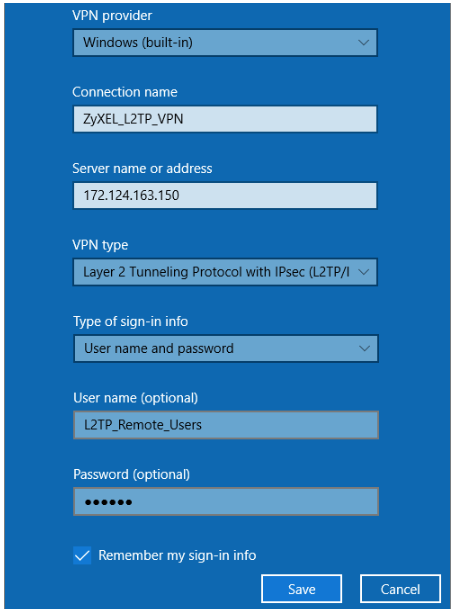

Теперь продолжим с настройкой L2TP клиента Windows 10:

1. Перейдите к настройкам Start > Settings > Network & Internet > VPN > Add a VPN Connection.

2. В качестве VPN provider выберите “Windows (Built-in)”,

в поле Connection name введите имя VPN-подключения для опознавания,

Server name or address укажите IP-адрес WAN интерфейса вашего USG (в данном примере 172.124.163.150),

VPN type выберите «L2TP/IPsec with pre-shared key».

После ввода ключа Pre-shared key для VPN-шлюза в качестве Type of sign-in info выберите «User name and password» и введите имя и пароль пользователя входящего в группу разрешенных — Zywall/USG настройки L2TP VPN, поле Allowed User.

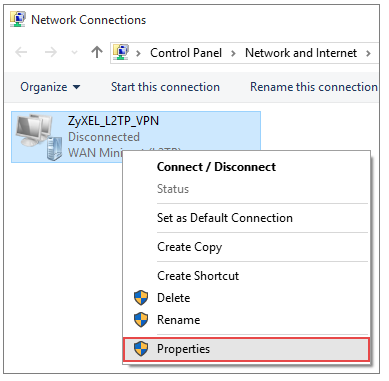

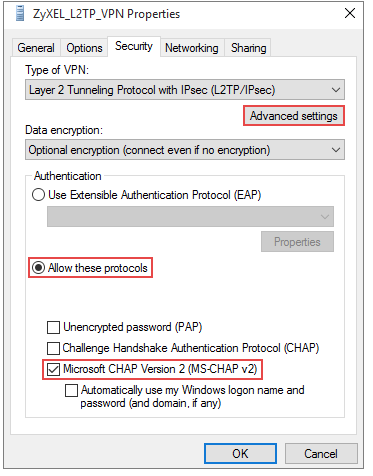

3. Перейдите к настройкам Start > Settings > Network and Internet > Status > Change Adapter Options , щелкните правой кнопкой мыши на адаптер VPN-подключения (в данном примере ZyXEL_L2TP_VPN), выберите меню свойств «Properties» и убедитесь в правильно указанном IP-адресе VPN-шлюза.

4. Откройте закладку «Security» и выберите «Microsoft CHAP Version 2 (MS-CHAP v2)».

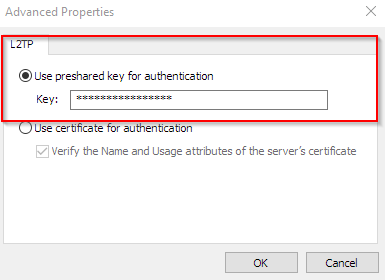

5. Нажмите «Advanced settings» для повторного ввода Pre-shared key VPN-шлюза.

6. Теперь перейдите на вкладку «Networking» и отключите IPv6, чтобы избежать неправильных подключений.

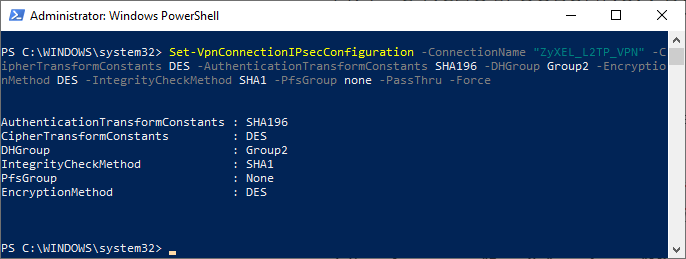

7. При необходимости можно назначить VPN-подключению использовать только DES шифрование.

(Смотрите статью «Ограничение в микропрограммном обеспечении для аппаратных шлюзов серии ZyWALL USG»)

Для назначения VPN-подключению DES шифрования в PowerShell выполните команду:

Set-VpnConnectionIPsecConfiguration -ConnectionName «ZyXEL_L2TP_VPN» -CipherTransformConstants DES -AuthenticationTransformConstants SHA196 -DHGroup Group2 -EncryptionMethod DES -IntegrityCheckMethod SHA1 -PfsGroup none -PassThru -Force

ZyXEL_L2TP_VPN замените на ваше имя VPN-подключения.

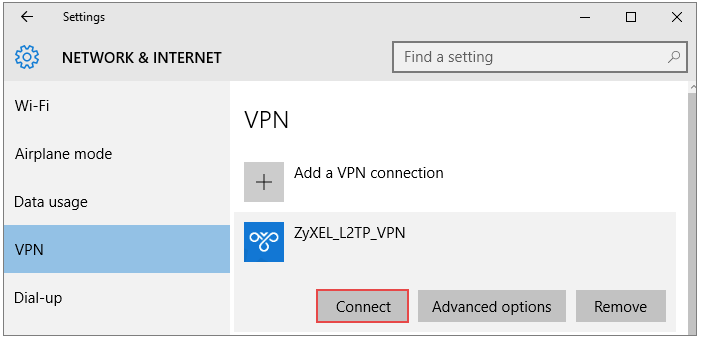

8. Перейдите к настройкам Start > Settings > Network & Internet > VPN выберите VPN подключение и нажмите «Connect».

Подключение вашего VPN-клиента L2TP должно теперь работать!