Программное обеспечение клиента VPN

IPSec VPN

Zyxel IPSec VPN Client – это удобная программа-визард, позволяющая удаленным пользователям быстро подключиться по VPN, выполнив 3 простые операции. С помощью простого интерфейса этого визарда легко выполнить инсталляцию, настроить конфигурацию и использовать соединение VPN. Также Zyxel IPSec VPN client обеспечивает легкое масштабирование, сохраняя вторую копию файла с параметрами конфигурации. Кроме того, элементы конфигурации и безопасности VPN (сертификаты, открытые ключи и т.п.) можно сохранить на USB-накопителе для того, чтобы на компьютере после сессии VPN не оставались аутентификационные данные. Это очень удобный инструмент для администратора, позволяющий контролировать и управлять опциями развертывания и безопасности.

- Windows XP 32-bit

- Windows Server 2003 32-bit

- Windows Server 2008 32/64-bit

- Windows Vista 32/64-bit

- Windows 7 32/64-bit

- Windows 8 32/64-bit

- Windows 10 32/64-bit

- 5 Мбайт свободного места на диске

- Алгоритмы хэширования

- Аутентификация MD5-HMAC 128 bit

- Аутентификация SHA1-HMAC 160-bit

- Аутентификация SHA2-HMAC 256-bit

- Шифрование

- 56-разрядное DES-CBC

- 168-разрядное 3DES-CBC

- 128, 192, 256-разрядное AES

- Поддержка Diffie Hellman Group

- Group 1 : MODP 768

- Group 2 : MODP 1024

- Group 5 : MODP 1536

- Group 14 : MODP 2048

- Механизм аутентификации

- Preshared Key

- Поддержка сертификата X509

- X-Auth

- SmartCard и токены (Aladdin, . )

- Сертификат

- PEM

- PKCS#12

- Управление ключами

- ISAKMP (RFC2408)

- IKE (RFC2409)

- Режим IKE и IPSec

- ISAKMP (RFC2408), IKE (RFC2409)

- ESP, туннель, транспорт

- Main, aggressive, quick

- Гибридный метод аутентификации

- Сетевые технологии

- NAT traversal (Draft1, 2 & 3)

- Dead Peer Detection (DPD)

- Резервированный шлюз

- Peer to Peer

- Соединение Peer to peer

- Принимает входящий трафик через туннели IPSec

- Технология соединения

- Аналоговый модем

- GPRS

- Ethernet

- Wi-Fi

- 3G

- SECUEXTENDER-ZZ0201F

Лицензия Zyxel для IPSec VPN клиента SecuExtender на ОС Windows - SECUEXTENDER-ZZ0202F

Комплект лицензий Zyxel для IPSec VPN клиента SecuExtender на ОС Windows (5 лицензий) - SECUEXTENDER-ZZ0203F

Комплект лицензий Zyxel для IPSec VPN клиента SecuExtender на ОС Windows (10 лицензий) - SECUEXTENDER-ZZ0204F

Комплект лицензий Zyxel для IPSec VPN клиента SecuExtender на ОС Windows (50 лицензий)

Пример настройки туннеля IPSec VPN с компьютера из ОС Windows

NOTE: Важно! Если вы планируете настроить Keenetic в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный «белый» IP-адрес, а при использовании доменного имени KeenDNS, что оно настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

В нашем примере для VPN IPSec-подключения мы будем использовать бесплатное ПО Shrew VPN Client, скачать его можно с сайта производителя: https://www.shrew.net/download

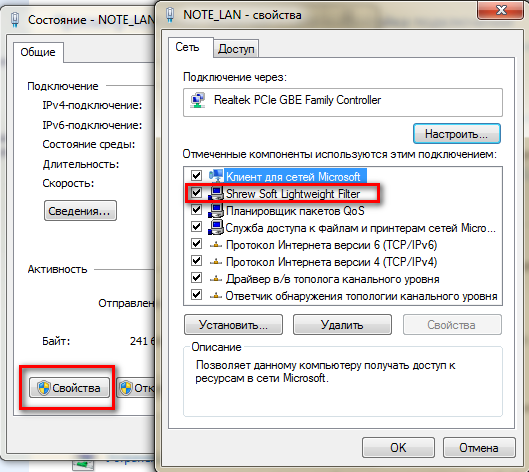

Установите VPN-клиент и проверьте, что установился специальный драйвер для работы Shrew (в Свойствах сетевого подключения должна стоять галочка напротив Shrew Soft Lightweight Filter).

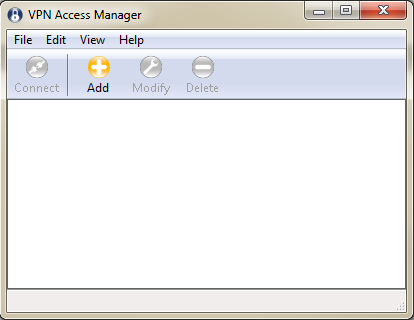

Запустите VPN Access Manager.

9. После запуска откроется окно программы.

10. Нажмите кнопку Add для создания VPN-подключения.

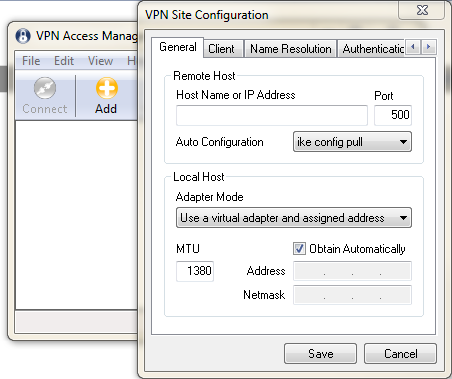

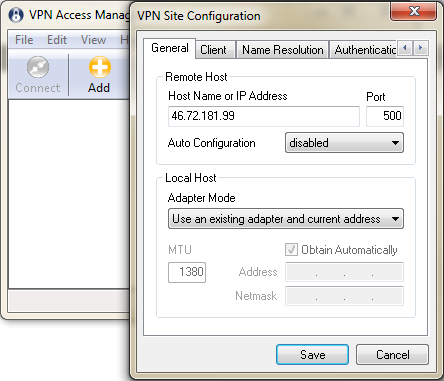

11. На вкладке General нужно указать настройки:

- Host Name or IP address — внешний/публичный IP-адрес Keenetic (в нашем случае 46.72.181.99);

- Auto Configuration: disabled;

- Adapter Mode: Use an existing adapter and current address.

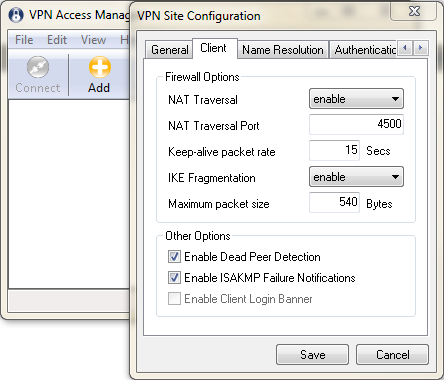

12. На вкладке Client оставьте значения по умолчанию.

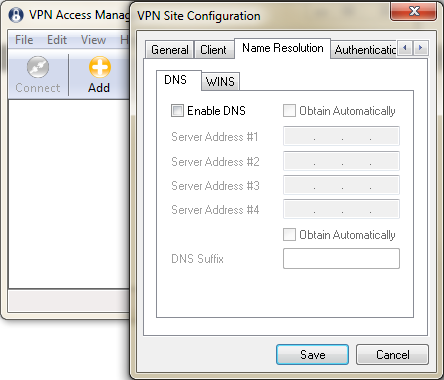

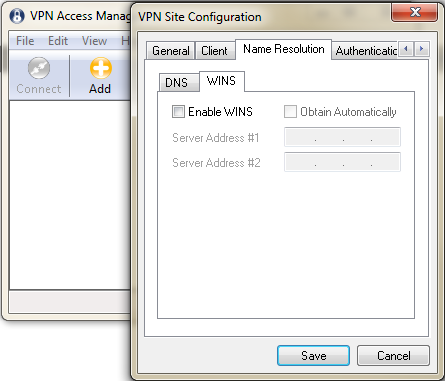

13. На вкладке Name Resolution снимите галочки Enable DNS и Enable WINS.

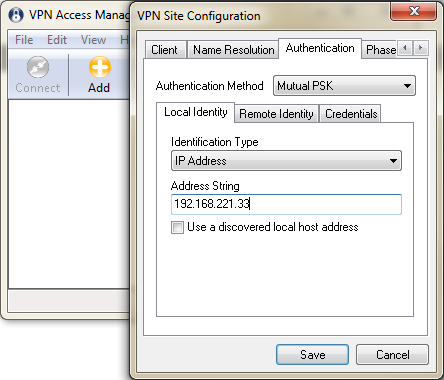

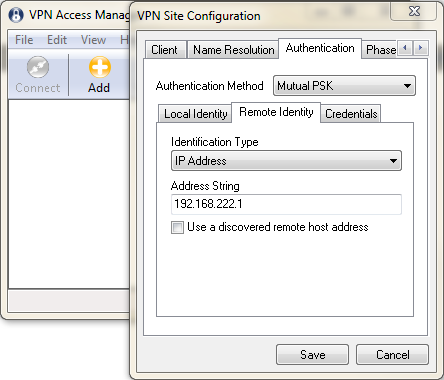

14. На вкладке Authentication укажите следующие параметры:

- Authentification Method: Mutual PSK;

- Local Identifity > Identification Type: IP Address — Address String: 192.168.221.33 и снимите галочку Use a discovered local host address;

- Remote Identifity> Identification Type: IP Address — Address String: 192.168.222.1 и снимите галочку Use a discovered local host address;

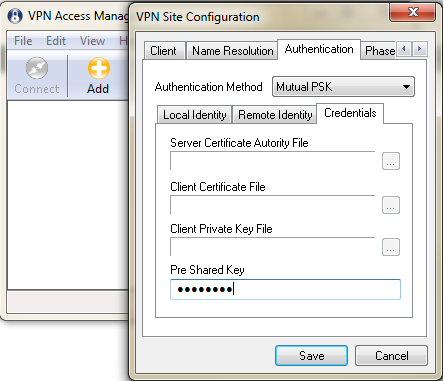

- Credentials> Pre Shared Key: 12345678.

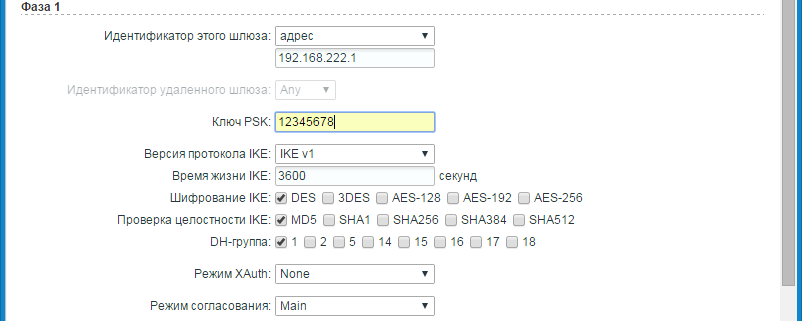

15. На вкладке Phase1 укажите:

- Exchange Type: main;

- DH Exchange: group 1;

- Cipher Algorithm: des;

- Hash Algorithm: md5;

- Key Life Time limit: 3600.

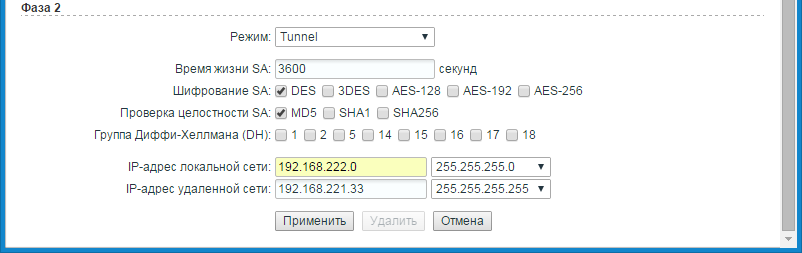

16. На вкладке Phase 2 укажите:

- Transform Algorithm: esp-des;

- HMAC Algorithm: md5.

Внимание! Настройки фаз 1 и 2 должны совпадать с аналогичными параметрами, установленными на устройстве, с которым будет устанавливаться VPN-туннель.

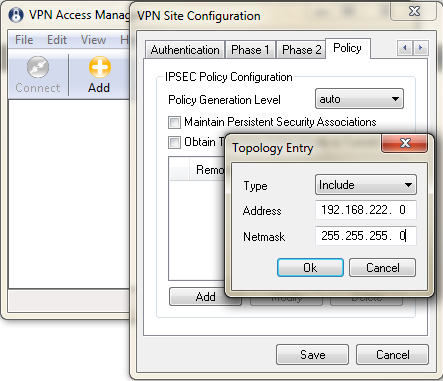

17. На вкладке Policy снимите галочку Obtain Topology Automatically or Tunnel All, нажмите Add и укажите локальную подсеть за Keenetic.

Нажмите OK и Save для сохранения настроек.

18. В списке подключений появится созданное VPN-соединение.

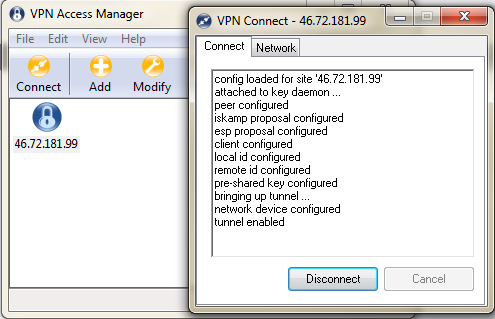

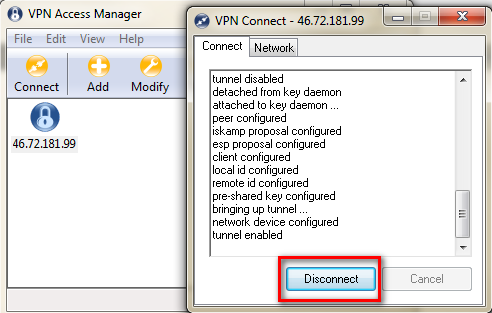

19. Дважды щелкните по ярлыку VPN-подключения и нажмите в открывшемся окне Connect для запуска VPN-соединения.

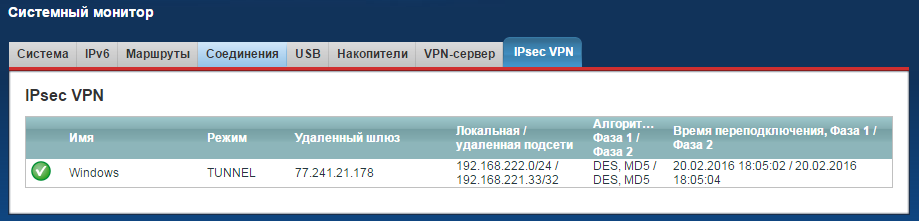

В итоге вы должны увидеть последнюю запись: tunnel enabled (данное сообщение означает, что успешно установлена фаза 1 туннеля).

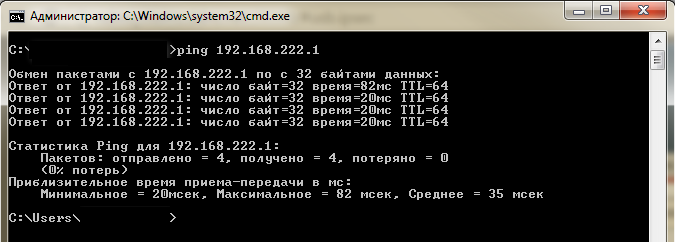

20. Для завершения установки VPN-туннеля нужно с компьютера (из командной строки Windows) запустить трафик в направлении удаленной подсети, находящейся за роутером Keenetic.

Например, сделать это можно командой ping (в нашем примере выполняется пинг IP-адреса роутера 192.168.222.1).

21. Для отключения туннеля в VPN Access Manager нажмите кнопку Disconnect.

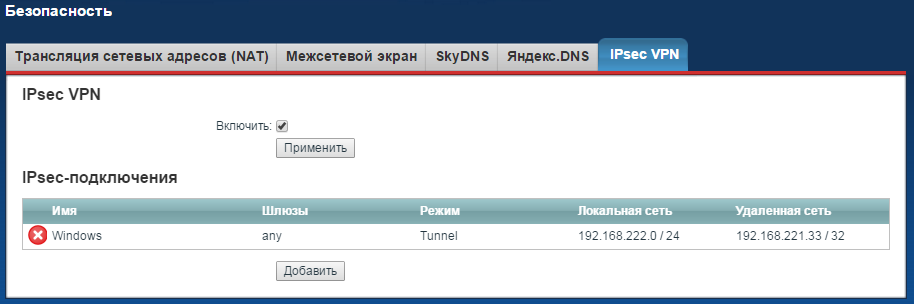

Пример настройки IPSec-подключения на ответной стороне VPN-сервера:

Примечание

- Если наблюдаются разрывы VPN-подключения, попробуйте на Keenetic отключить опции Nailed-up и Обнаружение неработающего пира (DPD).

Nailed-up (данная настройка предназначена поддерживать работу туннеля в простое, т.е. когда нет передачи трафика, и восстанавливать его при разрыве).

Обнаружение неработающего пира DPD (данная функция проверяет работоспособность туннеля, посылая Hello-пакеты, на которые удаленная сторона должна прислать ответ). - На компьютере с ОС Linux также можно воспользоваться бесплатным программным VPN-клиентом Shrew Soft VPN Client. Загрузить программу можно с сайта разработчика https://www.shrew.net/download или найти её и установить через Центр приложений операционной системы.

Shrew Soft VPN Client успешно работает в операционных системах FreeBSD, NetBSD, Fedora Core и в различных дистрибутивах Ubuntu Linux (Mint, Xubuntu и др.) на платформах x86 и amd64.

Пользователи, считающие этот материал полезным: 21 из 28

Подключение к VPN-серверу L2TP/IPSec из Windows

NOTE: Важно! Если вы планируете настроить Keenetic в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный «белый» IP-адрес, а при использовании доменного имени KeenDNS, что оно настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно. Исключение из этого правила описано ниже в разделе Примечание.

Встроенный VPN-сервер L2TP/IPSec можно настроить по инструкции «VPN-сервер L2TP/IPsec».

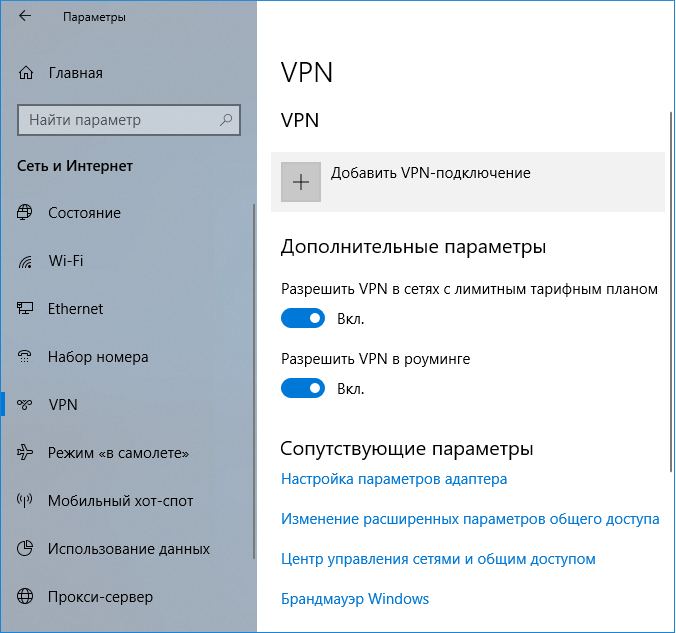

Рассмотрим пример создания VPN-подключения L2TP/IPSec на компьютере с ОС Windows 10.

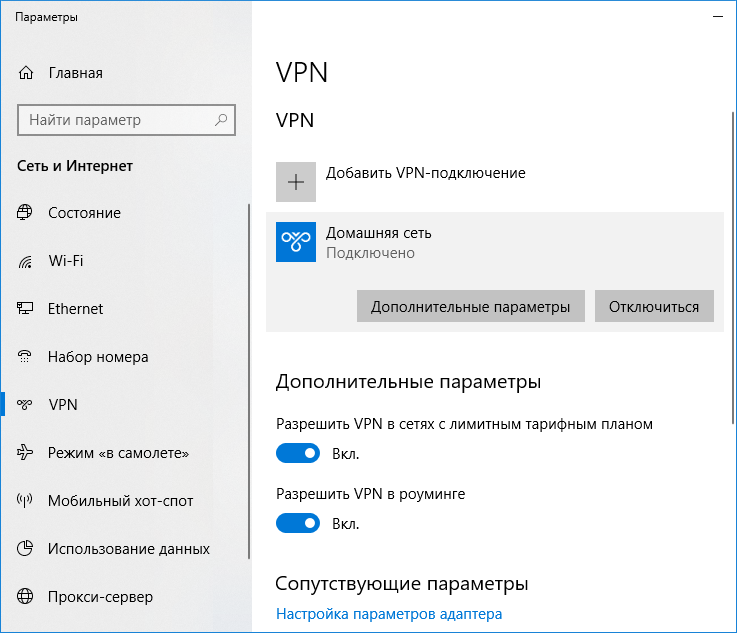

Нажмите правой кнопкой мыши на значок «Пуск», выберите раздел «Сетевые подключения» и на появившемся экране VPN.

Выберите пункт «Добавить VPN-подключение».

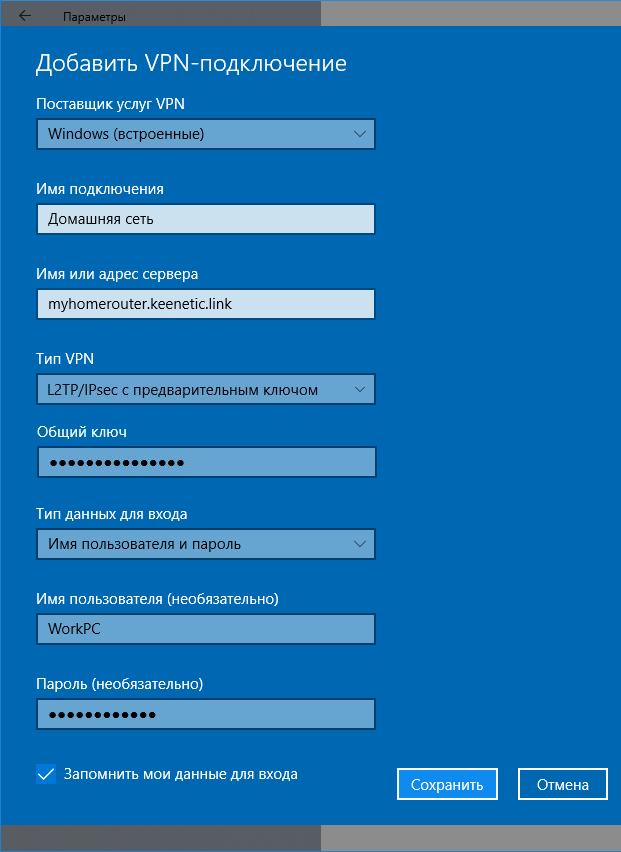

В настройках подключения в качестве поставщика услуг VPN выберите «Windows (встроенные)». Задайте имя подключения, например «Домашняя сеть». Введите доменное имя или IP-адрес Keenetic, в нашем примере myhomerouter.keenetic.link. Выберите тип VPN — «L2TP/IPSec с предварительным ключом». Введите общий ключ для IPSec, который вы придумали и записали во время настройки VPN-сервера Keenetic, потом имя пользователя (которому разрешено подключение по VPN) и его пароль. Нажмите кнопку «Сохранить».

Для установления соединения нажмите кнопку «Подключиться».

NOTE: Важно! В операционной системе Windows существует проблема, когда невозможно установить одновременно более одного соединения к внешнему VPN-серверу L2TP/IPSec с компьютеров под управлением Windows, использующих один выход в Интернет (один внешний IP-адрес). Подробную информацию вы найдете в инструкции «Установка нескольких одновременных L2TP/IPSec-подключений».

Примечание

Возможность подключиться из Интернет к имеющему частный «серый» IP-адрес VPN-серверу появится лишь в том случае, когда на вышестоящем маршрутизаторе с «белым» IP настроен проброс портов на «серый» адрес Keenetic’а. Для L2TP/IPSec требуется проброс UDP 500 и UDP 4500. Другой вариант — проброс всех портов и протоколов, который на некоторых маршрутизаторах имеет название DMZ.

Типовым примером подобного маршрутизатора является CDCEthernet-модем. Он может получать от провайдера «белый» адрес и выдавать Keenetic’у «серый». Настройка проброса портов зависит от модема. Существуют те, что пробрасывают все порты без дополнительной настройки. В других эта настройка производится в их собственном веб-интерфейсе. А есть и такие, где она вообще не предусмотрена.

Другой пример такого маршрутизатора это оптический GPON-роутер или терминал от Ростелеком или МГТС, установленный на входе в квартиру. В таких устройствах проброс настраивается в их веб-интерфейсе.

Если проброс настроен правильно, можно пробовать установить VPN-соединение с внешним «белым» IP-адресом такого маршрутизатора. Он пробросит его на «серый» адрес Keenetic’а.

Правда в случае L2TP/IPSec есть исключение и из этого правила. Такое подключение легко установится со смартфона или планшета, но не установится с Windows-клиента.

Это известное ограничение Windows. В журнале Keenetic в таком случае попытка соединения заканчивается ошибками:

ipsec11[IKE] received retransmit of request with ID 0, retransmitting response

ipsec16[IKE] received retransmit of request with ID 0, retransmitting response

ipsec15[IKE] received retransmit of request with ID 0, retransmitting response

ipsec15[JOB] deleting half open IKE_SA with 193.0.174.212 after timeout

Да, L2TP/IPSec из Windows можно установить только если сам Keenetic имеет «белый» адрес. Проброс не поможет. Существуют однако другие, не столь привередливые виды VPN: PPTP, SSTP или OpenVPN. Их можно использовать для подключения Windows к серверу за NAT-ом после проброса. Для PPTP нужно пробросить TCP порт 1723 и GRE-протокол, для SSTP — TCP 443, а для OpenVPN UDP порт 1194 по умолчанию. Впрочем в последнем случае как протокол так и порт могут быть изменены по вашему желанию в конфигурации OpenVPN.

Пользователи, считающие этот материал полезным: 21 из 25