- Zyxel usg vpn windows

- Реализация IPSec VPN туннеля ZyXEL ZyWALL USG

- Объект 1:

- Объект 2:

- Межсетевой экран VPN

- Безопасное и более надежное соединение VPN

- Удаленный доступ без конфигурирования

- Всесторонняя связь

- Простые процедуры управления

- SecuReporter

- Анализ безопасности и отчётность

- Сервисы по подписке

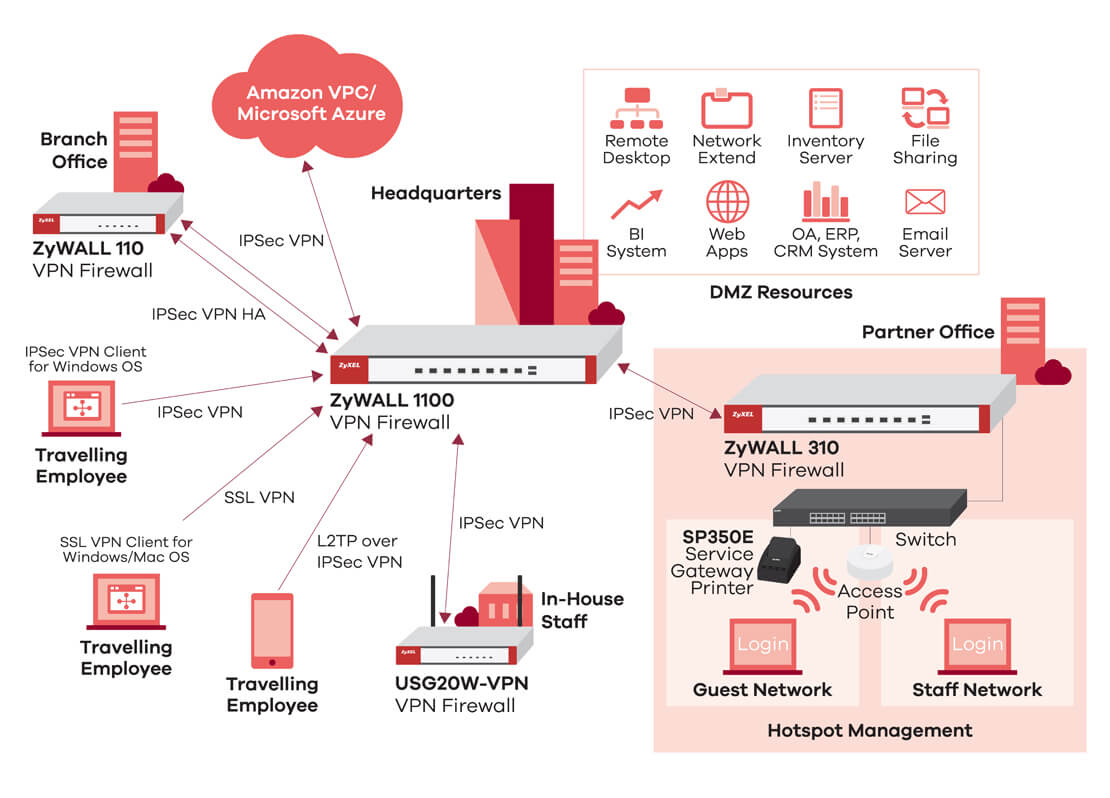

- Схема применения

- VPN Client To Site Setup on USG/ZyWall Devices

Zyxel usg vpn windows

Доброго времени суток! Много уважаемые читатели и гости, одного из крупнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами разобрали, что делать если флешка защищена от записи и как снять эту защиту. Уверен, что у вас все получилось. Сегодня я хочу поговорить про настройку сетевого оборудования. У меня есть ZyXEL ZyWALL USG (в моем случае — USG 20). Требуется: Поднять IPSec VPN туннель между данной железкой и удаленным сервером. В моем частном случае ZyXEL выступал в роли маршрутизатора небольшого удаленного офиса, а в роли удаленного сервера — центральный шлюз.

Сетевые реквизиты, например, будут следующими:

- Белый IP ZyXEL: 22.33.44.55

- Белый IP-адрес удаленного шлюза: 11.22.33.44

- Подсеть офиса за ZyXEL: 10.0.40.0/24

- IP-адрес ZyXEL: 10.0.40.1

- Корпоративная подсеть: 10.0.0.0/8

- IP-адрес общего корп. шлюза: 10.0.0.1

- Авторизация на базе PSK (Pre-Shared Key)

Это все, конечно, исключительно пример. В данной раскладке мы имеем общую корпоративную подсеть 10/8 (10.0.0.0-10.255.255.255), частичкой которой будет выступать удаленный (относительно корпоративной подсети) офис за роутером ZyXEL.

Реализация IPSec VPN туннеля ZyXEL ZyWALL USG

- Роутер ZyXEL должен быть настроен и уже выпускать людей в интернет через NAT и все дела. Т.е. IP адреса должны быть настроены.

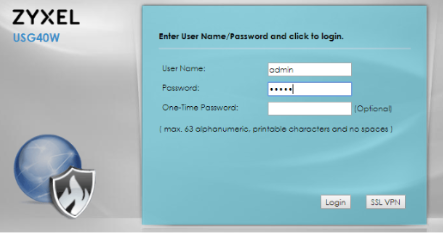

- Открываем веб-консоль управления ZyXEL и логинимся.

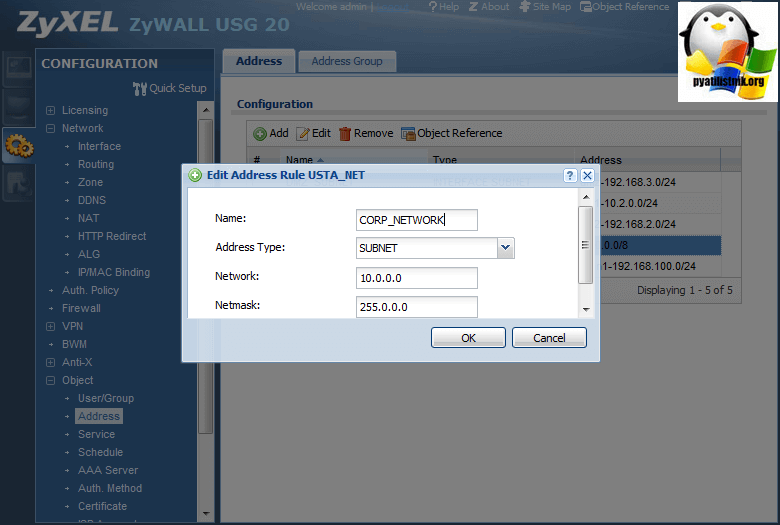

- Идем в Object->Address и создаем новый объект. Назовем его «CORP_NETWORK» и укажем следующие характеристики:

- Name: CORP_NETWORK

- Address Type: SUBNET

- Network: 10.0.0.0 (удаленная корпоративная подсеть)

- Netmask: 255.0.0.0 (маска корпоративной подсети)

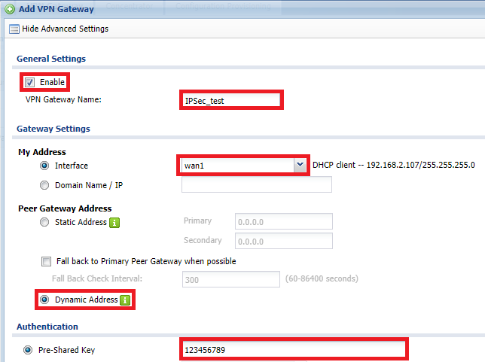

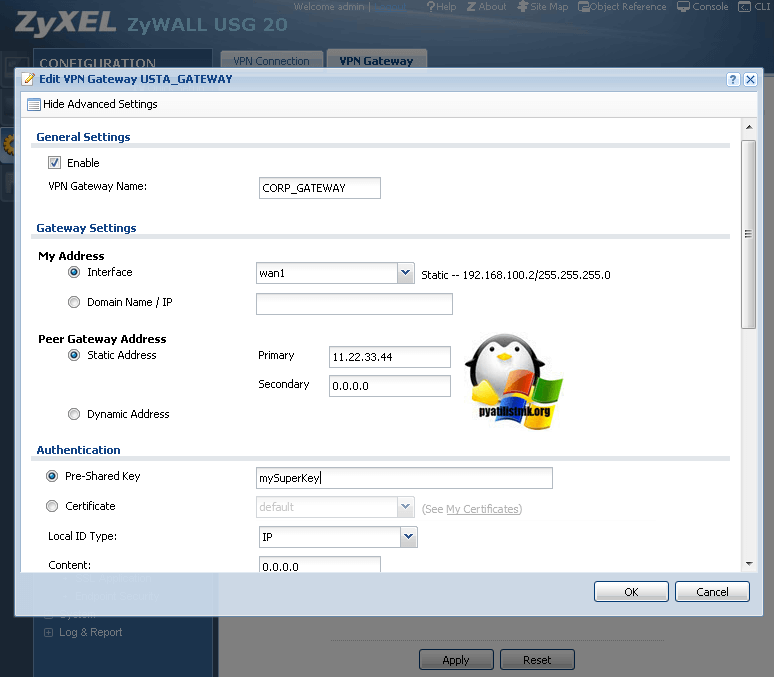

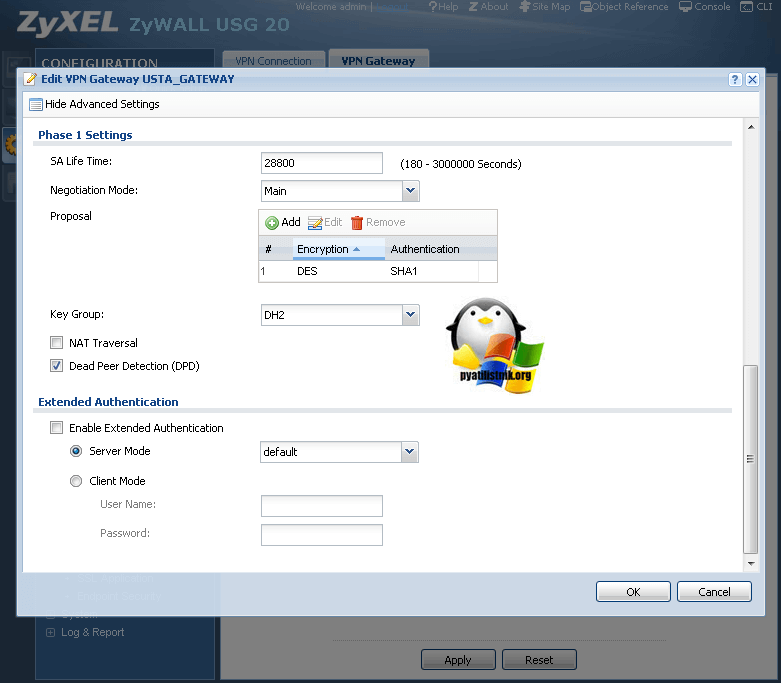

4. Идем в VPN->IPSec VPN и переходим на вкладку VPN Gateway. Здесь создаем новый объект. В открывшемся окне сразу в верхней части нажимаем на «Show Advanced Settings» — нам понадобится вид всех опций. Заполняем следующие параметры:

- Enable: YES (ставим галочку)

- VPN Gateway Name: CORP_GATEWAY

- My Address: Interface = «wan1»

- Peer Gateway Address: Static Address = «11.22.33.44» (это белый IP-адрес корпоративного шлюза)

- Authentication: Pre-Shared Key = «mySuperKey» (это PSK ключ — он должен быть одинаковым на обоих концах)

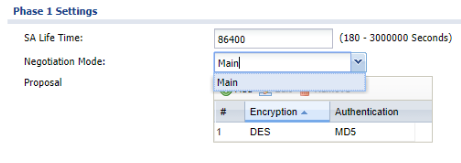

- Phase 1, SA Life Time: 28800 (время в секундах — оно должно быть одинаковым на обоих сторонах. внимательно — здесь время задается только в секундах)

- Phase 1, Negotiation Mode: «Main»

- Phase 1, Proposal: DES + SHA1 (здесь указываются типы шифрования — тоже одинаковые с обоих сторон; к сожалению, AES128 или 3DES данные железки не поддерживают — соответствует K8 у Cisco)

- Key Group: DH2 (параметр, который еще называется DH Group — должен быть одинаковый с обоих сторон)

- NAT Traversal: NO (выключаем IPSec через NAT — нам он не нужен, ибо в интернет мы глядим напрямую — т.е. на порту WAN сразу виден шлюз провайдера ISP)

- Dead Peer Detection: YES

- Enable Extended Authentication: NO

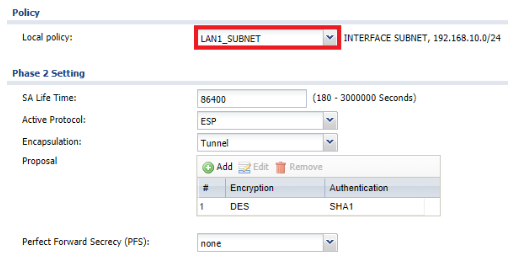

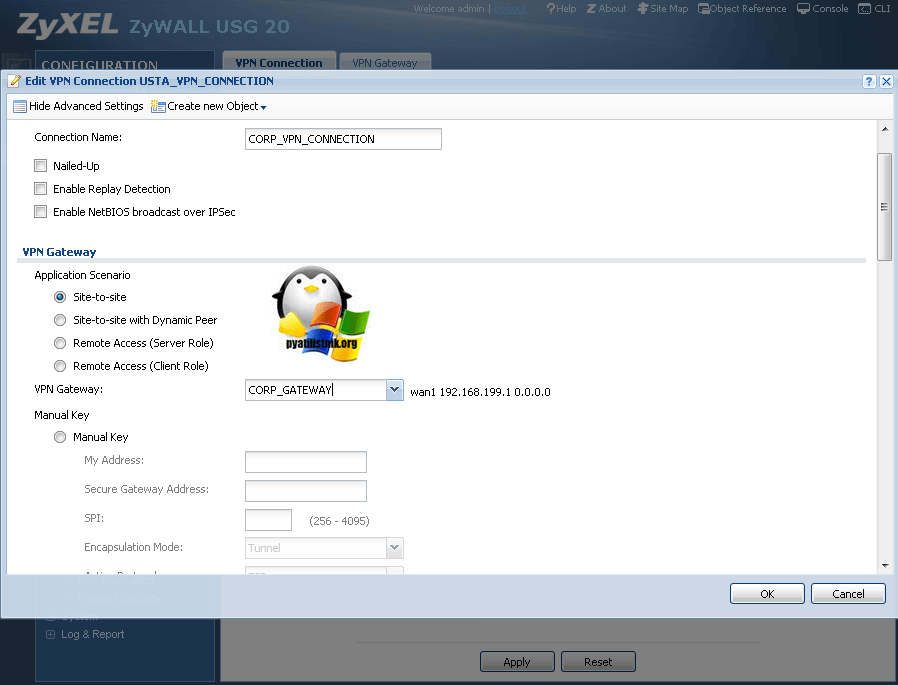

5. Переключаемся на вкладку VPN Connection (здесь же — в VPN->IPSec VPN) и создаем новый объект. Назовем его «CORP_VPN_CONNECTION», снова нажмем на кнопочку «Show Advanced Settings» и зададим следующие параметры:

- Enable: YES

- Connection Name: CORP_VPN_CONNECTION

- Application Scenario: «Site-to-site»

- VPN Gateway: «CORP_GATEWAY»

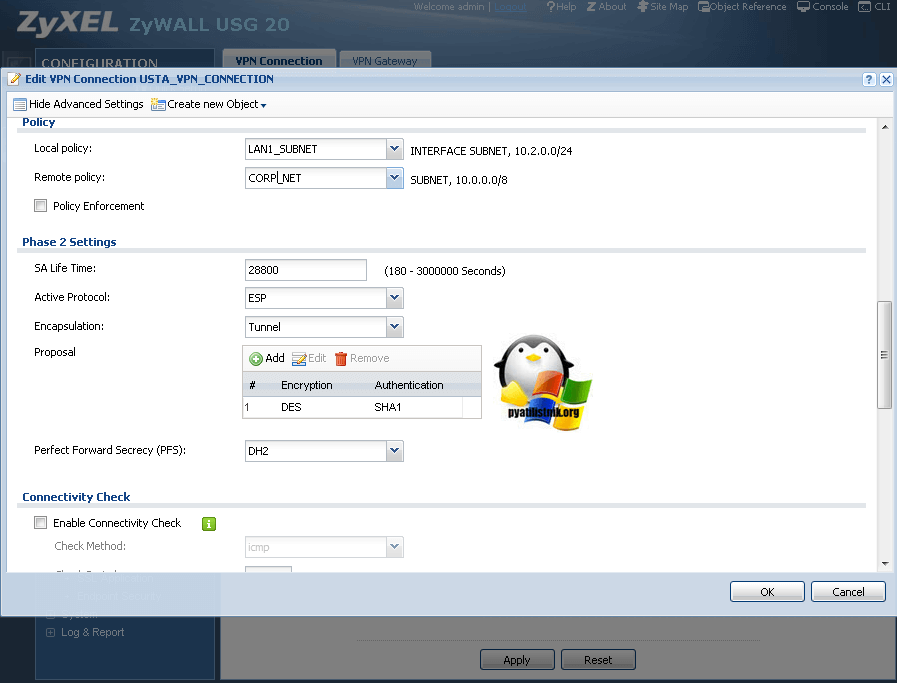

- Local policy: «LAN1_SUBNET»

- Remote policy: «CORP_NET»

- Policy Enforcement: NO

- SA Life Time: «28800»

- Active Protocol: «ESP»

- Encapsulation: «Tunnel»

- Proposal: DES + SHA1

- Perfect Foward Secrecy (PFS): DH2

- Source NAT: NO (не включать ни для Outbound Traffic, ни для Inbound Traffic)

6. Теперь идем в «Network->Zone» и редактируем уже существующую зону «IPSec_VPN». Мы увидим, что в левой части «Member List» появилось наше подключение CORP_VPN_CONNECTION. Нажимаем на кнопочку «Вправо» так, чтобы это подключение переместилось в правую часть (из Available в Member). Также убедитесь, что установлен флажок напротив опции «Block intra-net traffic».

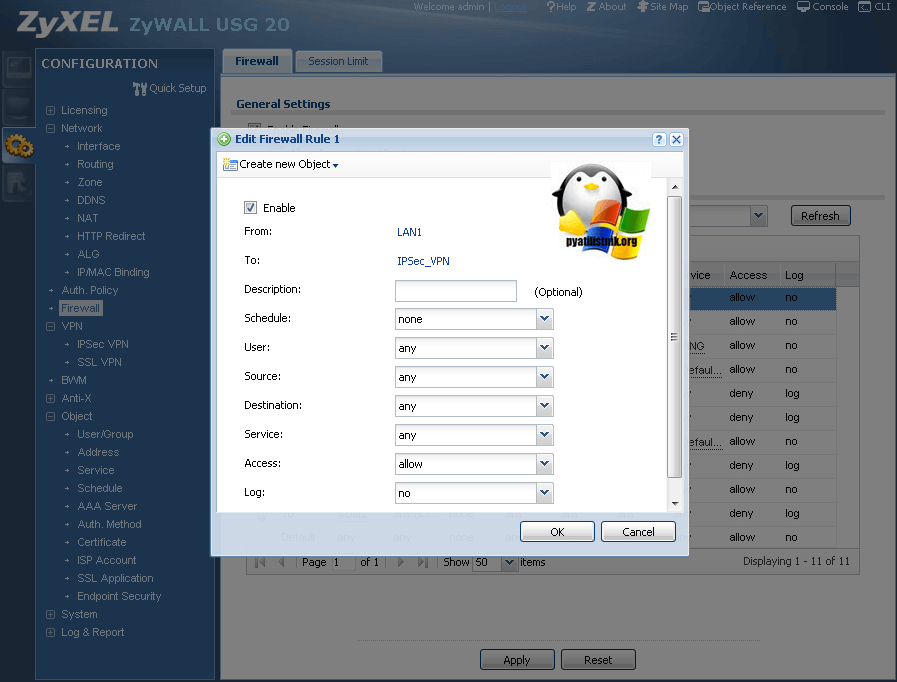

7. Помимо всего выше перечисленного — нам нужно разрешить трафик между внутренней сетью и общей корпоративной, через IPsec. Для этого идем в Firewall и создаем два объекта.

Объект 1:

- From: LAN1

- To: IPSec_VPN

- Access: allow

Объект 2:

- From: IPSec_VPN

- To: LAN1

- Access: allow

8. Проверяем. Не забываем, что с самих шлюзов, в общем случае, ничего не запингуется — нужно проверять с машинок, находящихся за шлюзами IPSec — т.е. либо с машинки за ZyXEL, либо с машинки, находящейся за центральным шлюзом. В случае с Linux-шлюзом есть возможность проверить вот таким образом:

где 10.0.40.1 — это внутренний IP-адрес ZyXEL, а 10.0.0.1 — это внутренний IP-адрес центрального Linux-шлюза (только если центральный шлюз построен на базе Linux).

Межсетевой экран VPN

Надежный удаленный доступ для малого бизнеса и филиалов.

Безопасное и более надежное соединение VPN

Современные мощные процессоры существенно расширяют возможности злоумышленников дешифровать туннели VPN. Такие унаследованные механизмы шифрования, как Message Digest 5 (MD5) и Secure Hash Algorithm 1 (SHA-1), уже не гарантируют безопасность соединений с внешним миром. Благодаря поддержке более совершенного шифрования Secure Hash Algorithm 2 (SHA-2) межсетевой экран VPN Firewall обеспечивает лучшую в своем классе защиту соединений VPN для обеспечения максимальной безопасности каналов связи компаний.

Полная линейка Zyxel VPN Firewall обеспечивает надежные непрерывные сервисы VPN с поддержкой dual-WAN failover and fallback. Благодаря использованию двух соединений WAN, из которых одна является основной, а вторая резервной, в случае сбоя основного Zyxel VPN Firewall автоматически переключается на резервное, а после восстановления основного соединения автоматически переключается обратно на это соединение.

Удаленный доступ без конфигурирования

Виртуальные частные сети Virtual Private Network (VPN) – это безопасное и удобное решение для компании, которая хочет безопасно и удобно организовать доступ к своим ресурсам для партнеров, заказчиков и сотрудников, находящихся вне офиса. Однако обычный пользователь не способен без специального обучения правильно настроить конфигурацию типичного решения VPN, что существенно ухудшает эффективность и удобство применения VPN. В Zyxel VPN Firewall используется Easy VPN для автоматического предоставления ресурсов для настройки соединения client-to-site IPsec VPN.

Программа-визард из пакета клиентского программного обеспечения Zyxel IPsec VPN автоматически извлекает файл конфигурации VPN с Zyxel VPN Firewall, после чего пользователю для завершения настройки IPsec VPN нужно выполнить только три простых шага. Zyxel Easy VPN уменьшает нагрузку на администратора сети и обеспечивает простой и безопасный доступ к серверам компании, ее системе электронной почты и ресурсам дата-центра для партеров, клиентов и находящимся вне офиса сотрудников.

Всесторонняя связь

Серия ZyWALL USG не только защищает вашу сеть, но и поддерживает «гостиничные» функции, включая хот-спот (биллинг), управление точками доступа с поддержкой Wi-Fi 6 и гостевые учетные записи. Вы можете приобрести лицензию на основе времени или количества, чтобы оптимизировать начальные вложения.

Простые процедуры управления

Управление сложными конфигурациями часто превращается в запутанную процедуру, на выполнение которой уходит много времени. Для решения этой проблемы в Zyxel USG 20-VPN и USG20W-VPN специально для пользователей из небольших фирм и SOHO предусмотрен упрощенный режим настройки «easy mode» с помощью графического интерфейса пользователя (GUI). При использовании режима easy mode настройка конфигурации выполняется с помощью пиктограмм и удобной консоли, что существенно упрощает управление и мониторинг устройства. Кроме того, для удобства настройки параметров приложений и функций применяются интегрированные программы-визарды. Режим easy mode устройств Zyxel USG 20-VPN и USG20W-VPN помогает пользователям из небольших фирм и SOHO с минимальными усилиями получить все преимущества высокоскоростных безопасных сетей.

SecuReporter

Аналитики и отчетность

Анализ безопасности и отчётность

SecuReporter имеет набор инструментов для анализа и отчетности, включая идентификацию угроз сетевой безопасности и визуальный анализ статистики служб безопасности, событий безопасности, использования приложений, использования веб-сайтов и использования трафика. С помощью версии SecuReporter Premium, даже без службы UTM, пользователь может увидеть статистику использования приложений. SecuReporter предоставляет обзор приложений, включая использование в реальном времени, отправленный/полученный трафик, IP-адреса источника и назначения. Новые добавленные функции позволяют IT-менеджеру легко наблюдать за сетью.

Мастер настройки из 4 шагов для простого удаленного доступа с надежным подключением SSL, IPSec и L2TP over IPSec VPN

SecuReporter, облачный сервис интеллектуальной аналитики и отчетов

Соединение VPN с улучшенной безопасностью за счет шифрования SHA-2

Easy VPN автоматически выделяет ресурсы для настройки соединения client-to-site IPsec

Сервисы по подписке

Zyxel VPN Firewall Series реализует полный набор функций, которые подойдут разным компаниям, а также позволяет добиться максимальной производительности и безопасности с помощью приставки «все-в-одном». Полная модульность сетевого функционала позволяет ИТ-специалисту построить конфигурацию системы в соответствии с его потребностями.

Антиспам

Контентная фильтрация

SecuReporter

Схема применения

- Филиалы, партнеры и домашние пользователи могут развернуть устройства Zyxel USG/ZyWALL для организации соединений site-to-site IPSec VPN.

- Филиалы могут дополнительно развернуть IPSec VPN HA (балансировка нагрузки и переключение при отказах) для обеспечения высокой доступности соединения VPN.

- Удаленные пользователи могут получить безопасный доступ к ресурсам компании со своих компьютеров или смартфонов с помощью SSL, IPSec и L2TP over IPSec VPN.

- Размещенный в главном офисе USG/ZyWALL также может организовать соединение IPSec VPN с Amazon VPC для безопасного доступа к различным облачным приложениям.

* Все спецификации могут быть изменены без предварительного уведомления.

VPN Client To Site Setup on USG/ZyWall Devices

VPNs are one of the main configuration setups on our devices. Besides the common site-to-site setup you can also grant mobility while being connected to your site by configuring a client-to-site. In this guide, we will show you how to set up this specific scenario, using the ZyWall IPSec VPN Client!

Walkthrough Steps

Please note: All the following steps are referring only to IKEv1!

1. VPN Gateway (Phase 1):

1. Log in to the unit by entering its IP address and the credentials for an admin account (by default, the username is “admin”, the password is “1234”)

2. Add a new gateway under

Configuration > VPN > IPSec VPN > VPN Gateway

Edit the following settings:

“Show Advanced Settings”, Tick “Enable”, type in the desired name, choose the desired WAN interface as “My Address», tick Dynamic Address for multiple IPs, enter a Pre Shared key.

3. In this tutorial, we leave the Phase 1 settings like proposals by default, but please adjust them to your security preferences. Then change from “Negotiation Mode” to “Main”.

Click “OK” to apply the changes done.

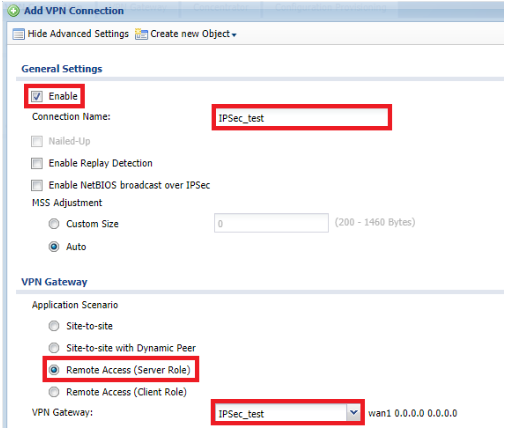

VPN Connection (Phase 2):

1. Navigate to the “VPN Connection” tab and add a new connection

Configuration > VPN > IPSec VPN > VPN Connection

Edit the following settings:

“Show Advanced Settings”, Tick “Enable”, type in the desired name, Set the “Application Scenario” to “Remote Access (Server Role”) and choose the previously created VPN Gateway

2. For the “Local Policy”, choose the subnet on your USG to which the VPN clients are supposed to have access to. Choose your desired Proposals in the “Phase 2 Settings” and click “OK” (remind to secure as much as possible)

2. Configuring the ZyWall IPSec VPN client:

1. You can find the most recent client here

2. Please start the software, define the ports in the “IKE V1 Parameters” (IKE Port = 500, NAT-T-Port=4500)

3. In the “Ikev1Gateway”, type in the IP of the USGs WAN interface your VPN Gateway is listening on and enter the pre-shared key. Make sure that the proposals are matching to the ones you defined in your VPN Gateway on your USG

4. Now configure the VPN Tunnel: Leave the “VPN Client address” as 0.0.0.0 or enter an IP address, which does not match a network on the USG locally, enter the subnet address you have defined as the local policy in your USGs VPN connection and make sure the proposals are matching with the VPN connections proposals

Now you should be able to open the VPN tunnel by right-clicking the VPN tunnel at the left and choose “Open tunnel”. A green desktop notification in the bottom right corner should confirm the successfully established VPN connection.

Keep in mind that your WAN-to-ZyWall firewall rule should allow the services ESP, IKE, and NATT!

To learn how to set up an L2TP connection on Windows 10, please visit:

https://www.youtube.com/watch?v=BYxcjcOxybs

3. Please note:

- Don´t test the VPN connection inside the same subnet as your Local Policy! This will cause routing issues.

- You can export the configuration file of the IPSec Client and provide it to different computers.

- If your VPN tunnel does not build up even though to your knowledge everything has been set up correctly, it might be that your ISP is blocking IKE (Port 500) or NAT-T (Port 4500). Please contact your ISP to clarify this.

- If there is no IPSec related traffic hitting your WAN interface, maybe the ISP is blocking ESP (Protocol 50). Please contact your ISP to clarify this.

Do you want to have a look directly on one of our test devices? Have a look here in our virtual Lab:

For more description please see the video:

+++ You can buy licenses for your Zyxel VPN clients (SSL VPN, IPsec) with immediate delivery by 1-click: Zyxel Webstore +++

Антиспам

Антиспам Контентная фильтрация

Контентная фильтрация SecuReporter

SecuReporter