- Программное обеспечение клиента VPN

- IPSec VPN

- Выбор VPN для удаленного доступа к рабочему месту из дома (+ полезные ссылки и инструкции)

- Нужен VPN? Мы можем помочь!

- Содержание

- Выбор подходящего VPN

- SSL VPN

- L2TP over IPSec VPN

- IPSec VPN

- VPN на все случаи жизни

- Подключение к VPN-серверу L2TP/IPSec из Windows

- Переустановка клиента Zyxel IPSec VPN

Программное обеспечение клиента VPN

IPSec VPN

Zyxel IPSec VPN Client – это удобная программа-визард, позволяющая удаленным пользователям быстро подключиться по VPN, выполнив 3 простые операции. С помощью простого интерфейса этого визарда легко выполнить инсталляцию, настроить конфигурацию и использовать соединение VPN. Также Zyxel IPSec VPN client обеспечивает легкое масштабирование, сохраняя вторую копию файла с параметрами конфигурации. Кроме того, элементы конфигурации и безопасности VPN (сертификаты, открытые ключи и т.п.) можно сохранить на USB-накопителе для того, чтобы на компьютере после сессии VPN не оставались аутентификационные данные. Это очень удобный инструмент для администратора, позволяющий контролировать и управлять опциями развертывания и безопасности.

- Windows XP 32-bit

- Windows Server 2003 32-bit

- Windows Server 2008 32/64-bit

- Windows Vista 32/64-bit

- Windows 7 32/64-bit

- Windows 8 32/64-bit

- Windows 10 32/64-bit

- 5 Мбайт свободного места на диске

- Алгоритмы хэширования

- Аутентификация MD5-HMAC 128 bit

- Аутентификация SHA1-HMAC 160-bit

- Аутентификация SHA2-HMAC 256-bit

- Шифрование

- 56-разрядное DES-CBC

- 168-разрядное 3DES-CBC

- 128, 192, 256-разрядное AES

- Поддержка Diffie Hellman Group

- Group 1 : MODP 768

- Group 2 : MODP 1024

- Group 5 : MODP 1536

- Group 14 : MODP 2048

- Механизм аутентификации

- Preshared Key

- Поддержка сертификата X509

- X-Auth

- SmartCard и токены (Aladdin, . )

- Сертификат

- PEM

- PKCS#12

- Управление ключами

- ISAKMP (RFC2408)

- IKE (RFC2409)

- Режим IKE и IPSec

- ISAKMP (RFC2408), IKE (RFC2409)

- ESP, туннель, транспорт

- Main, aggressive, quick

- Гибридный метод аутентификации

- Сетевые технологии

- NAT traversal (Draft1, 2 & 3)

- Dead Peer Detection (DPD)

- Резервированный шлюз

- Peer to Peer

- Соединение Peer to peer

- Принимает входящий трафик через туннели IPSec

- Технология соединения

- Аналоговый модем

- GPRS

- Ethernet

- Wi-Fi

- 3G

- SECUEXTENDER-ZZ0201F

Лицензия Zyxel для IPSec VPN клиента SecuExtender на ОС Windows - SECUEXTENDER-ZZ0202F

Комплект лицензий Zyxel для IPSec VPN клиента SecuExtender на ОС Windows (5 лицензий) - SECUEXTENDER-ZZ0203F

Комплект лицензий Zyxel для IPSec VPN клиента SecuExtender на ОС Windows (10 лицензий) - SECUEXTENDER-ZZ0204F

Комплект лицензий Zyxel для IPSec VPN клиента SecuExtender на ОС Windows (50 лицензий)

Выбор VPN для удаленного доступа к рабочему месту из дома (+ полезные ссылки и инструкции)

Нужен VPN? Мы можем помочь!

Спрос на VPN подключения для удаленного доступа растет все больше и настройки доступа из дома к ресурсам офиса становятся все более актуальными для всех ИТ-сотрудников. Это особенно важно в случаях, когда запрещается/ограничивается перемещение по публичным местам (например, 2019/2020 CoViD-19).

Чтобы удовлетворить эту потребность и предоставить вам информацию о том, какой сценарий нужно настроить и как это сделать, мы предлагаем ознакомиться с этой статье. В этой статье описаны варианты возможных VPN туннелей и предоставлены ссылки на полезные статьи по настройке, чтобы как можно скорее и эффективнее настроить удаленное подключение к сети офиса.

Содержание

Выбор подходящего VPN

Для удаленного подключения по VPN, существует три основных сценария VPN клиента, которые поддерживает Zyxel:

- IPSec VPN (ZyWall IPSEC VPN Client / SecuExtender v3.8.XX)

- L2TP over IPSec VPN (встроенный клиент в Windows, Android и MacOS)

- SSL VPN (SecuExtender v4.0.2.0 и v4.0.3.0)

Все эти варианты имеют разные уровни безопасности и разные преимущества:

- L2TP over IPSec VPN в основном не так безопасен, как IPSec VPN клиент (несмотря на это, L2TP over IPSec по прежнему считается довольно безопасным способом подключения и многие используют именно его), но стоит учитывать, что данный тип подключения можно настроить почти на любой клиентской платформе без необходимости устанавливать дополнительные ПО и покупать лицензии

- SSL VPN является более гибким способом подключения, чем другие, благодаря использованию стандартного SSL / HTTPS порта (что позволяет обойти возможную блокировку разных портов, которые может блокировать оператор связи — так как HTTPS почти всегда разрешен)

- IPSec VPN через ZyWall IPSec VPN Client предлагает самый безопасный вариант туннеля (но требует платную лицензию для компьютеров Windows и не может быть настроен для работы с Active Directory)

Если тип подключения уже выбран, ознакомьтесь с инструкциями ниже!

SSL VPN

SSL VPN — это настройка VPN, в которой используется программное обеспечение SecuExtender. Основным преимуществом является то, что он работает через SSL / HTTPS, поэтому, прежде всего, SSL VPN очень безопасный. Другое преимущество заключается в том, что стандартный HTTPS порт редко блокируется операторами связи и системными администраторами. SSL VPN может работать с учетными записями в Active Directory.

L2TP over IPSec VPN

L2TP VPN по своей сути является довольно старым стандартом, но все еще остается актуальным вариантом установки VPN подключения. L2TP over IPSEC используя технологию, которая позволяет протоколу L2TP работать поверх более нового стандарта IPSec VPN, что делает L2TP over IPSec очень гибким сценарием подключения, поскольку все распространенные платформы предлагают интегрированное программное обеспечение/драйверы L2TP-клиента. Кроме того, L2TP over IPSec VPN может быть легко связан с Active Directory.

IPSec VPN

IPSec VPN имеет разные возможности настройки шифрования VPN туннеля (если использовать верное ПО). При использовании ПО ZyWall IPSec VPN Client, для туннеля можно настроить разные алгоритмы шифрования, контролировать нагрузку на туннель и обеспечить хорошую безопасность данных. В отличие от L2TP over IPSec VPN, IPSec VPN по умолчанию не заворачивает весь клиентский трафик в VPN-туннель, что является очень хорошим решением, если есть необходимость получить доступ к локальным ресурсам офисной сети и, в тоже время, не нагружать VPN туннель клиентским трафиком в интернет.

VPN на все случаи жизни

Выбирайте: клиент/сервер PPTP, OpenVPN, IPSec, L2TP over IPsec

Для чего нужен VPN-клиент? Ваша домашняя сеть может быть подключена по VPN к публичному VPN-сервису, сети офиса или другого интернет-центра Keenetic при любом способе доступа в интернет. До сих пор еще встречаются и провайдеры, дающие интернет именно по технологии VPN.

С точки зрения совместимости, вы можете подключаться по PPTP, OpenVPN, L2TP/IPsec с любого интернет-центра Keenetic. Иметь такой универсальный VPN-клиент особенно полезно, если при соединении сетей (например, чтобы получить доступ из городского дома к дачному) на одной стороне (обычно на даче) нет белого IP-адреса.

Помимо VPN-клиента, любая, даже самая младшая модель Keenetic имеет в арсенале аналогичные VPN-серверы: PPTP, OpenVPN, L2TP/IPsec.

Если вы не знаете, какой тип VPN выбрать, возьмите на карандаш, что во многих моделях Keenetic передача данных по IPSec (в том числе L2TP over IPsec) ускоряется аппаратно. В таком туннеле можно абсолютно не волноваться о конфиденциальности IP-телефонии или потоков видеонаблюдения. PPTP наиболее прост и удобен, но потенциально уязвим. OpenVPN очень популярен в определенных кругах, но чрезвычайно ресурсоемкий и не имеет особых преимуществ против IPsec.

Если провайдер выдает вам белый IP-адрес, рекомендуем обратить внимание на две опции: так называемый виртуальный сервер IPSec (Xauth PSK) и сервер L2TP over IPSec. Они замечательны тем, что обеспечивают абсолютно защищенный доступ к домашней сети со смартфона, планшета или компьютера с минимальной настройкой: в Android, iOS и Windows для этих типов VPN есть удобные встроенные клиенты. Если вы вдалеке от дома, в незнакомом или подозрительно месте используете открытую сеть Wi-Fi, ваши данные могут быть перехвачены. Чтобы не волноваться об этом, включите обязательное туннелирование вашего интернет-трафика через домашнюю сеть. Для вас это будет совершенно бесплатно и не опаснее, чем если бы вы выходили в интернет из дома.

Интернета хватит и гостям, и хозяевам, а безопасность домашней сети останется на замке.

Добавьте цифровую телефонию

Несколько наших интернет-центров с USB-портом могут быть дополнены модулем Keenetic Plus DECT и функциями беспроводной телефонной станции

Подключение к VPN-серверу L2TP/IPSec из Windows

NOTE: Важно! Если вы планируете настроить Keenetic в качестве VPN-сервера, начать необходимо с проверки того, что он имеет публичный «белый» IP-адрес, а при использовании доменного имени KeenDNS, что оно настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно. Исключение из этого правила описано ниже в разделе Примечание.

Встроенный VPN-сервер L2TP/IPSec можно настроить по инструкции «VPN-сервер L2TP/IPsec».

Рассмотрим пример создания VPN-подключения L2TP/IPSec на компьютере с ОС Windows 10.

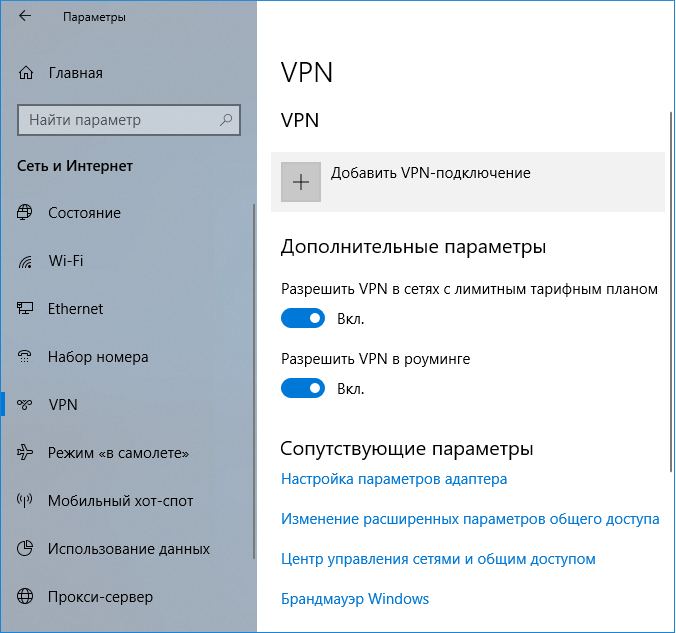

Нажмите правой кнопкой мыши на значок «Пуск», выберите раздел «Сетевые подключения» и на появившемся экране VPN.

Выберите пункт «Добавить VPN-подключение».

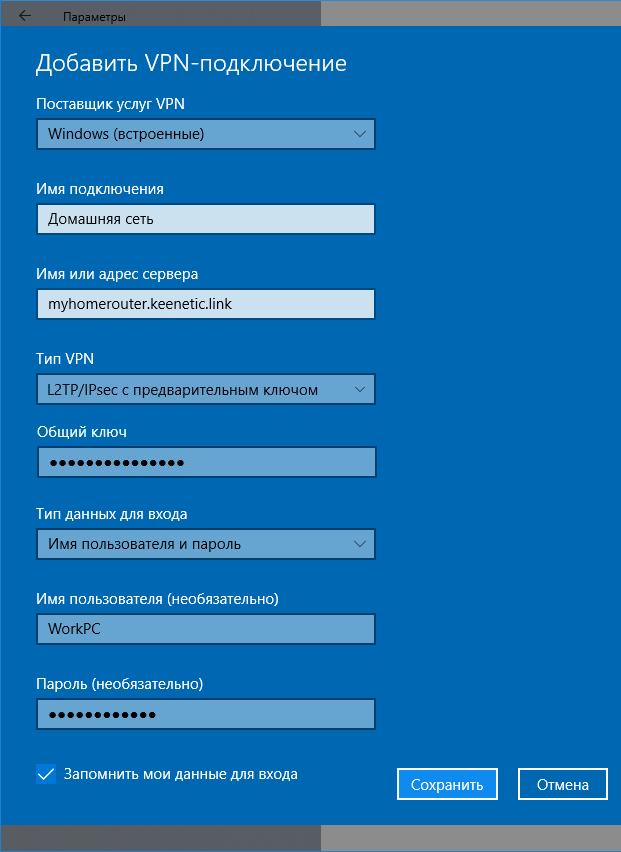

В настройках подключения в качестве поставщика услуг VPN выберите «Windows (встроенные)». Задайте имя подключения, например «Домашняя сеть». Введите доменное имя или IP-адрес Keenetic, в нашем примере myhomerouter.keenetic.link. Выберите тип VPN — «L2TP/IPSec с предварительным ключом». Введите общий ключ для IPSec, который вы придумали и записали во время настройки VPN-сервера Keenetic, потом имя пользователя (которому разрешено подключение по VPN) и его пароль. Нажмите кнопку «Сохранить».

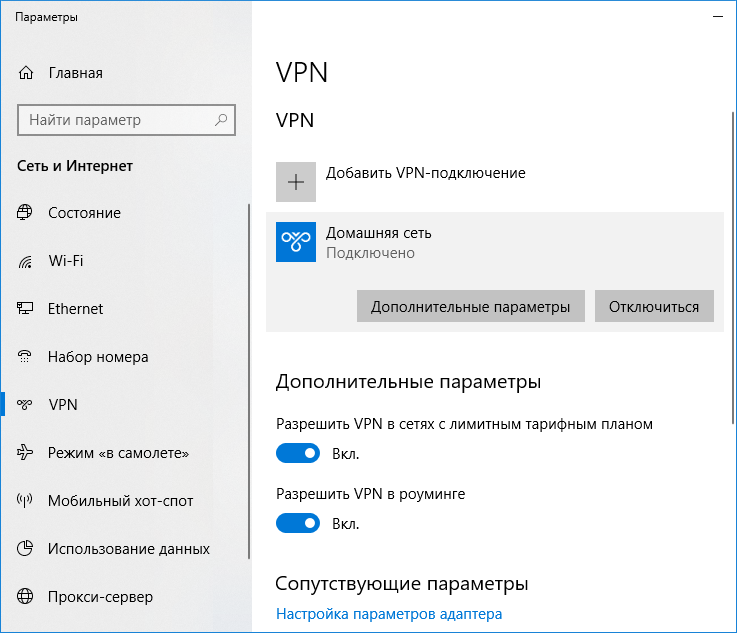

Для установления соединения нажмите кнопку «Подключиться».

NOTE: Важно! В операционной системе Windows существует проблема, когда невозможно установить одновременно более одного соединения к внешнему VPN-серверу L2TP/IPSec с компьютеров под управлением Windows, использующих один выход в Интернет (один внешний IP-адрес). Подробную информацию вы найдете в инструкции «Установка нескольких одновременных L2TP/IPSec-подключений».

Примечание

Возможность подключиться из Интернет к имеющему частный «серый» IP-адрес VPN-серверу появится лишь в том случае, когда на вышестоящем маршрутизаторе с «белым» IP настроен проброс портов на «серый» адрес Keenetic’а. Для L2TP/IPSec требуется проброс UDP 500 и UDP 4500. Другой вариант — проброс всех портов и протоколов, который на некоторых маршрутизаторах имеет название DMZ.

Типовым примером подобного маршрутизатора является CDCEthernet-модем. Он может получать от провайдера «белый» адрес и выдавать Keenetic’у «серый». Настройка проброса портов зависит от модема. Существуют те, что пробрасывают все порты без дополнительной настройки. В других эта настройка производится в их собственном веб-интерфейсе. А есть и такие, где она вообще не предусмотрена.

Другой пример такого маршрутизатора это оптический GPON-роутер или терминал от Ростелеком или МГТС, установленный на входе в квартиру. В таких устройствах проброс настраивается в их веб-интерфейсе.

Если проброс настроен правильно, можно пробовать установить VPN-соединение с внешним «белым» IP-адресом такого маршрутизатора. Он пробросит его на «серый» адрес Keenetic’а.

Правда в случае L2TP/IPSec есть исключение и из этого правила. Такое подключение легко установится со смартфона или планшета, но не установится с Windows-клиента.

Это известное ограничение Windows. В журнале Keenetic в таком случае попытка соединения заканчивается ошибками:

ipsec11[IKE] received retransmit of request with ID 0, retransmitting response

ipsec16[IKE] received retransmit of request with ID 0, retransmitting response

ipsec15[IKE] received retransmit of request with ID 0, retransmitting response

ipsec15[JOB] deleting half open IKE_SA with 193.0.174.212 after timeout

Да, L2TP/IPSec из Windows можно установить только если сам Keenetic имеет «белый» адрес. Проброс не поможет. Существуют однако другие, не столь привередливые виды VPN: PPTP, SSTP или OpenVPN. Их можно использовать для подключения Windows к серверу за NAT-ом после проброса. Для PPTP нужно пробросить TCP порт 1723 и GRE-протокол, для SSTP — TCP 443, а для OpenVPN UDP порт 1194 по умолчанию. Впрочем в последнем случае как протокол так и порт могут быть изменены по вашему желанию в конфигурации OpenVPN.

Пользователи, считающие этот материал полезным: 21 из 25

Переустановка клиента Zyxel IPSec VPN

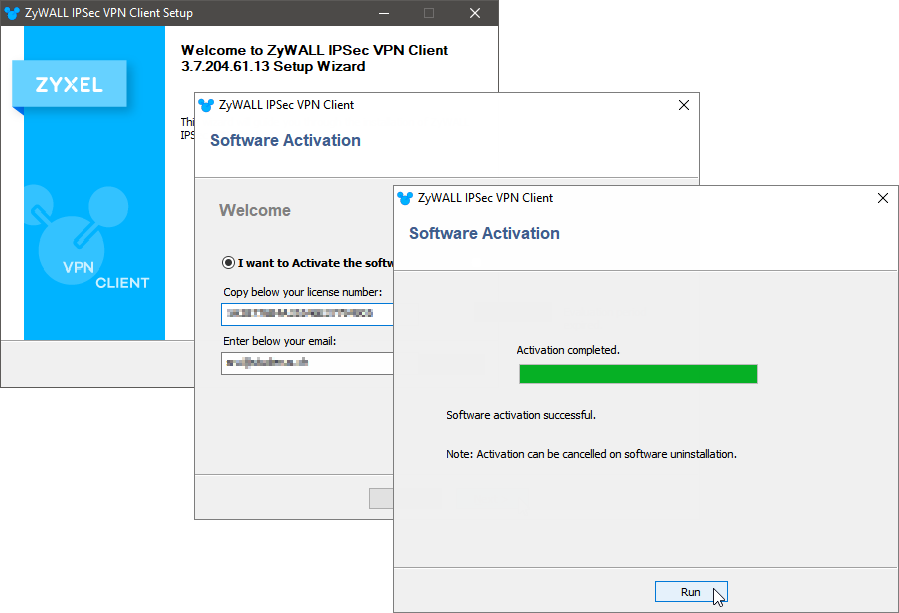

Клиент Zyxel IPSec VPN может быть установлен на любой компьютер в качестве 30-дневной пробной версии.

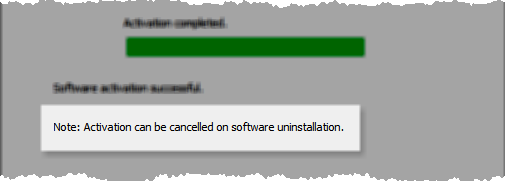

Для дальнейшего использования после окончания тестового периода требуется активация лицензионного ключа.

Активация происходит непосредственно из VPN-клиента, но авторизуется через Интернет-соединение.

Поэтому для процесса активации абсолютно необходимо рабочее интернет-соединение.

На время обычного использования клиент не будет подключаться к серверу активации.

Обновление :

Более новые версии могут быть установлены непосредственно поверх существующей версии.

Обязательным условием является то, что процесс установки снова выполняется с правами администратора.

Повторная установка :

Новая установка на другом компьютере также требует повторной активации.

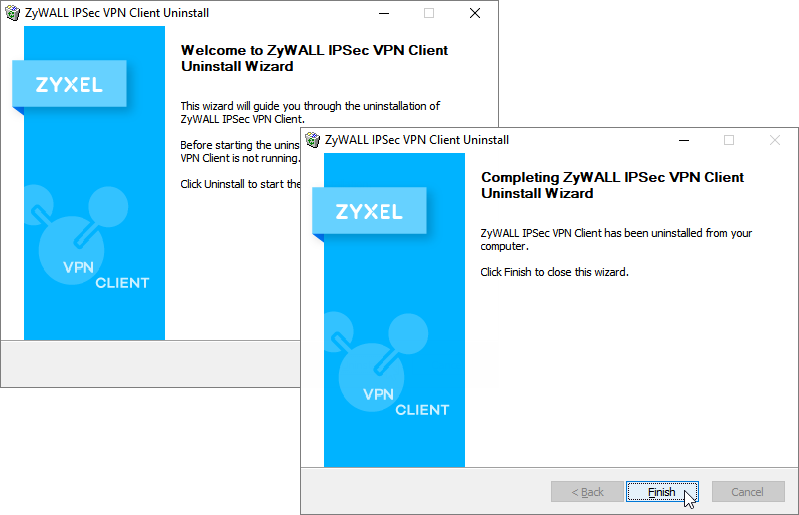

Чтобы освободить их, активированный клиент на старом компьютере должен быть удален с помощью процедуры удаления.

Опять же с правами администратора и работающим интернет-соединением.

Процесс удаления автоматически освобождает лицензию для повторного использования на сервере авторизации.

Перенос лицензии на новый компьютер

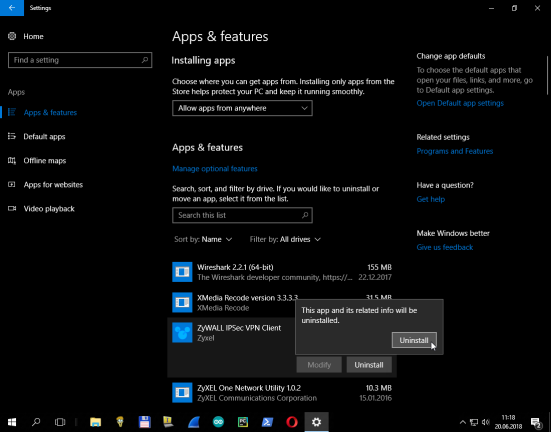

1. Удалите VPN-клиент на старом компьютере через «Настройки»> «Начать приложения и функции».

2. Завершите мастер удаления, после чего лицензия снова станет бесплатной.

3. Выполните установку и активацию текущей версии VPN-клиента на новом компьютере.

+++ Вы можете купить лицензии для своих клиентов Zyxel VPN (SSL VPN, IPsec) с немедленной доставкой одним щелчком мыши: Zyxel Webstore +++

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ:

Уважаемый покупатель, имейте в виду, что мы используем машинный перевод для публикации статей на вашем родном языке. Не весь текст можно перевести точно. Если есть вопросы или неточности в точности информации в переведенной версии, просмотрите исходную статью здесь: Исходная версия